Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Dokumen ini menjelaskan tingkat keamanan strategi akses istimewa Untuk peta jalan tentang cara mengadopsi strategi ini, lihat rencana modernisasi cepat (RaMP). Untuk panduan implementasi, lihat penyebaran akses istimewa

Tingkat-tingkat ini terutama dirancang untuk memberikan panduan teknis yang sederhana dan mudah sehingga organisasi dapat dengan cepat menyebarkan perlindungan yang sangat penting ini. Strategi akses istimewa mengakui bahwa organisasi memiliki kebutuhan unik, tetapi juga solusi kustom tersebut menciptakan kompleksitas yang menghasilkan biaya yang lebih tinggi dan keamanan yang lebih rendah dari waktu ke waktu. Untuk menyeimbangkan kebutuhan ini, strategi ini memberikan panduan preskriptif yang tegas untuk setiap tingkat dan fleksibilitas melalui memungkinkan organisasi untuk memilih kapan setiap peran akan diperlukan untuk memenuhi persyaratan tingkat tersebut.

Membuat hal-hal sederhana membantu orang memahaminya dan menurunkan risiko mereka akan bingung dan membuat kesalahan. Meskipun teknologi yang mendasar hampir selalu kompleks, sangat penting untuk menjaga semuanya tetap sederhana daripada menciptakan solusi kustom yang sulit didukung. Untuk informasi selengkapnya, lihat prinsip desain keamanan .

Merancang solusi yang berfokus pada kebutuhan administrator dan pengguna akhir, akan membuatnya sederhana bagi mereka. Merancang solusi yang sederhana bagi personel keamanan dan TI untuk membangun, menilai, dan memelihara (dengan otomatisasi jika memungkinkan) menyebabkan lebih sedikit kesalahan keamanan dan jaminan keamanan yang lebih andal.

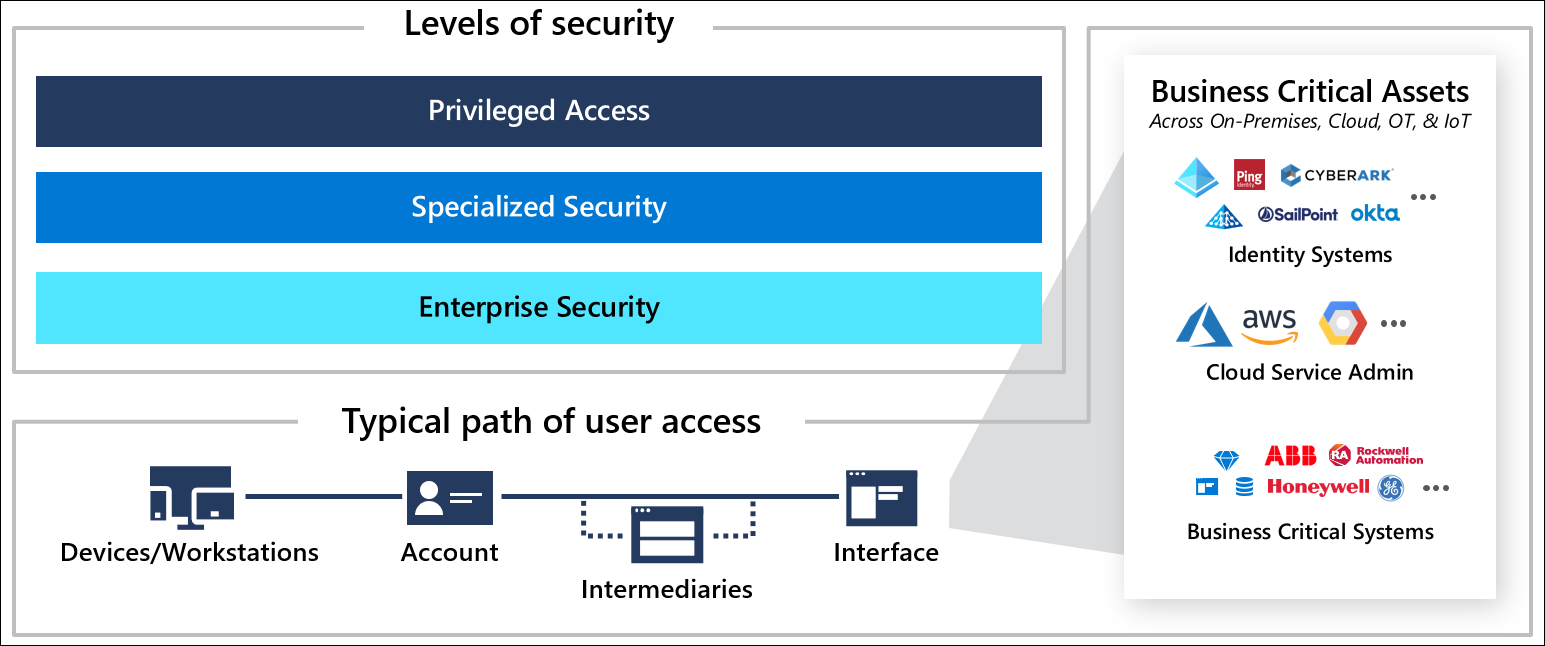

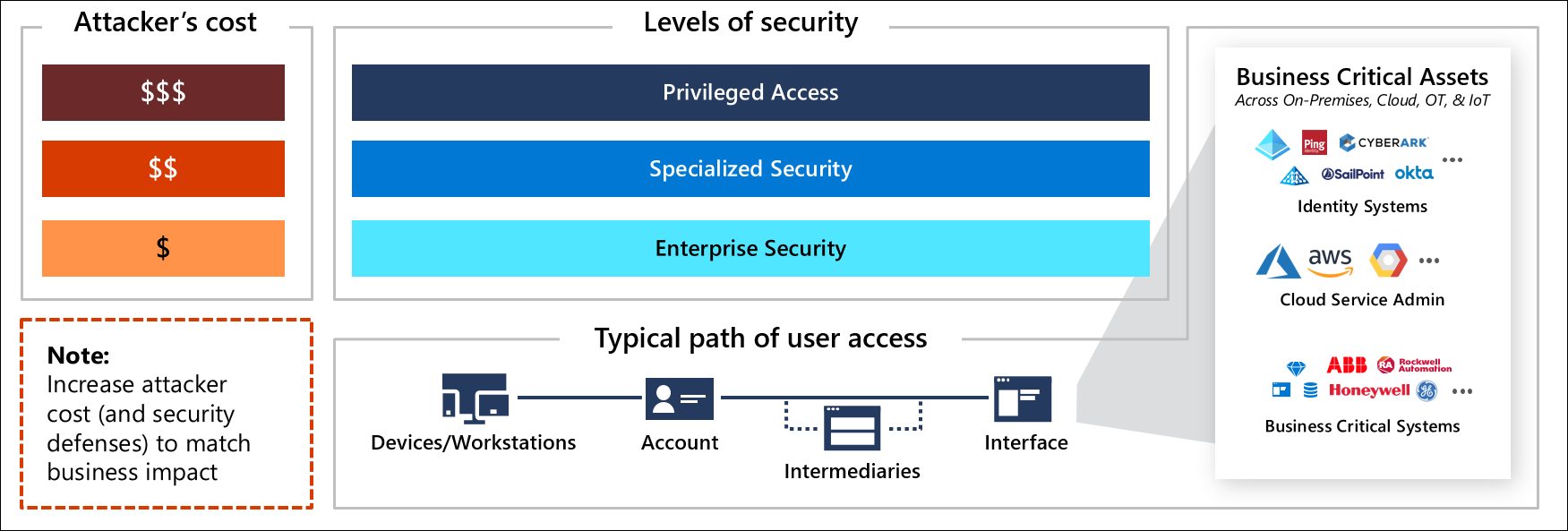

Strategi keamanan akses istimewa yang direkomendasikan menerapkan sistem jaminan tiga tingkat sederhana, yang mencakup seluruh area, yang dirancang agar mudah disebarkan: akun, perangkat, perantara, dan antarmuka.

Setiap tingkat berikutnya meningkatkan biaya bagi penyerang, seiring dengan bertambahnya investasi dalam Defender untuk Cloud. Tingkat yang dirancang untuk menargetkan poin optimal di mana penjaga mendapatkan pengembalian paling banyak (peningkatan biaya penyerang) untuk setiap investasi keamanan yang mereka lakukan.

Setiap peran di lingkungan Anda harus dipetakan ke salah satu tingkat ini (dan secara opsional meningkat dari waktu ke waktu sebagai bagian dari rencana peningkatan keamanan). Setiap profil didefinisikan dengan jelas sebagai konfigurasi teknis dan otomatis jika memungkinkan untuk memudahkan penyebaran dan mempercepat perlindungan keamanan. Untuk detail implementasi, lihat artikel, Peta jalan akses istimewa.

Tingkat keamanan

Tingkat keamanan yang digunakan di seluruh strategi ini adalah:

Perusahaan

Keamanan Perusahaan ini cocok untuk semua pengguna perusahaan dan skenario produktivitas. Dalam perkembangan rencana modernisasi yang cepat, perusahaan juga berfungsi sebagai titik awal untuk akses khusus dan istimewa saat mereka secara progresif membangun kontrol keamanan dalam keamanan perusahaan.

Nota

Konfigurasi keamanan yang lebih lemah memang ada, tetapi tidak direkomendasikan oleh Microsoft untuk organisasi perusahaan saat ini karena keterampilan dan sumber daya yang dimiliki penyerang. Untuk informasi tentang apa yang dapat dibeli oleh para penyerang satu sama lain di pasar gelap dan harga rata-rata, lihat video 10 Praktik Terbaik untuk Azure Security

Terspesialisasi

Keamanan yang khusus menyediakan kontrol keamanan yang ditingkatkan untuk peran-peran dengan dampak bisnis yang tinggi (jika disusupi oleh penyerang atau orang dalam yang berbahaya).

Organisasi Anda harus mendokumenkan kriteria untuk akun khusus dan istimewa (misalnya, potensi dampak bisnis lebih dari $1 juta USD) lalu mengidentifikasi semua peran dan akun yang memenuhi kriteria tersebut. (digunakan di seluruh strategi ini, termasuk dalam Akun Khusus)

Peran khusus biasanya meliputi:

- Pengembang sistem kritikal bisnis.

- Peran bisnis sensitif seperti pengguna terminal SWIFT, peneliti dengan akses ke data sensitif, personel dengan akses ke pelaporan keuangan sebelum rilis publik, administrator penggajian, pemberi persetujuan untuk proses bisnis sensitif, dan peran berdampak tinggi lainnya.

- eksekutif dan asisten pribadi / asisten administratif yang secara teratur menangani informasi sensitif.

- akun media sosial berdampak tinggi yang dapat merusak reputasi perusahaan.

- Admin TI Sensitif yang memiliki hak istimewa dan dampak signifikan, namun tidak berlaku di seluruh perusahaan. Grup ini biasanya mencakup administrator beban kerja berdampak tinggi individu. (misalnya, administrator perencanaan sumber daya perusahaan, administrator perbankan, peran dukungan help desk /tech, dll.)

Keamanan Akun Spesialis juga berfungsi sebagai langkah sementara sementara untuk keamanan istimewa, yang selanjutnya didasarkan pada kontrol ini. Lihat peta jalan akses istimewa untuk detail tentang urutan kemajuan yang direkomendasikan.

Istimewa

keamanan istimewa adalah tingkat keamanan tertinggi yang dirancang untuk peran yang dapat dengan mudah menyebabkan insiden besar dan potensi kerusakan material pada organisasi di tangan penyerang atau orang dalam berbahaya. Tingkat ini biasanya mencakup peran teknis dengan izin administratif pada sebagian besar atau semua sistem perusahaan (dan terkadang mencakup beberapa peran penting bisnis tertentu)

Akun istimewa difokuskan pada keamanan terlebih dahulu, dengan produktivitas didefinisikan sebagai kemampuan untuk melakukan tugas pekerjaan sensitif dengan mudah dan aman. Peran ini tidak akan memiliki kemampuan untuk melakukan pekerjaan sensitif dan tugas produktivitas umum (telusuri web, instal dan gunakan aplikasi apa pun) menggunakan akun yang sama atau perangkat/stasiun kerja yang sama. Mereka akan memiliki akun dan stasiun kerja yang sangat terbatas dengan peningkatan pemantauan tindakan mereka untuk aktivitas anomali yang dapat mewakili aktivitas penyerang.

Peran keamanan akses istimewa biasanya meliputi:

- peran administrator Microsoft Entra

- Peran manajemen identitas lainnya dengan hak administratif untuk direktori perusahaan, sistem sinkronisasi identitas, solusi federasi, direktori virtual, sistem manajemen identitas/akses istimewa, atau sejenisnya.

- Peran dengan keanggotaan dalam grup Active Directory lokal ini

- Admin Perusahaan

- Administrator Domain

- Admin Skema

- BUILTIN\Administrators

- Operator Akun

- Operator Pencadangan

- Operator Cetak

- Server Operator

- Pengontrol Domain

- Pengontrol Domain Hanya Baca

- Pemilik Pembuat Kebijakan Grup

- Operator Kriptografi

- Pengguna COM Terdistribusi

- Grup Exchange lokal yang sensitif (termasuk Izin Exchange Windows dan Subsistem Tepercaya Exchange)

- Grup Yang Didelegasikan Lainnya - Grup kustom yang mungkin dibuat oleh organisasi Anda untuk mengelola operasi direktori.

- Setiap administrator lokal untuk sistem operasi atau penyewa layanan cloud yang mendasar yang menghosting kemampuan di atas termasuk

- Anggota grup administrator lokal

- Personel yang mengetahui kata sandi root atau administrator bawaan

- Para administrator dari alat manajemen atau keamanan apa pun yang memiliki agen terinstal pada sistem tersebut