Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

![]()

Sebelum sebagian besar organisasi memulai perjalanan Zero Trust, pendekatan mereka terhadap identitas mungkin terfragmentasi dengan berbagai penyedia identitas, kurangnya akses menyeluruh (SSO) antara aplikasi cloud dan lokal, dan visibilitas terbatas ke dalam risiko identitas.

Aplikasi cloud dan pekerja seluler memerlukan cara berpikir baru dalam hal keamanan. Banyak karyawan membawa perangkat mereka sendiri dan bekerja dengan cara hibrid. Data secara teratur diakses di luar perimeter jaringan perusahaan tradisional dan dibagikan dengan kolaborator eksternal seperti mitra dan vendor. Aplikasi dan data perusahaan tradisional berpindah dari lingkungan lokal ke hibrid dan cloud.

Kontrol jaringan tradisional untuk keamanan tidak cukup lagi.

Identitas mewakili orang, layanan, atau perangkat, di seluruh jaringan, titik akhir, dan aplikasi. Dalam model keamanan Zero Trust, mereka berfungsi sebagai cara yang kuat, fleksibel, dan terperinci untuk mengontrol akses ke sumber daya.

Sebelum identitas mencoba mengakses sumber daya, organisasi harus:

- Verifikasi identitas dengan autentikasi yang kuat.

- Pastikan akses sesuai dan khas untuk identitas tersebut.

- Ikuti prinsip akses hak istimewa paling sedikit.

Setelah identitas diverifikasi, kita dapat mengontrol akses ke sumber daya berdasarkan kebijakan organisasi, analisis risiko yang sedang berlangsung, dan alat lainnya.

Tujuan penyebaran Identitas Zero Trust

Saat menerapkan kerangka kerja Zero Trust end-to-end untuk identitas, kami sarankan Anda fokus terlebih dahulu pada tujuan penyebaran awal ini:

- Identitas cloud berintegrasi dengan sistem identitas di lokasi.

- Kebijakan Akses Bersyarat mengatur akses dan menyediakan aktivitas remediasi.

- Analitik meningkatkan visibilitas.

Setelah area sebelumnya ditangani, fokus pada tujuan penyebaran ini:

- Identitas dan hak istimewa akses dikelola dengan tata kelola identitas.

- Pengguna, perangkat, lokasi, dan perilaku dianalisis secara real time.

- Mengintegrasikan sinyal ancaman dari solusi keamanan lainnya.

I. Identitas cloud menyatu dengan sistem lokal

Microsoft Entra ID memungkinkan autentikasi yang kuat, sebagai titik integrasi untuk keamanan titik akhir, dan inti dari kebijakan yang berpusat pada pengguna Anda untuk menjamin akses dengan hak istimewa minimum. Microsoft Entra Conditional Access adalah mesin kebijakan yang digunakan untuk membuat keputusan untuk akses ke sumber daya berdasarkan identitas pengguna, lingkungan, kesehatan perangkat, dan risiko yang diverifikasi secara eksplisit pada saat akses. Anda dapat menerapkan strategi identitas Zero Trust dengan ID Microsoft Entra.

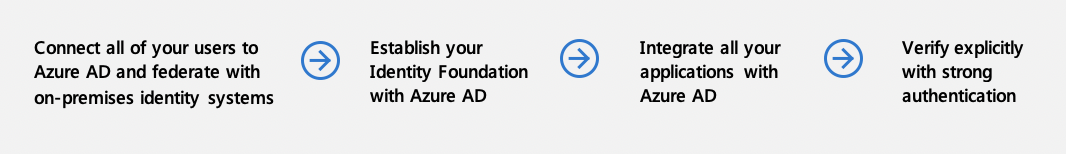

Hubungkan semua pengguna Anda ke ID Microsoft Entra dan federasi dengan sistem identitas lokal

Mempertahankan alur identitas karyawan Anda yang sehat dan artefak keamanan yang diperlukan termasuk grup untuk otorisasi dan titik akhir untuk kontrol kebijakan akses menempatkan Anda di tempat terbaik untuk menggunakan identitas dan kontrol yang konsisten di cloud.

Ikuti langkah-langkah ini:

- Pilih opsi autentikasi. MICROSOFT Entra ID memberi Anda perlindungan brute force, DDoS, dan semprotan kata sandi terbaik, tetapi buat keputusan yang tepat untuk kebutuhan organisasi dan kepatuhan Anda.

- Bawalah hanya identitas yang benar-benar Anda butuhkan. Gunakan beralih ke cloud sebagai kesempatan untuk meninggalkan akun layanan yang hanya relevan di lingkungan lokal. Biarkan peran istimewa di lokasi tetap di lokasi.

- Pastikan Anda memenuhi persyaratan perangkat keras untuk Sinkronisasi Microsoft Entra Connect berdasarkan ukuran organisasi Anda.

Bangun Pondasi Identitas Anda dengan ID Microsoft Entra

Strategi Zero Trust memerlukan verifikasi secara eksplisit, menggunakan prinsip akses paling tidak istimewa, dan dengan asumsi pelanggaran. ID Microsoft Entra dapat bertindak sebagai titik keputusan kebijakan untuk memberlakukan kebijakan akses Anda berdasarkan wawasan tentang pengguna, titik akhir, sumber daya target, dan lingkungan.

Letakkan ID Microsoft Entra di jalur setiap permintaan akses. Proses ini menghubungkan setiap pengguna, aplikasi, dan sumber daya melalui sarana kontrol identitas umum dan menyediakan ID Microsoft Entra dengan sinyal untuk membuat keputusan terbaik tentang risiko autentikasi/otorisasi. Selain itu, akses menyeluruh (SSO) dan pagar pembatas kebijakan yang konsisten memberikan pengalaman pengguna yang lebih baik dan berkontribusi pada peningkatan produktivitas.

Mengintegrasikan semua aplikasi Anda dengan ID Microsoft Entra

Autentikasi tunggal mencegah pengguna meninggalkan salinan kredensial mereka di berbagai aplikasi dan membantu menghindari serangan phishing atau kelelahan akibat autentikasi multi-faktor karena permintaan yang berlebihan.

Pastikan Anda tidak memiliki beberapa solusi manajemen identitas dan akses (IAM) di lingkungan Anda. Duplikasi ini mengurangi sinyal yang dilihat Microsoft Entra ID, memungkinkan aktor jahat untuk hidup dalam bayangan antara dua mesin IAM, dan menyebabkan pengalaman pengguna yang buruk. Kompleksitas ini dapat menyebabkan mitra bisnis Anda menjadi ragu tentang strategi Zero Trust Anda.

Ikuti langkah-langkah ini:

- Integrasikan aplikasi perusahaan modern yang berbicara OAuth2.0 atau SAML.

- Untuk Kerberos dan aplikasi autentikasi berbasis formulir, integrasikan menggunakan proksi aplikasi Microsoft Entra.

- Jika Anda menerbitkan aplikasi warisan menggunakan jaringan/pengontrol pengiriman aplikasi, gunakan ID Microsoft Entra untuk berintegrasi dengan sebagian besar aplikasi utama (seperti Citrix, Akamai, dan F5).

- Untuk membantu menemukan dan memigrasikan aplikasi Anda dari ADFS dan mesin IAM yang sudah ada/lama, tinjau Sumber Daya untuk memigrasikan aplikasi ke ID Microsoft Entra.

- Otomatisasi penyediaan pengguna.

Verifikasi secara eksplisit dengan autentikasi yang kuat

Ikuti langkah-langkah ini:

- Meluncurkan Autentikasi Multifaktor Microsoft Entra Upaya ini adalah bagian dasar dari mengurangi risiko sesi pengguna. Saat pengguna muncul di perangkat baru dan dari lokasi baru, mampu menanggapi tantangan MFA adalah salah satu cara paling langsung yang dapat diajarkan pengguna Anda kepada kami bahwa ini adalah perangkat/lokasi yang familier saat mereka bergerak di seluruh dunia (tanpa meminta administrator mengurai sinyal individu).

- Memblokir autentikasi lama. Salah satu vektor serangan paling umum untuk aktor jahat adalah menggunakan kredensial yang dicuri/diputar ulang terhadap protokol warisan, seperti SMTP, yang tidak dapat melakukan tantangan keamanan modern.

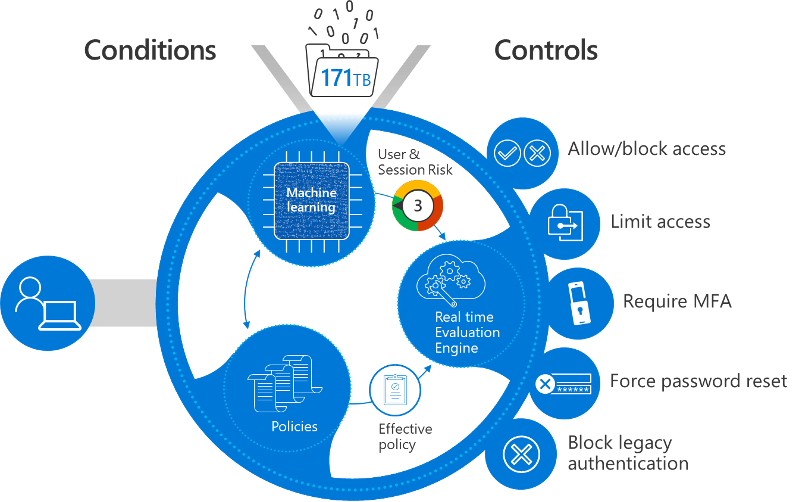

II. Kebijakan Akses Bersyarat mengatur akses dan menyediakan tindakan remediasi

Akses Bersyarat Microsoft Entra menganalisis sinyal seperti pengguna, perangkat, dan lokasi untuk mengotomatiskan keputusan dan menerapkan kebijakan akses organisasi untuk sumber daya. Anda dapat menggunakan kebijakan Akses Bersyarat untuk menerapkan kontrol akses seperti autentikasi multifaktor (MFA). Kebijakan Akses Bersyarat memungkinkan Anda meminta pengguna untuk menggunakan Otentikasi Multi-Faktor ketika dibutuhkan demi keamanan dan tidak mengganggu pengguna saat tidak diperlukan.

Microsoft menyediakan kebijakan bersyarat standar yang disebut default keamanan yang memastikan tingkat keamanan dasar. Namun, organisasi Anda mungkin memerlukan lebih banyak fleksibilitas daripada penawaran default keamanan. Anda dapat menggunakan Akses Bersyarat untuk menyesuaikan default keamanan dengan lebih banyak granularitas dan untuk mengonfigurasi kebijakan baru yang memenuhi kebutuhan Anda.

Merencanakan kebijakan Akses Bersyarat (Conditional Access) Anda terlebih dahulu dan memiliki serangkaian kebijakan aktif dan cadangan adalah pilar dasar penegakan Kebijakan Akses Anda dalam penyebaran "Zero Trust". Luangkan waktu untuk mengonfigurasi lokasi jaringan yang diketahui di lingkungan Anda. Bahkan jika Anda tidak menggunakan lokasi jaringan ini dalam kebijakan Akses Bersyarat, mengatur IP ini memberitahukan tentang risiko Microsoft Entra ID Protection.

Lakukan langkah ini:

- Lihat panduan penyebaran dan praktik terbaik kami untuk kebijakan Akses Bersyarat yang tangguh.

Mendaftarkan perangkat dengan ID Microsoft Entra untuk membatasi akses dari perangkat yang rentan dan disusupi

Ikuti langkah-langkah ini:

- Aktifkan penyatuan hibrid Microsoft Entra atau penyatuan Microsoft Entra. Jika Anda mengelola laptop/komputer pengguna, bawa informasi tersebut ke ID Microsoft Entra dan gunakan untuk membantu membuat keputusan yang lebih baik. Misalnya, mengizinkan klien kaya, yang memiliki salinan offline di komputer, akses ke data jika Anda tahu pengguna berasal dari komputer yang dikontrol dan dikelola organisasi Anda.

- Aktifkan layanan Intune dalam Microsoft Endpoint Manager (EMS) untuk mengelola perangkat seluler pengguna Anda dan mendaftarkan perangkat. Hal yang sama berlaku untuk perangkat seluler pengguna seperti halnya laptop: Semakin banyak Anda mengetahui tentang mereka (level patch, jailbreak, rooting, dll.), semakin jelas alasan Anda mengapa memblokir/mengizinkan akses.

III. Analitik meningkatkan visibilitas

Saat Anda membangun properti Anda di ID Microsoft Entra dengan autentikasi, otorisasi, dan provisi, penting untuk memiliki wawasan operasional yang kuat tentang apa yang terjadi di direktori.

Mengonfigurasi pengelogan dan pelaporan untuk meningkatkan visibilitas

Lakukan langkah ini:

- Rencanakan penyebaran pelaporan dan pemantauan Microsoft Entra untuk dapat mempertahankan dan menganalisis log dari ID Microsoft Entra, baik di Azure atau menggunakan sistem pilihan SIEM.

IV. Identitas dan hak istimewa akses dikelola dengan tata kelola identitas

Setelah Anda mencapai tujuan awal, fokuslah pada tujuan lain seperti tata kelola identitas yang lebih kuat.

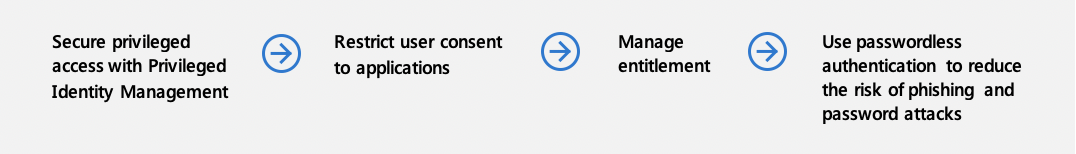

Mengamankan akses istimewa dengan Privileged Identity Management

Kontrol titik akhir, kondisi, dan kredensial yang digunakan pengguna untuk mengakses operasi/peran istimewa.

Ikuti langkah-langkah ini:

- Kendalikan identitas istimewa Anda. Akses istimewa tidak hanya akses administratif, tetapi juga akses aplikasi atau pengembang yang dapat mengubah cara aplikasi misi penting Anda menjalankan dan menangani data.

- Gunakan Privileged Identity Management untuk mengamankan identitas istimewa.

Membatasi persetujuan pengguna untuk aplikasi

Persetujuan pengguna untuk aplikasi adalah cara umum bagi aplikasi modern untuk mendapatkan akses ke sumber daya organisasi, tetapi ada beberapa praktik terbaik yang perlu diingat.

Ikuti langkah-langkah ini:

- Batasi persetujuan pengguna dan kelola permintaan persetujuan untuk memastikan bahwa tidak ada paparan yang tidak perlu terjadi pada data organisasi Anda ke aplikasi.

- Tinjau persetujuan sebelumnya/yang ada di organisasi Anda untuk persetujuan yang bersifat berlebihan atau merugikan.

Untuk informasi selengkapnya tentang alat untuk melindungi dari taktik yang digunakan untuk mengakses informasi yang sensitif, lihat dalam panduan kami untuk menerapkan strategi Zero Trust identitas "Memperkuat perlindungan terhadap ancaman siber dan aplikasi nakal".

Mengelola hak akses

Dengan aplikasi yang mengautentikasi dan didorong secara terpusat dari ID Microsoft Entra, Anda dapat menyederhanakan permintaan akses, persetujuan, dan proses sertifikasi ulang untuk memastikan bahwa orang yang tepat memiliki akses yang tepat dan bahwa Anda memiliki jejak mengapa pengguna di organisasi Anda memiliki akses yang mereka miliki.

Ikuti langkah-langkah ini:

- Gunakan Pengelolaan Pemberian Hak untuk membuat paket akses yang dapat diminta pengguna saat mereka bergabung dengan tim/proyek yang berbeda dan yang menetapkan akses ke sumber daya terkait (seperti aplikasi, situs SharePoint, keanggotaan grup).

- Jika menyebarkan Pengelolaan Pemberian Hak tidak dimungkinkan untuk organisasi Anda saat ini, setidaknya aktifkan paradigma layanan mandiri di organisasi Anda dengan menyebarkan manajemen grup layanan mandiri dan akses aplikasi layanan mandiri.

Gunakan autentikasi tanpa kata sandi untuk mengurangi risiko phishing dan serangan kata sandi

Dengan MICROSOFT Entra ID yang mendukung FIDO 2.0 dan masuk telepon tanpa kata sandi, Anda dapat memindahkan jarum pada kredensial yang digunakan pengguna Anda (terutama pengguna sensitif/istimewa) sehari-hari. Kredensial ini adalah faktor autentikasi kuat yang juga dapat mengurangi risiko.

Lakukan langkah ini:

- Mulai meluncurkan kredensial tanpa kata sandi di organisasi Anda.

V. Pengguna, perangkat, lokasi, dan perilaku dianalisis secara real time untuk menentukan risiko dan memberikan perlindungan berkelanjutan

Analisis real time sangat penting untuk menentukan risiko dan perlindungan.

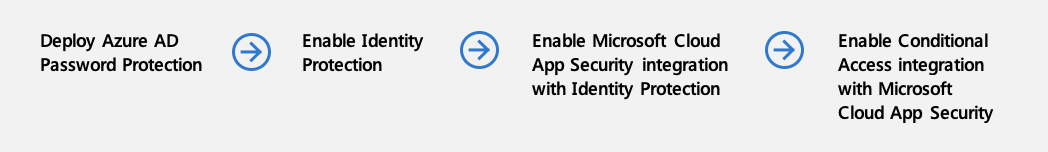

Menyebarkan Perlindungan Kata Sandi Microsoft Entra

Saat mengaktifkan metode lain untuk memverifikasi pengguna secara eksplisit, jangan abaikan kata sandi yang lemah, semprotan kata sandi, dan serangan pemutaran ulang pelanggaran. Dan kebijakan kata sandi kompleks klasik tidak mencegah serangan kata sandi yang paling umum.

Lakukan langkah ini:

- Aktifkan Perlindungan Kata Sandi Microsoft Entra untuk pengguna Anda di cloud dan lokal.

Mengaktifkan Microsoft Entra ID Protection

Dapatkan sinyal risiko sesi/pengguna yang lebih terperinci dengan Microsoft Entra ID Protection. Anda dapat mengaktifkan opsi investigasi risiko dan remediasi berdasarkan kebutuhan keamanan organisasi Anda yang terus berkembang.

Lakukan langkah ini:

Mengaktifkan integrasi Microsoft Defender untuk Cloud Apps dengan Microsoft Entra ID Protection

Aplikasi Microsoft Defender untuk Cloud memantau perilaku pengguna di dalam SaaS dan aplikasi modern. Sinyal ini menginformasikan ID Microsoft Entra tentang apa yang terjadi pada pengguna setelah mereka mengautentikasi dan menerima token. Jika pola pengguna mulai terlihat mencurigakan, sinyal dapat disalurkan ke Perlindungan ID Microsoft Entra dan Akses Bersyarat yang memberi tahu bahwa pengguna tampaknya disusupi atau berisiko tinggi. Pada permintaan akses berikutnya dari pengguna ini, ID Microsoft Entra dapat mengambil tindakan dengan benar untuk memverifikasi pengguna atau memblokirnya.

Lakukan langkah ini:

- Aktifkan pemantauan Defender untuk Cloud Apps untuk memperkaya sinyal Microsoft Entra ID Protection.

Mengaktifkan integrasi Akses Bersyarat dengan Microsoft Defender untuk Aplikasi Cloud

Menggunakan sinyal yang dipancarkan setelah autentikasi dan dengan Defender untuk Cloud Apps yang memproksikan permintaan ke aplikasi, Anda akan dapat memantau sesi yang menuju ke aplikasi SaaS dan menerapkan pembatasan.

Ikuti langkah-langkah ini:

Mengaktifkan sesi terbatas untuk digunakan dalam keputusan akses

Saat risiko pengguna rendah, tetapi mereka masuk dari titik akhir yang tidak diketahui, Anda mungkin ingin mengizinkan akses ke sumber daya, tetapi tidak mengizinkan mereka untuk melakukan hal-hal yang mengekspos organisasi Anda terhadap tindakan berisiko. Anda bisa mengonfigurasi Exchange Online dan SharePoint Online untuk menawarkan sesi terbatas kepada pengguna yang memungkinkan mereka membaca email atau melihat file, tetapi tidak mengunduhnya dan menyimpannya di perangkat yang tidak tepercaya.

Lakukan langkah ini:

- Aktifkan akses terbatas ke SharePoint Online dan Exchange Online.

VI. Integrasikan sinyal ancaman dari solusi keamanan lain untuk meningkatkan deteksi, perlindungan, dan respons

Akhirnya, solusi keamanan lainnya dapat diintegrasikan untuk efektivitas yang lebih besar.

Mengintegrasikan Microsoft Defender untuk Identitas dengan aplikasi Microsoft Defender untuk Cloud

Integrasi dengan Microsoft Defender untuk Identitas memungkinkan Microsoft Entra ID mengetahui bahwa pengguna memanjakan diri dengan perilaku berisiko saat mengakses sumber daya lokal dan nonmodern (seperti berbagi file). Sinyal ini dapat diperhitungkan dalam risiko keseluruhan, mungkin memblokir akses lebih lanjut di cloud.

Ikuti langkah-langkah ini:

- Aktifkan Microsoft Defender untuk Identitas dengan Microsoft Defender untuk Cloud Apps untuk mengintegrasikan sinyal di lokasi ke dalam sinyal risiko yang kita ketahui tentang pengguna.

- Periksa skor Prioritas Investigasi gabungan untuk setiap pengguna yang berisiko untuk memberikan gambaran holistik tentang pengguna mana yang harus difokuskan oleh SOC Anda.

Mengaktifkan Microsoft Defender untuk Endpoint

Microsoft Defender untuk Titik Akhir memungkinkan Anda memastikan kondisi mesin Windows dan memeriksa apakah mereka sedang mengalami kompromi keamanan. Kemudian Anda dapat memberi umpan informasi tersebut agar mengurangi risiko pada runtime. Sedangkan Domain Join memberi Anda rasa kontrol, Defender for Endpoint memungkinkan Anda bereaksi terhadap serangan malware dalam nyaris waktu nyata dengan mendeteksi pola ketika beberapa perangkat pengguna mengakses situs yang tidak dapat dipercaya, dan bereaksi dengan menaikkan risiko perangkat/pengguna secara langsung.

Lakukan langkah ini:

Mengamankan Identitas sesuai dengan Perintah Eksekutif 14028 tentang Keamanan Cyber & Nota OMB 22-09

Perintah Eksekutif 14028 tentang Meningkatkan Keamanan Siber Bangsa & Nota OMB 22-09 mencakup tindakan tertentu tentang Zero Trust. Tindakan identitas termasuk menggunakan sistem manajemen identitas terpusat, penggunaan MFA tahan phishing yang kuat, dan menggabungkan setidaknya satu sinyal tingkat perangkat dalam keputusan otorisasi. Untuk panduan terperinci tentang menerapkan tindakan ini dengan ID Microsoft Entra, lihat Memenuhi persyaratan identitas memorandum 22-09 dengan ID Microsoft Entra.

Produk yang tercakup dalam panduan ini

- Microsoft Entra ID

- Microsoft Defender for Identity

- Microsoft Endpoint Manager (termasuk Microsoft Intune)

- Microsoft Defender untuk Endpoint

- SharePoint Online

- Exchange Online

Kesimpulan

Identitas adalah pusat dari strategi Zero Trust yang sukses. Untuk informasi lebih lanjut atau bantuan implementasi, hubungi tim Keberhasilan Pelanggan Anda atau lanjutkan membaca bab lain dari panduan ini, yang mencakup semua pilar Zero Trust.

Seri panduan penyebaran Zero Trust