Memecahkan masalah plugin Ekstensi SSO Microsoft Enterprise di perangkat Apple

Artikel ini menyediakan panduan pemecahan masalah yang digunakan oleh administrator untuk mengatasi masalah penyebaran dan penggunaan plugin SSO Enterprise. Ekstensi SSO Apple dapat disebarkan ke iOS/iPadOS dan macOS.

Organisasi dapat memilih untuk menyebarkan SSO ke perangkat perusahaan mereka untuk memberikan pengalaman yang lebih baik bagi pengguna akhir mereka. Pada platform Apple, proses ini melibatkan penerapan Akses Menyeluruh (SSO) melalui Token Refresh Utama. SSO meringankan pengguna akhir dari beban permintaan autentikasi yang berlebihan.

Microsoft telah menerapkan plugin yang dibangun di atas kerangka kerja SSO Apple, yang menyediakan autentikasi broker untuk aplikasi yang terintegrasi dengan ID Microsoft Entra. Untuk informasi selengkapnya, lihat artikel Plug-in SSO Microsoft Enterprise untuk perangkat Apple.

Jenis ekstensi

Apple mendukung dua jenis Ekstensi SSO yang merupakan bagian dari kerangka kerjanya: Pengalihan dan Kredensial. Plugin SSO Microsoft Enterprise telah diimplementasikan sebagai jenis Pengalihan dan paling cocok untuk autentikasi broker ke ID Microsoft Entra. Tabel berikut membandingkan dua jenis ekstensi.

| Jenis ekstensi | Paling cocok untuk | Cara kerjanya | Perbedaan utama |

|---|---|---|---|

| Pengalihan | Metode autentikasi modern seperti OpenID Connect, OAUTH2, dan SAML (MICROSOFT Entra ID) | Sistem Operasi mencegat permintaan autentikasi dari aplikasi ke URL Penyedia identitas yang ditentukan dalam profil konfigurasi MDM ekstensi. Ekstensi pengalihan menerima: URL, header, dan isi. | Minta kredensial sebelum meminta data. Menggunakan URL di profil konfigurasi MDM. |

| Kredensial | Jenis autentikasi tantangan dan respons seperti Kerberos (Active Directory lokal Domain Services) | Permintaan dikirim dari aplikasi ke server autentikasi (pengontrol domain AD). Ekstensi kredensial dikonfigurasi dengan HOSTS di profil konfigurasi MDM. Jika server autentikasi mengembalikan tantangan yang cocok dengan host yang tercantum di profil, sistem operasi merutekan tantangan ke ekstensi. Ekstensi ini memiliki pilihan untuk menangani atau menolak tantangan. Jika ditangani, ekstensi mengembalikan header otorisasi untuk menyelesaikan permintaan, dan server autentikasi mengembalikan respons kepada pemanggil. | Minta data kemudian ditantang untuk autentikasi. Gunakan HOSTs di profil konfigurasi MDM. |

Microsoft memiliki implementasi untuk autentikasi broker untuk sistem operasi klien berikut:

| OS | Broker autentikasi |

|---|---|

| Windows | Pengelola Akun Web (WAM) |

| iOS/iPadOS | Microsoft Authenticator |

| Android | Microsoft Authenticator atau Microsoft Intune Company Portal |

| macOS | Microsoft Intune Company Portal (melalui Ekstensi SSO) |

Semua aplikasi broker Microsoft menggunakan artefak kunci yang dikenal sebagai Token Refresh Utama (PRT), yang merupakan JSON Web Token (JWT) yang digunakan untuk memperoleh token akses untuk aplikasi dan sumber daya web yang diamankan dengan ID Microsoft Entra. Saat disebarkan melalui MDM, ekstensi SSO Enterprise untuk macOS atau iOS mendapatkan PRT yang mirip dengan PRT yang digunakan pada perangkat Windows oleh Web Account Manager (WAM). Untuk informasi selengkapnya, lihat artikel Apa itu Token Refresh Utama.

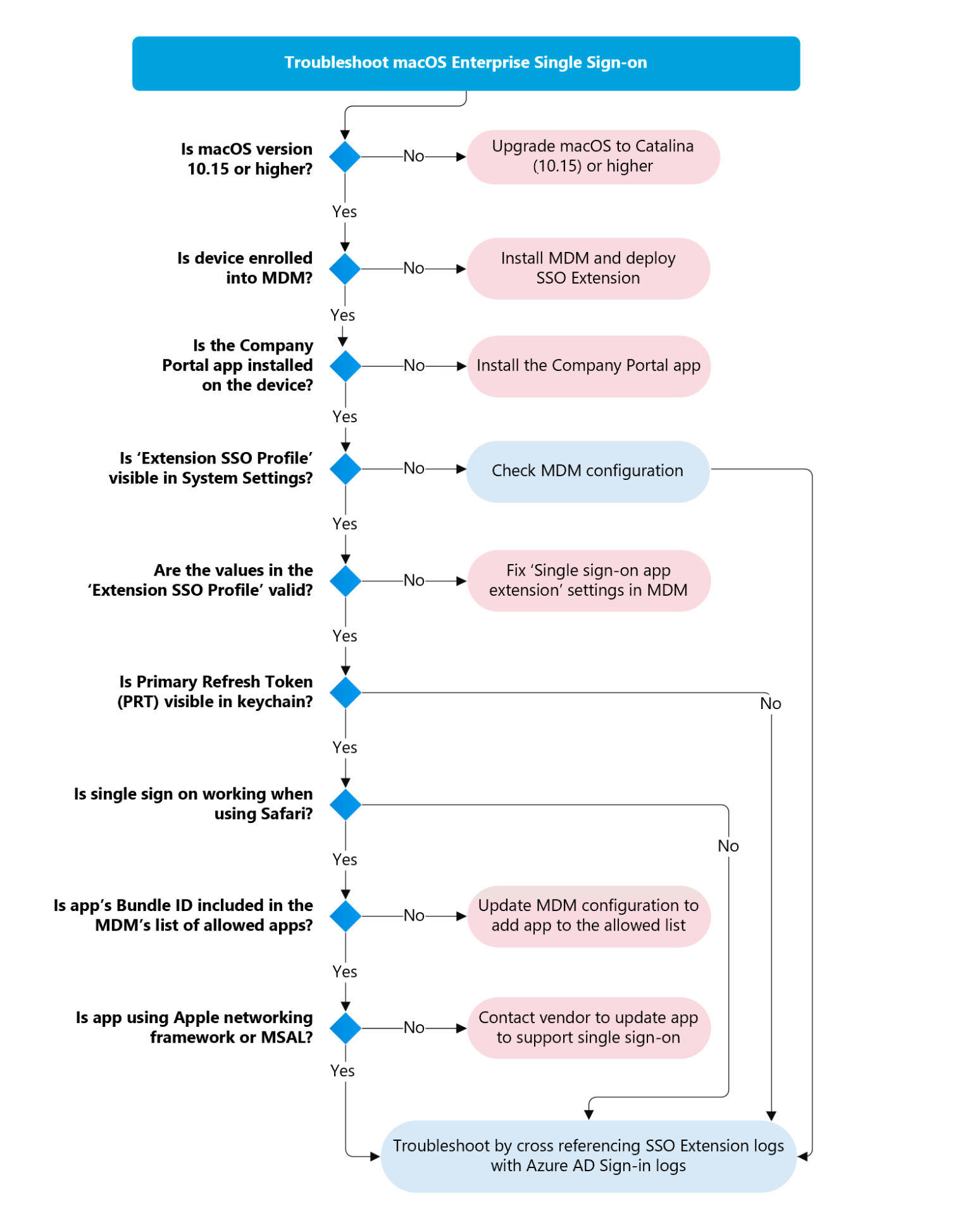

Model pemecahan masalah

Diagram alur berikut menguraikan alur logis untuk mendekati pemecahan masalah Ekstensi SSO. Sisa artikel ini masuk ke detail tentang langkah-langkah yang digambarkan dalam diagram alur ini. Pemecahan masalah dapat dipecah menjadi dua area fokus terpisah: Penyebaran dan Alur Autentikasi Aplikasi.

Langkah-langkah untuk Menolak SSO Platform di macOS

Untuk menolak PSSO yang diaktifkan secara tidak sengaja, admin harus menghapus profil ekstensi SSO dengan PSSO diaktifkan dari perangkat dan menyebarkan profil ekstensi SSO baru dengan bendera PSSO dinonaktifkan/dihapus.

- Menghapus penargetan untuk profil SSO dengan PSSO diaktifkan

- Memulai sinkronisasi perangkat untuk mendapatkan profil SSO dengan PSSO diaktifkan dihapus dari perangkat

- Menargetkan perangkat dengan profil SSO baru dengan PSSO dinonaktifkan

- Memulai sinkronisasi perangkat untuk memasang profil baru pada perangkat

Penting

Catatan: Memperbarui profil SSO yang ada di perangkat TIDAK akan membantu menonaktifkan PSSO setelah pendaftaran PSSO selesai. Hanya penghapusan lengkap profil SSO dari perangkat yang akan menghapus status PSSO dari perangkat.

konteks:

Pengguna akan mulai melihat pemberitahuan pendaftaran PSSO di perangkat macOS 13+ dalam dua skenario :

- Jika perangkat sudah memiliki versi Intune Company Portal yang mendukung PSSO dan admin menyebarkan kebijakan ekstensi SSO baru dengan PSSO diaktifkan

- Jika pengguna sudah ditargetkan dengan kebijakan ekstensi SSO yang mengaktifkan PSSO dan versi Intune Company Portal yang mendukung PSSO diinstal pada perangkat.

Perhatian

Admin TIDAK boleh menargetkan pengguna dengan kebijakan ekstensi SSO yang mengaktifkan PSSO kecuali mereka diuji dan siap disebarkan, karena ini berpotensi memutus pengguna yang ada dan kondisi kepatuhan mereka.

Penting

Catatan : Untuk pengguna yang menyelesaikan pendaftaran PSSO, pendaftaran WPJ warisan akan dihapus dari rantai kunci. Jika pendaftaran PSSO dilakukan secara tidak sengaja , setelah admin menghapus profil SSO dengan PSSO dan menginstal profil baru tanpa PSSO, pendaftaran WPJ warisan harus dilakukan lagi agar kepatuhan perangkat berfungsi.

Pemecahan masalah penyebaran

Sebagian besar masalah yang dihadapi pelanggan berasal dari konfigurasi Mobile Manajemen Perangkat (MDM) yang tidak tepat dari profil ekstensi SSO, atau ketidakmampuan bagi perangkat Apple untuk menerima profil konfigurasi dari MDM. Bagian ini mencakup langkah-langkah yang dapat Anda ambil untuk memastikan bahwa profil MDM telah disebarkan ke Mac dan memiliki konfigurasi yang benar.

Persyaratan penyebaran

- sistem operasi macOS: versi 10.15 (Catalina) atau lebih tinggi.

- Sistem operasi iOS: versi 13 atau lebih tinggi.

- Perangkat yang dikelola oleh vendor MDM apa pun yang mendukung Apple macOS dan/atau iOS (Pendaftaran MDM).

- Perangkat Lunak Broker Autentikasi terinstal: Microsoft Intune Company Portal atau Microsoft Authenticator untuk iOS.

Memeriksa versi sistem operasi macOS

Gunakan langkah-langkah berikut untuk memeriksa versi sistem operasi (OS) pada perangkat macOS. Profil Ekstensi SSO Apple hanya disebarkan ke perangkat yang menjalankan macOS 10.15 (Catalina) atau yang lebih besar. Anda dapat memeriksa versi macOS dari Antarmuka Pengguna atau dari Terminal.

Antarmuka pengguna

Dari perangkat macOS, pilih ikon Apple di sudut kiri atas dan pilih Tentang Mac Ini.

Versi sistem operasi tercantum di samping macOS.

Terminal

Dari perangkat macOS, klik dua kali pada folder Aplikasi , lalu klik dua kali pada folder Utilitas .

Klik dua kali pada aplikasi Terminal .

Saat Terminal membuka jenis sw_vers pada perintah, cari hasil seperti berikut ini:

% sw_vers ProductName: macOS ProductVersion: 13.0.1 BuildVersion: 22A400

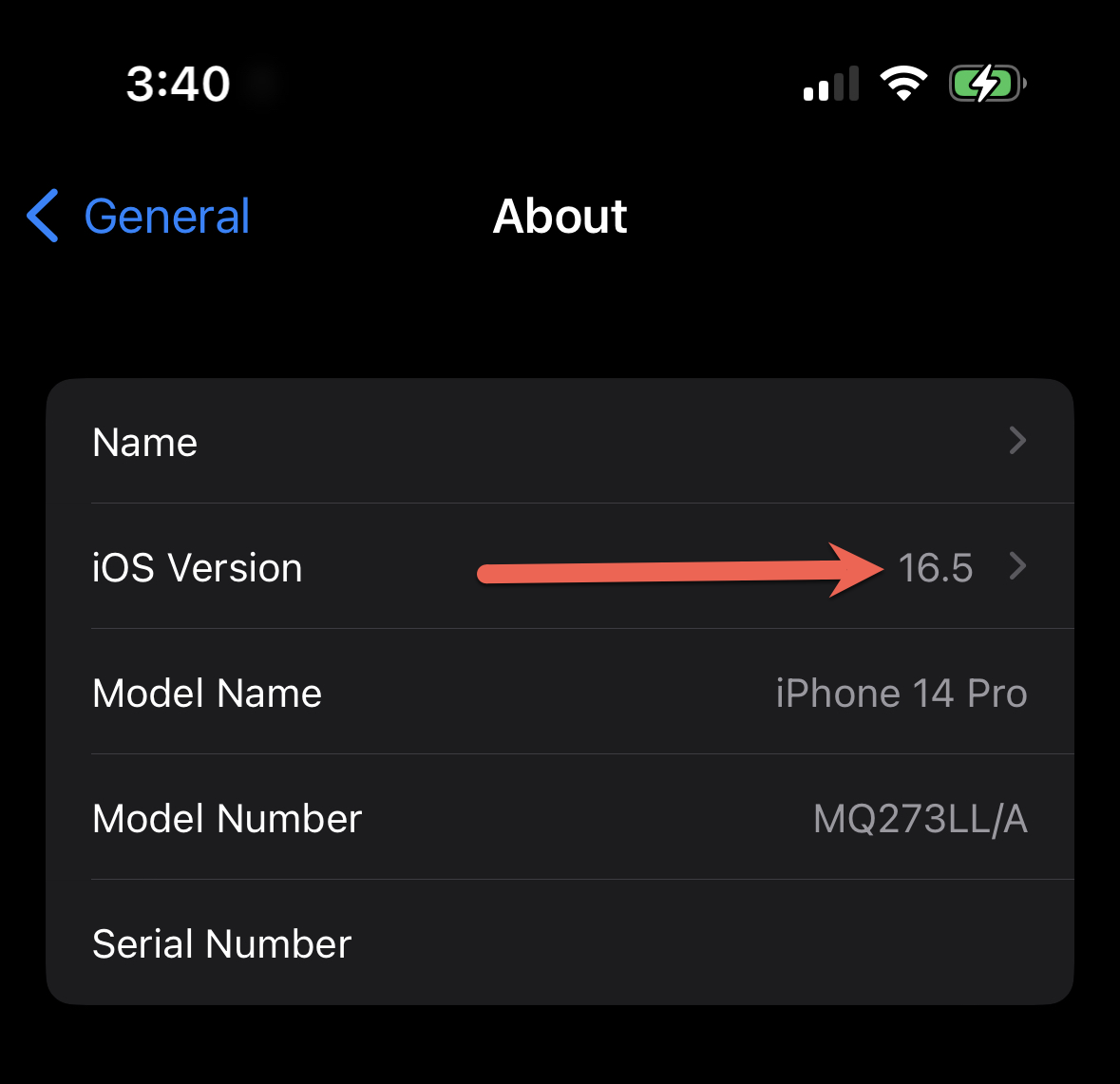

Memeriksa versi sistem operasi iOS

Gunakan langkah-langkah berikut untuk memeriksa versi sistem operasi (OS) pada perangkat iOS. Profil Ekstensi SSO Apple hanya disebarkan ke perangkat yang menjalankan iOS 13 atau yang lebih tinggi. Anda dapat memeriksa versi iOS dari aplikasi Pengaturan. Buka aplikasi Pengaturan:

Navigasikan ke Umum lalu Tentang. Layar ini mencantumkan informasi tentang perangkat, termasuk nomor versi iOS:

Penyebaran MDM profil konfigurasi ekstensi SSO

Bekerja sama dengan administrator MDM Anda (atau tim Manajemen Perangkat) untuk memastikan bahwa profil konfigurasi ekstensi disebarkan ke perangkat Apple. Profil ekstensi dapat disebarkan dari MDM apa pun yang mendukung perangkat macOS atau iOS.

Penting

Apple mengharuskan perangkat terdaftar ke MDM agar ekstensi SSO disebarkan.

Tabel berikut ini menyediakan panduan penginstalan MDM tertentu tergantung pada OS mana yang Anda sebarkan ekstensinya:

- iOS/iPadOS: Menyebarkan plug-in SSO Microsoft Enterprise

- macOS: Menyebarkan plug-in SSO Microsoft Enterprise

Penting

Meskipun, MDM apa pun didukung untuk menyebarkan Ekstensi SSO, banyak organisasi menerapkan kebijakan Akses Bersyarkat berbasis perangkat dengan cara mengevaluasi kebijakan kepatuhan MDM. Jika MDM pihak ketiga sedang digunakan, pastikan vendor MDM mendukung Kepatuhan Mitra Intune jika Anda ingin menggunakan kebijakan Akses Bersyarat berbasis perangkat. Ketika Ekstensi SSO disebarkan melalui Intune atau penyedia MDM yang mendukung Kepatuhan Mitra Intune, ekstensi dapat meneruskan sertifikat perangkat ke ID Microsoft Entra sehingga autentikasi perangkat dapat diselesaikan.

Memvalidasi Konfigurasi Jaringan pada perangkat macOS

Kerangka kerja ekstensi SSO dari Apple dan Ekstensi SSO Microsoft Enterprise yang dibangun di atasnya mengharuskan domain tertentu dikecualikan dari intersepsi/inspeksi TLS (juga dikenal sebagai istirahat dan periksa proksi). Domain berikut tidak boleh tunduk pada inspeksi TLS:

- app-site-association.cdn-apple.com

- app-site-association.networking.apple

Periksa apakah konfigurasi SSO rusak karena Inspeksi TLS

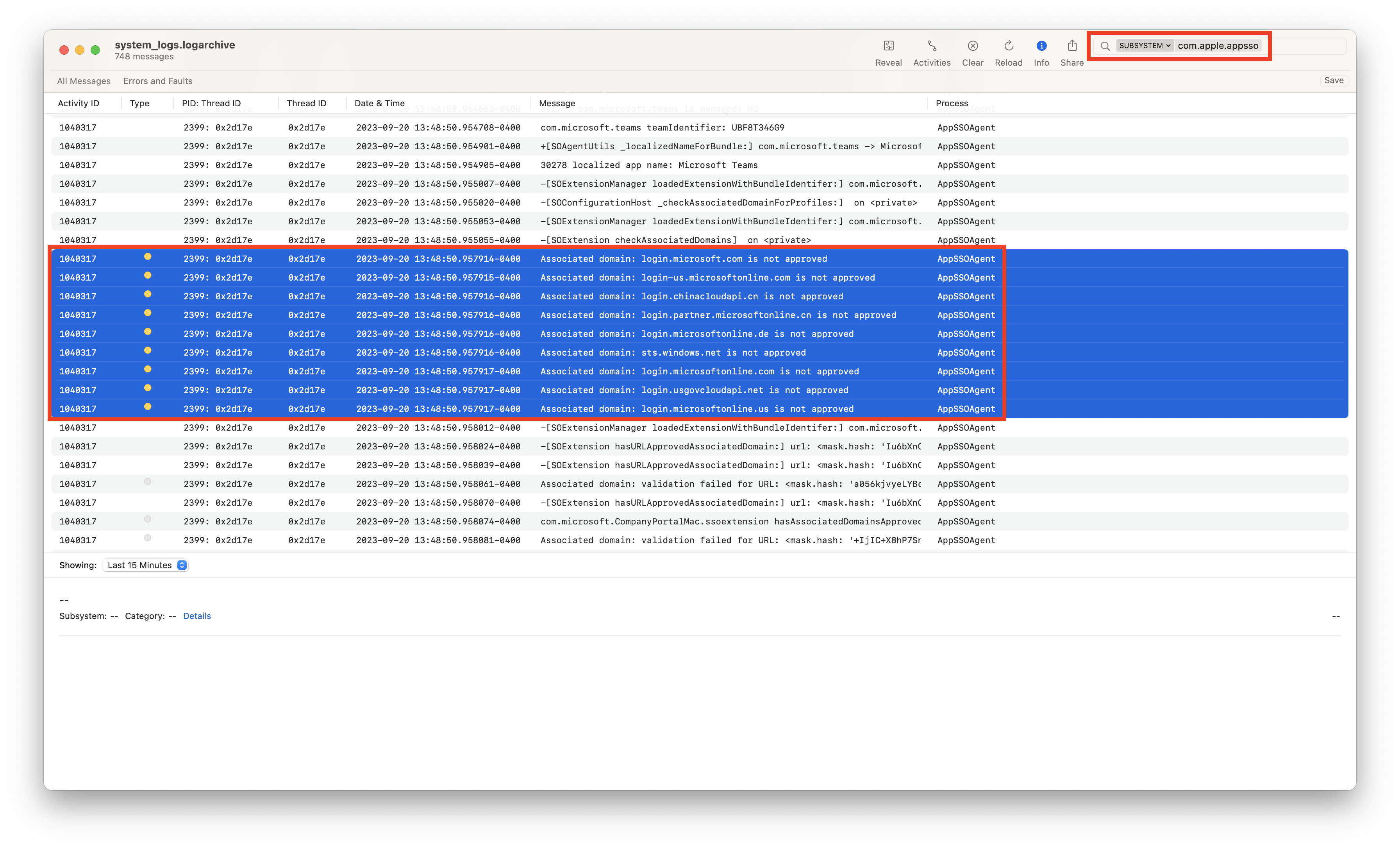

Anda dapat memvalidasi apakah inspeksi TLS memengaruhi konfigurasi SSO Anda dengan menjalankan sysdiagnose dari aplikasi Terminal pada perangkat yang terkena dampak:

sudo sysdiagnose -f ~/Desktop/

Sysdiagnose akan disimpan ke desktop Anda sebagai arsip .tar.gz. Ekstrak arsip dan buka file system_logs.logarchive . Ini akan terbuka di aplikasi Konsol. Cari com.apple.appsso dan ubah filter ke SUBSYSTEM:

Cari peristiwa yang menyatakan bahwa ada kegagalan Domain Terkait, terutama yang terkait dengan domain Microsoft, seperti login.microsoftonline.com. Peristiwa ini mungkin menunjukkan masalah inspeksi TLS, yang akan mencegah Ekstensi SSO berfungsi dengan baik. Domain Apple tidak akan muncul di log sysdiagnose, bahkan jika mereka terpengaruh oleh konfigurasi inspeksi TLS yang tidak didukung.

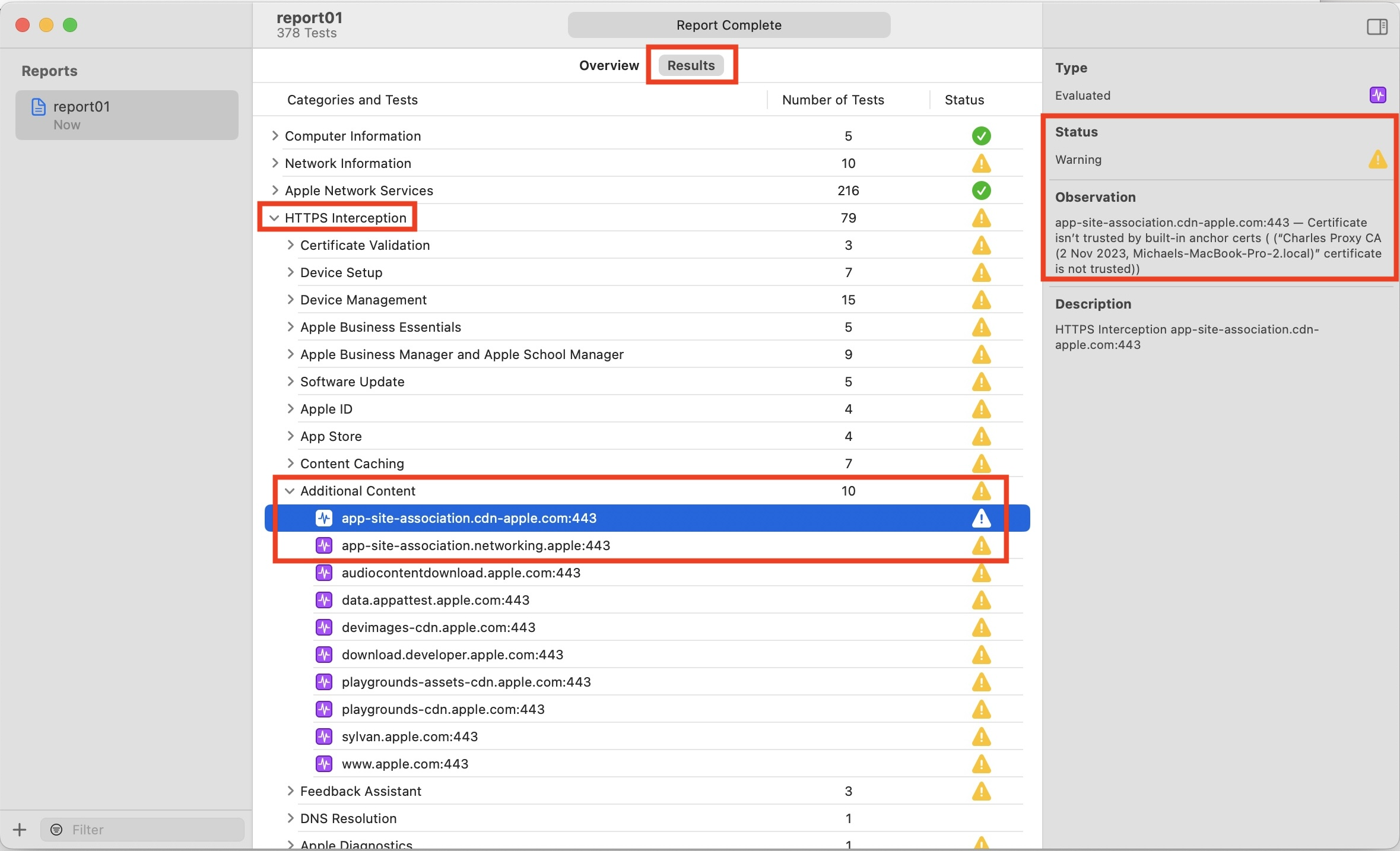

Memvalidasi Konfigurasi Inspeksi TLS

Apple menyediakan alat macOS untuk memeriksa sejumlah masalah konfigurasi umum yang disebut Utilitas Evaluasi Mac. Alat ini dapat diunduh dari AppleSeed untuk TI. Jika Anda memiliki akses ke AppleSeed untuk TI, unduh Utilitas Evaluasi Mac dari area Sumber Daya. Setelah menginstal aplikasi, jalankan evaluasi. Setelah evaluasi selesai, navigasikan ke Intersepsi HTTPS -->Konten Tambahan --> dan periksa dua item di bawah ini:

Jika pemeriksaan ini memiliki peringatan atau kesalahan, mungkin ada inspeksi TLS yang terjadi pada perangkat. Bekerja dengan tim jaringan Anda untuk mengecualikan *.cdn-apple.com dan *.networking.apple dari inspeksi TLS.

Output log swcd terperinci

Apple menyediakan utilitas baris perintah yang disebut swcutil yang memungkinkan pemantauan kemajuan validasi domain terkait. Anda dapat memantau kesalahan domain terkait menggunakan perintah berikut:

sudo swcutil watch --verbose

Temukan entri berikut dalam log dan periksa apakah entri ditandai disetujui, atau jika ada kesalahan:

```

Entry s = authsrv, a = UBF8T346G9.com.microsoft.CompanyPortalMac, d = login.microsoftonline.com

```

Menghapus MacOS TLS Inspection Cache

Jika Anda memiliki masalah dengan domain terkait dan memiliki domain yang diizinkan terdaftar di alat inspeksi TLS di perangkat Anda, mungkin perlu waktu beberapa saat agar cache validasi domain terkait Apple tidak valid. Sayangnya, tidak ada langkah deterministik yang memicu kembali validasi ulang domain terkait pada semua komputer, tetapi ada beberapa hal yang dapat dicoba.

Anda dapat menjalankan perintah berikut untuk mengatur ulang cache perangkat:

pkill -9 swcd

sudo swcutil reset

pkill -9 AppSSOAgent

Uji ulang konfigurasi ekstensi SSO setelah mengatur ulang cache.

Terkadang, perintah ini tidak cukup dan tidak sepenuhnya mengatur ulang cache. Dalam kasus ini, Anda dapat mencoba hal berikut:

- Hapus atau pindahkan aplikasi Portal Perusahaan Intune ke Sampah, lalu mulai ulang perangkat Anda. Setelah hidupkan ulang selesai, Anda dapat mencoba menginstal ulang aplikasi Portal Perusahaan.

- Daftarkan ulang perangkat Anda.

Jika tidak ada metode di atas yang menyelesaikan masalah Anda, mungkin ada hal lain di lingkungan Anda yang dapat memblokir validasi domain terkait. Jika hal ini terjadi, silakan hubungi dukungan Apple untuk pemecahan masalah lebih lanjut.

Memvalidasi profil konfigurasi SSO di perangkat macOS

Dengan asumsi administrator MDM telah mengikuti langkah-langkah di bagian sebelumnya MDM Penyebaran Profil Ekstensi SSO, langkah selanjutnya adalah memverifikasi apakah profil telah berhasil disebarkan ke perangkat.

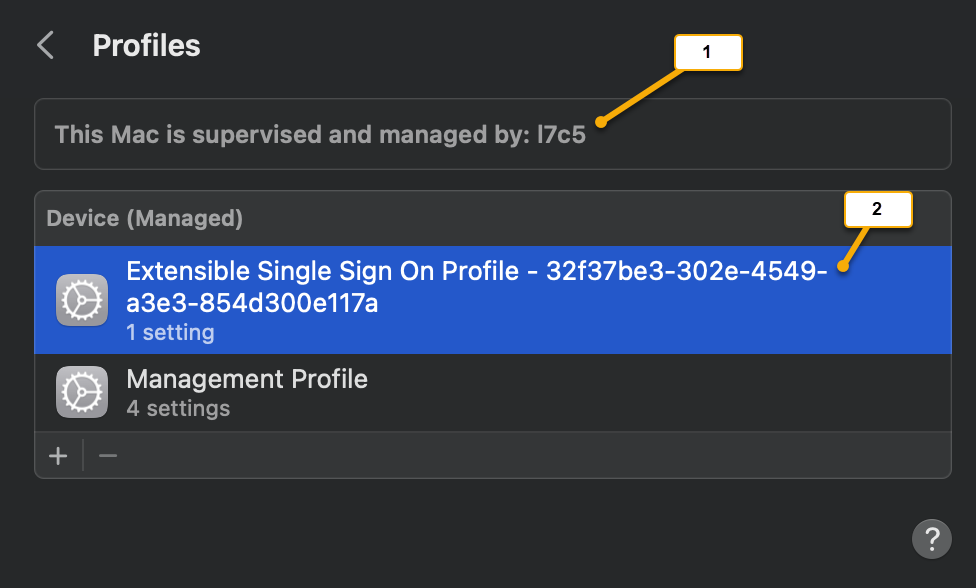

Menemukan profil konfigurasi MDM ekstensi SSO

Dari perangkat macOS, pilih pada Pengaturan Sistem.

Saat Pengaturan Sistem muncul ketik Profil dan tekan return.

Tindakan ini harus memunculkan panel Profil .

Cuplikan layar callout Deskripsi 1 Menunjukkan bahwa perangkat berada di bawah Manajemen MDM . 2 Mungkin ada beberapa profil untuk dipilih. Dalam contoh ini, Profil Ekstensi SSO Microsoft Enterprise disebut Extensible Akses Menyeluruh Profile-32f37be3-302e-4549-a3e3-854d300e117a. Catatan

Tergantung pada jenis MDM yang digunakan, mungkin ada beberapa profil yang tercantum dan skema penamaannya sewenang-wenang tergantung pada konfigurasi MDM. Pilih masing-masing dan periksa bahwa baris Pengaturan menunjukkan bahwa baris tersebut adalah Ekstensi Akses Menyeluruh.

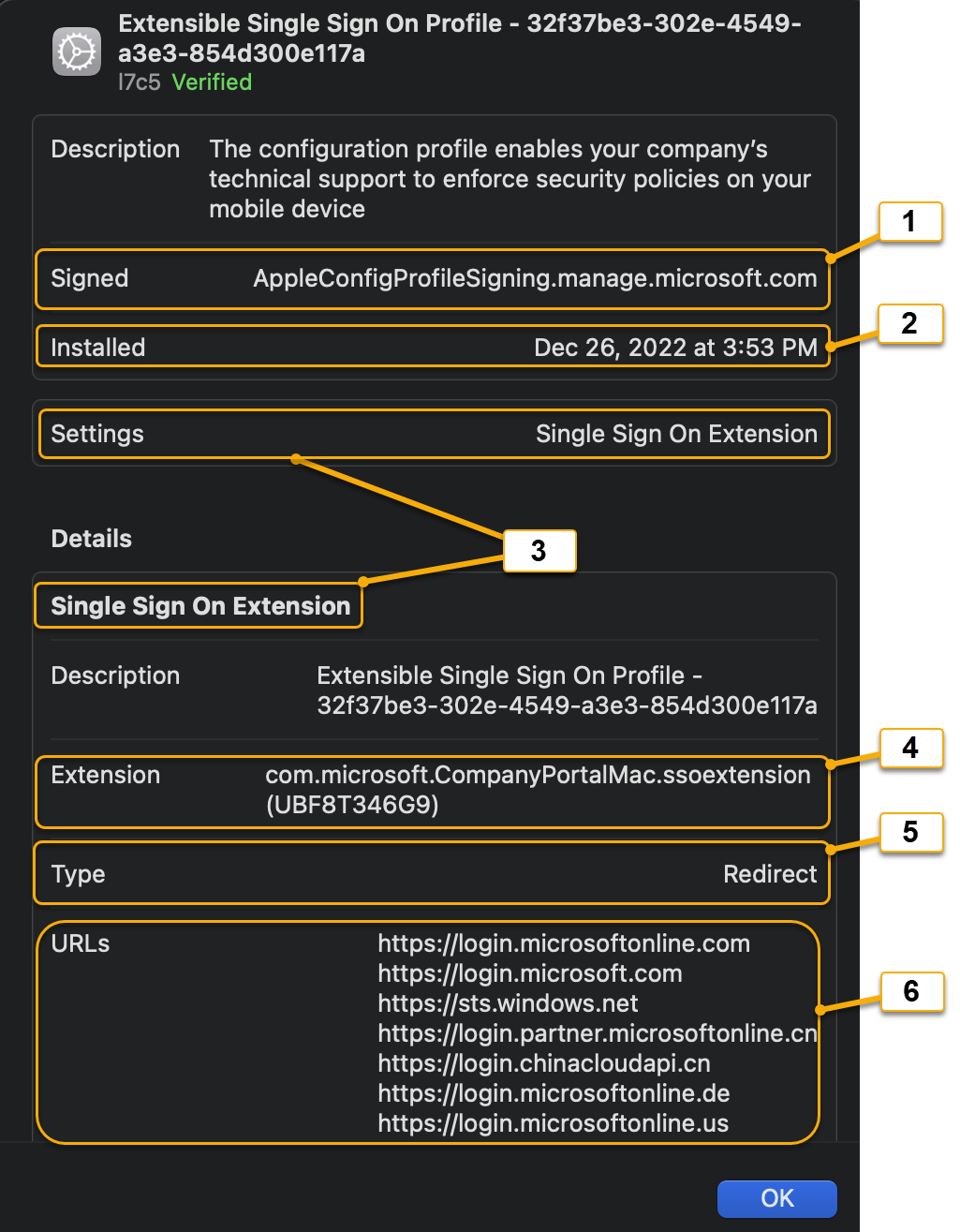

Klik dua kali pada profil konfigurasi yang cocok dengan nilai Pengaturan ekstensi Akses Menyeluruh.

Cuplikan layar callout Pengaturan profil konfigurasi Deskripsi 1 Ditandatangani Otoritas penandatanganan penyedia MDM. 2 Terinstal Tanggal/Tanda waktu memperlihatkan kapan ekstensi diinstal (atau diperbarui). 3 Pengaturan: Ekstensi Akses Menyeluruh Menunjukkan bahwa profil konfigurasi ini adalah jenis Ekstensi SSO Apple. 4 Ekstensi Pengidentifikasi yang memetakan ke ID bundel aplikasi yang menjalankan Plugin Ekstensi Microsoft Enterprise. Pengidentifikasi harus selalu diatur ke com.microsoft.CompanyPortalMac.ssoextensiondan Pengidentifikasi Tim harus muncul sebagai (UBF8T346G9) jika profil diinstal pada perangkat macOS. Jika ada nilai yang berbeda, maka MDM tidak memanggil ekstensi dengan benar.5 Jenis Ekstensi SSO Microsoft Enterprise harus selalu diatur ke jenis ekstensi Pengalihan. Untuk informasi selengkapnya, lihat Jenis Ekstensi Pengalihan vs Kredensial. 6 URL URL masuk milik Penyedia Identitas (ID Microsoft Entra). Lihat daftar URL yang didukung. Semua Ekstensi Pengalihan SSO Apple harus memiliki komponen Payload MDM berikut di profil konfigurasi:

Komponen payload MDM Deskripsi Pengidentifikasi Ekstensi Termasuk Pengidentifikasi Bundel dan Pengidentifikasi Tim aplikasi pada perangkat macOS, yang menjalankan Ekstensi. Catatan: Ekstensi SSO Microsoft Enterprise harus selalu diatur ke: com.microsoft.CompanyPortalMac.ssoextension (UBF8T346G9) untuk menginformasikan sistem operasi macOS bahwa kode klien ekstensi adalah bagian dari aplikasi Intune Company Portal. Jenis Harus diatur ke Pengalihan untuk menunjukkan jenis Ekstensi Pengalihan. URL URL titik akhir penyedia identitas (ID Microsoft Entra), tempat sistem operasi merutekan permintaan autentikasi ke ekstensi. Konfigurasi Spesifik Ekstensi Opsional Nilai kamus yang dapat bertindak sebagai parameter konfigurasi. Dalam konteks Microsoft Enterprise SSO Extension, parameter konfigurasi ini disebut bendera fitur. Lihat definisi bendera fitur. Catatan

Definisi MDM untuk profil Ekstensi SSO Apple dapat direferensikan dalam artikel Pengaturan payload MDM Extensible Single Sign-on untuk perangkat Apple yang telah diimplementasikan ekstensi kami berdasarkan skema ini. Lihat Plug-in SSO Microsoft Enterprise untuk perangkat Apple

Untuk memverifikasi bahwa profil yang benar untuk Ekstensi SSO Microsoft Enterprise diinstal, bidang Ekstensi harus cocok: com.microsoft.CompanyPortalMac.ssoextension (UBF8T346G9).

Perhatikan bidang Terinstal di profil konfigurasi karena dapat menjadi indikator pemecahan masalah yang berguna, ketika perubahan dilakukan pada konfigurasinya.

Jika profil konfigurasi yang benar telah diverifikasi, lanjutkan ke bagian Pemecahan Masalah Alur Autentikasi Aplikasi.

Profil konfigurasi MDM hilang

Jika profil konfigurasi ekstensi SSO tidak muncul di daftar Profil setelah mengikuti bagian sebelumnya, bisa jadi konfigurasi MDM mengaktifkan penargetan Pengguna/Perangkat, yang secara efektif memfilter pengguna atau perangkat agar tidak menerima profil konfigurasi. Tanyakan kepada administrator MDM Anda dan kumpulkan log Konsol yang ditemukan di bagian berikutnya.

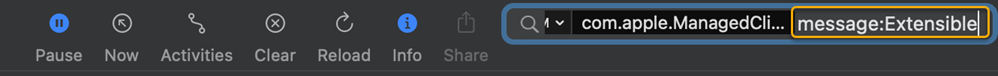

Mengumpulkan log konsol khusus MDM

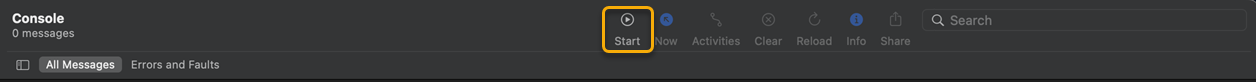

Dari perangkat macOS, klik dua kali pada folder Aplikasi , lalu klik dua kali pada folder Utilitas .

Klik dua kali pada aplikasi Konsol .

Klik tombol Mulai untuk mengaktifkan pengelogan jejak Konsol.

Minta administrator MDM mencoba menyebarkan ulang profil konfigurasi ke perangkat/pengguna macOS ini dan paksa siklus sinkronisasi.

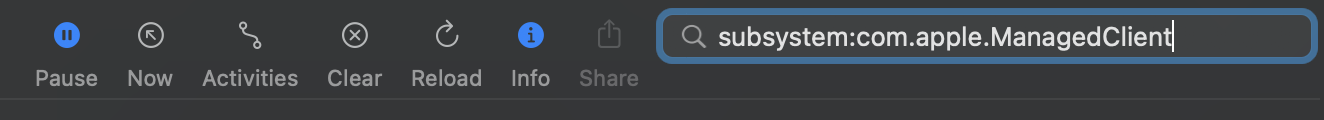

Ketik subsistem:com.apple.ManagedClient ke bilah pencarian dan tekan return.

Di mana kursor berkedip di bilah pencarian ketik pesan:Dapat diperluas.

Anda sekarang akan melihat log Konsol MDM yang difilter pada aktivitas profil konfigurasi Extensible SSO . Cuplikan layar berikut menunjukkan entri log Profil konfigurasi terinstal, yang menunjukkan bahwa profil konfigurasi telah diinstal.

Pemecahan masalah alur autentikasi aplikasi

Panduan di bagian ini mengasumsikan bahwa perangkat macOS memiliki profil konfigurasi yang disebarkan dengan benar. Lihat Memvalidasi Profil Konfigurasi SSO di Perangkat macOS untuk langkah-langkahnya.

Setelah menyebarkan Ekstensi SSO Microsoft Enterprise untuk perangkat Apple mendukung dua jenis alur autentikasi aplikasi untuk setiap jenis aplikasi. Saat memecahkan masalah, penting untuk memahami jenis aplikasi yang digunakan.

Tipe aplikasi

| Jenis aplikasi | Autentikasi interaktif | Autentikasi senyap | Deskripsi | Contoh |

|---|---|---|---|---|

| Aplikasi MSAL Asli | X | X | MSAL (Microsoft Authentication Library) adalah kerangka kerja pengembang aplikasi yang disesuaikan untuk membangun aplikasi dengan platform identitas Microsoft (ID Microsoft Entra). Aplikasi yang dibangun di MSAL versi 1.1 atau yang lebih tinggi dapat diintegrasikan dengan Ekstensi SSO Microsoft Enterprise. Jika aplikasi adalah ekstensi SSO (broker) menyadari bahwa aplikasi menggunakan ekstensi tanpa konfigurasi lebih lanjut untuk informasi lebih lanjut, lihat dokumentasi sampel pengembang MSAL kami. |

Microsoft To Do |

| SSO Asli/Browser Non-MSAL | X | Aplikasi yang menggunakan teknologi jaringan Apple atau tampilan web dapat dikonfigurasi untuk mendapatkan kredensial bersama dari Ekstensi SSO Bendera fitur harus dikonfigurasi untuk memastikan bahwa ID bundel untuk setiap aplikasi diizinkan untuk mendapatkan kredensial bersama (PRT). |

Microsoft Word Safari Microsoft Edge Visual Studio |

Penting

Tidak semua aplikasi asli pihak pertama Microsoft menggunakan kerangka kerja MSAL. Pada saat publikasi artikel ini, sebagian besar aplikasi macOS Microsoft Office masih mengandalkan kerangka kerja pustaka ADAL yang lebih lama, dan dengan demikian bergantung pada alur SSO Browser.

Cara menemukan ID bundel untuk aplikasi di macOS

Dari perangkat macOS, klik dua kali pada folder Aplikasi , lalu klik dua kali pada folder Utilitas .

Klik dua kali pada aplikasi Terminal .

Saat Terminal membuka jenis

osascript -e 'id of app "<appname>"'pada prompt. Lihat beberapa contoh berikut:% osascript -e 'id of app "Safari"' com.apple.Safari % osascript -e 'id of app "OneDrive"' com.microsoft.OneDrive % osascript -e 'id of app "Microsoft Edge"' com.microsoft.edgemacSekarang setelah ID bundel dikumpulkan, ikuti panduan kami untuk mengonfigurasi bendera fitur untuk memastikan bahwa aplikasi SSO Non-MSAL Native/Browser dapat menggunakan Ekstensi SSO. Catatan: Semua id bundel peka huruf besar/kecil untuk konfigurasi Bendera fitur.

Perhatian

Aplikasi yang tidak menggunakan teknologi Jaringan Apple (seperti WKWebview dan NSURLSession) tidak akan dapat menggunakan kredensial bersama (PRT) dari Ekstensi SSO. Google Chrome dan Mozilla Firefox termasuk dalam kategori ini. Bahkan jika dikonfigurasi di profil konfigurasi MDM, hasilnya akan menjadi permintaan autentikasi reguler di browser.

Bootstrapping

Secara default, hanya aplikasi MSAL yang memanggil Ekstensi SSO, lalu pada gilirannya Ekstensi memperoleh kredensial bersama (PRT) dari ID Microsoft Entra. Namun, aplikasi browser Safari atau aplikasi Non-MSAL lainnya dapat dikonfigurasi untuk memperoleh PRT. Lihat Mengizinkan pengguna masuk dari aplikasi yang tidak menggunakan MSAL dan browser Safari. Setelah ekstensi SSO memperoleh PRT, ekstensi tersebut akan menyimpan kredensial di Rantai Kunci masuk pengguna. Selanjutnya, periksa untuk memastikan bahwa PRT ada di rantai kunci pengguna:

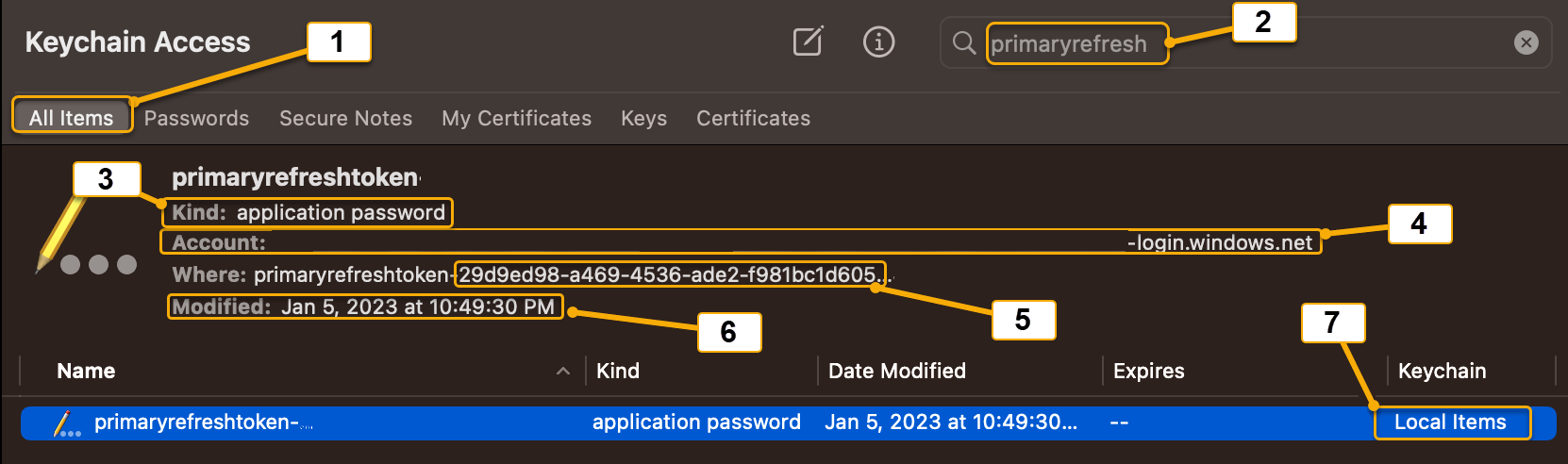

Memeriksa akses rantai kunci untuk PRT

Dari perangkat macOS, klik dua kali pada folder Aplikasi , lalu klik dua kali pada folder Utilitas .

Klik dua kali pada aplikasi Akses Rantai Kunci.

Di bawah Rantai Kunci Default pilih Item Lokal (atau iCloud).

- Pastikan bahwa Semua Item dipilih.

- Di bilah pencarian, di sisi kanan, ketik

primaryrefresh(Untuk memfilter).

Cuplikan layar callout Komponen kredensial rantai kunci Deskripsi 1 Semua Item Memperlihatkan semua jenis kredensial di seluruh Akses Rantai Kunci 2 Bilah Pencarian Rantai Kunci Memungkinkan pemfilteran menurut kredensial. Untuk memfilter jenis Microsoft Entra PRT primaryrefresh3 Kind Mengacu pada jenis kredensial. Kredensial Microsoft Entra PRT adalah jenis kredensial Kata Sandi Aplikasi 4 Rekening Menampilkan akun pengguna Microsoft Entra, yang memiliki PRT dalam format: UserObjectId.TenantId-login.windows.net5 Tempat Menampilkan nama lengkap kredensial. Kredensial Microsoft Entra PRT dimulai dengan format berikut: primaryrefreshtoken-29d9ed98-a469-4536-ade2-f981bc1d60529d9ed98-a469-4536-ade2-f981bc1d605 adalah ID Aplikasi untuk layanan Microsoft Authentication Broker, yang bertanggung jawab untuk menangani permintaan akuisisi PRT6 Diubah Memperlihatkan kapan kredensial terakhir diperbarui. Untuk kredensial Microsoft Entra PRT, kapan saja kredensial di-bootstrap atau diperbarui oleh peristiwa masuk interaktif yang memperbarui tanggal/tanda waktu 7 Rantai kunci Menunjukkan Rantai Kunci mana yang berada di kredensial yang dipilih. Kredensial Microsoft Entra PRT berada di Item Lokal atau Rantai Kunci iCloud. Saat iCloud diaktifkan di perangkat macOS, Rantai Kunci Item Lokal akan menjadi rantai kunci iCloud Jika PRT tidak ditemukan di Akses Rantai Kunci, lakukan hal berikut berdasarkan jenis aplikasi:

- MSAL asli: Periksa apakah pengembang aplikasi, jika aplikasi dibangun dengan MSAL versi 1.1 atau lebih tinggi, telah memungkinkan aplikasi untuk menyadari broker. Selain itu, periksa langkah-langkah Pemecahan Masalah Penyebaran untuk mengesampingkan masalah penyebaran apa pun.

- Non MSAL (Safari): Periksa untuk memastikan bahwa bendera

browser_sso_interaction_enabledfitur diatur ke 1 dan bukan 0 di profil konfigurasi MDM

Alur autentikasi setelah bootstrapping PRT

Sekarang setelah PRT (kredensial bersama) telah diverifikasi, sebelum melakukan pemecahan masalah yang lebih dalam, sangat membantu untuk memahami langkah-langkah tingkat tinggi untuk setiap jenis aplikasi dan bagaimana ia berinteraksi dengan plugin Ekstensi SSO Microsoft Enterprise (aplikasi broker). Animasi dan deskripsi berikut akan membantu administrator macOS memahami skenario sebelum melihat data pengelogan apa pun.

Aplikasi MSAL asli

Skenario: Aplikasi yang dikembangkan untuk menggunakan MSAL (Contoh: klien Microsoft To Do ) yang berjalan di perangkat Apple perlu memasukkan pengguna dengan akun Microsoft Entra mereka untuk mengakses layanan yang dilindungi Microsoft Entra (Contoh: Layanan Microsoft To Do).

- Aplikasi yang dikembangkan MSAL memanggil ekstensi SSO secara langsung, dan mengirim PRT ke titik akhir token Microsoft Entra bersama dengan permintaan aplikasi untuk token untuk sumber daya yang dilindungi Microsoft Entra

- MICROSOFT Entra ID memvalidasi kredensial PRT, dan mengembalikan token khusus aplikasi kembali ke broker ekstensi SSO

- Broker ekstensi SSO kemudian meneruskan token ke aplikasi klien MSAL, yang kemudian mengirimkannya ke sumber daya yang dilindungi Microsoft Entra

- Pengguna sekarang masuk ke aplikasi dan proses autentikasi selesai

Non-MSAL/Browser SSO

Skenario: Pengguna di perangkat Apple membuka browser web Safari (atau aplikasi asli Non-MSAL apa pun yang mendukung Tumpukan Jaringan Apple) untuk masuk ke sumber daya yang dilindungi Microsoft Entra (Contoh: https://office.com).

- Menggunakan aplikasi Non-MSAL (Contoh: Safari), pengguna mencoba masuk ke aplikasi terintegrasi Microsoft Entra (Contoh: office.com) dan dialihkan untuk mendapatkan token dari ID Microsoft Entra

- Selama aplikasi Non-MSAL diizinkan tercantum dalam konfigurasi payload MDM, tumpukan jaringan Apple mencegat permintaan autentikasi dan mengalihkan permintaan ke broker Ekstensi SSO

- Setelah ekstensi SSO menerima permintaan yang disadap, PRT dikirim ke titik akhir token Microsoft Entra

- MICROSOFT Entra ID memvalidasi PRT, dan mengembalikan token khusus aplikasi kembali ke Ekstensi SSO

- Token khusus aplikasi diberikan ke aplikasi klien Non-MSAL, dan aplikasi klien mengirim token untuk mengakses layanan yang dilindungi Microsoft Entra

- Pengguna sekarang telah menyelesaikan proses masuk dan autentikasi selesai

Mendapatkan log ekstensi SSO

Salah satu alat yang paling berguna untuk memecahkan berbagai masalah dengan ekstensi SSO adalah log klien dari perangkat Apple.

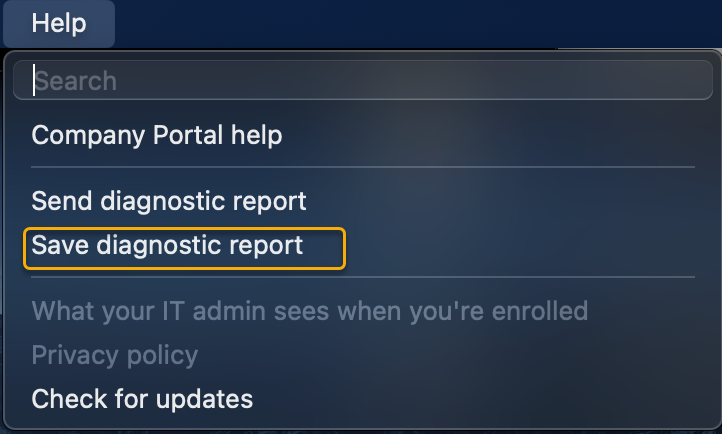

Menyimpan log ekstensi SSO dari aplikasi Portal Perusahaan

Dari perangkat macOS, klik dua kali pada folder Aplikasi .

Klik dua kali pada aplikasi Portal Perusahaan.

Saat Portal Perusahaan dimuat, navigasikan ke bilah menu atas: Laporan diagnostik Help-Save>. Tidak perlu Masuk ke aplikasi.

Simpan arsip Log Portal Perusahaan ke tempat pilihan Anda (misalnya: Desktop).

Buka arsip CompanyPortal.zip dan Buka file SSOExtension.log dengan editor teks apa pun.

Tip

Cara yang berguna untuk melihat log menggunakan Visual Studio Code dan menginstal ekstensi Penampil Log.

Log ekstensi SSO tailing di macOS dengan terminal

Selama pemecahan masalah, mungkin berguna untuk mereproduksi masalah saat menyesuaikan log SSOExtension secara real time:

Dari perangkat macOS, klik dua kali pada folder Aplikasi , lalu klik dua kali pada folder Utilitas .

Klik dua kali pada aplikasi Terminal .

Saat Terminal terbuka, ketik:

tail -F ~/Library/Containers/com.microsoft.CompanyPortalMac.ssoextension/Data/Library/Caches/Logs/Microsoft/SSOExtension/*Catatan

Trailing /* menunjukkan bahwa beberapa log akan ekor jika ada

% tail -F ~/Library/Containers/com.microsoft.CompanyPortalMac.ssoextension/Data/Library/Caches/Logs/Microsoft/SSOExtension/* ==> /Users/<username>/Library/Containers/com.microsoft.CompanyPortalMac.ssoextension/Data/Library/Caches/Logs/Microsoft/SSOExtension/SSOExtension 2022-12-25--13-11-52-855.log <== 2022-12-29 14:49:59:281 | I | TID=783491 MSAL 1.2.4 Mac 13.0.1 [2022-12-29 19:49:59] Handling SSO request, requested operation: 2022-12-29 14:49:59:281 | I | TID=783491 MSAL 1.2.4 Mac 13.0.1 [2022-12-29 19:49:59] Ignoring this SSO request... 2022-12-29 14:49:59:282 | I | TID=783491 MSAL 1.2.4 Mac 13.0.1 [2022-12-29 19:49:59] Finished SSO request. 2022-12-29 14:49:59:599 | I | Beginning authorization request 2022-12-29 14:49:59:599 | I | TID=783491 MSAL 1.2.4 Mac 13.0.1 [2022-12-29 19:49:59] Checking for feature flag browser_sso_interaction_enabled, value in config 1, value type __NSCFNumber 2022-12-29 14:49:59:599 | I | TID=783491 MSAL 1.2.4 Mac 13.0.1 [2022-12-29 19:49:59] Feature flag browser_sso_interaction_enabled is enabled 2022-12-29 14:49:59:599 | I | TID=783491 MSAL 1.2.4 Mac 13.0.1 [2022-12-29 19:49:59] Checking for feature flag browser_sso_disable_mfa, value in config (null), value type (null) 2022-12-29 14:49:59:599 | I | TID=783491 MSAL 1.2.4 Mac 13.0.1 [2022-12-29 19:49:59] Checking for feature flag disable_browser_sso_intercept_all, value in config (null), value type (null) 2022-12-29 14:49:59:600 | I | Request does not need UI 2022-12-29 14:49:59:600 | I | TID=783491 MSAL 1.2.4 Mac 13.0.1 [2022-12-29 19:49:59] Checking for feature flag admin_debug_mode_enabled, value in config (null), value type (null)Saat Anda mereproduksi masalah, biarkan jendela Terminal terbuka untuk mengamati output dari log SSOExtension yang ekor.

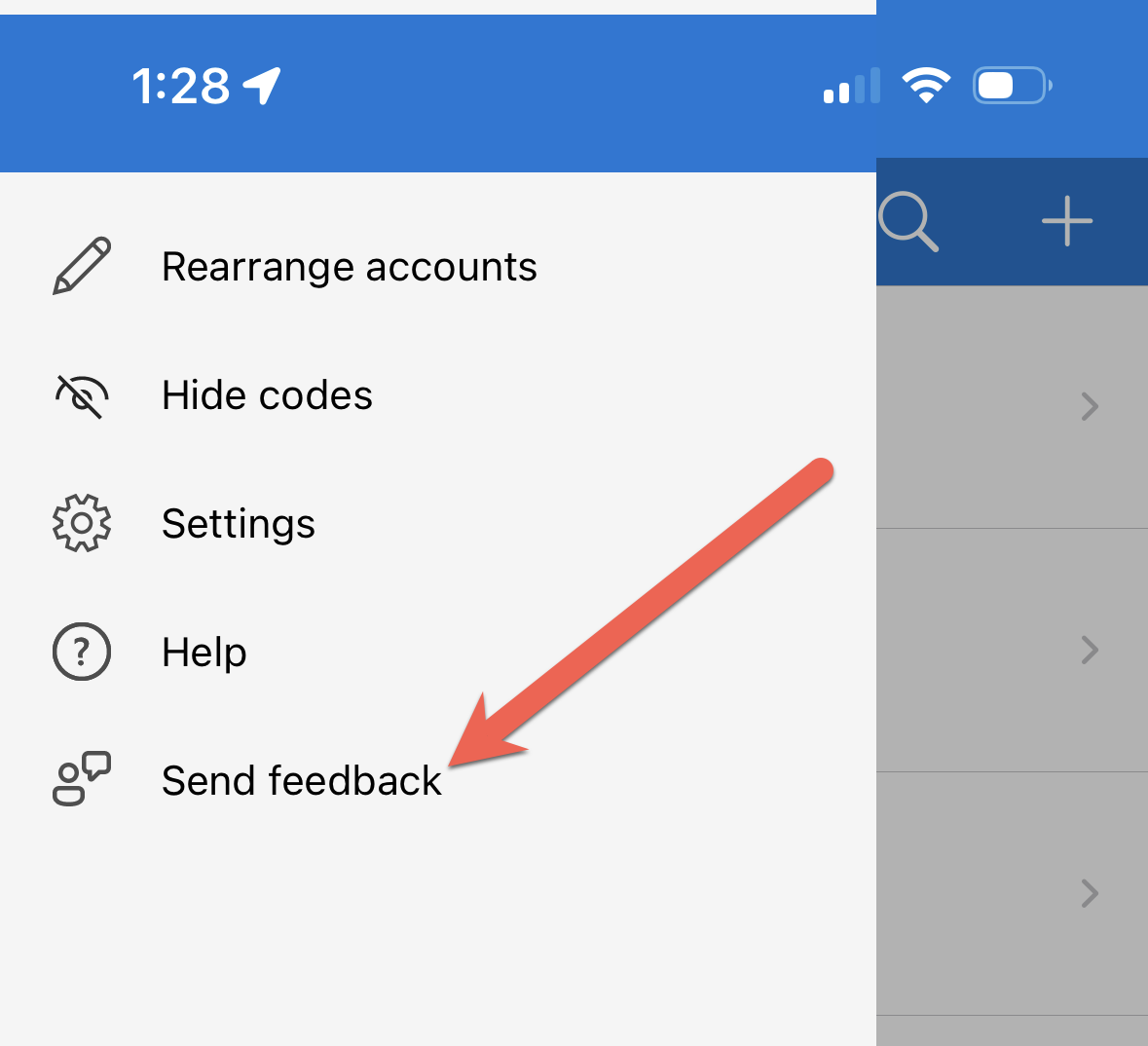

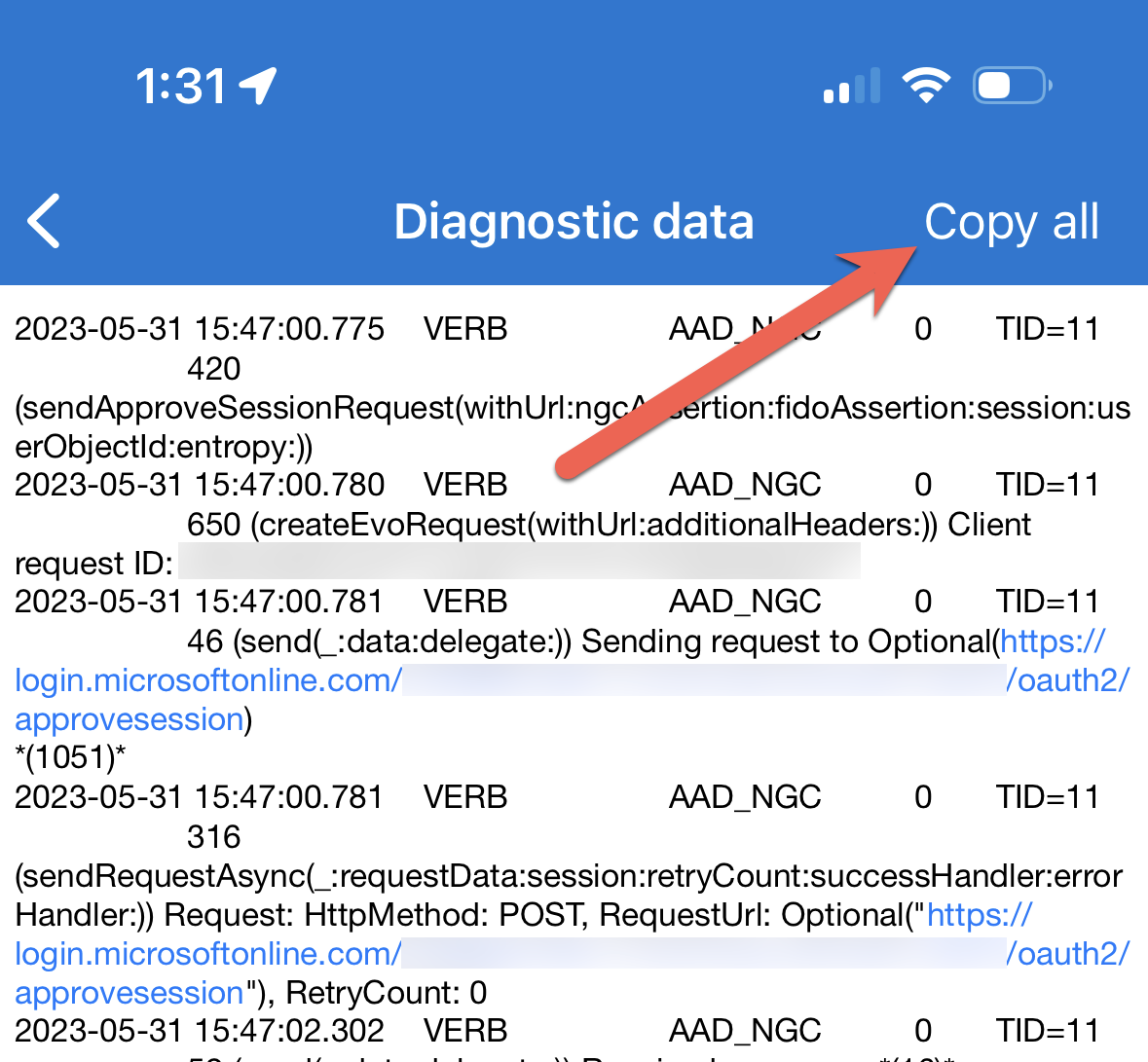

Mengekspor log ekstensi SSO di iOS

Tidak dimungkinkan untuk melihat log Ekstensi SSO iOS secara real time, seperti yang ada di macOS. Log ekstensi SSO iOS dapat diekspor dari aplikasi Microsoft Authenticator, lalu ditinjau dari perangkat lain:

Buka aplikasi Microsoft Authenticator:

Tekan tombol menu di kiri atas:

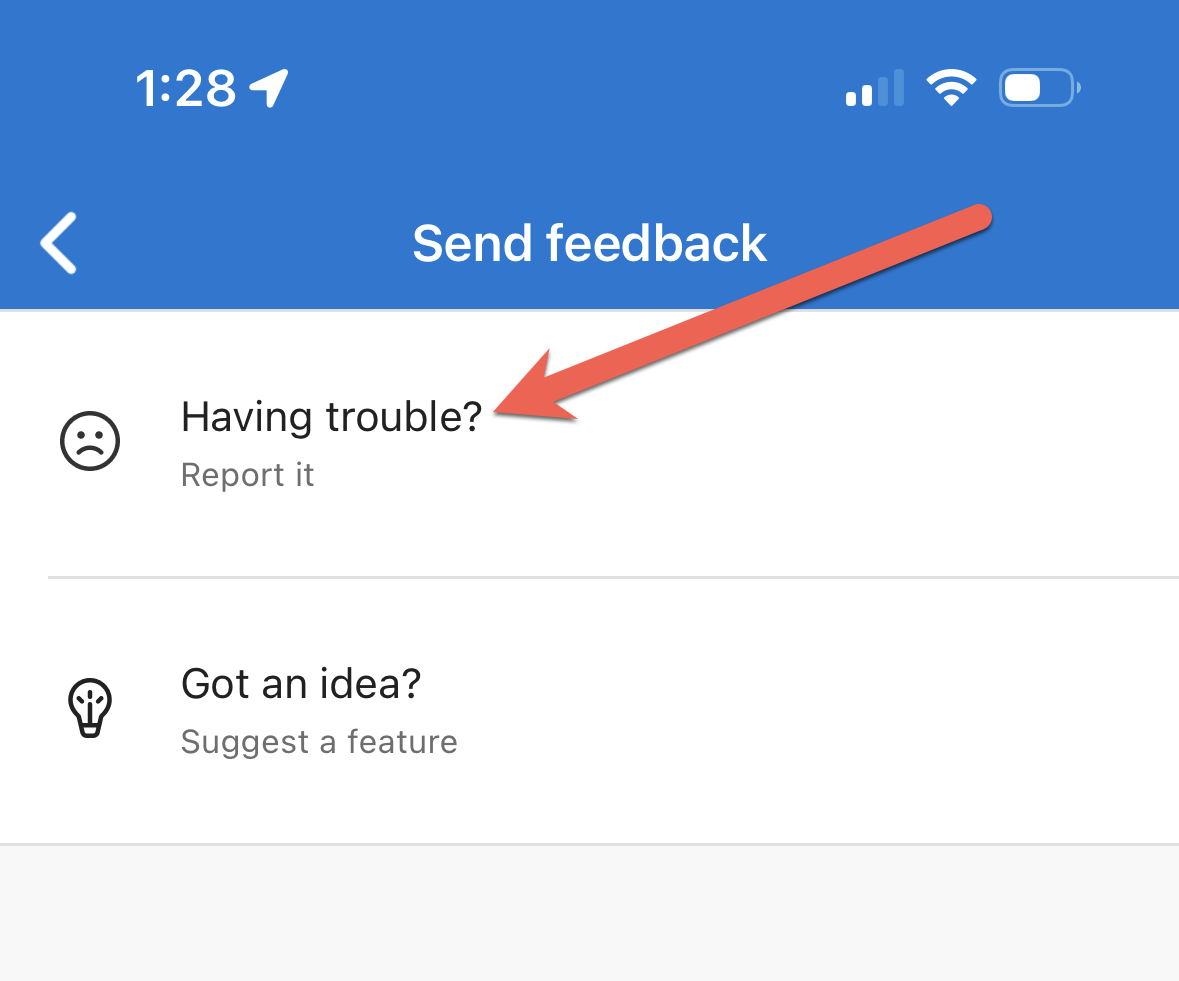

Pilih opsi "Kirim umpan balik":

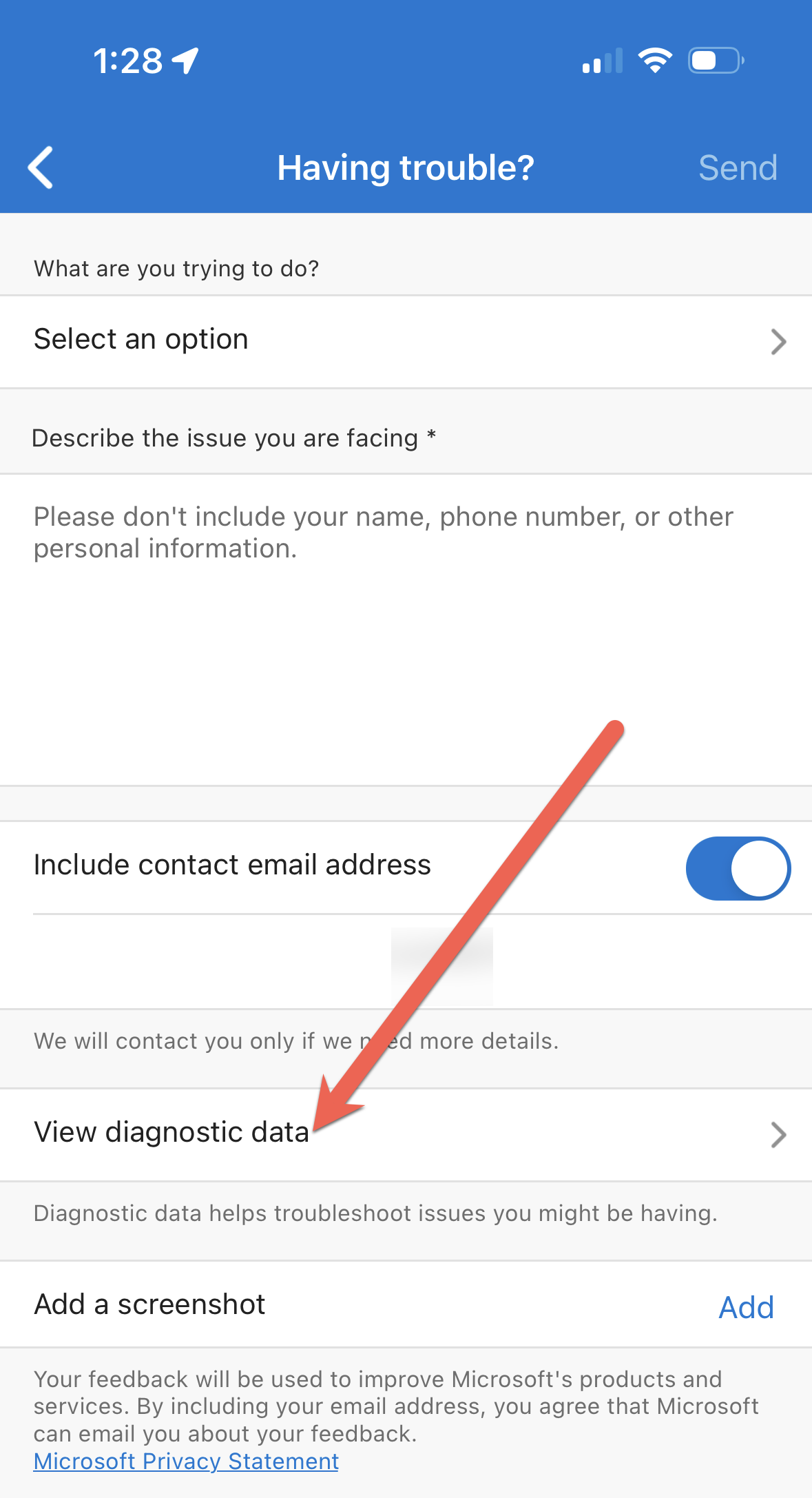

Pilih opsi "Mengalami masalah":

Tekan opsi Tampilkan data diagnostik:

Tip

Jika Anda bekerja dengan Dukungan Microsoft, pada tahap ini Anda dapat menekan tombol Kirim untuk mengirim log ke dukungan. Ini akan memberi Anda ID Insiden, yang dapat Anda berikan ke kontak Dukungan Microsoft Anda.

Tekan tombol "Salin semua" untuk menyalin log ke clipboard perangkat iOS Anda. Anda kemudian dapat menyimpan file log di tempat lain untuk ditinjau atau mengirimnya melalui email atau metode berbagi file lainnya:

Memahami log ekstensi SSO

Menganalisis log ekstensi SSO adalah cara yang sangat baik untuk memecahkan masalah alur autentikasi dari aplikasi yang mengirim permintaan autentikasi ke ID Microsoft Entra. Setiap kali Broker ekstensi SSO dipanggil, serangkaian hasil aktivitas pengelogan, dan aktivitas ini dikenal sebagai Permintaan Otorisasi. Log berisi informasi berguna berikut untuk pemecahan masalah:

- Konfigurasi Bendera Fitur

- Jenis Permintaan Otorisasi

- MSAL asli

- Non MSAL/Browser SSO

- Interaksi dengan rantai Kunci macOS untuk pengambilan kredensial/operasi penyimpanan

- ID korelasi untuk peristiwa masuk Microsoft Entra

- Akuisisi PRT

- Pendaftaran Perangkat

Perhatian

Log ekstensi SSO sangat verbose, terutama ketika melihat operasi kredensial Rantai Kunci. Untuk alasan ini, selalu yang terbaik untuk memahami skenario sebelum melihat log selama pemecahan masalah.

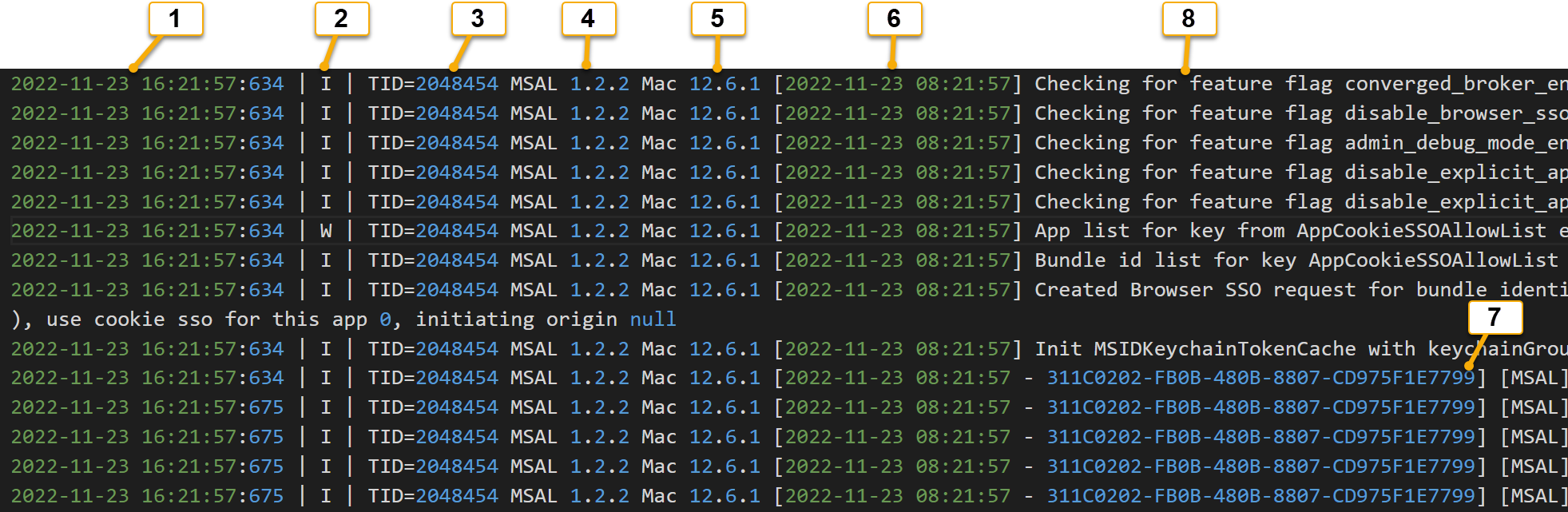

Struktur log

Log ekstensi SSO dipecah menjadi kolom. Cuplikan layar berikut menunjukkan perincian kolom log:

| Kolom | Nama kolom | Deskripsi |

|---|---|---|

| 1 | Tanggal/Waktu Lokal | Tanggal dan Waktu Lokal ditampilkan |

| 2 | I-Information Peringatan W E-Error |

Menampilkan Informasi, Peringatan, atau Kesalahan |

| 3 | ID Utas (TID) | Menampilkan ID utas eksekusi Aplikasi Broker ekstensi SSO |

| 4 | Nomor Versi MSAL | Plugin Broker ekstensi SSO Microsoft Enterprise dibangun sebagai aplikasi MSAL. Kolom ini menunjukkan versi MSAL yang dijalankan aplikasi broker |

| 5 | Versi macOS | Menampilkan versi sistem operasi macOS |

| 6 | Tanggal/Waktu UTC | Tanggal dan Waktu UTC ditampilkan |

| 7 | ID Korelasi | Baris dalam log yang ada hubungannya dengan operasi ID Microsoft Entra atau Rantai Kunci memperluas kolom Tanggal/Waktu UTC dengan ID Korelasi |

| 8 | Pesan | Memperlihatkan olahpesan terperinci log. Sebagian besar informasi pemecahan masalah dapat ditemukan dengan memeriksa kolom ini |

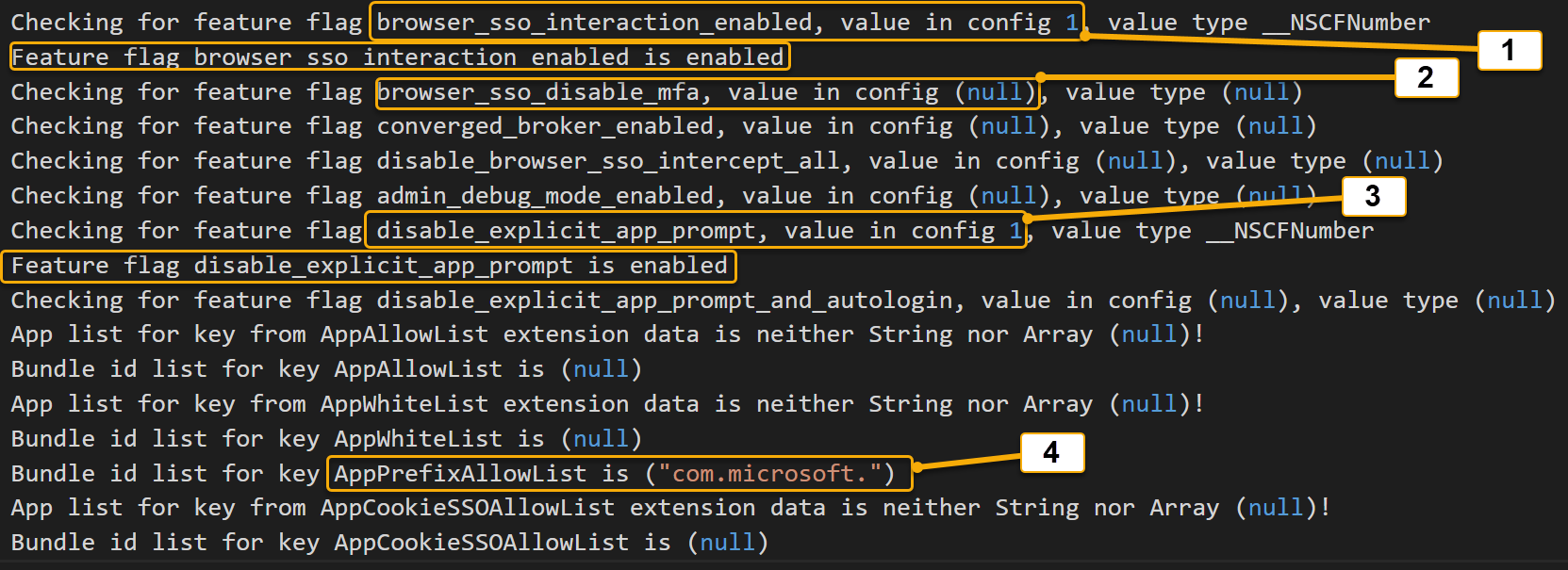

Konfigurasi bendera fitur

Selama konfigurasi MDM Ekstensi SSO Microsoft Enterprise, data spesifik ekstensi opsional dapat dikirim sebagai instruksi untuk mengubah perilaku ekstensi SSO. Instruksi spesifik konfigurasi ini dikenal sebagai Bendera Fitur. Konfigurasi Bendera Fitur sangat penting untuk jenis permintaan otorisasi SSO Non-MSAL/Browser, karena ID Bundel dapat menentukan apakah Ekstensi dipanggil atau tidak. Lihat Dokumentasi Bendera Fitur. Setiap permintaan otorisasi dimulai dengan laporan konfigurasi Bendera Fitur. Cuplikan layar berikut ini menjelaskan contoh konfigurasi bendera fitur:

| Boks keterangan | Bendera fitur | Deskripsi |

|---|---|---|

| 1 | browser_sso_interaction_enabled | Browser Non-MSAL atau Safari dapat melakukan bootstrap PRT |

| 2 | browser_sso_disable_mfa | (Sekarang tidak digunakan lagi) Selama bootstrapping kredensial PRT, secara default MFA diperlukan. Perhatikan konfigurasi ini diatur ke null yang berarti konfigurasi default diberlakukan |

| 3 | disable_explicit_app_prompt | Mengganti permintaan autentikasi prompt=login dari aplikasi untuk mengurangi permintaan |

| 4 | AppPrefixAllowList | Aplikasi Non-MSAL apa pun yang memiliki ID Bundel yang dimulai dengan com.micorosoft. dapat dicegat dan ditangani oleh broker ekstensi SSO |

Penting

Bendera fitur diatur ke null berarti konfigurasi defaultnya ada. Periksa dokumentasi Bendera Fitur untuk detail selengkapnya

Alur masuk aplikasi asli MSAL

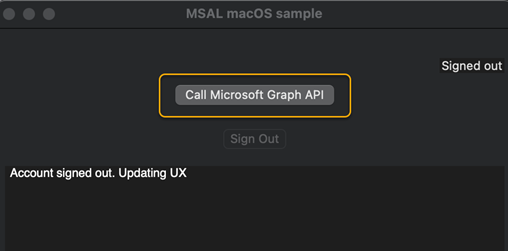

Bagian berikut menjelaskan cara memeriksa log ekstensi SSO untuk alur autentikasi Aplikasi MSAL Asli. Untuk contoh ini, kami menggunakan aplikasi sampel MSAL macOS/iOS sebagai aplikasi klien, dan aplikasi melakukan panggilan ke Microsoft Graph API untuk menampilkan informasi pengguna yang masuk.

MSAL asli: Panduan alur interaktif

Tindakan berikut harus dilakukan untuk keberhasilan masuk interaktif:

- Pengguna masuk ke aplikasi sampel MSAL macOS.

- Microsoft SSO Extension Broker dipanggil dan menangani permintaan.

- Microsoft SSO Extension Broker menjalani proses bootstrapping untuk memperoleh PRT untuk pengguna yang masuk.

- Simpan PRT di Rantai Kunci.

- Periksa keberadaan objek Pendaftaran Perangkat di MICROSOFT Entra ID (WPJ).

- Kembalikan token akses ke aplikasi klien untuk mengakses Microsoft Graph dengan cakupan User.Read.

Penting

Cuplikan log sampel yang mengikuti, telah diannotasi dengan header komentar // yang tidak terlihat dalam log. Mereka digunakan untuk membantu mengilustrasikan tindakan tertentu yang sedang dilakukan. Kami telah mendokumendokuasikan cuplikan log dengan cara ini untuk membantu operasi salin dan tempel. Selain itu, contoh log telah dipangkas untuk hanya menampilkan baris signifikansi untuk pemecahan masalah.

Pengguna mengklik tombol Panggil Microsoft Graph API untuk memanggil proses masuk.

//////////////////////////

//get_accounts_operation//

//////////////////////////

Handling SSO request, requested operation: get_accounts_operation

(Default accessor) Get accounts.

(MSIDAccountCredentialCache) retrieving cached credentials using credential query

(Default accessor) Looking for token with aliases (null), tenant (null), clientId 00001111-aaaa-2222-bbbb-3333cccc4444, scopes (null)

(Default accessor) No accounts found in default accessor.

(Default accessor) No accounts found in other accessors.

Completed get accounts SSO request with a personal device mode.

Request complete

Request needs UI

ADB 3.1.40 -[ADBrokerAccountManager allBrokerAccounts:]

ADB 3.1.40 -[ADBrokerAccountManager allMSIDBrokerAccounts:]

(Default accessor) Get accounts.

No existing accounts found, showing webview

/////////

//login//

/////////

Handling SSO request, requested operation: login

Handling interactive SSO request...

Starting SSO broker request with payload: {

authority = "https://login.microsoftonline.com/common";

"client_app_name" = MSALMacOS;

"client_app_version" = "1.0";

"client_id" = "00001111-aaaa-2222-bbbb-3333cccc4444";

"client_version" = "1.1.7";

"correlation_id" = "aaaa0000-bb11-2222-33cc-444444dddddd";

"extra_oidc_scopes" = "openid profile offline_access";

"instance_aware" = 0;

"msg_protocol_ver" = 4;

prompt = "select_account";

"provider_type" = "provider_aad_v2";

"redirect_uri" = "msauth.com.microsoft.idnaace.MSALMacOS://auth";

scope = "user.read";

}

////////////////////////////////////////////////////////////

//Request PRT from Microsoft Authentication Broker Service//

////////////////////////////////////////////////////////////

Using request handler <ADInteractiveDevicelessPRTBrokerRequestHandler: 0x117ea50b0>

(Default accessor) Looking for token with aliases (null), tenant (null), clientId 11112222-bbbb-3333-cccc-4444dddd5555, scopes (null)

Attempting to get Deviceless Primary Refresh Token interactively.

Caching AAD Environements

networkHost: login.microsoftonline.com, cacheHost: login.windows.net, aliases: login.microsoftonline.com, login.windows.net, login.microsoft.com, sts.windows.net

networkHost: login.partner.microsoftonline.cn, cacheHost: login.partner.microsoftonline.cn, aliases: login.partner.microsoftonline.cn, login.chinacloudapi.cn

networkHost: login.microsoftonline.de, cacheHost: login.microsoftonline.de, aliases: login.microsoftonline.de

networkHost: login.microsoftonline.us, cacheHost: login.microsoftonline.us, aliases: login.microsoftonline.us, login.usgovcloudapi.net

networkHost: login-us.microsoftonline.com, cacheHost: login-us.microsoftonline.com, aliases: login-us.microsoftonline.com

Resolved authority, validated: YES, error: 0

[MSAL] Resolving authority: Masked(not-null), upn: Masked(null)

[MSAL] Resolved authority, validated: YES, error: 0

[MSAL] Start webview authorization session with webview controller class MSIDAADOAuthEmbeddedWebviewController:

[MSAL] Presenting web view controller.

Sampel pengelogan dapat dipecah menjadi tiga segmen:

| Segmen | Deskripsi |

|---|---|

get_accounts_operation |

Memeriksa untuk melihat apakah ada akun yang ada di cache - ClientID: ID aplikasi yang terdaftar di ID Microsoft Entra untuk aplikasi MSAL ini ADB 3.1.40 menunjukkan bahwa versi plugin Microsoft Enterprise SSO Extension Broker |

login |

Broker menangani permintaan untuk ID Microsoft Entra: - Menangani permintaan SSO interaktif...: Menunjukkan permintaan interaktif - correlation_id: Berguna untuk referensi silang dengan log masuk sisi server Microsoft Entra - cakupan: Cakupan izin USER.Read API diminta dari Microsoft Graph - client_version: versi MSAL yang dijalankan aplikasi - redirect_uri: Aplikasi MSAL menggunakan format msauth.com.<Bundle ID>://auth |

| Permintaan PRT | Proses bootstrapping untuk memperoleh PRT secara interaktif telah dimulai dan merender Sesi SSO Webview Layanan Broker Autentikasi Microsoft - clientId: 29d9ed98-a469-4536-ade2-f981bc1d605e - Semua permintaan PRT dibuat untuk Layanan Broker Autentikasi Microsoft |

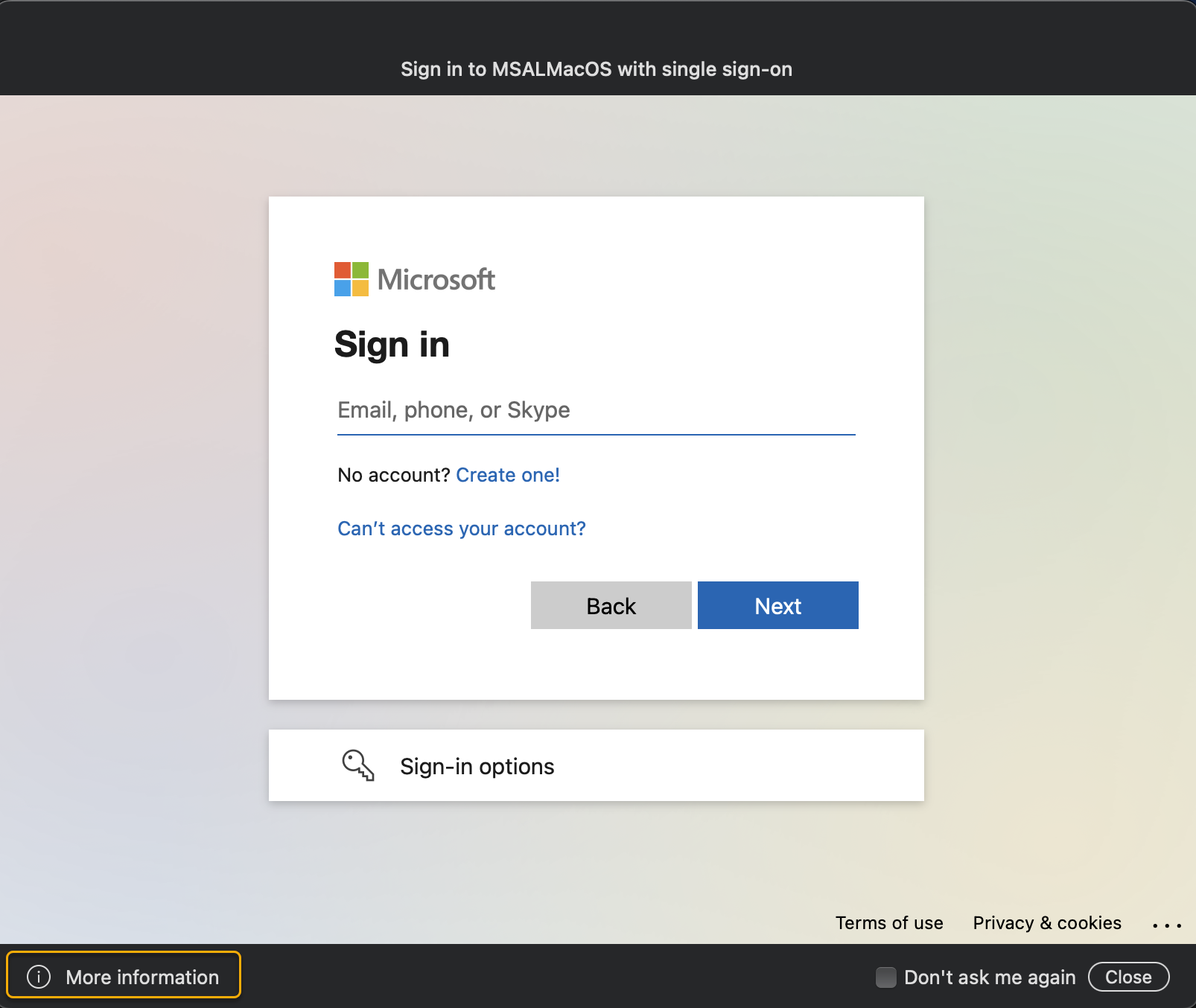

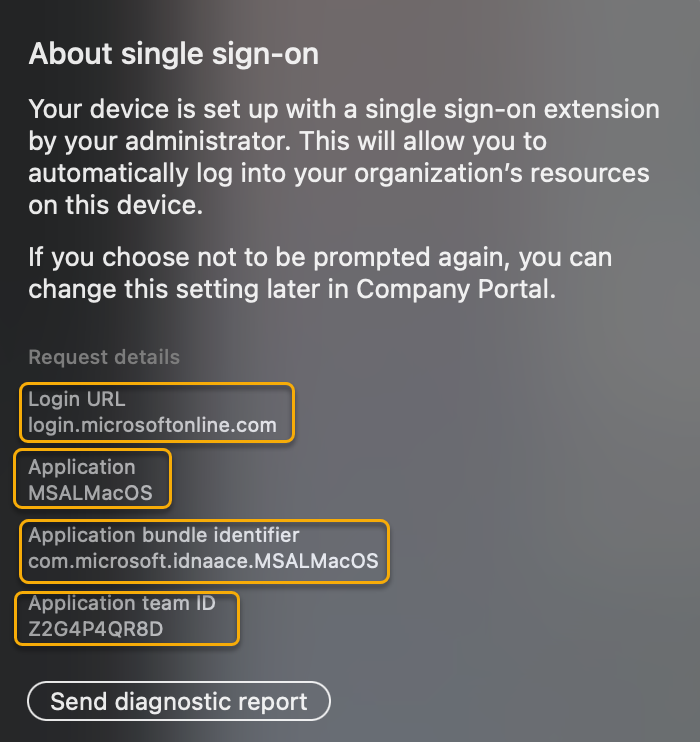

Pengontrol Webview SSO muncul dan pengguna diminta untuk memasukkan login Microsoft Entra mereka (UPN/email)

Catatan

Mengklik i di sudut kiri bawah pengontrol webview menampilkan informasi selengkapnya tentang ekstensi SSO dan spesifikasi tentang aplikasi yang telah memanggilnya.

Setelah pengguna berhasil memasukkan kredensial Microsoft Entra mereka, entri log berikut ditulis ke log ekstensi SSO

Setelah pengguna berhasil memasukkan kredensial Microsoft Entra mereka, entri log berikut ditulis ke log ekstensi SSO

SSOExtensionLogs

///////////////

//Acquire PRT//

///////////////

[MSAL] -completeWebAuthWithURL: msauth://microsoft.aad.brokerplugin/?code=(not-null)&client_info=(not-null)&state=(not-null)&session_state=(not-null)

[MSAL] Dismissed web view controller.

[MSAL] Result from authorization session callbackURL host: microsoft.aad.brokerplugin , has error: NO

[MSAL] (Default accessor) Looking for token with aliases (

"login.windows.net",

"login.microsoftonline.com",

"login.windows.net",

"login.microsoft.com",

"sts.windows.net"

), tenant (null), clientId 29d9ed98-a469-4536-ade2-f981bc1d605e, scopes (null)

Saving PRT response in cache since no other PRT was found

[MSAL] Saving keychain item, item info Masked(not-null)

[MSAL] Keychain find status: 0

Acquired PRT.

///////////////////////////////////////////////////////////////////////

//Discover if there is an Azure AD Device Registration (WPJ) present //

//and if so re-acquire a PRT and associate with Device ID //

///////////////////////////////////////////////////////////////////////

WPJ Discovery: do discovery in environment 0

Attempt WPJ discovery using tenantId.

WPJ discovery succeeded.

Using cloud authority from WPJ discovery: https://login.microsoftonline.com/common

ADBrokerDiscoveryAction completed. Continuing Broker Flow.

PRT needs upgrade as device registration state has changed. Device is joined 1, prt is joined 0

Beginning ADBrokerAcquirePRTInteractivelyAction

Attempting to get Primary Refresh Token interactively.

Acquiring broker tokens for broker client id.

Resolving authority: Masked(not-null), upn: auth.placeholder-61945244__domainname.com

Resolved authority, validated: YES, error: 0

Enrollment id read from intune cache : (null).

Handle silent PRT response Masked(not-null), error Masked(null)

Acquired broker tokens.

Acquiring PRT.

Acquiring PRT using broker refresh token.

Requesting PRT from authority https://login.microsoftonline.com/<TenantID>/oauth2/v2.0/token

[MSAL] (Default accessor) Looking for token with aliases (

"login.windows.net",

"login.microsoftonline.com",

"login.windows.net",

"login.microsoft.com",

"sts.windows.net"

), tenant (null), clientId (null), scopes (null)

[MSAL] Acquired PRT successfully!

Acquired PRT.

ADBrokerAcquirePRTInteractivelyAction completed. Continuing Broker Flow.

Beginning ADBrokerAcquireTokenWithPRTAction

Resolving authority: Masked(not-null), upn: auth.placeholder-61945244__domainname.com

Resolved authority, validated: YES, error: 0

Handle silent PRT response Masked(not-null), error Masked(null)

//////////////////////////////////////////////////////////////////////////

//Provide Access Token received from Azure AD back to Client Application//

//and complete authorization request //

//////////////////////////////////////////////////////////////////////////

[MSAL] (Default cache) Removing credentials with type AccessToken, environment login.windows.net, realm TenantID, clientID 00001111-aaaa-2222-bbbb-3333cccc4444, unique user ID dbb22b2f, target User.Read profile openid email

ADBrokerAcquireTokenWithPRTAction succeeded.

Composing broker response.

Sending broker response.

Returning to app (msauth.com.microsoft.idnaace.MSALMacOS://auth) - protocol version: 3

hash: AA11BB22CC33DD44EE55FF66AA77BB88CC99DD00

payload: Masked(not-null)

Completed interactive SSO request.

Completed interactive SSO request.

Request complete

Completing SSO request...

Finished SSO request.

Pada titik ini dalam alur autentikasi/otorisasi, PRT telah di-bootstrap dan harus terlihat di akses rantai kunci macOS. Lihat Memeriksa Akses Rantai Kunci untuk PRT. Aplikasi sampel macOS MSAL menggunakan token akses yang diterima dari Microsoft SSO Extension Broker untuk menampilkan informasi pengguna.

Selanjutnya, periksa log masuk Microsoft Entra sisi server berdasarkan ID korelasi yang dikumpulkan dari log ekstensi SSO sisi klien. Untuk informasi selengkapnya, lihat Log masuk di MICROSOFT Entra ID.

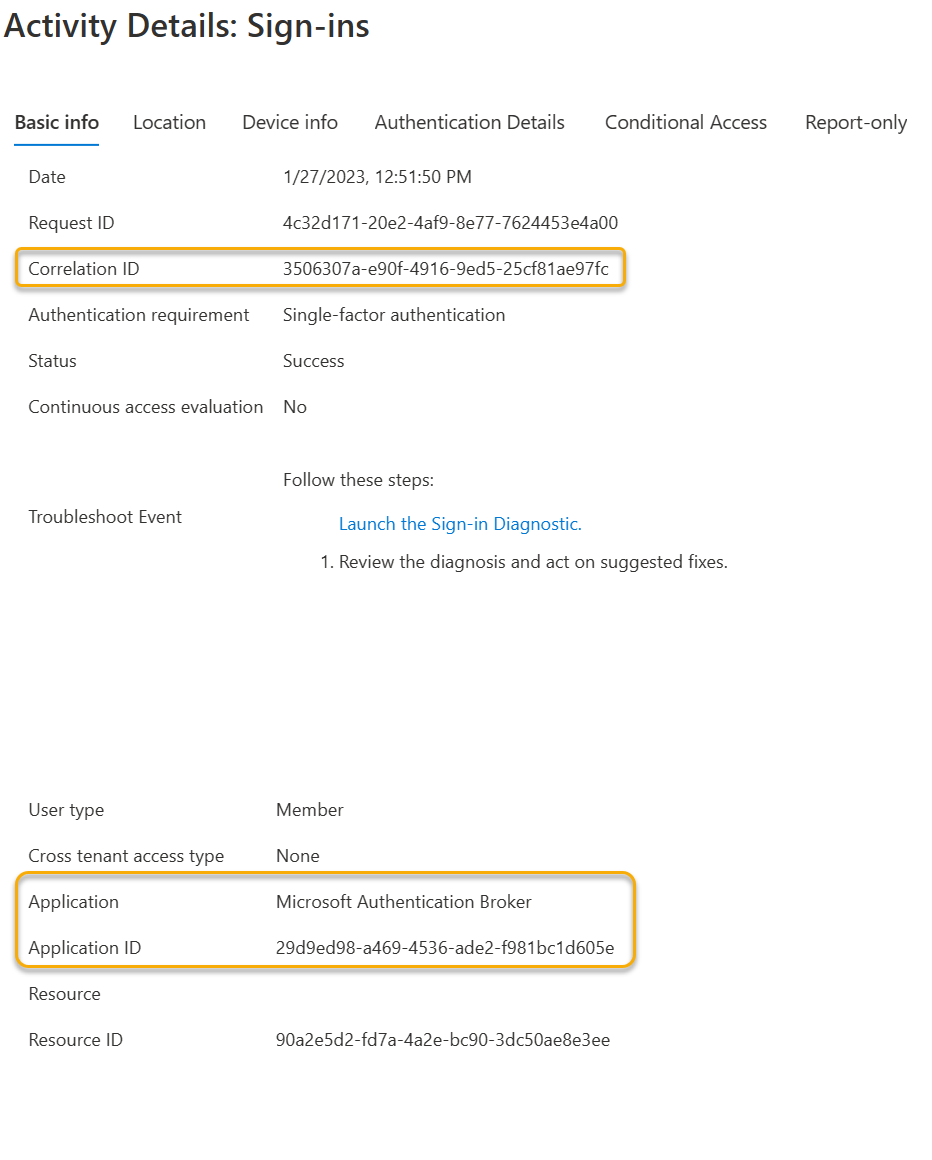

Menampilkan log masuk Microsoft Entra berdasarkan filter ID korelasi

- Buka Microsoft Entra Sign-ins untuk penyewa tempat aplikasi terdaftar.

- Pilih Rincian masuk pengguna (interaktif).

- Pilih tombol radio Tambahkan Filter dan pilih Id Korelasi.

- Salin dan tempel ID Korelasi yang diperoleh dari log ekstensi SSO dan pilih Terapkan.

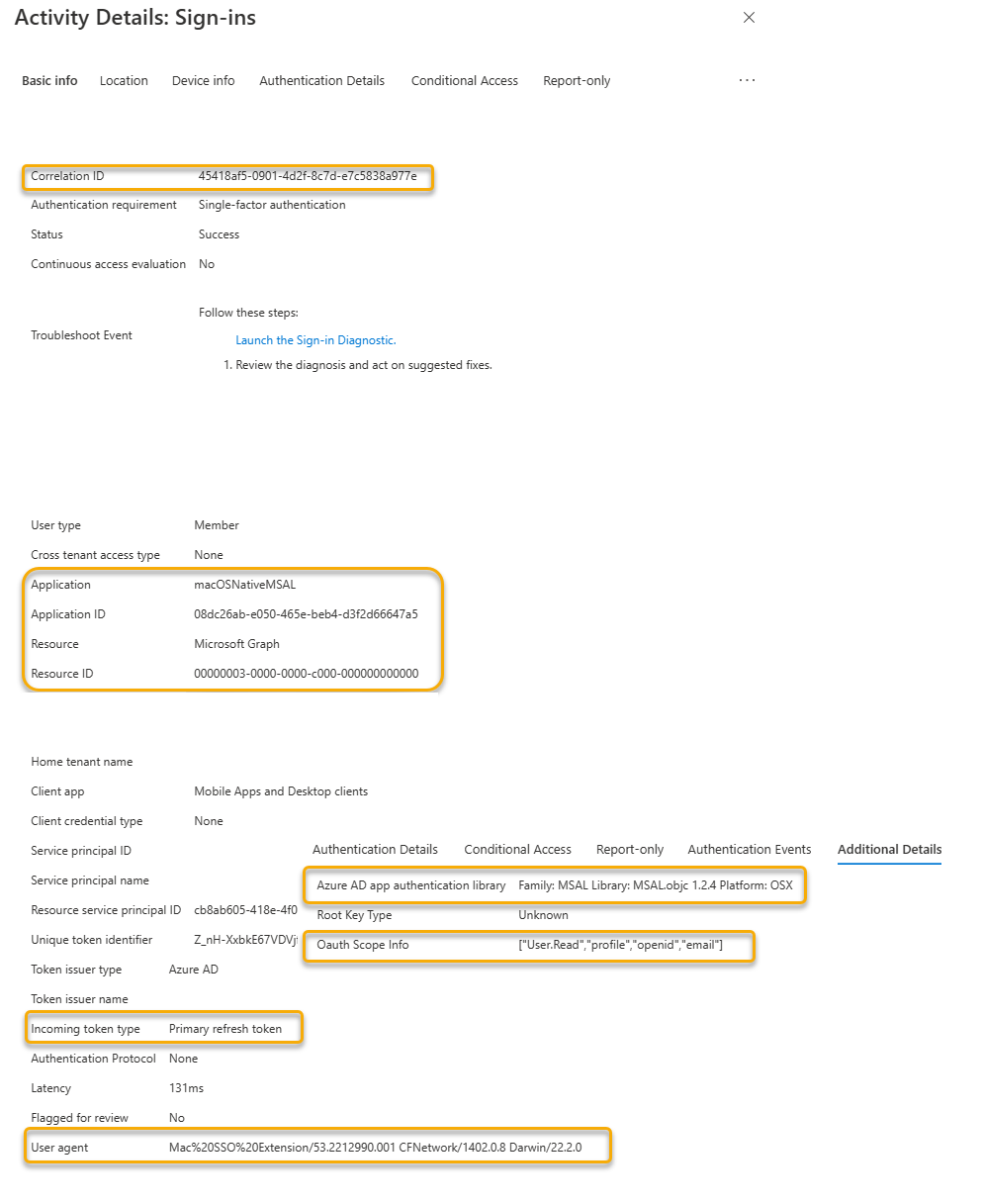

Untuk Alur Masuk Interaktif MSAL, kami berharap untuk melihat rincian masuk interaktif untuk layanan Microsoft Authentication Broker sumber daya. Kejadian ini adalah tempat pengguna memasukkan kata sandi mereka untuk melakukan bootstrap PRT.

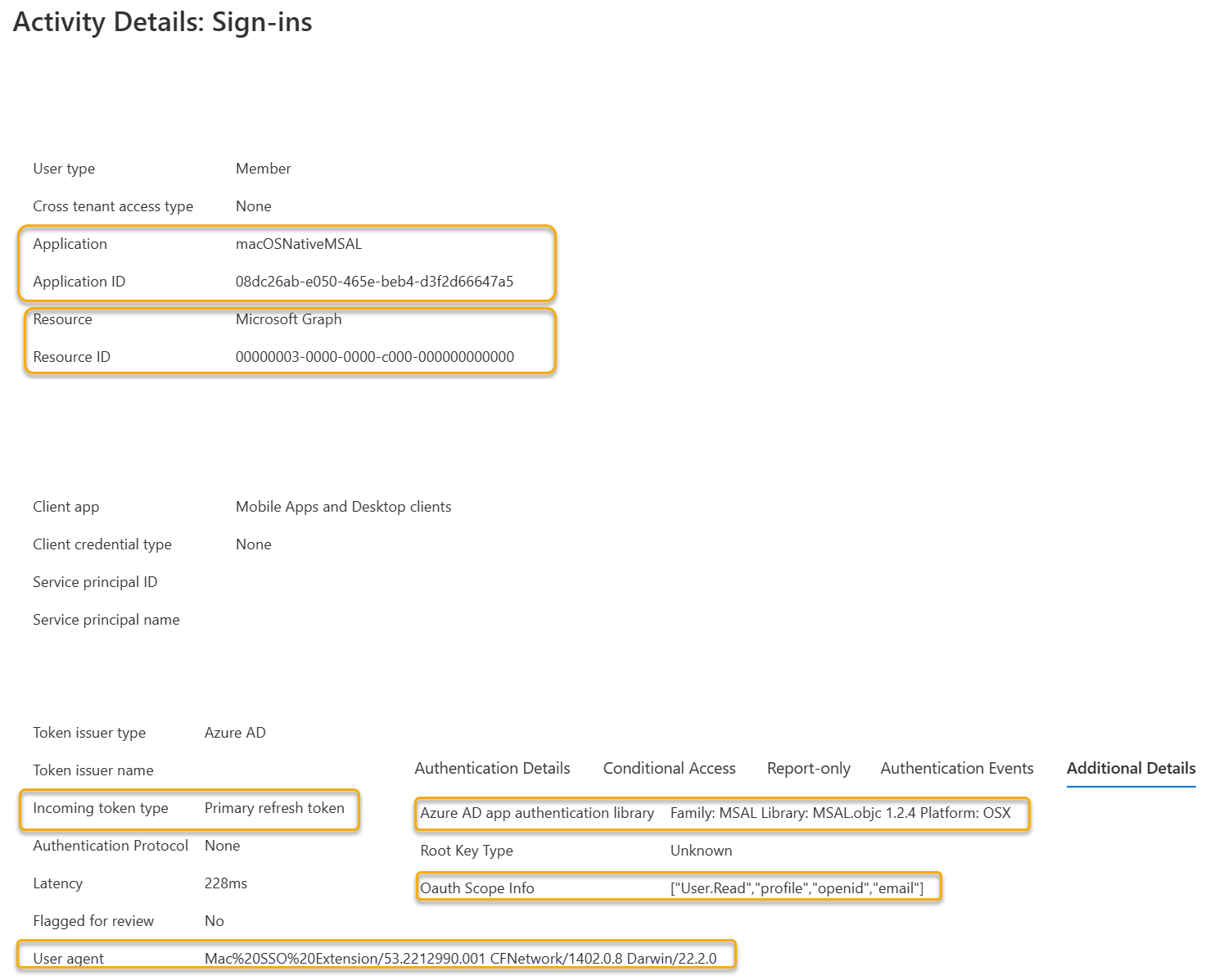

Ada juga peristiwa masuk non-interaktif, karena fakta bahwa PRT digunakan untuk memperoleh token akses untuk permintaan aplikasi klien. Ikuti Lihat log masuk Microsoft Entra menurut Filter ID Korelasi tetapi di langkah 2, pilih Rincian masuk pengguna (non-interaktif).

| Atribut log masuk | Deskripsi |

|---|---|

| Aplikasi | Tampilkan Nama pendaftaran Aplikasi di penyewa Microsoft Entra tempat aplikasi klien mengautentikasi. |

| Id Aplikasi | Juga mengacu pada ClientID pendaftaran aplikasi di penyewa Microsoft Entra. |

| Sumber daya | Sumber daya API yang coba diakses oleh aplikasi klien. Dalam contoh ini, sumber dayanya adalah Microsoft Graph API. |

| Jenis Token Masuk | Jenis token Masuk token Refresh Utama (PRT) menunjukkan token input yang digunakan untuk mendapatkan token akses untuk sumber daya. |

| Agen Pengguna | String agen pengguna dalam contoh ini menunjukkan bahwa Ekstensi SSO Microsoft adalah aplikasi yang memproses permintaan ini. Indikator yang berguna bahwa ekstensi SSO sedang digunakan, dan permintaan autentikasi broker sedang berlangsung. |

| Pustaka autentikasi aplikasi Microsoft Entra | Ketika aplikasi MSAL sedang digunakan detail pustaka dan platform ditulis di sini. |

| Informasi Cakupan Oauth | Informasi cakupan Oauth2 yang diminta untuk token akses. (User.Read,profile,openid,email). |

MSAL Native: Panduan aliran senyap

Setelah jangka waktu tertentu, token akses tidak akan valid lagi. Jadi, jika pengguna melakukan reclicks pada tombol Panggil Microsoft Graph API . Ekstensi SSO mencoba merefresh token akses dengan PRT yang sudah diperoleh.

SSOExtensionLogs

/////////////////////////////////////////////////////////////////////////

//refresh operation: Assemble Request based on User information in PRT /

/////////////////////////////////////////////////////////////////////////

Beginning authorization request

Request does not need UI

Handling SSO request, requested operation: refresh

Handling silent SSO request...

Looking account up by home account ID dbb22b2f, displayable ID auth.placeholder-61945244__domainname.com

Account identifier used for request: Masked(not-null), auth.placeholder-61945244__domainname.com

Starting SSO broker request with payload: {

authority = "https://login.microsoftonline.com/<TenantID>";

"client_app_name" = MSALMacOS;

"client_app_version" = "1.0";

"client_id" = "00001111-aaaa-2222-bbbb-3333cccc4444";

"client_version" = "1.1.7";

"correlation_id" = "aaaa0000-bb11-2222-33cc-444444dddddd";

"extra_oidc_scopes" = "openid profile offline_access";

"home_account_id" = "<UserObjectId>.<TenantID>";

"instance_aware" = 0;

"msg_protocol_ver" = 4;

"provider_type" = "provider_aad_v2";

"redirect_uri" = "msauth.com.microsoft.idnaace.MSALMacOS://auth";

scope = "user.read";

username = "auth.placeholder-61945244__domainname.com";

}

//////////////////////////////////////////

//Acquire Access Token with PRT silently//

//////////////////////////////////////////

Using request handler <ADSSOSilentBrokerRequestHandler: 0x127226a10>

Executing new request

Beginning ADBrokerAcquireTokenSilentAction

Beginning silent flow.

[MSAL] Resolving authority: Masked(not-null), upn: auth.placeholder-61945244__domainname.com

[MSAL] (Default cache) Removing credentials with type AccessToken, environment login.windows.net, realm <TenantID>, clientID 00001111-aaaa-2222-bbbb-3333cccc4444, unique user ID dbb22b2f, target User.Read profile openid email

[MSAL] (MSIDAccountCredentialCache) retrieving cached credentials using credential query

[MSAL] Silent controller with PRT finished with error Masked(null)

ADBrokerAcquireTokenWithPRTAction succeeded.

Composing broker response.

Sending broker response.

Returning to app (msauth.com.microsoft.idnaace.MSALMacOS://auth) - protocol version: 3

hash: AA11BB22CC33DD44EE55FF66AA77BB88CC99DD00

payload: Masked(not-null)

Completed silent SSO request.

Request complete

Completing SSO request...

Finished SSO request.

Sampel pengelogan dapat dipecah menjadi dua segmen:

| Segmen | Deskripsi |

|---|---|

refresh |

Broker menangani permintaan untuk ID Microsoft Entra: - Menangani permintaan SSO senyap...: Menunjukkan permintaan senyap - correlation_id: Berguna untuk referensi silang dengan log masuk sisi server Microsoft Entra - cakupan: Cakupan izin USER.Read API diminta dari Microsoft Graph - client_version: versi MSAL yang dijalankan aplikasi - redirect_uri: Aplikasi MSAL menggunakan format msauth.com.<Bundle ID>://authRefresh memiliki perbedaan penting untuk payload permintaan: - otoritas: Berisi titik akhir URL penyewa Microsoft Entra dibandingkan dengan titik akhir umum - home_account_id: Tampilkan akun Pengguna dalam format <UserObjectId.<>TenantID> - nama pengguna: format UPN yang di-hash auth.placeholder-XXXXXXXX__domainname.com |

| Refresh PRT dan Dapatkan Token Akses | Operasi ini menvalidasi ulang PRT dan merefreshnya jika perlu, sebelum mengembalikan token akses kembali ke aplikasi klien panggilan. |

Kita dapat kembali mengambil Id korelasi yang diperoleh dari log Ekstensi SSO sisi klien dan referensi silang dengan log masuk Microsoft Entra sisi server.

Rincian Masuk Microsoft Entra menunjukkan informasi yang identik dengan sumber daya Microsoft Graph dari operasi masuk di bagian masuk interaktif sebelumnya.

Alur masuk aplikasi SSO Non-MSAL/Browser

Bagian berikut menjelaskan cara memeriksa log ekstensi SSO untuk alur autentikasi Aplikasi Non-MSAL/Browser. Untuk contoh ini, kami menggunakan browser Apple Safari sebagai aplikasi klien, dan aplikasi melakukan panggilan ke aplikasi web Office.com (OfficeHome).

Panduan alur SSO Non-MSAL/Browser

Tindakan berikut harus dilakukan untuk keberhasilan masuk:

- Asumsikan bahwa Pengguna yang sudah menjalani proses bootstrapping memiliki PRT yang ada.

- Pada perangkat, dengan Microsoft SSO Extension Broker disebarkan, bendera fitur yang dikonfigurasi diperiksa untuk memastikan bahwa aplikasi dapat ditangani oleh Ekstensi SSO.

- Karena browser Safari mematuhi Tumpukan Jaringan Apple, ekstensi SSO mencoba mencegat permintaan autentikasi Microsoft Entra.

- PRT digunakan untuk memperoleh token untuk sumber daya yang diminta.

- Jika perangkat terdaftar dengan Microsoft Entra, perangkat tersebut meneruskan ID Perangkat bersama dengan permintaan.

- Ekstensi SSO mengisi header permintaan Browser untuk masuk ke sumber daya.

Log Ekstensi SSO sisi klien berikut menunjukkan permintaan yang ditangani secara transparan oleh broker ekstensi SSO untuk memenuhi permintaan.

SSOExtensionLogs

Created Browser SSO request for bundle identifier com.apple.Safari, cookie SSO include-list (

), use cookie sso for this app 0, initiating origin https://www.office.com

Init MSIDKeychainTokenCache with keychainGroup: Masked(not-null)

[Browser SSO] Starting Browser SSO request for authority https://login.microsoftonline.com/common

[MSAL] (Default accessor) Found 1 tokens

[Browser SSO] Checking PRTs for deviceId 73796663

[MSAL] [Browser SSO] Executing without UI for authority https://login.microsoftonline.com/common, number of PRTs 1, device registered 1

[MSAL] [Browser SSO] Processing request with PRTs and correlation ID in headers (null), query aaaa0000-bb11-2222-33cc-444444dddddd

[MSAL] Resolving authority: Masked(not-null), upn: Masked(null)

[MSAL] No cached preferred_network for authority

[MSAL] Caching AAD Environements

[MSAL] networkHost: login.microsoftonline.com, cacheHost: login.windows.net, aliases: login.microsoftonline.com, login.windows.net, login.microsoft.com, sts.windows.net

[MSAL] networkHost: login.partner.microsoftonline.cn, cacheHost: login.partner.microsoftonline.cn, aliases: login.partner.microsoftonline.cn, login.chinacloudapi.cn

[MSAL] networkHost: login.microsoftonline.de, cacheHost: login.microsoftonline.de, aliases: login.microsoftonline.de

[MSAL] networkHost: login.microsoftonline.us, cacheHost: login.microsoftonline.us, aliases: login.microsoftonline.us, login.usgovcloudapi.net

[MSAL] networkHost: login-us.microsoftonline.com, cacheHost: login-us.microsoftonline.com, aliases: login-us.microsoftonline.com

[MSAL] Resolved authority, validated: YES, error: 0

[MSAL] Found registration registered in login.microsoftonline.com, isSameAsRequestEnvironment: Yes

[MSAL] Passing device header in browser SSO for device id 43cfaf69-0f94-4d2e-a815-c103226c4c04

[MSAL] Adding SSO-cookie header with PRT Masked(not-null)

SSO extension cleared cookies before handling request 1

[Browser SSO] SSO response is successful 0

[MSAL] Keychain find status: 0

[MSAL] (Default accessor) Found 1 tokens

Request does not need UI

[MSAL] [Browser SSO] Checking PRTs for deviceId 73796663

Request complete

| Komponen log ekstensi SSO | Deskripsi |

|---|---|

| Permintaan SSO Browser yang Dibuat | Semua permintaan SSO Non-MSAL/Browser dimulai dengan baris ini: - pengidentifikasi bundel: ID Bundel: com.apple.Safari- memulai asal: URL Web yang diakses browser sebelum mencapai salah satu URL masuk untuk ID Microsoft Entra (https://office.com) |

| Memulai permintaan SSO Browser untuk otoritas | Menyelesaikan jumlah PRT dan jika Perangkat Terdaftar: https://login.microsoftonline.com/common, jumlah PRT 1, perangkat terdaftar 1 |

| ID Korelasi | [Browser SSO] Memproses permintaan dengan PRT dan ID korelasi di header (null), mengkueri <CorrelationID>. ID ini penting untuk referensi silang dengan log masuk sisi server Microsoft Entra |

| Pendaftaran Perangkat | Secara opsional jika perangkat terdaftar sebagai Microsoft Entra, ekstensi SSO dapat meneruskan header perangkat di permintaan SSO Browser: - Ditemukan pendaftaran terdaftar di - login.microsoftonline.com, isSameAsRequestEnvironment: Ya Meneruskan header perangkat di SSO browser untuk id perangkat 43cfaf69-0f94-4d2e-a815-c103226c4c04 |

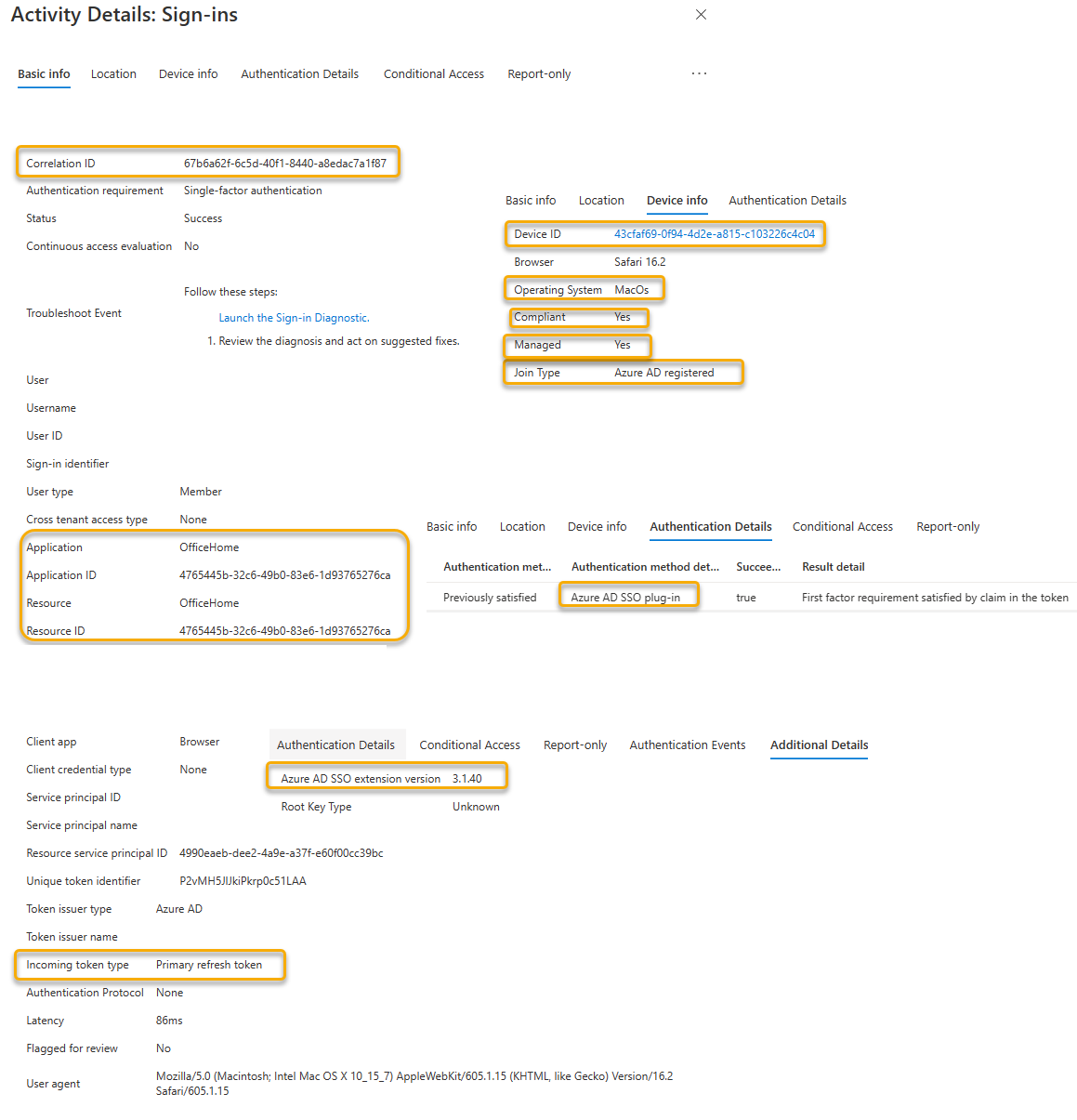

Selanjutnya, gunakan ID korelasi yang diperoleh dari log ekstensi SSO Browser untuk mereferensikan silang log masuk Microsoft Entra.

| Atribut log masuk | Deskripsi |

|---|---|

| Aplikasi | Tampilkan Nama pendaftaran Aplikasi di penyewa Microsoft Entra tempat aplikasi klien mengautentikasi. Dalam contoh ini, nama tampilannya adalah OfficeHome. |

| Id Aplikasi | Juga mengacu pada ClientID pendaftaran aplikasi di penyewa Microsoft Entra. |

| Sumber daya | Sumber daya API yang coba diakses oleh aplikasi klien. Dalam contoh ini, sumber dayanya adalah aplikasi web OfficeHome . |

| Jenis Token Masuk | Jenis token Masuk token Refresh Utama (PRT) menunjukkan token input yang digunakan untuk mendapatkan token akses untuk sumber daya. |

| Metode autentikasi terdeteksi | Di bawah tab Detail Autentikasi, nilai plug-in SSO Microsoft Entra adalah indikator yang berguna bahwa ekstensi SSO sedang digunakan untuk memfasilitasi permintaan SSO Browser |

| Versi ekstensi Microsoft Entra SSO | Di bawah tab Detail Tambahan, nilai ini memperlihatkan versi aplikasi Broker ekstensi Microsoft Enterprise SSO. |

| ID Perangkat | Jika perangkat terdaftar, ekstensi SSO dapat meneruskan ID Perangkat untuk menangani permintaan autentikasi perangkat. |

| Sistem Operasi | Memperlihatkan jenis sistem operasi. |

| Compliant | Ekstensi SSO dapat memfasilitasi kebijakan Kepatuhan dengan melewati header perangkat. Persyaratannya adalah: - Pendaftaran Perangkat Microsoft Entra - Manajemen MDM - Kepatuhan Mitra Intune atau Intune |

| Terkelola | Menunjukkan bahwa perangkat berada di bawah manajemen. |

| Tipe Gabungan | macOS dan iOS, jika terdaftar, hanya dapat berjenis: Microsoft Entra terdaftar. |

Tip

Jika Anda menggunakan Jamf Connect, disarankan agar Anda mengikuti panduan Jamf terbaru tentang mengintegrasikan Jamf Connect dengan ID Microsoft Entra. Pola integrasi yang direkomendasikan memastikan bahwa Jamf Connect berfungsi dengan baik dengan kebijakan Akses Bersyarat dan Perlindungan ID Microsoft Entra Anda.

Langkah berikutnya

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk