Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Plug-in Microsoft Enterprise SSO untuk perangkat Apple menyediakan single sign-on (SSO) untuk akun Microsoft Entra di macOS, iOS, dan iPadOS di semua aplikasi yang mendukung fitur single sign-on perusahaan Apple. Plug-in tersebut menyediakan SSO bahkan untuk aplikasi-aplikasi lama yang mungkin diandalkan oleh bisnis Anda tetapi masih belum mendukung pustaka atau protokol identitas terbaru. Microsoft bekerja sama dengan Apple untuk mengembangkan plug-in ini untuk meningkatkan kegunaan aplikasi Anda sekaligus memberikan perlindungan terbaik yang tersedia.

Plug-in SSO Enterprise saat ini merupakan fitur bawaan dari aplikasi berikut:

- Microsoft Authenticator: iOS, iPadOS

- Portal Perusahaan Microsoft Intune: macOS

Fitur

Plug-in SSO Microsoft Enterprise untuk perangkat Apple menawarkan manfaat berikut:

- Ini menyediakan SSO untuk akun Microsoft Entra di semua aplikasi yang mendukung fitur SSO Apple Enterprise.

- Ini dapat diaktifkan oleh solusi manajemen perangkat seluler (MDM) apa pun dan didukung dalam pendaftaran perangkat dan pengguna.

- Ini memperluas SSO ke aplikasi yang belum menggunakan Microsoft Authentication Library (MSAL).

- Ini memperluas SSO ke aplikasi yang menggunakan OAuth 2, OpenID Connect, dan SAML.

- Ini terintegrasi secara asli dengan MSAL, yang memberikan pengalaman asli yang lancar kepada pengguna akhir saat plug-in SSO Microsoft Enterprise diaktifkan.

Catatan

Pada Mei 2024, Microsoft mengumumkan bahwa SSO Platform untuk perangkat macOS tersedia dalam pratinjau publik untuk Microsoft Entra ID..

Untuk informasi selengkapnya, lihat gambaran umum macOS Platform Single Sign-on (pratinjau).

Persyaratan

Untuk menggunakan plug-in SSO Microsoft Enterprise untuk perangkat Apple:

Perangkat harus mendukung dan menginstal aplikasi yang memiliki plug-in SSO Microsoft Enterprise untuk perangkat Apple:

- iOS 13.0 dan yang lebih baru: Aplikasi Microsoft Authenticator

- iPadOS 13.0 dan yang lebih baru: Aplikasi Microsoft Authenticator

- macOS 10.15 dan yang lebih baru: Aplikasi Intune Company Portal

Perangkat harus terdaftar di MDM, misalnya, melalui Microsoft Intune.

Konfigurasi harus diterapkan ke perangkat untuk mengaktifkan plug-in SSO Enterprise. Apple memerlukan batasan keamanan ini.

Perangkat Apple harus diizinkan untuk menjangkau URL penyedia identitas dan URL-nya sendiri tanpa intersepsi tambahan. Ini berarti bahwa URL tersebut perlu dikecualikan dari proksi jaringan, intersepsi, dan sistem perusahaan lainnya.

Set minimum URL yang perlu diizinkan agar plug-in SSO berfungsi pada versi sistem operasi yang dirilis setelah 2022 dan tidak ditargetkan dengan SSO Platform adalah sebagai berikut: (Pada versi sistem operasi terbaru, Apple bergantung sepenuhnya pada CDN-nya):

app-site-association.cdn-apple.comapp-site-association.networking.apple-

config.edge.skype.com- Mempertahankan komunikasi dengan Experimentation Configuration Service (ECS) memastikan bahwa Microsoft dapat merespons bug yang parah tepat waktu.

Set minimum URL yang perlu diizinkan agar plug-in SSO berfungsi pada perangkat yang ditargetkan SSO Platform atau pada versi sistem operasi yang dirilis sebelum 2022:

app-site-association.cdn-apple.comapp-site-association.networking.applelogin.microsoftonline.comlogin.microsoft.comsts.windows.net-

login.partner.microsoftonline.cn(**) -

login.chinacloudapi.cn(**) -

login.microsoftonline.us(**) -

login-us.microsoftonline.com(**) -

config.edge.skype.com(***)

() Mengizinkan domain Microsoft hanya diperlukan pada versi sistem operasi yang dirilis sebelum 2022. Pada versi sistem operasi terbaru, Apple sepenuhnya bergantung pada CDN-nya. () Anda hanya perlu mengizinkan domain sovereign cloud jika Anda mengandalkan domain tersebut di lingkungan Anda. () Mempertahankan komunikasi dengan Experimentation Configuration Service (ECS) memastikan bahwa Microsoft dapat merespons bug yang parah tepat waktu.

Plug-in Microsoft Enterprise SSO bergantung pada kerangka kerja SSO enterprise milik Apple. Kerangka kerja SSO perusahaan Apple memastikan bahwa hanya plug-in SSO yang disetujui yang dapat berfungsi untuk setiap penyedia identitas dengan menggunakan teknologi yang disebut domain terkait. Untuk memverifikasi identitas plug-in SSO, setiap perangkat Apple mengirimkan permintaan jaringan ke titik akhir yang dimiliki oleh penyedia identitas dan membaca informasi tentang plug-in SSO yang disetujui. Selain menghubungi langsung penyedia identitas, Apple juga telah menerapkan penyimpanan sementara lain untuk informasi ini.

Peringatan

Jika organisasi Anda menggunakan server proksi yang mencegat lalu lintas SSL untuk skenario seperti pencegahan kehilangan data atau pembatasan penyewa, pastikan lalu lintas ke URL ini dikecualikan dari pemecahan dan pemeriksaan TLS. Kegagalan untuk mengecualikan URL ini menyebabkan gangguan pada autentikasi sertifikat klien, menyebabkan masalah dengan pendaftaran perangkat, dan Akses Bersyarkat berbasis perangkat. Plugin SSO tidak akan berfungsi dengan andal tanpa sepenuhnya mengecualikan domain CDN Apple dari intersepsi, dan Anda akan mengalami gangguan sementara sampai Anda melakukannya. Jika organisasi Anda menggunakan versi OS yang dirilis setelah 2022, tidak perlu mengecualikan URL masuk Microsoft dari interspeksi TLS. Pelanggan yang menggunakan fitur Pembatasan Penyewa dapat melakukan inspeksi TLS pada URL masuk Microsoft dan menambahkan header yang diperlukan pada permintaan.

Catatan

Platform SSO tidak kompatibel dengan fitur Pembatasan Penyewa Microsoft Entra ID v2 ketika Pembatasan Penyewa diterapkan menggunakan proksi perusahaan. Opsi alternatif tercantum dalam Batasan yang Diketahui TRv2

Jika organisasi Anda memblokir URL ini, pengguna mungkin melihat kesalahan seperti 1012 NSURLErrorDomain error, 1000 com.apple.AuthenticationServices.AuthorizationError atau 1001 Unexpected.

URL Apple lain yang mungkin perlu diizinkan didokumenkan dalam artikel dukungan mereka, Gunakan produk Apple di jaringan perusahaan.

Persyaratan iOS

- iOS 13.0 atau yang lebih tinggi harus diinstal di perangkat.

- Aplikasi Microsoft yang menyediakan plug-in SSO Microsoft Enterprise untuk perangkat Apple harus diinstal di perangkat. Aplikasi ini adalah aplikasi Microsoft Authenticator.

persyaratan macOS

- macOS 10.15 atau yang lebih tinggi harus diinstal di perangkat.

- Aplikasi Microsoft yang menyediakan plug-in SSO Microsoft Enterprise untuk perangkat Apple harus diinstal di perangkat. Aplikasi ini adalah aplikasi Intune Company Portal.

Mengaktifkan plugin SSO

Gunakan informasi berikut untuk mengaktifkan plug-in SSO menggunakan MDM.

Konfigurasi Microsoft Intune

Jika menggunakan Microsoft Intune sebagai layanan MDM, Anda dapat menggunakan pengaturan profil konfigurasi bawaan untuk mengaktifkan plug-in SSO Microsoft Enterprise:

- Konfigurasikan pengaturan plug-in aplikasi SSO dari profil konfigurasi.

- Jika profil belum ditetapkan, tetapkan profil ke pengguna atau grup perangkat.

Pengaturan profil yang mengaktifkan plug-in SSO secara otomatis diterapkan ke perangkat grup saat tiap perangkat masuk dengan Intune di lain waktu.

Konfigurasi manual untuk layanan MDM lainnya

Jika tidak menggunakan Intune untuk MDM, Anda dapat mengonfigurasi profil muatan Single Sign-On yang Dapat Diperluas untuk perangkat Apple. Gunakan parameter berikut untuk mengonfigurasi plug-in SSO Microsoft Enterprise dan opsi konfigurasinya.

Pengaturan iOS:

-

ID Ekstensi:

com.microsoft.azureauthenticator.ssoextension - ID Tim: Bidang ini tidak diperlukan untuk iOS.

Pengaturan macOS:

-

ID Ekstensi:

com.microsoft.CompanyPortalMac.ssoextension -

ID Tim:

UBF8T346G9

Setelan umum:

-

Jenis: Pengalihan

https://login.microsoftonline.comhttps://login.microsoft.comhttps://sts.windows.nethttps://login.partner.microsoftonline.cnhttps://login.chinacloudapi.cnhttps://login.microsoftonline.ushttps://login-us.microsoftonline.com

Panduan penyebaran

Gunakan panduan penyebaran berikut untuk mengaktifkan plug-in SSO Microsoft Enterprise menggunakan solusi MDM pilihan Anda:

Intune:

Jamf Pro:

MDM lainnya

Opsi konfigurasi lainnya

Anda dapat menambahkan lebih banyak opsi konfigurasi untuk memperluas fungsionalitas SSO ke aplikasi lain.

Mengaktifkan SSO untuk aplikasi yang tidak menggunakan MSAL

Plug-in SSO memungkinkan aplikasi apa pun berpartisipasi dalam SSO meskipun tidak dikembangkan menggunakan SDK Microsoft seperti Microsoft Authentication Library (MSAL).

Plug-in SSO diinstal secara otomatis oleh perangkat yang:

- Mengunduh aplikasi Authenticator di iOS atau iPadOS, atau mengunduh aplikasi Intune Company Portal di macOS.

- MDM mendaftarkan perangkat mereka dengan organisasi Anda.

Organisasi Anda kemungkinan menggunakan aplikasi Authenticator untuk skenario seperti autentikasi multifaktor, autentikasi tanpa kata sandi, dan Akses Bersyariah. Dengan menggunakan penyedia MDM, Anda dapat mengaktifkan plug-in SSO untuk aplikasi Anda. Microsoft telah memudahkan untuk mengonfigurasi plug-in menggunakan Microsoft Intune. Daftar izin digunakan untuk mengonfigurasi aplikasi ini untuk menggunakan plug-in SSO.

Penting

Plug-in SSO Microsoft Enterprise hanya mendukung aplikasi yang menggunakan teknologi jaringan atau tampilan web asli Apple. Ini tidak mendukung aplikasi yang mengirimkan implementasi lapisan jaringan mereka sendiri.

Gunakan parameter berikut untuk mengonfigurasi plug-in SSO Microsoft Enterprise untuk aplikasi yang tidak menggunakan MSAL.

Penting

Anda tidak perlu menambahkan aplikasi yang menggunakan Pustaka Autentikasi Microsoft ke daftar izin ini. Aplikasi tersebut berpartisipasi dalam SSO secara default. Sebagian besar aplikasi yang dibuat Microsoft menggunakan Pustaka Autentikasi Microsoft.

Mengaktifkan SSO untuk semua aplikasi terkelola

-

Kunci:

Enable_SSO_On_All_ManagedApps -

Jenis:

Integer - Nilai: 1 atau 0. Nilai ini diatur ke 0 secara default.

Ketika bendera ini aktif (nilainya diatur ke 1), semua aplikasi terkelola MDM yang tidak berada di AppBlockList mungkin berpartisipasi dalam SSO.

Mengaktifkan SSO untuk aplikasi tertentu

-

Kunci:

AppAllowList -

Jenis:

String - Nilai: Daftar ID bundel aplikasi yang dibatasi koma untuk aplikasi yang diizinkan untuk berpartisipasi dalam SSO.

-

Contoh:

com.contoso.workapp, com.contoso.travelapp

Catatan

Layanan Safari dan Safari View diizinkan untuk berpartisipasi dalam SSO secara default. Dapat dikonfigurasi untuk tidak berpartisipasi dalam SSO dengan menambahkan ID bundel Layanan Safari dan Safari View di AppBlockList. Bundle ID iOS: [com.apple.mobilesafari, com.apple.SafariViewService] Bundle ID macOS: [com.apple.Safari]

Mengaktifkan SSO untuk semua aplikasi dengan prefiks ID bundel tertentu

-

Kunci:

AppPrefixAllowList -

Jenis:

String -

Nilai: Daftar awalan ID bundel aplikasi yang dibatasi koma untuk aplikasi yang diizinkan untuk berpartisipasi dalam SSO. Parameter ini memungkinkan semua aplikasi yang dimulai dengan awalan tertentu untuk berpartisipasi dalam SSO. Untuk iOS, nilai default akan diatur ke

com.apple.dan itu akan mengaktifkan SSO untuk semua app Apple. Untuk macOS, nilai default akan diatur kecom.apple.dancom.microsoft.dan itu akan mengaktifkan SSO untuk semua aplikasi Apple dan Microsoft. Admin-admin dapat mengubah nilai default serta menambahkan aplikasi padaAppBlockListuntuk mencegah aplikasi-aplikasi tersebut berpartisipasi dalam SSO. -

Contoh:

com.contoso., com.fabrikam.

Menonaktifkan SSO untuk aplikasi tertentu

-

Kunci:

AppBlockList -

Jenis:

String - Nilai: Daftar ID bundel aplikasi yang dibatasi koma untuk aplikasi yang diizinkan untuk tidak berpartisipasi dalam SSO.

-

Contoh:

com.contoso.studyapp, com.contoso.travelapp

Untuk menonaktifkan SSO untuk Layanan Safari atau Safari View, Anda harus secara eksplisit melakukannya dengan menambahkan ID bundel mereka ke AppBlockList:

- iOS:

com.apple.mobilesafari,com.apple.SafariViewService - macOS:

com.apple.Safari

Catatan

SSO tidak dapat dinonaktifkan untuk aplikasi yang menggunakan Pustaka Autentikasi Microsoft menggunakan pengaturan ini.

Mengaktifkan SSO melalui cookie untuk aplikasi tertentu

Beberapa aplikasi iOS yang memiliki pengaturan jaringan tingkat lanjut mungkin mengalami masalah tak terduga saat diaktifkan untuk SSO. Misalnya, Anda mungkin melihat kesalahan yang menunjukkan permintaan jaringan dibatalkan atau terganggu.

Jika pengguna Anda memiliki masalah masuk ke aplikasi bahkan setelah Anda mengaktifkannya melalui pengaturan lain, coba tambahkan ke AppCookieSSOAllowList untuk menyelesaikan masalah.

Catatan

Menggunakan SSO melalui mekanisme cookie memiliki batasan yang parah. Misalnya, ini tidak kompatibel dengan kebijakan Akses Bersyarat Microsoft Entra ID dan hanya mendukung satu akun. Anda tidak boleh menggunakan fitur ini, kecuali direkomendasikan secara eksplisit oleh tim teknik atau dukungan Microsoft untuk serangkaian aplikasi terbatas yang ditentukan tidak kompatibel dengan SSO reguler.

-

Kunci:

AppCookieSSOAllowList -

Jenis:

String - Nilai: Daftar awalan ID bundel aplikasi yang dibatasi koma untuk aplikasi yang diizinkan untuk berpartisipasi dalam SSO. Semua aplikasi yang dimulai dengan awalan yang terdaftar akan diizinkan untuk berpartisipasi dalam SSO.

-

Contoh:

com.contoso.myapp1, com.fabrikam.myapp2

Persyaratan lainnya: Untuk mengaktifkan SSO untuk aplikasi dengan menggunakan AppCookieSSOAllowList, Anda juga harus menambahkan prefiks ID bundel merekaAppPrefixAllowList.

Coba konfigurasi ini hanya untuk aplikasi yang mengalami kegagalan masuk tidak terduga. Kunci ini hanya akan digunakan untuk aplikasi iOS dan bukan untuk aplikasi macOS.

Ringkasan kunci

Catatan

Kunci yang dijelaskan di bagian ini hanya berlaku untuk aplikasi yang tidak menggunakan Pustaka Autentikasi Microsoft.

| Kunci | Tipe | Nilai |

|---|---|---|

Enable_SSO_On_All_ManagedApps |

Bilangan bulat |

1 untuk mengaktifkan SSO untuk semua aplikasi terkelola, 0 untuk menonaktifkan SSO untuk semua aplikasi terkelola. |

AppAllowList |

string (daftar yang tidak dibatasi koma) |

ID bundel aplikasi yang diizinkan untuk berpartisipasi dalam SSO. |

AppBlockList |

string (daftar yang tidak dibatasi koma) |

ID bundel aplikasi yang tidak diizinkan untuk berpartisipasi dalam SSO. |

AppPrefixAllowList |

string (daftar yang tidak dibatasi koma) |

Prefiks ID bundel aplikasi yang diizinkan untuk berpartisipasi dalam SSO. Untuk iOS, nilai default akan diatur ke com.apple. dan itu akan mengaktifkan SSO untuk semua app Apple. Untuk macOS, nilai default akan diatur ke com.apple. dan com.microsoft. dan itu akan mengaktifkan SSO untuk semua aplikasi Apple dan Microsoft. Pengembang, Pelanggan, atau Admin dapat mengubah nilai bawaan atau menambahkan aplikasi pada AppBlockList untuk mencegah mereka berpartisipasi dalam SSO. |

AppCookieSSOAllowList |

string (daftar yang tidak dibatasi koma) |

Prefiks ID bundel dari aplikasi yang diizinkan untuk berpartisipasi dalam SSO tetapi menggunakan pengaturan jaringan khusus dan mengalami masalah dengan SSO ketika menggunakan pengaturan lainnya. Aplikasi yang Anda tambahkan ke AppCookieSSOAllowList harus juga ditambahkan ke AppPrefixAllowList. Harap dicatat bahwa kunci ini hanya akan digunakan untuk aplikasi iOS dan bukan untuk aplikasi macOS. |

Pengaturan untuk skenario umum

Skenario: Saya ingin mengaktifkan SSO untuk sebagian besar aplikasi terkelola, tetapi tidak untuk semuanya.

Kunci Nilai Enable_SSO_On_All_ManagedApps1AppBlockListID bundel (daftar yang dibatasi koma) dari aplikasi yang ingin Anda cegah berpartisipasi dalam SSO. Skenario Saya ingin menonaktifkan SSO untuk Safari, yang diaktifkan secara default, tetapi mengaktifkan SSO untuk semua aplikasi terkelola.

Kunci Nilai Enable_SSO_On_All_ManagedApps1AppBlockListID bundel (daftar yang dibatasi koma) dari aplikasi Safari yang ingin Anda cegah berpartisipasi dalam SSO. - Untuk iOS:

com.apple.mobilesafari,com.apple.SafariViewService - Untuk macOS:

com.apple.Safari

- Untuk iOS:

Skenario: Saya ingin mengaktifkan SSO di semua aplikasi terkelola dan beberapa aplikasi yang tidak dikelola, tetapi menonaktifkan SSO untuk beberapa aplikasi lain.

Kunci Nilai Enable_SSO_On_All_ManagedApps1AppAllowListID bundel (daftar yang dibatasi koma) dari aplikasi yang ingin Anda aktifkan untuk berpartisipasi dalam SSO. AppBlockListID bundel (daftar yang dibatasi koma) dari aplikasi yang ingin Anda cegah berpartisipasi dalam SSO.

Menemukan pengidentifikasi bundel aplikasi di perangkat iOS

Apple tidak menyediakan cara yang mudah untuk mendapatkan bundel ID dari App Store. Cara termudah untuk mendapatkan bundel ID aplikasi yang ingin Anda gunakan untuk SSO adalah dengan meminta ke vendor atau pengembang aplikasi Anda. Jika opsi tersebut tidak tersedia, Anda dapat menggunakan konfigurasi MDM untuk menemukan ID bundel:

Aktifkan bendera berikut ini untuk sementara di konfigurasi MDM Anda:

-

Kunci:

admin_debug_mode_enabled -

Jenis:

Integer - Nilai: 1 atau 0

-

Kunci:

Saat bendera ini aktif, masuk ke aplikasi iOS di perangkat yang ingin Anda ketahui ID bundelnya.

Di aplikasi Authenticator, pilih Bantuan>Kirim log>Tampilkan log.

Dalam file log, cari baris berikut:

[ADMIN MODE] SSO extension has captured following app bundle identifiers. Baris ini harus menangkap semua ID bundel aplikasi yang terlihat oleh ekstensi SSO.

Gunakan bundel ID untuk mengonfigurasi SSO untuk aplikasi. Nonaktifkan mode admin setelah selesai.

Mengizinkan pengguna untuk masuk dari aplikasi yang tidak menggunakan MSAL dan browser Safari

Secara default, plug-in SSO Microsoft Enterprise memperoleh kredensial bersama saat dipanggil oleh aplikasi lain yang menggunakan MSAL selama akuisisi token baru. Bergantung pada konfigurasinya, plug-in SSO Microsoft Enterprise juga dapat memperoleh kredensial bersama saat dipanggil oleh aplikasi yang tidak menggunakan MSAL.

Saat Anda mengaktifkan browser_sso_interaction_enabled flag, aplikasi yang tidak menggunakan MSAL dapat melakukan inisialisasi awal dan mendapatkan kredensial bersama. Browser Safari juga dapat melakukan inisialisasi sistem dan mendapatkan kredensial bersama.

Jika plugin SSO Microsoft Enterprise belum memiliki kredensial bersama, plugin tersebut mencoba mendapatkannya setiap kali permintaan masuk dilakukan dari URL Microsoft Entra di dalam browser Safari, ASWebAuthenticationSession, SafariViewController, atau aplikasi asli lain yang diizinkan.

Gunakan parameter ini untuk mengaktifkan bendera:

-

Kunci:

browser_sso_interaction_enabled -

Jenis:

Integer - Nilai: 1 atau 0. Nilai ini diatur ke 1 secara default.

Baik iOS maupun macOS memerlukan pengaturan ini sehingga plug-in SSO Microsoft Enterprise dapat memberikan pengalaman yang konsisten di semua aplikasi. Pengaturan ini diaktifkan secara default dan hanya boleh dinonaktifkan jika pengguna akhir tidak dapat masuk dengan kredensial mereka.

Menonaktifkan permintaan aplikasi OAuth 2

Jika aplikasi meminta pengguna Anda untuk masuk meskipun plug-in Microsoft Enterprise SSO berfungsi untuk aplikasi lain di perangkat, aplikasi mungkin melewati SSO di lapisan protokol. Kredensial bersama juga diabaikan oleh aplikasi tersebut karena plugin menyediakan SSO dengan menambahkan kredensial ke permintaan jaringan yang dibuat oleh aplikasi yang diizinkan.

Parameter ini menentukan apakah ekstensi SSO harus mencegah aplikasi asli dan web melewati SSO di lapisan protokol dan memaksa tampilan perintah masuk ke pengguna.

Untuk pengalaman SSO yang konsisten di semua aplikasi di perangkat, kami sarankan Anda mengaktifkan salah satu pengaturan ini untuk aplikasi yang tidak menggunakan MSAL. Anda hanya boleh mengaktifkan ini untuk aplikasi yang menggunakan MSAL jika pengguna Anda mengalami permintaan yang tidak terduga.

Aplikasi yang tidak menggunakan Pustaka Autentikasi Microsoft:

Nonaktifkan permintaan aplikasi dan tampilkan pemilih akun:

-

Kunci:

disable_explicit_app_prompt -

Jenis:

Integer - Nilai: 1 atau 0. Nilai ini diatur ke 1 secara default dan pengaturan default ini mengurangi perintah.

Nonaktifkan permintaan aplikasi dan pilih akun dari daftar akun SSO yang cocok secara otomatis:

-

Kunci:

disable_explicit_app_prompt_and_autologin -

Jenis:

Integer - Nilai: 1 atau 0. Nilai ini diatur ke 0 secara default.

Aplikasi yang menggunakan Pustaka Autentikasi Microsoft:

Pengaturan berikut tidak disarankan jika kebijakan perlindungan aplikasi sedang digunakan.

Nonaktifkan permintaan aplikasi dan tampilkan pemilih akun:

-

Kunci:

disable_explicit_native_app_prompt -

Jenis:

Integer - Nilai: 1 atau 0. Nilai ini diatur ke 0 secara default.

Nonaktifkan permintaan aplikasi dan pilih akun dari daftar akun SSO yang cocok secara otomatis:

-

Kunci:

disable_explicit_native_app_prompt_and_autologin -

Jenis:

Integer - Nilai: 1 atau 0. Nilai ini diatur ke 0 secara default.

Permintaan dari aplikasi SAML yang tidak terduga

Jika aplikasi meminta pengguna Anda untuk masuk meskipun plug-in Microsoft Enterprise SSO berfungsi untuk aplikasi lain di perangkat, aplikasi mungkin melewati SSO di lapisan protokol. Jika aplikasi menggunakan protokol SAML, plug-in SSO Microsoft Enterprise tidak akan dapat menyediakan SSO ke aplikasi. Vendor aplikasi harus diberi tahu tentang perilaku ini dan membuat perubahan dalam aplikasi mereka untuk tidak melewati SSO.

Mengubah pengalaman iOS untuk aplikasi berkemampuan MSAL

Aplikasi yang menggunakan MSAL akan selalu memanggil ekstensi SSO secara asli untuk permintaan interaktif. Pada beberapa perangkat iOS, mungkin tidak diinginkan. Secara khusus, jika pengguna juga perlu menyelesaikan autentikasi multifaktor di dalam aplikasi Microsoft Authenticator, pengalihan interaktif ke aplikasi tersebut mungkin memberikan pengalaman pengguna yang lebih baik.

Perilaku ini dapat dikonfigurasi menggunakan disable_inapp_sso_signin flag. Jika bendera ini diaktifkan, aplikasi yang menggunakan MSAL akan dialihkan ke aplikasi Microsoft Authenticator untuk semua permintaan interaktif. Bendera ini tidak akan memengaruhi permintaan token senyap dari aplikasi tersebut, perilaku aplikasi yang tidak menggunakan MSAL, atau app macOS. Bendera ini dinonaktifkan secara default.

-

Kunci:

disable_inapp_sso_signin -

Jenis:

Integer - Nilai: 1 atau 0. Nilai ini diatur ke 0 secara default.

Mengonfigurasi pendaftaran perangkat Microsoft Entra

Untuk perangkat yang dikelola Intune, plug-in SSO Microsoft Enterprise dapat melakukan pendaftaran perangkat Microsoft Entra saat pengguna mencoba mengakses sumber daya. Ini memungkinkan pengalaman pengguna akhir yang lebih efisien.

Gunakan konfigurasi berikut untuk mengaktifkan Pendaftaran Just in Time untuk iOS/iPadOS dengan Microsoft Intune:

-

Kunci:

device_registration -

Jenis:

String - Nilai: {{DEVICEREGISTRATION}}

Pelajari selengkapnya tentang Pendaftaran Just in Time di sini.

Kebijakan Akses Bersyarat dan perubahan kata sandi

Plug-in SSO Microsoft Enterprise untuk perangkat Apple kompatibel dengan berbagai kebijakan Akses Bersyarat Microsoft Entra dan peristiwa perubahan kata sandi.

browser_sso_interaction_enabled diperlukan untuk diaktifkan untuk mencapai kompatibilitas.

Peristiwa dan kebijakan yang kompatibel didokumenkan di bagian berikut:

Perubahan kata sandi dan pencabutan token

Saat pengguna mengatur ulang kata sandi mereka, semua token yang dikeluarkan sebelum itu akan dicabut. Jika pengguna mencoba mengakses sumber daya setelah peristiwa reset kata sandi, pengguna biasanya perlu masuk lagi di setiap aplikasi. Ketika plug-in SSO Microsoft Enterprise diaktifkan, pengguna akan diminta untuk masuk ke aplikasi pertama yang berpartisipasi dalam SSO. Plug-in SSO Microsoft Enterprise akan menampilkan antarmuka penggunanya sendiri di atas aplikasi yang saat ini aktif.

Autentikasi multifaktor Microsoft Entra

Autentikasi multifaktor adalah proses di mana pengguna diminta selama proses masuk untuk bentuk identifikasi tambahan, seperti kode di ponsel mereka atau pemindaian sidik jari. Autentikasi multifaktor dapat diaktifkan untuk sumber daya tertentu. Ketika plug-in SSO Microsoft Enterprise diaktifkan, pengguna akan diminta untuk melakukan autentikasi multifaktor di aplikasi pertama yang memerlukannya. Plug-in SSO Microsoft Enterprise akan menampilkan antarmuka penggunanya sendiri di atas aplikasi yang saat ini aktif.

Frekuensi masuk pengguna

Frekuensi masuk menentukan periode waktu sebelum pengguna diminta untuk masuk lagi saat mencoba mengakses sumber daya. Jika pengguna mencoba mengakses sumber daya setelah periode waktu berlalu di berbagai aplikasi, pengguna biasanya perlu masuk lagi di setiap aplikasi tersebut. Ketika plug-in SSO Microsoft Enterprise diaktifkan, pengguna akan diminta untuk masuk ke aplikasi pertama yang berpartisipasi dalam SSO. Plug-in SSO Microsoft Enterprise akan menampilkan antarmuka penggunanya sendiri di atas aplikasi yang saat ini aktif.

Menggunakan Intune untuk konfigurasi yang disederhanakan

Anda dapat menggunakan Intune sebagai layanan MDM untuk memudahkan konfigurasi plug-in SSO Microsoft Enterprise. Misalnya, Anda dapat menggunakan Intune untuk mengaktifkan plug-in dan menambahkan aplikasi lama ke daftar izin agar mendapatkan SSO.

Untuk informasi selengkapnya, lihat Menyebarkan plug-in SSO Microsoft Enterprise untuk perangkat Apple menggunakan Intune.

Menggunakan plug-in SSO di aplikasi Anda

MSAL untuk perangkat Apple versi 1.1.0 dan yang lebih baru mendukung plug-in Microsoft Enterprise SSO untuk perangkat Apple. Ini adalah cara yang disarankan untuk menambahkan dukungan untuk plug-in SSO Microsoft Enterprise. Ini memastikan Anda mendapatkan kemampuan penuh dari platform identitas Microsoft.

Jika Anda membangun aplikasi untuk skenario pekerja lini depan, lihat Mode perangkat bersama untuk perangkat iOS untuk informasi mengenai penyiapannya.

Memahami cara kerja plug-in SSO

Plug-in SSO Microsoft Enterprise tergantung pada kerangka kerja SSO Apple Enterprise. Penyedia identitas yang bergabung dalam kerangka kerja dapat memotong lalu lintas jaringan untuk domain mereka dan meningkatkan atau mengubah cara menangani permintaan tersebut. Misalnya, plug-in SSO dapat menampilkan lebih banyak antarmuka pengguna untuk mengumpulkan kredensial pengguna akhir dengan aman, memerlukan MFA, atau secara diam-diam memberikan token ke aplikasi.

Aplikasi asli juga dapat menerapkan operasi kustom dan berkomunikasi langsung dengan plug-in SSO. Untuk informasi selengkapnya, lihat video Konferensi Pengembang Di Seluruh Dunia 2019 ini dari Apple ini.

Petunjuk

Pelajari selengkapnya tentang cara kerja plug-in SSO dan cara memecahkan masalah Ekstensi SSO Microsoft Enterprise dengan panduan pemecahan masalah SSO untuk perangkat Apple.

Aplikasi yang menggunakan MSAL

MSAL untuk perangkat Apple versi 1.1.0 dan yang lebih baru mendukung plug-in SSO Microsoft Enterprise untuk perangkat Apple secara native bagi akun kantor dan sekolah.

Anda tidak memerlukan konfigurasi khusus jika Anda mengikuti semua langkah yang direkomendasikan dan menggunakan format URI pengalihan default. Pada perangkat yang memiliki plug-in SSO, MSAL secara otomatis memanggilnya untuk semua permintaan token interaktif dan senyap. Ini juga memanggilnya untuk enumerasi akun dan operasi penghapusan akun. Karena MSAL menerapkan protokol plug-in SSO asli yang bergantung pada operasi kustom, penyiapan ini memberikan pengalaman asli yang paling lancar kepada pengguna akhir.

Di perangkat iOS dan iPadOS, jika plug-in SSO tidak diaktifkan oleh MDM tetapi aplikasi Microsoft Authenticator ada di perangkat, MSAL akan menggunakan aplikasi Authenticator untuk permintaan token interaktif apa pun. Plug-in SSO Microsoft Enterprise berbagi SSO dengan aplikasi Authenticator.

Aplikasi yang tidak menggunakan MSAL

Aplikasi yang tidak menggunakan MSAL, masih bisa mendapatkan SSO jika administrator menambahkan aplikasi ini ke daftar yang diizinkan.

Anda tidak perlu mengubah kode di aplikasi tersebut selama kondisi berikut ini terpenuhi:

- Aplikasi ini menggunakan kerangka kerja Apple untuk menjalankan permintaan jaringan. Kerangka kerja ini termasuk WKWebView dan NSURLSession, sebagai contoh.

- Aplikasi ini menggunakan protokol standar untuk berkomunikasi dengan MICROSOFT Entra ID. Protokol ini termasuk, misalnya, OAuth 2, SAML, dan WS-Federation.

- Aplikasi tidak mengumpulkan nama pengguna dan kata sandi teks biasa di antarmuka pengguna asli.

Dalam hal ini, SSO disediakan ketika aplikasi membuat permintaan jaringan dan membuka browser web untuk memasukkan pengguna. Saat pengguna dialihkan ke URL masuk Microsoft Entra, plug-in SSO memvalidasi URL dan memeriksa kredensial SSO untuk URL tersebut. Jika menemukan kredensial, plug-in SSO meneruskannya ke ID Microsoft Entra, yang mengotorisasi aplikasi untuk menyelesaikan permintaan jaringan tanpa meminta pengguna untuk memasukkan kredensial. Selain itu, jika perangkat diketahui oleh Microsoft Entra ID, plug-in SSO meneruskan sertifikat perangkat untuk memenuhi pemeriksaan Akses Bersyarat yang berbasis perangkat.

Untuk mendukung SSO untuk aplikasi non-MSAL, plug-in SSO menerapkan protokol yang mirip dengan plug-in browser Windows yang dijelaskan di Apa itu token refresh utama?.

Dibandingkan dengan aplikasi berbasis MSAL, plug-in SSO bertindak lebih transparan untuk aplikasi non-MSAL. Ini terintegrasi dengan pengalaman masuk browser yang ada yang disediakan aplikasi.

Pengguna akhir melihat pengalaman yang dikenal dan tidak harus masuk lagi di tiap aplikasi. Misalnya, daripada menampilkan pemilih akun asli, plug-in SSO menambahkan sesi SSO ke pengalaman pemilih akun berbasis web.

Perubahan yang akan datang pada penyimpanan kunci identitas perangkat

Diumumkan pada Maret 2024, ID Microsoft Entra akan menjauh dari Rantai Kunci Apple untuk menyimpan kunci identitas perangkat. Mulai Q3 2025, semua pendaftaran perangkat baru akan menggunakan Secure Enclave Apple. Tidak akan ada pilihan untuk tidak ikut serta dari lokasi penyimpanan ini.

Aplikasi dan integrasi MDM yang memiliki dependensi untuk mengakses kunci Workplace Join melalui Rantai Kunci harus mulai menggunakan MSAL dan plug-in SSO Enterprise untuk memastikan kompatibilitas dengan platform identitas Microsoft.

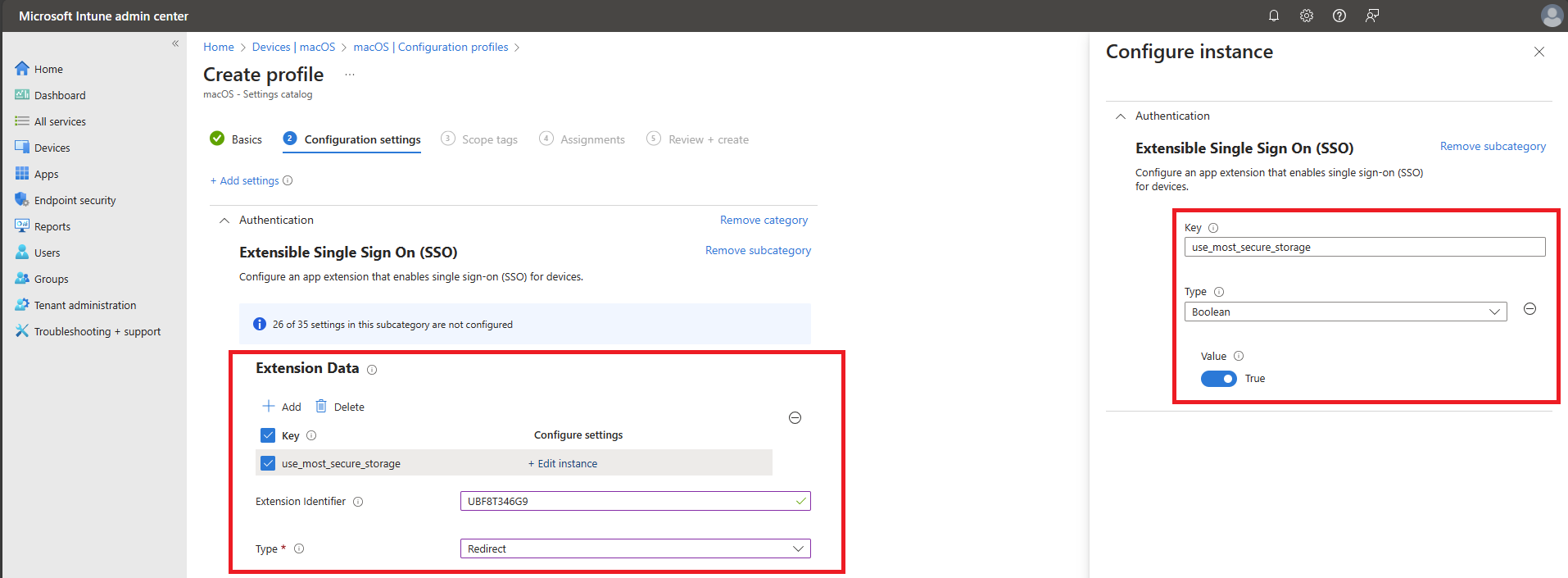

Mengaktifkan penyimpanan kunci identitas perangkat yang berbasis enklave aman

Jika Anda ingin mengaktifkan penyimpanan kunci identitas perangkat berbasis Secure Enclave sebelum menjadi wajib, Anda dapat menambahkan atribut Data Ekstensi berikut ke profil konfigurasi MDM perangkat Apple Anda.

Catatan

Agar bendera ini berlaku, bendera harus diterapkan ke pendaftaran baru. Ini tidak akan berdampak pada perangkat yang telah terdaftar kecuali mereka mendaftar ulang.

-

Kunci:

use_most_secure_storage -

Jenis:

Boolean - Nilai: Benar

Cuplikan layar di bawah ini menunjukkan halaman konfigurasi dan pengaturan untuk mengaktifkan Enklave Aman di Microsoft Intune.

Mengenali ketidaksesuaian aplikasi dengan identitas perangkat berbasis Enklave Aman

Setelah mengaktifkan penyimpanan berbasis Enklave Aman, Anda mungkin menemukan pesan kesalahan yang menyarankan Anda untuk menyiapkan perangkat Anda untuk mendapatkan akses. Pesan kesalahan ini menunjukkan bahwa aplikasi gagal mengenali status terkelola perangkat, menyarankan ketidaksesuaian dengan lokasi penyimpanan kunci baru.

Kesalahan ini muncul di log masuk ID Microsoft Entra dengan detail berikut:

-

Kode kesalahan masuk:

530003 -

Alasan kegagalan:

Device is required to be managed to access this resource.

Jika Anda melihat pesan kesalahan ini selama pengujian, pertama-tama, pastikan Anda telah berhasil mengaktifkan ekstensi SSO serta telah menginstal ekstensi khusus aplikasi yang diperlukan (misalnya, Microsoft Akses Menyeluruh untuk Chrome). Jika Anda terus melihat pesan ini, disarankan agar Anda menghubungi vendor aplikasi untuk memperingatkan mereka tentang ketidaksesuaian dengan lokasi penyimpanan baru.

Skenario terdampak

Daftar di bawah ini berisi beberapa skenario umum yang akan terpengaruh oleh perubahan ini. Sebagai aturan praktis, aplikasi apa pun yang memiliki dependensi pada mengakses artefak identitas perangkat melalui Rantai Kunci Apple akan terpengaruh.

Ini bukan daftar lengkap dan kami menyarankan konsumen dan vendor aplikasi untuk menguji perangkat lunak mereka untuk kompatibilitas dengan datastore baru ini.

Dukungan Kebijakan Akses Bersyarat Perangkat Terdaftar/Teregistrasi di Chrome

Untuk mendukung kebijakan Akses Bersyarat perangkat di Google Chrome dengan penyimpanan berbasis Secure Enclave diaktifkan, Anda harus menginstal dan mengaktifkan ekstensi Single Sign-On Microsoft.

Pembaruan penting pada macOS 15.3 dan iOS 18.1.1 yang memengaruhi SSO Enterprise

Ikhtisar

Pembaruan terbaru untuk macOS 15.3 dan iOS 18.1.1 mencegah kerangka kerja ekstensi SSO Enterprise berfungsi dengan benar, yang menyebabkan kegagalan autentikasi tak terduga di semua aplikasi yang terintegrasi dengan ID Entra. Pengguna yang terkena dampak mungkin juga mengalami kesalahan yang berlabel '4s8qh'.

Akar masalah

Penyebab utama masalah ini adalah potensi regresi pada lapisan PluginKit dasar, yang mencegah Ekstensi SSO Microsoft Enterprise diluncurkan oleh sistem operasi. Apple sedang menyelidiki masalah ini dan bekerja sama dengan kami dalam penyelesaian.

Mengidentifikasi pengguna yang terkena dampak

Untuk menentukan apakah pengguna Anda terpengaruh, Anda dapat mengumpulkan sysdiagnose dan mencari informasi kesalahan berikut:

Error Domain=PlugInKit Code=16 versi lain sedang digunakan

Berikut adalah contoh tampilan kesalahan ini:

Request for extension <EXConcreteExtension: 0x60000112d080> {id = com.microsoft.CompanyPortalMac.ssoextension} failed with error Error Domain=PlugInKit Code=16 "other version in use: <id<PKPlugIn>: 0x1526066c0; core = <[...] [com.microsoft.CompanyPortalMac.ssoextension(5.2412.0)],[...] [/Applications/Company Portal.app/Contents/PlugIns/Mac SSO Extension.appex]>, instance = [(null)], state = 1, useCount = 1>" UserInfo={NSLocalizedDescription=other version in use: <id<PKPlugIn>: 0x1526066c0; core = <[...] [com.microsoft.CompanyPortalMac.ssoextension(5.2412.0)],[...] [/Applications/Company Portal.app/Contents/PlugIns/Mac SSO Extension.appex]>, instance = [(null)], state = 1, useCount = 1>}

Langkah-langkah Pemulihan

Jika pengguna Anda terpengaruh oleh masalah ini, mereka dapat me-reboot perangkat mereka untuk pulih.

Lihat juga

Pelajari tentang mode perangkat berbagi untuk perangkat iOS.

Pelajari tentang cara mengatasi masalah Ekstensi SSO Microsoft Enterprise.