Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Layanan Domain Active Directory (AD DS) menyediakan keamanan di beberapa domain atau hutan melalui hubungan kepercayaan domain dan hutan. Sebelum autentikasi dapat terjadi di seluruh kepercayaan, Windows harus terlebih dahulu memeriksa apakah domain yang diminta oleh pengguna, komputer, atau layanan memiliki hubungan kepercayaan dengan domain akun yang meminta.

Untuk memeriksa hubungan kepercayaan ini, sistem keamanan Windows menghitung jalur kepercayaan antara pengendali domain (DC) untuk server yang menerima permintaan dan DC di domain akun yang meminta.

Mekanisme kontrol akses yang disediakan oleh AD DS dan model keamanan terdistribusi Windows menyediakan lingkungan untuk pengoperasian kepercayaan domain dan hutan. Agar kepercayaan ini berfungsi dengan baik, setiap sumber daya atau komputer harus memiliki jalur kepercayaan langsung ke DC di domain tempatnya berada.

Layanan Net Logon mengimplementasikan jalur kepercayaan menggunakan koneksi panggilan prosedur jarak jauh (RPC) terautentikasi ke otoritas domain tepercaya. Saluran aman juga meluas ke domain AD DS lainnya melalui hubungan kepercayaan antardomain. Saluran aman ini digunakan untuk mendapatkan dan memverifikasi informasi keamanan, termasuk pengidentifikasi keamanan (SID) untuk pengguna dan grup.

Nota

Layanan Domain mendukung beberapa arah kepercayaan hutan, termasuk pratinjau kepercayaan dua arah dan kepercayaan satu arah yang dapat berupa kepercayaan masuk atau kepercayaan keluar.

Untuk gambaran umum tentang bagaimana kepercayaan berlaku untuk Layanan Domain, lihat konsep dan fitur Forest .

Mulailah menggunakan kepercayaan di Layanan Domain dengan membuat domain terkelola yang menggunakan kepercayaan hutan.

Alur hubungan kepercayaan

Alur komunikasi aman atas kepercayaan menentukan elastisitas kepercayaan. Cara Anda membuat atau mengonfigurasi relasi kepercayaan menentukan seberapa jauh komunikasi meluas di dalam atau di seluruh hutan.

Arah kepercayaan menentukan alur komunikasi melalui kepercayaan. Kepercayaan bisa satu arah atau dua arah, dan bisa transitif atau non-transitif.

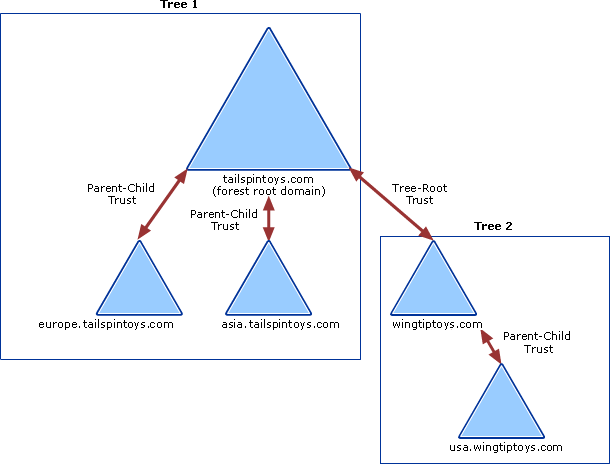

Diagram berikut menunjukkan bahwa semua domain di Pohon 1 dan Pohon 2 memiliki hubungan kepercayaan transitif secara default. Akibatnya, pengguna di Pohon 1 dapat mengakses sumber daya di domain di Pohon 2 dan pengguna di Pohon 2 dapat mengakses sumber daya di Pohon 1, ketika izin yang tepat ditetapkan di sumber daya.

Diagram

Kepercayaan satu arah dan dua arah

Hubungan kepercayaan memungkinkan akses ke sumber daya dapat berupa satu arah atau dua arah.

Kepercayaan satu arah adalah jalur autentikasi searah yang dibuat di antara dua domain. Dalam kepercayaan satu arah antara Domain A dan Domain B, pengguna di Domain A dapat mengakses sumber daya di Domain B. Namun, pengguna di Domain B tidak dapat mengakses sumber daya di Domain A.

Beberapa kepercayaan satu arah dapat berupa non-transitif atau transitif tergantung pada jenis kepercayaan yang dibuat.

Dalam kepercayaan dua arah, Domain A mempercayai Domain B dan Domain B mempercayai Domain A. Konfigurasi ini berarti bahwa permintaan autentikasi dapat diteruskan antara dua domain tersebut ke dua arah. Beberapa hubungan dua arah bisa non-transitif atau transitif tergantung pada jenis kepercayaan yang dibuat.

Semua hubungan kepercayaan domain di hutan AD DS lokal adalah kepercayaan transitif dua arah. Saat domain anak baru dibuat, kepercayaan transitif dua arah secara otomatis dibuat antara domain anak baru dan domain induk.

Kepercayaan transitif dan non-transitif

Transitivitas menentukan apakah kepercayaan dapat diperluas di luar dua domain yang terbentuk.

- Kepercayaan transitif dapat digunakan untuk memperluas hubungan kepercayaan dengan domain lain.

- Kepercayaan non-transitif dapat digunakan untuk menolak hubungan kepercayaan dengan domain lain.

Setiap kali Anda membuat domain baru di forest, hubungan kepercayaan transitif dua arah secara otomatis dibuat antara domain baru dan domain induknya. Jika domain turunan ditambahkan ke domain baru, jalur kepercayaan mengalir ke atas melalui hierarki domain yang memperluas jalur kepercayaan awal yang dibuat antara domain baru dan domain induknya. Hubungan kepercayaan transitif mengalir ke atas melalui pohon domain saat terbentuk, menciptakan kepercayaan transitif antara semua domain di pohon domain.

Permintaan autentikasi mengikuti jalur kepercayaan ini, sehingga akun dari domain apa pun di forest dapat diautentikasi oleh domain lain di forest. Dengan satu proses masuk, akun dengan izin yang tepat dapat mengakses sumber daya di domain mana pun dalam hutan.

Perwalian Hutan

Kepercayaan hutan membantu Anda mengelola infrastruktur AD DS yang tersegmentasi dan mendukung akses ke sumber daya dan objek lainnya di berbagai hutan. Kepercayaan hutan berguna untuk penyedia layanan, perusahaan yang menjalani merger atau akuisisi, ekstranet bisnis kolaboratif, dan perusahaan yang mencari solusi untuk otonomi administratif.

Dengan menggunakan "forest trust", Anda dapat menautkan dua hutan yang berbeda untuk membentuk hubungan kepercayaan transitif satu arah atau dua arah. Kepercayaan hutan memungkinkan administrator untuk menghubungkan dua forest AD DS dengan hubungan kepercayaan tunggal untuk memberikan pengalaman autentikasi dan otorisasi yang mulus di seluruh forest.

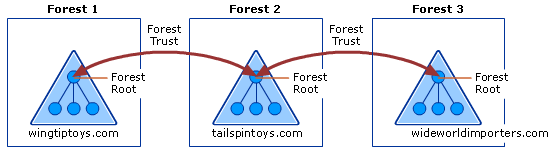

Kepercayaan hutan hanya dapat dibuat antara domain akar di satu hutan dan domain akar di hutan lain. Kepercayaan hutan hanya dapat dibuat antara dua hutan dan tidak dapat diperluas secara implisit ke hutan ketiga. Perilaku ini berarti bahwa jika kepercayaan hutan dibuat antara Forest 1 dan Forest 2, dan kepercayaan hutan lain dibuat antara Forest 2 dan Forest 3, Forest 1 tidak memiliki kepercayaan implisit dengan Forest 3.

Diagram berikut menunjukkan dua hubungan kepercayaan antar hutan yang terpisah antara tiga hutan AD DS dalam satu organisasi.

Contoh konfigurasi ini menyediakan akses berikut:

- Pengguna di Forest 2 dapat mengakses sumber daya pada domain mana pun di Forest 1 atau Forest 3

- Pengguna di Forest 3 dapat mengakses sumber daya di domain apa pun di Forest 2

- Pengguna di Forest 1 dapat mengakses sumber daya di domain apa pun di Forest 2

Konfigurasi ini tidak memungkinkan pengguna di Forest 1 mengakses sumber daya di Forest 3 atau sebaliknya. Untuk memungkinkan pengguna di Hutan 1 dan Hutan 3 berbagi sumber daya, kepercayaan transitif dua arah harus dibuat di antara kedua hutan tersebut.

Jika kepercayaan hutan satu arah dibuat di antara dua hutan, anggota hutan tepercaya dapat memanfaatkan sumber daya yang terletak di hutan kepercayaan. Namun, kepercayaan hanya berjalan dalam satu arah.

Misalnya, ketika sebuah hubungan kepercayaan hutan satu arah dibentuk antara Forest 1 (hutan yang dipercaya) dan Forest 2 (hutan yang mempercayai):

- Anggota Forest 1 memiliki akses ke sumber daya yang terletak di Forest 2.

- Anggota Forest 2 tidak dapat mengakses sumber daya yang terletak di Forest 1 dengan kepercayaan yang sama.

Penting

Microsoft Entra Domain Services mendukung berbagai arah untuk pengelolaan trust hutan.

Persyaratan perwalian hutan

Sebelum Anda bisa membuat trust hutan, Anda perlu memastikan bahwa Anda memiliki infrastruktur Sistem Nama Domain (DNS) yang benar. Kepercayaan hutan hanya dapat dibuat ketika salah satu konfigurasi DNS berikut tersedia:

Server DNS akar tunggal adalah server akar DNS untuk kedua namespace DNS forest - zona akar berisi delegasi untuk setiap namespace DNS dan petunjuk akar dari semua server DNS mencakup server DNS akar.

Ketika tidak ada server DNS akar yang dibagikan, server DNS akar di setiap namespace DNS hutan menggunakan penerusan bersyarat DNS untuk setiap namespace, sehingga kueri untuk nama di namespace lainnya dapat dirutekan.

Penting

Setiap forest Microsoft Entra Domain Services yang memiliki kepercayaan harus menggunakan konfigurasi DNS ini. Menghosting namespace DNS selain dari namespace DNS forest bukanlah fitur dari Microsoft Entra Domain Services. Penerusan bersyarat adalah konfigurasi yang tepat.

Ketika tidak ada server DNS root bersama dan server DNS root di setiap namespace DNS hutan menggunakan zona sekunder, kemudian zona DNS sekunder tersebut dikonfigurasi di setiap namespace DNS untuk merutekan kueri ke nama-nama di namespace lainnya.

Untuk membuat trust forest di AD DS, Anda harus menjadi anggota grup Domain Admins (di domain akar forest) atau grup Enterprise Admins di Active Directory. Setiap trust diberi kata sandi yang harus diketahui oleh administrator di kedua forest. Anggota Administrator Perusahaan di kedua forest dapat membuat hubungan kepercayaan di kedua forest sekaligus dan, dalam skenario ini, kata sandi yang acak secara kriptografis secara otomatis dihasilkan dan dicatat untuk kedua forest.

Forest domain terkelola mendukung hingga lima kepercayaan hutan keluar satu arah ke forest lokal. Trust hutan keluar untuk Microsoft Entra Domain Services dibuat di pusat admin Microsoft Entra. Pengguna dengan hak istimewa yang disebutkan sebelumnya di Active Directory lokal harus mengonfigurasi kepercayaan hutan yang masuk.

Proses dan interaksi kepercayaan

Banyak transaksi antar-domain dan antar-hutan bergantung pada kepercayaan domain atau hutan untuk menyelesaikan berbagai tugas. Bagian ini menjelaskan proses dan interaksi yang terjadi saat sumberdaya diakses lintas kepercayaan dan rujukan autentikasi dievaluasi.

Gambaran umum pemrosesan rujukan autentikasi

Ketika permintaan autentikasi dirujuk ke domain, pengendali domain di domain tersebut harus menentukan apakah hubungan kepercayaan ada dengan domain tempat permintaan berasal. Arah kepercayaan dan apakah kepercayaan transitif atau nontransitif juga harus ditentukan sebelum mengautentikasi pengguna untuk mengakses sumber daya di domain. Proses autentikasi yang terjadi antara domain tepercaya bervariasi sesuai dengan protokol autentikasi yang digunakan. Protokol Kerberos V5 dan NTLM memproses rujukan untuk autentikasi ke domain secara berbeda

Pemrosesan rujukan Kerberos V5

Protokol autentikasi Kerberos V5 bergantung pada layanan Net Logon pada pengendali domain untuk informasi autentikasi dan otorisasi klien. Protokol Kerberos terhubung ke Pusat Distribusi Kunci (KDC) online dan penyimpanan akun Direktori Aktif untuk tiket sesi.

Protokol Kerberos juga menggunakan kepercayaan untuk layanan pemberian tiket lintas realm (TGS) dan untuk memvalidasi Sertifikat Atribut Hak Istimewa (PAC) di seluruh saluran yang aman. Protokol Kerberos melakukan autentikasi lintas realm hanya dengan sistem operasi non-merek Windows realm Kerberos seperti realm MIT Kerberos dan tidak perlu berinteraksi dengan layanan Net Logon.

Jika klien menggunakan Kerberos V5 untuk autentikasi, klien meminta tiket ke server di domain target dari pengendali domain di domain akunnya. Kerberos KDC bertindak sebagai perantara tepercaya antara klien dan server dan menyediakan kunci sesi yang memungkinkan kedua belah pihak untuk saling mengautentikasi. Jika domain target berbeda dari domain saat ini, KDC mengikuti proses logis untuk menentukan apakah permintaan autentikasi dapat dirujuk:

Apakah domain saat ini dipercaya langsung oleh domain server yang diminta?

- Jika ya, kirim klien rujukan ke domain yang diminta.

- Jika tidak, lanjutkan ke langkah berikutnya.

Apakah hubungan kepercayaan transitif ada antara domain saat ini dan domain berikutnya pada jalur kepercayaan?

- Jika ya, kirim klien rujukan ke domain berikutnya pada jalur kepercayaan.

- Jika tidak, kirim pesan penolakan masuk kepada klien.

Pemrosesan rujukan NTLM

Protokol autentikasi NTLM bergantung pada layanan Net Logon pada pengontrol domain untuk informasi autentikasi dan otorisasi klien. Protokol ini mengautentikasi klien yang tidak menggunakan autentikasi Kerberos. NTLM menggunakan kepercayaan untuk meneruskan permintaan autentikasi antar domain.

Jika klien menggunakan NTLM untuk autentikasi, permintaan awal untuk autentikasi langsung dari klien ke server sumber daya di domain target. Server ini menciptakan tantangan yang direspons klien. Server kemudian mengirim respons pengguna ke pengendali domain di domain akun komputernya. Pengendali domain ini memeriksa akun pengguna terhadap database akun keamanannya.

Jika akun tidak ada dalam database, pengendali domain menentukan apakah akan melakukan autentikasi pass-through, meneruskan permintaan, atau menolak permintaan dengan menggunakan logika berikut:

Apakah domain saat ini memiliki hubungan kepercayaan langsung dengan domain pengguna?

- Jika ya, pengendali domain mengirimkan kredensial klien ke pengendali domain di domain pengguna untuk autentikasi pass-through.

- Jika tidak, lanjutkan ke langkah berikutnya.

Apakah domain saat ini memiliki hubungan kepercayaan transitif dengan domain pengguna?

- Jika ya, teruskan permintaan autentikasi ke domain berikutnya di jalur kepercayaan. Pengendali domain ini mengulangi proses dengan memeriksa kredensial pengguna terhadap database akun keamanannya sendiri.

- Jika tidak, kirimkan pesan penolakan masuk kepada klien.

Pemrosesan permintaan autentikasi berbasis Kerberos pada trust domain lintas hutan

Ketika dua hutan dihubungkan oleh trust hutan, permintaan autentikasi yang dibuat menggunakan protokol Kerberos V5 atau NTLM dapat dirutekan di antara hutan untuk memberikan akses ke sumber daya di masing-masing hutan.

Ketika forest trust pertama kali didirikan, setiap forest mengumpulkan semua namespace tepercaya dari forest mitranya dan menyimpan informasi tersebut dalam objek domain tepercaya. Namespace tepercaya mencakup nama pohon domain, akhiran nama prinsipal pengguna (UPN), akhiran nama prinsipal layanan (SPN), dan namespace id keamanan (SID) yang digunakan di hutan lainnya. Objek TDO direplikasi ke katalog global.

Nota

Akhiran UPN alternatif pada trust tidak didukung. Jika domain lokal menggunakan akhiran UPN yang sama dengan Layanan Domain, masuk harus menggunakan sAMAccountName.

Sebelum protokol autentikasi dapat mengikuti jalur kepercayaan hutan, Nama Pokok Layanan (SPN) komputer yang berisi sumber daya harus ditentukan lokasinya di hutan lain. SPN bisa menjadi salah satu nama berikut:

- Nama DNS dari host.

- Nama DNS dari sebuah domain.

- Nama khusus objek titik koneksi layanan.

Ketika stasiun kerja di satu forest mencoba mengakses data pada komputer sumber di forest lain, proses autentikasi Kerberos menghubungi pengendali domain untuk mendapatkan tiket layanan ke SPN dari komputer sumber tersebut. Setelah pengendali domain meminta katalog global dan menentukan bahwa SPN tidak berada di forest yang sama dengan pengendali domain, pengendali domain mengirim rujukan untuk domain induknya kembali ke stasiun kerja. Pada titik itu, stasiun kerja meminta domain induk untuk tiket layanan dan terus mengikuti rantai rujukan sampai mencapai domain tempat sumber daya berada.

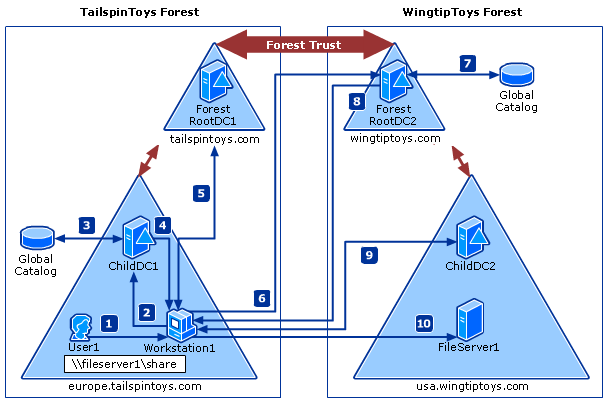

Diagram dan langkah-langkah berikut memberikan deskripsi terperinci tentang proses autentikasi Kerberos yang digunakan ketika komputer yang menjalankan Windows mencoba mengakses sumber daya dari komputer yang terletak di forest lain.

Diagram

User1 masuk Workstation1 menggunakan kredensial dari domain europe.tailspintoys.com. Pengguna kemudian mencoba mengakses sumber daya bersama di FileServer1 yang terletak di hutan usa.wingtiptoys.com.

Workstation1 menghubungi Kerberos KDC pada pengendali domain di domainnya, ChildDC1, dan meminta tiket layanan untuk FileServer1 SPN.

ChildDC1 tidak menemukan SPN dalam database domainnya dan meminta katalog global untuk melihat apakah ada domain di forest tailspintoys.com yang berisi SPN ini. Karena katalog global terbatas pada direktori/forest tertentu, SPN tidak ditemukan.

Katalog global kemudian memeriksa basis datanya untuk informasi tentang kepercayaan hutan apa pun yang telah ditetapkan di dalam hutannya. Jika ditemukan, sistem membandingkan akhiran nama yang tercantum dalam objek domain tepercaya forest trust (TDO) dengan akhiran nama dari SPN target untuk mencari kecocokan. Setelah kecocokan ditemukan, katalog global memberikan petunjuk perutean kembali ke ChildDC1.

Petunjuk perutean membantu mengarahkan permintaan autentikasi ke hutan tujuan. Petunjuk hanya digunakan ketika semua saluran autentikasi tradisional, seperti pengontrol domain lokal lalu katalog global, gagal menemukan SPN.

ChildDC1 mengirimkan rujukan untuk domain induknya kembali ke Workstation1.

Workstation1 mengontak pengendali domain di ForestRootDC1 (domain induknya) untuk rujukan ke pengendali domain (ForestRootDC2) di domain akar hutan wingtiptoys.com.

Workstation1 menghubungi ForestRootDC2 di hutan wingtiptoys.com untuk mendapatkan tiket layanan ke layanan yang diminta.

ForestRootDC2 berkoneksi dengan katalog globalnya untuk menemukan SPN, dan katalog global menemukan kecocokan untuk SPN dan mengirimkannya kembali ke ForestRootDC2.

ForestRootDC2 kemudian mengirim rujukan ke usa.wingtiptoys.com kembali ke Workstation1.

Workstation1 menghubungi KDC pada ChildDC2 dan menegosiasikan tiket untuk User1 agar dapat memperoleh akses ke FileServer1.

Setelah Workstation1 memiliki tiket layanan, ia mengirim tiket layanan ke FileServer1 , yang membaca kredensial keamanan User1dan membangun token akses yang sesuai.

Objek domain tepercaya

Objek Domain Tepercaya (TDO) yang disimpan dalam kontainer Sistem dalam domainnya mewakili setiap domain atau kepercayaan hutan dalam organisasi.

Konten TDO

Informasi yang terkandung dalam TDO bervariasi tergantung pada apakah TDO dibuat oleh kepercayaan domain atau oleh kepercayaan hutan.

Saat kepercayaan domain dibuat, atribut seperti nama domain DNS, SID domain, jenis kepercayaan, transitivitas kepercayaan, dan nama domain timbal balik diwakili dalam TDO. TDO pada kepercayaan hutan menyimpan atribut tambahan untuk mengidentifikasi semua namespace tepercaya dari hutan mitra. Atribut ini termasuk nama pohon domain, akhiran nama prinsipal pengguna (UPN), akhiran nama prinsipal layanan (SPN), dan namespace ID keamanan (SID).

Karena kepercayaan disimpan di Active Directory sebagai TDO (Trust Domain Object), semua domain di dalam rimba mengetahui hubungan kepercayaan yang ada di seluruh rimba. Demikian pula, ketika dua atau lebih hutan digabungkan melalui kepercayaan hutan, domain akar hutan di setiap hutan memiliki pengetahuan tentang hubungan kepercayaan yang ada di seluruh domain di hutan tepercaya.

Perubahan kata sandi TDO

Kedua domain dalam hubungan kepercayaan berbagi kata sandi, yang disimpan di objek TDO di Direktori Aktif. Sebagai bagian dari proses pemeliharaan akun, setiap 30 hari pengontrol domain kepercayaan mengubah kata sandi yang disimpan di TDO. Karena semua kepercayaan dua arah sebenarnya adalah dua kepercayaan satu arah yang ke arah yang berlawanan, prosesnya dilakukan dua kali untuk kepercayaan dua arah.

Sebuah kepercayaan memiliki sisi pemberi kepercayaan dan penerima kepercayaan. Di sisi tepercaya, pengendali domain mana pun yang bisa ditulis dapat digunakan untuk proses tersebut. Dalam konteks kepercayaan, emulator PDC melakukan perubahan kata sandi.

Untuk mengubah kata sandi, pengendali domain menyelesaikan proses berikut:

Emulator pengendali domain utama (PDC) di domain kepercayaan membuat kata sandi baru. Pengendali domain di domain tepercaya tidak pernah memulai perubahan kata sandi. Emulator PDC domain tepercaya selalu memulainya.

Emulator PDC di domain tepercaya mengatur bidang OldPassword dari objek TDO ke nilai saat ini dari bidang NewPassword.

Emulator PDC di domain tepercaya mengatur bidang NewPassword objek TDO ke kata sandi baru. Menyimpan salinan kata sandi sebelumnya memungkinkan untuk kembali ke kata sandi lama jika pengendali domain di domain tepercaya gagal menerima perubahan, atau jika perubahan tidak direplikasi sebelum permintaan dibuat yang menggunakan kata sandi kepercayaan baru.

Emulator PDC di domain tepercaya melakukan panggilan jarak jauh ke pengendali domain di domain tepercaya yang memintanya untuk mengatur kata sandi pada akun kepercayaan ke kata sandi baru.

Pengendali domain di domain tepercaya mengubah kata sandi kepercayaan ke kata sandi baru.

Pada setiap sisi hubungan kepercayaan, pembaruan direplikasi ke pengendali domain lain di domain. Di domain kepercayaan, perubahan memicu replikasi mendesak dari objek domain tepercaya.

Kata sandi sekarang diubah pada kedua pengontrol domain. Replikasi normal mendistribusikan objek TDO ke pengendali domain lain di domain. Namun, dimungkinkan bagi pengendali domain di domain kepercayaan untuk mengubah kata sandi tanpa berhasil memperbarui pengontrol domain di domain tepercaya. Skenario ini mungkin terjadi karena saluran aman, yang diperlukan untuk memproses perubahan kata sandi, tidak dapat dibuat. Ada kemungkinan juga bahwa pengendali domain di domain tepercaya mungkin tidak tersedia di beberapa titik selama proses dan mungkin tidak menerima kata sandi yang diperbarui.

Untuk menangani situasi di mana perubahan kata sandi tidak berhasil dikomunikasikan, pengendali domain di domain tepercaya tidak pernah mengubah kata sandi baru kecuali telah berhasil diautentikasi (menyiapkan saluran aman) menggunakan kata sandi baru. Perilaku ini adalah mengapa kata sandi lama dan baru disimpan di objek TDO dari domain tepercaya.

Perubahan kata sandi tidak diselesaikan hingga autentikasi menggunakan kata sandi berhasil. Kata sandi lama yang disimpan dapat digunakan melalui saluran aman sampai pengendali domain di domain tepercaya menerima kata sandi baru, sehingga memungkinkan layanan yang tidak terganggu.

Jika autentikasi menggunakan kata sandi baru gagal karena kata sandi tidak valid, pengontrol domain tepercaya mencoba mengautentikasi menggunakan kata sandi lama. Jika berhasil diautentikasi dengan kata sandi lama, proses perubahan kata sandi akan dilanjutkan dalam 15 menit.

Pembaruan kata sandi kepercayaan perlu direplikasi ke pengendali domain dari kedua sisi kepercayaan dalam waktu 30 hari. Jika kata sandi kepercayaan diubah setelah 30 hari dan pengendali domain hanya memiliki versi kata sandi N-2, pengendali domain tersebut tidak dapat menggunakan kepercayaan dari sisi yang mempercayai dan tidak dapat membuat saluran aman di sisi yang dipercayai.

Port jaringan yang digunakan oleh kepercayaan

Karena kepercayaan harus disebarkan di berbagai batas jaringan, mereka mungkin harus menjangkau satu atau beberapa firewall. Jika demikian, Anda dapat membangun terowongan untuk lalu lintas yang dipercaya di firewall, atau membuka port tertentu di firewall agar lalu lintas dapat melewatinya.

Penting

Layanan Domain Active Directory tidak mendukung pembatasan lalu lintas RPC Active Directory ke port tertentu.

Untuk informasi selengkapnya tentang port mana yang perlu dibuka untuk menggunakan kepercayaan, lihat Mengonfigurasi pengaturan firewall untuk kepercayaan AD DS. Semua pengendali domain di domain yang memiliki kepercayaan dengan Layanan Domain harus membuka port ini.

Layanan dan alat pendukung

Untuk mendukung kepercayaan dan autentikasi, beberapa fitur tambahan dan alat manajemen digunakan.

Log Masuk Jaringan

Layanan Net Logon mempertahankan saluran aman dari komputer berbasis Windows ke DC. Ini juga digunakan dalam proses terkait kepercayaan berikut:

Penyiapan dan manajemen kepercayaan - Net Logon membantu mempertahankan kata sandi kepercayaan, mengumpulkan informasi kepercayaan, dan memverifikasi kepercayaan dengan berinteraksi dengan proses LSA dan TDO.

Untuk kepercayaan hutan, informasi kepercayaan mencakup catatan Informasi Kepercayaan Hutan (FTInfo), yang mencakup serangkaian namespace yang diklaim hutan tepercaya untuk dikelola, ditandai dengan bidang yang menunjukkan apakah setiap klaim dipercaya oleh hutan kepercayaan.

Autentikasi – Menyediakan kredensial pengguna melalui saluran aman ke pengontrol domain dan mengembalikan SID domain dan hak pengguna untuk pengguna.

Lokasi pengendali domain – Membantu menemukan atau menemukan pengendali domain di domain atau di seluruh domain.

Validasi pass-through – Kredensial pengguna di domain lain diproses oleh Net Logon. Saat domain tepercaya perlu memverifikasi identitas pengguna, domain tersebut meneruskan kredensial pengguna melalui Net Logon ke domain tepercaya untuk verifikasi.

Verifikasi Sertifikat Atribut Hak Istimewa (PAC) – Saat server yang menggunakan protokol Kerberos untuk autentikasi perlu memverifikasi PAC dalam tiket layanan, ia mengirimkan PAC di seluruh saluran aman ke pengendali domainnya untuk verifikasi.

Otoritas Keamanan Lokal

Otoritas Keamanan Lokal (LSA) adalah subsistem terlindungi yang mempertahankan informasi tentang semua aspek keamanan lokal pada sistem. Secara kolektif dikenal sebagai kebijakan keamanan lokal, Local Security Authority (LSA) menyediakan berbagai layanan untuk terjemahan antara nama dan pengenal.

Subsistem keamanan LSA menyediakan layanan dalam mode kernel dan mode pengguna untuk memvalidasi akses ke objek, memeriksa hak istimewa pengguna, dan menghasilkan pesan audit. LSA bertanggung jawab untuk memeriksa validitas semua tiket sesi yang disajikan oleh layanan di domain tepercaya atau tidak tepercaya.

Alat manajemen

Administrator dapat menggunakan Domain dan Entitas Tepercaya Active Directory, Netdom dan Nltest untuk mengekspos, membuat, menghapus, atau memodifikasi relasi.

- Active Directory Domains and Trusts adalah Microsoft Management Console (MMC) yang digunakan untuk mengelola kepercayaan domain, tingkat fungsi domain dan hutan, dan sufiks nama prinsipal pengguna.

- Alat baris perintah Netdom dan Nltest dapat digunakan untuk menemukan, menampilkan, membuat, dan mengelola kepercayaan. Alat-alat ini berkomunikasi langsung dengan otoritas LSA pada pengendali domain.

Langkah berikutnya

Untuk memulai pembuatan domain terkelola dengan trust hutan, lihat Membuat dan mengonfigurasi domain terkelola dengan Layanan Domain. Anda kemudian dapat Membuat kepercayaan forest keluar ke domain lokal.