Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Microsoft Entra Domain Services menyediakan layanan domain terkelola seperti gabungan domain, kebijakan grup, LDAP, autentikasi Kerberos/NTLM yang sepenuhnya kompatibel dengan Windows Server Active Directory. Anda mengonsumsi layanan domain ini tanpa menyediakan, mengelola, dan menambal pengendali domain milik Anda. Domain Services terintegrasi dengan penyewa Microsoft Entra yang sudah Anda miliki. Integrasi ini memungkinkan pengguna masuk menggunakan kredensial perusahaan mereka, dan Anda dapat menggunakan grup dan akun pengguna yang ada untuk mengamankan akses ke sumber daya.

Anda dapat membuat domain terkelola menggunakan opsi konfigurasi default untuk jaringan dan sinkronisasi, atau menentukan pengaturan ini secara manual. Tutorial ini menunjukkan kepada Anda cara menentukan opsi konfigurasi tingkat lanjut tersebut untuk membuat dan mengonfigurasi domain terkelola Domain Services menggunakan pusat admin Microsoft Entra.

Dalam tutorial ini, Anda mempelajari cara:

- Mengonfigurasi pengaturan DNS dan jaringan virtual untuk domain terkelola

- Membuat domain terkelola

- Menambahkan pengguna administratif ke manajemen domain

- Mengaktifkan sinkronisasi hash kata sandi

Jika Anda tidak memiliki langganan Azure, membuat akun sebelum memulai.

Prasyarat

Untuk menyelesaikan tutorial ini, Anda memerlukan sumber daya dan hak istimewa berikut:

- Langganan Azure aktif.

- Jika Anda tidak memiliki langganan Azure, membuat akun.

- Penyewa Microsoft Entra yang terkait dengan langganan Anda, entah disinkronkan dengan direktori lokal atau direktori yang hanya ada di cloud.

- Jika diperlukan, buat instans Microsoft Entra atau mengaitkan langganan Azure dengan akun Anda.

- Anda memerlukan peran Microsoft Entra Administrator Aplikasi dan Administrator Grup di penyewa Anda untuk mengaktifkan Layanan Domain.

- Anda memerlukan peran Kontributor Layanan Domain Azure untuk membuat sumber daya Layanan Domain yang diperlukan.

Meskipun tidak diperlukan untuk Layanan Domain, disarankan untuk mengonfigurasi pengaturan ulang kata sandi mandiri (SSPR) untuk penyewa Microsoft Entra. Pengguna dapat mengubah kata sandi mereka tanpa SSPR, tetapi SSPR membantu jika mereka lupa kata sandi mereka dan perlu meresetnya.

Penting

Setelah membuat domain terkelola, Anda tidak dapat memindahkannya ke langganan, grup sumber daya, atau wilayah lain. Berhati-hatilah untuk memilih langganan, grup sumber daya, dan wilayah yang paling sesuai saat Anda menyebarkan domain terkelola.

Masuk ke pusat admin Microsoft Entra

Dalam tutorial ini, Anda membuat dan mengonfigurasi domain terkelola menggunakan pusat admin Microsoft Entra. Untuk memulai, pertama-tama masuk ke pusat admin Microsoft Entra .

Membuat domain terkelola dan mengonfigurasi pengaturan dasar

Untuk meluncurkan wizard Aktifkan Microsoft Entra Domain Services, selesaikan langkah-langkah berikut:

- Pada menu pusat admin Microsoft Entra atau dari halaman Beranda, pilih Buat sumber daya.

- Masukkan Domain Services ke bilah pencarian, lalu pilih Microsoft Entra Domain Services dari saran pencarian.

- Pada halaman Microsoft Entra Domain Services, pilih Buat. Wizard Aktifkan Layanan Domain Microsoft Entra diluncurkan.

- Pilih Langganan Azure di mana Anda ingin membuat domain terkelola.

- Pilih grup Sumber Daya tempat domain terkelola harus berada. Pilih untuk Membuat baru atau memilih grup sumber daya yang sudah ada.

Saat membuat domain terkelola, Anda menentukan nama DNS. Ada beberapa pertimbangan saat Anda memilih nama DNS ini:

- Nama domain bawaan: Secara default, nama domain bawaan direktori digunakan (akhiran .onmicrosoft.com ). Jika Anda ingin mengaktifkan akses LDAP aman ke domain terkelola melalui internet, Anda tidak dapat membuat sertifikat digital untuk mengamankan koneksi dengan domain default ini. Microsoft memiliki domain .onmicrosoft.com , sehingga Otoritas Sertifikat (CA) tidak akan mengeluarkan sertifikat.

- Nama domain kustom: Pendekatan yang paling umum adalah menentukan nama domain kustom, biasanya yang sudah Anda miliki dan dapat dirutekan. Saat Anda menggunakan domain kustom yang dapat dirutekan, lalu lintas dapat mengalir dengan benar sesuai kebutuhan untuk mendukung aplikasi Anda.

- Akhiran domain yang tidak dapat dirutekan: Kami umumnya menyarankan agar Anda menghindari akhiran nama domain yang tidak dapat dirutekan, seperti contoso.local. Akhiran .local tidak dapat dirutekan dan dapat menyebabkan masalah dengan resolusi DNS.

Saran

Jika Anda membuat nama domain kustom, berhati-hatilah dengan namespace DNS yang sudah ada. Disarankan untuk menggunakan nama domain yang terpisah dari ruang nama DNS Azure atau lokal yang ada.

Misalnya, jika Anda memiliki ruang nama DNS yang sudah ada contoso.com, buat domain terkelola dengan nama domain kustom aaddscontoso.com. Jika Anda perlu menggunakan LDAP aman, Anda harus mendaftar dan memiliki nama domain kustom ini untuk menghasilkan sertifikat yang diperlukan.

Anda mungkin perlu membuat beberapa catatan DNS tambahan untuk layanan lain di lingkungan Anda, atau penerus DNS kondisional antara ruang nama DNS yang ada di lingkungan Anda. Misalnya, jika Anda menjalankan server web yang menghosting situs menggunakan nama DNS akar, mungkin ada konflik penamaan yang memerlukan entri DNS tambahan.

Dalam tutorial dan artikel cara penggunaan ini, domain kustom aaddscontoso.com digunakan sebagai contoh singkat. Di semua perintah, tentukan nama domain Anda sendiri.

Pembatasan nama DNS berikut ini juga berlaku:

- Pembatasan awalan domain: Anda tidak dapat membuat domain terkelola dengan awalan lebih dari 15 karakter. Awalan nama domain yang Anda tentukan (seperti aaddscontoso dalam nama domain aaddscontoso.com) harus berisi 15 karakter atau lebih sedikit.

-

Konflik nama jaringan: Nama domain DNS untuk domain terkelola Anda seharusnya belum ada di jaringan virtual. Secara khusus, periksa skenario berikut yang akan menyebabkan konflik nama:

- Jika Anda sudah memiliki domain Active Directory dengan nama domain DNS yang sama di jaringan virtual Azure.

- Jika jaringan virtual tempat Anda berencana mengaktifkan domain terkelola memiliki koneksi VPN dengan jaringan lokal Anda. Dalam skenario ini, pastikan Anda tidak memiliki domain dengan nama domain DNS yang sama di jaringan lokal Anda.

- Jika Anda memiliki layanan cloud Azure yang sudah ada dengan nama tersebut di jaringan virtual Azure.

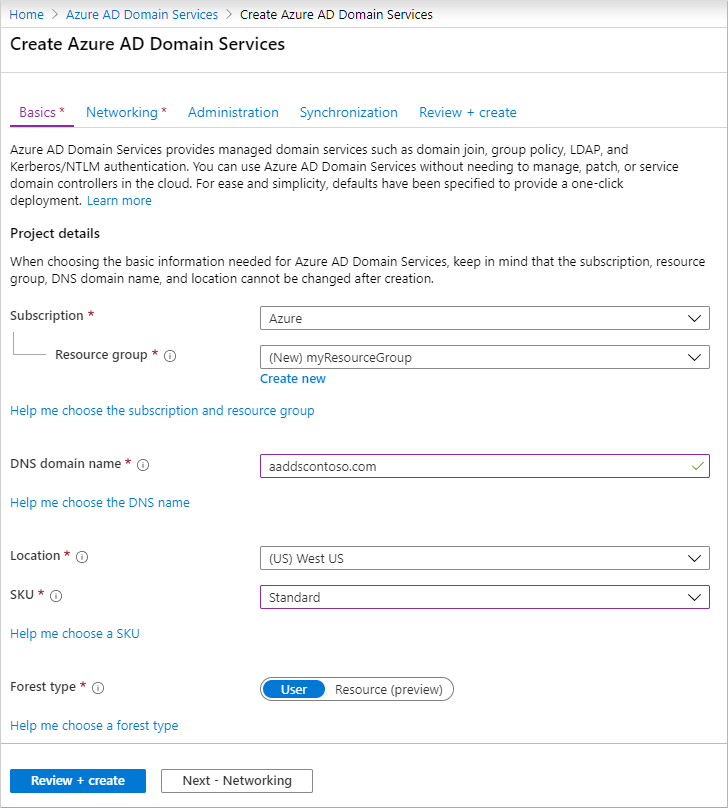

Untuk membuat domain terkelola, selesaikan kolom di jendela Dasar-Dasar pusat admin Microsoft Entra.

Masukkan nama domain DNS untuk domain terkelola Anda, dengan mempertimbangkan poin sebelumnya.

Pilih Lokasi Azure tempat domain terkelola harus dibuat. Jika Anda memilih wilayah yang mendukung Zona Ketersediaan, sumber daya Layanan Domain didistribusikan di seluruh zona untuk redundansi tambahan.

Saran

Zona Ketersediaan adalah lokasi fisik unik dalam wilayah Azure. Setiap zona terdiri dari satu atau beberapa pusat data yang dilengkapi dengan daya, pendinginan, dan jaringan independen. Untuk memastikan ketahanan, ada minimal tiga zona terpisah di semua wilayah yang diaktifkan.

Tidak ada yang dapat Anda konfigurasi agar Layanan Domain didistribusikan di seluruh zona. Platform Azure secara otomatis menangani distribusi zona sumber daya. Untuk informasi selengkapnya dan untuk melihat ketersediaan wilayah, lihat Apa itu Zona Ketersediaan di Azure?

SKU menentukan performa dan frekuensi pencadangan. Anda dapat mengubah SKU setelah membuat domain terkelola jika permintaan atau persyaratan bisnis Anda berubah. Untuk informasi selengkapnya, lihat konsep SKU Domain Services.

Untuk tutorial ini, pilih SKU Standard.

hutan adalah konstruksi logis yang digunakan oleh Active Directory Domain Services untuk mengelompokkan satu atau lebih domain.

Untuk mengonfigurasi opsi tambahan secara manual, pilih Berikutnya - Jaringan. Jika tidak, pilih Tinjau + buat untuk menyetujui opsi konfigurasi default, lalu lewati ke bagian untuk Menyebarkan domain terkelola Anda. Pengaturan bawaan berikut dikonfigurasi ketika Anda memilih opsi pembuatan ini:

- Membuat jaringan virtual bernama aadds-vnet yang menggunakan rentang alamat IP 10.0.1.0/24.

- Membuat subnet bernama aadds-subnet menggunakan rentang alamat IP 10.0.1.0/24.

- Menyinkronisasi Semua pengguna dari Microsoft Entra ID ke domain terkelola.

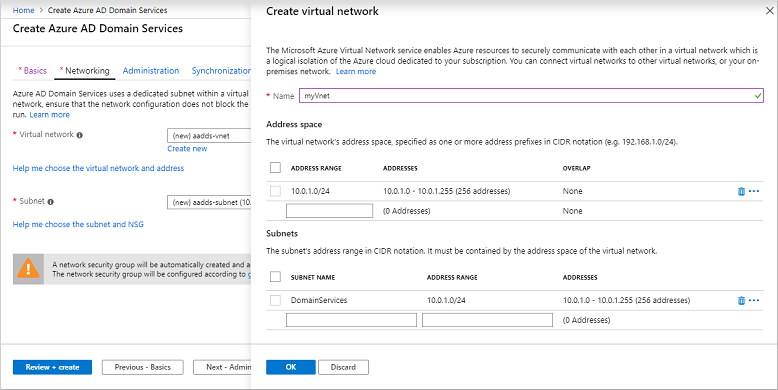

Membuat dan mengonfigurasi jaringan virtual

Untuk menyediakan konektivitas, diperlukan jaringan virtual Azure dan subnet khusus. Layanan Domain diaktifkan di subnet jaringan virtual ini. Dalam tutorial ini, Anda membuat jaringan virtual, meskipun Anda dapat memilih untuk menggunakan jaringan virtual yang ada. Dalam salah satu pendekatan, Anda harus membuat subnet khusus untuk digunakan oleh Domain Services.

Saran

Karena Anda harus menggunakan IP penyebaran Microsoft Entra Domain Services sebagai pemecah masalah DNS di VNET tempatnya berada, kami merekomendasikan jaringan virtual Azure khusus jika menggunakan layanan DNS yang berbeda dan mengonfigurasi penerus kondisional di Microsoft Entra Domain Services itu sendiri.

Beberapa pertimbangan untuk subnet jaringan virtual khusus ini meliputi area berikut:

- Subnet harus memiliki setidaknya 3-5 alamat IP yang tersedia dalam rentang alamatnya untuk mendukung sumber daya Layanan Domain.

- Jangan pilih subnet Gateway untuk menyebarkan Layanan Domain. Tidak memungkinkan untuk menyebarkan Layanan Domain di Gateway subjaringan.

- Jangan sebarkan komputer virtual lain ke subnet. Aplikasi dan VM sering menggunakan kelompok keamanan jaringan untuk mengamankan konektivitas. Menjalankan beban kerja ini dalam subnet terpisah memungkinkan Anda menerapkan grup keamanan jaringan tersebut tanpa mengganggu konektivitas ke domain terkelola Anda.

Untuk informasi selengkapnya tentang cara merencanakan dan mengonfigurasi jaringan virtual, lihat pertimbangan jaringan untuk Microsoft Entra Domain Services.

Selesaikan kolom di jendela Jaringan sebagai berikut:

Pada halaman Jaringan , pilih jaringan virtual dari menu drop-down untuk menyebarkan Layanan Domain ke dalamnya, atau pilih Buat baru.

- Jika Anda memilih untuk membuat jaringan virtual, masukkan nama untuk jaringan virtual, seperti myVnet , lalu berikan rentang alamat, seperti 10.0.1.0/24.

- Buat subnet khusus dengan nama yang jelas, seperti DomainServices. Berikan rentang alamat, seperti 10.0.1.0/24.

Pastikan untuk memilih rentang alamat yang berada dalam rentang alamat IP privat Anda. Rentang alamat IP yang tidak Anda miliki yang berada di ruang alamat publik menyebabkan kesalahan dalam Layanan Domain.

Pilih subnet jaringan virtual, seperti DomainServices.

Setelah siap, pilih Berikutnya - Administrasi.

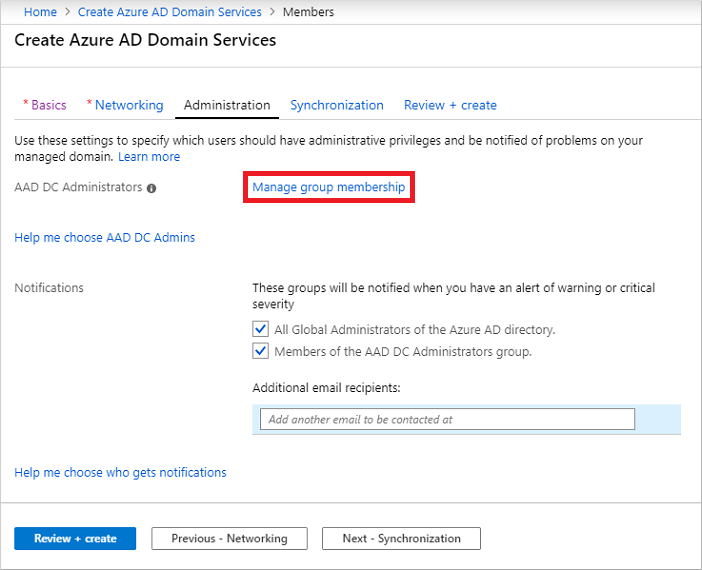

Konfigurasi grup administratif

Grup administratif khusus bernama Administrator AAD DC digunakan untuk manajemen domain Domain Services. Anggota grup ini diberikan izin administratif pada VM yang terhubung ke domain yang dikelola. Pada VM yang bergabung dengan domain, grup ini ditambahkan ke grup administrator lokal. Anggota grup ini juga dapat menggunakan Remote Desktop untuk terhubung secara jarak jauh ke VM yang tergabung dalam domain.

Penting

Anda tidak memiliki izin Administrator Domain atau Administrator Perusahaan pada domain terkelola menggunakan Domain Services. Layanan ini mencadangkan izin ini dan tidak membuatnya tersedia untuk pengguna dalam tenant.

Sebagai gantinya, grup Administrator AAD DC memungkinkan Anda melakukan beberapa operasi dengan hak istimewa. Operasi ini termasuk dalam grup administrasi pada VM yang bergabung dengan domain, dan mengonfigurasi Kebijakan Grup.

Wizard secara otomatis membuat grup Administrator AAD DC di direktori Microsoft Entra Anda. Jika Anda memiliki grup yang sudah ada dengan nama ini di direktori Microsoft Entra Anda, wizard akan memilih grup ini. Anda dapat secara opsional memilih untuk menambahkan pengguna tambahan ke grup Administrator AAD DC ini selama proses penyebaran. Langkah-langkah ini dapat diselesaikan nanti.

Untuk menambahkan pengguna tambahan ke grup Administrator AAD DC ini, pilih Kelola keanggotaan grup.

Pilih tombol Tambahkan anggota, lalu cari dan pilih pengguna dari direktori Microsoft Entra Anda. Misalnya, cari akun Anda sendiri, dan tambahkan ke grup Administrator AAD DC.

Jika diinginkan, ubah atau tambahkan penerima tambahan untuk pemberitahuan saat ada pemberitahuan di domain terkelola yang memerlukan perhatian.

Setelah siap, pilih Berikutnya - Sinkronisasi.

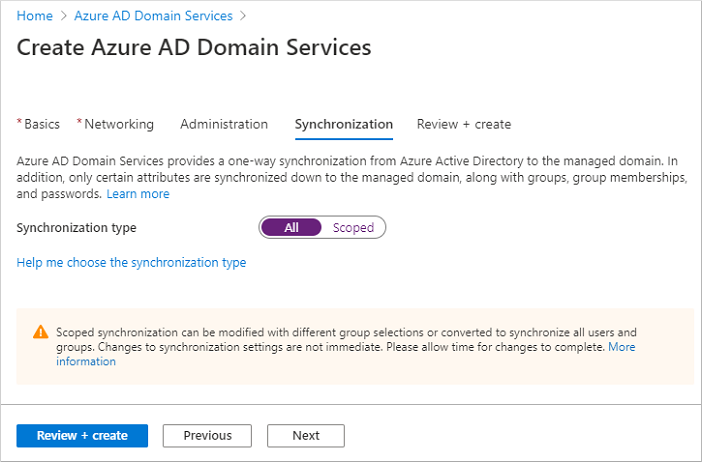

Mengonfigurasi sinkronisasi

Layanan Domain memungkinkan Anda menyinkronkan semua pengguna dan grup yang tersedia di ID Microsoft Entra, atau sinkronisasi tertentu hanya untuk grup tertentu. Anda dapat mengubah cakupan sinkronisasi sekarang, atau setelah domain terkelola disebarkan. Untuk informasi selengkapnya, lihat sinkronisasi ruang lingkup Microsoft Entra Domain Services.

Untuk tutorial ini, pilih untuk menyinkronkan Semua pengguna dan grup. Pilihan sinkronisasi ini adalah opsi default.

Pilih Tinjau + buat.

Sebarkan domain yang dikelola

Pada halaman Ringkasan di wizard, tinjau pengaturan konfigurasi untuk domain yang dikelola Anda. Anda bisa kembali ke langkah mana pun dari "wizard" untuk membuat perubahan. Untuk mendistribusikan ulang domain terkelola ke penyewa Microsoft Entra yang berbeda dengan cara yang seragam menggunakan opsi konfigurasi ini, Anda juga dapat Unduh templat untuk otomatisasi.

Untuk membuat domain terkelola, pilih Buat. Catatan menampilkan bahwa opsi konfigurasi tertentu seperti nama DNS atau jaringan virtual tidak dapat diubah setelah Layanan Domain dikelola dibuat. Untuk melanjutkan, pilih OK.

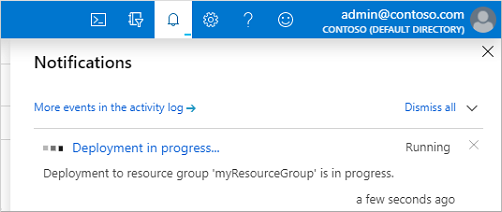

Proses provisi domain terkelola Anda dapat memakan waktu hingga satu jam. Pemberitahuan ditampilkan di portal yang menunjukkan kemajuan penyebaran Layanan Domain Anda. Pilih pemberitahuan untuk melihat kemajuan terperinci penempatan.

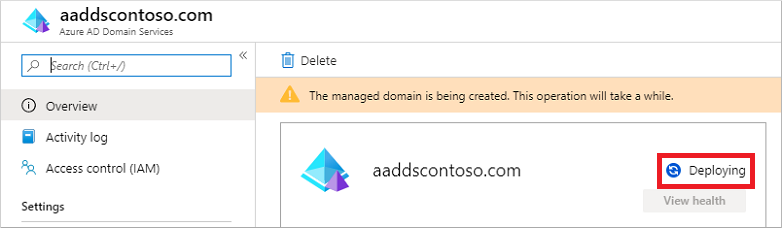

Pilih grup sumber daya Anda, seperti myResourceGroup , lalu pilih domain terkelola Anda dari daftar sumber daya Azure, seperti aaddscontoso.com. Tab Gambaran Umum menunjukkan bahwa domain terkelola saat ini Sedang Diterapkan. Anda tidak dapat mengonfigurasi domain terkelola hingga domain tersebut diprovisikan sepenuhnya.

status

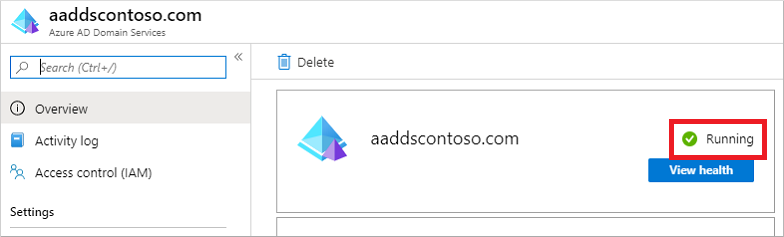

Saat domain terkelola disediakan sepenuhnya, tab Gambaran Umum memperlihatkan status domain sebagai Menjalankan.

Status

Penting

Domain yang dikelola dikaitkan dengan penyewa Microsoft Entra Anda. Selama proses provisi, Domain Services membuat dua Aplikasi Perusahaan bernama Domain Controller Services dan AzureActiveDirectoryDomainControllerServices di penyewa Microsoft Entra. Aplikasi Perusahaan ini diperlukan untuk melayani domain terkelola Anda. Jangan hapus aplikasi ini.

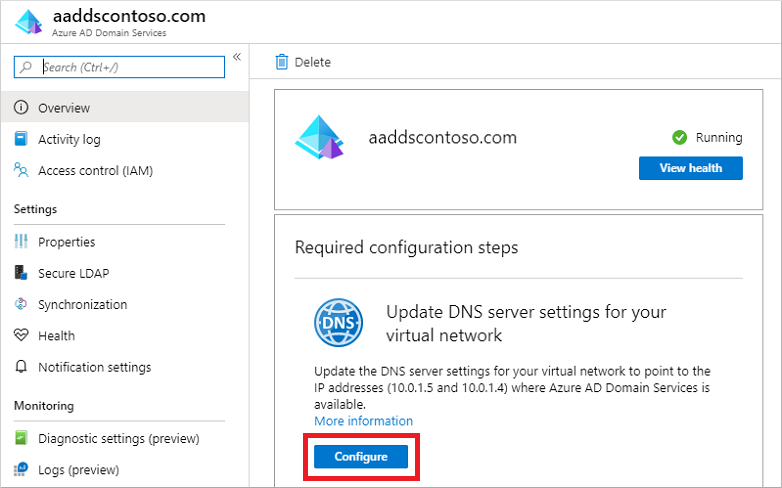

Memperbarui pengaturan DNS untuk jaringan virtual Azure

Dengan Domain Services berhasil disebarkan, sekarang konfigurasikan jaringan virtual untuk memungkinkan VM dan aplikasi lain yang terhubung menggunakan domain terkelola. Untuk menyediakan konektivitas ini, perbarui pengaturan server DNS untuk jaringan virtual Anda untuk menunjuk ke dua alamat IP tempat domain terkelola disebarkan.

Tab Gambaran Umum untuk domain terkelola Anda memperlihatkan beberapa langkah konfigurasi yang diperlukan . Langkah konfigurasi pertama adalah memperbarui pengaturan server DNS untuk jaringan virtual Anda. Setelah pengaturan DNS dikonfigurasi dengan benar, langkah ini tidak lagi ditampilkan.

Alamat yang tercantum adalah pengendali domain untuk digunakan dalam jaringan virtual. Dalam contoh ini, alamat tersebut 10.0.1.4 dan 10.0.1.5. Anda nantinya dapat menemukan alamat IP ini di tab Properti.

Untuk memperbarui pengaturan server DNS untuk jaringan virtual, pilih tombol Konfigurasikan. Pengaturan DNS secara otomatis dikonfigurasi untuk jaringan virtual Anda.

Saran

Jika Anda memilih jaringan virtual yang ada di langkah-langkah sebelumnya, VM apa pun yang tersambung ke jaringan hanya mendapatkan pengaturan DNS baru setelah memulai ulang. Anda dapat memulai ulang VM menggunakan pusat admin Microsoft Entra, Microsoft Graph PowerShell, atau Azure CLI.

Mengaktifkan akun pengguna untuk Domain Services

Untuk mengautentikasi pengguna di domain terkelola, Domain Services memerlukan hash kata sandi dalam format yang cocok untuk autentikasi NT LAN Manager (NTLM) dan Kerberos. ID Microsoft Entra tidak menghasilkan atau menyimpan hash kata sandi dalam format yang diperlukan untuk autentikasi NTLM atau Kerberos hingga Anda mengaktifkan Layanan Domain untuk penyewa Anda. Untuk alasan keamanan, ID Microsoft Entra juga tidak menyimpan kredensial kata sandi apa pun dalam bentuk teks yang jelas. Oleh karena itu, ID Microsoft Entra tidak dapat secara otomatis menghasilkan hash kata sandi NTLM atau Kerberos ini berdasarkan kredensial pengguna yang ada.

Nota

Setelah dikonfigurasi dengan tepat, hash kata sandi yang dapat digunakan disimpan di domain terkelola. Jika Anda menghapus domain terkelola, hash kata sandi apa pun yang disimpan pada saat itu juga akan dihapus.

Informasi kredensial yang disinkronkan di ID Microsoft Entra tidak dapat digunakan kembali jika nanti Anda membuat domain terkelola - Anda harus mengonfigurasi ulang sinkronisasi hash kata sandi untuk menyimpan hash kata sandi lagi. VM atau pengguna yang bergabung dengan domain sebelumnya tidak dapat segera mengautentikasi - ID Microsoft Entra perlu menghasilkan dan menyimpan hash kata sandi di domain terkelola baru.

Untuk informasi selengkapnya, lihat proses sinkronisasi hash kata sandi untuk Domain Services dan Microsoft Entra Connect.

Langkah-langkah untuk menghasilkan dan menyimpan hash kata sandi ini berbeda untuk dua jenis akun pengguna:

- Akun pengguna yang hanya untuk cloud dibuat di ID Microsoft Entra.

- Akun pengguna yang disinkronkan dari direktori lokal Anda menggunakan Microsoft Entra Connect.

Akun pengguna khusus cloud adalah akun yang dibuat di direktori Microsoft Entra Anda menggunakan pusat admin Microsoft Entra atau cmdlet Microsoft Graph PowerShell. Akun pengguna ini tidak disinkronkan dari direktori lokal.

Dalam tutorial ini, mari kita bekerja dengan akun pengguna dasar yang hanya berbasis cloud. Untuk informasi selengkapnya tentang langkah-langkah tambahan yang diperlukan untuk menggunakan Microsoft Entra Connect, lihat Menyinkronkan hash kata sandi untuk akun pengguna yang disinkronkan dari AD lokal Anda ke domain terkelola Anda.

Saran

Jika penyewa Microsoft Entra Anda memiliki kombinasi pengguna yang hanya ada di cloud dan pengguna dari AD lokal, Anda perlu menyelesaikan kedua set langkah tersebut.

Untuk akun pengguna khusus cloud, pengguna harus mengubah kata sandi mereka sebelum mereka dapat menggunakan Layanan Domain. Proses perubahan kata sandi ini menyebabkan hash kata sandi untuk autentikasi Kerberos dan NTLM dihasilkan dan disimpan di ID Microsoft Entra. Akun tidak disinkronkan dari ID Microsoft Entra ke Layanan Domain hingga kata sandi diubah. Setel ulang kata sandi untuk semua pengguna cloud di tenan yang perlu menggunakan Layanan Domain, sehingga mereka dipaksa untuk mengubah kata sandi saat masuk berikutnya, atau instruksikan pengguna cloud untuk mengubah kata sandi mereka secara manual. Untuk tutorial ini, mari kita ubah kata sandi pengguna secara manual.

Sebelum pengguna dapat mengatur ulang kata sandi mereka, penyewa Microsoft Entra harus dikonfigurasi untuk pengaturan ulang kata sandi secara mandiri.

Untuk mengubah kata sandi untuk pengguna khusus cloud, pengguna harus menyelesaikan langkah-langkah berikut:

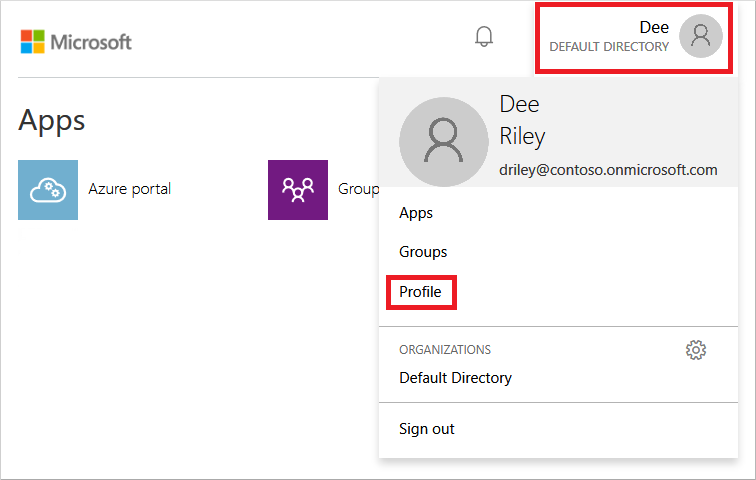

Buka halaman Panel Akses ID Microsoft Entra di https://myapps.microsoft.com.

Di sudut kanan atas, pilih nama Anda, lalu pilih Profil dari menu drop-down.

Pada halaman Profil, pilih Ubah kata sandi.

Pada halaman Ubah kata sandi, masukkan kata sandi (lama) yang sudah ada, lalu masukkan dan konfirmasi kata sandi baru.

Pilih Kirim.

Dibutuhkan beberapa menit setelah Anda mengubah kata sandi agar kata sandi baru dapat digunakan di Layanan Domain dan berhasil masuk ke komputer yang bergabung ke domain terkelola.

Langkah berikutnya

Dalam tutorial ini, Anda belajar cara:

- Mengonfigurasi pengaturan DNS dan jaringan virtual untuk domain terkelola

- Membuat domain terkelola

- Menambahkan pengguna administratif ke manajemen domain

- Aktifkan akun pengguna untuk Layanan Domain dan hasilkan hash kata sandi

Untuk melihat domain terkelola ini beraksi, buat dan gabungkan komputer virtual ke domain.