Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Dalam tutorial ini, pelajari cara mengintegrasikan MICROSOFT Entra ID dengan Cloudflare Zero Trust. Buat aturan berdasarkan identitas pengguna dan keanggotaan grup. Pengguna mengautentikasi dengan kredensial Microsoft Entra dan menyambungkan ke aplikasi yang dilindungi Zero Trust.

Prasyarat

- Langganan Microsoft Entra

- Jika Anda tidak memilikinya, dapatkan akun gratis Azure

- Penyewa Microsoft Entra yang ditautkan ke langganan Microsoft Entra

- Akun Cloudflare Zero Trust

- Jika Anda tidak memilikinya, buka Mulai menggunakan platform Zero Trust Cloudflare

- Salah satu peran berikut: Administrator Aplikasi Cloud, atau Administrator Aplikasi.

Mengintegrasikan penyedia identitas organisasi dengan Cloudflare Access

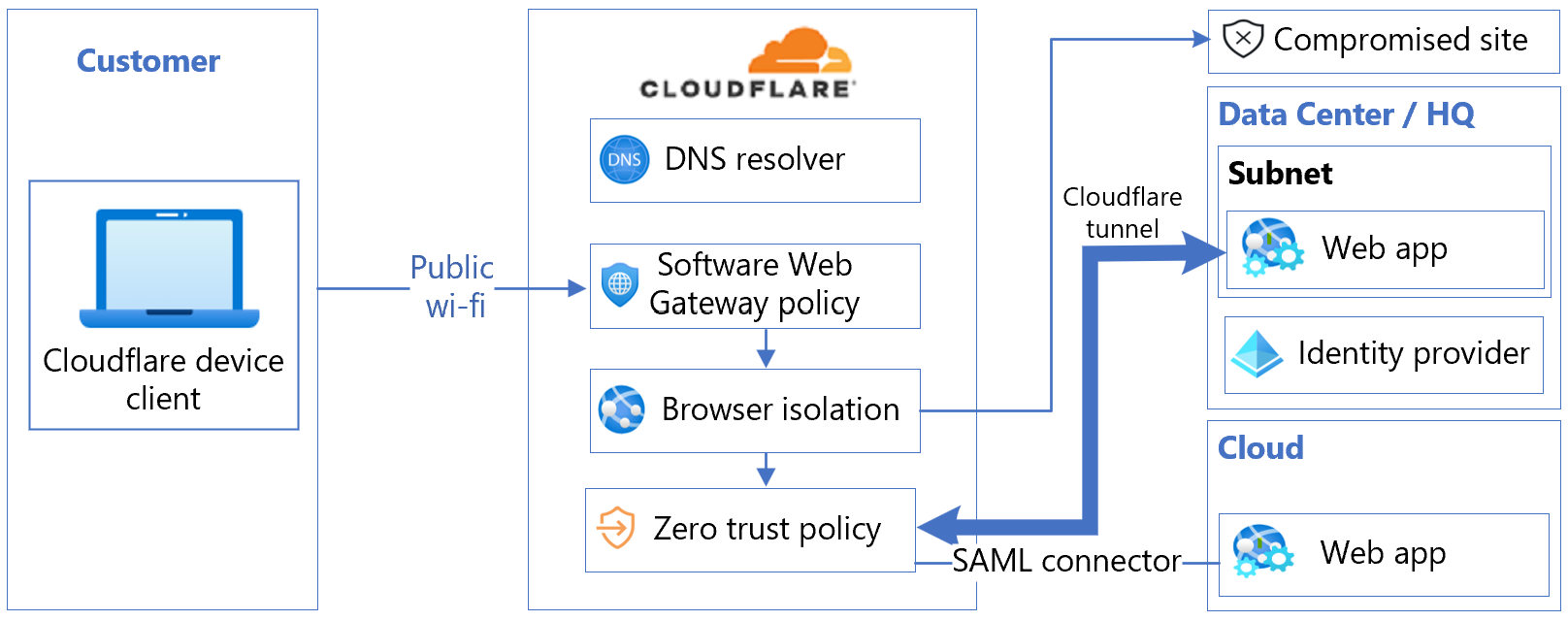

Akses Zero Trust Cloudflare membantu menerapkan aturan penolakan default, Zero Trust yang membatasi akses ke aplikasi perusahaan, ruang IP privat, dan nama host. Fitur ini menghubungkan pengguna lebih cepat dan lebih aman daripada jaringan privat virtual (VPN). Organisasi dapat menggunakan beberapa penyedia identitas (IdP), mengurangi gesekan saat bekerja dengan mitra atau kontraktor.

Untuk menambahkan IdP sebagai metode masuk, masuk ke Cloudflare di halaman masuk Cloudflare dan ID Microsoft Entra.

Diagram arsitektur berikut menunjukkan integrasi.

Mengintegrasikan akun Cloudflare Zero Trust dengan ID Microsoft Entra

Integrasikan akun Cloudflare Zero Trust dengan instans ID Microsoft Entra.

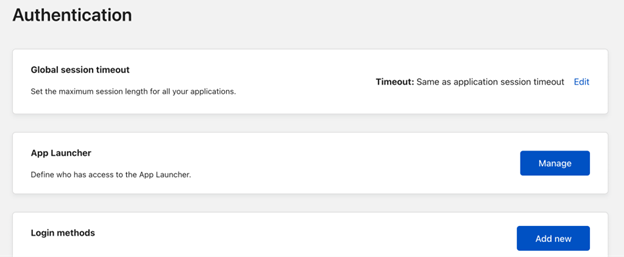

Masuk ke dasbor Cloudflare Zero Trust di halaman masuk Cloudflare.

Navigasi ke Pengaturan.

Pilih Autentikasi.

Untuk Metode masuk, pilih Tambahkan baru.

Di bawah Pilih penyedia identitas, pilih ID Microsoft Entra.

Dialog Tambahkan ID Azure muncul.

Masukkan kredensial instans Microsoft Entra dan buat pilihan yang diperlukan.

Pilih Simpan.

Mendaftarkan Cloudflare dengan ID Microsoft Entra

Gunakan instruksi di tiga bagian berikut untuk mendaftarkan Cloudflare dengan ID Microsoft Entra.

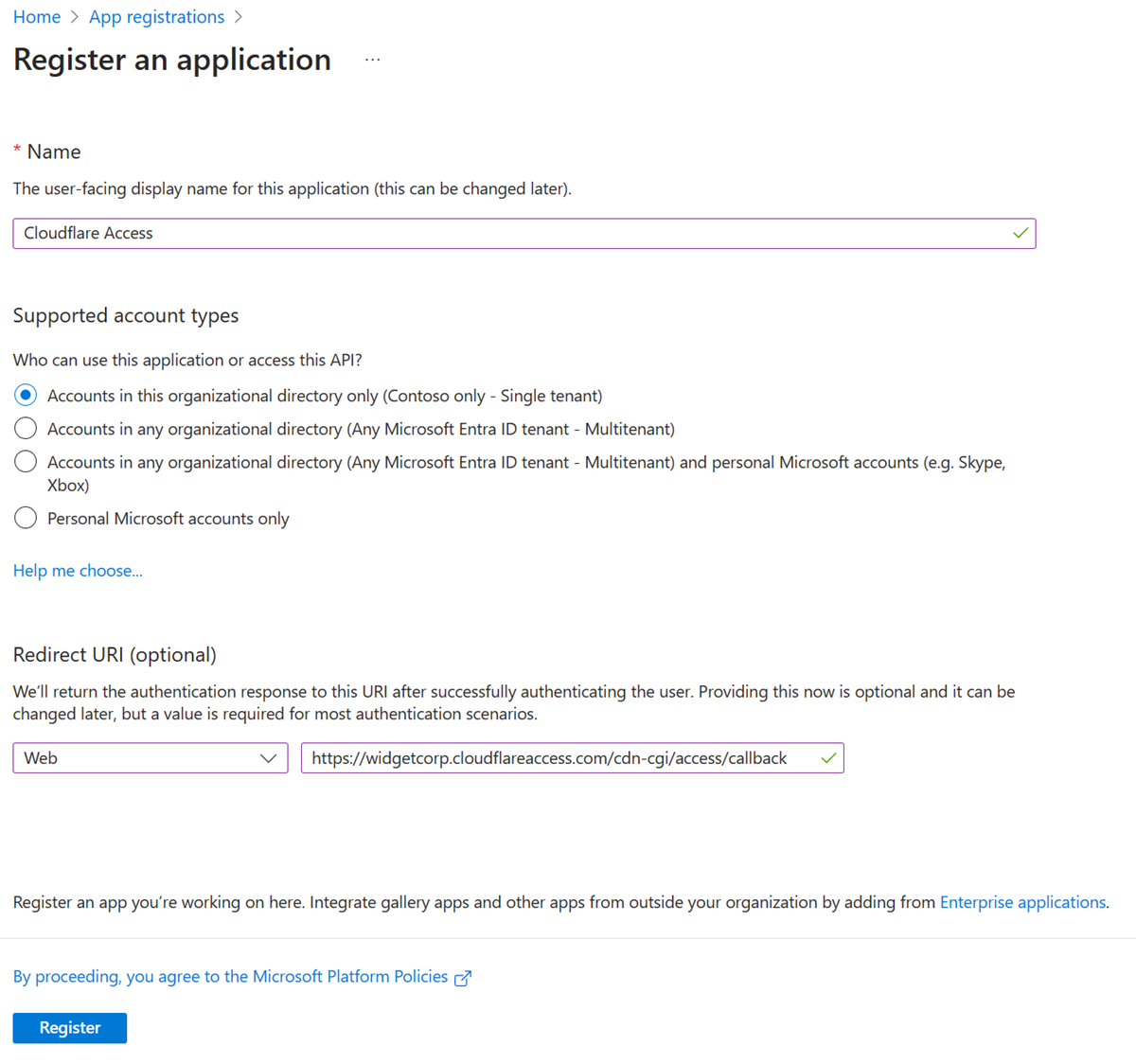

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Aplikasi Cloud.

- Navigasikan kePendaftaran aplikasi>.

- Pilih Pendaftaran baru.

- Masukkan Nama aplikasi.

- Masukkan nama tim dengan callback di ujung jalan. Misalnya:

https://<your-team-name>.cloudflareaccess.com/cdn-cgi/access/callback - Pilih Daftar.

Lihat definisi domain tim di Glosarium Cloudflare.

Sertifikat & rahasia

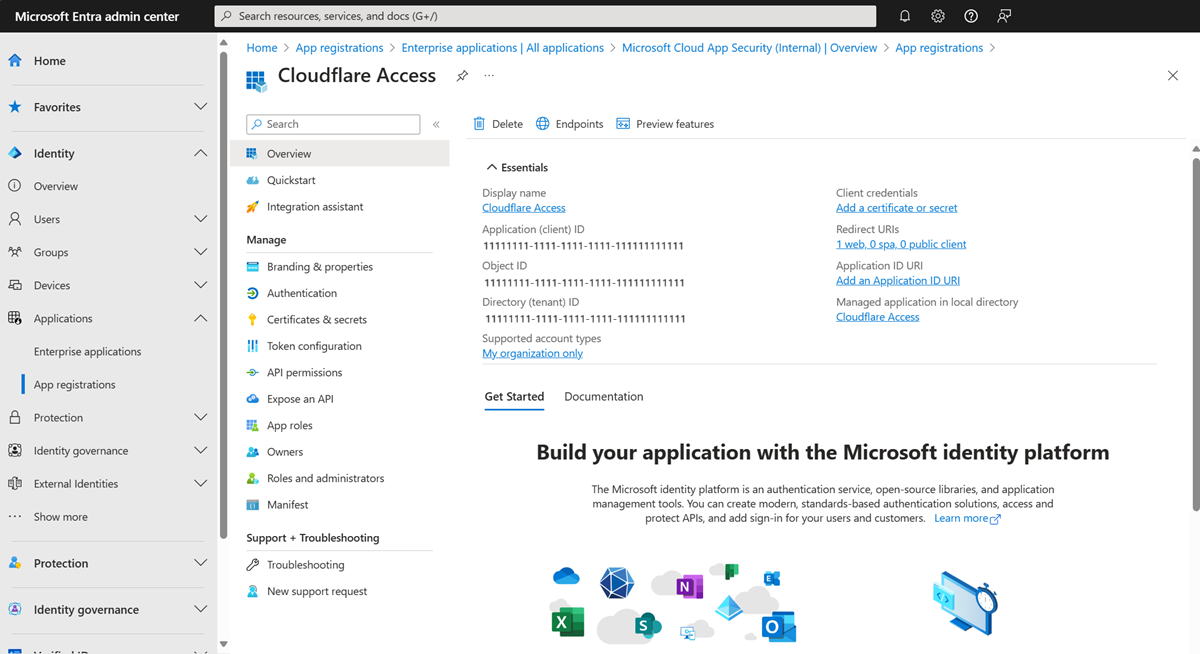

Pada layar Akses Cloudflare , di bawah Esensial, salin dan simpan ID Aplikasi (Klien) dan ID Direktori (Penyewa).

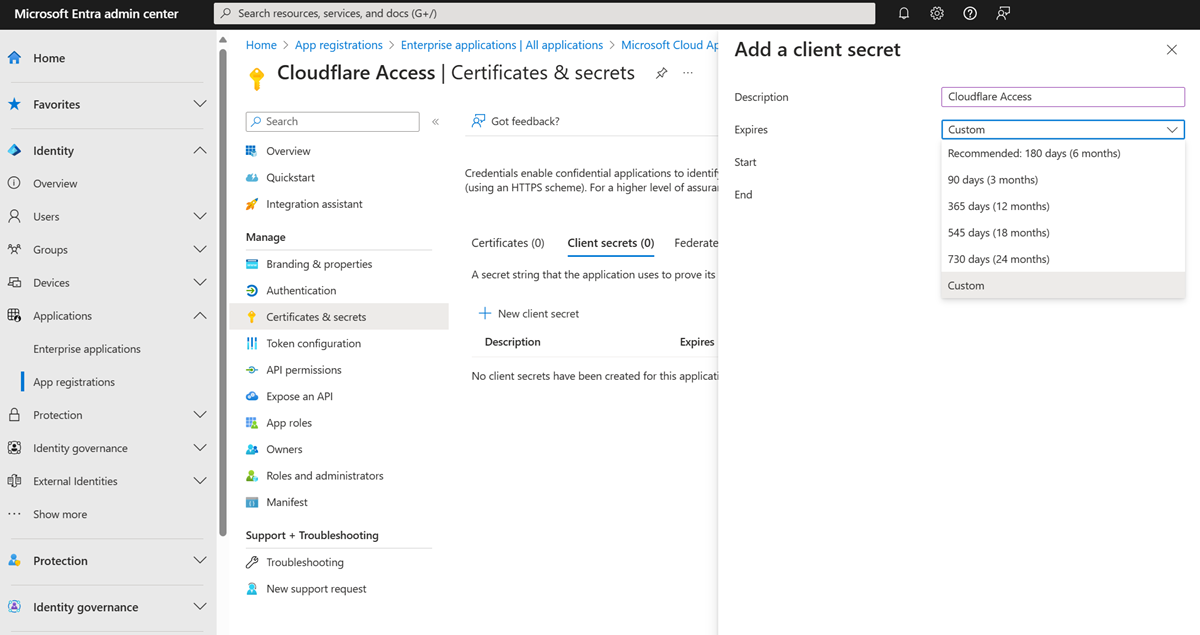

Di menu sebelah kiri, di bawah Kelola, pilih Sertifikat & rahasia.

Di bawah Rahasia klien, pilih + Rahasia klien baru.

Di Deskripsi, masukkan Rahasia Klien.

Di bawah Kedaluwarsa, pilih tanggal berakhir.

Pilih Tambahkan.

Di bawah Rahasia klien, dari bidang Nilai , salin nilainya. Pertimbangkan nilai kata sandi aplikasi. Contoh nilai muncul, nilai Azure muncul di konfigurasi Cloudflare Access.

Izin

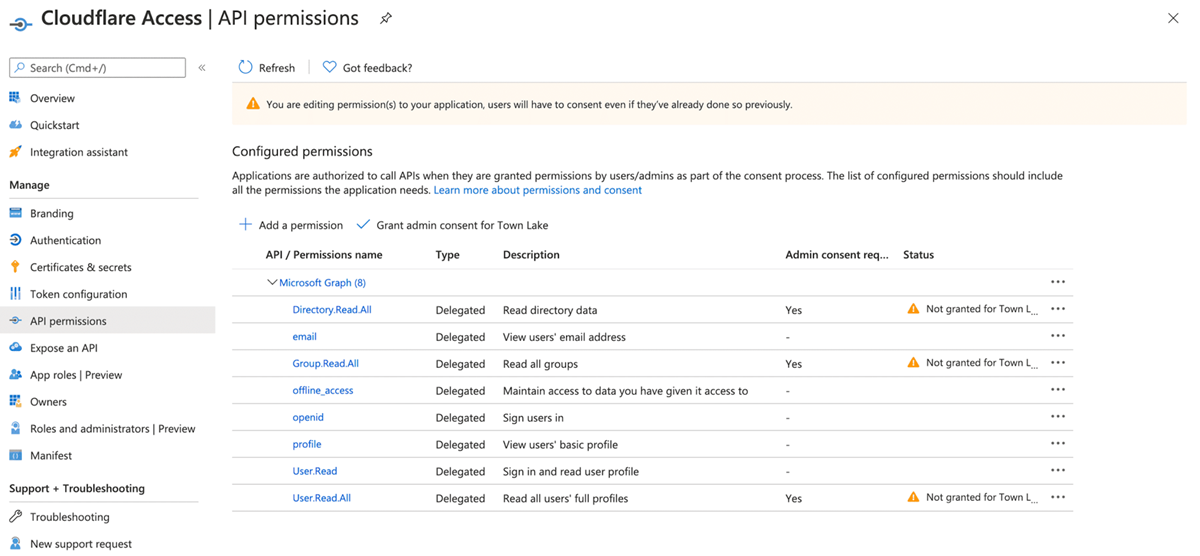

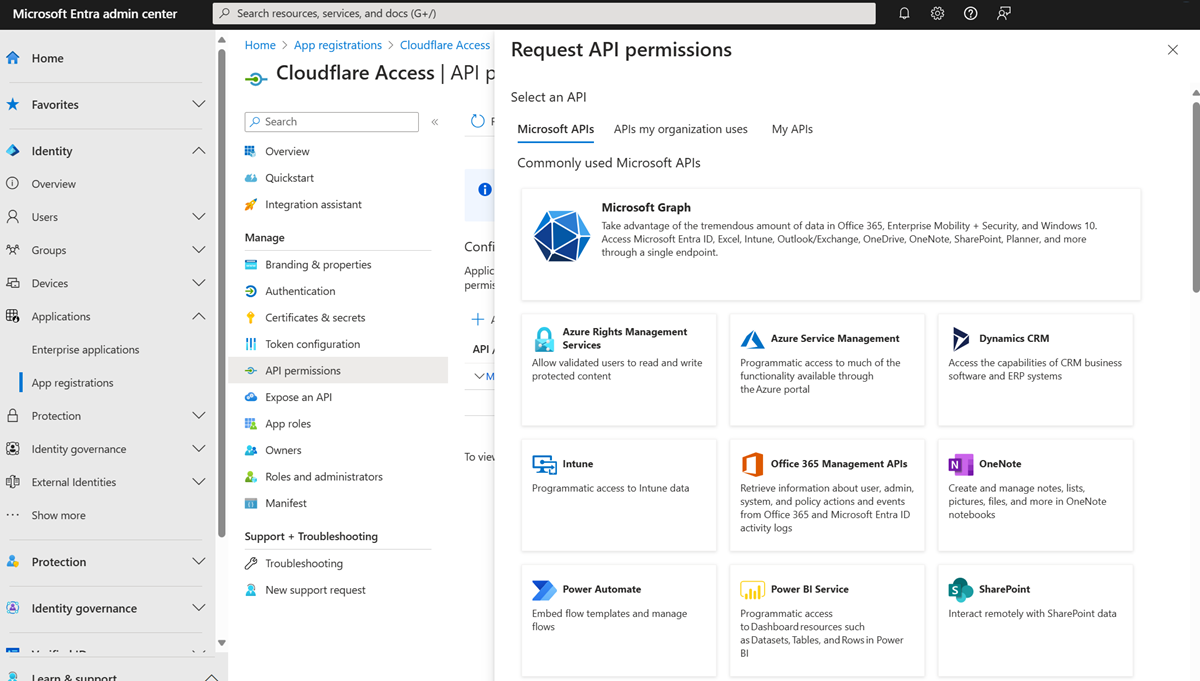

Di menu sebelah kiri, pilih Izin API.

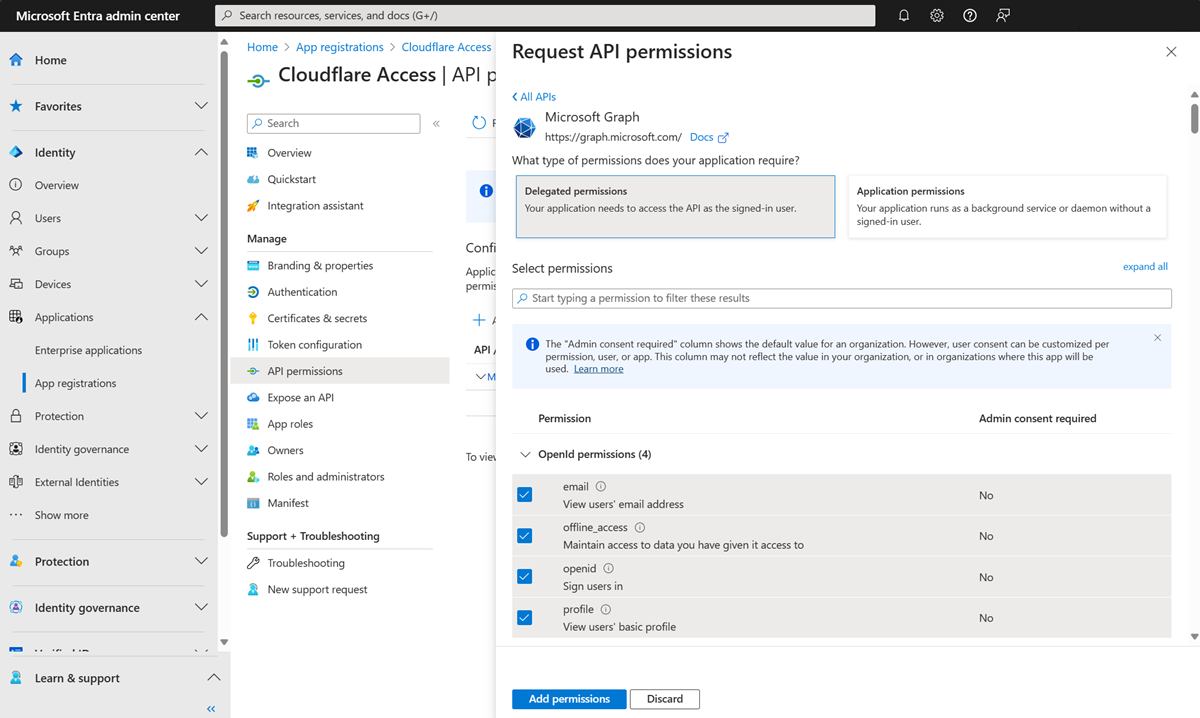

Pilih + Tambahkan izin.

Di bawah Pilih API, pilih Microsoft Graph.

Pilih Izin yang didelegasikan untuk izin berikut:

- Surat Elektronik

- openid (sistem otentikasi terbuka)

- profil

- akses offline

- user.read

- direktori.baca.semua

- group.read.all

Di bawah Kelola, pilih + Tambahkan izin.

Pilih Berikan Persetujuan Admin untuk ....

Di dasbor Cloudflare Zero Trust, navigasikan ke > Pengaturan.

Di bawah Metode masuk, pilih Tambahkan baru.

Pilih ID Microsoft Entra.

Masukkan nilai untuk ID Aplikasi, Rahasia Aplikasi, dan ID Direktori.

Pilih Simpan.

Catatan

Untuk grup Microsoft Entra, di Edit penyedia identitas Microsoft Entra Anda, pilih Dukungan Grup dan nyalakan Aktif.

Menguji integrasi

Di dasbor Cloudflare Zero Trust, navigasikan keAutentikasi>.

Di bawah Metode masuk, untuk ID Microsoft Entra pilih Uji.

Masukkan kredensial Microsoft Entra.

Pesan Koneksi Anda berfungsi muncul.

Konten terkait

- Buka developer.cloudflare.com untuk Mengintegrasikan Single sign-on

- Tutorial: Mengonfigurasi kebijakan Akses Bersyarat untuk Akses Cloudflare