Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Silverfort menggunakan teknologi tanpa agen dan tanpa proksi untuk menghubungkan aset Anda secara lokal dan di cloud ke ID Microsoft Entra. Solusi ini memungkinkan organisasi menerapkan perlindungan identitas, visibilitas, dan pengalaman pengguna di seluruh lingkungan di ID Microsoft Entra. Ini memungkinkan pemantauan berbasis risiko universal dan penilaian aktivitas autentikasi untuk lingkungan lokal dan cloud, dan membantu mencegah ancaman.

Dalam tutorial ini, pelajari cara mengintegrasikan implementasi Silverfort lokal Anda dengan ID Microsoft Entra.

Selengkapnya:

Silverfort menghubungkan aset dengan ID Microsoft Entra. Aset yang dijembatani ini muncul sebagai aplikasi reguler di MICROSOFT Entra ID dan dapat dilindungi dengan Akses Bersyarat, akses menyeluruh (SSO), autentikasi multifaktor, audit, dan banyak lagi. Gunakan Silverfort untuk sambungkan aset termasuk:

- Aplikasi legacy dan homegrown

- Desktop jarak jauh dan Secure Shell (SSH)

- Alat baris perintah dan akses admin lainnya

- Berbagi file dan database

- Infrastruktur dan Sistem Industri

Silverfort mengintegrasikan aset perusahaan dan platform Manajemen Identitas dan Akses (IAM) pihak ketiga, yang mencakup Layanan Federasi Direktori Aktif (AD FS), dan Layanan Pengguna Dial-In Autentikasi Jarak Jauh (RADIUS) di ID Microsoft Entra. Skenario ini mencakup lingkungan hibrid dan multicloud.

Gunakan tutorial ini untuk mengonfigurasi dan menguji jembatan ID Silverfort Microsoft Entra di penyewa Microsoft Entra Anda untuk berkomunikasi dengan implementasi Silverfort Anda. Setelah konfigurasi, Anda dapat membuat kebijakan autentikasi Silverfort yang menjenjang permintaan autentikasi dari sumber identitas ke MICROSOFT Entra ID untuk SSO. Setelah aplikasi dijemahkan, Anda dapat mengelolanya di ID Microsoft Entra.

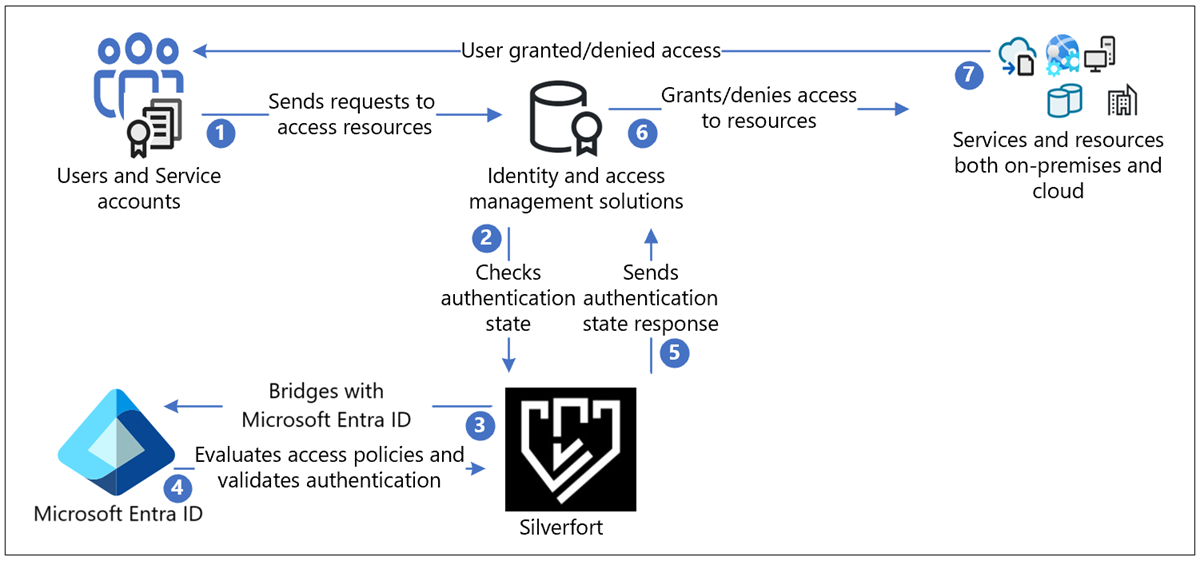

Silverfort dengan arsitektur autentikasi Microsoft Entra

Diagram berikut menunjukkan arsitektur autentikasi yang diorkestrasi oleh Silverfort, di lingkungan hibrid.

Alur pengguna

- Pengguna mengirim permintaan autentikasi ke IdP (IdP) asli melalui protokol seperti Kerberos, SAML, NTLM, OIDC, dan LDIP

- Respons dirutekan apa adanya ke Silverfort untuk validasi guna memeriksa status autentikasi

- Silverfort memberikan visibilitas, penemuan, dan jembatan ke ID Microsoft Entra

- Jika aplikasi dijemput, keputusan autentikasi lolos ke ID Microsoft Entra. ID Microsoft Entra mengevaluasi kebijakan Akses Bersyar dan memvalidasi autentikasi.

- Respons status autentikasi berjalan apa adanya dari Silverfort ke IdP

- IdP memberikan atau menolak akses ke sumber daya

- Pengguna diberi tahu jika permintaan akses diberikan atau ditolak

Prasyarat

Anda memerlukan Silverfort yang disebarkan di penyewa atau infrastruktur Anda untuk melakukan tutorial ini. Untuk menyebarkan Silverfort di penyewa atau infrastruktur Anda, buka silverfort.com Silverfort untuk menginstal aplikasi desktop Silverfort di stasiun kerja Anda.

Siapkan Silverfort Microsoft Entra Adapter di penyewa Microsoft Entra Anda:

- Akun Azure dengan langganan aktif

- Anda dapat membuat akun gratis Azure

- Salah satu peran berikut di akun Azure Anda:

- Admin Aplikasi Cloud

- Administrator Aplikasi

- Pemilik Perwakilan Layanan

- Aplikasi Silverfort Microsoft Entra Adapter di galeri aplikasi Microsoft Entra telah dikonfigurasi sebelumnya untuk mendukung SSO. Dari galeri, tambahkan Silverfort Microsoft Entra Adapter ke penyewa Anda sebagai aplikasi Enterprise.

Konfigurasikan Silverfort dan buat kebijakan

Dari browser, masuk ke konsol admin Silverfort.

Di menu utama, navigasi ke Pengaturan lalu gulir ke Microsoft Entra ID Bridge Connector di bagian Umum.

Konfirmasi ID penyewa Anda, lalu pilih Otorisasi.

Pilih Simpan Perubahan.

Pada dialog Izin yang diminta, pilih Terima.

Pesan Pendaftaran Selesai muncul di tab baru. Tutup tab ini.

Pada halaman Pengaturan , pilih Simpan Perubahan.

Masuk ke akun Microsoft Entra Anda. Di panel kiri, pilih Aplikasi perusahaan. Aplikasi Silverfort Microsoft Entra Adapter muncul sebagai terdaftar.

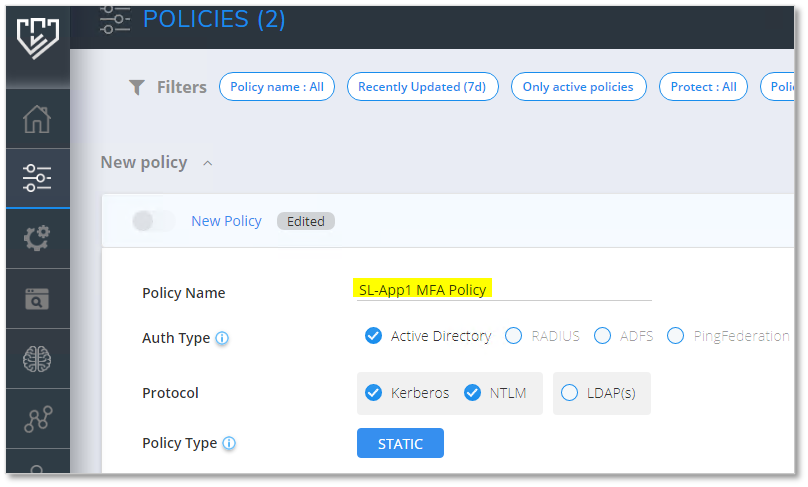

Di konsol administrator Silverfot, navigasikan ke Kebijakan, halaman dan pilih Buat Kebijakan. Dialog Kebijakan Baru muncul.

Masukkan Nama Kebijakan, nama aplikasi yang akan dibuat di Azure. Misalnya, jika Anda menambahkan beberapa server atau aplikasi untuk kebijakan ini, beri nama untuk mencerminkan sumber daya yang dicakup oleh kebijakan. Dalam contoh, kami membuat kebijakan untuk server SL-APP1.

Pilih Jenis Autentikasi, dan Protokol.

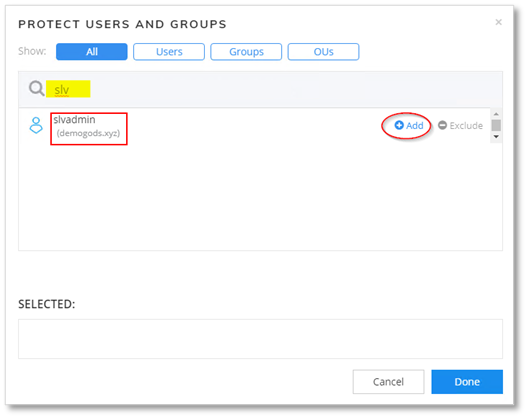

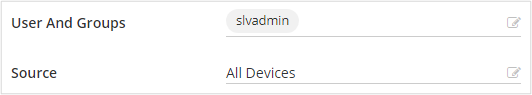

Di bidang Pengguna dan Grup, pilih ikon Edit untuk mengonfigurasi pengguna yang terpengaruh oleh kebijakan. Jembatan autentikasi pengguna ini ke ID Microsoft Entra.

- Cari dan pilih pengguna, grup, atau Unit Organisasi (OU).

- Pengguna yang dipilih muncul dalam kotak TERPILIH .

Pilih Sumber yang kebijakannya berlaku. Dalam contoh ini, Semua Perangkat dipilih.

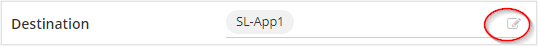

Atur Tujuan ke SL-App1. Opsional: Anda dapat memilih tombol edit untuk mengubah atau menambahkan lebih banyak sumber daya, atau grup sumber daya.

Untuk Tindakan, pilih Entra ID BRIDGE.

Pilih Simpan. Anda diminta untuk mengaktifkan kebijakan.

Di bagian Jembatan Id Entra, kebijakan muncul di halaman Kebijakan.

Kembali ke akun Microsoft Entra, dan navigasikan ke aplikasi Enterprise. Aplikasi Silverfort baru muncul. Anda dapat menyertakan aplikasi ini dalam kebijakan Akses Bersyar.

Pelajari selengkapnya: Tutorial: Mengamankan peristiwa masuk pengguna dengan autentikasi multifaktor Microsoft Entra.