Menetapkan akses identitas terkelola ke sumber daya Azure atau sumber daya lain

Identitas terkelola untuk sumber daya Azure adalah fitur ID Microsoft Entra. Setiap layanan Azure yang mendukung identitas terkelola untuk sumber daya Azure tunduk pada garis waktu mereka masing-masing. Pastikan Anda meninjau status ketersediaan identitas terkelola untuk sumber daya dan masalah yang diketahui sebelum Anda memulai.

Artikel ini memperlihatkan kepada Anda cara memberikan akses identitas terkelola komputer virtual (VM) Azure ke akun penyimpanan Azure. Setelah mengonfigurasi sumber daya Azure dengan identitas terkelola, Anda kemudian dapat memberikan akses identitas terkelola ke sumber daya lain, mirip dengan prinsip keamanan apa pun.

Prasyarat

- Pastikan Anda telah mengaktifkan identitas terkelola pada sumber daya Azure, seperti komputer virtual Azure atau set skala komputer virtual Azure. Untuk informasi selengkapnya tentang identitas terkelola untuk sumber daya Azure, lihat Apa itu identitas terkelola untuk sumber daya Azure?.

- Tinjau perbedaan antara identitas terkelola yang ditetapkan sistem dan ditetapkan pengguna.

- Jika Anda belum memiliki akun Azure, daftar untuk mendapatkan akun gratis sebelum melanjutkan.

Menggunakan Azure RBAC untuk menetapkan akses identitas terkelola ke sumber daya lain menggunakan portal Azure

Tip

Langkah-langkah dalam artikel ini mungkin sedikit berbeda berdasarkan portal tempat Anda memulai.

Penting

Langkah-langkah yang diuraikan di bawah ini menunjukkan cara Anda memberikan akses ke layanan menggunakan Azure RBAC. Periksa dokumentasi layanan tertentu tentang cara memberikan akses; misalnya, periksa Azure Data Explorer untuk mengetahui petunjuknya. Beberapa layanan Azure sedang dalam proses mengadopsi Azure RBAC pada bidang data.

Masuk ke portal Azure menggunakan akun yang terkait dengan langganan Azure tempat Anda mengonfigurasi identitas terkelola.

Navigasikan ke sumber daya yang diinginkan yang ingin Anda ubah kontrol aksesnya. Dalam contoh ini, Anda akan memberikan akses komputer virtual (VM) Azure ke akun penyimpanan, lalu Anda dapat menavigasi ke akun penyimpanan.

Pilih Kontrol akses (IAM).

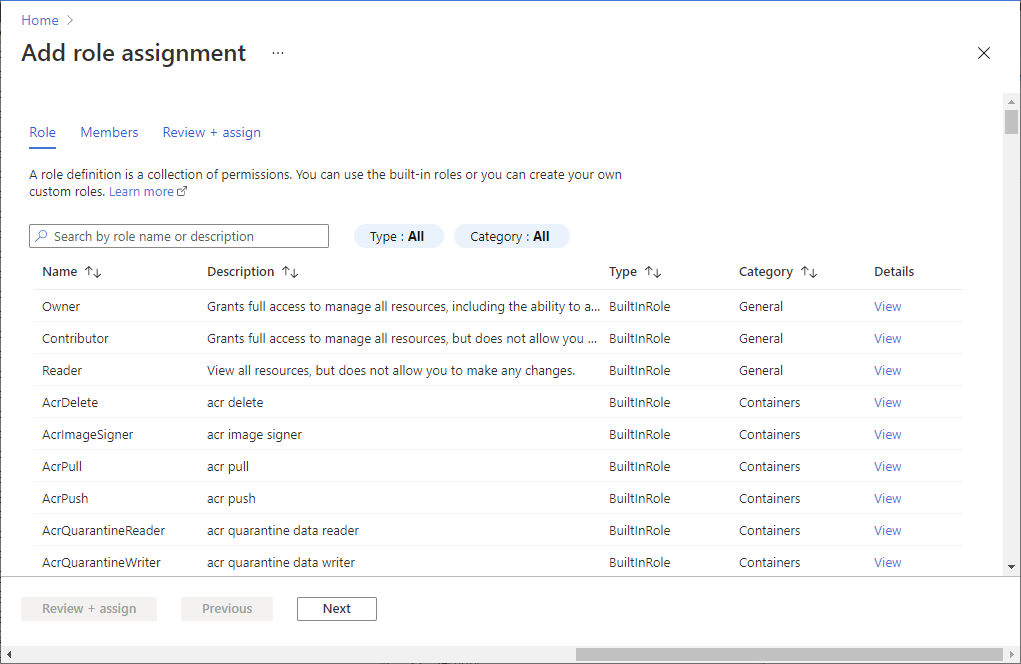

Pilih Tambahkan>Tambahkan penetapan peran untuk membuka halaman Tambahkan penetapan peran.

Pilih peran dan identitas yang dikelola. Untuk langkah-langkah mendetail, lihat Menetapkan peran Azure menggunakan portal Azure.

Menggunakan Azure RBAC untuk menetapkan akses identitas terkelola ke sumber daya lain menggunakan CLI

Gunakan lingkungan Bash di Azure Cloud Shell. Untuk informasi selengkapnya, lihat Mulai Cepat untuk Bash di Azure Cloud Shell.

Jika Anda lebih suka menjalankan perintah referensi CLI secara lokal, instal Azure CLI. Jika Anda menjalankan Windows atau macOS, pertimbangkan untuk menjalankan Azure CLI dalam kontainer Docker. Untuk informasi lebih lanjut, lihat Cara menjalankan Azure CLI di kontainer Docker.

Jika Anda menggunakan instalasi lokal, masuk ke Azure CLI dengan menggunakan perintah login az. Untuk menyelesaikan proses autentikasi, ikuti langkah-langkah yang ditampilkan di terminal Anda. Untuk opsi masuk lainnya, lihat Masuk dengan Azure CLI.

Saat Anda diminta, instal ekstensi Azure CLI pada penggunaan pertama. Untuk informasi selengkapnya tentang ekstensi, lihat Menggunakan ekstensi dengan Azure CLI.

Jalankan versi az untuk menemukan versi dan pustaka dependen yang diinstal. Untuk meningkatkan ke versi terbaru, jalankan peningkatan az.

Dalam contoh ini, Anda memberikan akses terkelola komputer virtual (VM) Azure ke akun penyimpanan. Pertama gunakan az resource list untuk mendapatkan perwakilan layanan untuk VM bernama myVM:

spID=$(az resource list -n myVM --query [*].identity.principalId --out tsv)Untuk set skala Azure Virtual Machine (VM), perintahnya sama kecuali di sini Anda mendapatkan perwakilan layanan untuk set VM bernama "DevTestVMSS":

spID=$(az resource list -n DevTestVMSS --query [*].identity.principalId --out tsv)Setelah Anda memiliki ID perwakilan layanan, gunakan buat penetapan peran az untuk memberikan komputer virtual atau akses Pembaca set skala komputer virtual ke akun penyimpanan yang disebut "myStorageAcct":

az role assignment create --assignee $spID --role 'Reader' --scope /subscriptions/<mySubscriptionID>/resourceGroups/<myResourceGroup>/providers/Microsoft.Storage/storageAccounts/myStorageAcct

Menggunakan Azure RBAC untuk menetapkan akses identitas terkelola ke sumber daya lain menggunakan PowerShell

Catatan

Sebaiknya Anda menggunakan modul Azure Az PowerShell untuk berinteraksi dengan Azure. Lihat Menginstal Azure PowerShell untuk memulai. Untuk mempelajari cara bermigrasi ke modul Az PowerShell, lihat Memigrasikan Azure PowerShell dari AzureRM ke Az.

Untuk menjalankan skrip dalam contoh ini, Anda memiliki dua opsi:

- Gunakan Azure Cloud Shell, yang dapat Anda buka menggunakan tombol Coba di sudut kanan atas blok kode.

- Jalankan skrip secara lokal dengan menginstal versi terbaru Azure PowerShell, lalu masuk ke Azure menggunakan

Connect-AzAccount.

Aktifkan identitas terkelola pada sumber daya Azure, seperti komputer virtual Azure.

Berikan akses komputer virtual (VM) Azure ke akun penyimpanan.

- Gunakan Get-AzVM untuk mendapatkan perwakilan layanan untuk VM bernama

myVM, yang dibuat saat Anda mengaktifkan identitas terkelola. - Gunakan New-AzRoleAssignment untuk memberikan akses Pembaca VM ke akun penyimpanan yang disebut

myStorageAcct:

$spID = (Get-AzVM -ResourceGroupName myRG -Name myVM).identity.principalid New-AzRoleAssignment -ObjectId $spID -RoleDefinitionName "Reader" -Scope "/subscriptions/<mySubscriptionID>/resourceGroups/<myResourceGroup>/providers/Microsoft.Storage/storageAccounts/<myStorageAcct>"- Gunakan Get-AzVM untuk mendapatkan perwakilan layanan untuk VM bernama

Langkah berikutnya

- Untuk mengaktifkan identitas terkelola pada komputer virtual Azure, lihat Mengonfigurasi identitas terkelola untuk sumber daya Azure.

- Untuk mengaktifkan identitas terkelola pada set skala komputer virtual Azure, lihat Mengonfigurasi identitas terkelola untuk sumber daya Azure pada set skala komputer virtual.

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk