Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Dalam artikel ini, Anda mempelajari cara mengintegrasikan Check Point Remote Secure Access VPN dengan MICROSOFT Entra ID. Saat mengintegrasikan Check Point Remote Secure Access VPN dengan MICROSOFT Entra ID, Anda dapat:

- Kontrol dalam Microsoft Entra ID mengenai siapa yang memiliki akses ke Check Point Remote Secure Access VPN.

- Memungkinkan pengguna Anda untuk masuk secara otomatis ke Check Point Remote Secure Access VPN dengan akun Microsoft Entra mereka.

- Kelola akun Anda di satu lokasi pusat.

Prasyarat

Skenario yang diuraikan dalam artikel ini mengasumsikan bahwa Anda sudah memiliki prasyarat berikut:

- Akun pengguna Microsoft Entra dengan langganan aktif. Jika Anda belum memilikinya, Anda dapat Membuat akun secara gratis.

- Salah satu peran berikut:

- Administrator Aplikasi

- Administrator Aplikasi Cloud

- Pemilik Aplikasi .

- Langganan Check Point Remote Secure Access VPN dengan fitur single sign-on (SSO) yang diaktifkan.

Deskripsi Skenario

Dalam artikel ini, Anda mengonfigurasi dan menguji Microsoft Entra SSO di lingkungan pengujian.

- Check Point Remote Secure Access VPN mendukung SSO yang diinisiasi SP .

Menambahkan Check Point Remote Secure Access VPN dari galeri

Untuk mengonfigurasi integrasi Check Point Remote Secure Access VPN ke MICROSOFT Entra ID, Anda perlu menambahkan Check Point Remote Secure Access VPN dari galeri ke daftar aplikasi SaaS terkelola Anda.

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Aplikasi Cloud.

- Telusuri ke Entra ID>Aplikasi Perusahaan>Baru.

- Di bagian Tambahkan dari galeri , ketik Check Point Remote Secure Access VPN di kotak pencarian.

- Pilih Check Point Remote Secure Access VPN dari panel hasil lalu tambahkan aplikasi. Tunggu beberapa detik selagi aplikasi ditambahkan ke tenant Anda.

Atau, Anda juga dapat menggunakan Wizard Konfigurasi Aplikasi Perusahaan. Dalam wizard ini, Anda dapat menambahkan aplikasi ke penyewa Anda, menambahkan pengguna/grup ke aplikasi, menetapkan peran, dan menelusuri konfigurasi SSO juga. Pelajari selengkapnya tentang wizard Microsoft 365.

Mengonfigurasi dan menguji SSO Microsoft Entra untuk Check Point Remote Secure Access VPN

Konfigurasikan dan uji SSO Microsoft Entra dengan Check Point Remote Secure Access VPN menggunakan pengguna uji bernama B.Simon. Agar SSO berfungsi, Anda perlu membuat hubungan tautan antara pengguna Microsoft Entra dan pengguna terkait di Check Point Remote Secure Access VPN.

Untuk mengonfigurasi dan menguji SSO Microsoft Entra dengan Check Point Remote Secure Access VPN, lakukan langkah-langkah berikut:

Konfigurasikan SSO Microsoft Entra - untuk memungkinkan pengguna Anda menggunakan fitur ini.

- Buat pengguna uji Microsoft Entra - untuk menguji single sign-on Microsoft Entra menggunakan B.Simon.

- Tetapkan pengguna uji Microsoft Entra - agar B.Simon dapat menggunakan single sign-on Microsoft Entra.

Konfigurasikan SSO CHECK Point Remote Secure Access VPN - untuk memungkinkan pengguna Anda menggunakan fitur ini.

- Buat pengguna tes Check Point Remote Secure Access VPN - untuk memiliki padanan B.Simon di Check Point Remote Secure Access VPN yang ditautkan ke representasi pengguna Microsoft Entra.

Uji SSO - untuk memverifikasi apakah konfigurasi berfungsi.

Konfigurasi SSO Microsoft Entra

Ikuti langkah-langkah ini untuk mengaktifkan SSO Microsoft Entra.

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Aplikasi Cloud.

Telusuri ke Entra ID>aplikasi perusahaan>Check Point Remote Secure Access VPN>Single sign-on.

Pada halaman Pilih metode aksesmenyeluruh, pilih SAML.

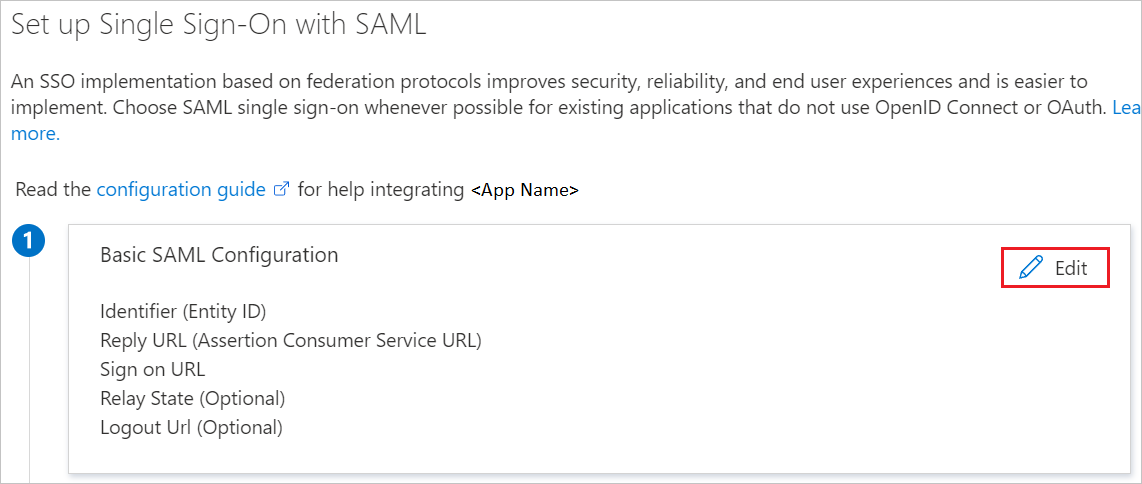

Pada halaman Siapkan masuk tunggal dengan SAML, pilih ikon pensil untuk Konfigurasi SAML Dasar dan mengedit pengaturan.

Pada bagian Konfigurasi SAML Dasar , masukkan nilai untuk bidang berikut ini:

Dalam kotak teks Pengidentifikasi (ID Entitas) , ketik URL menggunakan pola berikut:

https://<GATEWAY_IP>/saml-vpn/spPortal/ACS/ID/<IDENTIFIER_UID>Dalam kotak teks URL Balasan , ketik URL menggunakan pola berikut:

https://<GATEWAY_IP>/saml-vpn/spPortal/ACS/Login/<IDENTIFIER_UID>Dalam kotak teks URL Masuk , ketik URL menggunakan pola berikut:

https://<GATEWAY_IP>/saml-vpn/

Catatan

Nilai-nilai ini tidak nyata. Perbarui nilai-nilai ini dengan Pengidentifikasi, URL Balasan, dan URL Masuk yang sebenarnya. Hubungi tim dukungan Klien CHECK Point Remote Secure Access VPN untuk mendapatkan nilai-nilai ini. Anda juga dapat merujuk ke pola yang ditampilkan di bagian Konfigurasi SAML Dasar .

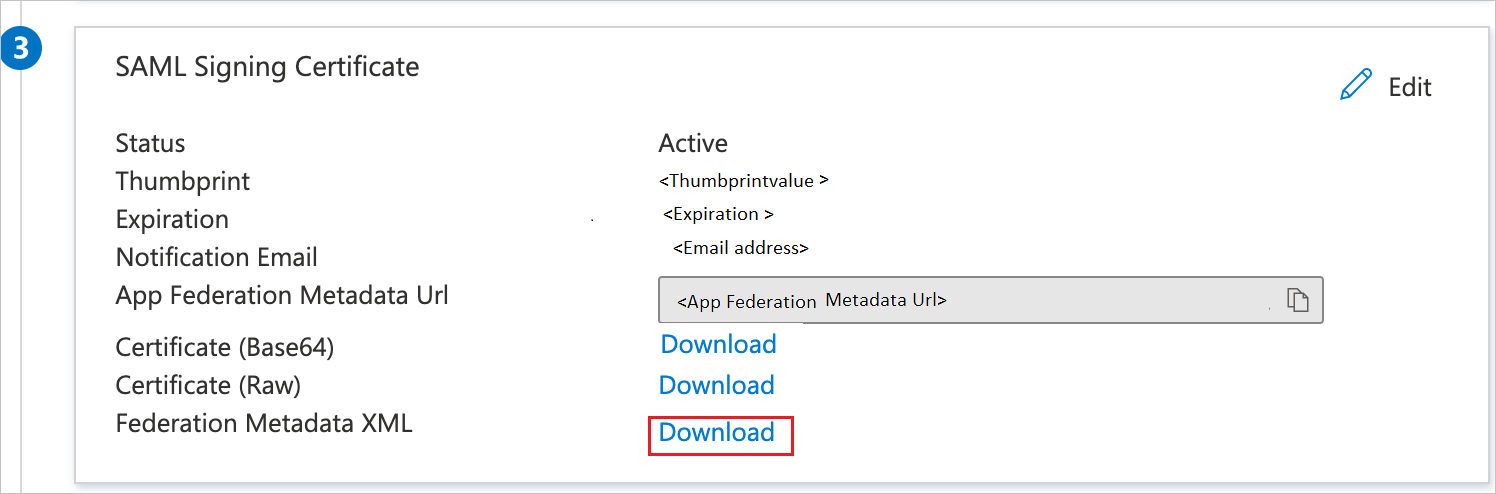

Pada halaman Siapkan akses menyeluruh dengan SAML , di bagian Sertifikat Penandatanganan SAML , temukan XML Metadata Federasi dan pilih Unduh untuk mengunduh sertifikat dan menyimpannya di komputer Anda.

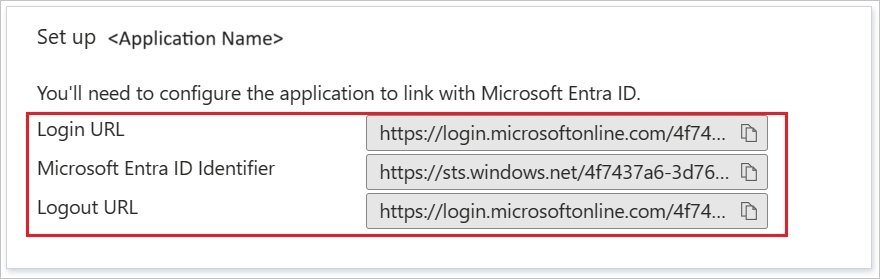

Pada bagian Siapkan Check Point Remote Secure Access VPN , salin URL yang sesuai berdasarkan kebutuhan Anda.

Membuat dan menetapkan pengguna uji Microsoft Entra

Ikuti panduan mulai cepat membuat dan menetapkan akun pengguna untuk membuat akun pengguna uji bernama B.Simon.

Konfigurasi VPN Akses Aman Jarak Jauh Check Point SSO

Mengonfigurasi objek Profil Pengguna Eksternal

Catatan

Bagian ini hanya diperlukan jika Anda tidak ingin menggunakan Active Directory lokal (LDAP).

Konfigurasikan profil pengguna generik di SmartDashboard Warisan:

Di SmartConsole, buka Kelola & Bilah Pengaturan>.

Di bagian Akses Seluler , pilih Konfigurasikan di SmartDashboard. Legacy SmartDashboard telah terbuka.

Di panel Objek Jaringan, dan pilih Pengguna.

Klik kanan ruang kosong dan pilih Baru > Profil Pengguna Eksternal > Cocok dengan semua pengguna.

Konfigurasikan properti Profil Pengguna Eksternal :

Pada halaman Properti Umum :

- Di bidang Nama Profil Pengguna Eksternal , biarkan nama default

generic* - Di bidang Tanggal Kedaluwarsa , atur tanggal yang berlaku

- Di bidang Nama Profil Pengguna Eksternal , biarkan nama default

Pada halaman Autentikasi :

- Dari daftar drop-down Skema Autentikasi , pilih

undefined

- Dari daftar drop-down Skema Autentikasi , pilih

Pada halaman Lokasi, Waktu, dan Enkripsi :

- Mengonfigurasi pengaturan lain yang berlaku

Pilih OK.

Dari toolbar atas, pilih Perbarui (atau tekan Ctrl + S).

Tutup SmartDashboard.

Di SmartConsole, instal Kebijakan Kontrol Akses.

Mengonfigurasi VPN Akses Jarak Jauh

Buka objek Gateway Keamanan yang berlaku.

Pada halaman Properti Umum, aktifkan Bilah Perangkat Lunak VPN IPSec .

Dari pohon kiri, pilih halaman IPSec VPN .

Di bagian Gateway Keamanan ini berpartisipasi dalam komunitas VPN berikut, pilih Tambahkan dan pilih Komunitas Akses Jarak Jauh.

Dari pohon kiri, pilih Klien VPN > Akses Jarak Jauh.

Aktifkan Mode Dukungan Pengunjung.

Dari pohon kiri, pilih klien VPN > Mode Office.

Pilih Perbolehkan Mode Office dan pilih Metode Mode Office yang berlaku.

Pada pohon sebelah kiri, pilih

Klien VPN Pengaturan Portal SAML . Pastikan URL Utama berisi nama domain gateway yang sepenuhnya memenuhi syarat. Nama domain ini harus diakhiri dengan akhiran DNS yang didaftarkan oleh organisasi Anda. Misalnya:

https://gateway1.company.com/saml-vpnPastikan sertifikat dipercaya oleh browser pengguna akhir.

Pilih OK.

Mengonfigurasi objek Penyedia Identitas

Lakukan langkah-langkah berikut untuk setiap Gateway Keamanan yang berpartisipasi dalam Remote Access VPN.

Di SmartConsole, dalam tampilan

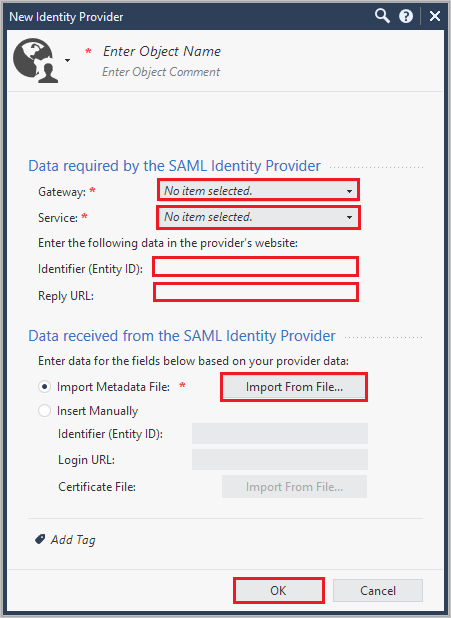

Gateway & Server , pilihBaru .Lainnya Pengguna/Identitas Penyedia Identitas Lakukan langkah-langkah berikut di jendela Penyedia Identitas Baru .

sebuah. Di bidang Gateway , pilih Gateway Keamanan, yang perlu melakukan autentikasi SAML.

b. Di bidang Layanan , pilih VPN Akses Jarak Jauh dari menu dropdown.

c. Salin nilai Pengidentifikasi(ID Entitas) , tempelkan nilai ini ke dalam kotak teks Pengidentifikasi di bagian Konfigurasi SAML Dasar .

d. Salin nilai URL Balasan , tempelkan nilai ini ke dalam kotak teks URL Balasan di bagian Konfigurasi SAML Dasar .

e. Pilih Impor File Metadata untuk mengunggah XML Metadata Federasi yang diunduh.

Catatan

Atau Anda juga dapat memilih Sisipkan Secara Manual untuk menempelkan nilai ID Entitas dan URL Masuk secara manual ke bidang yang sesuai, dan untuk mengunggah File Sertifikat.

f. Pilih OK.

Mengonfigurasi Penyedia Identitas sebagai metode autentikasi

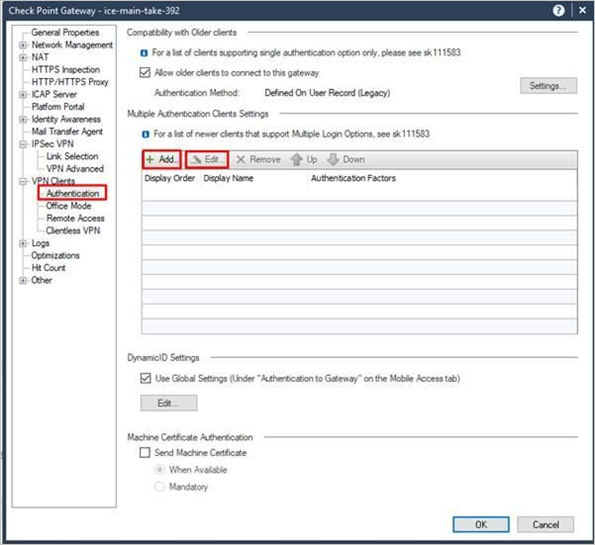

Buka objek Gateway Keamanan yang berlaku.

Pada halaman Autentikasi Klien > VPN :

sebuah. Kosongkan kotak centang Izinkan klien yang lebih lama tersambung ke gateway ini.

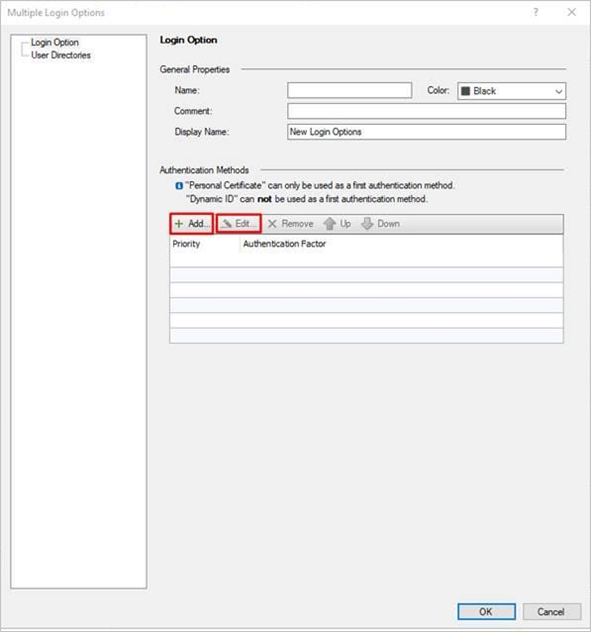

b. Menambahkan objek baru atau mengedit ranah yang sudah ada.

Masukkan nama dan nama tampilan, dan tambahkan/edit metode autentikasi: Jika opsi masuk digunakan pada GW yang berpartisipasi dalam MEP, agar pengalaman pengguna berjalan lancar, nama harus dimulai dengan awalan

SAMLVPN_.

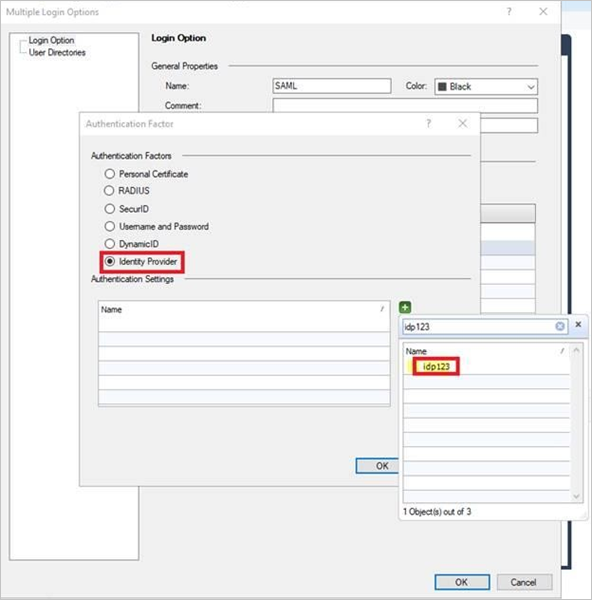

Pilih opsi Penyedia Identitas, pilih tombol hijau

+dan pilih objek Penyedia Identitas yang berlaku.

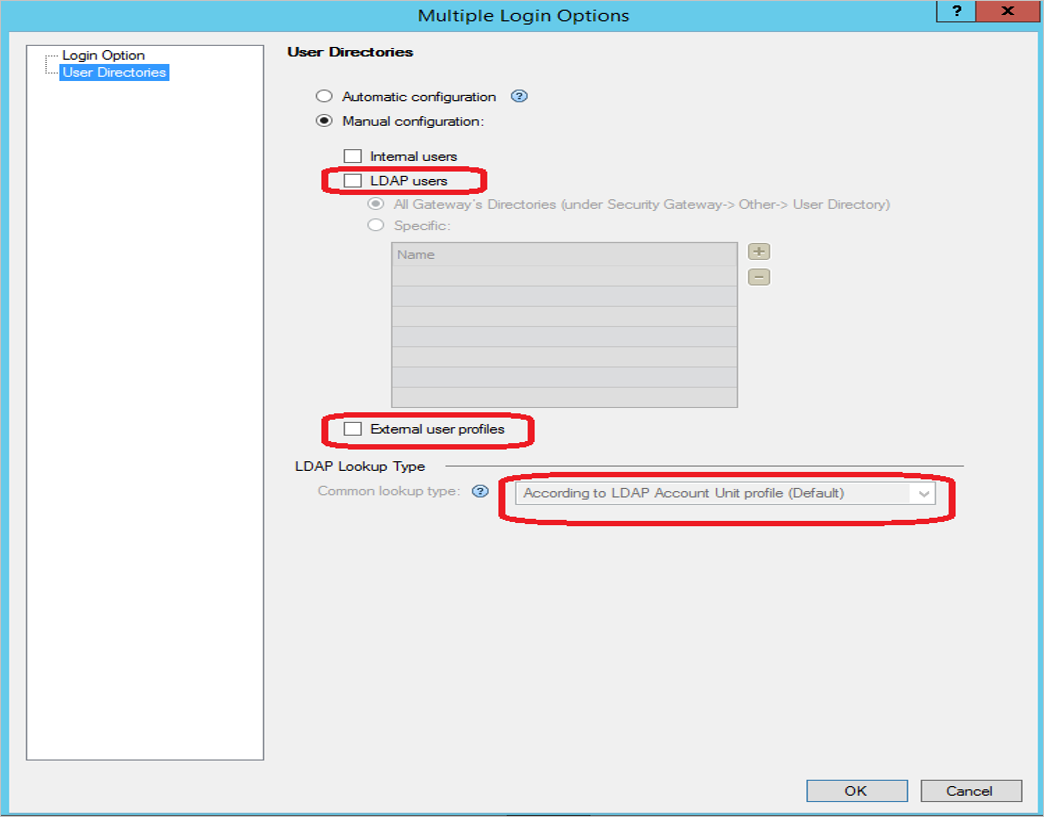

Di jendela Opsi Beberapa Masuk: Dari panel kiri, pilih Direktori Pengguna lalu pilih Konfigurasi manual. Ada dua opsi:

- Jika Anda tidak ingin menggunakan Active Directory lokal (LDAP), pilih hanya Profil Pengguna Eksternal dan pilih OK.

- Jika Anda ingin menggunakan Active Directory (LDAP) lokal, pilih hanya pengguna LDAP dan di Tipe Pencarian LDAP pilih email. Lalu pilih OK.

Mengonfigurasi pengaturan yang diperlukan dalam database manajemen:

Silakan tutup SmartConsole.

Sambungkan dengan GuiDBEdit Tool ke Server Manajemen (lihat sk13009).

Di panel kiri atas, buka Edit > Objek Jaringan.

Di panel kanan atas, pilih objek Gateway Keamanan.

Di panel bawah, buka realms_for_blades>vpn.

Jika Anda tidak ingin menggunakan Active Directory lokal (LDAP), atur do_ldap_fetch ke false dan do_generic_fetch ke true. Lalu pilih OK. Jika Anda ingin menggunakan Active Directory lokal (LDAP), atur do_ldap_fetch ke true dan do_generic_fetch ke false. Lalu pilih OK.

Ulangi langkah 4 hingga 6 untuk semua Gateway Keamanan yang berlaku.

Simpan semua perubahan dengan memilih Simpan Semua File>.

Tutup Alat GuiDBEdit.

Setiap Gateway Keamanan dan setiap Bilah Perangkat Lunak memiliki pengaturan terpisah. Tinjau pengaturan di setiap Gateway Keamanan dan setiap Bilah Perangkat Lunak yang menggunakan autentikasi (VPN, Akses Seluler, dan Kesadaran Identitas).

Pastikan untuk memilih opsi pengguna LDAP hanya untuk Bilah Perangkat Lunak yang menggunakan LDAP.

Pastikan untuk memilih opsi Profil pengguna eksternal hanya untuk Bilah Perangkat Lunak yang tidak menggunakan LDAP.

Instal Kebijakan Kontrol Akses pada setiap Gateway Keamanan.

Instalasi dan konfigurasi Klien VPN RA

Instal klien VPN.

Atur mode peramban Penyedia Identitas (opsional).

Secara default, klien Windows menggunakan browser yang disematkan dan klien macOS menggunakan Safari untuk mengautentikasi portal Penyedia Identitas. Untuk klien Windows, ubah perilaku ini untuk menggunakan Internet Explorer sebagai gantinya:

Pada komputer klien, buka editor teks biasa sebagai Administrator.

Buka file

trac.defaultsdi editor teks.Pada Windows 32-bit:

%ProgramFiles%\CheckPoint\Endpoint Connect\trac.defaultsPada Windows 64-bit:

%ProgramFiles(x86)%\CheckPoint\Endpoint Connect\trac.defaults

Ubah nilai atribut

idp_browser_modedariembeddedkeIE.Simpan berkas.

Mulai ulang layanan klien Check Point Endpoint Security VPN.

Buka Prompt Perintah Windows sebagai Administrator dan jalankan perintah ini:

# net stop TracSrvWrapper# net start TracSrvWrapperMulai autentikasi dengan browser yang berjalan di latar belakang:

Pada komputer klien, buka editor teks biasa sebagai Administrator.

Buka file

trac.defaultsdi editor teks.Pada Windows 32-bit:

%ProgramFiles%\CheckPoint\Endpoint Connect\trac.defaultsPada Windows 64-bit:

%ProgramFiles(x86)%\CheckPoint\Endpoint Connect\trac.defaultsDi macOS:

/Library/Application Support/Checkpoint/Endpoint Security/Endpoint Connect/trac.defaults

Ubah nilai

idp_show_browser_primary_auth_flowmenjadifalse.Simpan berkas.

Mulai ulang layanan klien Check Point Endpoint Security VPN.

Di klien Windows, buka Perintah Windows sebagai Admin dan jalankan perintah ini:

# net stop TracSrvWrapper# net start TracSrvWrapperDi klien macOS, jalankan:

sudo launchctl stop com.checkpoint.epc.servicesudo launchctl start com.checkpoint.epc.service

Membuat pengguna uji Check Point Remote Secure Access VPN

Di bagian ini, Anda akan membuat pengguna bernama Britta Simon di Check Point Secure Access VPN. Bekerja dengan tim dukungan CHECK Point Remote Secure Access VPN untuk menambahkan pengguna di platform CHECK Point Remote Secure Access VPN. Pengguna harus dibuat dan diaktifkan sebelum Anda menggunakan fitur single sign-on.

Menguji SSO

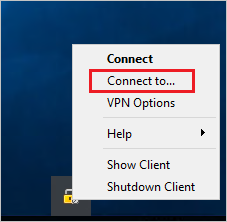

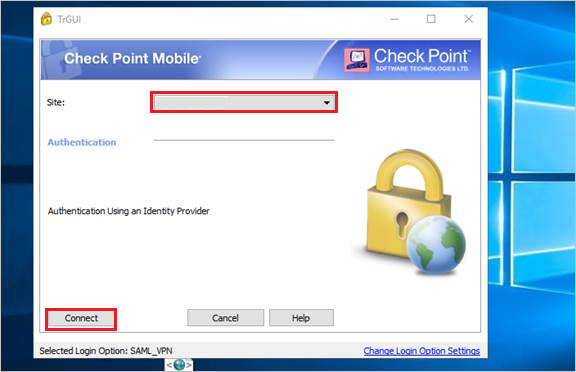

Buka klien VPN dan pilih Sambungkan ke....

Pilih Situs dari menu dropdown dan pilih Sambungkan.

Di pop up masuk Microsoft Entra, masuk menggunakan kredensial Microsoft Entra yang telah Anda buat di bagian Buat pengguna uji Microsoft Entra .

Konten terkait

Setelah mengonfigurasi Check Point Remote Secure Access VPN, Anda dapat menerapkan kontrol sesi, yang melindungi eksfiltrasi dan infiltrasi data sensitif organisasi Anda secara real-time. Kontrol sesi diperluas dari Akses Bersyarat. Pelajari cara menerapkan kontrol sesi dengan Aplikasi Pertahanan Microsoft untuk Cloud.