Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Dalam artikel ini, Anda mempelajari cara mengintegrasikan Citrix ADC SAML Connector untuk MICROSOFT Entra ID dengan MICROSOFT Entra ID. Saat mengintegrasikan Citrix ADC SAML Connector untuk MICROSOFT Entra ID dengan Microsoft Entra ID, Anda dapat:

- Mengontrol siapa saja yang memiliki akses ke Citrix ADC SAML Connector untuk Microsoft Entra ID di Microsoft Entra ID.

- Aktifkan pengguna Anda agar masuk otomatis ke Citrix ADC SAML Connector untuk Microsoft Entra ID dengan akun Microsoft Entra mereka.

- Kelola akun Anda di satu lokasi pusat.

Prasyarat

Skenario yang diuraikan dalam artikel ini mengasumsikan bahwa Anda sudah memiliki prasyarat berikut:

- Akun pengguna Microsoft Entra dengan langganan aktif. Jika Anda belum memilikinya, Anda dapat Membuat akun secara gratis.

- Salah satu peran berikut:

- Administrator Aplikasi

- Administrator Aplikasi Cloud

- Pemilik Aplikasi .

- Langganan yang diaktifkan dengan konektor SAML Citrix ADC untuk Microsoft Entra single sign-on (SSO).

Deskripsi Skenario

Dalam artikel ini, Anda mengonfigurasi dan menguji Microsoft Entra SSO di lingkungan pengujian. Artikel ini mencakup skenario ini:

SSO yang Diinisiasi SP untuk Citrix ADC SAML Connector untuk Microsoft Entra ID.

Penyediaan pengguna tepat waktu untuk Citrix ADC SAML Connector untuk Microsoft Entra ID.

Autentikasi berbasis Kerberos untuk Citrix ADC SAML Connector untuk Microsoft Entra ID.

Autentikasi berbasis header untuk Citrix ADC SAML Connector untuk Microsoft Entra ID.

Tambahkan Citrix ADC SAML Connector untuk Microsoft Entra ID dari galeri

Untuk mengintegrasikan Citrix ADC SAML Connector untuk MICROSOFT Entra ID dengan Microsoft Entra ID, pertama-tama tambahkan Citrix ADC SAML Connector untuk MICROSOFT Entra ID ke daftar aplikasi SaaS terkelola Anda dari galeri:

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Aplikasi Cloud.

Telusuri ke Entra ID>Aplikasi perusahaan>Aplikasi baru.

Di bagian Tambahkan dari galeri , masukkan Citrix ADC SAML Connector untuk Microsoft Entra ID di kotak pencarian.

Dalam hasilnya, pilih Citrix ADC SAML Connector untuk MICROSOFT Entra ID, lalu tambahkan aplikasi. Harap tunggu beberapa detik saat aplikasi ditambahkan ke tenant Anda.

Atau, Anda juga dapat menggunakan Wizard Konfigurasi Aplikasi Perusahaan. Dalam wizard ini, Anda dapat menambahkan aplikasi ke penyewa Anda, menambahkan pengguna/grup ke aplikasi, menetapkan peran, dan menelusuri konfigurasi SSO juga. Pelajari selengkapnya tentang wizard Microsoft 365.

Konfigurasikan dan uji Microsoft Entra SSO untuk Citrix ADC SAML Connector untuk Entra ID Microsoft

Konfigurasikan dan uji SSO Microsoft Entra dengan Citrix ADC SAML Connector untuk Microsoft Entra ID dengan menggunakan pengguna uji bernama B.Simon. Agar SSO berfungsi, Anda perlu membuat hubungan tautan antara pengguna Microsoft Entra dan pengguna terkait di Citrix ADC SAML Connector untuk ID Microsoft Entra.

Untuk mengonfigurasi dan menguji SSO Microsoft Entra dengan Citrix ADC SAML Connector untuk Microsoft Entra ID, lakukan langkah-langkah berikut:

Konfigurasikan SSO Microsoft Entra - untuk memungkinkan pengguna Anda menggunakan fitur ini.

Buat pengguna uji Microsoft Entra - untuk menguji Microsoft Entra SSO dengan B.Simon.

Tetapkan pengguna uji Microsoft Entra - untuk mengaktifkan B.Simon untuk menggunakan Microsoft Entra SSO.

Konfigurasikan Citrix ADC SAML Connector untuk Microsoft Entra SSO - untuk mengonfigurasi pengaturan SSO di sisi aplikasi.

- Buat pengguna uji Citrix ADC SAML Connector untuk Microsoft Entra - untuk memiliki mitra B.Simon di Citrix ADC SAML Connector untuk ID Microsoft Entra yang ditautkan ke representasi Microsoft Entra pengguna.

Uji SSO - untuk memverifikasi apakah konfigurasi berfungsi.

Mengonfigurasi Microsoft Entra SSO

Untuk mengaktifkan SSO Microsoft Entra dengan menggunakan portal Azure, selesaikan langkah-langkah berikut:

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Aplikasi Cloud.

Telusuri ke aplikasi Entra ID>Enterprise>Citrix ADC SAML Connector untuk Microsoft Entra ID di panel integrasi aplikasi, di bawah Kelola, pilih Single sign-on.

Pada panel Pilih metode single sign-on, pilih SAML.

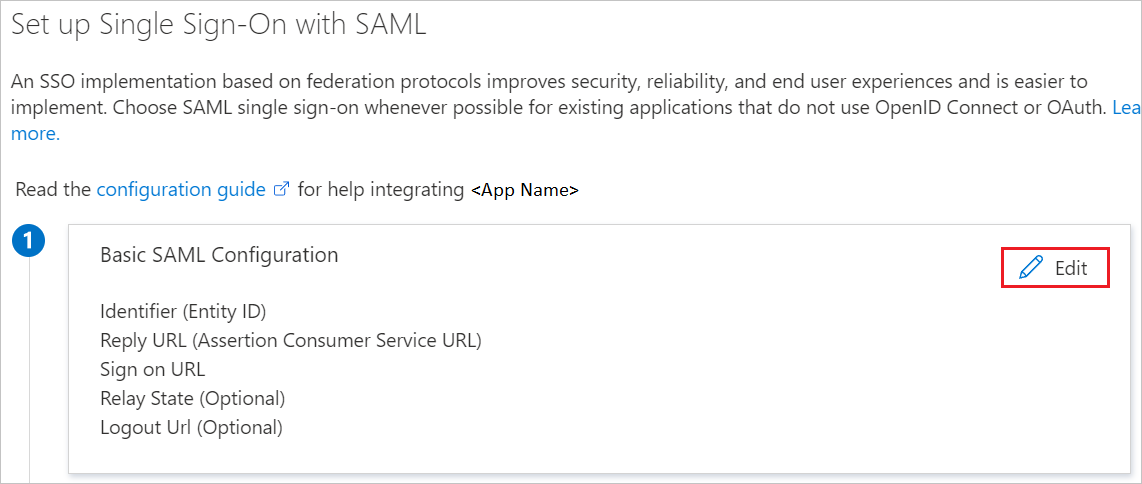

Pada panel Siapkan Sign-On Tunggal dengan SAML , pilih ikon pensil untuk Konfigurasi SAML Dasar untuk mengedit pengaturan.

Di bagian Konfigurasi SAML Dasar , untuk mengonfigurasi aplikasi dalam mode yang dimulai IDP, lakukan langkah-langkah berikut:

Dalam kotak teks Pengidentifikasi , masukkan URL yang memiliki pola berikut:

https://<YOUR_FQDN>Dalam kotak teks URL Balasan , masukkan URL yang memiliki pola berikut:

http(s)://<YOUR_FQDN>.of.vserver/cgi/samlauth

Untuk mengonfigurasi aplikasi dalam mode yang dimulai SP , pilih Atur URL tambahan dan lakukan langkah-langkah berikut:

- Dalam kotak teks URL Masuk , masukkan URL yang memiliki pola berikut:

https://<YOUR_FQDN>/CitrixAuthService/AuthService.asmx

Catatan

- URL yang digunakan di bagian ini bukanlah nilai nyata. Perbarui nilai-nilai ini dengan nilai pengidentifikasi, URL Balasan, dan URL Masuk yang sesungguhnya. Hubungi tim dukungan klien Citrix ADC SAML Connector untuk Microsoft Entra untuk mendapatkan nilai-nilai ini. Anda juga dapat merujuk ke pola yang ditampilkan di bagian Konfigurasi SAML Dasar .

- Untuk menyiapkan SSO, URL harus dapat diakses dari situs web publik. Anda harus mengaktifkan firewall atau pengaturan keamanan lainnya pada sisi Citrix ADC SAML Connector untuk Microsoft Entra ID agar Microsoft Entra ID dapat mengirimkan token ke URL yang dikonfigurasi.

- Dalam kotak teks URL Masuk , masukkan URL yang memiliki pola berikut:

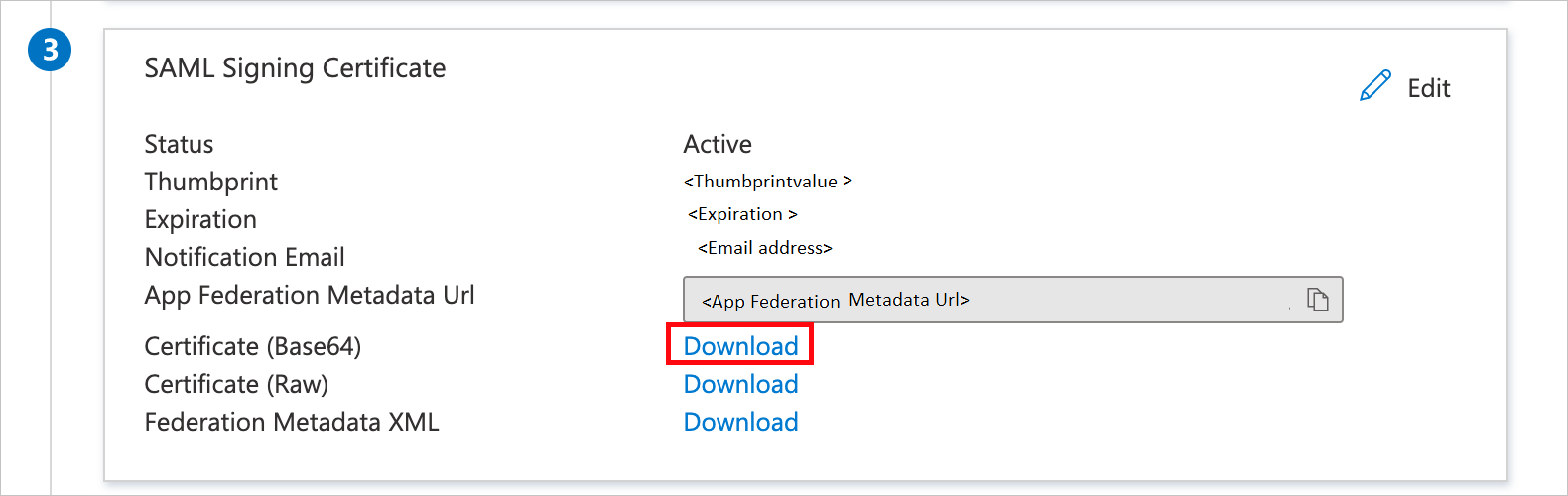

Pada panel Siapkan Sign-On Tunggal dengan SAML , di bagian Sertifikat Penandatanganan SAML , untuk Url Metadata Federasi Aplikasi, salin URL dan simpan di Notepad.

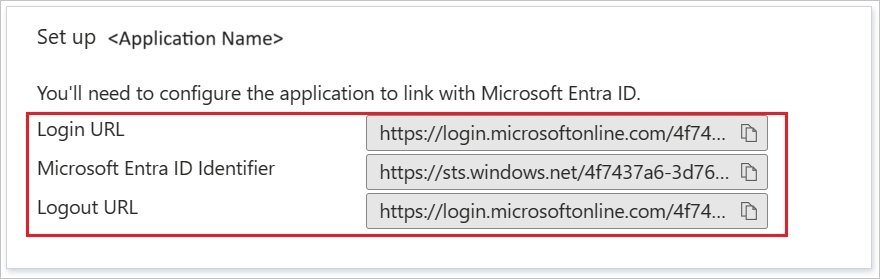

Di bagian Siapkan Citrix ADC SAML Connector untuk MICROSOFT Entra ID , salin URL yang relevan berdasarkan kebutuhan Anda.

Membuat dan menetapkan pengguna uji Microsoft Entra

Ikuti panduan dalam pandu cepat membuat dan menetapkan akun pengguna untuk membuat akun pengguna uji bernama B.Simon.

Mengonfigurasi Citrix ADC SAML Connector untuk Microsoft Entra SSO

Pilih tautan untuk langkah-langkah untuk jenis autentikasi yang ingin Anda konfigurasi:

Mengonfigurasi Citrix ADC SAML Connector untuk Microsoft Entra SSO untuk autentikasi berbasis header

Terbitkan server web

Untuk membuat server virtual:

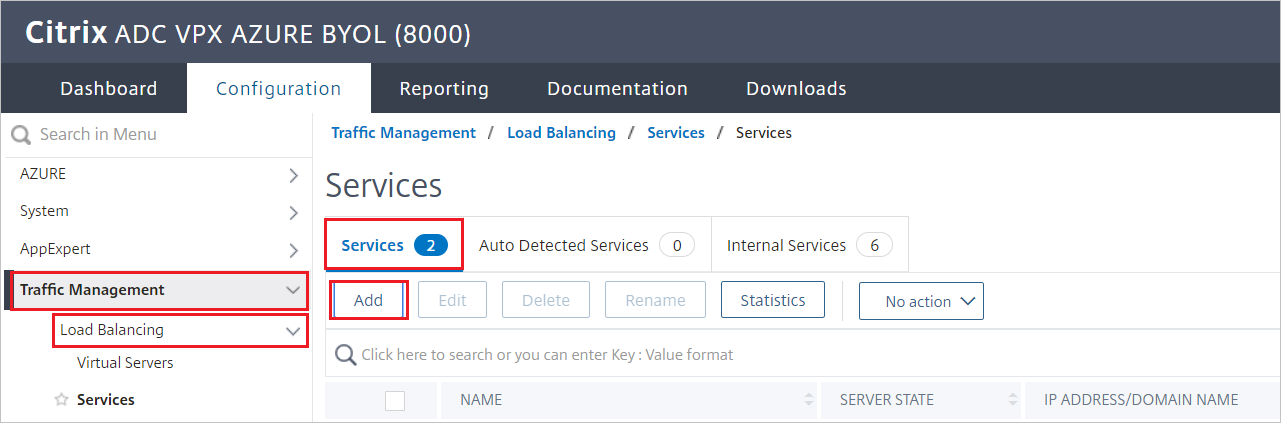

Pilih Manajemen Lalu Lintas>Penyeimbangan Beban>Layanan.

Pilih Tambahkan.

Atur nilai berikut untuk server web yang menjalankan aplikasi:

- Nama Layanan

- IP Server/ Server yang Ada

- Protokol

- Pelabuhan

Konfigurasikan penyeimbang beban

Untuk mengonfigurasikan penyeimbang beban:

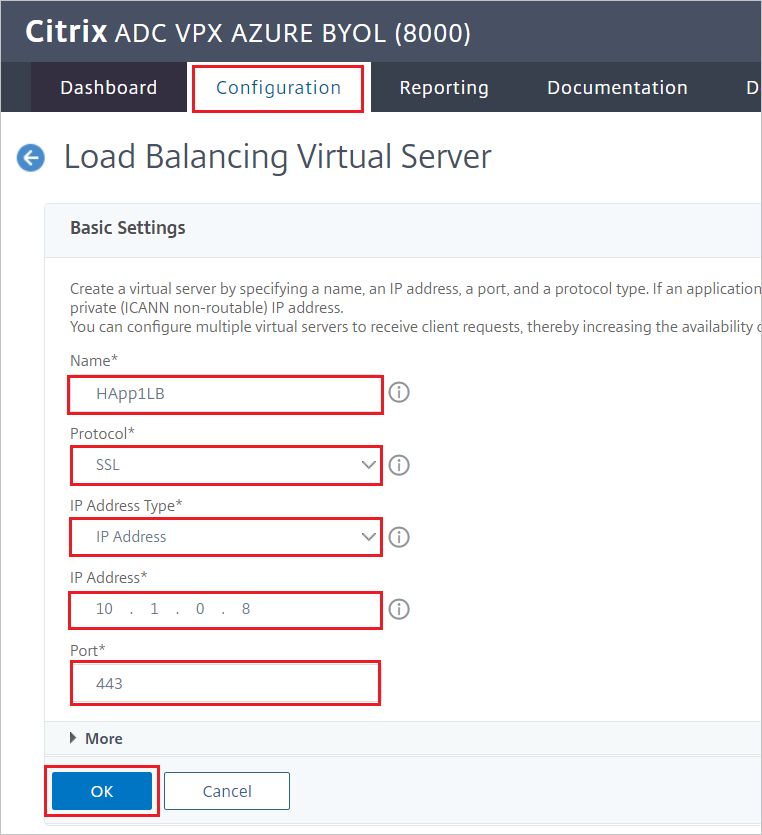

Buka Manajemen Lalu Lintas>Penyeimbangan Beban>Server Virtual.

Pilih Tambahkan.

Atur nilai berikut seperti yang dideskripsikan di cuplikan layar berikut ini:

- Nama

- Protokol

- Alamat IP

- Pelabuhan

Pilih OK.

Mengikat server virtual

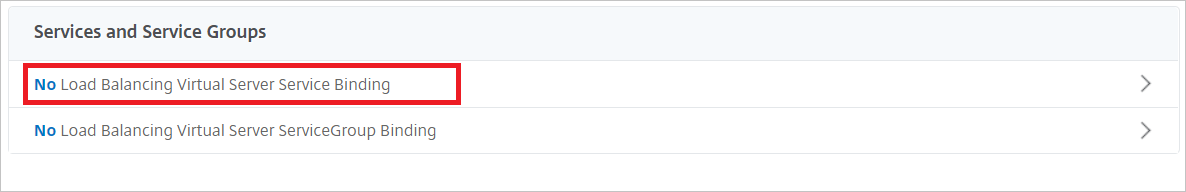

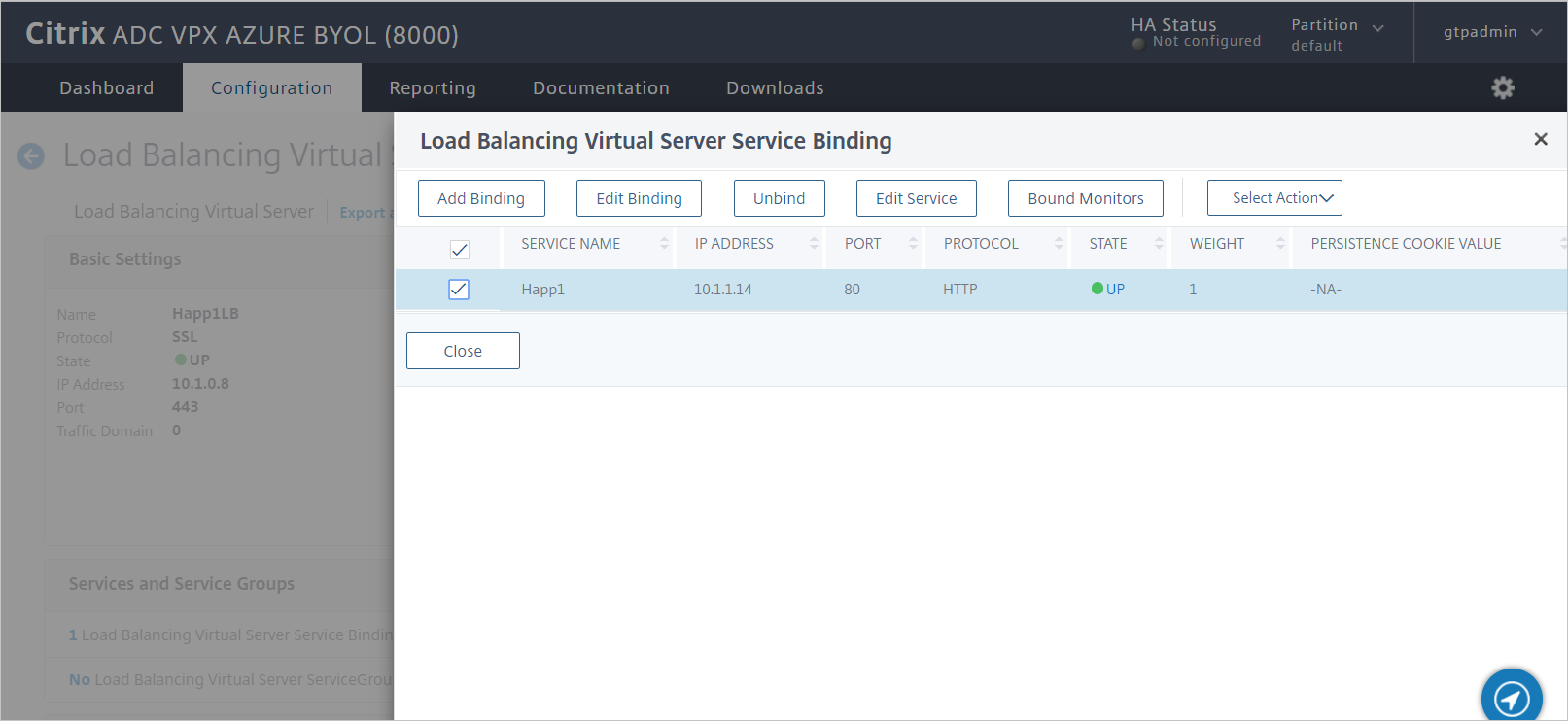

Untuk mengikat penyeimbang beban dengan server virtual:

Di panel Layanan dan Grup Layanan, pilih Tanpa Pengikatan Layanan Server Virtual untuk Penyeimbangan Beban.

Verifikasi pengaturan seperti yang diperlihatkan dalam cuplikan layar berikut, lalu pilih Tutup.

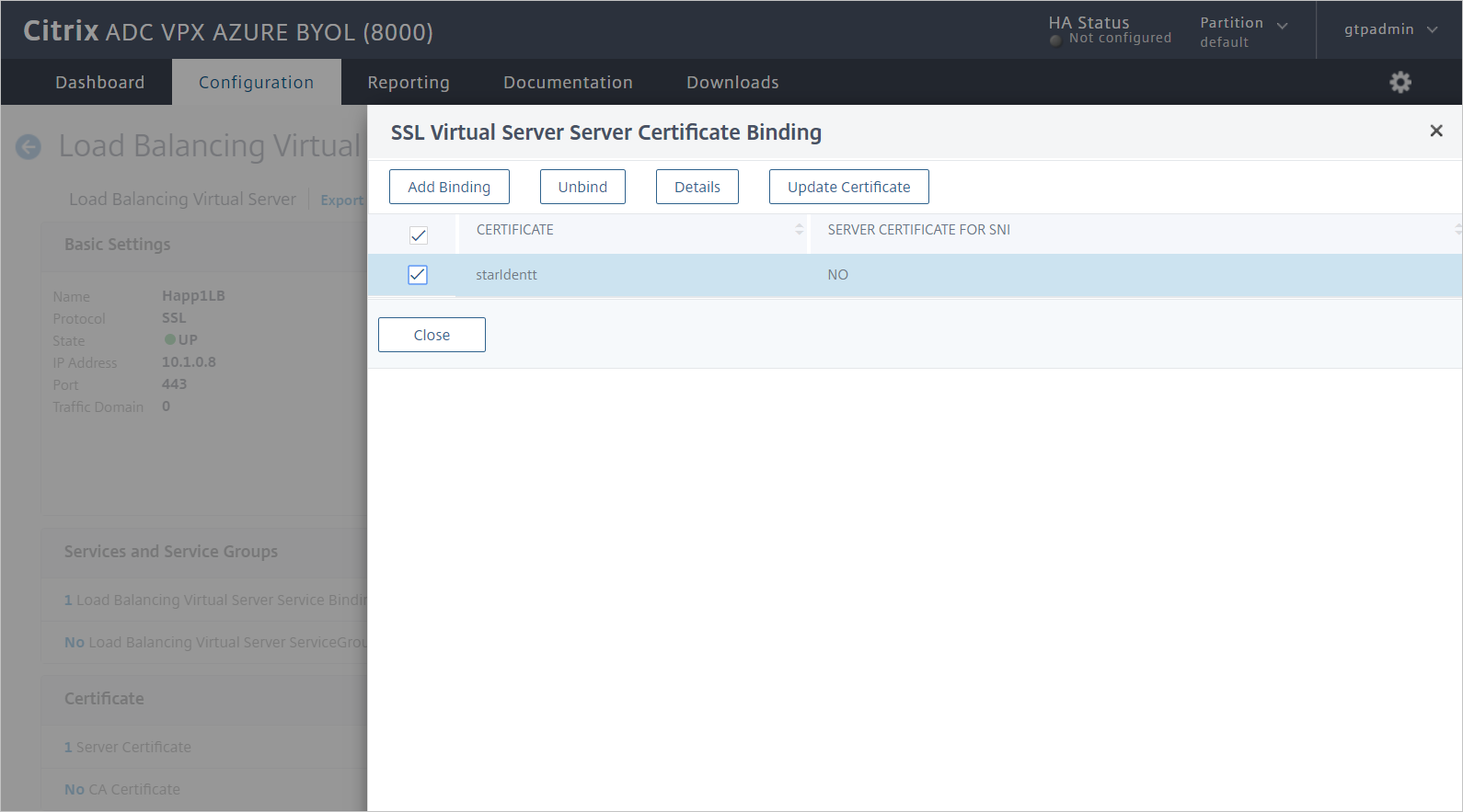

Mengikat sertifikat

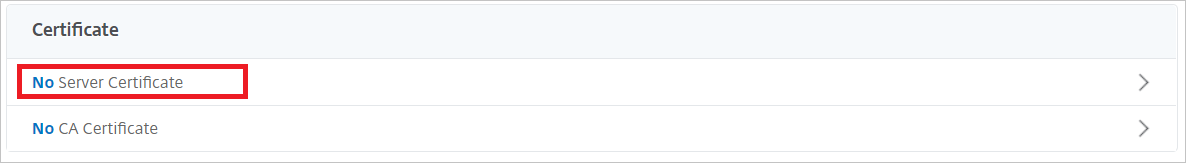

Untuk menerbitkan layanan ini sebagai TLS, ikat sertifikat server, lalu uji aplikasi Anda:

Di bawah Sertifikat, pilih Tidak Ada Sertifikat Server.

Verifikasi pengaturan seperti yang diperlihatkan dalam cuplikan layar berikut, lalu pilih Tutup.

Citrix ADC SAML Connector untuk profil Microsoft Entra SAML

Untuk mengonfigurasi profil Citrix ADC SAML Connector untuk Microsoft Entra SAML, selesaikan bagian berikut.

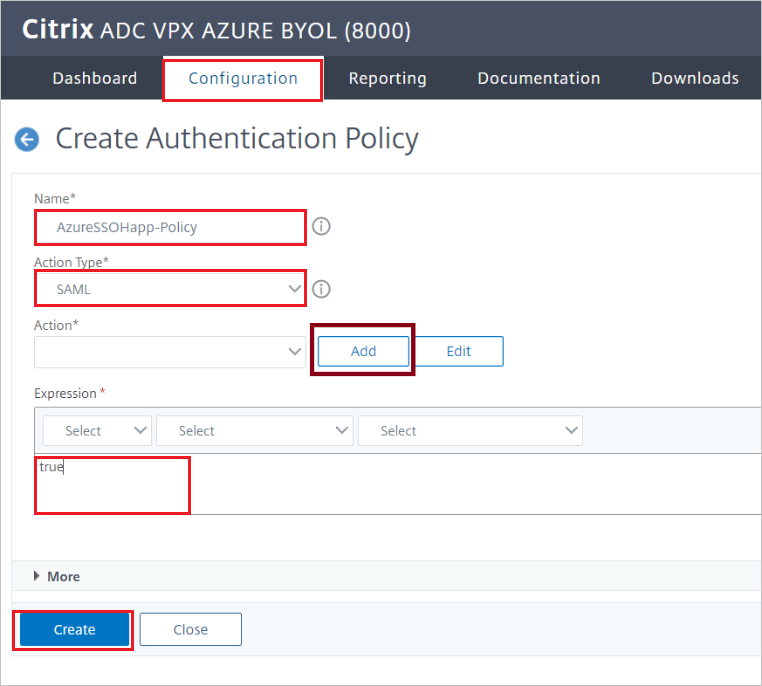

Buat kebijakan autentikasi

Untuk membuat kebijakan autentikasi:

Pergi ke Keamanan>AAA – Lalu Lintas Aplikasi>Kebijakan>Autentikasi>Kebijakan Autentikasi.

Pilih Tambahkan.

Pada panel Buat Kebijakan Autentikasi , masukkan atau pilih nilai berikut ini:

- Nama: Masukkan nama untuk kebijakan autentikasi Anda.

- Tindakan: Masukkan SAML, lalu pilih Tambahkan.

- Ekspresi: Masukkan true.

Pilih Buat.

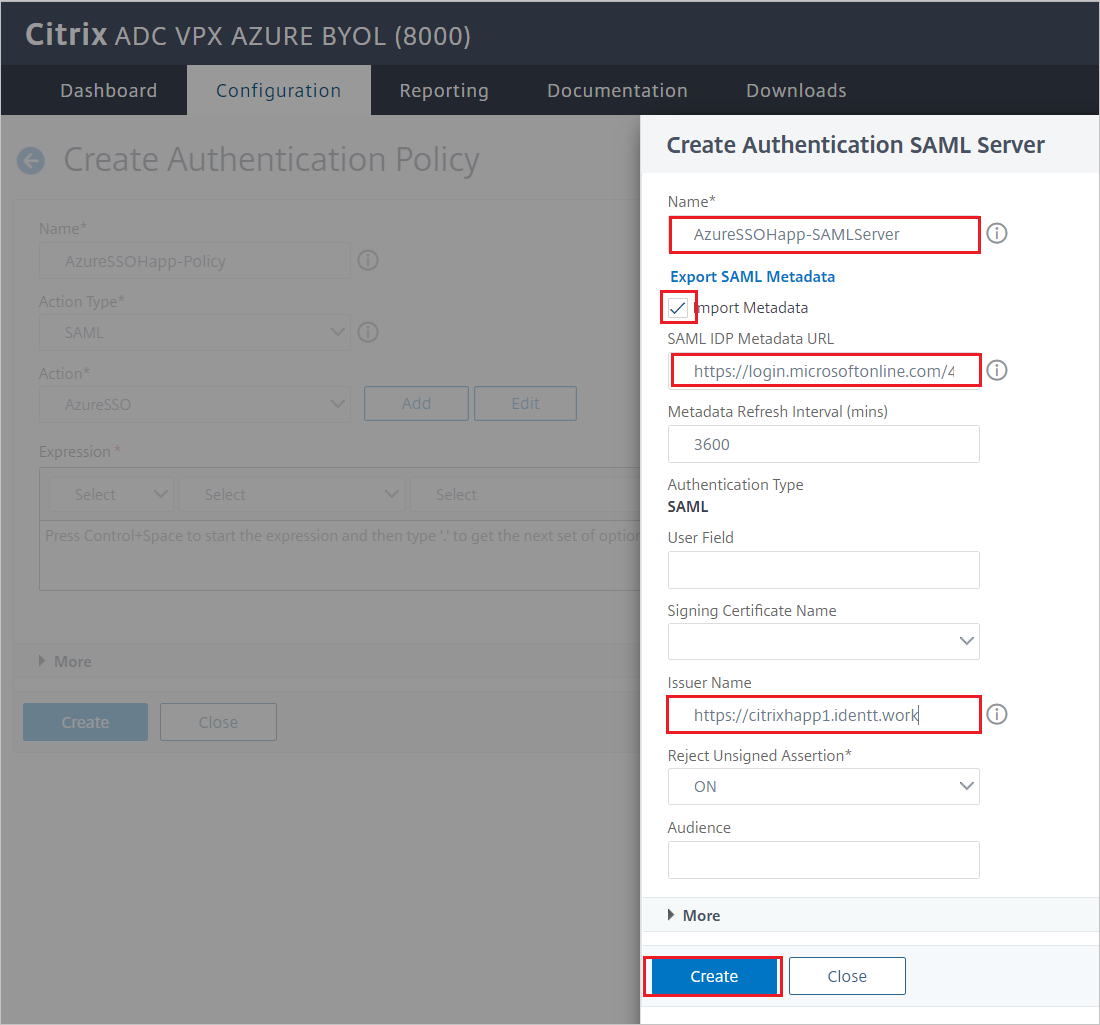

Buat server SAML autentikasi

Untuk membuat server SAML autentikasi, buka panel Buat Server SAML Autentikasi , lalu selesaikan langkah-langkah berikut:

Untuk Nama, masukkan nama untuk server SAML autentikasi.

Di bawah Ekspor Metadata SAML:

Pilih kotak centang Impor Metadata .

Masukkan URL metadata federasi dari UI SAML Azure yang Anda salin sebelumnya.

Untuk Nama Penerbit, masukkan URL yang relevan.

Pilih Buat.

Buat server autentikasi virtual

Untuk membuat server virtual autentikasi:

Pergi ke Keamanan>AAA - Lalu Lintas Aplikasi>Kebijakan>Autentikasi>Server Virtual Autentikasi.

Pilih Tambahkan, lalu selesaikan langkah-langkah berikut:

Untuk Nama, masukkan nama untuk server virtual autentikasi.

Pilih kotak centang Tidak Dapat Diatasi .

Untuk Protokol, pilih SSL.

Pilih OK.

Pilih Lanjutkan.

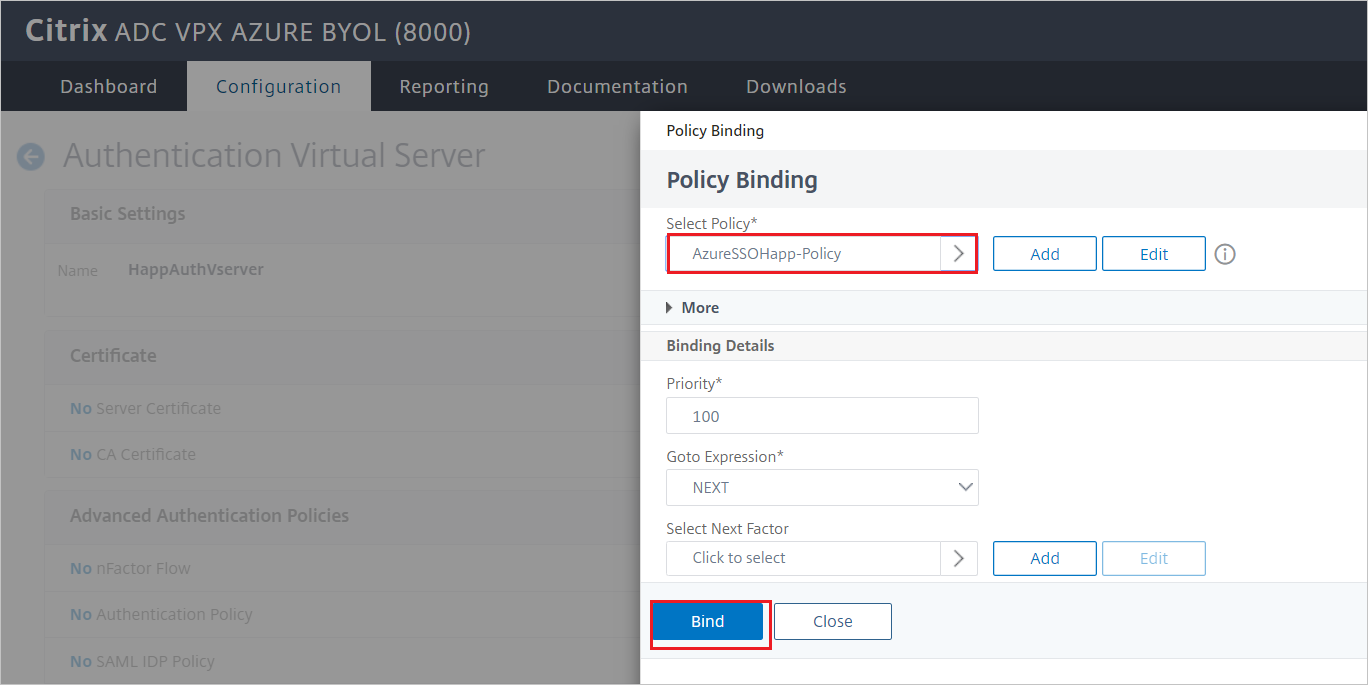

Mengonfigurasi server virtual autentikasi untuk menggunakan ID Microsoft Entra

Ubah dua bagian untuk server virtual autentikasi:

Pada panel Kebijakan Autentikasi Tingkat Lanjut , pilih Tidak Ada Kebijakan Autentikasi.

Pada panel Pengikatan Kebijakan , pilih kebijakan autentikasi, lalu pilih Ikat.

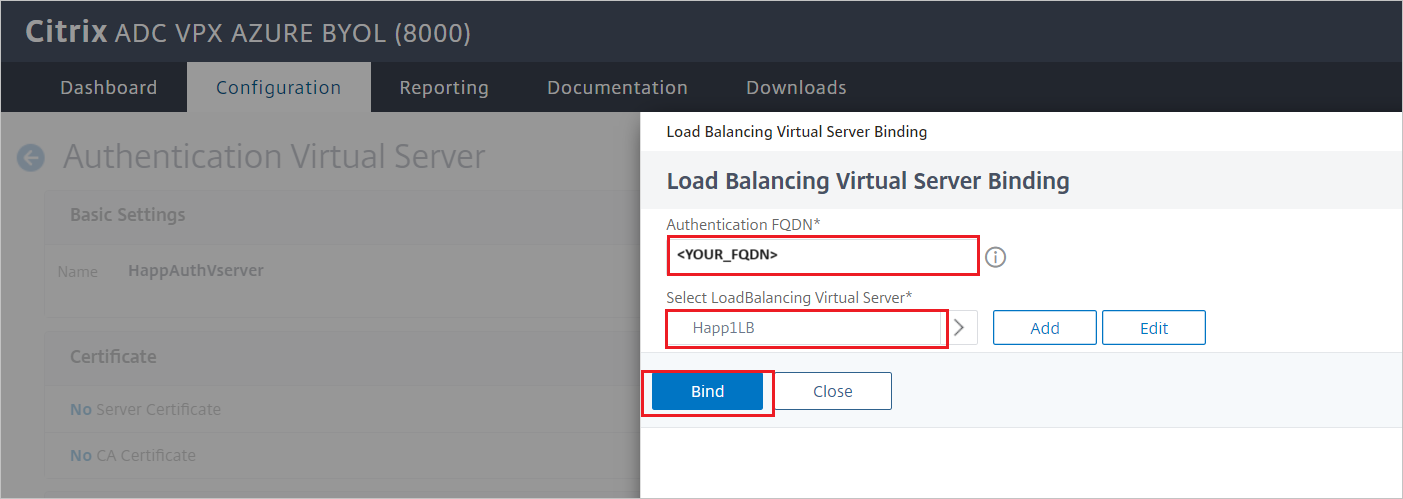

Pada panel Server Virtual Berbasis Formulir, pilih Server Virtual Tanpa Penyeimbangan Beban.

Untuk Autentikasi FQDN, masukkan nama domain yang sepenuhnya memenuhi syarat (FQDN) (diperlukan).

Pilih server virtual penyeimbang beban yang ingin Anda lindungi dengan autentikasi Microsoft Entra.

Pilih Menghubungkan.

Catatan

Pastikan untuk memilih Selesai pada panel Konfigurasi Server Virtual Autentikasi .

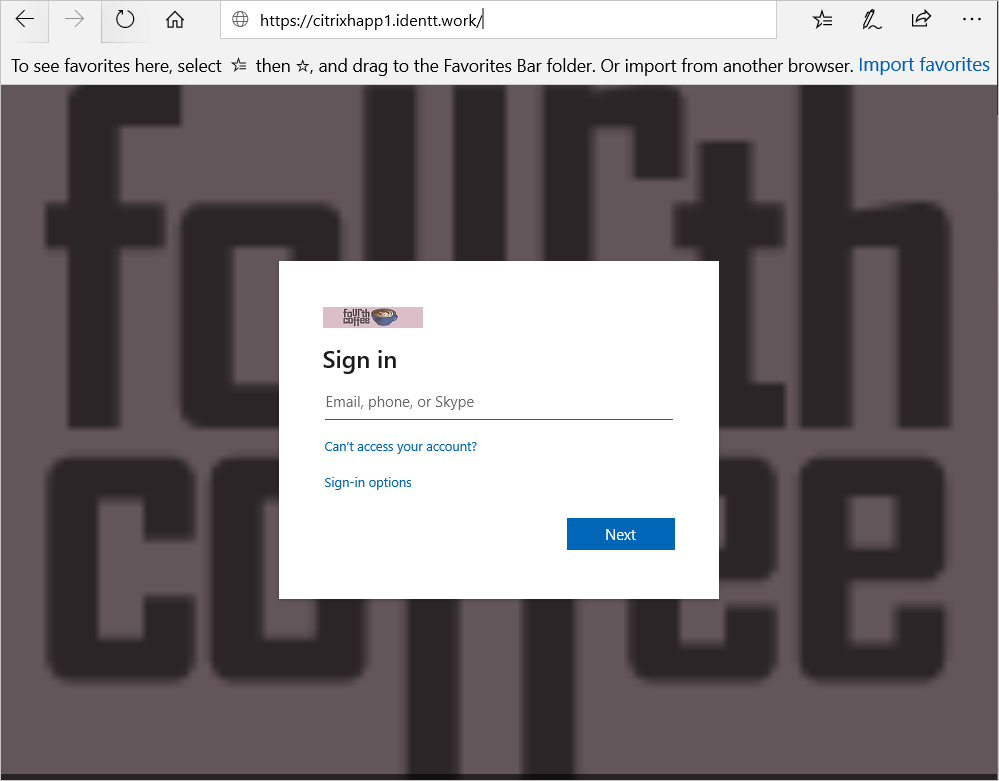

Untuk memverifikasi perubahan Anda, di browser, buka URL aplikasi. Anda seharusnya melihat halaman masuk penyewa Anda, bukan akses tanpa autentikasi yang sebelumnya Anda lihat.

Mengonfigurasi Citrix ADC SAML Connector untuk Microsoft Entra SSO untuk autentikasi berbasis Kerberos

Buat akun delegasi Kerberos untuk Citrix ADC SAML Connector untuk Microsoft Entra ID

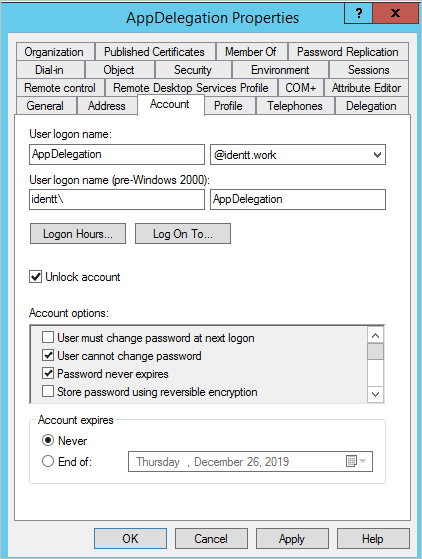

Buat akun pengguna (dalam contoh ini, kami menggunakan AppDelegation).

Siapkan HOST SPN untuk akun ini.

Contoh:

setspn -S HOST/AppDelegation.IDENTT.WORK identt\appdelegationDalam contoh ini:

-

IDENTT.WORKadalah domain FQDN. -

identtnama domain NetBIOS. -

appdelegationnama akun pengguna delegasi.

-

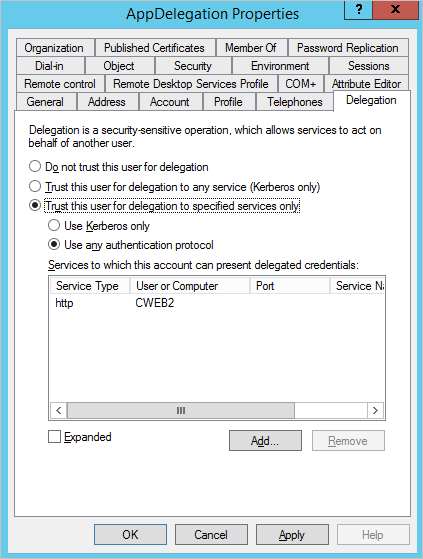

Konfigurasikan delegasi untuk server web seperti yang diperlihatkan dalam tangkapan layar berikut:

Catatan

Dalam contoh cuplikan layar, nama server web internal yang menjalankan situs Autentikasi Terintegrasi Windows (WIA) adalah CWEB2.

Citrix ADC Penghubung SAML untuk Microsoft Entra AAA KCD (akun delegasi Kerberos)

Untuk mengonfigurasi Citrix ADC SAML Connector untuk akun Microsoft Entra AAA KCD:

Buka Akun Citrix Gateway>AAA KCD (Delegasi yang Dibatasi Kerberos).

Pilih Tambahkan, lalu masukkan atau pilih nilai berikut:

Nama: Masukkan nama untuk akun KCD.

Realm: Masukkan domain dan ekstensi dalam huruf besar.

SPN Layanan:

http/<host/fqdn>@<DOMAIN.COM>.Catatan

@DOMAIN.COMdiperlukan dan harus huruf besar. Contoh:http/cweb2@IDENTT.WORK.Pengguna yang Didelegasikan: Masukkan nama pengguna yang didelegasikan.

Pilih kotak centang Kata Sandi untuk Pengguna yang Didelegasikan , dan masukkan dan konfirmasi kata sandi.

Pilih OK.

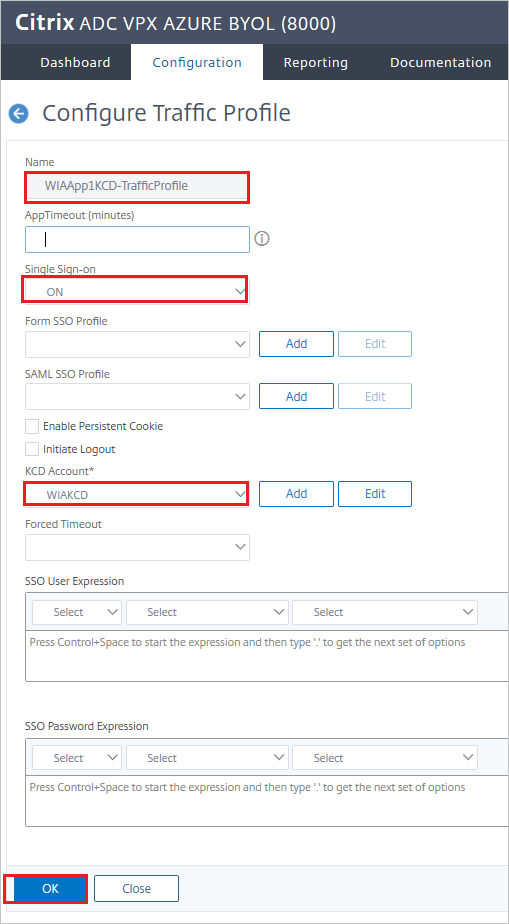

Kebijakan lalu lintas dan profil lalu lintas Citrix

Untuk mengonfigurasi kebijakan lalu lintas dan profil lalu lintas Citrix:

Buka Keamanan>AAA - Lalu Lintas Aplikasi>Kebijakan>Kebijakan Lalu Lintas, Profil, dan Profil Formulir SSO.

Pilih Profil Lalu Lintas.

Pilih Tambahkan.

Untuk mengonfigurasi profil lalu lintas, masukkan atau pilih nilai berikut.

Nama: Masukkan nama untuk profil lalu lintas.

Akses Menyeluruh: Pilih AKTIF.

Akun KCD: Pilih akun KCD yang Anda buat di bagian sebelumnya.

Pilih OK.

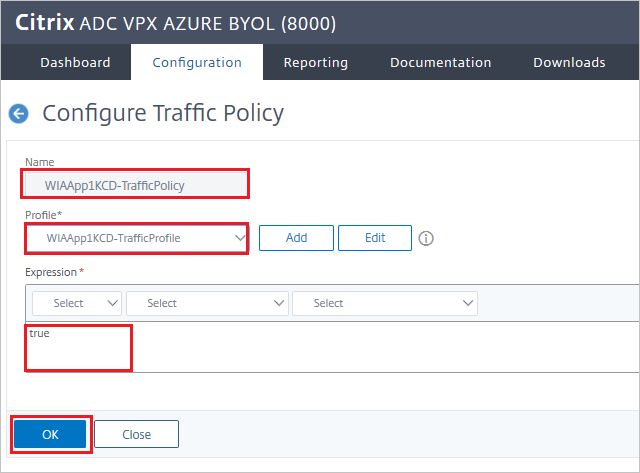

Pilih Kebijakan Lalu Lintas.

Pilih Tambahkan.

Untuk mengonfigurasi profil lalu lintas, masukkan atau pilih nilai berikut:

Nama: Masukkan nama untuk kebijakan lalu lintas.

Profil: Pilih profil lalu lintas yang Anda buat di bagian sebelumnya.

Ekspresi: Masukkan true.

Pilih OK.

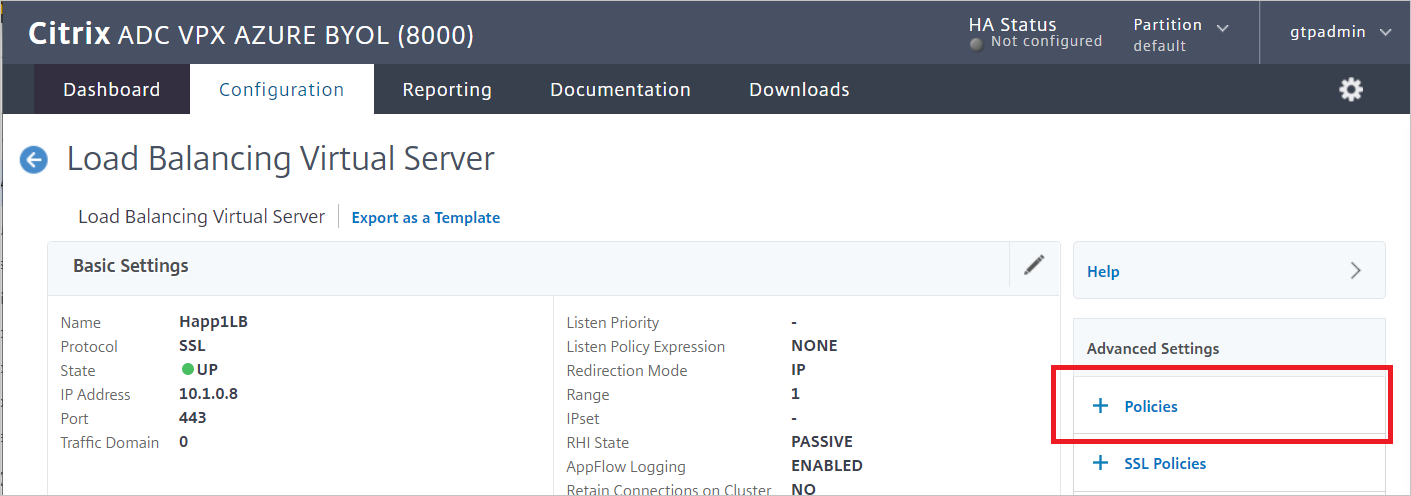

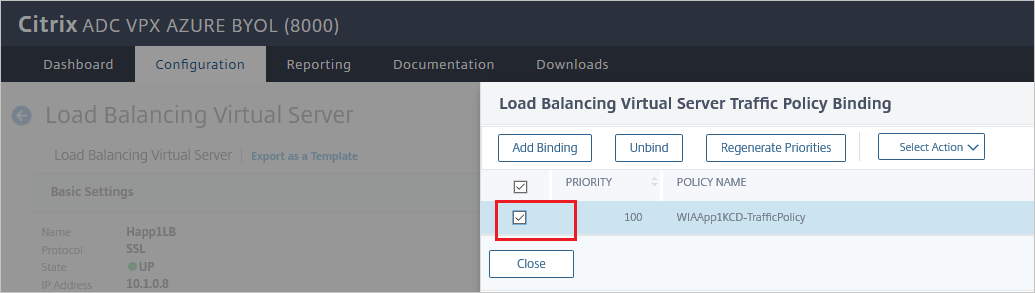

Mengikat kebijakan lalu lintas ke server virtual di Citrix

Untuk mengikat kebijakan lalu lintas ke server virtual dengan menggunakan GUI:

Buka Manajemen Lalu Lintas>Penyeimbangan Beban>Server Virtual.

Dalam daftar server virtual, pilih server virtual tempat Anda ingin mengikat kebijakan penulisan ulang, lalu pilih Buka.

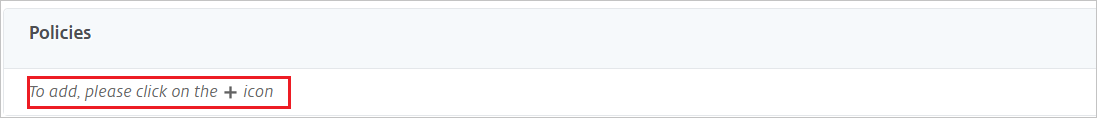

Pada panel Load Balancing Virtual Server , di bawah Pengaturan Tingkat Lanjut, pilih Kebijakan. Semua kebijakan yang dikonfigurasi untuk instans NetScaler Anda muncul di daftar.

Pilih kotak centang di samping nama kebijakan yang ingin Anda ikat ke server virtual ini.

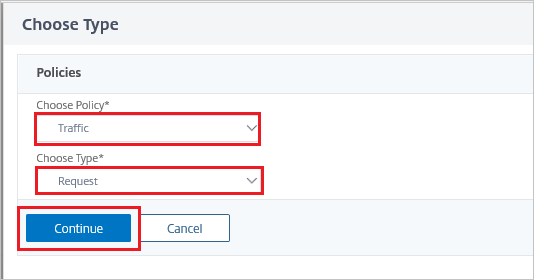

Dalam kotak dialog Pilih Jenis :

Untuk Pilih Kebijakan, pilih Lalu Lintas.

Untuk Pilih Jenis, pilih Permintaan.

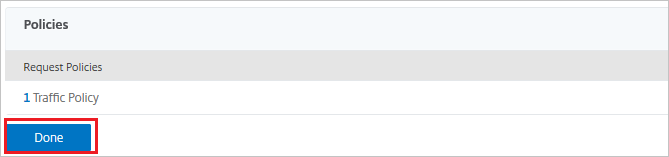

Saat kebijakan terikat, pilih Selesai.

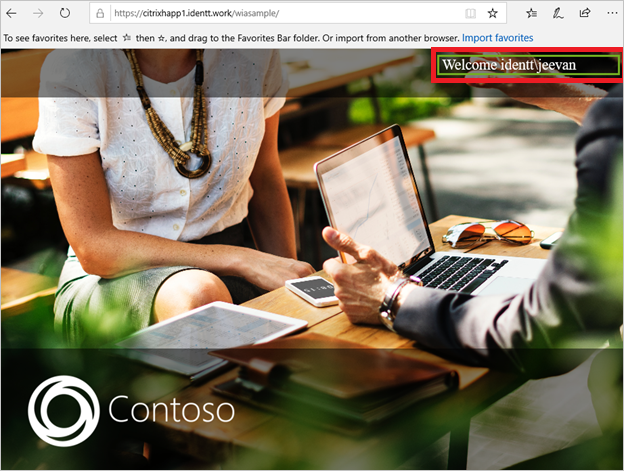

Uji pengikatan dengan menggunakan situs web WIA.

browser web

browser web

Membuat konektor Citrix ADC SAML untuk pengguna uji Microsoft Entra

Di bagian ini, pengguna bernama B.Simon dibuat di Citrix ADC SAML Connector untuk MICROSOFT Entra ID. Citrix ADC SAML Connector untuk Microsoft Entra ID mendukung penyediaan pengguna secara langsung, yang diaktifkan secara default. Tidak ada tindakan yang dapat Anda ambil di bagian ini. Jika pengguna belum ada di Citrix ADC SAML Connector untuk MICROSOFT Entra ID, pengguna baru dibuat setelah autentikasi.

Catatan

Jika Anda perlu membuat pengguna secara manual, hubungi tim dukungan klien Citrix ADC SAML Connector untuk Microsoft Entra.

Menguji SSO

Di bagian ini, Anda menguji konfigurasi akses menyeluruh Microsoft Entra dengan opsi berikut.

Pilih Uji aplikasi ini, opsi ini mengalihkan ke CITRIX ADC SAML Connector untuk URL Masuk Microsoft Entra tempat Anda dapat memulai alur masuk.

Pergi ke URL Masuk Citrix ADC SAML Connector untuk Microsoft Entra secara langsung dan mulai proses masuk dari sana.

Anda dapat menggunakan Microsoft My Apps. Saat Anda memilih petak Citrix ADC SAML Connector untuk Microsoft Entra ID di bagian Aplikasi Saya, opsi ini mengalihkan ke URL Masuk Citrix ADC SAML Connector for Microsoft Entra. Untuk informasi selengkapnya tentang Aplikasi Saya, lihat Pengantar Aplikasi Saya.

Konten terkait

Setelah mengonfigurasi Citrix ADC SAML Connector untuk MICROSOFT Entra ID, Anda dapat menerapkan kontrol sesi, yang melindungi eksfiltrasi dan infiltrasi data sensitif organisasi Anda secara real time. Kontrol sesi diperluas dari Akses Bersyarat. Pelajari cara menerapkan kontrol sesi dengan Aplikasi Pertahanan Microsoft untuk Cloud.