Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Dalam artikel ini, Anda mempelajari cara mengintegrasikan LinkedIn Elevate dengan MICROSOFT Entra ID. Saat mengintegrasikan LinkedIn Elevate dengan MICROSOFT Entra ID, Anda dapat:

- Mengontrol di MICROSOFT Entra ID siapa yang memiliki akses ke LinkedIn Elevate.

- Memungkinkan pengguna Anda untuk masuk secara otomatis ke LinkedIn Elevate dengan akun Microsoft Entra mereka.

- Kelola akun Anda di satu lokasi pusat.

Prasyarat

Skenario yang diuraikan dalam artikel ini mengasumsikan bahwa Anda sudah memiliki prasyarat berikut:

- Akun pengguna Microsoft Entra dengan langganan aktif. Jika Anda belum memilikinya, Anda dapat Membuat akun secara gratis.

- Salah satu peran berikut:

- Administrator Aplikasi

- Administrator Aplikasi Cloud

- Pemilik Aplikasi .

- Langganan LinkedIn Elevate yang telah diaktifkan dengan sign-on tunggal (SSO).

Deskripsi Skenario

Dalam artikel ini, Anda mengonfigurasi dan menguji Microsoft Entra SSO di lingkungan pengujian.

- LinkedIn Elevate mendukung SSO yang diinisiasi SP dan IDP.

- LinkedIn Elevate mendukung provisi pengguna Just In Time.

- LinkedIn Elevate mendukung Penyediaan pengguna otomatis.

Tambahkan LinkedIn Elevate dari galeri

Untuk mengonfigurasi integrasi LinkedIn Elevate ke MICROSOFT Entra ID, Anda perlu menambahkan LinkedIn Elevate dari galeri ke daftar aplikasi SaaS terkelola Anda.

- Masuk ke pusat admin Microsoft Entra sebagai minimal Administrator Aplikasi Cloud.

- Jelajahi Entra ID>Aplikasi Perusahaan>Aplikasi Baru.

- Di bagian Tambah dari galeri, ketik LinkedIn Elevate di kotak pencarian.

- Pilih LinkedIn Elevate dari panel hasil lalu tambahkan aplikasi. Tunggu beberapa detik selagi aplikasi ditambahkan ke penyewa Anda.

Anda juga dapat menggunakan Enterprise App Configuration Wizard. Dalam wizard ini, Anda dapat menambahkan aplikasi ke penyewa Anda, menambahkan pengguna/grup ke aplikasi, menetapkan peran, dan menelusuri konfigurasi SSO juga. Pelajari selengkapnya tentang wizard Microsoft 365.

Mengonfigurasi dan menguji Microsoft Entra SSO untuk LinkedIn Elevate

Konfigurasikan dan uji SSO Microsoft Entra dengan LinkedIn Elevate menggunakan pengguna uji bernama B.Simon. Agar SSO berfungsi, Anda perlu membuat hubungan tautan antara pengguna Microsoft Entra dan pengguna terkait di LinkedIn Elevate.

Untuk mengonfigurasi dan menguji SSO Microsoft Entra dengan LinkedIn Elevate, lakukan langkah-langkah berikut:

-

Konfigurasikan SSO Microsoft Entra - untuk memungkinkan pengguna Anda menggunakan fitur ini.

- Buat pengguna uji Microsoft Entra - untuk menguji Single Sign-On (SSO) Microsoft Entra dengan B.Simon.

- Menetapkan pengguna uji Microsoft Entra - agar B.Simon dapat menggunakan Single Sign-On Microsoft Entra.

-

Konfigurasikan SSO LinkedIn Elevate - untuk mengonfigurasi pengaturan masuk tunggal di sisi aplikasi.

- Buat pengguna uji LinkedIn Elevate - untuk memiliki mitra B.Simon di LinkedIn Elevate yang ditautkan ke representasi Microsoft Entra pengguna.

- Uji SSO - untuk memverifikasi apakah konfigurasi berfungsi.

Konfigurasikan SSO Microsoft Entra

Ikuti langkah-langkah ini untuk mengaktifkan SSO Microsoft Entra.

Masuk ke pusat admin Microsoft Entra sebagai minimal Administrator Aplikasi Cloud.

Telusuri ke Entra ID>Aplikasi perusahaan>LinkedIn Elevate>Single sign-on.

Di halaman Pilih metode akses menyeluruh, pilih SAML.

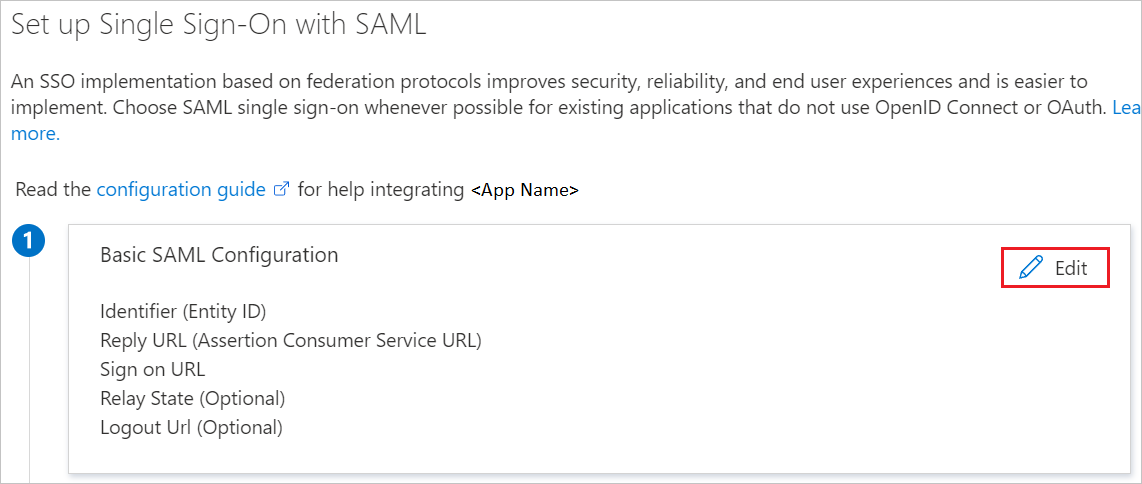

Pada halaman Siapkan login sekali dengan SAML, pilih ikon pensil pada Konfigurasi SAML Dasar untuk mengedit pengaturannya.

Pada bagian Konfigurasi SAML Dasar, jika Anda ingin mengkonfigurasi aplikasi dalam mode diinisiasi IDP, lakukan langkah-langkah berikut:

sebuah. Dalam kotak teks Pengidentifikasi , masukkan nilai ID Entitas , Anda menyalin nilai ID Entitas dari Portal Linkedin yang dijelaskan nanti di artikel ini.

b. Dalam kotak teks URL Balasan , masukkan nilai Url Assertion Consumer Access (ACS), Anda menyalin nilai URL Assertion Consumer Access (ACS) dari Portal Linkedin yang dijelaskan nanti di artikel ini.

Pilih Atur URL tambahan dan lakukan langkah berikut jika Anda ingin mengonfigurasi aplikasi dalam mode yang dimulai SP:

Di kotak teks URL Masuk, ketik URL menggunakan pola berikut:

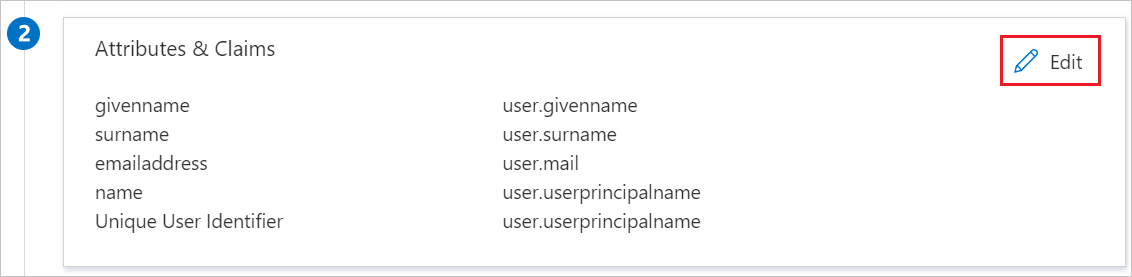

https://www.linkedin.com/checkpoint/enterprise/login/<ACCOUNT_ID>?application=elevate&applicationInstanceId=<INSTANCE_ID>Aplikasi LinkedIn Elevate mengharapkan pernyataan SAML dalam format tertentu, yang mengharuskan Anda untuk menambahkan pemetaan atribut kustom ke konfigurasi atribut token SAML Anda. Cuplikan layar berikut menunjukkan daftar atribut default, tempat nameidentifier dipetakan dengan user.userprincipalname. Aplikasi LinkedIn Elevate mengharapkan nameidentifier dipetakan dengan user.mail, jadi Anda perlu mengedit pemetaan atribut dengan memilih ikon Edit dan mengubah pemetaan atribut.

Selain di atas, aplikasi LinkedIn Elevate mengharapkan beberapa atribut lagi untuk diteruskan kembali dalam respons SAML yang ditunjukkan di bawah ini. Atribut ini juga diisi sebelumnya, tapi Anda dapat meninjaunya sesuai persyaratan Anda.

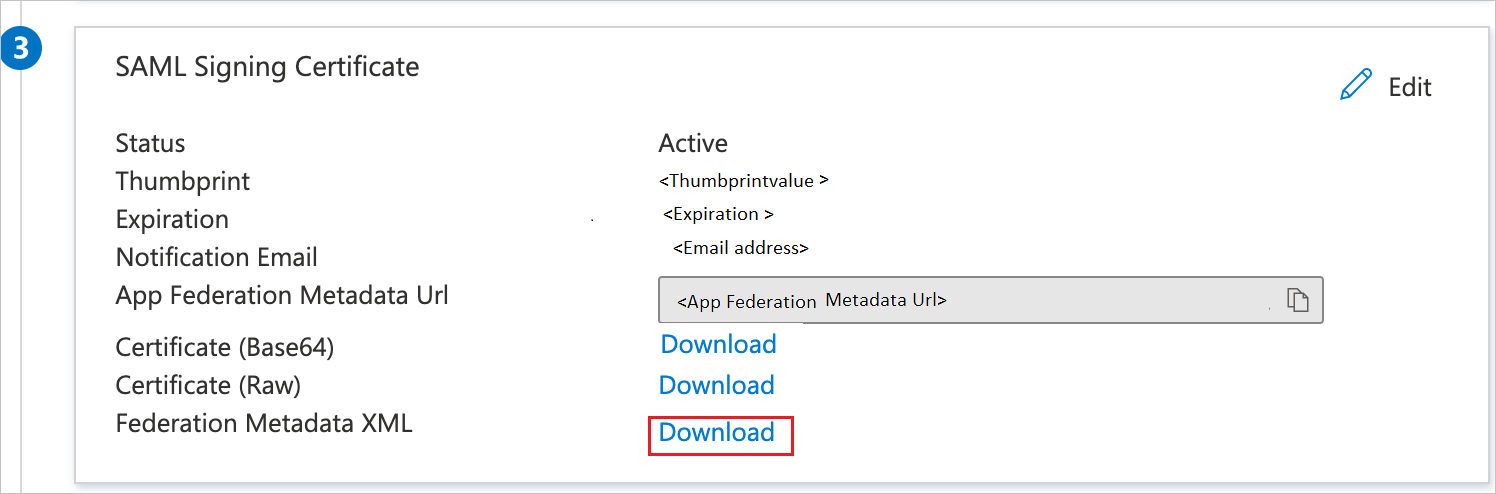

Nama Atribut Sumber departemen pengguna.departemen Di halaman Siapkan akses menyeluruh dengan SAML, di bagian Sertifikat Penandatanganan SAML, cari Federation Metadata XML lalu pilih Unduh untuk mengunduh sertifikat dan menyimpannya pada komputer Anda.

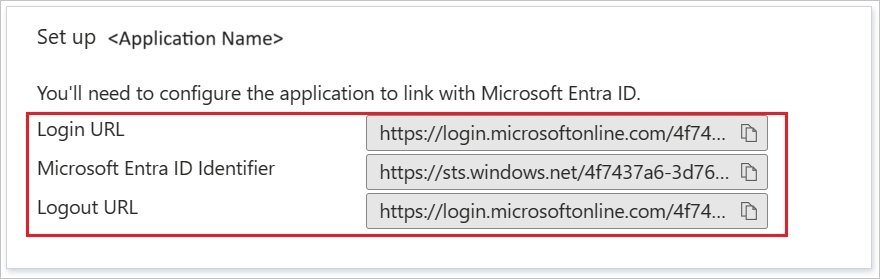

Pada bagian Siapkan LinkedIn Elevate, salin URL yang sesuai berdasarkan kebutuhan Anda.

Membuat dan menetapkan pengguna uji Microsoft Entra

Ikuti prosedur dalam panduan cepat membuat dan menetapkan akun pengguna untuk membuat akun pengguna uji bernama B.Simon.

Mengonfigurasi LinkedIn Elevate SSO

Di jendela browser web yang berbeda, masuk ke penyewa LinkedIn Elevate Anda sebagai administrator.

Di Pusat Akun, pilih Pengaturan Global di bawah Pengaturan. Selain itu, pilih Elevate - Elevate Microsoft Entra ID Test dari daftar dropdown.

Pilih ATAU Pilih Di Sini untuk memuat dan menyalin bidang individual dari formulir dan lakukan langkah-langkah berikut:

sebuah. Salin ID Entitas dan tempelkan ke dalam kotak teks Pengidentifikasi di Konfigurasi SAML Dasar.

b. Salin Assertion Consumer Access (ACS) URL dan tempelkan ke kotak teks URL Balasan di Konfigurasi SAML Dasar.

Buka bagian Pengaturan Admin LinkedIn. Unggah file XML yang telah Anda unduh dengan memilih opsi Unggah file XML.

Pilih Aktif untuk mengaktifkan SSO. Status SSO akan berubah dari Tidak Tersambung menjadi Tersambung.

Membuat pengguna uji LinkedIn Elevate

Aplikasi LinkedIn Elevate mendukung provisi pengguna tepat waktu dan setelah otentikasi, pengguna dibuat di aplikasi secara otomatis. Pada halaman pengaturan admin di portal LinkedIn Elevate, balikkan tombol Secara Otomatis Tetapkan lisensi untuk mengaktifkan provisi Just in time dan hal ini juga akan menetapkan lisensi kepada pengguna. LinkedIn Elevate juga mendukung provisi pengguna otomatis, Anda dapat menemukan detail selengkapnya di sini tentang cara mengonfigurasi provisi pengguna otomatis.

Menguji SSO

Di bagian ini, Anda menguji konfigurasi akses menyeluruh Microsoft Entra dengan opsi berikut.

Inisiasi oleh SP:

Pilih Uji aplikasi ini, opsi ini mengalihkan ke URL Masuk LinkedIn Elevate tempat Anda dapat memulai alur masuk.

Buka URL LinkedIn Elevate Sign-on secara langsung dan mulai proses masuk dari sana.

IDP diinisiasi:

- Pilih Uji aplikasi ini, dan Anda akan secara otomatis masuk ke LinkedIn Elevate tempat Anda menyiapkan SSO.

Anda juga dapat menggunakan Aplikasi Saya Microsoft untuk menguji aplikasi dalam mode apa pun. Saat Anda memilih petak peta LinkedIn Elevate di Aplikasi Saya, jika dikonfigurasi dalam mode SP, Anda akan diarahkan ke halaman masuk aplikasi untuk memulai alur masuk dan jika dikonfigurasi dalam mode IDP, Anda akan secara otomatis masuk ke LinkedIn Elevate tempat Anda menyiapkan SSO. Untuk informasi selengkapnya tentang Aplikasi Saya, lihat Pengantar Aplikasi Saya.

Konten terkait

Setelah Anda mengonfigurasiLinkedIn Elevat, Anda dapat menerapkan kontrol Sesi, yang melindungi eksfiltrasi dan infiltrasi data sensitif organisasi Anda secara real time. Kontrol sesi diperluas dari Akses Bersyarat. Pelajari cara menegakkan kontrol sesi dengan Microsoft Defender untuk Cloud Apps.