Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Dalam artikel ini, Anda mempelajari cara mengintegrasikan Navan dengan MICROSOFT Entra ID. Saat mengintegrasikan Navan dengan MICROSOFT Entra ID, Anda dapat:

- Mengontrol di MICROSOFT Entra ID siapa yang memiliki akses ke Navan.

- Memungkinkan pengguna Anda untuk masuk secara otomatis ke Navan dengan akun Microsoft Entra mereka.

- Kelola akun Anda di satu lokasi pusat.

Prasyarat

Skenario yang diuraikan dalam artikel ini mengasumsikan bahwa Anda sudah memiliki prasyarat berikut:

- Akun pengguna Microsoft Entra dengan langganan aktif. Jika Anda belum memilikinya, Anda dapat Membuat akun secara gratis.

- Salah satu peran berikut:

- Administrator Aplikasi

- Administrator Aplikasi Cloud

- Pemilik Aplikasi .

- Langganan Navan dengan akses menyeluruh (SSO) yang diaktifkan.

Deskripsi skenario

Dalam artikel ini, Anda mengonfigurasi dan menguji Microsoft Entra SSO di lingkungan pengujian.

- Navan mendukung SSO yang dimulai oleh SP dan IDP.

- Navan mendukung provisi pengguna Just In Time.

Nota

Pengenal aplikasi ini adalah nilai string tetap, sehingga hanya satu instance yang dapat dikonfigurasi dalam satu tenant.

Tambahkan Navan dari galeri

Untuk mengonfigurasi integrasi Navan ke MICROSOFT Entra ID, Anda perlu menambahkan Navan dari galeri ke daftar aplikasi SaaS terkelola Anda.

- Masuk ke pusat admin Microsoft Entra dengan hak akses setidaknya sebagai Administrator Aplikasi Cloud.

- Jelajahi Entra ID>Aplikasi Perusahaan>Aplikasi Baru.

- Di bagian Tambahkan dari galeri, ketik Navan di kotak pencarian.

- Pilih Navan dari panel hasil lalu tambahkan aplikasi. Tunggu beberapa detik saat aplikasi ditambahkan ke penyewa Anda.

Atau, Anda juga dapat menggunakan Konfigurasi Aplikasi Perusahaan Wizard . Dalam wizard ini, Anda dapat menambahkan aplikasi ke penyewa Anda, menambahkan pengguna/grup ke aplikasi, menetapkan peran, dan menelusuri konfigurasi SSO juga. Pelajari selengkapnya tentang wizard Microsoft 365.

Mengonfigurasi dan menguji SSO Microsoft Entra untuk Navan

Konfigurasikan dan uji SSO Microsoft Entra dengan Navan menggunakan pengguna uji bernama B.Simon. Agar SSO berfungsi, Anda perlu membuat hubungan tautan antara pengguna Microsoft Entra dan pengguna terkait di Navan.

Untuk mengonfigurasi dan menguji SSO Microsoft Entra dengan Navan, lakukan langkah-langkah berikut:

-

Mengonfigurasi microsoft Entra SSO - untuk memungkinkan pengguna Anda menggunakan fitur ini.

- Buat pengguna uji coba Microsoft Entra - untuk menguji Microsoft Entra single sign-on dengan B.Simon.

- Tetapkan pengguna uji Microsoft Entra - agar B.Simon dapat menggunakan fitur single sign-on Microsoft Entra.

-

Mengonfigurasi SSO Navan - untuk mengonfigurasi pengaturan single sign-on pada sisi aplikasi.

- Buat pengguna uji Navan - untuk memiliki padanan B.Simon di Navan yang ditautkan ke representasi pengguna di Microsoft Entra.

- Uji SSO - untuk memverifikasi apakah konfigurasi berfungsi.

Mengonfigurasi SSO Microsoft Entra

Ikuti langkah-langkah ini untuk mengaktifkan SSO Microsoft Entra.

Masuk ke pusat admin Microsoft Entra dengan hak akses setidaknya sebagai Administrator Aplikasi Cloud.

Telusuri ke Entra ID>aplikasi perusahaan>Navan>Akses menyeluruh.

Pada halaman Pilih metode single sign-on, pilih SAML.

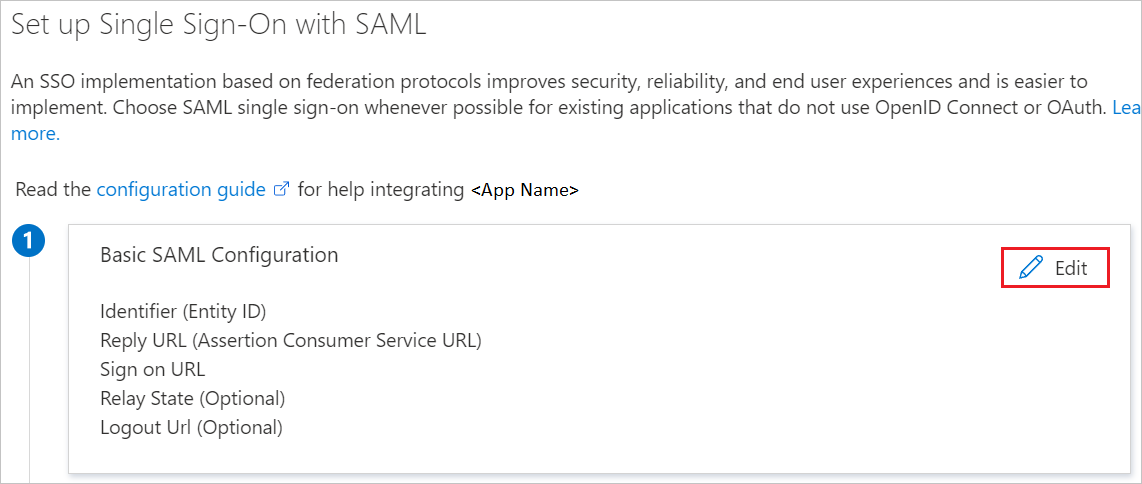

Pada halaman Siapkan login sekali dengan SAML, pilih ikon pensil pada Konfigurasi SAML Dasar untuk mengedit pengaturannya.

Pada bagian Konfigurasi SAML Dasar, aplikasi telah dikonfigurasi sebelumnya dan URL yang diperlukan sudah diisi sebelumnya dengan Microsoft Entra. Pengguna perlu menyimpan konfigurasi dengan memilih tombol Simpan.

Jika Anda ingin mengonfigurasi aplikasi dalam mode yang diinisiasi SP, lakukan langkah berikut:

Dalam kotak teks URL Masuk , ketik URL:

https://app.tripactions.comPilih Simpan.

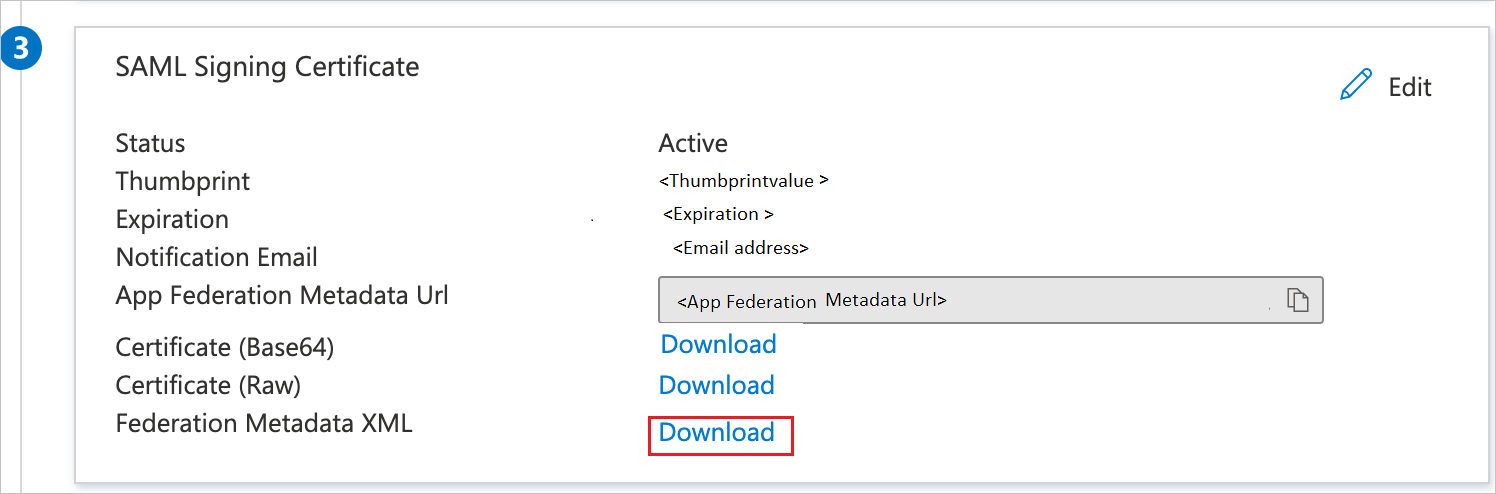

Pada halaman Siapkan akses menyeluruh dengan SAML, di bagian Sertifikat Penandatanganan SAML, temukan XML Metadata Federasi dan pilih Unduh untuk mengunduh sertifikat dan menyimpannya di komputer Anda.

Cuplikan layar memperlihatkan tautan Unduhan sertifikat.Certificate Sertifikat

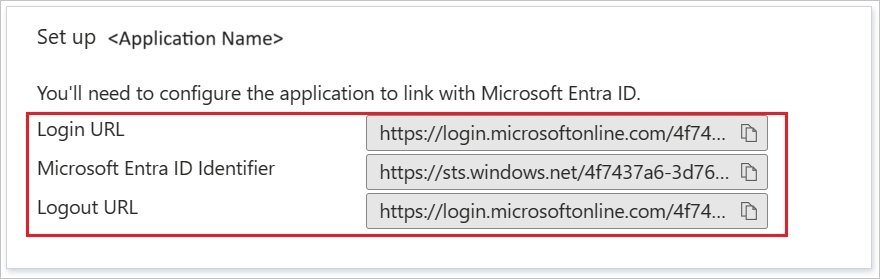

Cuplikan layar memperlihatkan tautan Unduhan sertifikat.Certificate SertifikatPada bagian Siapkan Navan, salin URL yang sesuai berdasarkan kebutuhan Anda.

Membuat dan menetapkan pengguna uji Microsoft Entra

Ikuti prosedur dalam panduan cepat membuat dan menetapkan akun pengguna untuk membuat akun pengguna uji bernama B.Simon.

Mengonfigurasi SSO Navan

Untuk mengonfigurasi single sign-on di sisi Navan, Anda perlu mengirim XML Metadata Federasi yang diunduh dan URL yang sesuai dari konfigurasi aplikasi yang telah disalin ke tim dukungan Navan. Mereka mengatur pengaturan ini agar koneksi SSO SAML diatur dengan benar di kedua sisi.

Membuat pengguna uji Navan

Di bagian ini, pengguna bernama B.Simon dibuat di Navan. Navan mendukung provisi pengguna just-in-time, yang diaktifkan secara bawaan. Tidak ada item tindakan untuk Anda di bagian ini. Jika pengguna belum ada di Navan, pengguna baru dibuat setelah autentikasi.

Uji SSO

Di bagian ini, Anda menguji konfigurasi akses menyeluruh Microsoft Entra dengan opsi berikut.

SP dimulai:

Pilih Uji aplikasi ini, opsi ini mengalihkan ke URL Masuk Navan tempat Anda dapat memulai alur masuk.

Buka URL Masuk Navan secara langsung dan mulai alur masuk dari sana.

Inisiasi IDP dimulai

- Pilih Uji aplikasi ini, dan Anda akan secara otomatis masuk ke Navan tempat Anda menyiapkan SSO.

Anda juga dapat menggunakan Microsoft My Apps untuk menguji aplikasi dalam mode apa pun. Saat Anda memilih petak peta Navan di Aplikasi Saya, jika dikonfigurasi dalam mode SP, Anda akan diarahkan ke halaman masuk aplikasi untuk memulai alur masuk dan jika dikonfigurasi dalam mode IDP, Anda akan secara otomatis masuk ke Navan tempat Anda menyiapkan SSO. Untuk informasi selengkapnya, lihat Microsoft Entra My Apps.

Konten terkait

Setelah mengonfigurasi Navan, Anda dapat menerapkan kontrol sesi, yang melindungi eksfiltrasi dan infiltrasi data sensitif organisasi Anda secara real time. Kontrol sesi memperluas dari Akses Bersyarat. Pelajari cara menerapkan kontrol sesi dengan Microsoft Defender for Cloud Apps.