Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Dalam artikel ini, Anda mempelajari cara mengintegrasikan SAP NetWeaver dengan MICROSOFT Entra ID. Saat mengintegrasikan SAP NetWeaver dengan MICROSOFT Entra ID, Anda dapat:

- Mengontrol siapa yang memiliki akses ke SAP NetWeaver di Microsoft Entra ID.

- Memungkinkan pengguna Anda untuk masuk secara otomatis ke SAP NetWeaver dengan akun Microsoft Entra mereka.

- Kelola akun Anda di satu lokasi pusat.

Prasyarat

Skenario yang diuraikan dalam artikel ini mengasumsikan bahwa Anda sudah memiliki prasyarat berikut:

- Akun pengguna Microsoft Entra dengan langganan aktif. Jika Anda belum memilikinya, Anda dapat Membuat akun secara gratis.

- Salah satu peran berikut:

- Administrator Aplikasi

- Administrator Aplikasi Cloud

- Pemilik Aplikasi .

- Langganan SAP NetWeaver dengan fitur single sign-on (SSO) yang diaktifkan.

- SAP NetWeaver V7.20 atau yang lebih baru

Deskripsi Skenario

- SAP NetWeaver mendukung SAML (SSO yang diinisiasi SP) dan OAuth. Dalam artikel ini, Anda mengonfigurasi dan menguji Microsoft Entra SSO di lingkungan pengujian.

Catatan

ID aplikasi ini adalah nilai string tetap, sehingga hanya satu instans aplikasi yang dapat dikonfigurasi dalam satu tenant.

Catatan

Konfigurasikan aplikasi baik di SAML atau di OAuth sesuai kebutuhan organisasi Anda.

Menambahkan SAP NetWeaver dari galeri

Untuk mengonfigurasi integrasi SAP NetWeaver ke microsoft Entra ID, Anda perlu menambahkan SAP NetWeaver dari galeri ke daftar aplikasi SaaS terkelola Anda.

- Masuk ke pusat admin Microsoft Entra dengan setidaknya Administrator Aplikasi Cloud.

- Jelajahi Entra ID>Aplikasi Perusahaan>Aplikasi Baru.

- Di bagian Tambahkan dari galeri, ketik SAP NetWeaver di kotak pencarian.

- Pilih SAP NetWeaver dari panel hasil lalu tambahkan aplikasi. Tunggu beberapa detik sementara aplikasi ditambahkan ke tenant Anda.

Sebagai alternatif, Anda juga dapat menggunakan Wizard Pengaturan Aplikasi Perusahaan. Dalam wizard ini, Anda dapat menambahkan aplikasi ke penyewa Anda, menambahkan pengguna/grup ke aplikasi, menetapkan peran, dan menelusuri konfigurasi SSO juga. Pelajari selengkapnya tentang wizard Microsoft 365.

Mengonfigurasi dan menguji Microsoft Entra SSO untuk SAP NetWeaver

Konfigurasikan dan uji SSO Microsoft Entra dengan SAP NetWeaver menggunakan pengguna uji bernama B.Simon. Agar SSO berfungsi, Anda perlu membuat hubungan tautan antara pengguna Microsoft Entra dan pengguna terkait di SAP NetWeaver.

Untuk mengonfigurasi dan menguji SSO Microsoft Entra dengan SAP NetWeaver, lakukan langkah-langkah berikut:

-

Konfigurasikan SSO Microsoft Entra untuk memungkinkan pengguna Anda menggunakan fitur ini.

- Buat pengguna uji Microsoft Entra untuk menguji masuk tunggal Microsoft Entra dengan B.Simon.

- Tetapkan pengguna uji Microsoft Entra untuk memungkinkan B.Simon menggunakan masuk tunggal Microsoft Entra.

-

Konfigurasikan SAP NetWeaver menggunakan SAML untuk mengonfigurasi pengaturan SSO di sisi aplikasi.

- Buat pengguna uji SAP NetWeaver untuk memiliki rekan B.Simon di SAP NetWeaver yang terhubung ke representasi pengguna Microsoft Entra.

- Uji SSO untuk memverifikasi apakah konfigurasi berfungsi.

- Konfigurasikan SAP NetWeaver untuk OAuth untuk mengonfigurasi pengaturan OAuth di sisi aplikasi.

- Minta Token Akses dari ID Microsoft Entra untuk menggunakan ID Microsoft Entra sebagai Penyedia Identitas (IdP).

Mengonfigurasi Microsoft Entra SSO

Di bagian ini, Anda mengaktifkan single sign-on Microsoft Entra.

Untuk mengonfigurasi akses menyeluruh Microsoft Entra dengan SAP NetWeaver, lakukan langkah-langkah berikut:

Buka jendela browser web baru dan masuk ke situs perusahaan SAP NetWeaver Anda sebagai administrator

Pastikan bahwa layanan httpdan https aktif dan port yang sesuai ditetapkan dalam SMICM T-Code.

Masuk ke klien bisnis Sistem SAP (T01), di mana SSO diperlukan dan aktifkan Manajemen Sesi Keamanan HTTP.

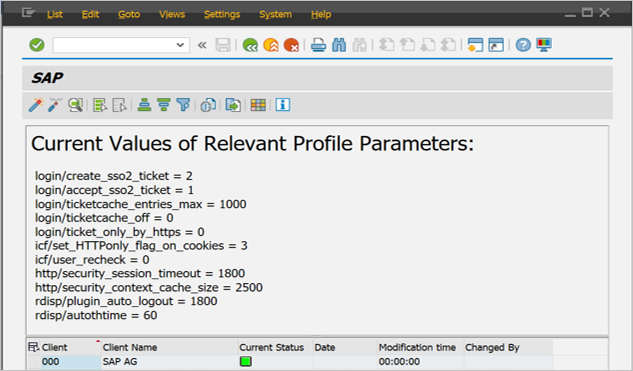

Buka Kode transaksi SICF_SESSIONS. Ini menampilkan semua parameter profil yang relevan dengan nilai saat ini. Mereka terlihat seperti di bawah ini:-

login/create_sso2_ticket = 2 login/accept_sso2_ticket = 1 login/ticketcache_entries_max = 1000 login/ticketcache_off = 0 login/ticket_only_by_https = 0 icf/set_HTTPonly_flag_on_cookies = 3 icf/user_recheck = 0 http/security_session_timeout = 1800 http/security_context_cache_size = 2500 rdisp/plugin_auto_logout = 1800 rdisp/autothtime = 60Catatan

Sesuaikan parameter di atas sesuai persyaratan organisasi Anda, Parameter di atas diberikan di sini sebagai indikasi saja.

Jika perlu, sesuaikan parameter yang diperlukan pada profil instance/default sistem SAP dan restart sistem SAP.

Pilih dua kali klien yang relevan untuk mengaktifkan sesi keamanan HTTP.

Aktifkan di bawah layanan SICF:

/sap/public/bc/sec/saml2 /sap/public/bc/sec/cdc_ext_service /sap/bc/webdynpro/sap/saml2 /sap/bc/webdynpro/sap/sec_diag_tool (This is only to enable / disable trace)

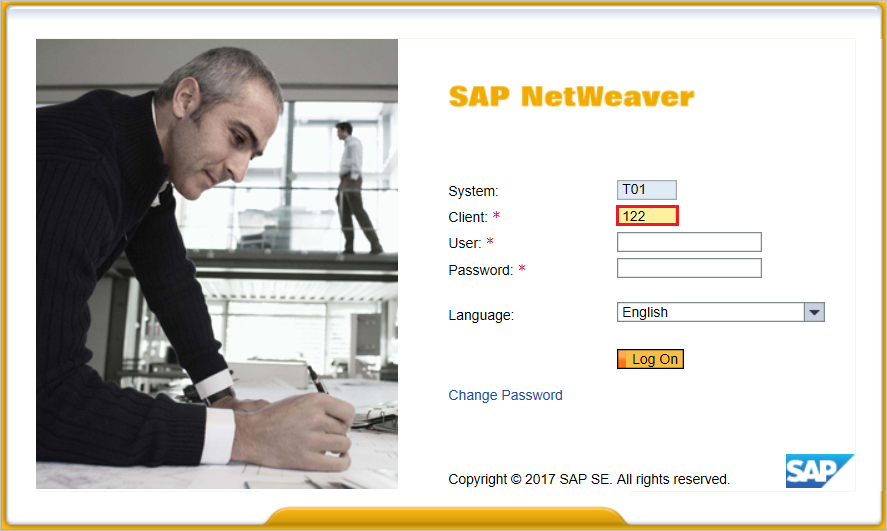

Buka Kode transaksi SAML2 di klien bisnis sistem SAP [T01/122]. Ini akan membuka antarmuka pengguna di browser. Dalam contoh ini, kami menganggap 122 sebagai klien bisnis SAP.

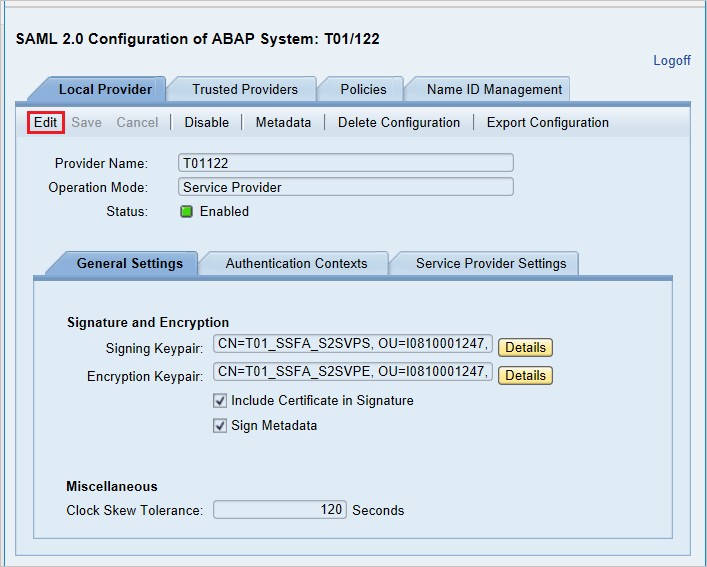

Berikan nama pengguna dan kata sandi Anda untuk dimasukkan di antarmuka pengguna dan pilih Edit.

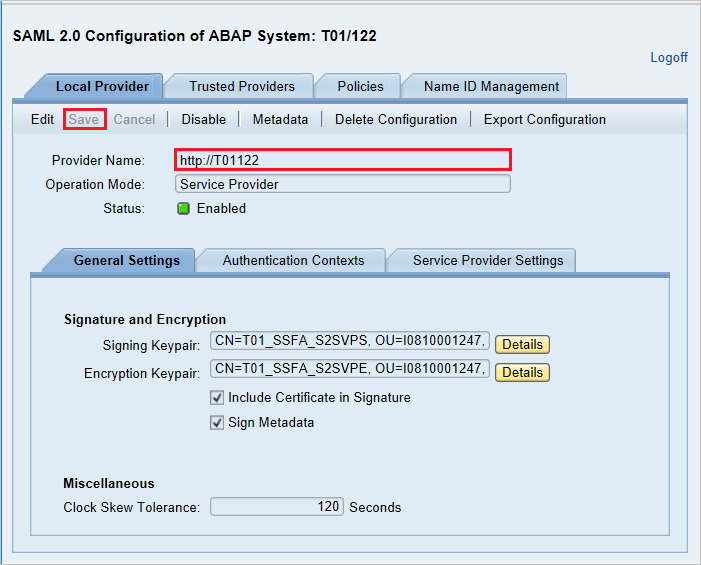

Ganti Nama Penyedia dari T01122 ke

http://T01122dan pilih Simpan.Catatan

Secara default, nama penyedia muncul dalam format

<sid><client>, tetapi Microsoft Entra ID mengharapkan nama dalam format<protocol>://<name>. Disarankan untuk mempertahankan nama penyedia sebagaihttps://<sid><client>agar memungkinkan beberapa mesin ABAP SAP NetWeaver untuk dikonfigurasi dalam Microsoft Entra ID.

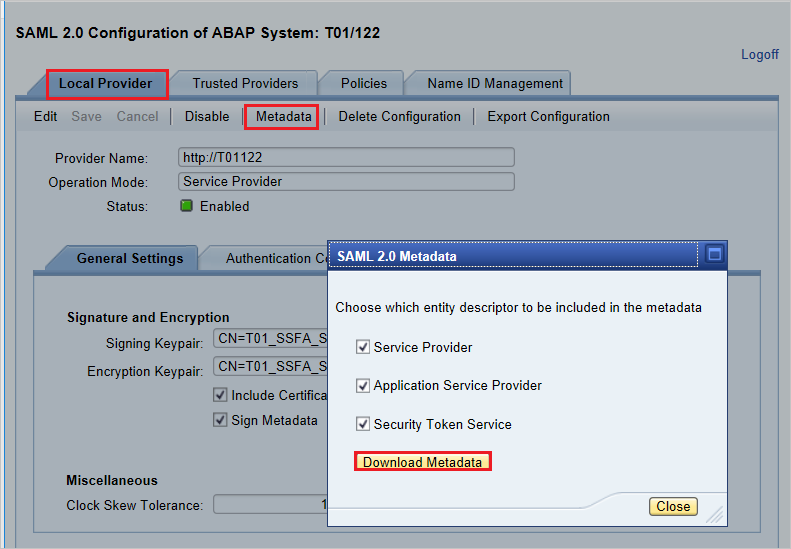

Menghasilkan Metadata Penyedia Layanan:- Setelah selesai mengonfigurasi pengaturan Penyedia Lokal dan Penyedia Tepercaya pada Antarmuka Pengguna SAML 2.0, langkah selanjutnya adalah menghasilkan file metadata penyedia layanan (yang akan berisi semua pengaturan, konteks autentikasi, dan konfigurasi lainnya di SAP). Setelah file ini dibuat, unggah file ini ke ID Microsoft Entra.

Masuk ke tab Penyedia Lokal.

Pilih Metadata.

Simpan file XML Metadata yang dihasilkan di komputer Anda dan unggah di bagian Konfigurasi SAML Dasar untuk mempopulerkan otomatis nilai Pengidentifikasidan URL Balasan di portal Microsoft Azure.

Ikuti langkah-langkah ini untuk mengaktifkan SSO Microsoft Entra.

Masuk ke pusat admin Microsoft Entra dengan setidaknya Administrator Aplikasi Cloud.

Telusuri ke halaman integrasiaplikasi>Entra ID> EnterpriseSAP NetWeaver, temukan bagian Kelola, dan pilih Akses menyeluruh.

Di halaman Pilih metode Single sign-on, pilih SAML.

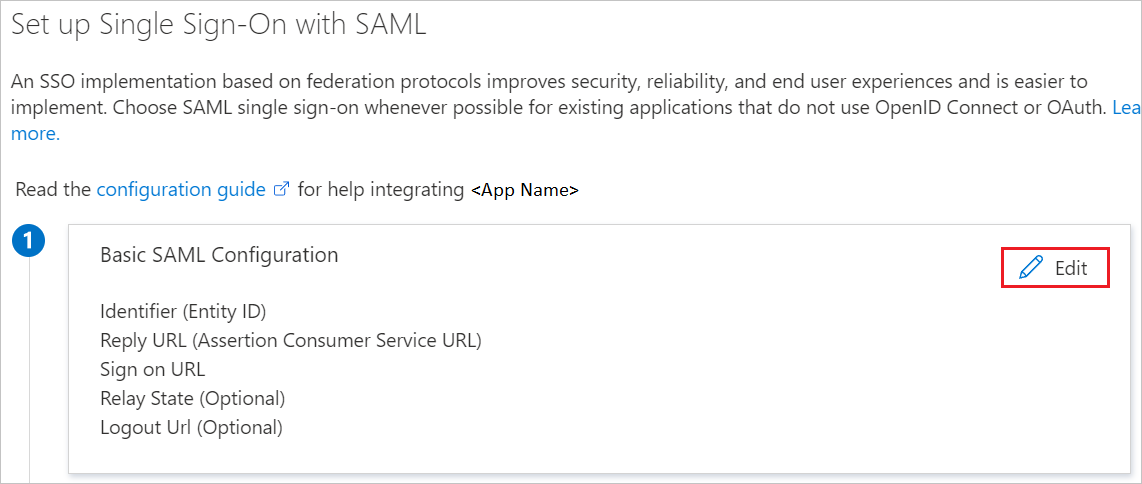

Pada halaman Atur Single Sign-On dengan SAML, pilih ikon pensil untuk Konfigurasi SAML Dasar guna mengedit pengaturan.

Pada bagian Konfigurasi SAML Dasar, jika Anda ingin mengonfigurasi aplikasi dalam mode yang diinisiasi IDP, lakukan langkah berikut:

Pilih Unggah file metadata untuk mengunggah file metadata Penyedia Layanan, yang telah Anda peroleh sebelumnya.

Pilih logo folder untuk memilih file metadata dan pilih Unggah.

Setelah file metadata berhasil diunggah, nilai Pengidentifikasi dan URL Balasan diisi secara otomatis di kotak teks bagian Konfigurasi SAML Dasar seperti yang ditunjukkan di bawah ini:

Di kotak teks URL Masuk, ketik URL menggunakan pola berikut:

https://<your company instance of SAP NetWeaver>

Catatan

Beberapa pelanggan mengalami kesalahan URL Balasan yang salah yang dikonfigurasi untuk instans mereka. Jika Anda menerima kesalahan tersebut, gunakan perintah PowerShell ini. Pertama-tama perbarui URL Balasan di objek aplikasi dengan URL Balasan, lalu perbarui prinsipal layanan. Gunakan Get-MgServicePrincipal untuk mendapatkan nilai ID Perwakilan Layanan.

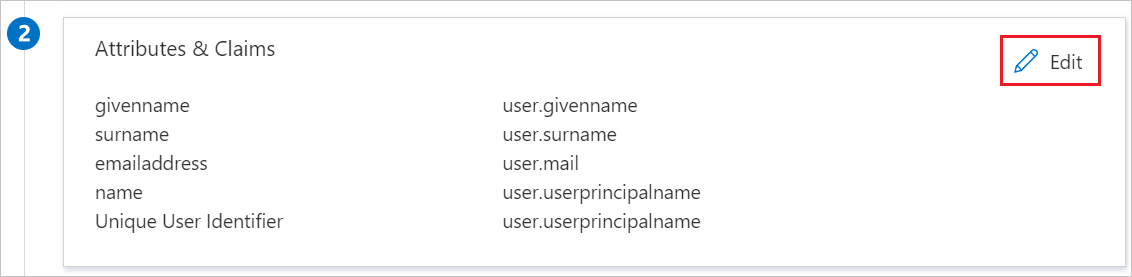

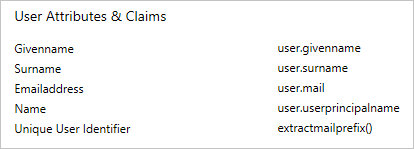

$params = @{ web = @{ redirectUris = "<Your Correct Reply URL>" } } Update-MgApplication -ApplicationId "<Application ID>" -BodyParameter $params Update-MgServicePrincipal -ServicePrincipalId "<Service Principal ID>" -ReplyUrls "<Your Correct Reply URL>"Aplikasi SAP NetWeaver mengharapkan pernyataan SAML dalam format tertentu, yang mengharuskan Anda untuk menambahkan pemetaan atribut kustom ke konfigurasi atribut token SAML Anda. Cuplikan layar berikut menampilkan daftar atribut default. Pilih ikon Edit untuk membuka dialog Atribut Pengguna.

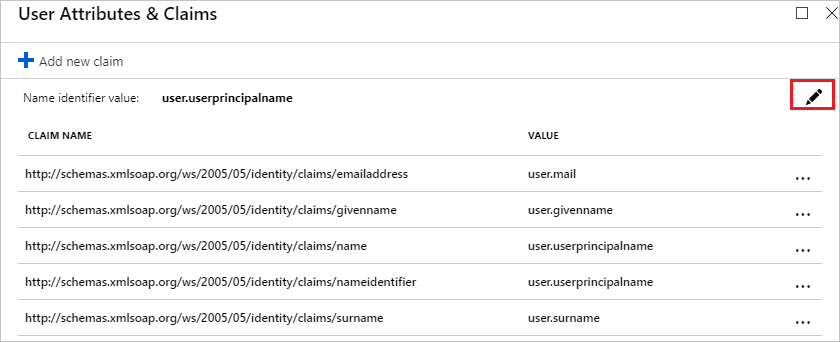

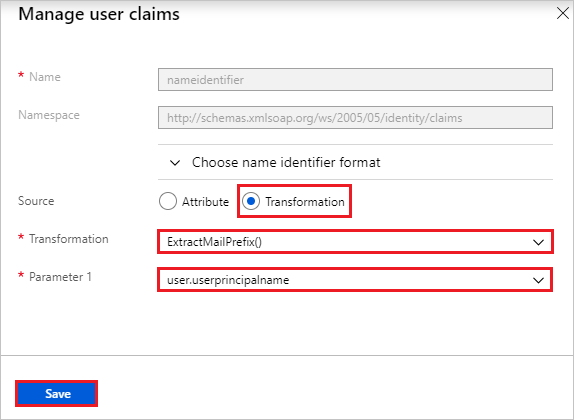

Di bagian Klaim Pengguna pada dialog Atribut Pengguna, konfigurasikan atribut token SAML seperti yang ditunjukkan pada gambar di atas dan lakukan langkah-langkah berikut:

Pilih ikon Edit untuk membuka dialog Kelola klaim pengguna .

Dari daftar Transformasi, pilih ExtractMailPrefix().

Dari daftar Parameter 1, pilih user.userprincipalname.

Pilih Simpan.

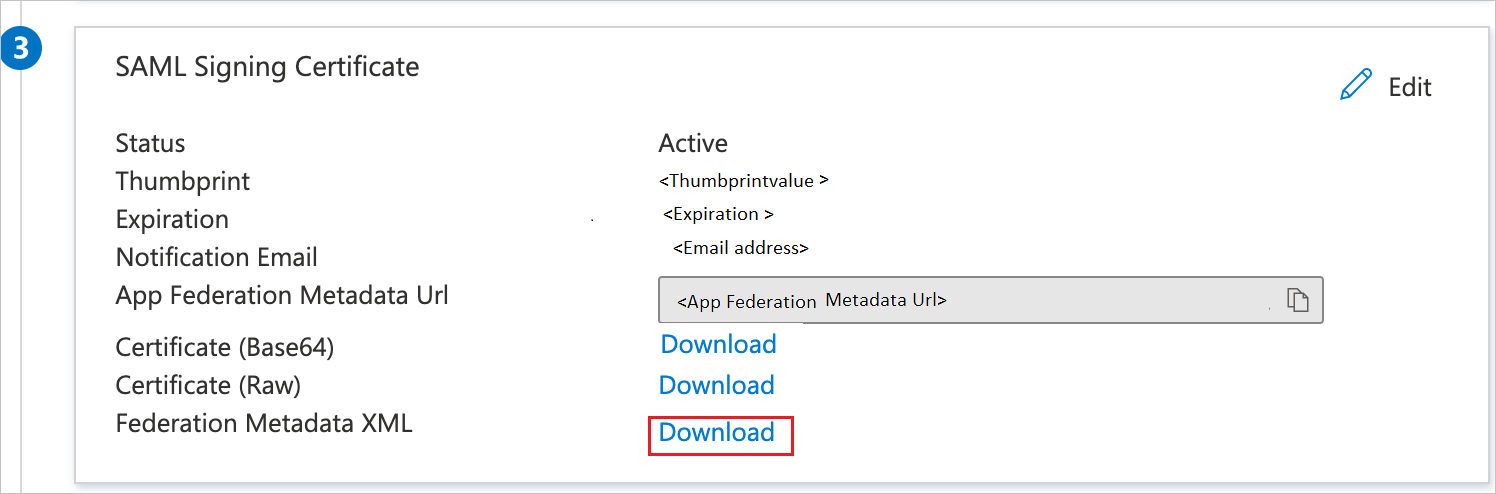

Di halaman Siapkan Akses Menyeluruh dengan SAML, di bagian Sertifikat Penandatanganan SAML, temukan XML Metadata Federasi dan pilih Unduh untuk mengunduh sertifikat dan menyimpannya di komputer Anda.

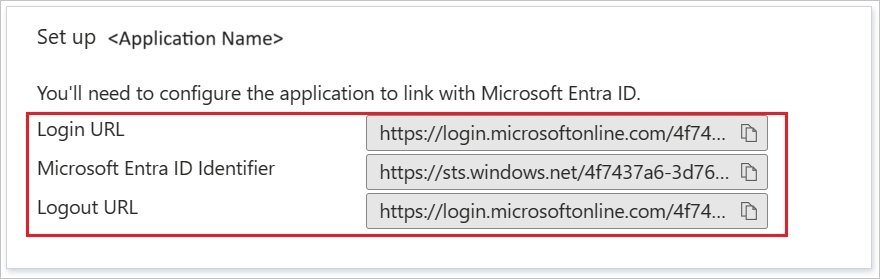

Pada bagian Siapkan SAP NetWeaver , salin URL yang sesuai, berdasarkan kebutuhan Anda.

Membuat dan menetapkan pengguna uji Microsoft Entra

Ikuti prosedur dalam panduan cepat membuat dan menetapkan akun pengguna untuk membuat akun pengguna uji bernama B.Simon.

Mengonfigurasi SAP NetWeaver menggunakan SAML

Masuk ke sistem SAP dan masuk ke kode transaksi SAML2. Ini membuka jendela browser baru dengan layar konfigurasi SAML.

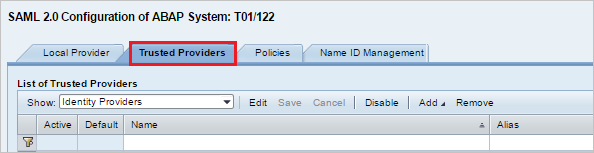

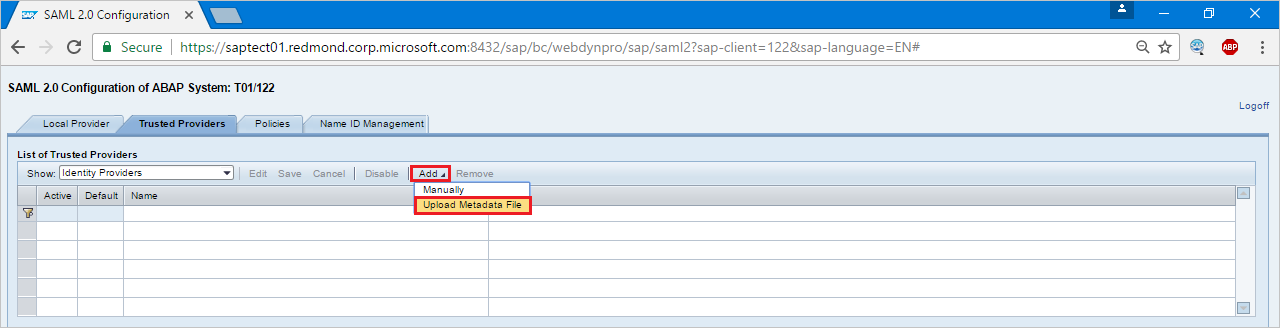

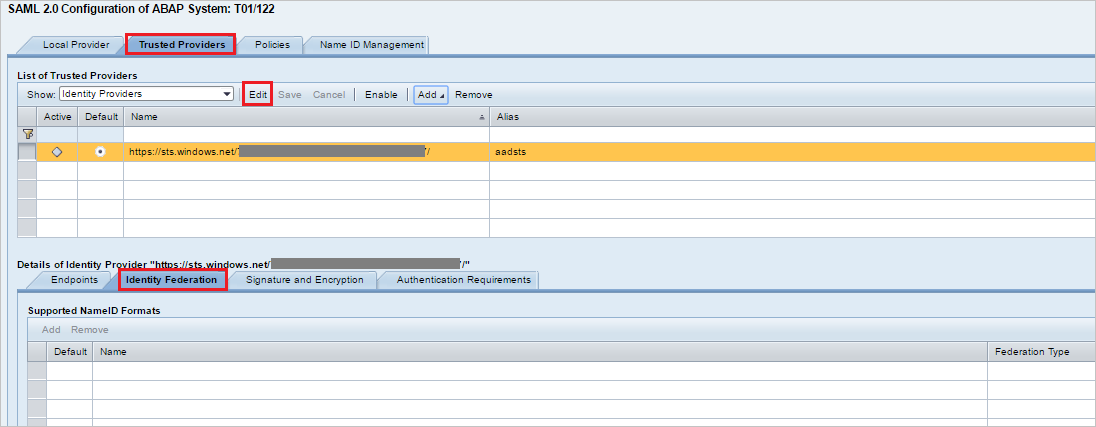

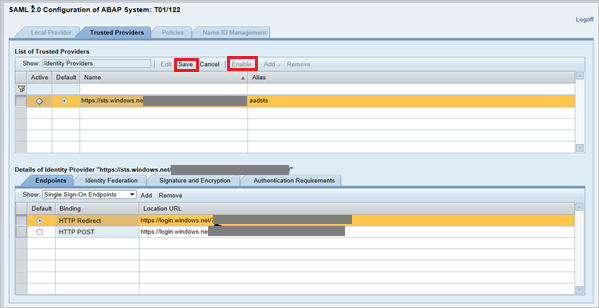

Untuk mengonfigurasi endpoint untuk Penyedia Identitas Tepercaya (ID Microsoft Entra), buka tab Penyedia Tepercaya.

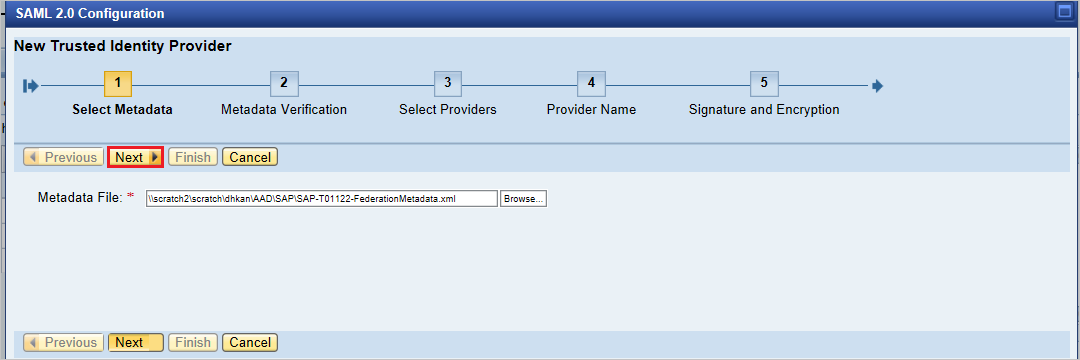

Tekan Tambahkan dan pilih Unggah File Metadata dari menu konteks.

Unggah file metadata, yang telah Anda unduh.

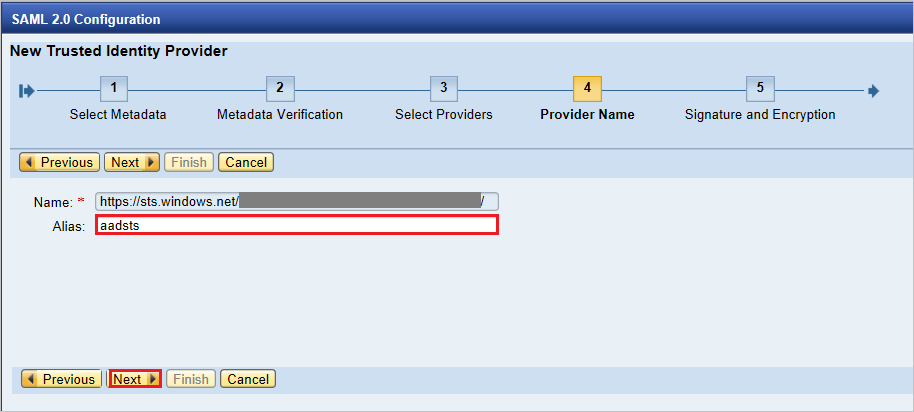

Di layar berikutnya, ketik nama Alias. Misalnya, ketik

aadsts, dan tekan Berikutnya untuk melanjutkan.

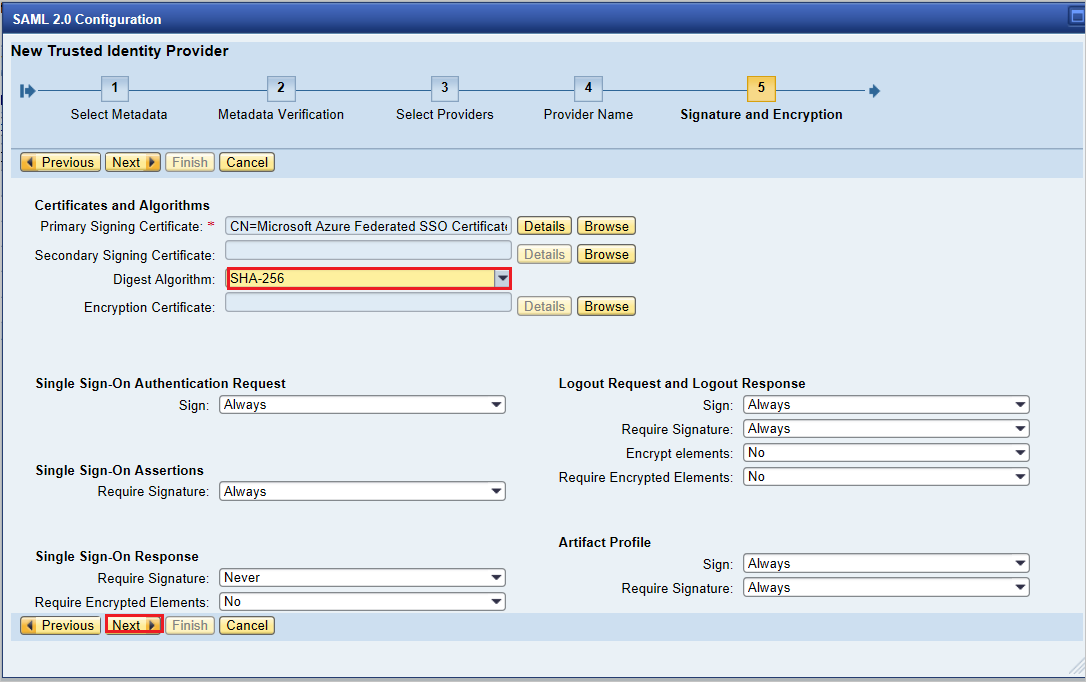

Pastikan bahwa Algoritma Digest Anda harus SHA-256 dan tidak memerlukan perubahan apa pun dan tekan Berikutnya.

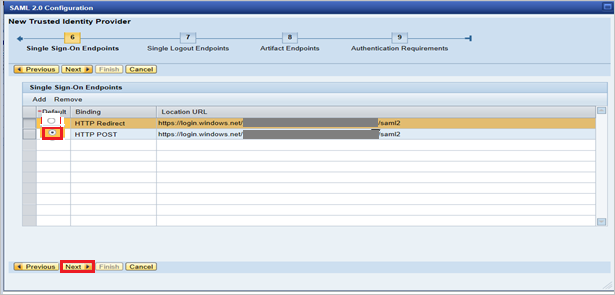

Pada Titik Akhir Akses Menyeluruh, gunakan HTTP POST dan pilih Berikutnya untuk melanjutkan.

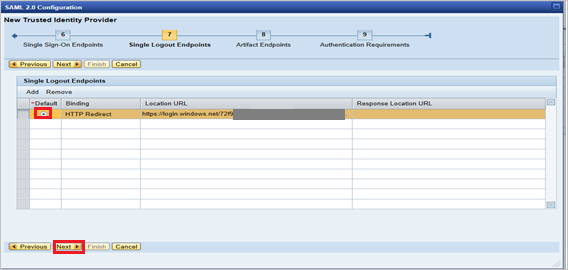

Pada Titik Akhir Keluar Tunggal pilih HTTPRedirect dan pilih Berikutnya untuk melanjutkan.

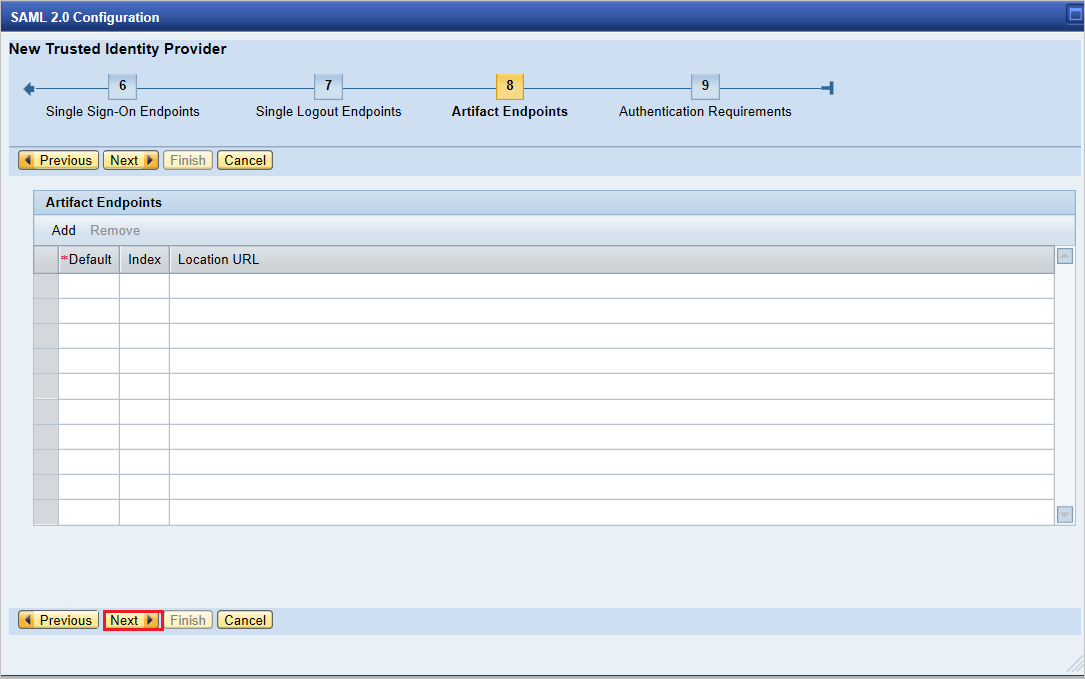

Pada Titik Akhir Artefak, tekan Berikutnya untuk melanjutkan.

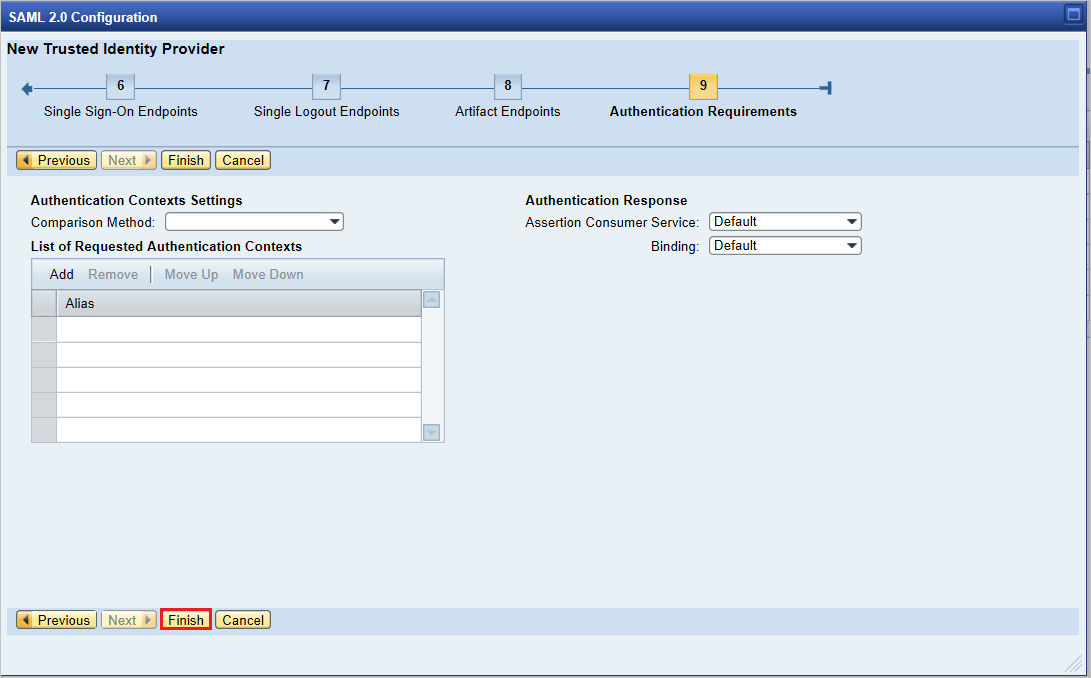

Pada Persyaratan Autentikasi, pilih Selesai.

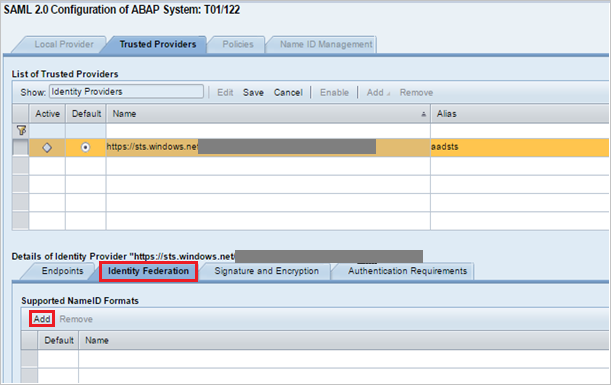

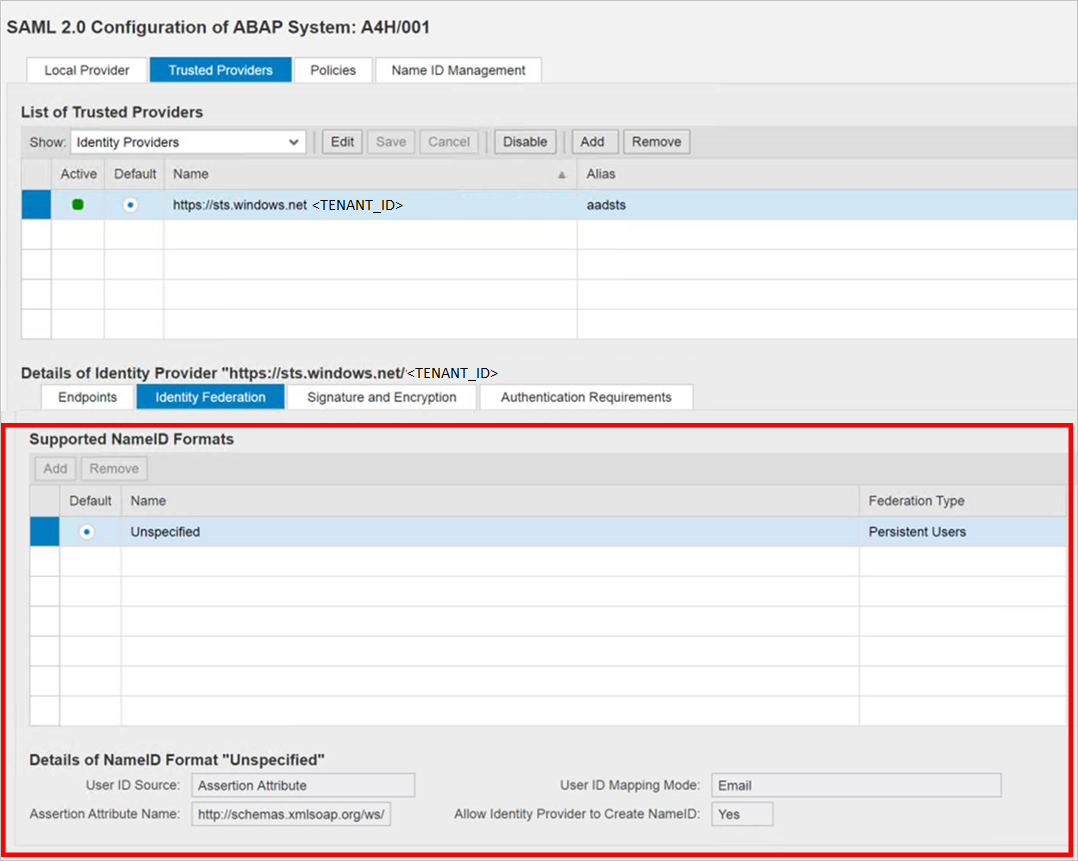

Buka tab Federasi Identitas Penyedia>Tepercaya (dari bawah layar). Pilih Edit.

Pilih Tambahkan di bawah tab Federasi Identitas (jendela bawah).

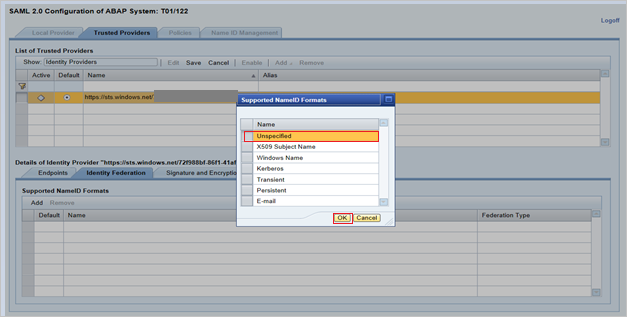

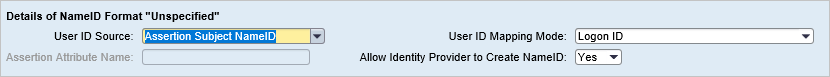

Dari jendela pop-up, pilih Tidak Ditentukan dari format NameID yang Didukung dan pilih OK.

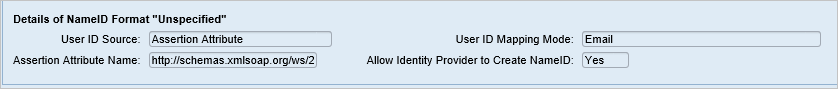

Berikan nilai Sumber ID Pengguna sebagai Atribut Pernyataan, nilai mode pemetaan ID Pengguna sebagai Email dan Nama Atribut Pernyataan sebagai

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name.

Perhatikan bahwa nilai dari Sumber ID Pengguna dan mode pemetaan ID Pengguna menentukan tautan antara pengguna SAP dan klaim Microsoft Entra.

Skenario: Pemetaan pengguna dari SAP ke Microsoft Entra.

Cuplikan layar detail NameID dari SAP.

Tangkapan layar yang menampilkan klaim yang diperlukan dari Microsoft Entra ID.

Skenario: Pilih ID pengguna SAP berdasarkan alamat email yang dikonfigurasi di SU01. Dalam hal ini ID email harus dikonfigurasi di su01 untuk setiap pengguna yang memerlukan SSO.

Cuplikan layar detail NameID dari SAP.

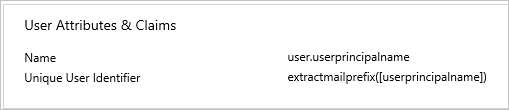

tangkapan layar menyebutkan klaim yang diperlukan dari Microsoft Entra ID.

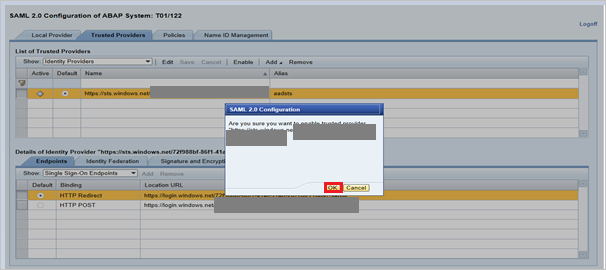

Pilih Simpan lalu pilih Aktifkan untuk mengaktifkan IdP.

Pilih OK setelah diminta.

Membuat pengguna uji SAP NetWeaver

Pada bagian ini, Anda membuat pengguna bernama B.simon di SAP NetWeaver. Harap bekerja dengan tim ahli SAP internal Anda atau bekerja dengan mitra SAP organisasi Anda untuk menambahkan pengguna ke dalam platform SAP NetWeaver.

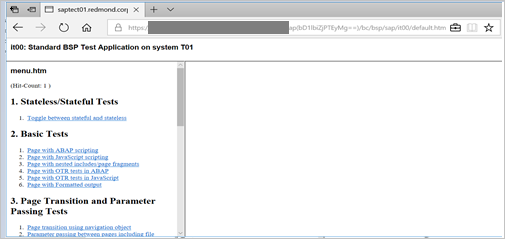

Menguji SSO

Setelah penyedia identitas Microsoft Entra ID diaktifkan, coba akses URL di bawah ini untuk memeriksa SSO, memastikan tidak ada permintaan untuk nama pengguna dan kata sandi.

https://<sapurl>/sap/bc/bsp/sap/it00/default.htm(atau) gunakan URL di bawah ini

https://<sapurl>/sap/bc/bsp/sap/it00/default.htmCatatan

Ganti sapurl dengan nama host SAP yang sebenarnya.

URL di atas akan membawa Anda ke layar yang disebutkan di bawah ini. Jika Anda dapat menjangkau hingga halaman di bawah ini, penyiapan SSO Microsoft Entra berhasil dilakukan.

Jika terjadi permintaan nama pengguna dan kata sandi, Anda dapat mendiagnosis masalah dengan mengaktifkan jejak, menggunakan URL:

https://<sapurl>/sap/bc/webdynpro/sap/sec_diag_tool?sap-client=122&sap-language=EN#

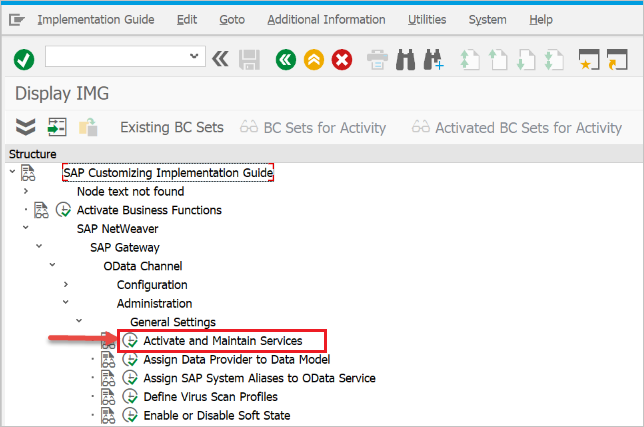

Mengonfigurasi SAP NetWeaver untuk OAuth

Proses terdokumentasi SAP tersedia di lokasi: NetWeaver Gateway Service Enabling dan Pembuatan Ruang Lingkup OAuth 2.0

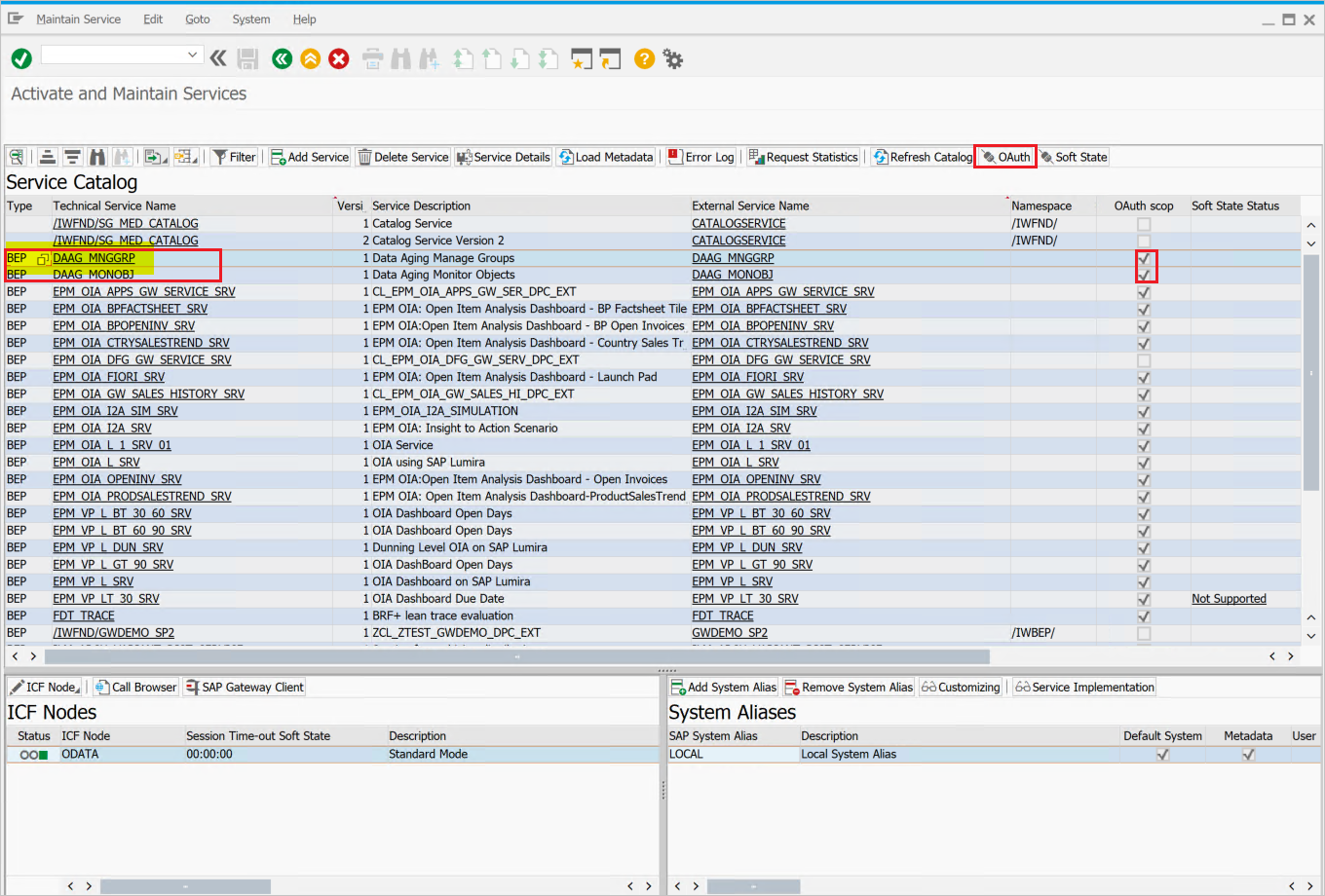

Buka SPRO dan temukan layanan Aktifkan dan Pertahankan.

Dalam contoh ini kami ingin menyambungkan layanan OData:

DAAG_MNGGRPdengan OAuth ke Microsoft Entra SSO. Gunakan pencarian nama layanan teknis untuk layananDAAG_MNGGRPdan aktifkan jika belum aktif (periksa statusgreendi bawah tab simpul ICF). Pastikan jika alias sistem (sistem backend yang terhubung, tempat layanan benar-benar berjalan) sudah benar.

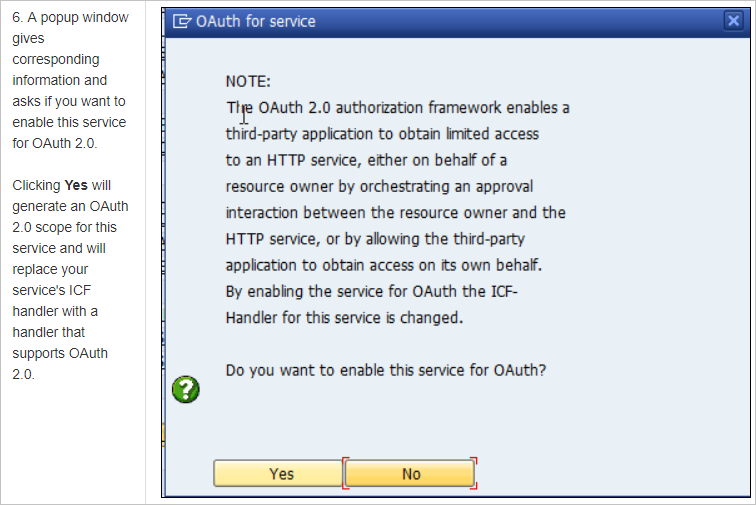

- Kemudian pilih pushbutton OAuth di bilah tombol atas dan tetapkan (pertahankan

scopenama default seperti yang ditawarkan).

- Kemudian pilih pushbutton OAuth di bilah tombol atas dan tetapkan (pertahankan

Misalnya, cakupannya adalah

DAAG_MNGGRP_001. Ini dihasilkan dari nama layanan dengan menambahkan angka secara otomatis. Laporan/IWFND/R_OAUTH_SCOPESdapat digunakan untuk mengubah nama lingkup atau membuat secara manual.

Catatan

Pesan

soft state status isn't supported- dapat diabaikan, karena tidak ada masalah.

Membuat pengguna layanan untuk Klien OAuth 2.0

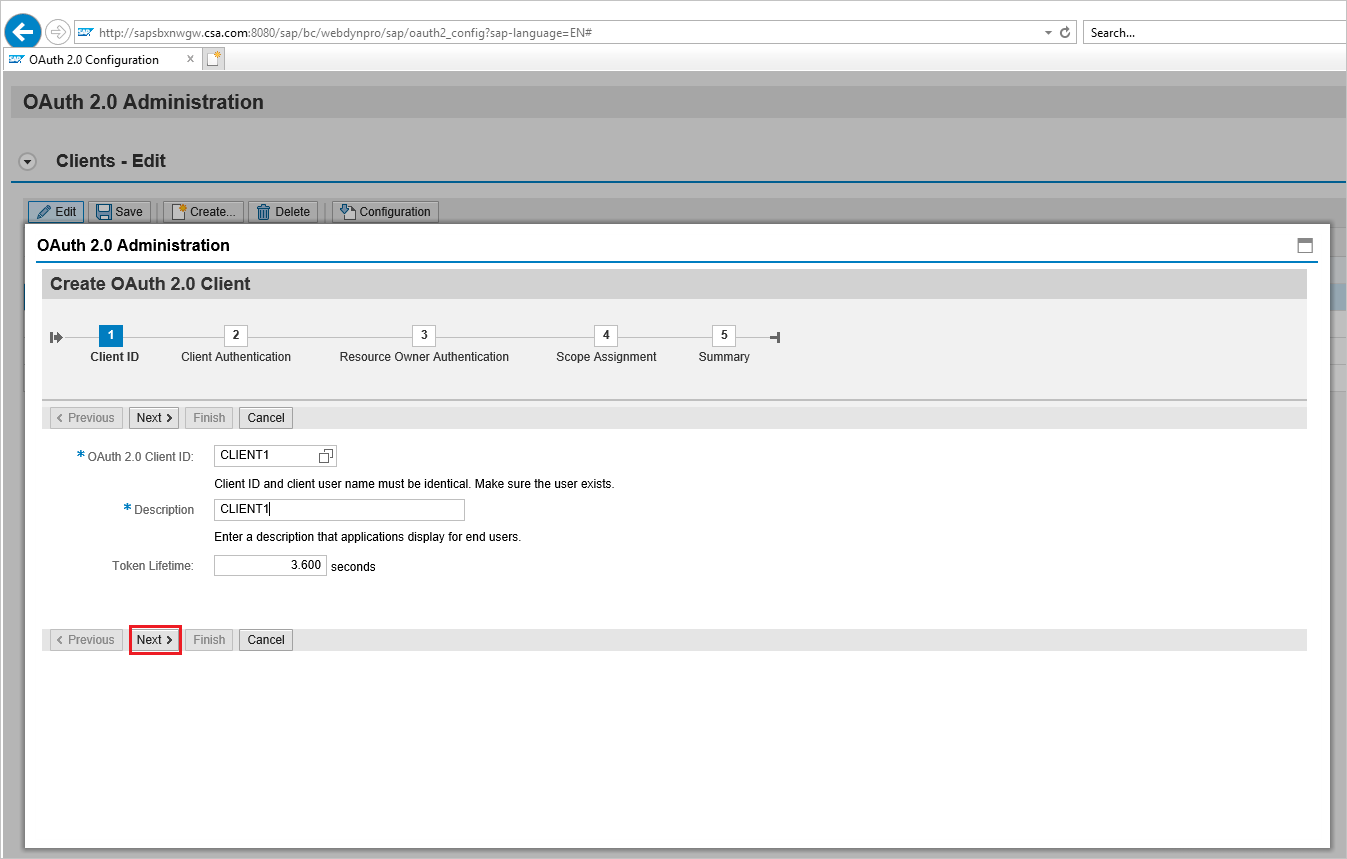

OAuth2 menggunakan

service IDuntuk mendapatkan token akses untuk pengguna akhir atas namanya. Pembatasan penting berdasarkan desain OAuth:OAuth 2.0 Client IDharus identik denganusernameyang digunakan klien OAuth 2.0 untuk login saat meminta Token Akses. Oleh karena itu, misalnya, kita akan mendaftarkan klien OAuth 2.0 dengan nama CLIENT1. Sebagai prasyarat, pengguna dengan nama yang sama (CLIENT1) harus ada di sistem SAP dan pengguna tersebut akan kami konfigurasi untuk digunakan oleh aplikasi yang dirujuk.Saat mendaftarkan Klien OAuth, kami menggunakan

SAML Bearer Grant type.Catatan

Untuk detail lebih lanjut, lihat Registrasi Klien OAuth 2.0 untuk Jenis Pemberian Otorisasi SAML di sini.

Jalankan T-Code

SU01untuk membuat pengguna CLIENT1 sebagaiSystem typedan menetapkan kata sandi. Simpan kata sandi karena Anda perlu memberikan kredensial ke programmer API, yang harus menyimpannya dengan nama pengguna ke kode panggilan. Tidak ada profil atau peran yang harus ditetapkan.

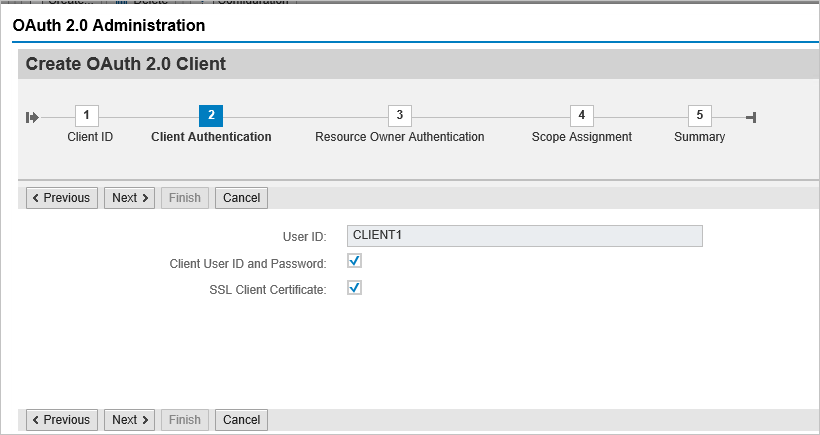

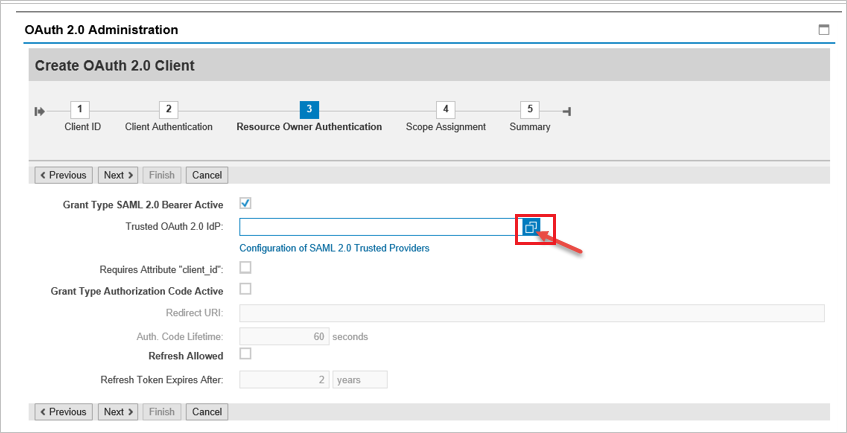

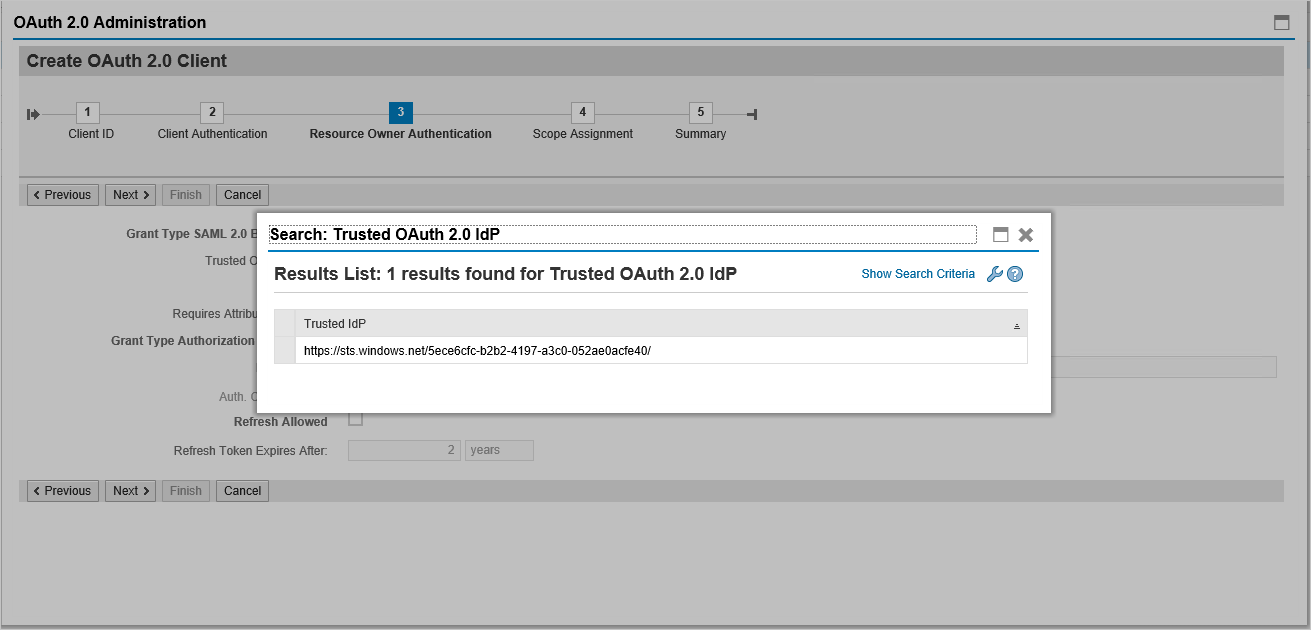

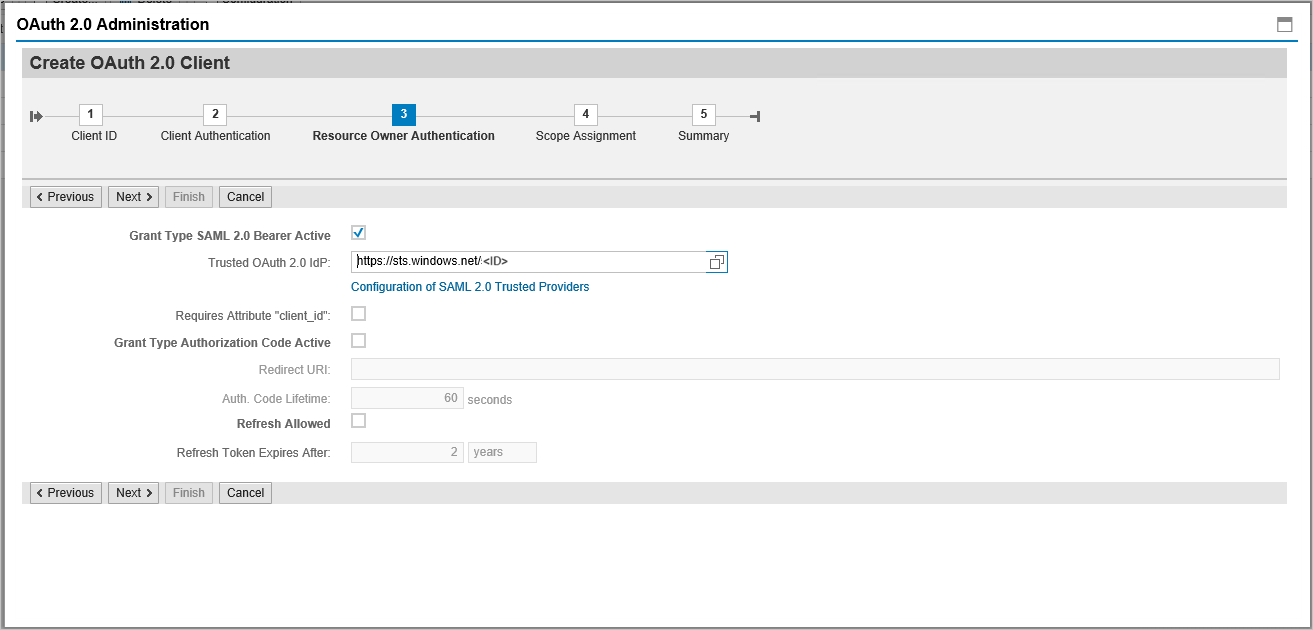

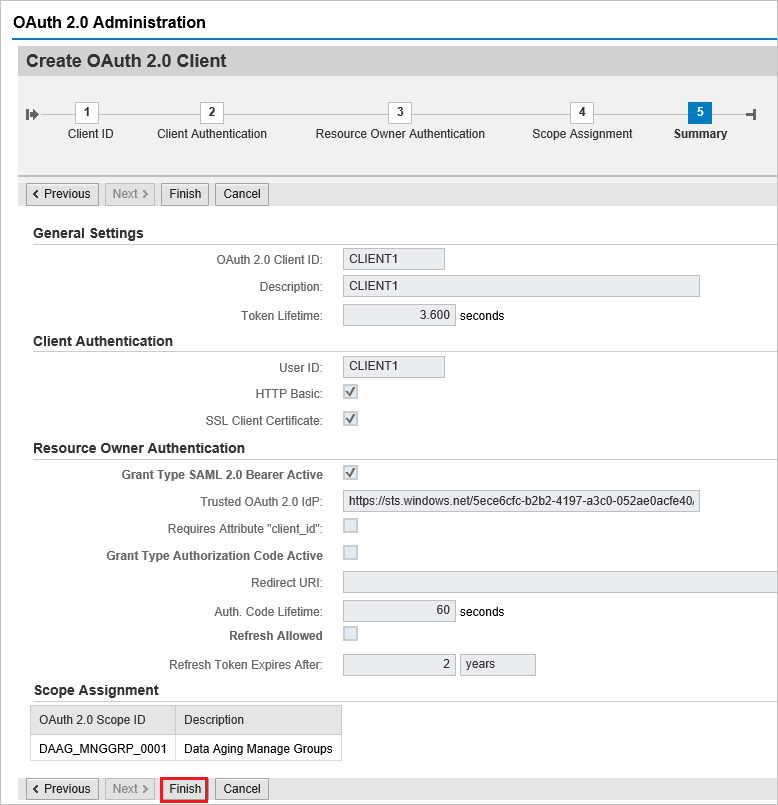

Daftarkan ID Klien OAuth 2.0 baru dengan panduan pembuatan

Untuk mendaftarkan klien OAuth 2.0 baru mulai transaksi SOAUTH2. Transaksi akan menampilkan ikhtisar tentang klien OAuth 2.0 yang sudah terdaftar. Pilih Buat untuk memulai wizard untuk klien OAuth baru bernama CLIENT1 dalam contoh ini.

Buka T-Code: SOAUTH2 dan Berikan deskripsi lalu pilih berikutnya.

Pilih SAML2 IdP – Microsoft Entra ID yang sudah ditambahkan dari daftar dropdown dan simpan.

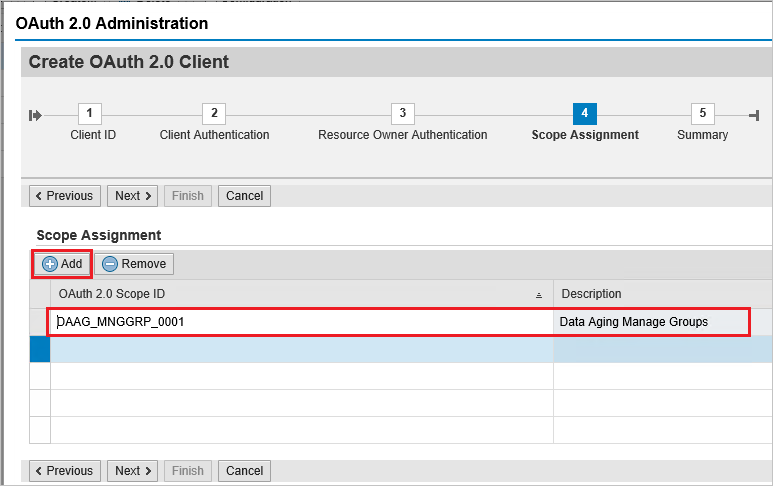

Pilih Tambahkan di bawah penetapan cakupan untuk menambahkan cakupan yang dibuat sebelumnya:

DAAG_MNGGRP_001

Pilih selesai.

Meminta Token Akses dari ID Microsoft Entra

Untuk meminta token akses dari sistem SAP menggunakan ID Microsoft Entra (sebelumnya Azure AD) sebagai Penyedia Identitas (IdP), ikuti langkah-langkah berikut:

Langkah 1: Daftarkan Aplikasi di ID Microsoft Entra

- Masuk ke portal Azure: Navigasikan ke portal Azure di portal.azure.com.

-

Daftarkan aplikasi baru:

- Buka "ID Microsoft Entra".

- Pilih "Pendaftaran aplikasi" > "Pendaftaran baru".

- Isi detail aplikasi seperti Nama, URI Pengalihan, dll.

- Pilih "Daftar".

-

Mengonfigurasi izin API

- Setelah pendaftaran, navigasikan ke "izin API".

- Pilih "Tambahkan izin" dan pilih "API yang digunakan organisasi saya".

- Cari sistem SAP atau API yang relevan dan tambahkan izin yang diperlukan.

- Berikan persetujuan admin untuk izin tersebut.

Langkah 2: Buat Rahasia Klien

- Navigasi ke aplikasi terdaftar: Buka "Sertifikat & rahasia".

-

Buat kunci rahasia klien baru:

- Pilih "Rahasia klien baru".

- Berikan deskripsi dan tetapkan periode kedaluwarsa.

- Pilih "Tambahkan" dan catat nilai rahasia klien karena diperlukan untuk autentikasi.

Langkah 3: Mengonfigurasi Sistem SAP untuk Integrasi ID Microsoft Entra

- Akses Platform Cloud SAP: Masuk ke Kokpit Platform Cloud SAP Anda.

-

Siapkan konfigurasi kepercayaan:

- Buka "Keamanan" > "Konfigurasi Kepercayaan".

- Tambahkan ID Microsoft Entra sebagai IdP tepercaya dengan mengimpor XML metadata federasi dari ID Microsoft Entra. Ini dapat ditemukan di bagian "Titik Akhir" dari pendaftaran aplikasi ID Microsoft Entra (di bawah Dokumen Metadata Federasi).

-

Mengonfigurasi klien OAuth2:

- Dalam sistem SAP, konfigurasikan klien OAuth2 menggunakan ID klien dan rahasia klien yang diperoleh dari ID Microsoft Entra.

- Atur titik akhir token dan parameter OAuth2 relevan lainnya.

Langkah 4: Minta Token Akses

Nasihat

Pertimbangkan untuk menggunakan Azure API Management untuk menyederhanakan proses Propagasi Utama SAP untuk semua aplikasi klien di Azure, Power Platform, Microsoft 365, dan banyak lagi, di satu tempat termasuk penembolokan token pintar, penanganan token yang aman, dan opsi tata kelola seperti pembatasan permintaan. Pelajari selengkapnya tentang Propagasi Utama SAP dengan Azure API Management. Jika Platform Teknologi Bisnis SAP lebih disukai, lihat artikel ini.

Siapkan permintaan token:

- Buat permintaan token menggunakan detail berikut:

-

Token Endpoint: Ini biasanya

https://login.microsoftonline.com/{tenant}/oauth2/v2.0/token. - ID Klien: ID Aplikasi (klien) dari ID Microsoft Entra.

- Rahasia Klien: Nilai rahasia klien dari ID Microsoft Entra.

-

Cakupan: Cakupan yang diperlukan (misalnya,

https://your-sap-system.com/.default). -

Jenis Pemberian: Gunakan

client_credentialsuntuk autentikasi server-ke-server.

-

Token Endpoint: Ini biasanya

- Buat permintaan token menggunakan detail berikut:

Ajukan permintaan token:

- Gunakan alat seperti Postman atau skrip untuk mengirim permintaan POST ke titik akhir token.

- Contoh permintaan (dalam cURL):

curl -X POST \ https://login.microsoftonline.com/{tenant}/oauth2/v2.0/token \ -H 'Content-Type: application/x-www-form-urlencoded' \ -d 'client_id={client_id}&scope=https://your-sap-system.com/.default&client_secret={client_secret}&grant_type=client_credentials'

Ekstrak akses token:

- Respons akan berisi token akses jika permintaan berhasil. Gunakan token akses ini untuk mengautentikasi permintaan API ke sistem SAP.

Langkah 5: Gunakan Token Akses untuk Permintaan API

-

Sertakan token akses dalam permintaan API:

- Untuk setiap permintaan ke sistem SAP, sertakan token akses di

Authorizationheader. - Contoh tajuk:

Authorization: Bearer {access_token}

- Untuk setiap permintaan ke sistem SAP, sertakan token akses di

Mengonfigurasi aplikasi perusahaan untuk SAP NetWeaver untuk SAML2 dan OAuth2 secara bersamaan

Untuk penggunaan paralel SAML2 untuk akses SSO dan OAuth2 untuk API, Anda dapat mengonfigurasi aplikasi perusahaan yang sama di MICROSOFT Entra ID untuk kedua protokol.

Pengaturan umum default ke SAML2 untuk akses menyeluruh dan OAuth2 untuk akses API.

Konten terkait

- Konfigurasikan Microsoft Entra SAP NetWeaver untuk menerapkan Kontrol Sesi, yang melindungi eksfiltrasi dan infiltrasi data sensitif organisasi Anda secara real time. Kontrol Sesi diperluas dari Akses Bersyarat. Pelajari cara menegakkan kontrol sesi dengan Microsoft Defender untuk Cloud Apps.

- Konfigurasikan SAP Principal Propagation (OAuth2) menggunakan Azure API Management untuk mengatur dan mengamankan akses ke sistem SAP dari aplikasi klien di Azure, Power Platform, Microsoft 365 dan lainnya. Pelajari selengkapnya tentang Propagasi Utama SAP dengan Azure API Management.