Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

MICROSOFT Entra ID, bagian dari Microsoft Entra, memungkinkan Anda membatasi apa yang dapat dilihat pengguna tamu eksternal di organisasi mereka di ID Microsoft Entra. Pengguna tamu diatur ke tingkat izin terbatas secara default di ID Microsoft Entra, sementara default untuk pengguna anggota adalah kumpulan lengkap izin pengguna. Ada tingkat izin pengguna tamu lain di pengaturan kolaborasi eksternal organisasi Microsoft Entra Anda untuk akses yang lebih terbatas, sehingga tingkat akses tamu adalah:

| Tingkat izin | Tingkat akses | Nilai |

|---|---|---|

| Sama seperti pengguna anggota | Tamu memiliki akses yang sama ke sumber daya Microsoft Entra sebagai pengguna anggota | A0B1B346-4D3E-4E8B-98F8-753987BE4970 |

| Akses terbatas (default) | Tamu dapat melihat keanggotaan semua grup yang tidak tersembunyi | 10DAE51F-B6AF-4016-8D66-8C2A99B929B3 |

| Akses terbatas (baru) | Tamu tidak dapat melihat keanggotaan grup apa pun | 2af84b1e-32c8-42b7-82bc-daa82404023b |

Saat akses tamu dibatasi, tamu hanya bisa melihat profil pengguna mereka sendiri. Izin untuk melihat pengguna lain tidak diperbolehkan meskipun tamu mencari menggunakan Nama Prinsipal Pengguna atau objectId. Akses terbatas juga membatasi pengguna tamu untuk melihat keanggotaan grup tempat mereka berada. Untuk informasi selengkapnya tentang izin pengguna default secara keseluruhan, termasuk izin pengguna tamu, lihat Apa saja izin pengguna default di ID Microsoft Entra?.

Pembaruan di pusat admin Microsoft Entra

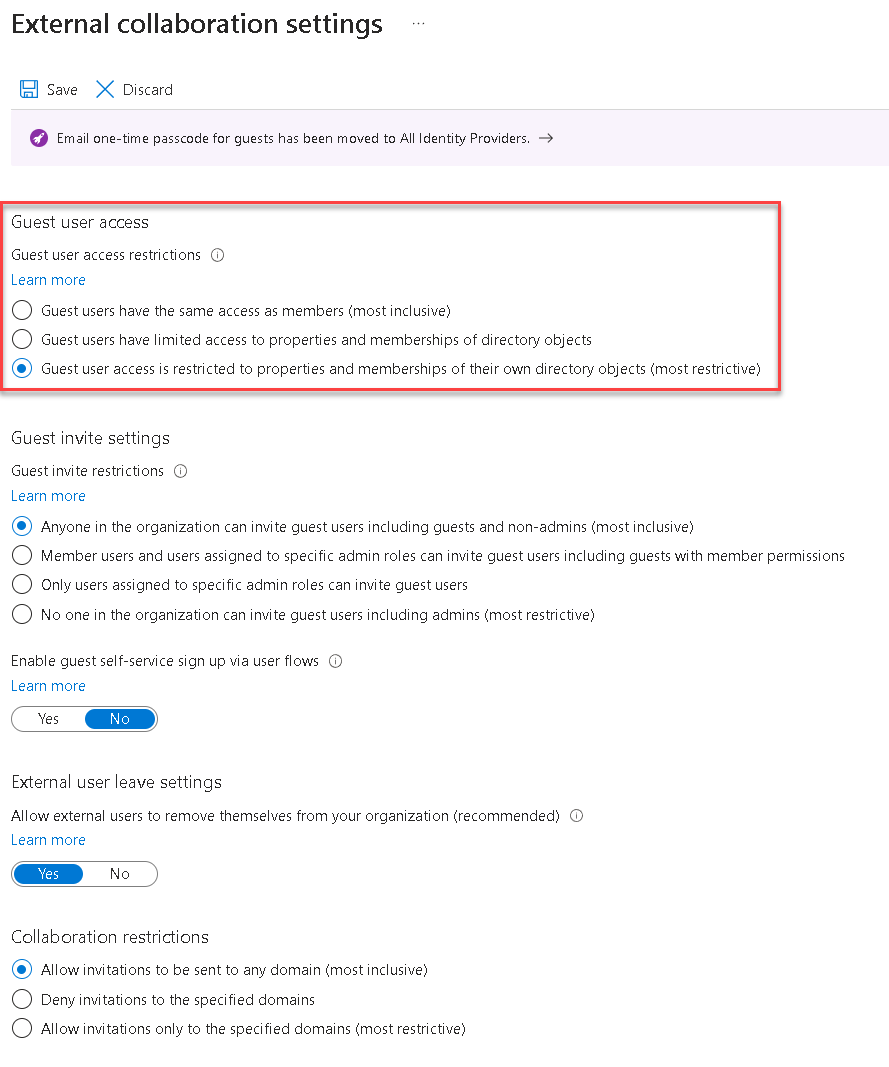

Masuk ke pusat admin Microsoft Entra sebagai administrator Pengguna .

Pilih Entra ID>Identitas Eksternal.

Pilih Pengaturan kolaborasi eksternal.

Pada halaman Pengaturan kolaborasi eksternal , pilih Akses pengguna tamu dibatasi untuk properti dan keanggotaan opsi objek direktori mereka sendiri .

Pilih Simpan. Perubahan dapat memakan waktu hingga 15 menit untuk diterapkan ke pengguna tamu.

Pembaruan dengan Microsoft Graph API

Ada Microsoft Graph API baru untuk mengonfigurasi izin tamu di organisasi Microsoft Entra Anda. Panggilan API berikut dapat dilakukan untuk menetapkan tingkat izin apa pun. Nilai untuk guestUserRoleId yang digunakan di sini adalah untuk menggambarkan pengaturan pengguna tamu yang paling terbatas. Untuk informasi selengkapnya tentang menggunakan Microsoft Graph untuk mengatur izin tamu, lihat authorizationPolicy jenis sumber daya.

Mengonfigurasi untuk pertama kalinya

POST https://graph.microsoft.com/beta/policies/authorizationPolicy/authorizationPolicy

{

"guestUserRoleId": "2af84b1e-32c8-42b7-82bc-daa82404023b"

}

Respon harus Sukses 204.

Catatan

Modul Azure ACTIVE Directory dan MSOnline PowerShell tidak digunakan lagi per 30 Maret 2024. Untuk mempelajari lebih lanjut, baca pembaruan penghentian. Setelah tanggal ini, dukungan untuk modul ini terbatas pada bantuan migrasi ke Microsoft Graph PowerShell SDK dan perbaikan keamanan. Modul yang tidak digunakan lagi akan terus berfungsi hingga Maret, 30 2025.

Sebaiknya migrasi ke Microsoft Graph PowerShell untuk berinteraksi dengan ID Microsoft Entra (sebelumnya Microsoft Azure AD). Untuk pertanyaan umum tentang migrasi, lihat Tanya Jawab Umum Migrasi. Nota: MSOnline versi 1.0.x mungkin mengalami gangguan setelah 30 Juni 2024.

Memperbarui nilai yang sudah ada

PATCH https://graph.microsoft.com/beta/policies/authorizationPolicy/authorizationPolicy

{

"guestUserRoleId": "2af84b1e-32c8-42b7-82bc-daa82404023b"

}

Respon harus Sukses 204.

Menampilkan nilai saat ini

GET https://graph.microsoft.com/beta/policies/authorizationPolicy/authorizationPolicy

Contoh respons:

{

"@odata.context": "https://graph.microsoft.com/beta/$metadata#policies/authorizationPolicy/$entity",

"id": "authorizationPolicy",

"displayName": "Authorization Policy",

"description": "Used to manage authorization related settings across the company.",

"enabledPreviewFeatures": [],

"guestUserRoleId": "10dae51f-b6af-4016-8d66-8c2a99b929b3",

"permissionGrantPolicyIdsAssignedToDefaultUserRole": [

"user-default-legacy"

]

}

Memperbarui dengan cmdlet PowerShell

Dengan fitur ini, kami telah menambahkan kemampuan untuk mengonfigurasi izin terbatas melalui cmdlet PowerShell v2. Pengambilan dan Pembaruan cmdlet PowerShell telah diterbitkan dalam versi 2.0.2.85.

Dapatkan perintah: Get-MgPolicyAuthorizationPolicy

Contoh:

Get-MgPolicyAuthorizationPolicy | Format-List

AllowEmailVerifiedUsersToJoinOrganization : True

AllowInvitesFrom : everyone

AllowUserConsentForRiskyApps :

AllowedToSignUpEmailBasedSubscriptions : True

AllowedToUseSspr : True

BlockMsolPowerShell : False

DefaultUserRolePermissions : Microsoft.Graph.PowerShell.Models.MicrosoftGraphDefaultUserRolePermissions

DeletedDateTime :

Description : Used to manage authorization related settings across the company.

DisplayName : Authorization Policy

GuestUserRoleId : 10dae51f-b6af-4016-8d66-8c2a99b929b3

Id : authorizationPolicy

AdditionalProperties : {[@odata.context, https://graph.microsoft.com/v1.0/$metadata#policies/authorizationPolicy/$entity]}

Perintah pembaruan: Update-MgPolicyAuthorizationPolicy

Contoh:

Update-MgPolicyAuthorizationPolicy -GuestUserRoleId '2af84b1e-32c8-42b7-82bc-daa82404023b'

Layanan Microsoft 365 yang didukung

Layanan yang didukung

Dengan didukung, kami maksudkan bahwa pengalaman sesuai harapan; secara khusus, sama dengan pengalaman yang saat ini dirasakan tamu.

- Tim

- Prospek (OWA)

- SharePoint

- Perencana di Teams

- Aplikasi ponsel perencana

- Aplikasi web perencana

- Proyek untuk web

- Operasi Proyek

Layanan yang saat ini tidak didukung

Layanan tanpa dukungan mungkin memiliki masalah kompatibilitas dengan pengaturan pembatasan tamu yang baru.

- Formulir

- Proyek Online

- Yammer

- Perencana di SharePoint

Pertanyaan Umum (FAQ)

| Pertanyaan | Jawaban |

|---|---|

| Di mana izin ini berlaku? | Izin tingkat direktori ini diberlakukan di seluruh layanan Microsoft Entra termasuk Microsoft Graph, PowerShell v2, portal Azure, dan portal Aplikasi Saya. Layanan Microsoft 365 yang menggunakan grup Microsoft 365 untuk skenario kolaborasi juga terpengaruh, khususnya Outlook, Microsoft Teams, dan SharePoint. |

| Bagaimana izin terbatas memengaruhi grup mana yang bisa dilihat tamu? | Terlepas dari izin tamu default atau dibatasi, tamu tidak dapat menghitung daftar grup atau pengguna. Tamu dapat melihat grup tempat mereka menjadi anggota di portal Microsoft Azure dan portal Aplikasi Saya bergantung pada izin:

Untuk perbandingan lebih rinci tentang izin direktori yang berasal dari Graph API, lihat Izin pengguna default. |

| Bagian mana dari portal Aplikasi Saya yang akan memengaruhi fitur ini? | Fungsionalitas grup di portal Aplikasi Saya mematuhi izin baru ini. Fungsi ini mencakup semua jalur untuk melihat daftar grup dan keanggotaan grup di Aplikasi Saya. Tidak ada perubahan yang dilakukan pada ketersediaan tile grup. Ketersediaan petak grup masih dikontrol oleh pengaturan grup yang ada di portal Microsoft Azure. |

| Apakah izin ini menggantikan pengaturan tamu SharePoint atau Microsoft Teams? | Tidak. Pengaturan yang sudah ada masih mengontrol pengalaman dan akses dalam aplikasi tersebut. Misalnya, jika Anda melihat masalah di SharePoint, periksa kembali pengaturan berbagi eksternal Anda. Tamu yang ditambahkan oleh pemilik tim di tingkat tim memiliki akses ke saluran obrolan rapat hanya untuk saluran standar, tidak termasuk saluran pribadi dan bersama. |

| Apa masalah kompatibilitas yang diketahui di Yammer? | Dengan izin diatur pada "dibatasi", tamu yang masuk ke Yammer tidak bisa keluar dari grup. |

| Apakah izin tamu saya yang sudah ada akan diubah di penyewa saya? | Tak ada perubahan yang dilakukan pada pengaturan Anda saat ini. Kami mempertahankan kompatibilitas ke belakang dengan pengaturan Anda yang ada. Anda memutuskan kapan Anda ingin membuat perubahan. |

| Apakah izin ini akan disetel secara default? | Tidak. Izin default yang sudah ada tetap tidak berubah. Anda dapat secara opsional mengatur izin agar lebih ketat. |

| Apakah ada persyaratan lisensi untuk fitur ini? | Tidak, tidak ada persyaratan lisensi baru dengan fitur ini. |

Langkah berikutnya

- Untuk mempelajari selengkapnya tentang izin tamu yang sudah ada di ID Microsoft Entra, lihat Apa saja izin pengguna default di ID Microsoft Entra?

- Untuk melihat metode Microsoft Graph API untuk membatasi akses tamu, lihat

authorizationPolicyjenis sumber daya - Untuk mencabut semua akses untuk pengguna, lihat Mencabut akses pengguna di ID Microsoft Entra