Microsoft Entra kolaborasi business-to-business (B2B) dengan Microsoft Identity Manager (MIM) 2016 SP1 dengan Azure Proksi Aplikasi

Skenario awal adalah manajemen siklus hidup akun AD pengguna eksternal. Dalam skenario ini, organisasi telah mengundang tamu ke direktori Microsoft Entra mereka, dan ingin memberi tamu tersebut akses ke aplikasi lokal Windows-Integrated Autentikasi atau berbasis Kerberos, melalui proksi aplikasi Microsoft Entra atau mekanisme gateway lainnya. Proksi aplikasi Microsoft Entra mengharuskan setiap pengguna memiliki akun AD DS mereka sendiri, untuk tujuan identifikasi dan delegasi.

Panduan Scenario-Specific

Beberapa asumsi yang dibuat dalam konfigurasi B2B dengan MIM dan ID Microsoft Entra Proksi Aplikasi:

Anda telah menyebarkan AD lokal, dan Microsoft Identity Manager diinstal dan konfigurasi dasar Layanan MIM, Portal MIM, Agen Manajemen Direktori Aktif (AD MA) dan Agen Manajemen FIM (FIM MA). Untuk informasi selengkapnya, lihat Menyebarkan Microsoft Identity Manager 2016 SP2.

Anda telah mengikuti instruksi dalam artikel tentang cara mengunduh dan menginstal konektor Graph.

Anda telah Microsoft Entra Connect yang dikonfigurasi untuk menyinkronkan pengguna dan grup ke ID Microsoft Entra.

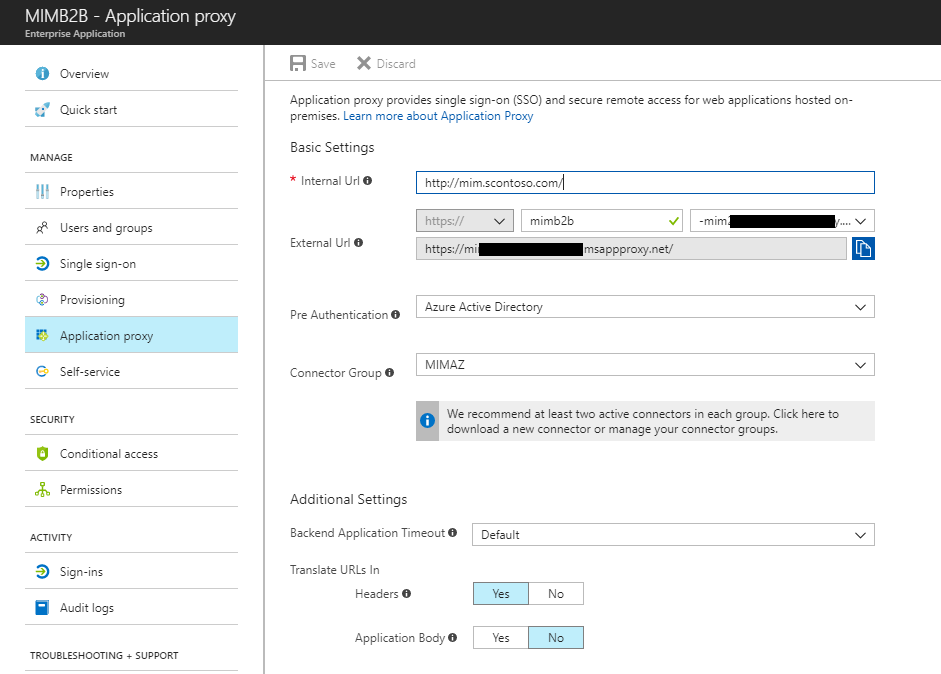

Anda telah menyiapkan Proksi Aplikasi konektor dan grup konektor. Jika tidak, lihat Tutorial: Menambahkan aplikasi lokal untuk akses jarak jauh melalui Proksi Aplikasi di ID Microsoft Entra untuk menginstal dan mengonfigurasi.

Anda telah menerbitkan satu atau beberapa aplikasi, yang mengandalkan Autentikasi Terintegrasi Windows atau akun AD individual melalui proksi aplikasi Microsoft Entra.

Anda telah mengundang atau mengundang satu atau beberapa tamu, yang mengakibatkan satu atau beberapa pengguna dibuat dalam ID Microsoft Entra. Untuk informasi selengkapnya, lihat Layanan mandiri untuk pendaftaran kolaborasi B2B Microsoft Entra.

Skenario Contoh Penyebaran Ujung ke Ujung B2B

Panduan ini dibangun berdasarkan skenario berikut:

Contoso Pharmaceuticals bekerja sama dengan Trey Research Inc. sebagai bagian dari Departemen R&D mereka. Karyawan Trey Research perlu mengakses aplikasi pelaporan penelitian yang disediakan oleh Contoso Pharmaceuticals.

Contoso Pharmaceuticals berada di penyewa mereka sendiri, untuk mengonfigurasi domain kustom.

Seseorang telah mengundang pengguna eksternal ke penyewa Contoso Pharmaceuticals. Pengguna ini telah menerima undangan dan dapat mengakses sumber daya yang dibagikan.

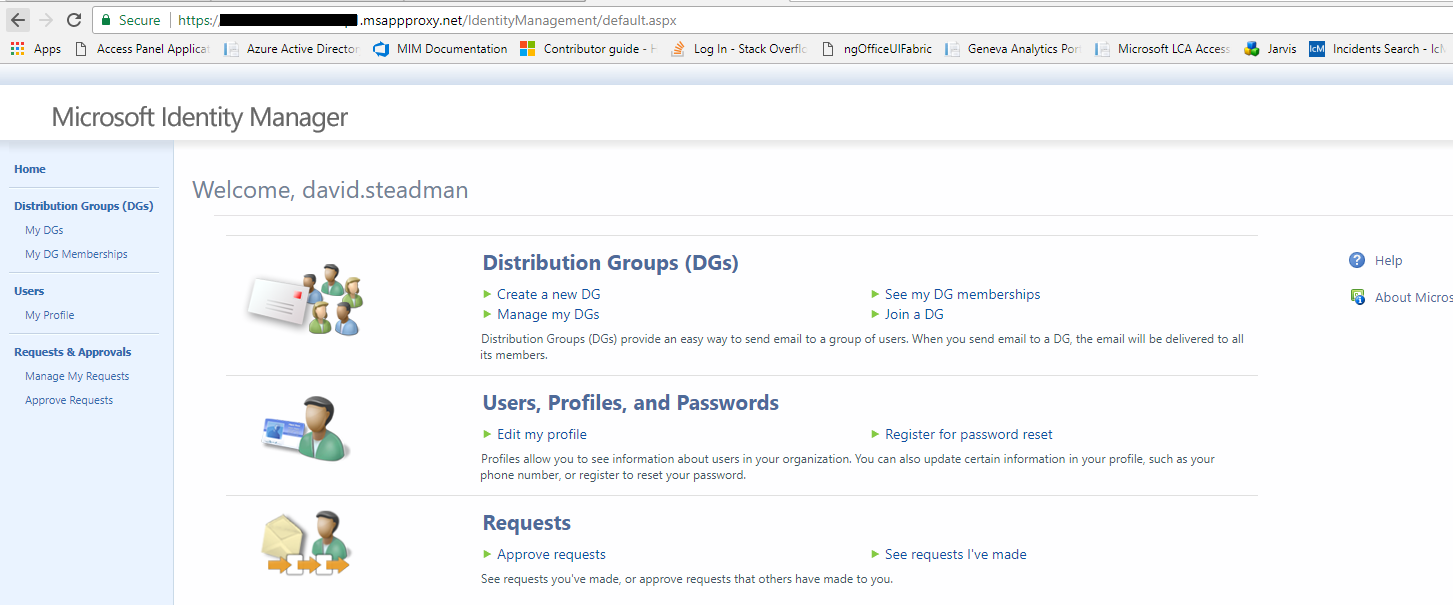

Contoso Pharmaceuticals telah menerbitkan aplikasi melalui Proksi Aplikasi. Dalam skenario ini, aplikasi contohnya adalah Portal MIM. Ini akan memungkinkan pengguna tamu untuk berpartisipasi dalam proses MIM, misalnya dalam skenario staf dukungan atau meminta akses ke grup di MIM.

Mengonfigurasi AD dan Microsoft Entra Connect untuk mengecualikan pengguna yang ditambahkan dari ID Microsoft Entra

Secara default, Microsoft Entra Connect akan mengasumsikan bahwa pengguna non-admin di Direktori Aktif perlu disinkronkan ke dalam ID Microsoft Entra. Jika Microsoft Entra Connect menemukan pengguna yang sudah ada di ID Microsoft Entra yang cocok dengan pengguna dari AD lokal, Microsoft Entra Connect akan mencocokkan dua akun dan menganggap bahwa ini adalah sinkronisasi pengguna sebelumnya, dan membuat AD lokal otoritatif. Namun, perilaku default ini tidak cocok untuk alur B2B, tempat akun pengguna berasal dari ID Microsoft Entra.

Oleh karena itu, pengguna yang dibawa ke AD DS oleh MIM dari ID Microsoft Entra perlu disimpan dengan cara agar ID Microsoft Entra tidak akan mencoba menyinkronkan pengguna tersebut kembali ke ID Microsoft Entra. Salah satu cara untuk melakukan ini adalah dengan membuat unit organisasi baru di AD DS, dan mengonfigurasi Microsoft Entra Connect untuk mengecualikan unit organisasi tersebut.

Untuk informasi selengkapnya, lihat Microsoft Entra Connect Sync: Mengonfigurasi pemfilteran.

Membuat aplikasi Microsoft Entra

Catatan: Sebelum membuat di MIM Sinkronkan agen manajemen untuk konektor grafik, pastikan Anda telah meninjau panduan untuk menyebarkan Konektor Graph, dan membuat aplikasi dengan ID klien dan rahasia.

Pastikan bahwa aplikasi telah diotorisasi untuk setidaknya salah satu izin ini: User.Read.All, , User.ReadWrite.AllDirectory.Read.All atau Directory.ReadWrite.All.

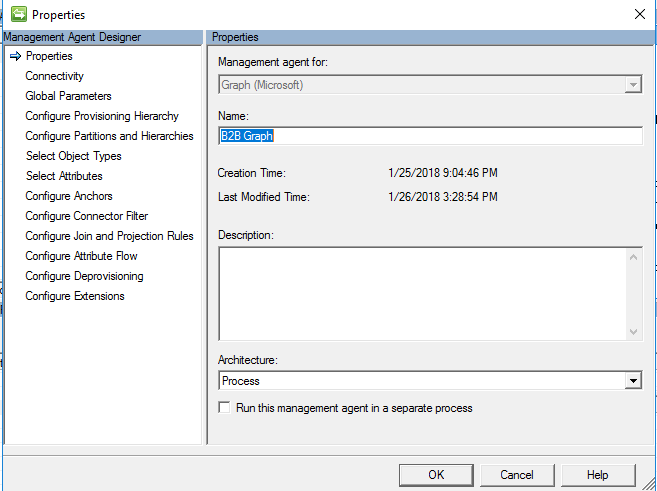

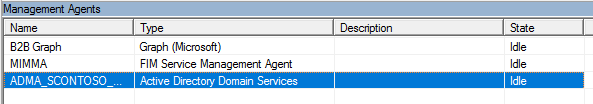

Membuat Agen Manajemen Baru

Di antarmuka pengguna Synchronization Service Manager, pilih Konektor dan Buat. Pilih Graph (Microsoft) dan beri nama deskriptif.

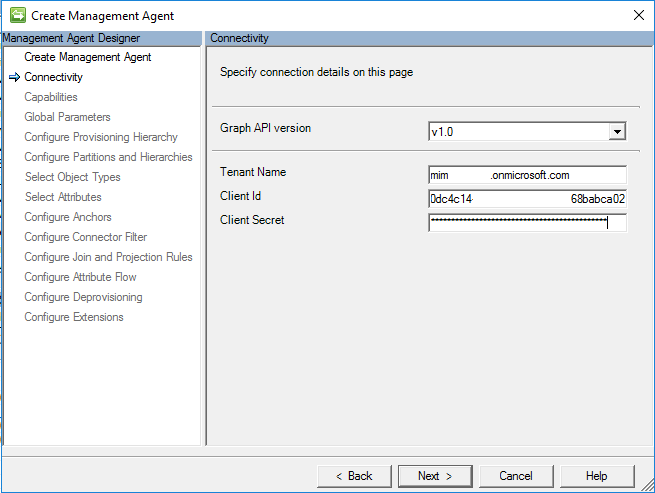

Konektivitas

Pada halaman Konektivitas, Anda harus menentukan Versi Graph API. PAI siap produksi adalah V 1.0, Non-Produksi adalah Beta.

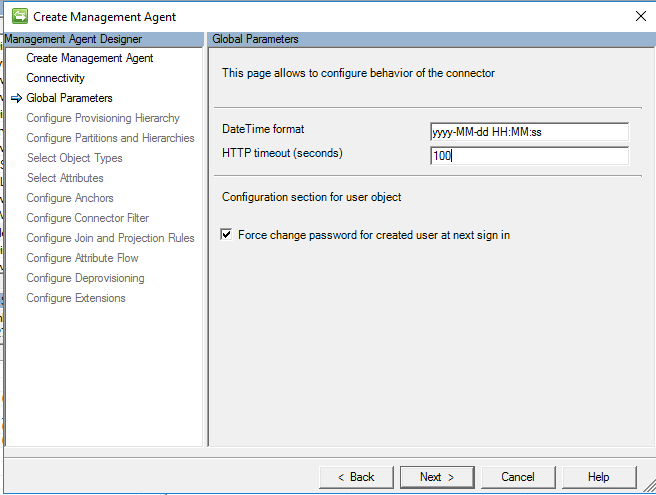

Parameter Global

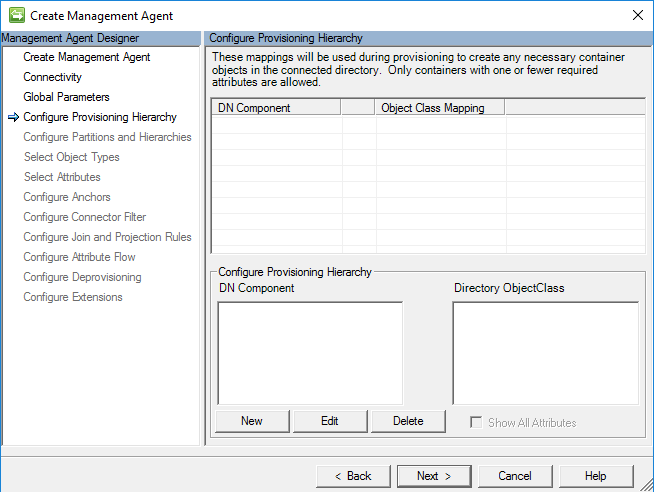

Mengonfigurasi Hierarki Provisi

Halaman ini digunakan untuk memetakan komponen DN, misalnya OU, ke jenis objek yang harus disediakan, misalnya organizationalUnit. Ini tidak diperlukan untuk skenario ini, jadi biarkan ini sebagai default dan klik berikutnya.

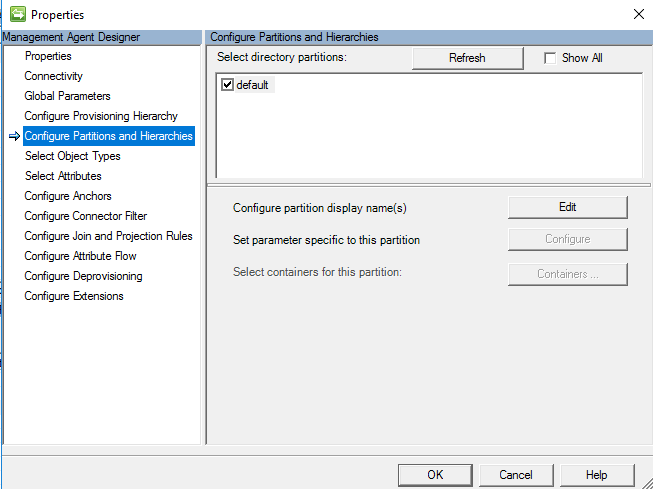

Mengonfigurasi Partisi dan Hierarki

Pada halaman partisi dan hierarki, pilih semua namespace dengan objek yang Anda rencanakan untuk diimpor dan diekspor.

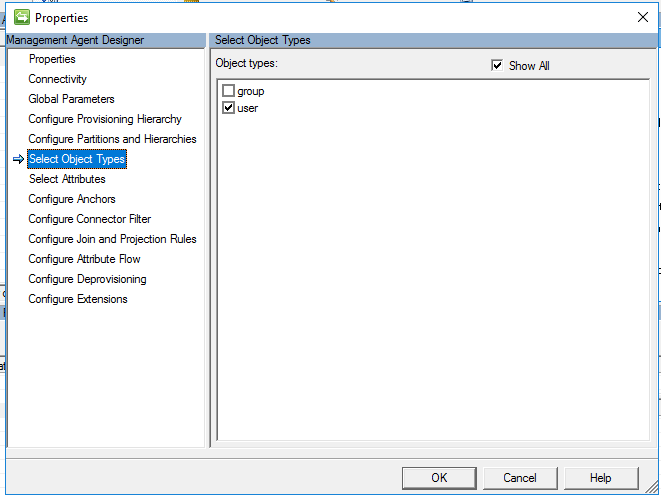

Pilih Jenis Objek

Pada halaman jenis objek, pilih jenis objek yang ingin Anda impor. Anda harus memilih setidaknya 'Pengguna'.

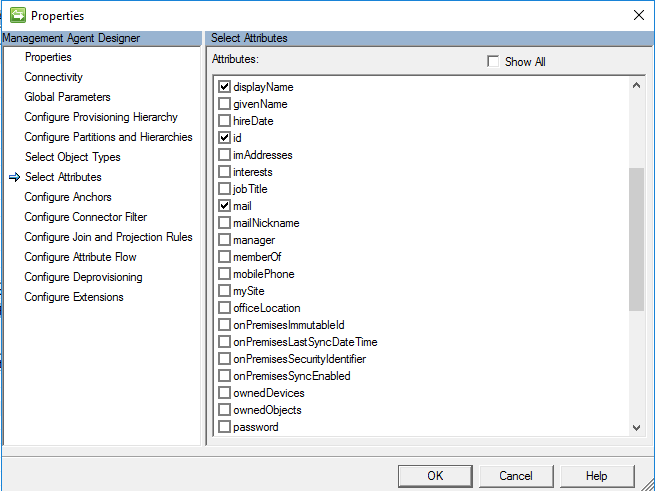

Pilih Atribut

Pada layar Pilih Atribut, pilih atribut dari Microsoft Entra yang akan diperlukan untuk mengelola pengguna B2B di AD. Atribut "ID" diperlukan. Atribut userPrincipalName dan userType akan digunakan nanti dalam konfigurasi ini. Atribut lain bersifat opsional, termasuk

displayNamemailgivenNamesurnameuserPrincipalNameuserType

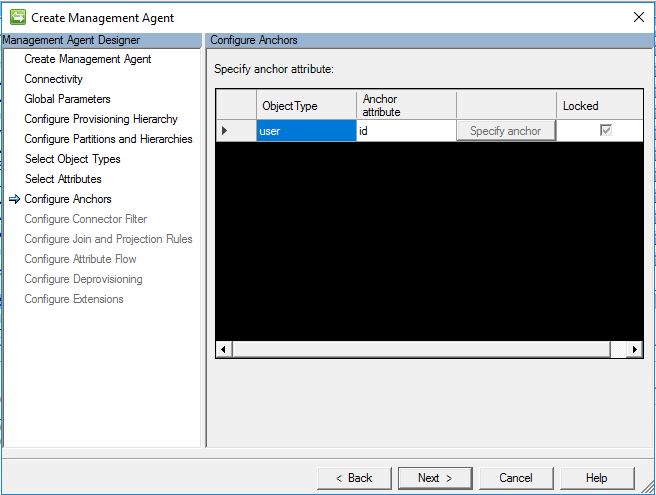

Mengonfigurasi Anchors

Pada layar Konfigurasi Jangkar, mengonfigurasi atribut jangkar adalah langkah yang diperlukan. Secara default, gunakan atribut ID untuk pemetaan pengguna.

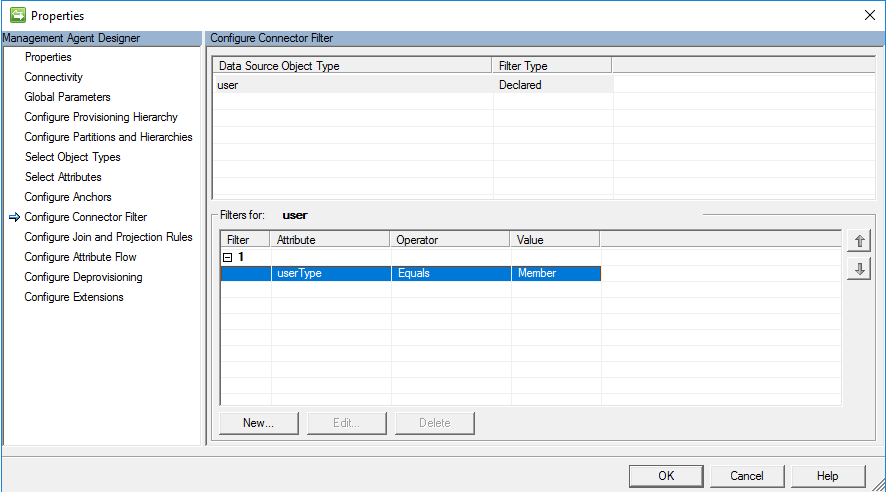

Mengonfigurasi Filter Konektor

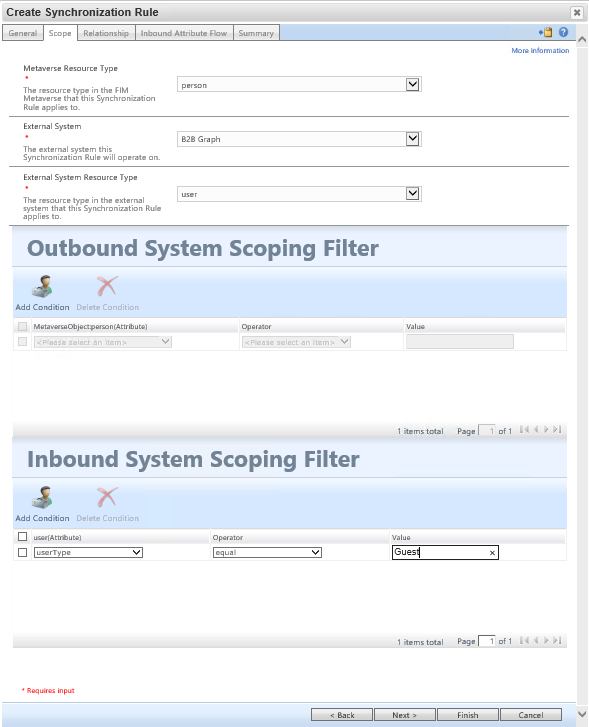

Pada halaman konfigurasi Filter Konektor, MIM memungkinkan Anda memfilter objek berdasarkan filter atribut. Dalam skenario ini untuk B2B, tujuannya adalah untuk hanya membawa Pengguna dengan nilai userType atribut yang sama Guestdengan , dan bukan pengguna dengan userType yang sama dengan member.

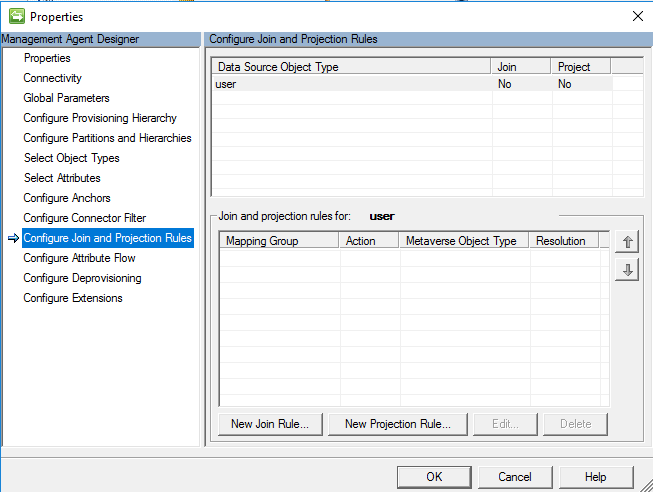

Mengonfigurasi Aturan Gabungan dan Proyeksi

Panduan ini mengasumsikan Anda akan membuat aturan sinkronisasi. Karena mengonfigurasi aturan Gabung dan Proyeksi ditangani oleh aturan sinkronisasi, tidak perlu mengidentifikasi gabungan dan proyeksi pada konektor itu sendiri. Biarkan default dan klik ok.

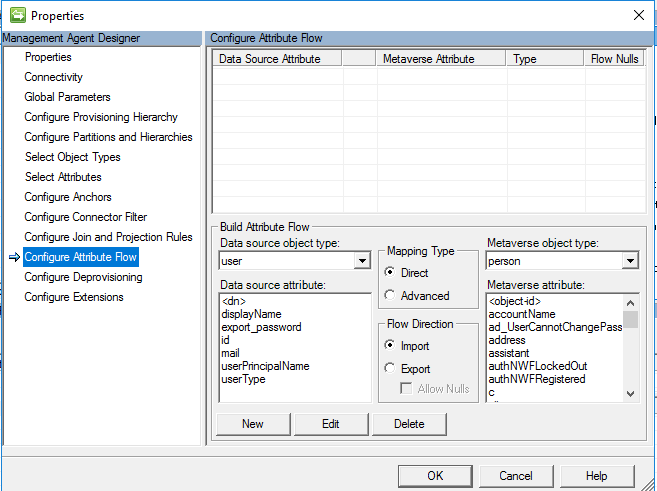

Mengonfigurasi Aliran Atribut

Panduan ini mengasumsikan Anda akan membuat aturan sinkronisasi. Proyeksi tidak diperlukan untuk menentukan alur atribut dalam Sinkronisasi MIM, karena ditangani oleh aturan sinkronisasi yang dibuat nanti. Biarkan default dan klik ok.

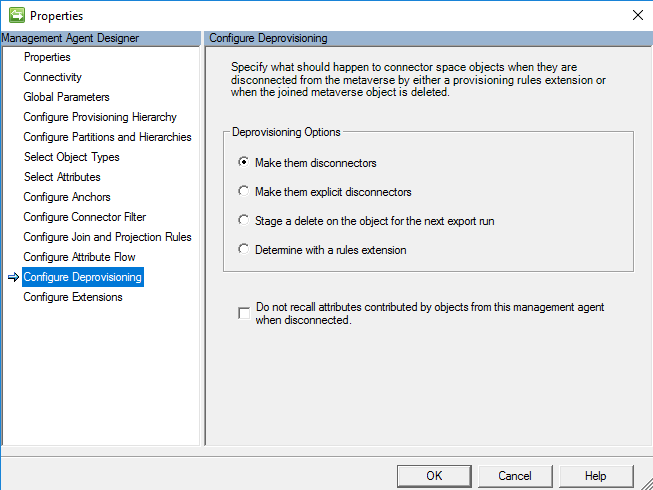

Mengonfigurasi Deprovisi

Pengaturan untuk mengonfigurasi deprovisi memungkinkan Anda mengonfigurasi sinkronisasi MIM untuk menghapus objek, jika objek metaverse dihapus. Dalam skenario ini, kami menjadikan mereka pemutus sebagai tujuannya adalah untuk meninggalkannya dalam ID Microsoft Entra. Dalam skenario ini, kami tidak mengekspor apa pun untuk Microsoft Entra ID, dan konektor dikonfigurasi hanya untuk Impor.

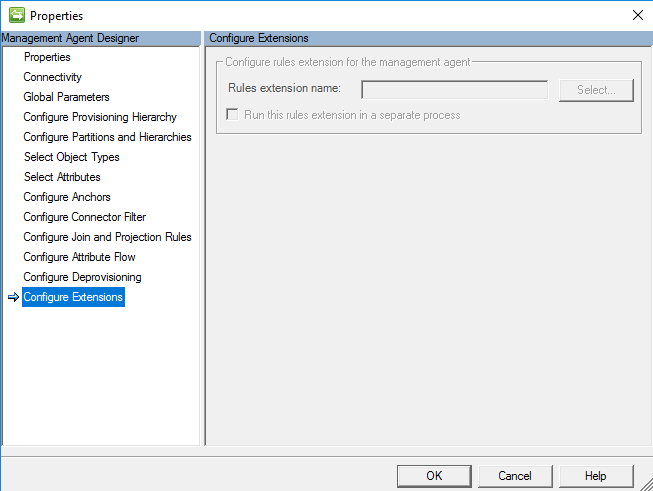

Mengonfigurasi Ekstensi

Mengonfigurasi Ekstensi pada agen manajemen ini adalah opsi tetapi tidak diperlukan karena kami menggunakan aturan sinkronisasi. Jika kami memutuskan untuk menggunakan aturan tingkat lanjut dalam alur atribut sebelumnya, maka akan ada opsi untuk menentukan ekstensi aturan.

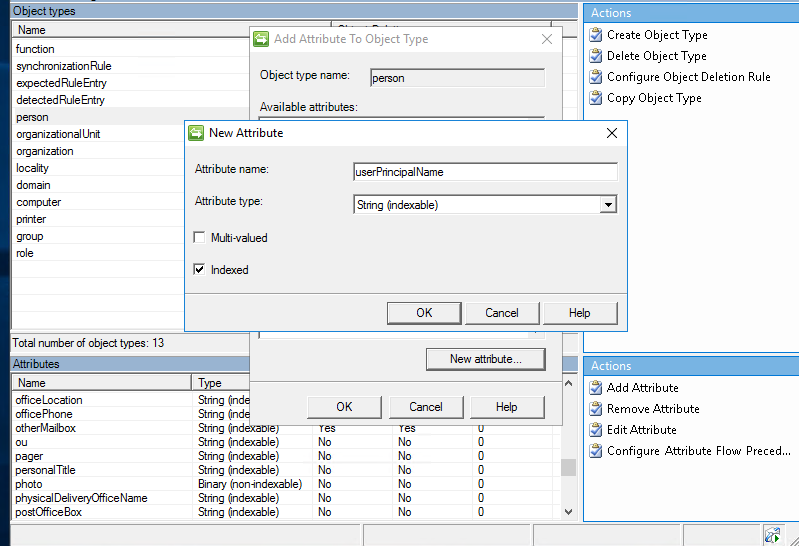

Memperluas skema metaverse

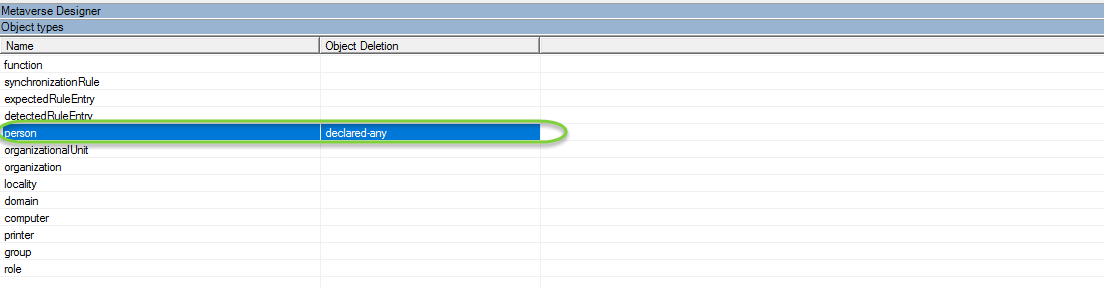

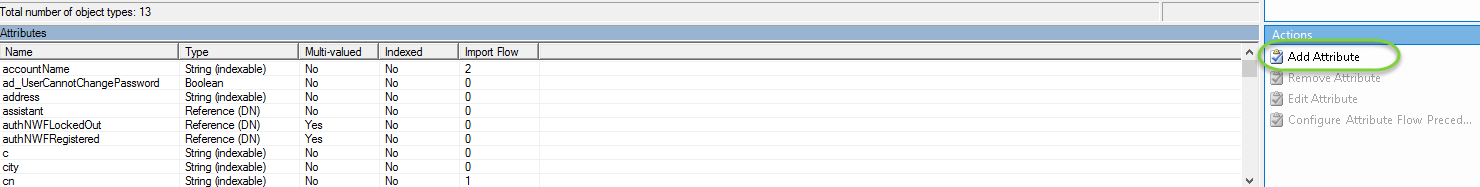

Sebelum membuat aturan sinkronisasi, kita perlu membuat atribut yang disebut userPrincipalName yang terkait dengan objek orang menggunakan Designer MV.

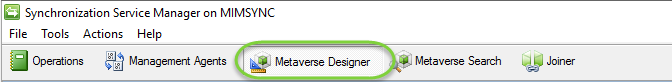

Di klien Sinkronisasi, pilih Metaverse Designer

Lalu Pilih Jenis Objek Orang

Berikutnya di bawah tindakan klik Tambahkan Atribut

Kemudian lengkapi detail berikut

Nama atribut: userPrincipalName

Jenis Atribut: String (Dapat diindeks)

Terindeks = True

Membuat Aturan Sinkronisasi Layanan MIM

Pada langkah-langkah di bawah ini kami memulai pemetaan akun tamu B2B dan alur atribut. Beberapa asumsi dibuat di sini: bahwa Anda sudah mengonfigurasi ACTIVE Directory MA dan FIM MA dikonfigurasi untuk membawa pengguna ke Layanan dan Portal MIM.

Langkah selanjutnya akan memerlukan penambahan konfigurasi minimal ke FIM MA dan AD MA.

Detail selengkapnya dapat ditemukan di sini untuk konfigurasi https://technet.microsoft.com/library/ff686263(v=ws.10).aspx - Bagaimana Cara Memprovisikan Pengguna ke AD DS

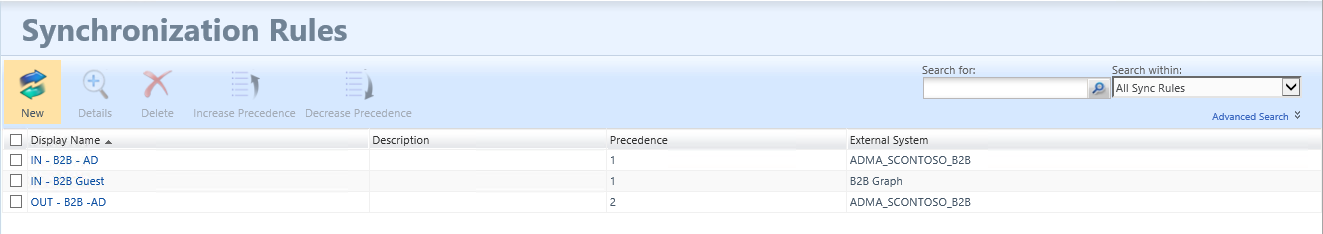

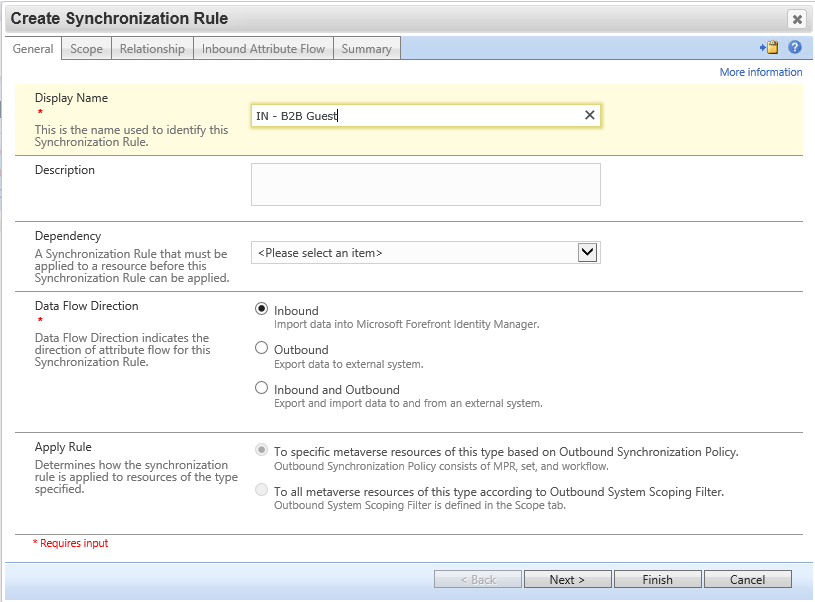

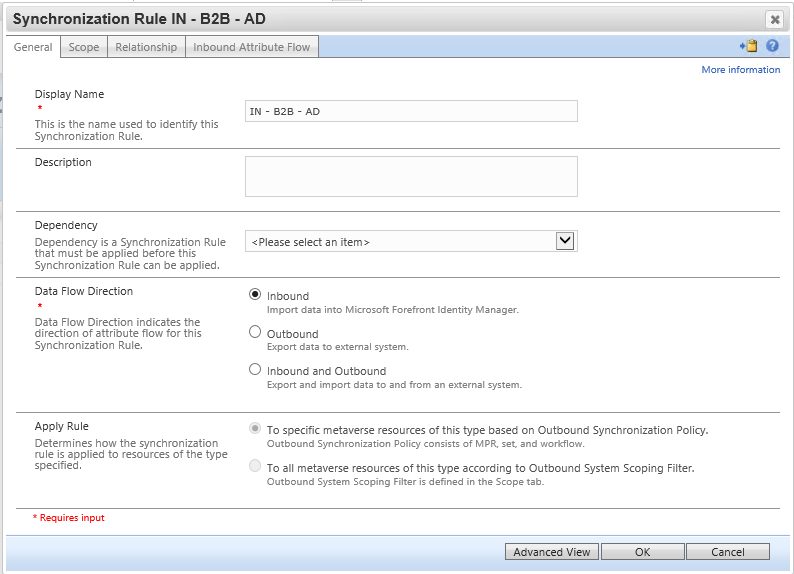

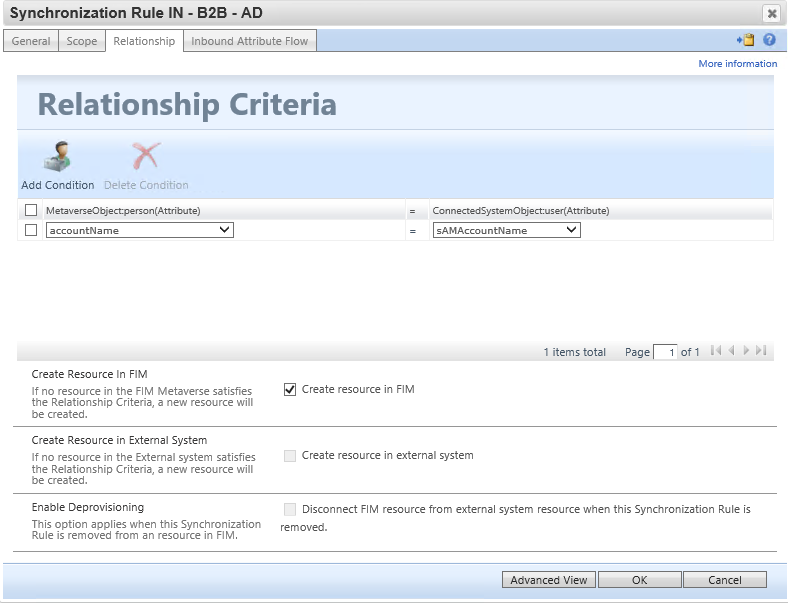

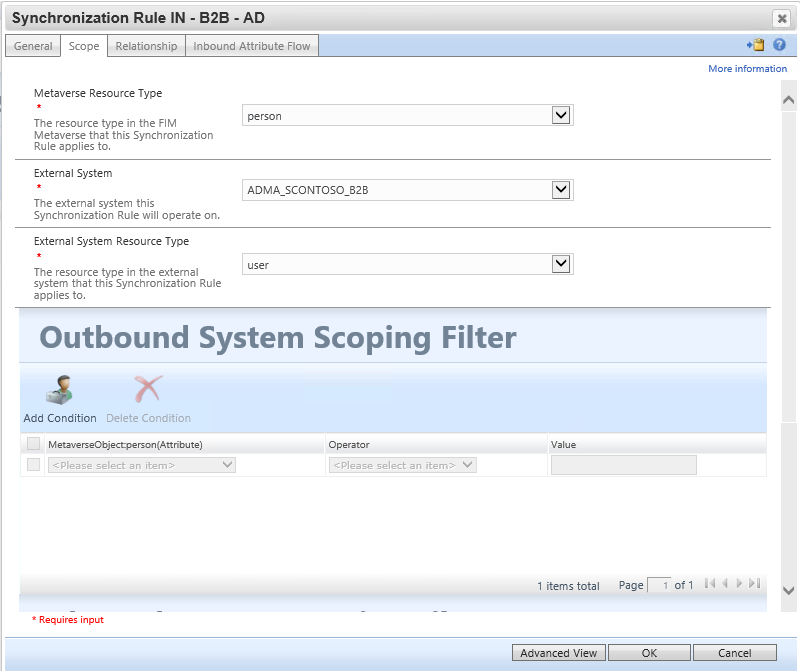

Aturan Sinkronisasi: Mengimpor Pengguna Tamu ke MV ke Metaverse Layanan Sinkronisasi dari ID Microsoft Entra

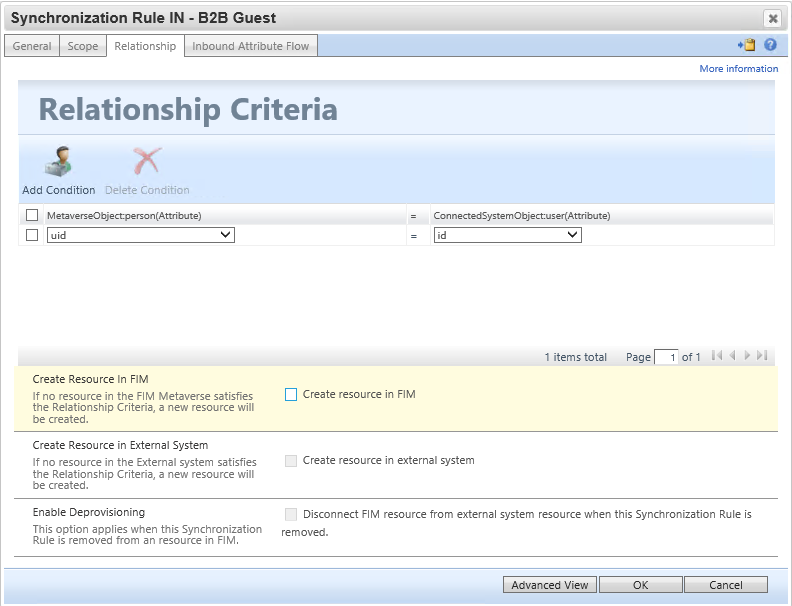

Navigasi ke Portal MIM, pilih Aturan Sinkronisasi, dan klik baru. Buat aturan sinkronisasi masuk untuk alur B2B melalui konektor grafik.

Pada langkah kriteria hubungan, pastikan untuk memilih "Buat sumber daya di FIM".

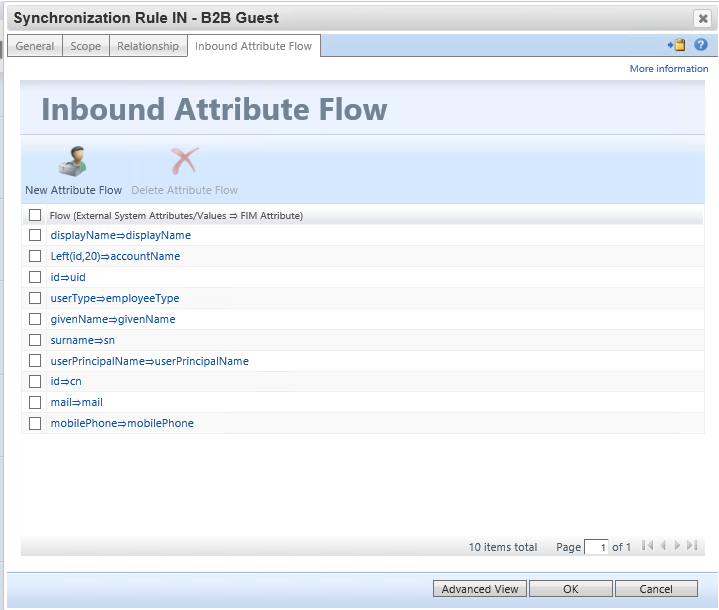

Konfigurasikan aturan alur atribut masuk berikut. Pastikan untuk mengisi accountNameatribut , userPrincipalName dan uid karena akan digunakan nanti dalam skenario ini :

| Alur Awal Saja | Gunakan sebagai Uji Keberadaan | Alur (Nilai Sumber ⇒ Atribut FIM) |

|---|---|---|

[displayName⇒displayName](javascript:void(0);) |

||

[Left(id,20)⇒accountName](javascript:void(0);) |

||

[id⇒uid](javascript:void(0);) |

||

[userType⇒employeeType](javascript:void(0);) |

||

[givenName⇒givenName](javascript:void(0);) |

||

[surname⇒sn](javascript:void(0);) |

||

[userPrincipalName⇒userPrincipalName](javascript:void(0);) |

||

[id⇒cn](javascript:void(0);) |

||

[mail⇒mail](javascript:void(0);) |

||

[mobilePhone⇒mobilePhone](javascript:void(0);) |

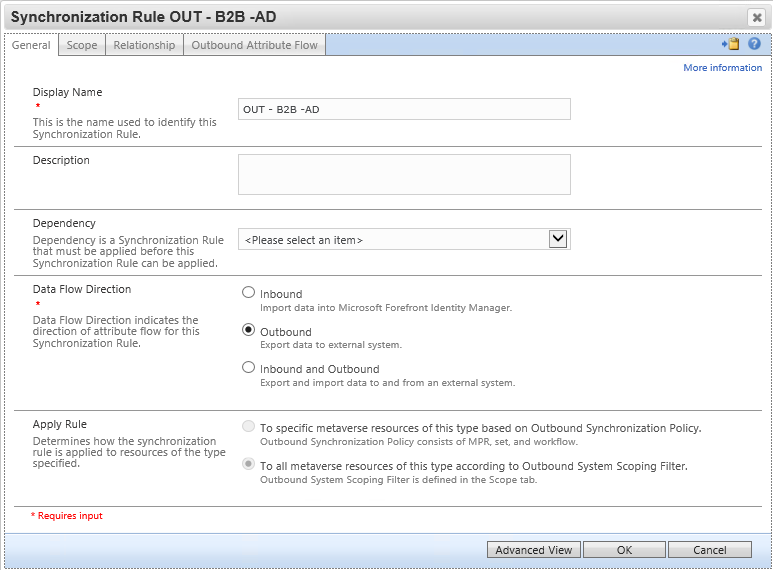

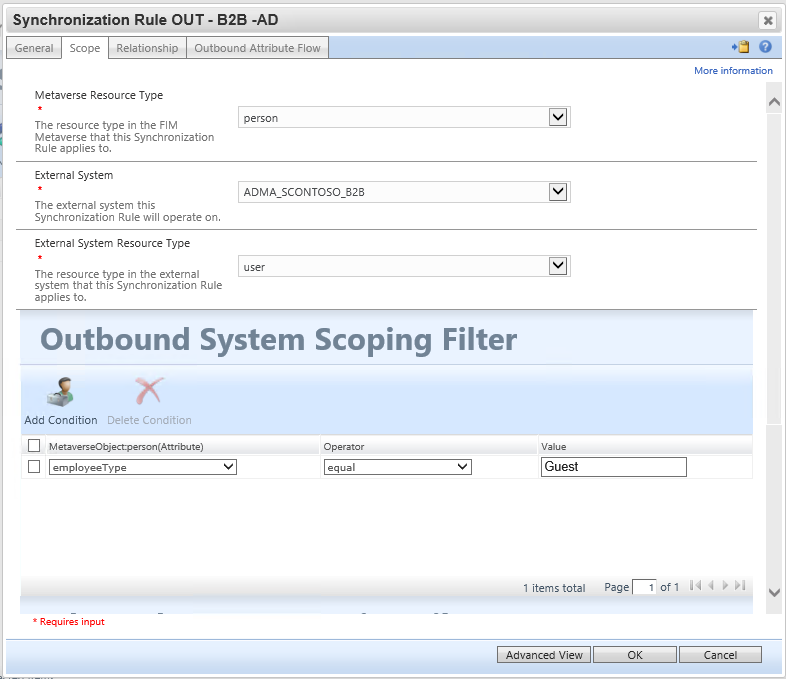

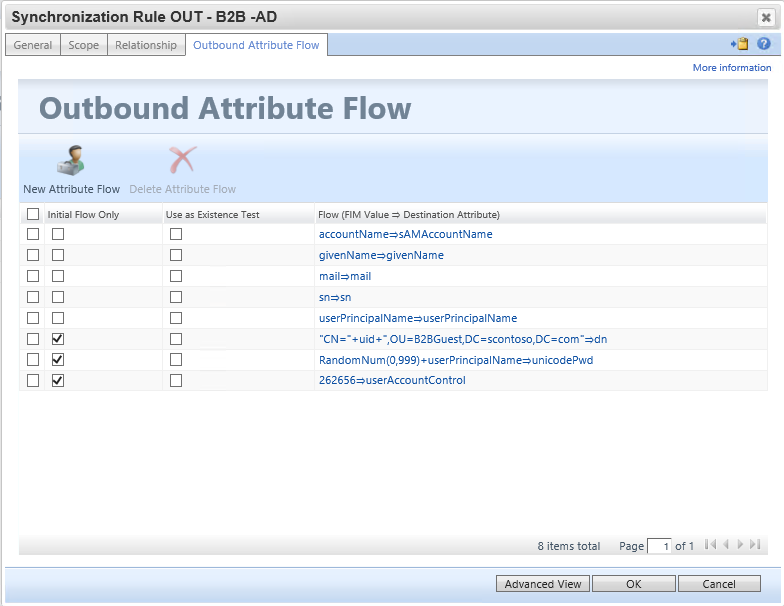

Aturan Sinkronisasi: Membuat akun Pengguna Tamu ke Direktori Aktif

Aturan sinkronisasi ini membuat pengguna di Direktori Aktif. Pastikan alur untuk dn harus menempatkan pengguna di unit organisasi yang dikecualikan dari Microsoft Entra Connect. Selain itu, perbarui alur untuk unicodePwd memenuhi kebijakan kata sandi AD Anda - pengguna tidak perlu mengetahui kata sandi. Perhatikan nilai untuk userAccountControl mengodekan 262656 bendera SMARTCARD_REQUIRED dan NORMAL_ACCOUNT.

Aturan Alur:

| Alur Awal Saja | Gunakan sebagai Uji Keberadaan | Alur (Nilai FIM ⇒ Atribut Tujuan) |

|---|---|---|

[accountName⇒sAMAccountName](javascript:void(0);) |

||

[givenName⇒givenName](javascript:void(0);) |

||

[mail⇒mail](javascript:void(0);) |

||

[sn⇒sn](javascript:void(0);) |

||

[userPrincipalName⇒userPrincipalName](javascript:void(0);) |

||

| Y | ["CN="+uid+",OU=B2BGuest,DC=contoso,DC=com"⇒dn](javascript:void(0);) |

|

| Y | [RandomNum(0,999)+userPrincipalName⇒unicodePwd](javascript:void(0);) |

|

| Y | [262656⇒userAccountControl](javascript:void(0);) |

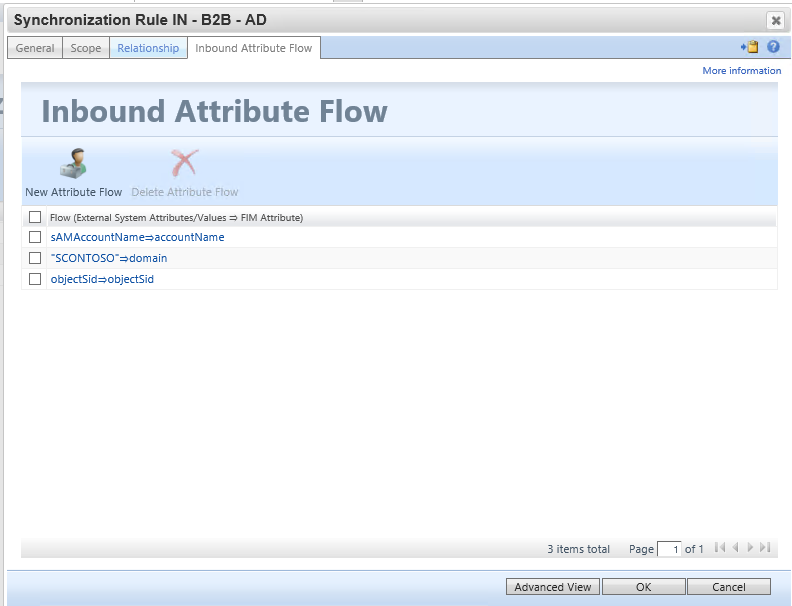

Aturan Sinkronisasi Opsional: Impor SID Objek Pengguna Tamu B2B untuk memungkinkan masuk ke MIM

Aturan sinkronisasi masuk ini membawa atribut SID pengguna dari Direktori Aktif kembali ke MIM, sehingga pengguna dapat mengakses Portal MIM. Portal MIM mengharuskan pengguna memiliki atribut samAccountName, domain dan objectSid diisi dalam database Layanan MIM.

Konfigurasikan sistem eksternal sumber sebagai ADMA, karena objectSid atribut akan diatur secara otomatis oleh AD saat MIM membuat pengguna.

Perhatikan bahwa jika Anda mengonfigurasi pengguna untuk dibuat di Layanan MIM, pastikan mereka tidak berada dalam cakupan set apa pun yang ditujukan untuk aturan kebijakan manajemen SSPR karyawan. Anda mungkin perlu mengubah definisi yang ditetapkan untuk mengecualikan pengguna yang telah dibuat oleh alur B2B.

| Alur Awal Saja | Gunakan sebagai Uji Keberadaan | Alur (Nilai Sumber ⇒ Atribut FIM) |

|---|---|---|

[sAMAccountName⇒accountName](javascript:void(0);) |

||

["CONTOSO"⇒domain](javascript:void(0);) |

||

[objectSid⇒objectSid](javascript:void(0);) |

Menjalankan aturan sinkronisasi

Selanjutnya, kami mengundang pengguna, lalu menjalankan aturan sinkronisasi agen manajemen dalam urutan berikut:

Impor dan Sinkronisasi Penuh pada

MIMMAAgen Manajemen. Ini memastikan Sinkronisasi MIM memiliki aturan sinkronisasi terbaru yang dikonfigurasi.Impor dan Sinkronisasi Penuh pada

ADMAAgen Manajemen. Ini memastikan bahwa MIM dan Direktori Aktif konsisten. Pada titik ini, belum akan ada ekspor yang tertunda untuk tamu.Impor dan Sinkronisasi Penuh pada Agen Manajemen Grafik B2B. Ini membawa pengguna tamu ke dalam metaverse. Pada titik ini, satu atau beberapa akun akan menunggu ekspor untuk

ADMA. Jika tidak ada ekspor yang tertunda, periksa apakah pengguna tamu diimpor ke ruang konektor, dan bahwa aturan dikonfigurasi agar mereka diberi akun AD.Ekspor, Impor Delta, dan Sinkronisasi pada

ADMAAgen Manajemen. Jika ekspor gagal, periksa konfigurasi aturan dan tentukan apakah ada persyaratan skema yang hilang.Ekspor, Impor Delta, dan Sinkronisasi pada

MIMMAAgen Manajemen. Ketika ini selesai, seharusnya tidak ada lagi ekspor yang tertunda.

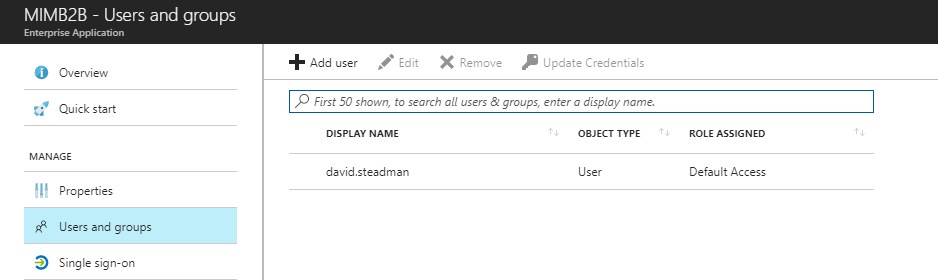

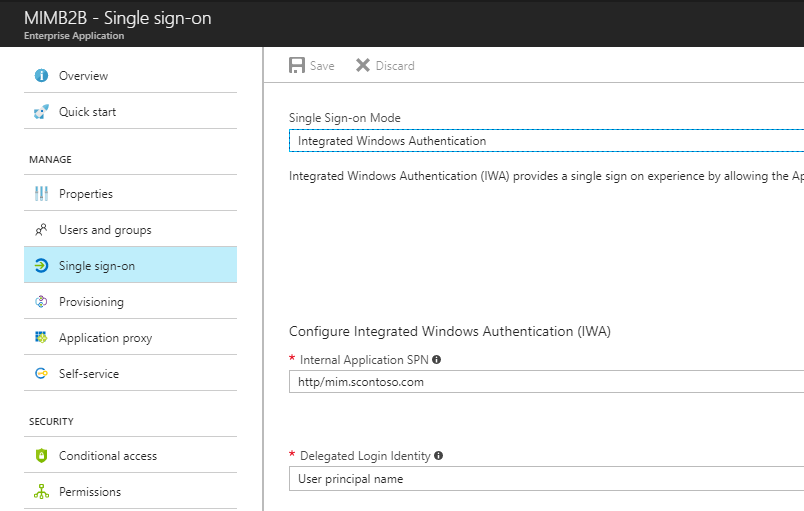

Opsional: Proksi Aplikasi untuk tamu B2B yang masuk ke Portal MIM

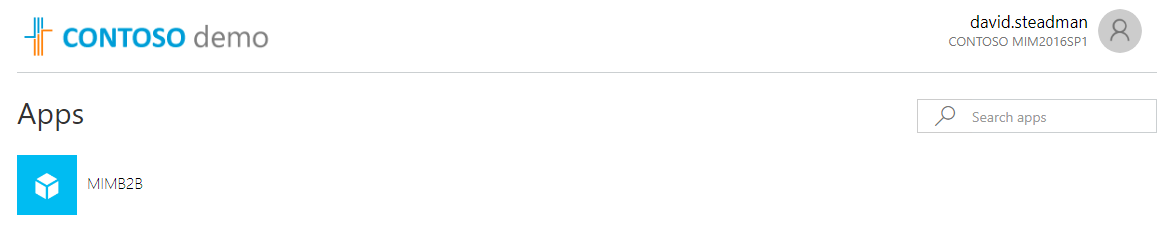

Sekarang setelah kita membuat aturan sinkronisasi di MIM. Dalam konfigurasi Proksi Aplikasi, tentukan gunakan prinsipal cloud untuk memungkinkan KCD pada proksi aplikasi. Selain itu, selanjutnya tambahkan pengguna secara manual ke kelola pengguna dan grup. Opsi untuk tidak menampilkan pengguna sampai pembuatan terjadi di MIM untuk menambahkan tamu ke grup kantor setelah disediakan memerlukan sedikit lebih banyak konfigurasi yang tidak tercakup dalam dokumen ini.

Setelah semua dikonfigurasi, minta pengguna B2B masuk dan lihat aplikasi.

Langkah berikutnya

Bagaimana Cara Memprovisikan Pengguna ke AD DS

Referensi Fungsi untuk FIM 2010

Cara menyediakan akses jarak jauh yang aman ke aplikasi lokal

Mengunduh konektor Microsoft Identity Manager untuk Microsoft Graph

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk