Panduan pemecahan masalah kredit yang diperoleh mitra

Peran yang sesuai: Admin global | Admin manajemen pengguna | Agen admin | Admin penagihan | Agen penjualan

Skenario umum pemecahan masalah

Dengan pengalaman perdagangan baru Azure, mitra dapat menerima diskon melalui kredit yang diperoleh mitra (PEC) untuk layanan yang dikelola. PEC hanya diberikan kepada mitra dengan izin yang memenuhi syarat. Cari tahu siapa yang memenuhi syarat untuk PEC, cara penghitungannya, dan cara pembayarannya.

Artikel ini menyediakan panduan pemecahan masalah dasar jika PEC tidak diberikan.

Prasyarat

Jika Anda mengalami masalah dengan PEC, seperti akses atau informasi yang hilang, mulailah dengan memeriksa item berikut.

Catatan

Hanya penyedia tidak langsung dan mitra tagihan langsung yang memenuhi syarat untuk mendapatkan PEC.

Pastikan Anda melihat faktur G (pengalaman perdagangan baru) dan file pengintaian. Paket Azure dan PEC tidak ditampilkan pada faktur D (Warisan) atau file pengintaian.

Konfirmasikan bahwa perjanjian Program Mitra Cloud Microsoft AI Anda aktif.

Konfirmasikan bahwa penawaran Anda memenuhi syarat. (Penawaran Warisan Azure, Azure Reserved Instances, Azure Savings Plans, Azure SPOT VMs, dan produk pihak ketiga tidak memenuhi syarat.)

Konfirmasikan bahwa Anda (atau reseller tidak langsung yang ditetapkan sebagai penjual rekaman pada paket Azure) memiliki peran Administer on Behalf of (AOBO) atau kontrol akses berbasis peran Azure (Azure RBAC) yang valid untuk langganan/grup sumber daya/sumber daya. Atau:

- Jika Anda menggunakan Azure Lighthouse, pastikan PartnerID Anda telah ditautkan dengan setidaknya satu akun pengguna. Periksa juga apakah mereka memiliki akses ke grup langganan/sumber daya pelanggan tersebut.

- Jika Anda menggunakan asosiasi Azure RBAC, pastikan bahwa pengguna memiliki peran yang memenuhi syarat untuk PEC dan Azure RBAC yang ditetapkan di setiap konteks penyewa pelanggan.

Lihat apakah pelanggan telah menghapus izin AOBO Anda. Izin diatur secara default saat paket Azure disediakan. Jika telah dihapus, lihat Mengembalikan hak istimewa admin untuk langganan Azure Penyedia Solusi Cloud (CSP) pelanggan.

Konfirmasikan bahwa Anda memiliki akses admin sepanjang hari.

Konfirmasikan bahwa Anda meninjau kolom yang benar dalam file rekonsiliasi Anda. Untuk informasi selengkapnya lihat Tagihan paket Azure: Tentang file rekonsiliasi faktur Anda.

Skenario multipartner

Untuk PEC, hanya penting bahwa mitra yang bertransaksi telah menetapkan salah satu opsi izin yang tersedia. Untuk model tidak langsung, bisa jadi penyedia, atau reseller, atau keduanya.

Pengaturan Mitra lain AOBO tambahan atau izin lainnya dan mengatur Azure RBAC tambahan untuk pengguna dengan izin Azure RBAC tidak akan memengaruhi PEC untuk Mitra yang bertransaksi.

Lihat tabel berikut. MPN1 adalah penyedia tidak langsung, MPN2 adalah reseller tidak langsung yang ditautkan ke transaksi sebagai penjual rekaman, dan MPN3 adalah mitra CSP lain (reseller langsung atau tidak langsung lainnya):

| Mitra bertransaksi (BillTo) | Azure RBAC (untuk pengguna atau Lighthouse dengan peran yang memenuhi syarat PEC) | AOBO (peran yang memenuhi syarat PEC) | PEC |

|---|---|---|---|

| MPN1 | MPN1 | T/A | Ya |

| MPN1 | T/A | MPN1 | Ya |

| MPN1 | MPN2 | T/A | Ya |

| MPN1 | T/A | MPN2 | Ya |

| MPN1 | MPN3 | MPN1 | Ya |

| MPN1 | MPN1 | MPN3 | Ya |

| MPN1 | MPN1 | MPN2 | Ya |

| MPN1 | MPN2 | MPN1 | Ya |

| MPN1 | MPN2 | MPN3 | Ya |

| MPN1 | MPN3 | MPN2 | Ya |

| MPN1 | MPN3 | T/A | No |

| MPN1 | T/A | MPN3 | No |

| MPN1 | T/A | T/A | No |

| MPN1 | MPN3 | MPN3 | No |

Transfer langganan Azure

Saat mitra mentransfer langganan Azure dari atau ke mitra lain, tidak ada izin yang diubah untuk transfer ini.

Oleh karena itu, jika AOBO atau model izin lain digunakan sebelum transfer, dengan izin yang ditetapkan untuk "mitra bertransaksi" lama, izin masih akan menunjuk ke mitra lama setelah transfer. Tapi sekarang, mitra lain menjadi "mitra bertransaksi."

Untuk transfer langganan Azure apa pun, disarankan agar mitra target baru menambahkan izin, seperti Azure RBAC, sebelum transfer. Mereka dapat dengan aman melakukan itu tanpa mempengaruhi PEC mitra lama sampai transfer.

Pembaruan PartnerID

Pusat Mitra memungkinkan Anda mengubah PartnerID yang terkait dengan pendaftaran CSP Anda. Memperbarui PartnerID ke ID lokasi Program Mitra Cloud Microsoft AI lain dalam organisasi global Program Mitra Cloud Microsoft AI yang sama (ID lokasi Program Mitra Cloud Microsoft AI lainnya di bawah ID global Program Mitra Cloud Microsoft AI yang sama) tidak memengaruhi PEC.

Namun, ketika PartnerID diubah ke ID lokasi di organisasi Program Mitra Microsoft AI Cloud yang berbeda, PEC mungkin terpengaruh. Dalam hal ini, dan ketika PEC ternyata hilang, sebaiknya hubungi dukungan (sebutkan bahwa Anda baru saja memulihkan pendaftaran CSP Anda ke organisasi Program Mitra Cloud Microsoft AI yang berbeda).

Cara memverifikasi izin AOBO

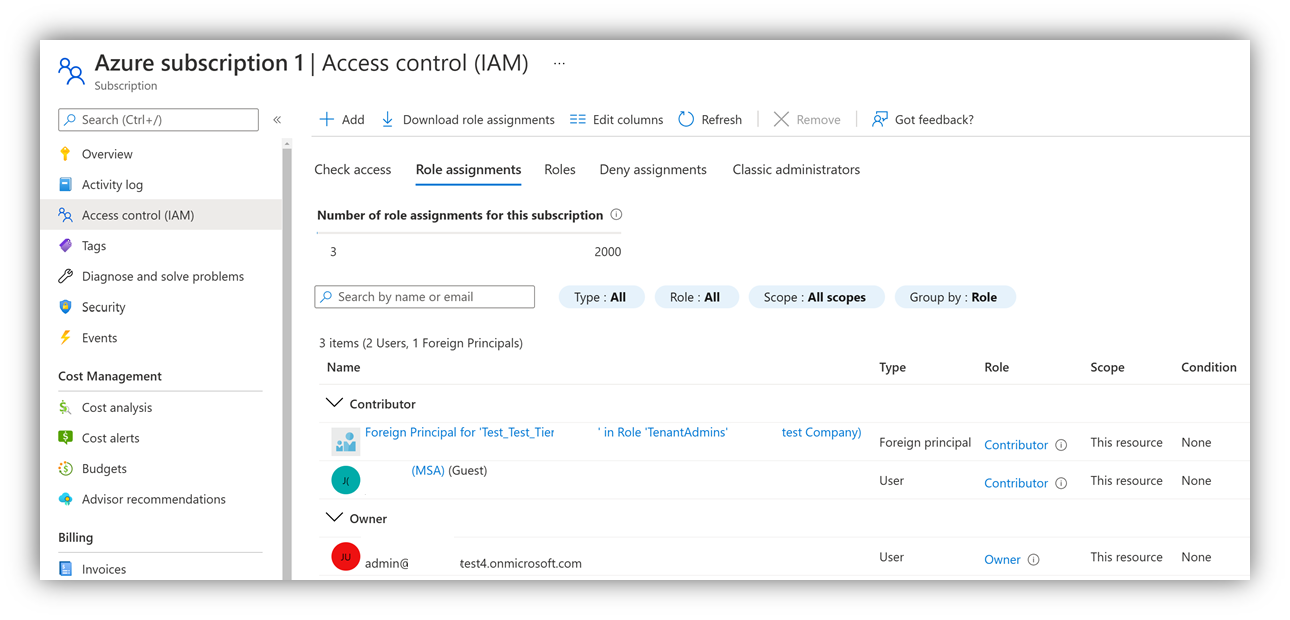

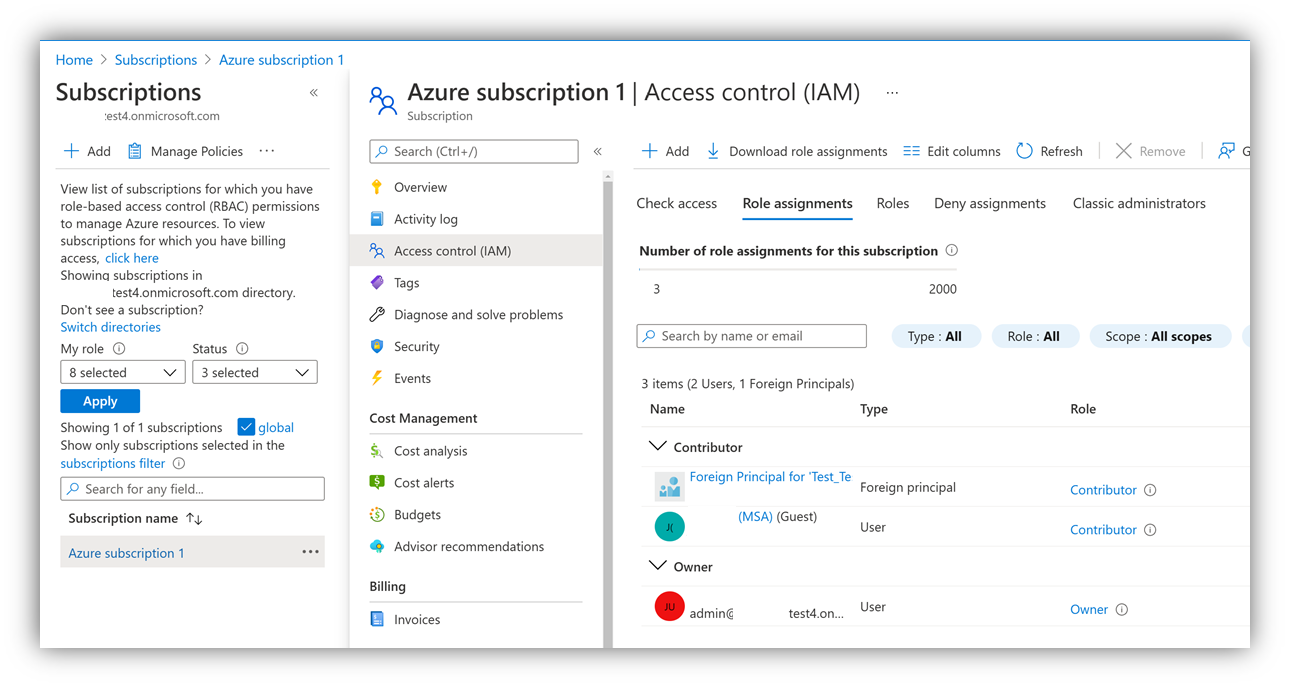

Saat mitra membuat langganan Paket Azure untuk pelanggan, AOBO diatur dalam bentuk "prinsipal asing. Prinsip asing mewarisi izin pemilik pada langganan Azure. Izin AOBO berarti bahwa grup tertentu di penyewa Pusat Mitra CSP (Agen Admin) akan mewarisi izin tersebut.

Perwakilan asing, seperti yang terlihat di portal Azure, tidak menyertakan detail tentang grup mana yang dipetakannya di penyewa mitra tertentu.

Ketika Anda melihat prinsip asing di portal Azure, itu menunjukkan nama mitra, seperti "Prinsipal Asing untuk 'Contoso' ...", tetapi "Contoso" hanyalah nama tampilan penyewa Microsoft Entra mitra, dan itu tidak unik.

Menggunakan AZ PowerShell atau Azure CLI diperlukan untuk memverifikasi dengan kepastian 100% bahwa AOBO diatur dengan benar, menunjuk ke grup yang benar di penyewa CSP yang benar.

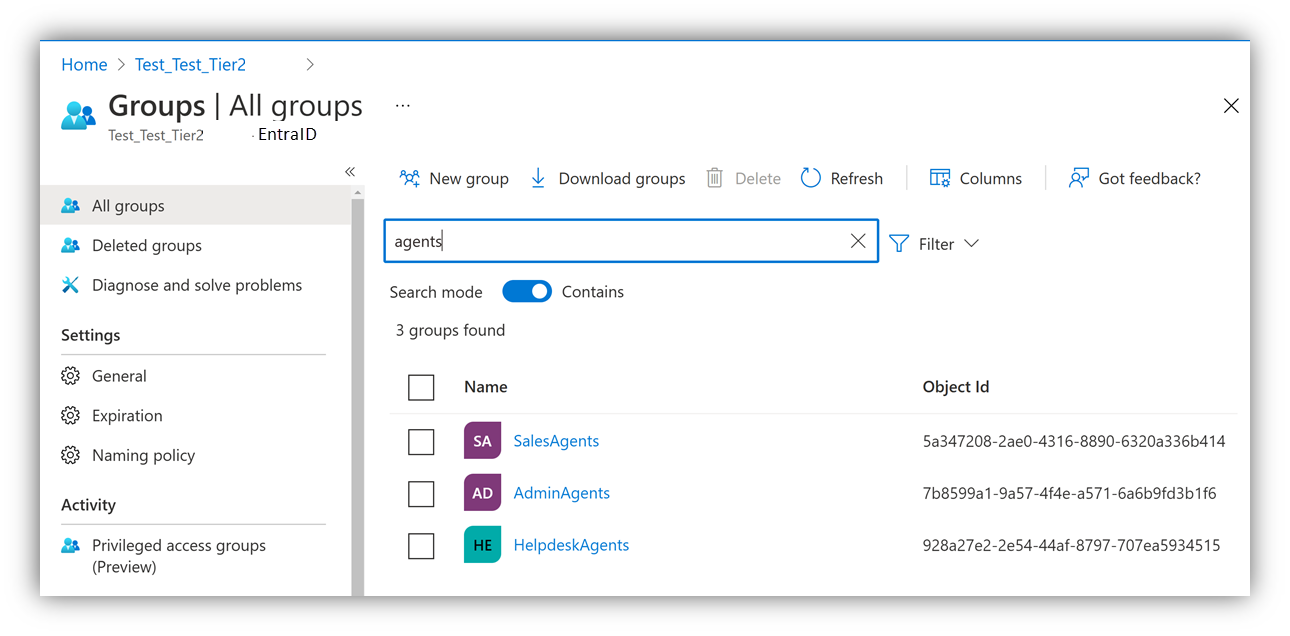

Langkah 1 - Identifikasi objectID dari grup agen mitra yang bertransaksi

- Melalui portal Azure: Mitra dapat masuk ke portal Azure di penyewa mereka sendiri dan mencari grup masing-masing di Grup ID > Microsoft Entra. ObjectID ditampilkan di sebelah kanan nama grup.

- Melalui PowerShell: Mulai PowerShell (baik PowerShell lokal atau Azure Cloud Shell).

Sebelum menggunakan Azure Cloud Shell, Anda harus menyiapkan akun penyimpanan. Akun ini akan dikenakan biaya bulanan kecil dalam langganan Azure yang tersedia dalam konteks penyewa. Anda dapat menghapus berbagi setelah langkah-langkah berikut.

Catatan

Modul Azure ACTIVE Directory dan MSOnline PowerShell tidak digunakan lagi per 30 Maret 2024. Untuk mempelajari lebih lanjut, baca pembaruan penghentian. Setelah tanggal ini, dukungan untuk modul ini terbatas pada bantuan migrasi ke Microsoft Graph PowerShell SDK dan perbaikan keamanan. Modul yang tidak digunakan lagi akan terus berfungsi hingga Maret, 30 2025.

Sebaiknya migrasi ke Microsoft Graph PowerShell untuk berinteraksi dengan ID Microsoft Entra (sebelumnya Microsoft Azure AD). Untuk pertanyaan umum tentang migrasi, lihat Tanya Jawab Umum Migrasi. Catatan: MSOnline versi 1.0.x mungkin mengalami gangguan setelah 30 Juni 2024.

Pastikan Anda memiliki modul berikut yang terinstal dan diperbarui ke versi terbaru:

- Modul AzureAD

- Modul AZ PowerShell (tidak diperlukan untuk Cloud Shell)

Jika diperlukan, gunakan yang berikut ini cmdlets dari jendela PowerShell untuk menginstal modul ini:

Install-Module -Name AzureAD -Force

Install-Module -Name Az -AllowClobber -Force

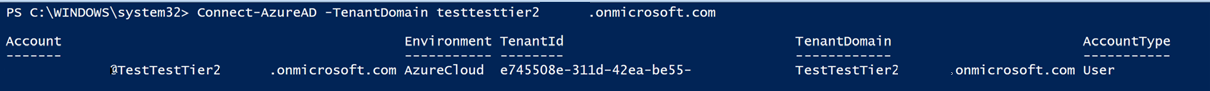

Pertama, sambungkan ke penyewa Pusat Mitra dengan akun pengguna Pusat Mitra Anda dan dapatkan objectID grup AdminAgents dan HelpdeskAgents:

Connect-AzureAD -TenantDomain CSPtenantname.onmicrosoft.com

Masuk dengan kredensial Pusat Mitra Anda:

Kueri informasi tentang Grup Agen:

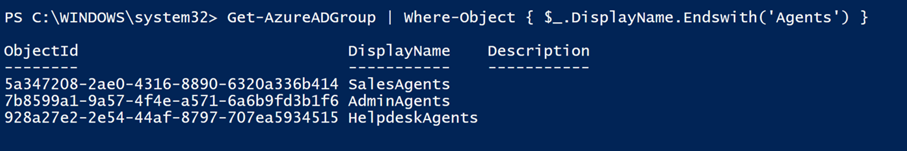

Get-AzureADGroup | Where-Object { $_.DisplayName.Endswith('Agents') }

Grup ObjectID akan ditampilkan bersama dengan nama mereka:

Catatan

Jika Anda tidak mendapatkan hasil, pastikan Anda telah tersambung ke akun Pusat Mitra Anda.

Catatan

Penjual tidak langsung tidak akan melihat grup SalesAgents. Langkah ini hanya perlu dilakukan satu kali, karena AOBO di setiap penyewa pelanggan akan menggunakan ID yang sama.

Langkah 2 - Bandingkan ObjectID dengan yang digunakan oleh prinsipal asing

Penting untuk menggunakan TenantID sebagai nilai untuk parameter penyewa (bukan nama domain penyewa) dengan akun pengguna yang: - memiliki akses ke beberapa direktori/penyewa, seperti akun pengguna Pusat Mitra Anda, atau - telah ditambahkan sebagai tamu ke beberapa penyewa.

Oleh karena itu, Anda memerlukan TenantID untuk pelanggan tertentu.

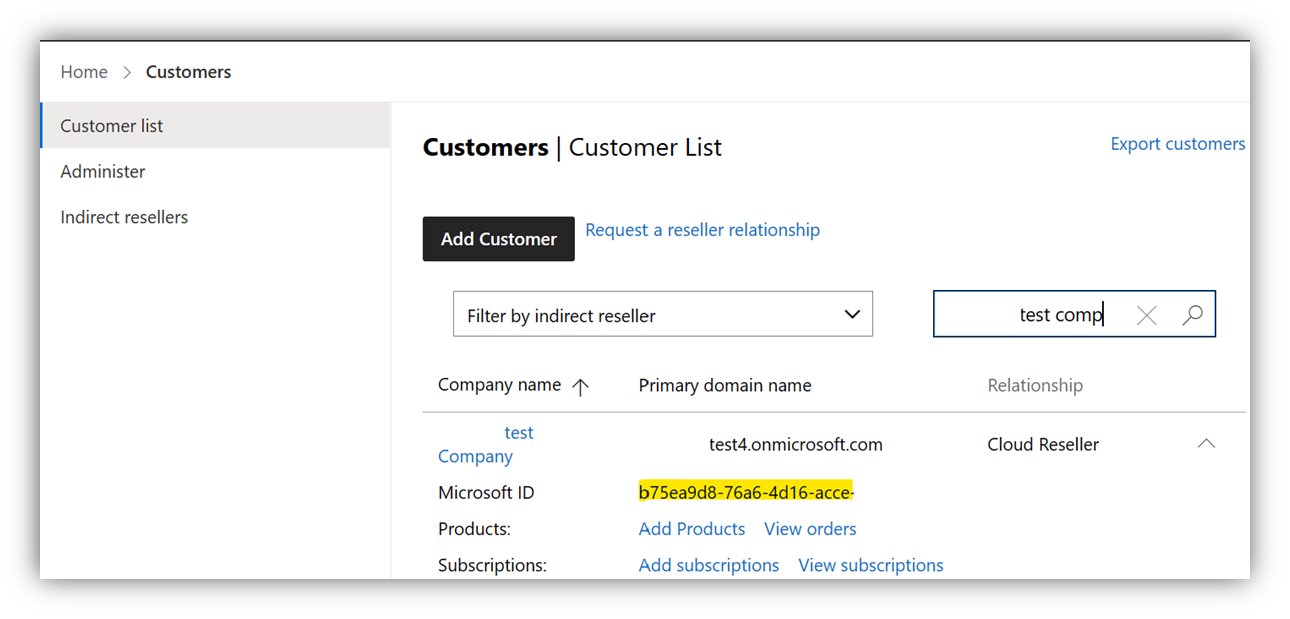

Melalui portal Azure: Anda bisa mendapatkan TenantID dengan mudah dari daftar pelanggan di Pusat Mitra. tenantID diberi label "ID Microsoft":

Melalui PowerShell: Koneksi ke langganan Azure pelanggan dengan kredensial yang valid. Kredensial harus memiliki izin untuk membaca langganan Azure dan AzureAD penyewa pelanggan:

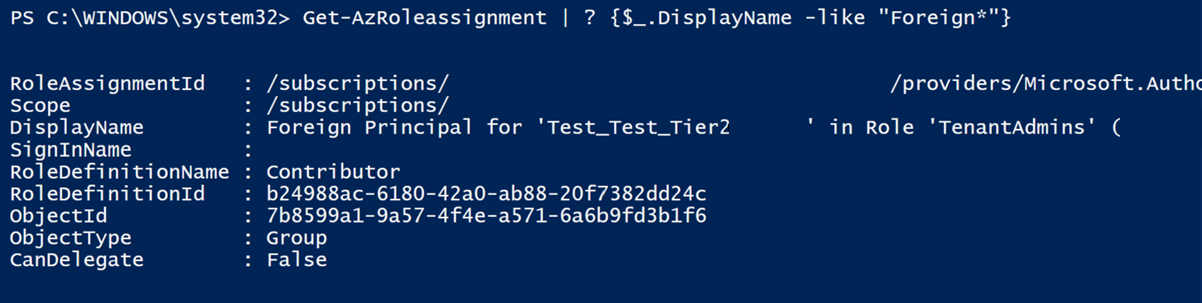

Connect-AzAccount -Tenant $CustomerTenantID- Membaca penetapan peran untuk Prinsipal Asing dari langganan Azure pelanggan:

Get-AzRoleassignment | ? {$_.DisplayName -like "Foreign*"}

- ObjectID yang dihasilkan harus cocok dengan ObjectID dari grup AdminAgent atau HelpDeskAgent yang diidentifikasi di Langkah 1.

Ringkasan

Setiap aspek perlu dicocokkan untuk menerima PEC melalui AOBO:

- Langganan Azure pelanggan memiliki prinsip asing dengan penetapan peran Azure RBAC yang memenuhi syarat.

- ObjectID grup yang digunakan oleh prinsip asing mengacu pada ObjectID dari grup AdminAgent atau HelpdeskAgent di penyewa mitra.

- "Penyewa mitra" berarti penyewa mitra tagihan langsung. Dalam model tidak langsung, itu berarti penyedia tidak langsung atau penyewa mitra penjual tidak langsung.

Skrip sampel

Bagian ini berisi contoh skrip yang dapat membantu mengumpulkan informasi di beberapa langganan dan menyimpannya di . File CSV. Skrip ini dimaksudkan sebagai contoh dan disediakan apa adanya tanpa dukungan. Meskipun skrip tidak membuat modifikasi dalam penyiapan, skrip harus diuji secara menyeluruh, dan penyesuaian mungkin diperlukan untuk skenario mitra/pelanggan yang konkret.

- Mencantumkan detail AOBO untuk satu pelanggan: Contoh ini menggunakan ID Microsoft Entra dan modul Azure PowerShell.

### Install-Module -Name AzureAD -Force ###

### Install-Module -Name Az -AllowClobber -Force ###

### Variables ####

$CSVname = "c:tempAOBOchecker.csv"

$CustomertenantId = ""

### Get Agent-Groups Object IDs and write to CSV - This step needs to be done with a Partner Center User ###

Connect-AzureAD -TenantDomain $PartnerTenantDomain

$Headers = "GroupName`tObjectID`tPartnerTenantName`tPartnerTenantID" >>$CSVname

$PartnerTenant = Get-AzureADTenantDetail

$groups = Get-AzureADGroup | Where-Object { $_.DisplayName.Endswith('Agents') }

ForEach ($Group in $Groups)

{

$NewLine = $Group.DisplayName + "`t" + $Group.ObjectID + "`t" + $PartnerTenant.DisplayName + "`t" + $PartnerTenant.ObjectID

$NewLine >>$CSVname

}

### Get list of Azure Subscriptions for a customer, get list of Foreign Principals and add them to the same CSV ###

Clear-AzContext -Scope CurrentUser -Force

Connect-AzAccount -Tenant $CustomertenantId

$CustomerTenant = Get-AzureADTenantDetail

$CustomerTenantSubscriptions = Get-AzSubscription -TenantId $CustomertenantId

ForEach ($Subscription in $CustomerTenantSubscriptions)

{

$Roles = Get-AzRoleassignment -Scope /subscriptions/$Subscription | ? {$_.DisplayName -like "Foreign*"}

ForEach ($Role in $Roles)

{

$NewLine = $CustomerTenant.Domain + "`t" + $CustomerTenant.CustomerId + "`t" + $Subscription.Id + "`t" + $Role.DisplayName + "`t" + $Role.ObjectID + "`t" + $Role.RoleDefinitionName

$NewLine >>$CSVname

}

}

- Mencantumkan detail AOBO untuk beberapa pelanggan: Kode ini hanya untuk tujuan ilustrasi.

- Dapatkan daftar semua langganan pelanggan CSP dan semua prinsipal asing dan identifikasi apakah ada ketidakcocokan. Kode ini juga dapat digunakan untuk mengumpulkan informasi untuk dukungan.

- Periksa langganan Azure mana (Azure Plan Entitlements) yang telah dijual dan yang dapat diakses dengan kredensial saat ini.

- Untuk pengecer tidak langsung, skrip ini juga berfungsi. Tetapi semua langganan akan memiliki catatan "tidak terjual" bahkan jika mereka adalah mitra catatan untuk penjualan ini.

### Note - below examples use interactive login experience and aren't suitable for production use ###

### See https://learn.microsoft.com/partner-center/develop/enable-secure-app-model#powershell for info on how to authenticate to each customer tenant silently using secure app model ###

### Below examples use AzureAD, AZ and Partner Center PowerShell modules ###

### Install-Module -Name AzureAD -Force ###

### Install-Module -Name Az -AllowClobber -Force ###

### Install-Module -Name PartnerCenter -Force ###

### Variables ####

$PartnertenantDomain = "xyz.onmicrosoft.com"

$PartnerTenantID = ""

$CSVname = "c:tempAOBOchecker.csv"

### Get Agent-Groups Object IDs and write to CSV ###

Connect-AzureAD -TenantDomain $PartnerTenantDomain

$Headers = "GroupName`tObjectID`tPartnerTenantName`tPartnerTenantID" >>$CSVname

$PartnerTenant = Get-AzureADTenantDetail

$groups = Get-AzureADGroup | Where-Object { $_.DisplayName.Endswith('Agents') }

ForEach ($Group in $Groups)

{

$NewLine = $Group.DisplayName + "`t" + $Group.ObjectID + "`t" + $PartnerTenant.DisplayName + "`t" + $PartnerTenant.ObjectID

$NewLine >>$CSVname

}

### Get list of CSP Customers, get List of Azure Subscriptions, get list of Foreign Principals and add them to the same CSV ###

Connect-PartnerCenter -TenantID $PartnertenantID

$Customers = Get-PartnerCustomer

$Headers = "`r`nCustomerTenantName`tCustomerTenantID`tSubscriptionId`tForeignPrincipalName`tObjectID`tAzureRBACRole`tTimeChecked`tNotes`tCredentialsUsedForAccessCheck" >>$CSVname

Foreach ($customer in $Customers)

{

$AzurePlanId = Get-PartnerCustomerSubscription -CustomerId $Customer.CustomerId | ? {$_.OfferName -eq "Azure Plan"}

if ($AzurePlanID -eq $null)

{

Write-Host "Customer $($Customer.Name) does not have Azure Plan"

}

else

{

$AzurePlanSubscriptionsSold = Get-PartnerCustomerAzurePlanEntitlement -CustomerId $Customer.CustomerId -SubscriptionId $AzurePlanId.SubscriptionId

}

Clear-AzContext -Scope CurrentUser -Force

Connect-AzAccount -Tenant $Customer.CustomerId

$CurrentUser = Get-azcontext

$CustomerTenantSubscriptionsAccessible = Get-AzSubscription -TenantId $Customer.CustomerId

$SoldAndAccessibleSubscriptions = $AzurePlanSubscriptionsSold | Where {$CustomerTenantSubscriptionsAccessible -Contains $_}

$SoldButNotAccessibleSubscriptions = $AzurePlanSubscriptionsSold | Where {$CustomerTenantSubscriptionsAccessible -notcontains $_}

$NotSoldButAccessibleSubscriptions = $CustomerTenantSubscriptionsAccessible | Where {$AzurePlanSubscriptionsSold -notcontains $_}

ForEach ($Subscription in $SoldAndAccessibleSubscriptions)

{

$Roles = Get-AzRoleassignment -Scope /subscriptions/$Subscription | ? {$_.DisplayName -like "Foreign*"}

ForEach ($Role in $Roles)

{

$CurrentTime = Get-Date -format "dd-MMM-yyyy HH:mm:ss"

$NewLine = $Customer.Domain + "`t" + $Customer.CustomerId + "`t" + $Subscription.Id + "`t" + $Role.DisplayName + "`t" + $Role.ObjectID + "`t" + $Role.RoleDefinitionName + "`t" + $CurrentTime + "`t" + "Access with current credentials and sold as CSP Partner" + "`t" + $CurrentUser.Account.Id

$NewLine >>$CSVname

}

}

ForEach ($Subscription in $SoldButNotAccessibleSubscriptions)

{

$CurrentTime = Get-Date -format "dd-MMM-yyyy HH:mm:ss"

$NewLine = $Customer.Domain + "`t" + $Customer.CustomerId + "`t" + "N/A" + "`t" + "N/A" + "`t" + "N/A" + "`t" + "N/A" + "`t" + $CurrentTime + "`t" + "Sold via CSP, but no access with current credentials" + "`t" + $CurrentUser.Account.Id

$NewLine >>$CSVname

}

ForEach ($Subscription in $NotSoldButAccessibleSubscriptions)

{

$Roles = Get-AzRoleassignment -Scope /subscriptions/$Subscription | ? {$_.DisplayName -like "Foreign*"}

ForEach ($Role in $Roles)

{

$CurrentTime = Get-Date -format "dd-MMM-yyyy HH:mm:ss"

$NewLine = $Customer.Domain + "`t" + $Customer.CustomerId + "`t" + $Subscription.Id + "`t" + $Role.DisplayName + "`t" + $Role.ObjectID + "`t" + $Role.RoleDefinitionName + "`t" + $CurrentTime + "`t" + "Access with current credentials, but not sold as CSP Partner" + "`t" + $CurrentUser.Account.Id

$NewLine >>$CSVname

}

}

}

Cara memverifikasi izin Azure Lighthouse dan Azure PAL

Seperti AOBO, Azure Lighthouse memungkinkan grup pengguna di penyewa manajemen (mitra) untuk mewarisi izin yang didelegasikan dalam langganan Azure pelanggan. Perbedaannya adalah memungkinkan definisi grup dan tingkat izin yang lebih terperinci daripada AOBO.

Untuk model izin ini, lebih mudah untuk memverifikasi apakah telah diatur dengan benar menggunakan antarmuka pengguna portal Azure. Hanya mitra yang dapat memberikan verifikasi lengkap bahwa penyiapan Azure Lighthouse sudah benar.

Langkah-langkah berikut menjelaskan cara mengidentifikasi pelanggan mana yang izin peran Azure RBAC telah didelegasikan secara permanen, dan ke grup mana. Kemudian, Anda dapat memeriksa apakah pengguna yang memiliki asosiasi Azure RBAC adalah anggota grup tersebut.

Langkah 1 - Periksa delegasi Lighthouse pada pelanggan

Verifikasi bahwa delegasi yang berlaku menggunakan peran Azure RBAC yang memenuhi syarat PEC.

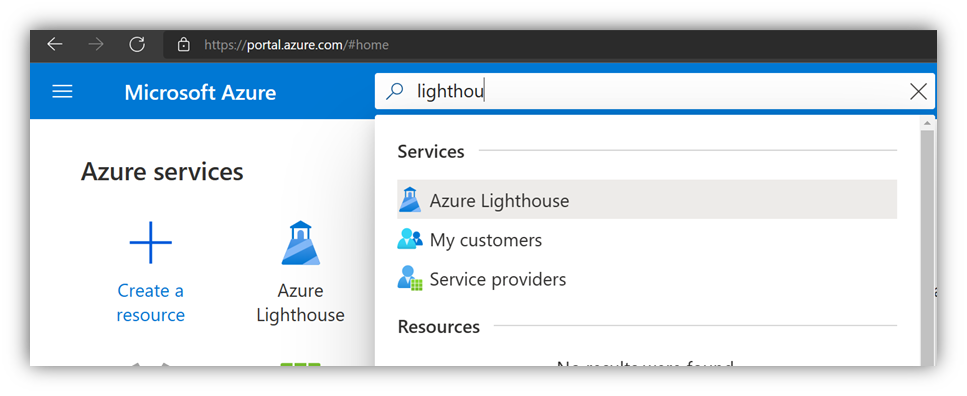

Buka portal Azure (dengan pengguna dari penyewa manajemen mitra). Kemudian cari "Lighthouse" dan pilih Pelanggan saya.

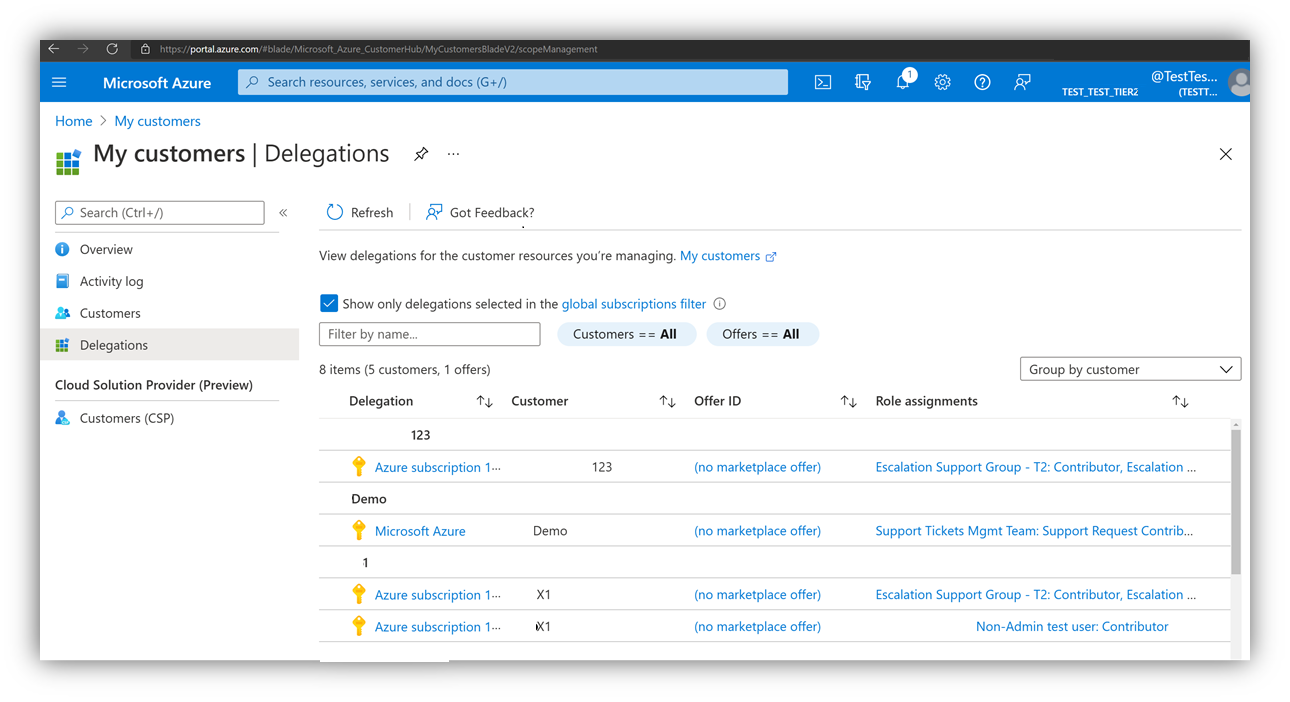

Dalam gambaran umum pelanggan, pilih Delegasi di sisi kiri. Melakukannya akan membuka daftar sumber daya (Langganan atau Grup sumber daya) tempat akses yang didelegasikan telah disediakan:

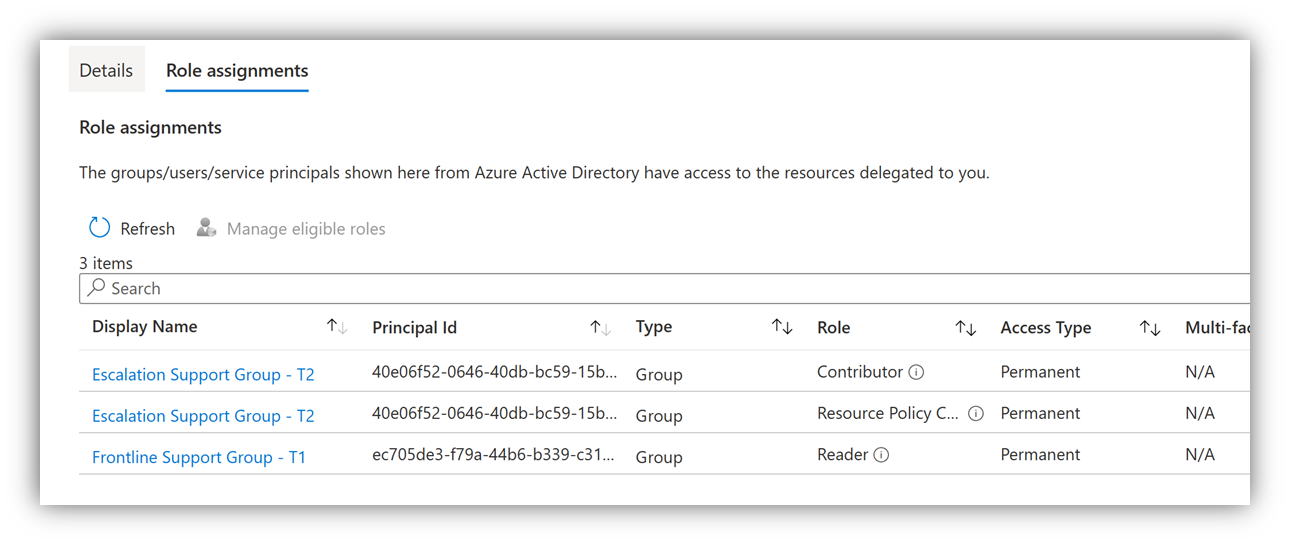

Buka delegasi di kolom kanan di bawah "Penetapan Peran" untuk melihat grup pengguna mana di penyewa mitra/manajemen yang mewarisi setiap jenis izin (lihat kolom "Peran"). Anda juga dapat melihat apakah izin tersebut bersifat permanen (lihat kolom "Jenis Akses"):

Langkah 2 - Periksa keanggotaan grup

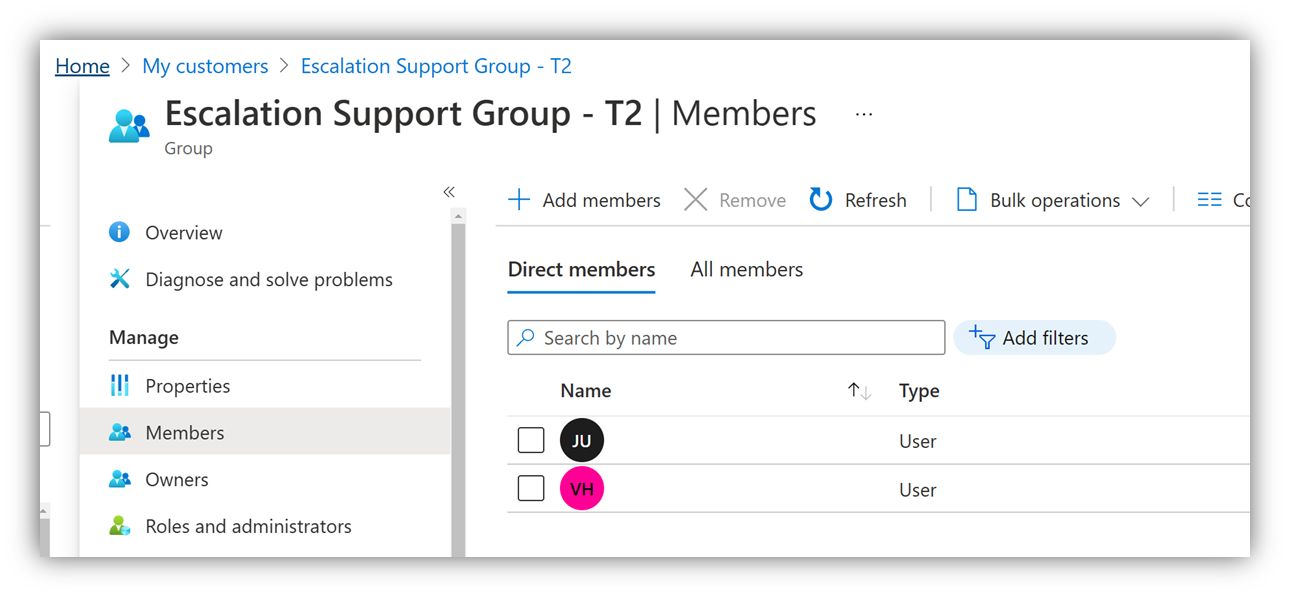

Pilih nama tampilan grup. Melakukannya akan membuka detail grup. Pilih "Anggota" untuk mengontrol pengguna mana yang memiliki set Azure RBAC dan merupakan anggota grup masing-masing:

Langkah 3 - Periksa apakah pengguna telah menyiapkan Azure PAL

Hanya pengguna yang telah mengatur Azure PAL yang dapat memeriksa penetapan Azure PAL; tidak ada pengguna admin lain yang dapat melakukannya. Lihat Bagaimana cara menjelaskan Tautan Admin Mitra (PAL) kepada pelanggan saya? di Menautkan akun Azure ke PartnerID untuk informasi selengkapnya tentang bagaimana pengguna dapat memverifikasi apakah Azure PAL telah diatur, baik melalui UI atau PowerShell.

Catatan

Azure PAL harus menggunakan PartnerID yang merupakan bagian dari organisasi Program Mitra Microsoft AI Cloud yang sama yang merupakan mitra bertransaksi untuk langganan Azure ini. Dalam model tidak langsung, yang dapat berupa PartnerID penyedia atau reseller tertentu yang dilampirkan ke penjualan ini.

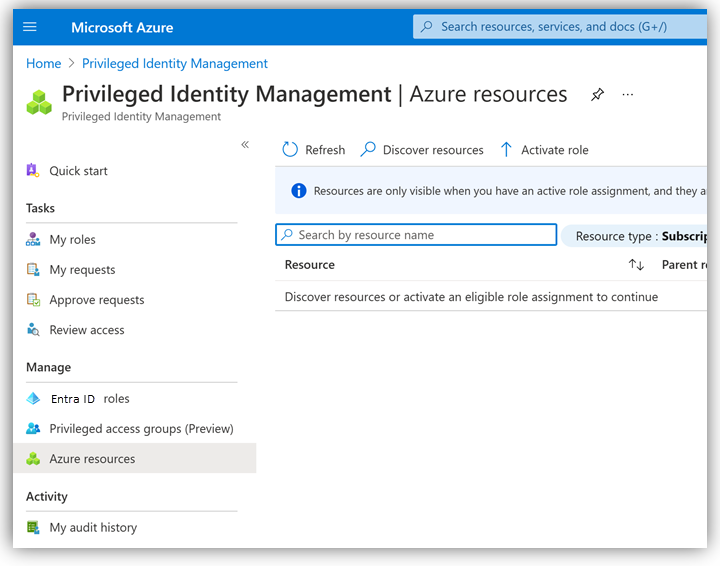

Langkah 4 - Periksa penetapan grup yang terikat waktu

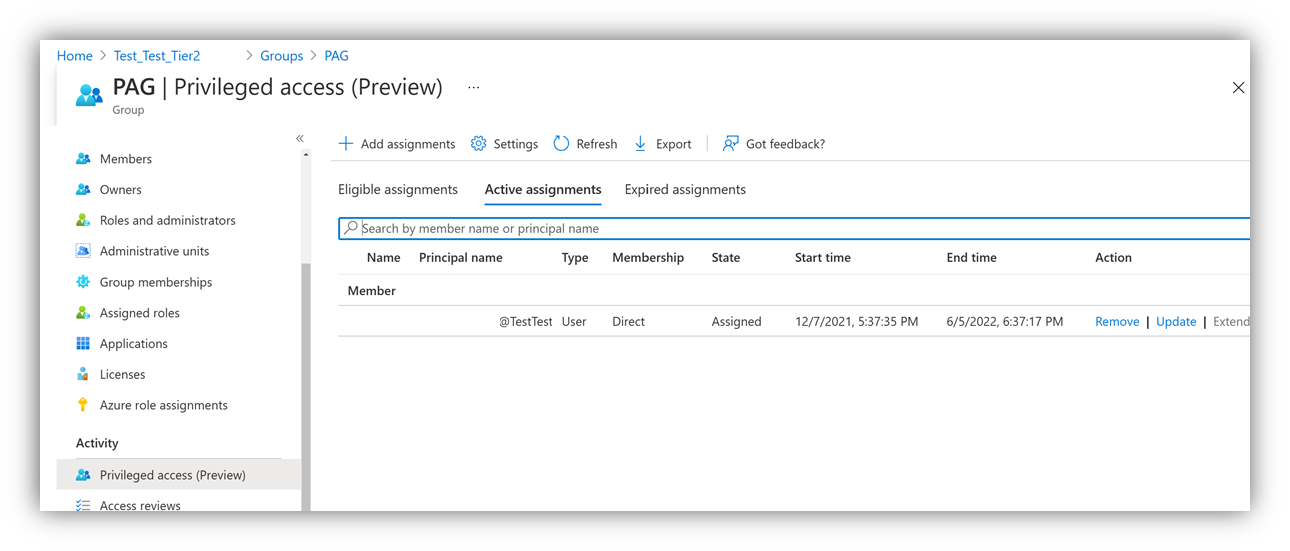

Karena keanggotaan grup mungkin tidak permanen, periksa apakah grup diaktifkan untuk manajemen akses istimewa. Lihat di mana "Akses istimewa" di sisi kiri di bawah "Aktivitas" di pengaturan grup. Jika true, periksa apakah pengguna memiliki penugasan aktif dan jangka waktu untuk penugasan ini.

Catatan

Karena penugasan "waktu akhir" adalah ketika pengguna secara otomatis dihapus dari grup, PEC akan hilang untuk pengguna yang telah mengatur Azure RBAC. Demikian pula, PEC hanya akan diberikan setelah penugasan "waktu mulai."

Cara memverifikasi penetapan pengguna individual dan Azure PAL

Dalam beberapa kasus, mungkin lebih cocok untuk bekerja dengan akun pengguna individual yang memiliki izin pada langganan Azure. Akun ini dapat menjadi akun pengguna tamu (dari penyewa mana pun) atau akun pengguna yang dibuat di penyewa pelanggan atau perwakilan layanan.

Saat menggunakan akun pengguna individual sebagai kendaraan untuk mendapatkan PEC, pemeriksaan hanya melibatkan peninjauan izin yang ditetapkan dalam manajemen langganan Azure untuk pengguna, dan memverifikasi bahwa pengguna telah mengatur Azure RBAC dengan benar. Saat perwakilan layanan digunakan, pemeriksaan Azure RBAC perlu terjadi melalui PowerShell.

Langkah 1 - Meninjau izin di manajemen langganan Azure

Buka portal Microsoft Azure. Pastikan Anda masuk sebagai pengguna yang memiliki peran Azure RBAC dengan setidaknya akses baca ke langganan yang dimaksud.

Cari "Langganan" di bilah pencarian untuk membuka detail langganan:

Buka "Kontrol Akses (IAM)" di detail langganan. Kemudian pilih "Penetapan peran" untuk meninjau pengguna yang memiliki akses pada tingkat langganan dan jika kolom "Peran" menunjukkan peran Azure RBAC yang memenuhi syarat PEC. Jika izin telah diatur pada tingkat grup sumber daya, tampilan "Kontrol Akses (IAM) yang sama juga tersedia dalam grup sumber daya.

Catatan

Izin juga dapat diberikan kepada sekelompok pengguna di mana keanggotaan grup pengguna yang memiliki set Azure RBAC juga perlu diverifikasi.

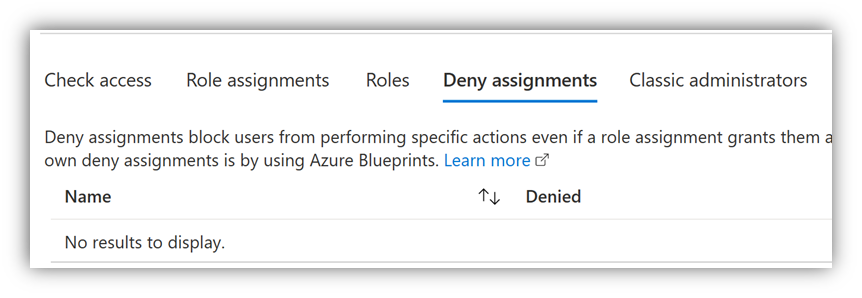

Langkah 2 - Pastikan izin bersifat permanen dan tidak ada penetapan Tolak yang berlaku

Meskipun mungkin terlihat seperti pengguna memiliki akses, izin mereka mungkin masih bersifat sementara atau diblokir melalui penugasan Tolak.

Menggunakan penetapan peran Azure RBAC Privileged Identity Management (PIM) mungkin terikat waktu. Meskipun Anda mungkin melihat pengguna dengan izin, mereka mungkin hanya ada untuk waktu yang singkat. Untuk memverifikasi bahwa penetapan peran Azure RBAC bersifat permanen, periksa administrasi PIM di portal Azure. Secara khusus, periksa di mana sumber daya Azure dalam langganan dikelola oleh kebijakan PIM, dan apakah pengguna tunduk pada kebijakan apa pun.

Selain itu, daftar izin mungkin menunjukkan pengguna memiliki izin pada langganan, tetapi mungkin ada penugasan Tolak yang masih memblokir pengguna untuk mengakses sesuatu. Di "Access Control (IAM)" pilih tab Tolak penugasan untuk melihat apakah penugasan tolak berlaku:

Catatan

Untuk kelengkapan, mitra juga harus memverifikasi bahwa pada grup sumber daya tidak ada penugasan Tolak dalam langganan.

Langkah 3 - Periksa apakah pengguna telah menyiapkan Azure PAL

Hanya pengguna yang telah menyiapkan Azure PAL yang dapat memeriksa penetapan Azure PAL; tidak ada pengguna admin lain yang dapat melakukannya. Untuk informasi selengkapnya tentang bagaimana pengguna dapat memverifikasi Bahwa Azure PAL telah diatur, lihat Menautkan akun Azure ke PartnerID.

Catatan

Azure PAL harus menggunakan PartnerID yang merupakan bagian dari organisasi Program Mitra Microsoft AI Cloud yang sama yang merupakan mitra bertransaksi untuk langganan Azure ini. Dalam model tidak langsung, ini dapat menjadi PartnerID penyedia atau PartnerID dari reseller yang dilampirkan ke penjualan ini.

Langkah berikutnya

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk