Praktik terbaik keamanan pelanggan

Peran yang sesuai: Agen Admin | Agen Helpdesk

Semua pelanggan mitra Penyedia Solusi Cloud (CSP) harus mengikuti panduan keamanan dalam artikel ini.

Untuk praktik terbaik keamanan untuk CSP, lihat Praktik terbaik keamanan CSP.

Pastikan autentikasi multifaktor (MFA) diaktifkan dan terdaftar di setiap akun. Gunakan default keamanan ID Microsoft Entra atau Akses Bersyar untuk memberlakukan MFA. MFA adalah metode kebersihan keamanan garis besar terbaik untuk melindungi dari ancaman.

- Pertimbangkan untuk menggunakan masuk tanpa kata sandi dengan aplikasi Microsoft Authenticator.

Sering meninjau langganan dan sumber daya atau layanan yang mungkin telah disediakan secara tak terduga.

- Tinjau log aktivitas Azure Monitor untuk aktivitas terkait langganan Azure.

Gunakan pemberitahuan anomali biaya untuk mendeteksi konsumsi tinggi yang tidak terduga di langganan Azure Anda.

Pengguna yang memiliki peran administratif Microsoft Entra tidak boleh secara teratur menggunakan akun tersebut untuk email dan kolaborasi. Buat akun pengguna terpisah tanpa peran administratif Microsoft Entra untuk tugas kolaborasi.

Tinjau dan verifikasi alamat email pemulihan kata sandi dan nomor telepon secara teratur dalam ID Microsoft Entra untuk semua pengguna dengan peran admin Entra istimewa dan segera diperbarui.

Tinjau, audit, dan minimalkan hak istimewa akses dan izin yang didelegasikan. Penting untuk mempertimbangkan dan menerapkan pendekatan hak istimewa terkecil. Microsoft merekomendasikan untuk memprioritaskan tinjauan menyeluruh dan audit hubungan mitra untuk meminimalkan izin yang tidak perlu antara organisasi Anda dan penyedia hulu. Microsoft merekomendasikan untuk segera menghapus akses untuk hubungan mitra apa pun yang terlihat tidak dikenal atau belum diaudit.

Tinjau, perkeras, dan pantau semua akun administrator penyewa: Semua organisasi harus meninjau semua pengguna admin penyewa secara menyeluruh, termasuk pengguna yang terkait dengan Administer On Behalf Of (AOBO) di langganan Azure, dan memverifikasi keaslian pengguna dan aktivitas. Kami sangat mendorong penggunaan MFA tahan phishing untuk semua administrator penyewa, peninjauan perangkat yang terdaftar untuk digunakan dengan MFA, dan meminimalkan penggunaan akses hak istimewa tinggi yang berdiri. Lanjutkan untuk memeriksa kembali semua akun pengguna admin penyewa aktif, dan periksa log audit secara teratur untuk memverifikasi bahwa akses pengguna dengan hak istimewa tinggi tidak diberikan atau didelegasikan kepada pengguna admin yang tidak memerlukan hak istimewa tersebut untuk melakukan pekerjaan mereka.

Tinjau akses izin penyedia layanan dari B2B dan akun lokal: Selain menggunakan kemampuan hak istimewa administratif yang didelegasikan, beberapa penyedia layanan cloud menggunakan akun business-to-business (B2B) atau akun administrator lokal di penyewa pelanggan. Kami menyarankan agar Anda mengidentifikasi apakah penyedia layanan cloud Anda menggunakan akun ini, dan jika demikian, pastikan akun tersebut diatur dengan baik dan memiliki akses hak istimewa paling sedikit di penyewa Anda. Microsoft merekomendasikan untuk tidak menggunakan akun administrator "bersama". Tinjau panduan terperinci tentang cara meninjau izin untuk akun B2B.

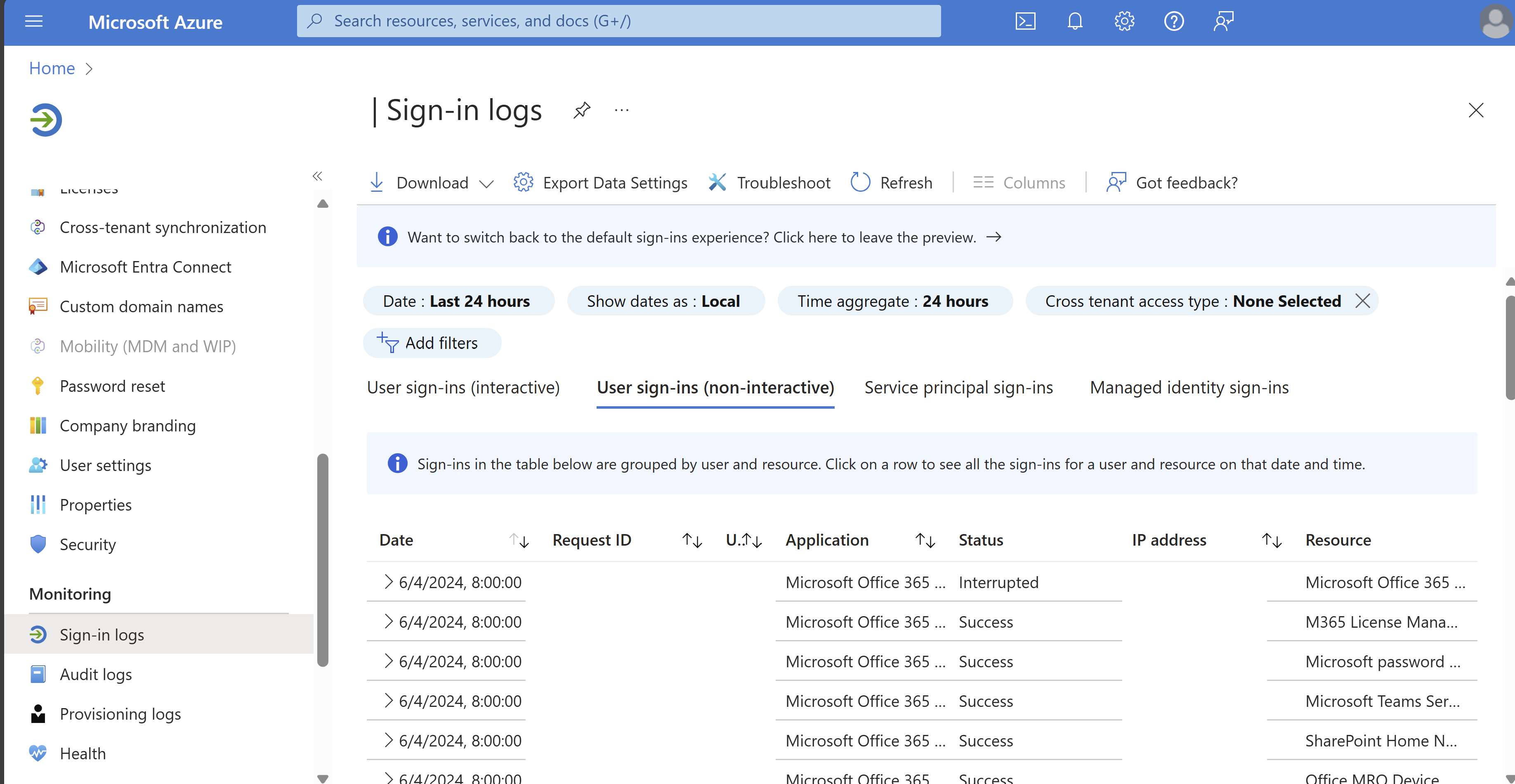

Tinjau dan audit rincian masuk dan perubahan konfigurasi Microsoft Entra: Autentikasi sifat ini diaudit dan tersedia untuk pelanggan melalui log masuk Microsoft Entra, log audit Microsoft Entra, dan portal kepatuhan Microsoft Purview (sebelumnya di Pusat Admin Exchange). Kami baru-baru ini menambahkan kemampuan untuk melihat rincian masuk oleh mitra yang telah mendelegasikan izin admin. Anda dapat melihat tampilan terfilter dari rincian masuk tersebut dengan masuk ke log masuk di pusat admin Microsoft Entra dan menambahkan filter Jenis akses lintas penyewa: Penyedia layanan pada tab Masuk pengguna (non-interaktif).

Tinjau strategi ketersediaan dan retensi log yang ada: Menyelidiki aktivitas yang dilakukan oleh aktor jahat menempatkan penekanan besar pada memiliki prosedur retensi log yang memadai untuk sumber daya berbasis cloud, termasuk Microsoft 365. Berbagai tingkat langganan memiliki ketersediaan log individual dan kebijakan penyimpanan, yang penting untuk dipahami sebelum membentuk prosedur respons insiden.

Kami mendorong semua organisasi untuk terbiasa dengan log yang disediakan dalam langganan Anda dan mengevaluasinya secara rutin untuk kecukupan dan anomali. Untuk organisasi yang mengandalkan organisasi pihak ketiga, bekerja samalah dengan mereka untuk memahami strategi pengelogan mereka untuk semua tindakan administratif dan membuat proses jika log perlu disediakan selama insiden.