Mengonfigurasi Azure Front Door dengan situs Power Pages

Sebagai pembuat situs web, Anda dapat menggunakan Azure Front Door dengan Power Pages untuk menggunakan cache tepinya dan kemampuan firewall Aplikasi Web (WAF). Pada artikel ini, Anda akan mempelajari cara mengkonfigurasi Azure Front Door dengan Power Pages.

Catatan

- Meskipun artikel ini difokuskan pada Azure Front Door, langkah serupa dapat digunakan untuk jaringan pengiriman konten atau penyedia WAF lainnya. Terminologi yang digunakan oleh berbagai komponen mungkin berbeda.

- Meskipun pengaturan HTTPS domain kustom menggunakan portal Azure memungkinkan Anda memilih versi SSL minimum default antara 1.0 dan 1.2, gunakan SSL versi 1.2 untuk sandi yang kuat.

Ikuti langkah-langkah berikut untuk mengkonfigurasi Azure Front Door dengan Power Pages:

- Sambungkan titik akhir Azure Front Door dan nama domain kustom yang akan digunakan pengguna situs web.

- Konfigurasikan situs Power Pages Anda sebagai asal.

- Mengkonfigurasikan aturan perutean ke permintaan statis cache.

- Mengkonfigurasikan aturan WAF untuk menganalisis permintaan masuk.

- Sambungkan situs untuk menerima lalu lintas hanya dari Azure Front Door.

Sambungkan titik akhir Azure Front Door dan nama domain kustom

Pada bagian ini, Anda akan mempelajari cara mengkonfigurasi layanan Azure Front Door dan mengaktifkan nama domain kustom untuk konfigurasi ini.

Prasyarat

Langganan Azure dengan akses untuk membuat layanan baru.

Nama domain kustom dan akses ke penyedia DNS untuk konfigurasi nama domain kustom.

Sertifikat SSL yang akan digunakan untuk nama domain kustom. Sertifikat harus memenuhi persyaratan minimum untuk Power Pages.

Akses pemilik ke Power Pages, untuk mengkonfigurasi nama domain kustom.

Sambungkan titik akhir Azure Front Door

Catatan

Jika Anda telah membuat sumber daya Azure Front Door, buka langkah 3 dari prosedur berikut.

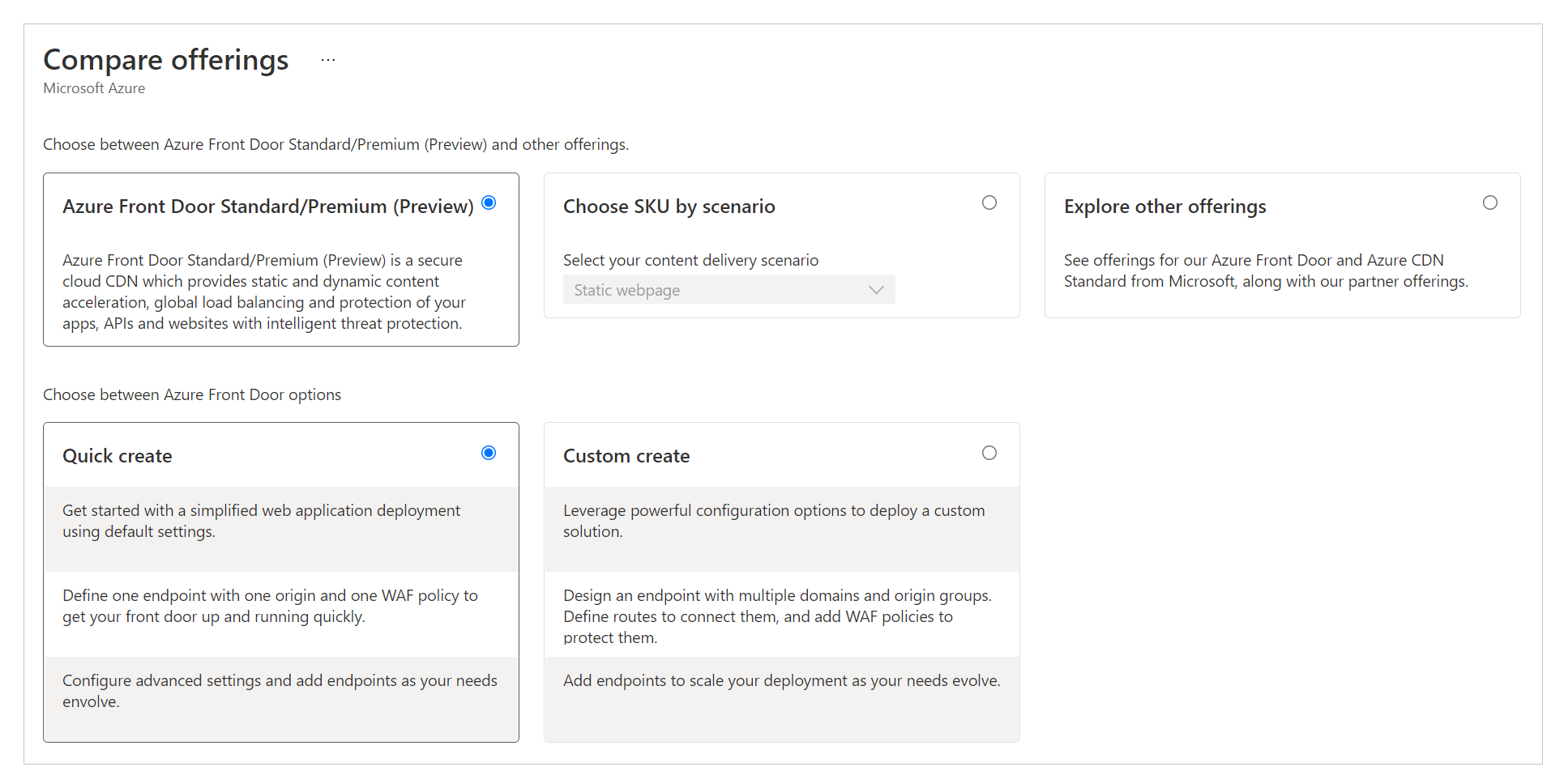

Masuk ke portal Azure, dan buat sumber daya Azure Front Door (Standar atau Premium) baru. Informasi selengkapnya: mulai cepat: Membuat profil Standar/Premium Azure Front Door - portal Azure

Pilih Pembuatan Cepat.

Tip

Sebagian besar pengaturan Azure Front Door dapat diubah nanti.

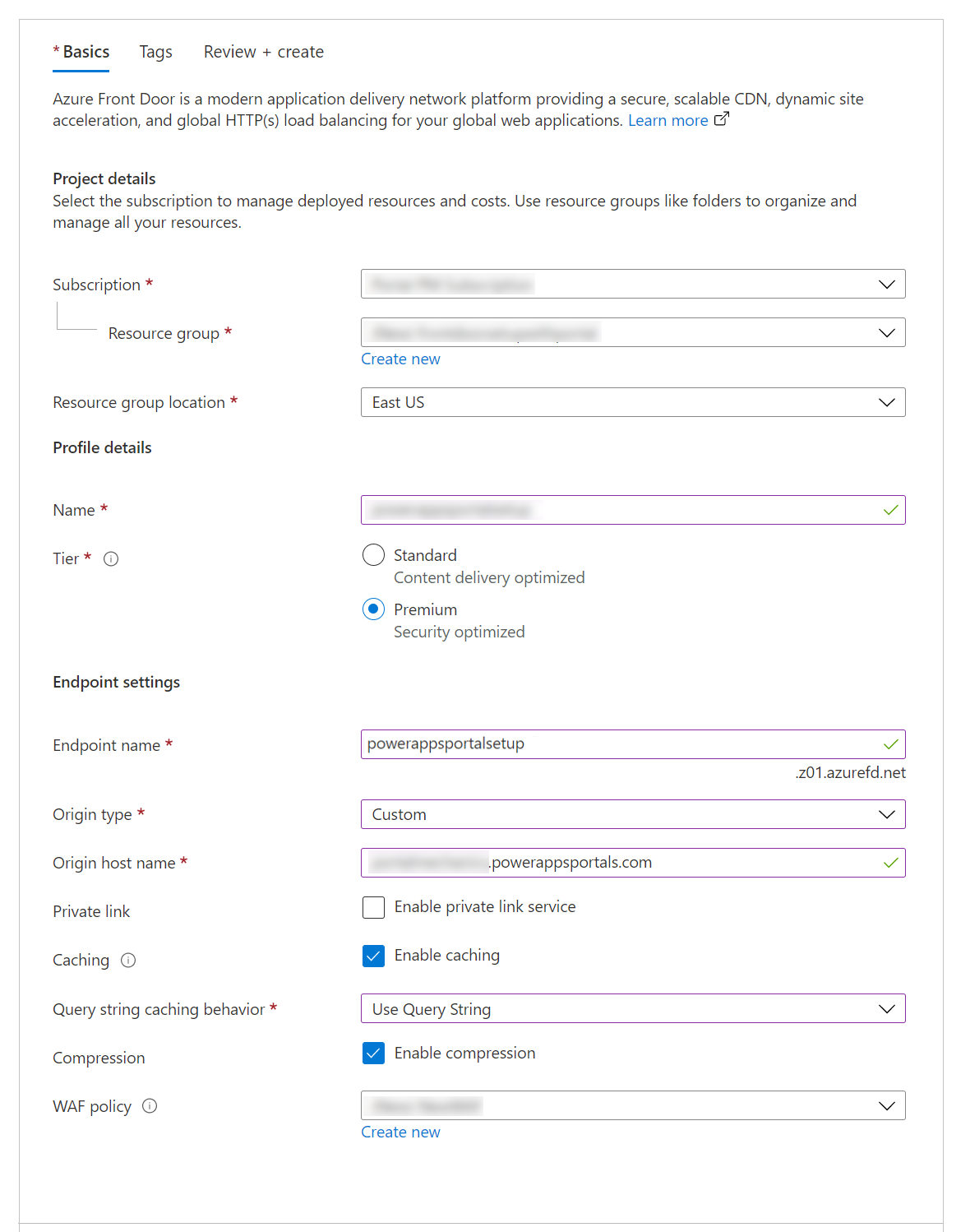

Pilih, atau isi rincian berikut untuk mengkonfigurasi sumber daya.

Pilihan KETERANGAN Rincian Proyek Pengaturan terkait dengan organisasi sumber daya, yang mirip dengan sumber daya Azure lainnya. Langganan Pilih langganan tempat sumber daya Azure Front Door akan dibuat. Grup sumber daya Pilih grup sumber daya untuk Azure Front Door. Anda juga dapat membuat grup sumber daya baru. Lokasi grup sumber daya Lokasi grup sumber daya. Rincian profil Konfigurasi untuk Azure Front Door. Nama Nama sumber daya Azure Front Door. Tingkatan Pilih tahapan untuk sumber daya Azure Front Door. Untuk artikel ini, kami telah memilih tingkat Premium, yang memungkinkan akses ke rangkaian aturan terkelola Microsoft dan aturan pencegahan bot yang ditetapkan untuk WAF. Pengaturan titik akhir Pengaturan titik akhir Azure Front Door. Nama titik akhir Masukkan nama untuk permintaan Azure Front Door Anda. Nama ini adalah URL aktual yang akan melayani lalu lintas untuk pengguna. Nanti, kami akan mengkonfigurasi nama domain kustom yang menuju URL ini. Jenis Asal Pilih Kustom. Nama host asal Nama host situs Power Pages Anda.

Format:yoursitename.powerappsportals.comatauyoursitename.microsoftcrmportals.comtanpahttps://di awal.

Misalnya:contoso.powerappsportals.comTautan pribadi Jangan aktifkan layanan tautan pribadi. Caching Aktifkan Cache. Caching menggunakan kemampuan cache tepi untuk konten statis.

Cache akan didiskusikan lebih lanjut dalam "Mengkonfigurasikan aturan perutean untuk membuat cache permintaan statis", nanti di artikel ini.Perilaku cache string kueri Pilih Gunakan String Kueri. Pilihan ini akan memastikan bahwa jika halaman memiliki konten dinamis yang memenuhi string kueri, maka string kueri akan mempertimbangkannya. Kompresi Aktifkan kompresi. Kebijakan WAF Buat kebijakan WAF baru, atau gunakan yang ada.

Untuk informasi tentang kebijakan WAF, buka "Mengkonfigurasikan aturan WAF untuk menganalisis permintaan masuk" nanti di artikel ini, dan juga Tutorial: Membuat kebijakan firewall Aplikasi Web di Azure Front Door menggunakan portal Azure.Pilih Tinjau + Buat, lalu tunggu konfigurasi selesai. Proses ini biasanya berlangsung selama 5 hingga 10 menit.<

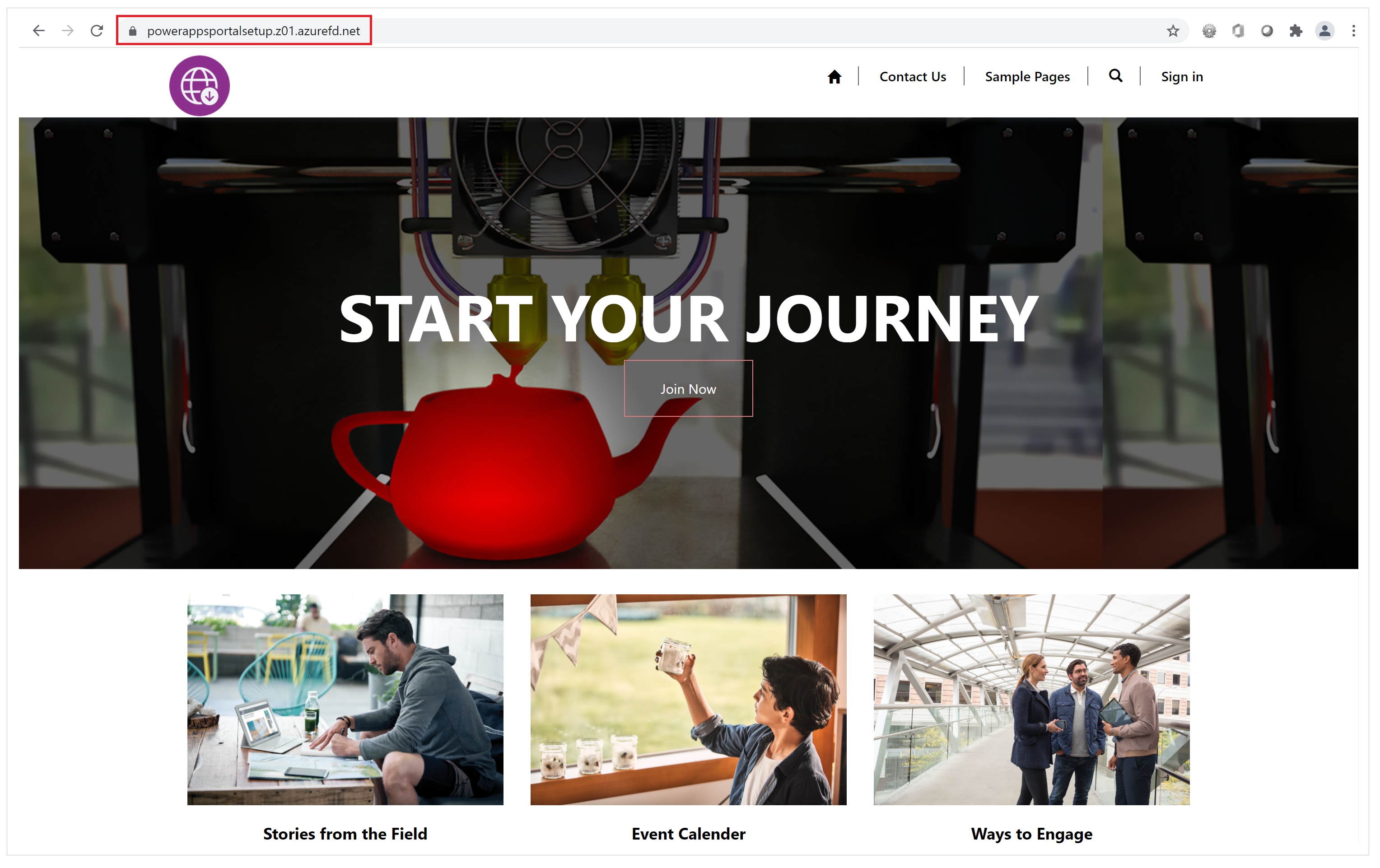

Validasikan konfigurasi dengan menelusuri url titik akhir (contoh:

contoso.example.azurefd.net) dan verifikasikan bahwa url tersebut menampilkan konten dari situs Power Pages Anda.

Tip

Jika Anda melihat respons "404 Tidak Ditemukan", konfigurasi mungkin belum selesai. Tunggu beberapa saat dan coba lagi.

Tetapkan nama domain kustom

Sejauh ini, titik akhir Azure Front Door telah disiapkan untuk melatih lalu lintas dari back end Power Pages. Namun, konfigurasi ini tetap menggunakan URL Azure Front Door, yang akan menyebabkan masalah seperti kegagalan pemeriksaan captcha atau masalah penskalaan.

Browser web menolak cookie yang ditetapkan oleh Power Pages bila Anda menggunakan URL Titik akhir Azure Front Door yang berbeda dari URL situs Anda. Oleh karena itu, Anda harus mengkonfigurasi nama domain kustom untuk situs dan titik akhir Azure Front.

Mengkonfigurasikan nama domain kustom di situs Anda. Informasi lebih lanjut: Tambahkan nama domain kustom.

Aktifkan nama domain kustom situs Anda pada sumber daya Azure Front Door dengan melakukan langkah berikut:

Perbarui penyedia DNS Anda dengan menghapus rekaman CNAME yang dibuat sebelumnya selama konfigurasi domain kustom untuk Power Pages. Hanya CNAME yang harus diperbarui; jangan hilangkan nama host asal. DNS akan mengarahkan CNAME ke panel Titik akhir Azure Front Door. Satu-satunya tujuan untuk menambahkan CNAME adalah untuk memastikan bahwa nama host kustom akan ada di Power Pages. Kehadiran ini memastikan bahwa Power Pages dapat menyediakan lalu lintas ke nama domain kustom ini melalui Azure Front Door, dan semua cookie situs juga akan dikonfigurasi dengan benar.

Sambungkan nama domain kustom pada titik akhir Azure Front Door: Buat domain kustom di SKU Azure Front Door Standar/Premium menggunakan portal Azure.

Periksa yang berikut untuk memvalidasi konfigurasi:

Titik nama domain kustom ke titik akhir Azure Front Door. Gunakan nslookup untuk memverifikasi bahwa entri CNAME ke Titik akhir Azure Front Door dikembalikan dengan benar. Jika entri CNAME tetap menuju Power Pages, Anda harus memperbaikinya.

Penelusuran ke nama domain kustom menampilkan halaman situs web Power Pages Anda.

Setelah mengikuti langkah-langkah ini, Anda memiliki konfigurasi Titik akhir Depan Azure dasar yang telah selesai untuk situs web. Pada langkah-langkah berikutnya, Anda akan memperbarui berbagai pengaturan dan aturan untuk membuat konfigurasi ini lebih efisien dan lebih baik dalam menangani berbagai kasus penggunaan.

Konfigurasikan situs sebagai server asal

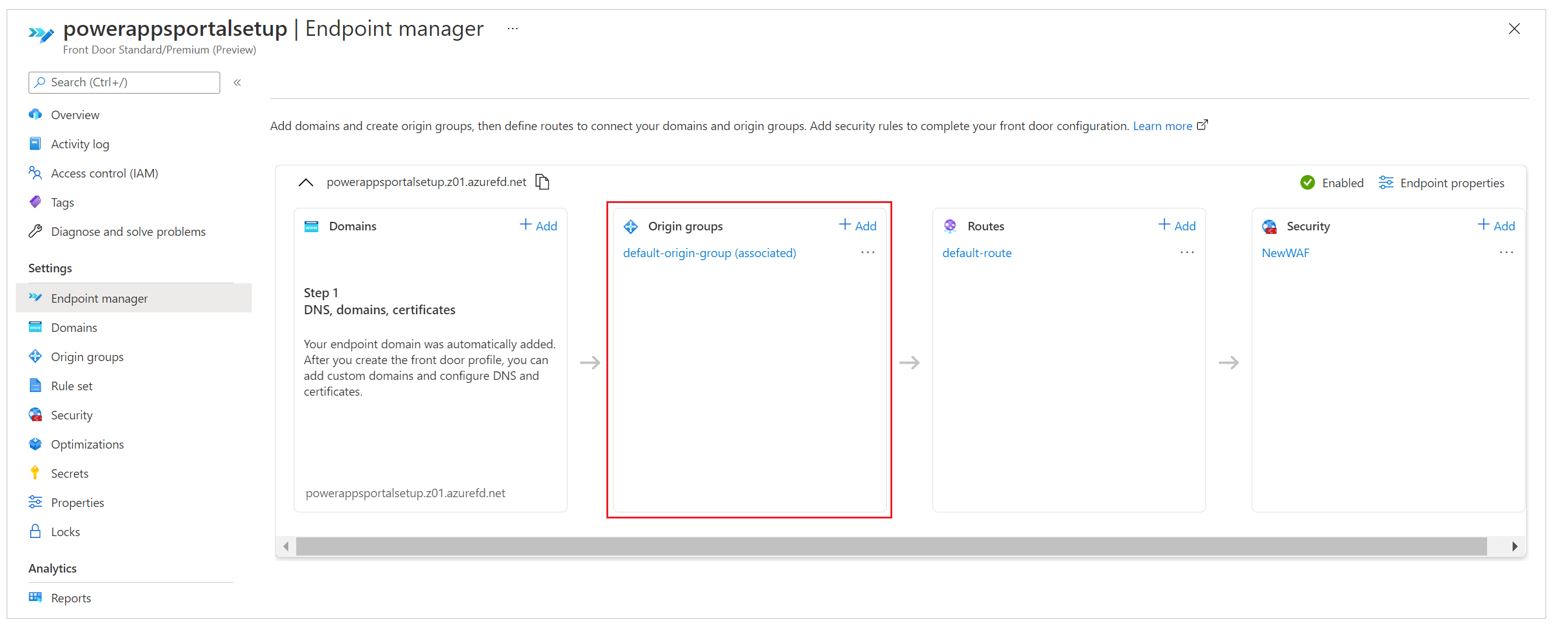

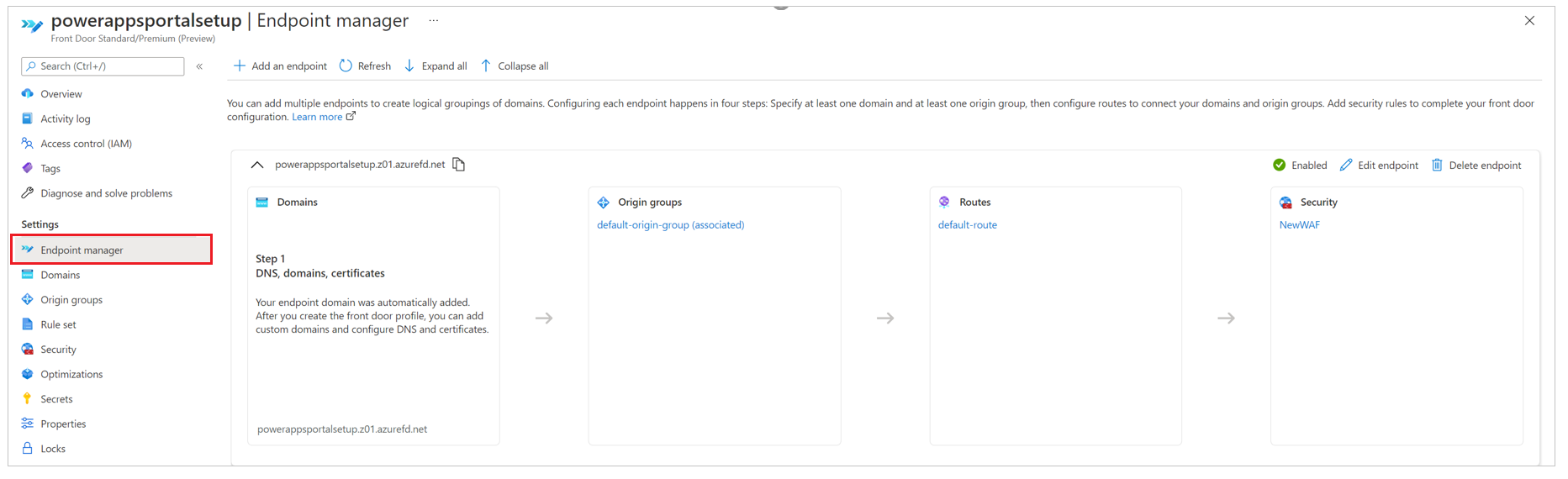

Langkah berikutnya adalah mengoptimalkan pengaturan server asal untuk memastikan bahwa konfigurasi berfungsi dengan benar. Gunakan manajer titik akhir dalam konfigurasi Azure Front Door di portal Azure untuk memperbarui pengaturan grup asal.

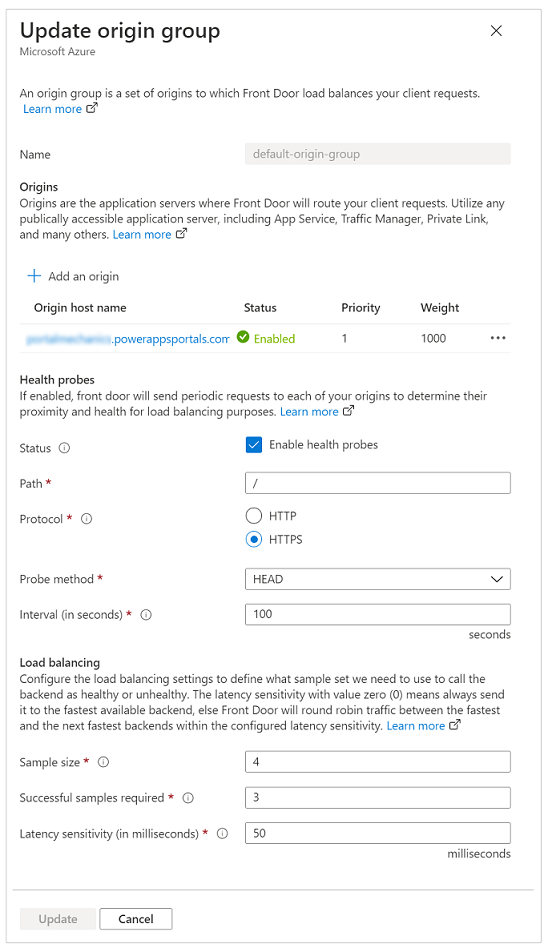

Selama konfigurasi pembuatan cepat yang dilakukan sebelumnya, Anda memasukkan rincian titik akhir yang secara otomatis membuat konfigurasi dengan nama default-origin-group(associated) (nama ini dapat berbeda, tergantung pada pengaturan lokal). Untuk langkah ini, Anda akan memodifikasi pengaturan untuk default-origin-group. Gambar berikut menunjukkan tampilan pengaturan untuk langkah ini saat Anda pertama kali membuka grup asal.

Asal usul Azure Front Door menunjukkan layanan back-end yang terhubung dengan server tepi Azure Front Door untuk menyediakan konten kepada pengguna. Anda dapat menambahkan beberapa asal ke instans Azure Front Door untuk mendapatkan konten dari beberapa layanan back-end.

Tip

Portal Power Pages memberikan ketersediaan tinggi pada lapisan layanannya, oleh karena itu server asal tunggal memadai saat menetapkan asal untuk situs.

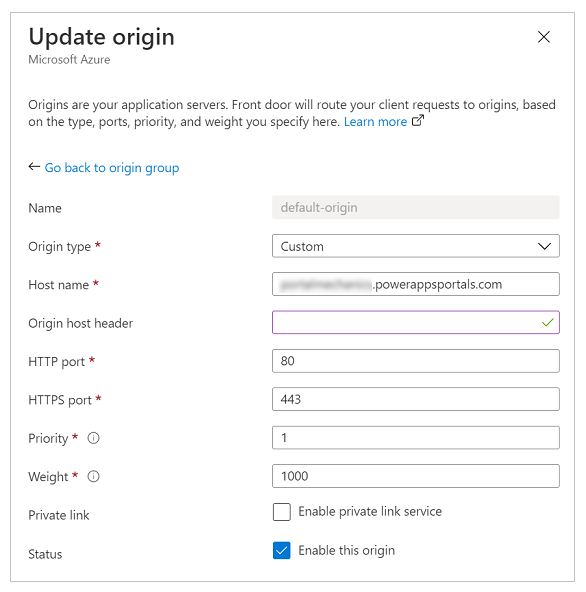

Asal tunggal untuk situs Power Pages harus mengarahkan ke nama host situs Anda (yang telah Anda konfigurasi sebelumnya). Jika tidak mengikuti langkah-langkah konfigurasi pembuatan cepat, Anda dapat menambahkan asal baru yang menuju nama host situ Anda.

Gambar berikut menampilkan contoh konfigurasi asal.

Gunakan pengaturan berikut untuk mengkonfigurasi asal situs Power Pages.

| Opsi | Nilai atau jenis konfigurasi |

|---|---|

| Jenis Asal | Pilih Kustom. |

| Nama host asal | Masukkan Nama host situs Anda. Misalnya: contoso.powerappsportals.com |

| Header host asal | Masukkan nama domain kustom, atau biarkan kosong. Yang pertama memastikan bahwa Azure Front Door mengirimkan header asal sebagai nama domain kustom; yang setelahnya menyebabkannya melewati apa pun yang diberikan pengguna saat membuat permintaan. |

| Port HTTP | 80 |

| Port HTTPS | 443 |

| Prioritas | 1 |

| Berat | 1000 |

| Tautan pribadi | Nonaktif |

| Status | Pilih kotak centang Aktifkan asal ini. |

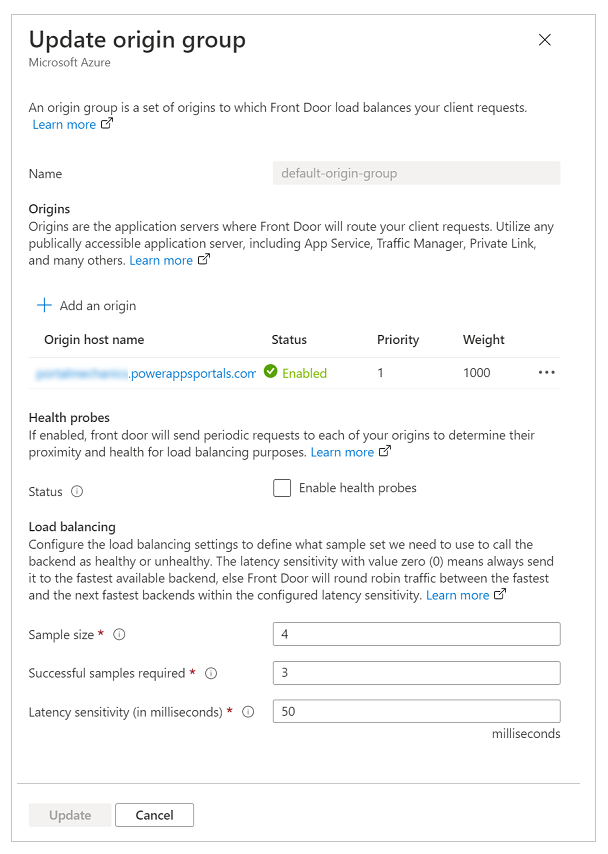

Setelah Anda mengkonfigurasi asal dan kembali ke grup asal, perbarui pengaturan untuk pemeriksaan kesehatan dan pilihan keseimbangan beban seperti dijelaskan dalam tabel berikut.

| Pilihan | Nilai atau jenis konfigurasi |

|---|---|

| Pemeriksaan kesehatan | Pemeriksaan kesehatan merupakan mekanisme untuk memastikan bahwa layanan asal sudah beroperasi dengan baik, dan membuat keputusan perutean lalu lintas tergantung pada hasil pemeriksaan. Dalam kasus ini, kita tidak memerlukan pemeriksaan kesehatan, jadi kita menonaktifkannya. |

| Penyeimbangan muatan | Karena kita memiliki pengaturan asal tunggal dan pemeriksaan kesehatan dinonaktifkan, pengaturan ini tidak akan memainkan peran apa pun dalam konfigurasi ini. |

Validasikan bahwa konfigurasi grup asal terlihat seperti gambar berikut.

Mengkonfigurasikan aturan perutean ke permintaan statis cache

Rute menentukan cara kita menggunakan kemampuan cache tepi Azure Front Door untuk meningkatkan skalabilitas situs. Pengaturan rute juga merupakan langkah penting untuk memastikan bahwa kita tidak membuat cache konten dinamis yang disediakan oleh situs, yang dapat menyebabkan akses data yang tidak diinginkan.

Untuk konfigurasi aturan, kita harus melakukan langkah berikut:

- Mengkonfigurasi konfigurasi rute.

- Mengkonfigurasi rangkaian aturan.

- Kaitkan rangkaian aturan dengan rute.

- Validasikan aturan dan rutekan konfigurasi.

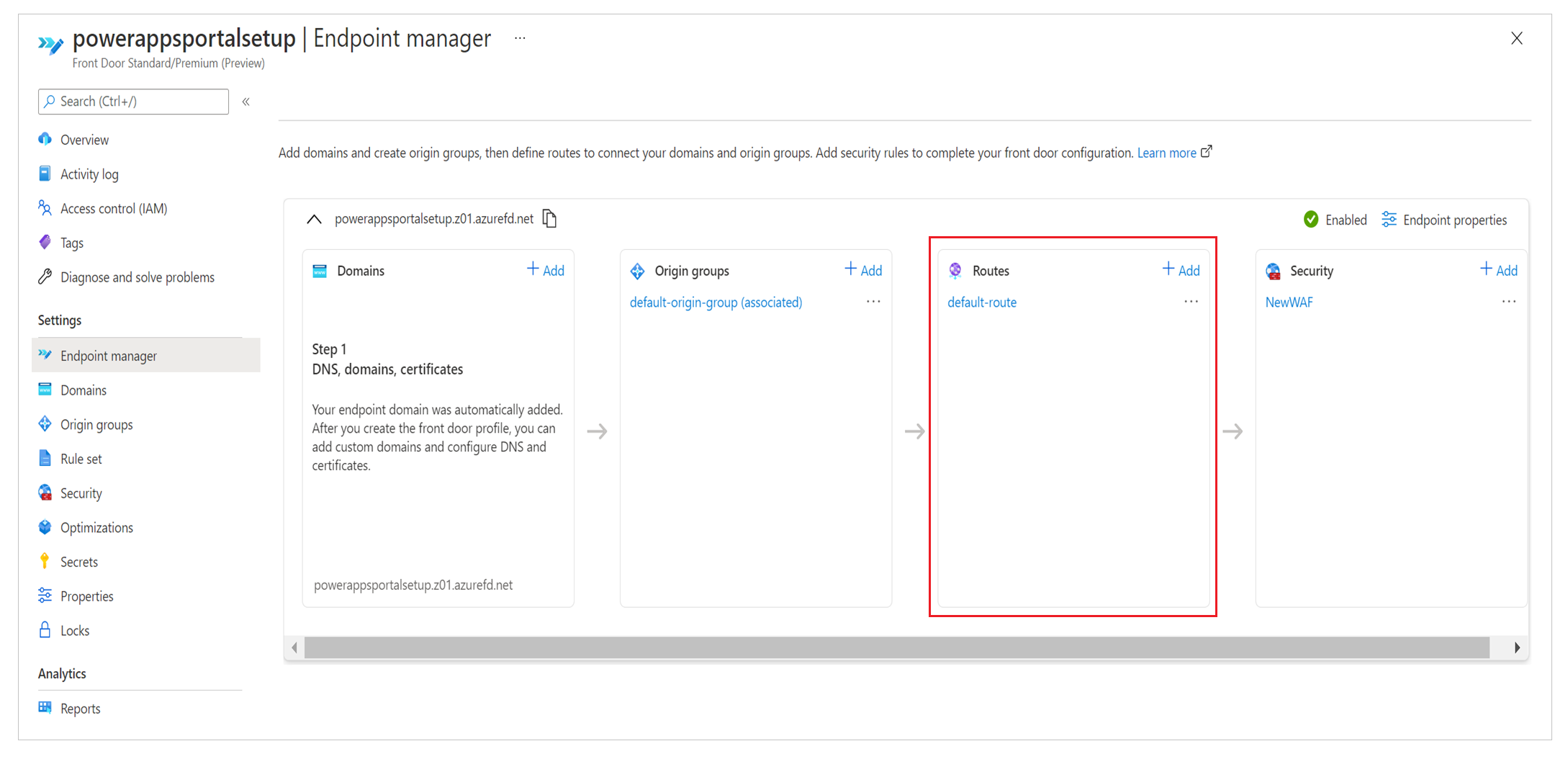

Mengkonfigurasi konfigurasi rute

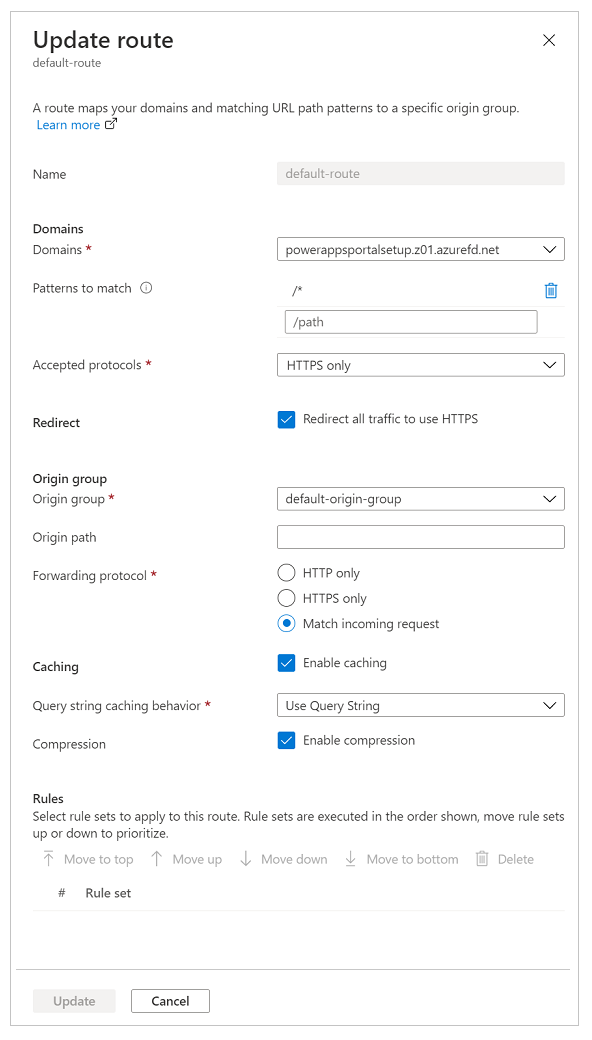

Untuk mengkonfigurasi konfigurasi rute, manajer titik akhir di panel kiri, pilih Rute, lalu pilih rute default. Rute default dibuat selama pengalaman konfigurasi pembuatan cepat.

Perbarui konfigurasi rute seperti yang dijelaskan dalam tabel berikut.

| Pilihan | Konfigurasi |

|---|---|

| Bagian domain | |

| Domain | Nama domain yang Anda gunakan saat menyiapkan nama domain kustom sebelumnya. |

| Pola untuk dicocokkan | Diatur ke /* (nilai default); semua permintaan situs akan dikirim ke asal yang sama dalam konfigurasi kita. |

| Protokol yang disetujui | Atur ke HTTPS saja untuk memastikan bahwa semua lalu lintas yang dilayani aman. |

| Alihkan | Pilih kotak centang Alihkan semua lalu lintas untuk menggunakan HTTPS. |

| Bagian grup asal | |

| Grup asal | Atur ke grup asal yang Anda tetapkan sebelumnya. |

| Jalur asal | Kosongkan. |

| Protokol penerusan | Atur ke hanya HTTPS atau Cocokkan permintaan masuk. |

| Bagian Cache | |

| Caching | Pilih kotak centang Aktifkan cache jika Anda ingin menggunakan cache tepi. |

| Perilaku cache string kueri | Pilih Gunakan String Kueri untuk memastikan bahwa konten dinamis berdasarkan string kueri dapat dilayani. |

| Kompresi | Pilih Aktifkan kompresi untuk mengoptimalkan pengiriman konten. |

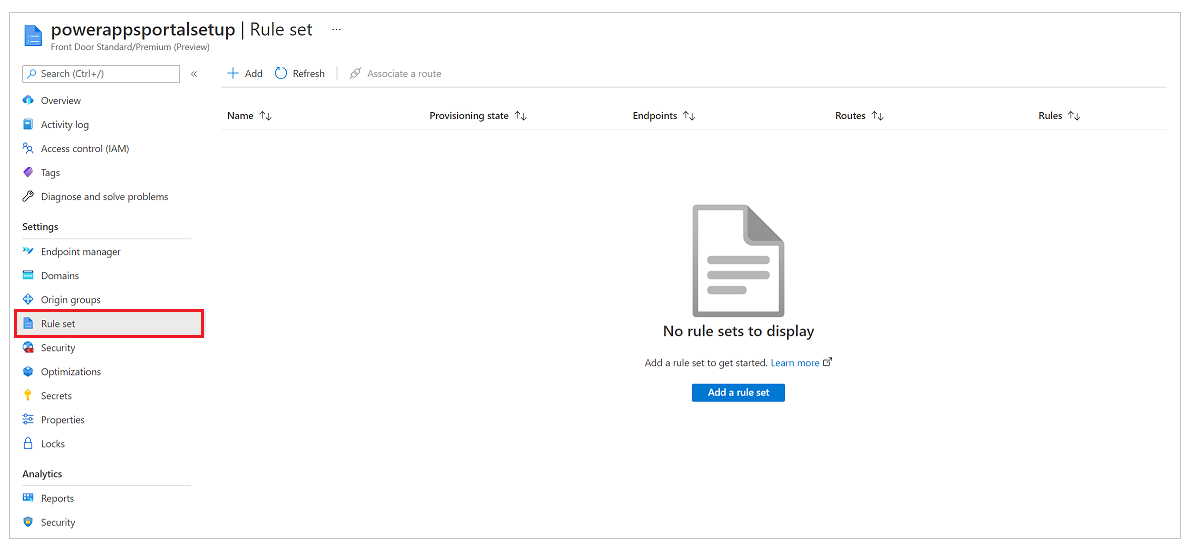

Mengkonfigurasi rangkaian aturan

Rangkaian aturan mengatur cara meng-cache konten. Langkah ini penting, karena mengatur cara konten akan di-cache oleh server tepi untuk meningkatkan skala situs. Namun, rangkaian aturan yang tidak dikonfigurasi dengan benar dapat mengakibatkan cache konten dinamis yang harus dilayani secara khusus untuk setiap pengguna individu.

Untuk mengkonfigurasikan rangkaian aturan dengan benar, Anda harus memahami jenis konten yang dilayani situs. Pemahaman ini akan membantu Anda mengkonfigurasi aturan yang ditetapkan menggunakan aturan yang efektif. Untuk skenario di artikel ini, situs menggunakan konten dinamis di semua halaman dan juga menyajikan file statis; oleh karena itu, situs mencoba mencapai yang berikut:

- Semua file statis di-cache dan dilayani dari server tepi.

- Tidak satu pun dari konten halaman yang di-cache.

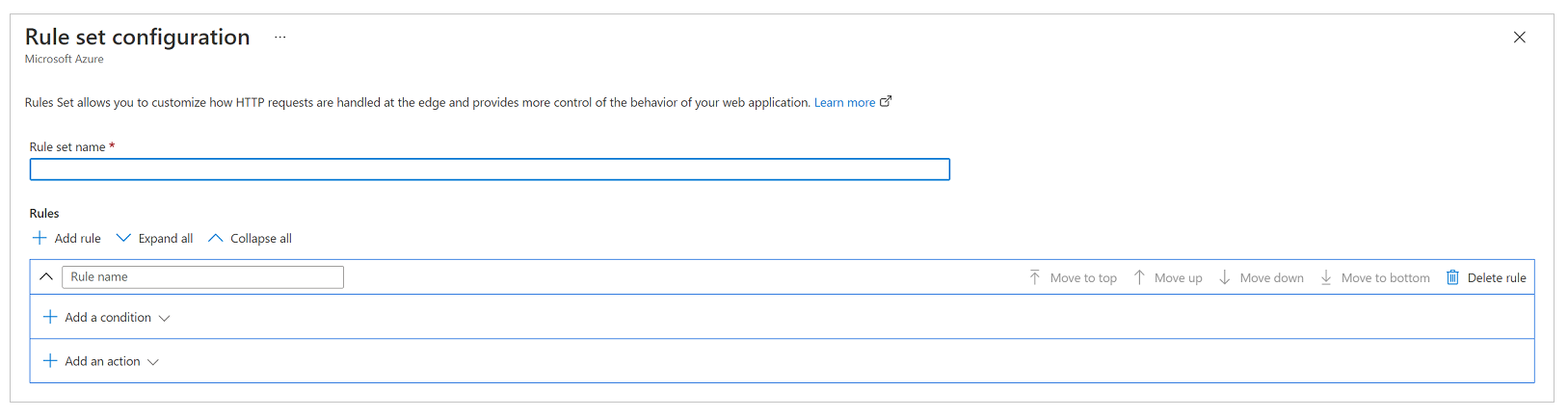

Untuk mengkonfigurasi rangkaian aturan ini

Pada panel kiri, pilih Rangkaian aturan, lalu pilih Tambah rangkaian aturan.

Masukkan nama rangkaian aturan, lalu simpan.

Sekarang, konfigurasikan rangkaian aturan berdasarkan persyaratan bisnis, dengan konfigurasi berikut agar sesuai dengan persyaratan untuk skenario yang disebutkan sebelumnya.

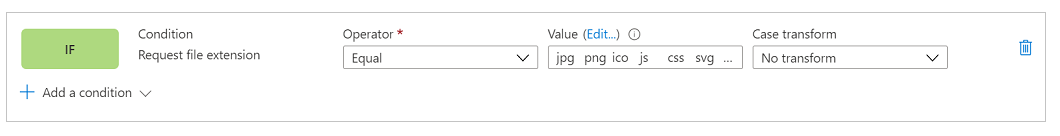

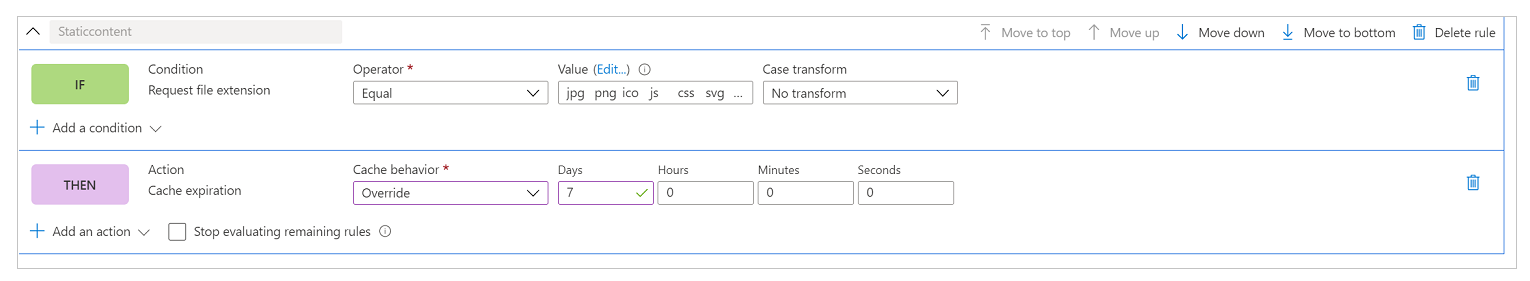

Persyaratan: Semua file statis di-cache dan dilayani dari server tepi

Situs dalam skenario ini dapat berisi file statis dengan ekstensi nama file .css, .png, .jpg, .js, .svg, .woff, atau .ico. Oleh karena itu, kita memerlukan aturan untuk mengevaluasi ekstensi nama file dari permintaan dan memeriksa jenis file tertentu.

Catatan

Ada cara lain untuk menulis aturan ini, misalnya dengan menggunakan URL permintaan atau nama file. Untuk informasi lebih lanjut tentang kondisi pencocokan aturan Azure Front Door, buka kondisi pencocokan Mesin Aturan Azure Front Door.

Tangkapan layar dari kondisi IF bernama "Minta ekstensi file" dengan Operator diatur ke Setara, Nilai diatur ke css png jpg js jpg woff ico, dan Transformasi kasus diatur ke Tidak ada transformasi.

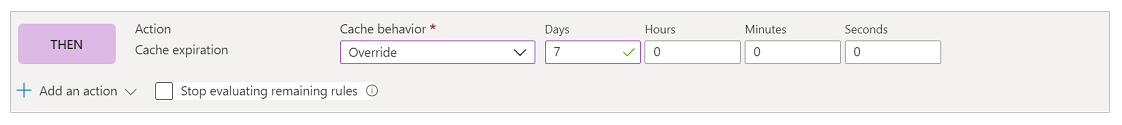

Pada konfigurasi tindakan berikut, Anda mengesampingkan header cache yang diatur oleh Power Pages sehingga file ini akan di-cache sedikit lebih lama di browser. Secara default, Power Pages akan menetapkan kedaluwarsa cache ke satu hari. Namun kita akan menimpanya dalam skenario ini dan mengaturnya ke tujuh hari dengan mengkonfigurasi tindakan kedaluwarsa Cache dan mengatur perilaku Cache ke Menimpa seperti ditampilkan pada gambar berikut.

Pada akhirnya, aturan lengkap terlihat seperti gambar berikut.

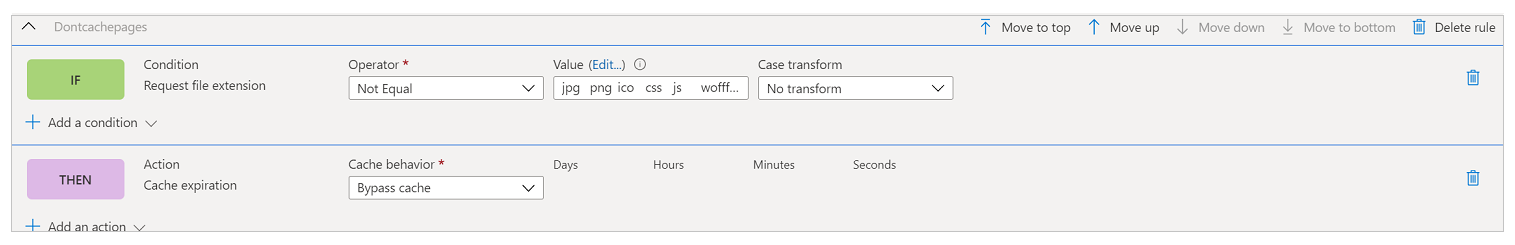

Persyaratan: Tidak satu pun dari konten halaman yang di-cache

Secara umum, konfigurasi situs Power Pages memastikan bahwa jika halaman memiliki formulir yang disematkan di dalamnya (yang berarti menyajikan konten khusus rekaman), maka halaman akan memiliki nilai header kontrol Cache yang diatur ke pribadi, yang memastikan Bahwa Azure Front Door tidak akan menyimpan permintaan tersebut. Namun, metode ini tidak mempertimbangkan skenario saat Anda menggunakan template liquid untuk menanam konten spesifik pengguna pada halaman, seperti menampilkan rekaman tertentu ke sejumlah pengguna. Oleh karena itu, kami akan menambahkan aturan eksplisit untuk memastikan tidak ada halaman situs web yang di-cache.

Langkah pertama adalah menyiapkan kondisi. Kondisi ini melakukan pemeriksaan terbalik dari apa yang kami lakukan pada aturan pertama, dan memeriksa apakah permintaan tidak mencakup ekstensi nama file yang menuju salah satu jenis file yang akan di-cache.

Tangkapan layar dari kondisi IF bernama "Minta ekstensi file" dengan Operator diatur ke Tidak Setara, Nilai diatur ke css png jpg js jpg woff ico, dan Transformasi kasus diatur ke Tidak ada transformasi.

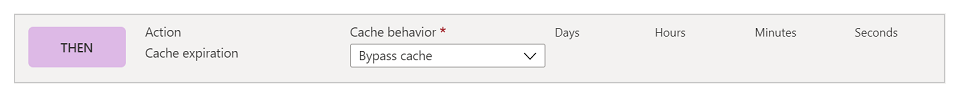

Dalam kondisi tindakan, yang sama dengan aturan sebelumnya, kami akan menulis tindakan untuk kedaluwarsa Cache. Namun, kali ini, kita akan mengatur perilaku ke Pintas cache. Langkah ini akan memastikan bahwa permintaan apa pun yang memenuhi aturan ini tidak disimpan dalam cache.

Aturan lengkap terlihat seperti gambar berikut.

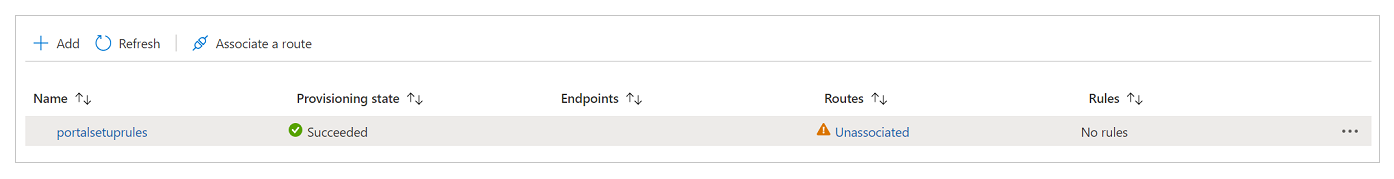

Kaitkan rangkaian aturan dengan rute

Setelah Anda membuat rangkaian aturan, langkah berikutnya adalah mengaitkannya dengan rute.

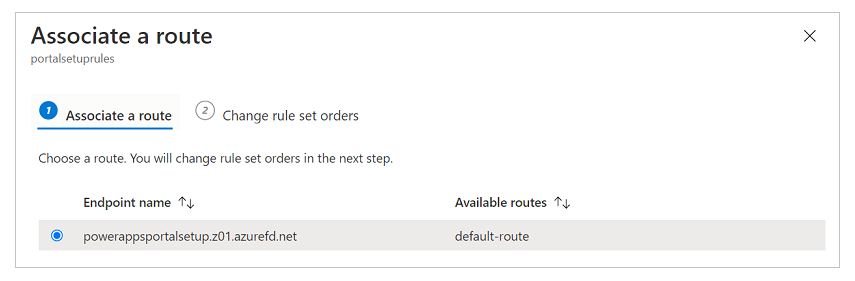

Pilih rangkaian aturan, lalu pilih Kaitkan rute di bilah perintah.

Pilih nama titik akhir dan rute yang tersedia. Mungkin ada beberapa rute yang tersedia, jadi pilih rute yang Anda konfigurasi sebelumnya.

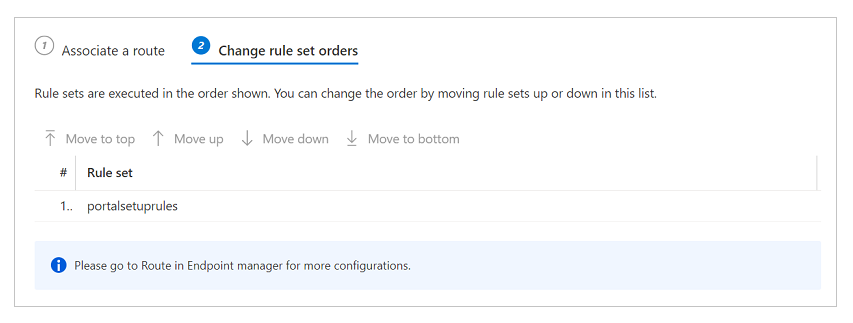

Jika Anda memiliki beberapa rangkaian aturan dan Anda ingin menentukan urutan yang harus dievaluasi, pilih Ubah urutan rangkaian aturan dan konfigurasikan urutan tersebut. Skenario contoh kita hanya memiliki satu rangkaian aturan.

Pilih Selesai untuk menyelesaikan.

Validasikan aturan dan rutekan konfigurasi

Untuk memvalidasi bahwa aturan dan konfigurasi rute berfungsi dengan benar, pastikan semua lalu lintas dilayani melalui HTTPS dan aturan cache dievaluasi dengan benar.

Untuk memastikan bahwa semua lalu lintas dilayani melalui HTTPS dan semua panggilan HTTP dialihkan ke HTTPS

- Masukkan nama domain di browser, lalu pastikan URL berubah menjadi HTTPS secara otomatis saat konten ditampilkan.

Untuk memastikan bahwa aturan cache dievaluasi dan berfungsi sebagaimana harapkan

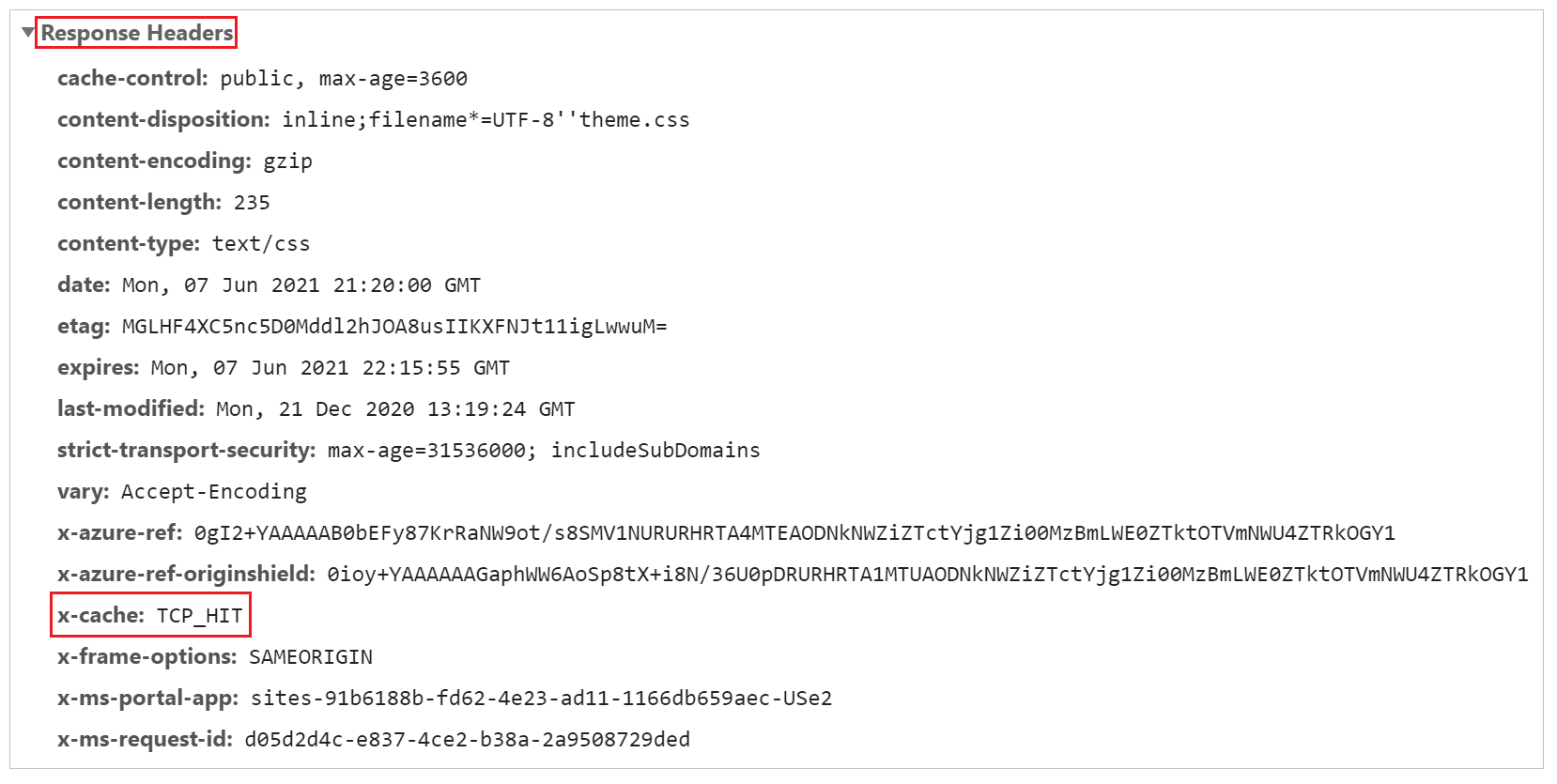

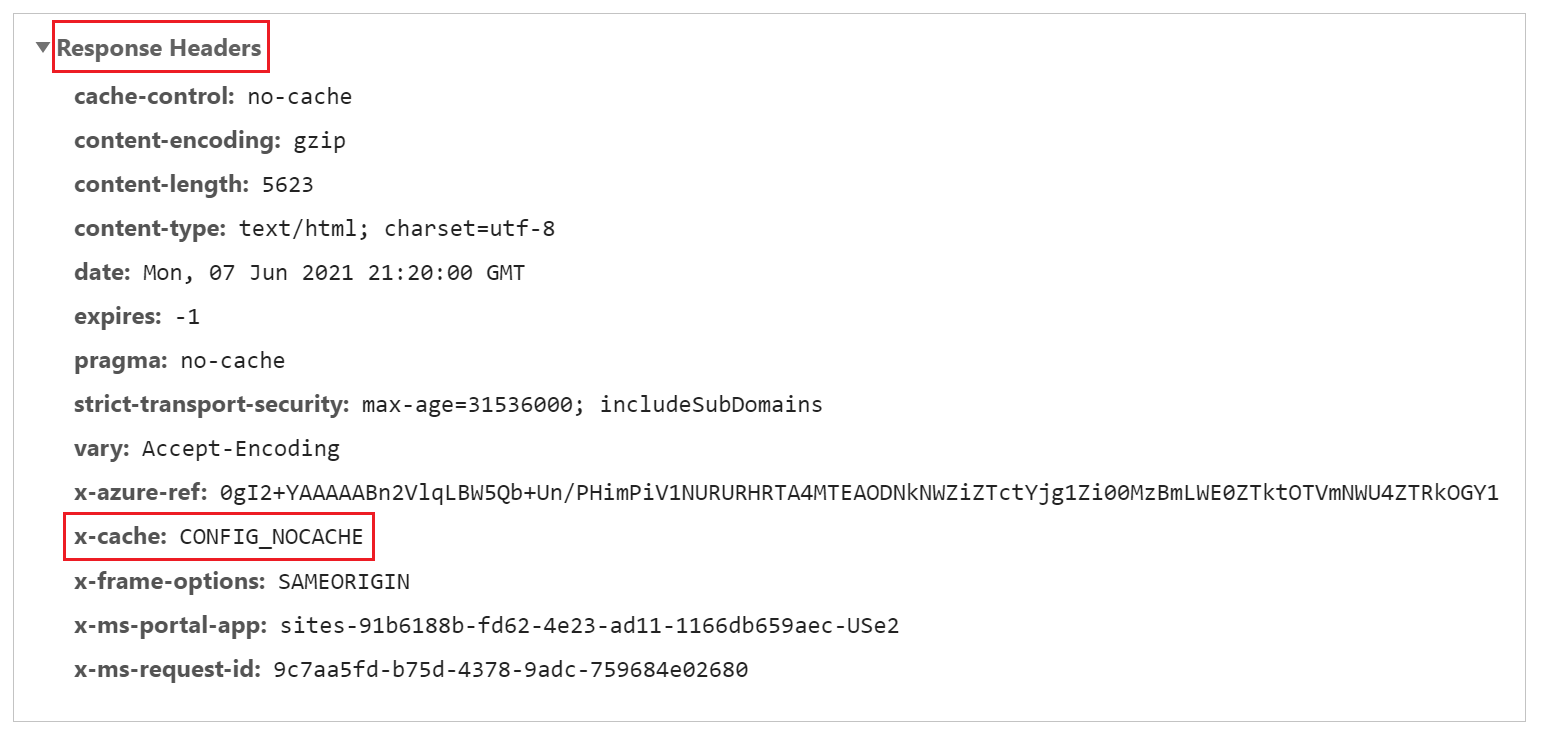

Untuk memeriksa aturan cache, kita harus menganalisis pelacakan jaringan di toolbar pengembang browser web untuk memvalidasi bahwa header cache untuk berbagai jenis konten diatur dengan benar.

Catatan

Perubahan aturan mungkin memerlukan waktu hingga 10 menit agar bisa tercermin.

Buka tab browser baru, buka toolbar pengembang, dan telusuri URL situs Power Pages (pastikan Anda membuka toolbar pengembang sebelum menelusuri URL).

Buka tab jaringan untuk melihat semua permintaan jaringan.

Pilih permintaan untuk file CSS apa pun dari daftar permintaan.

Di bagian header Respons dari rincian permintaan, pastikan header bernama x-cache ada. Header ini memastikan bahwa permintaan dilayani melalui server tepi dan dapat di-cache. Jika nilai x-cache diatur ke CONFIG_NOCACHE—atau nilai lain yang berisi istilah NOCACHE—konfigurasi tidak benar.

Sama seperti langkah sebelumnya, pilih permintaan Halaman dan periksa headernya. Jika x-cache diatur ke CONFIG_NOCACHE, konfigurasi Anda berfungsi dengan benar.

Mengkonfigurasikan aturan WAF untuk menganalisis permintaan masuk

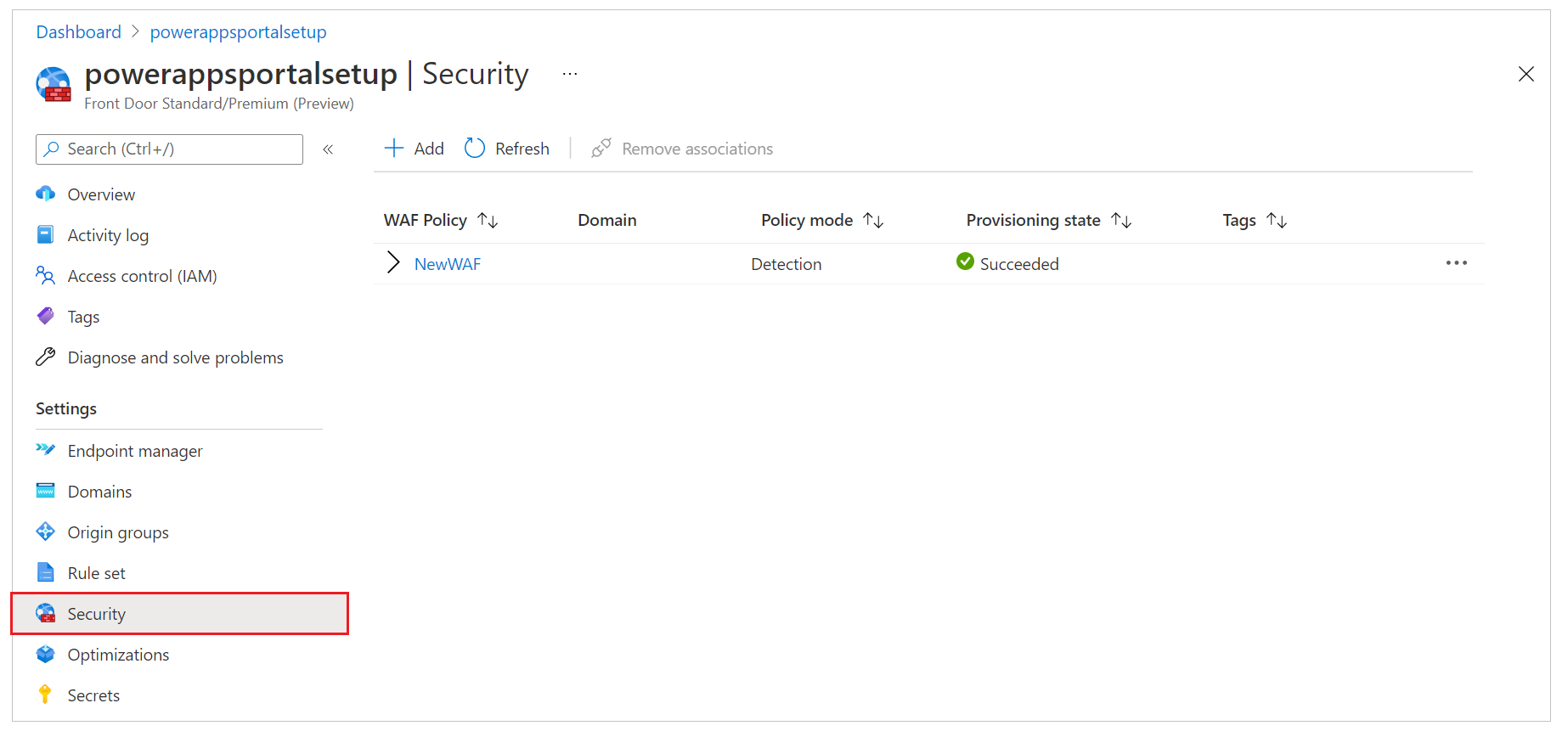

Langkah berikutnya dalam konfigurasi adalah mengkonfigurasi aturan WAF pada permintaan masuk. Pada artikel ini, kami hanya akan membahas langkah-langkah dasar. Untuk konfigurasi WAF lanjutan, buka Firewall Aplikasi Web Azure pada Azure Front Door.

Di panel kiri, pilih Keamanan.

Selama konfigurasi pembuatan cepat, kita telah mengonfigurasikan kebijakan WAF baru yang muncul di sini. Namun, jika Anda melewatkan langkah tersebut, Anda dapat mengkonfigurasi kebijakan baru dengan memilih Baru.

Pilih nama kebijakan WAF.

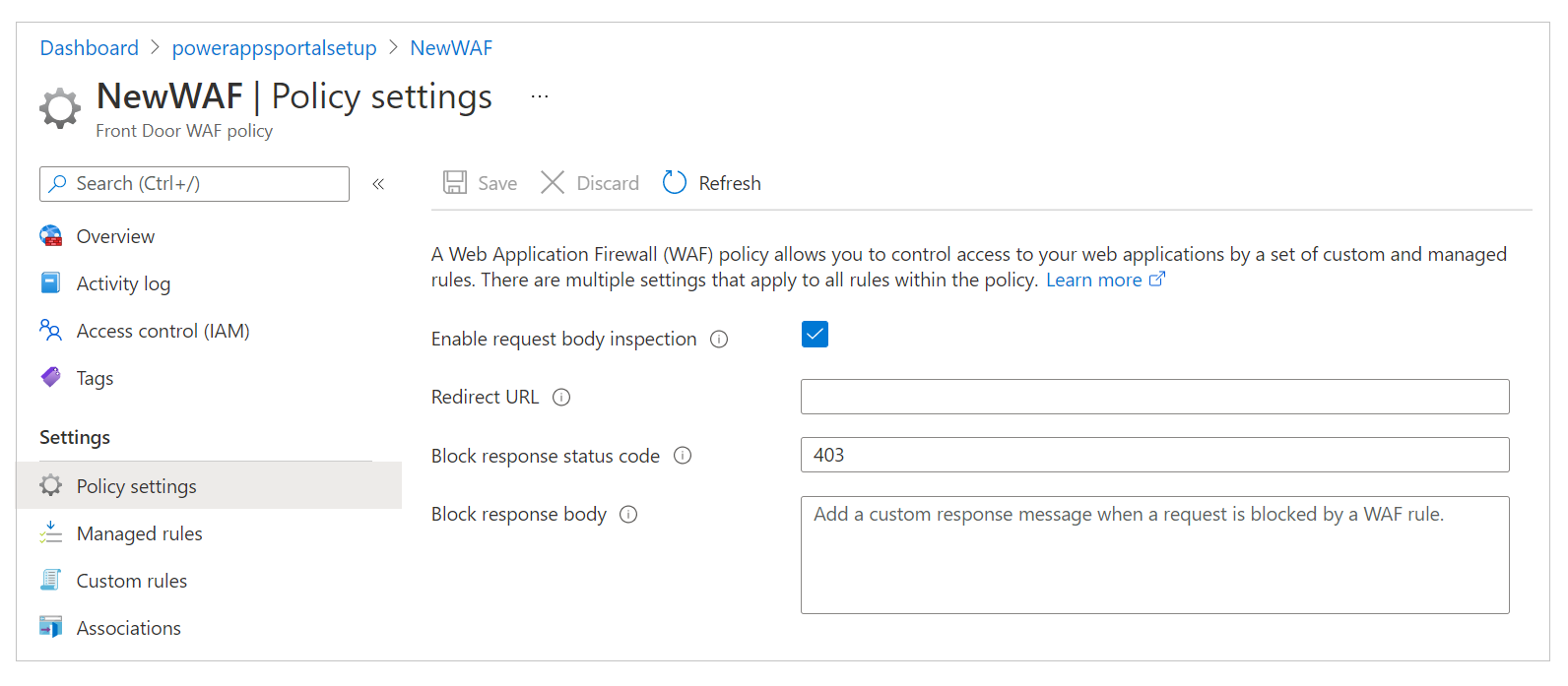

Pilih Pengaturan Kebijakan, lalu:

Aktifkan pemeriksaan badan permintaan: Pilih kotak centang ini jika Anda ingin badan permintaan diperiksa selain cookie, header, dan URL.

URL Pengalihan: Masukkan URL non-situs. URL ini adalah tempat pengguna akan dialihkan jika aturan WAF diatur untuk mengalihkan. Pastikan URL ini dapat diakses secara publik dan anonim.

Kode Status Blokir Permintaan: Kode status HTTP ini dihasilkan ke pengguna jika permintaan diblokir oleh WAF.

Memblokir badan respons: Anda dapat menambahkan pesan kustom di sini yang akan ditampilkan kepada pengguna jika permintaan diblokir oleh WAF.

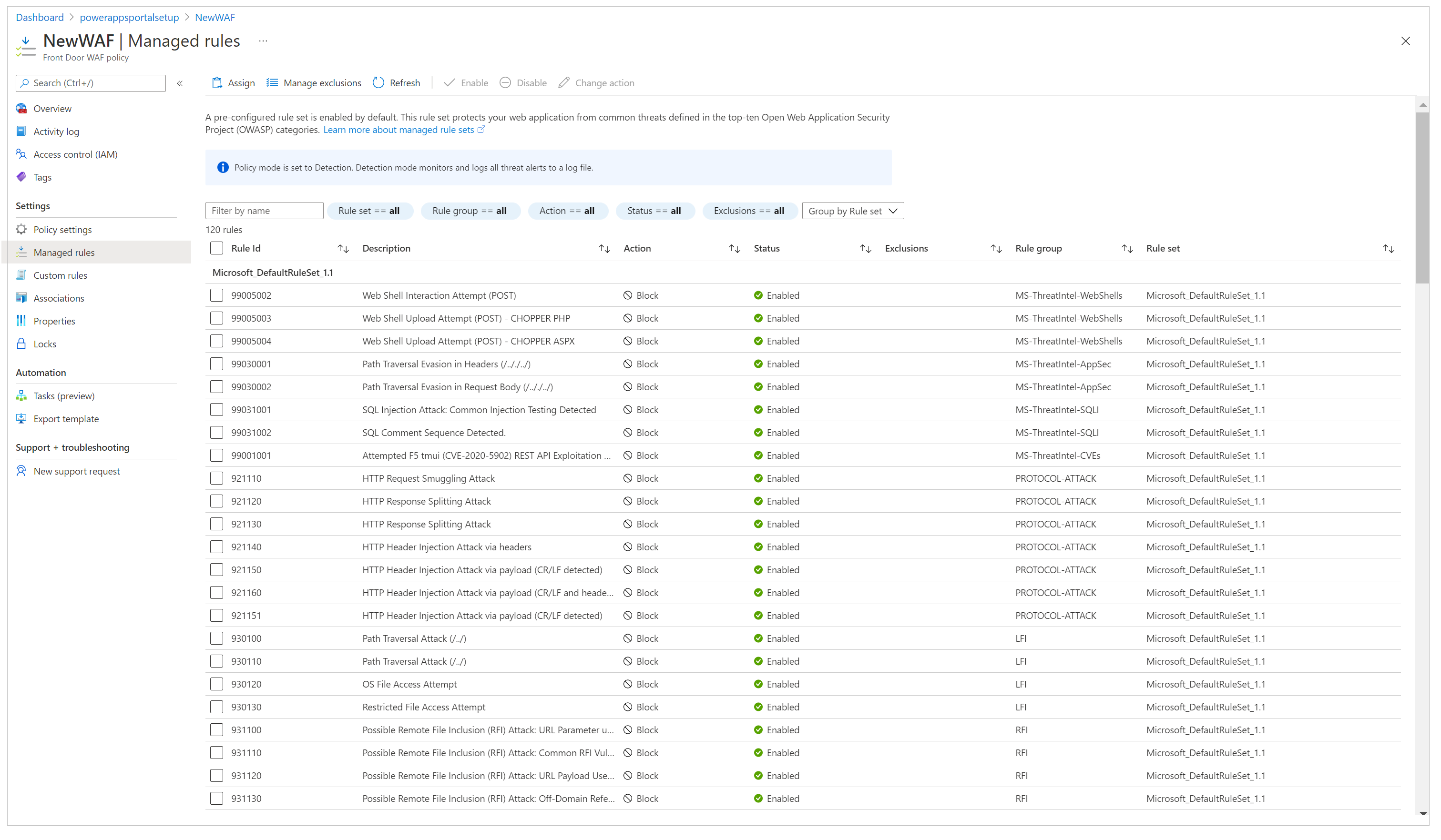

Untuk mengkonfigurasi rangkaian aturan untuk mengevaluasi setiap permintaan, lakukan langkah berikut:

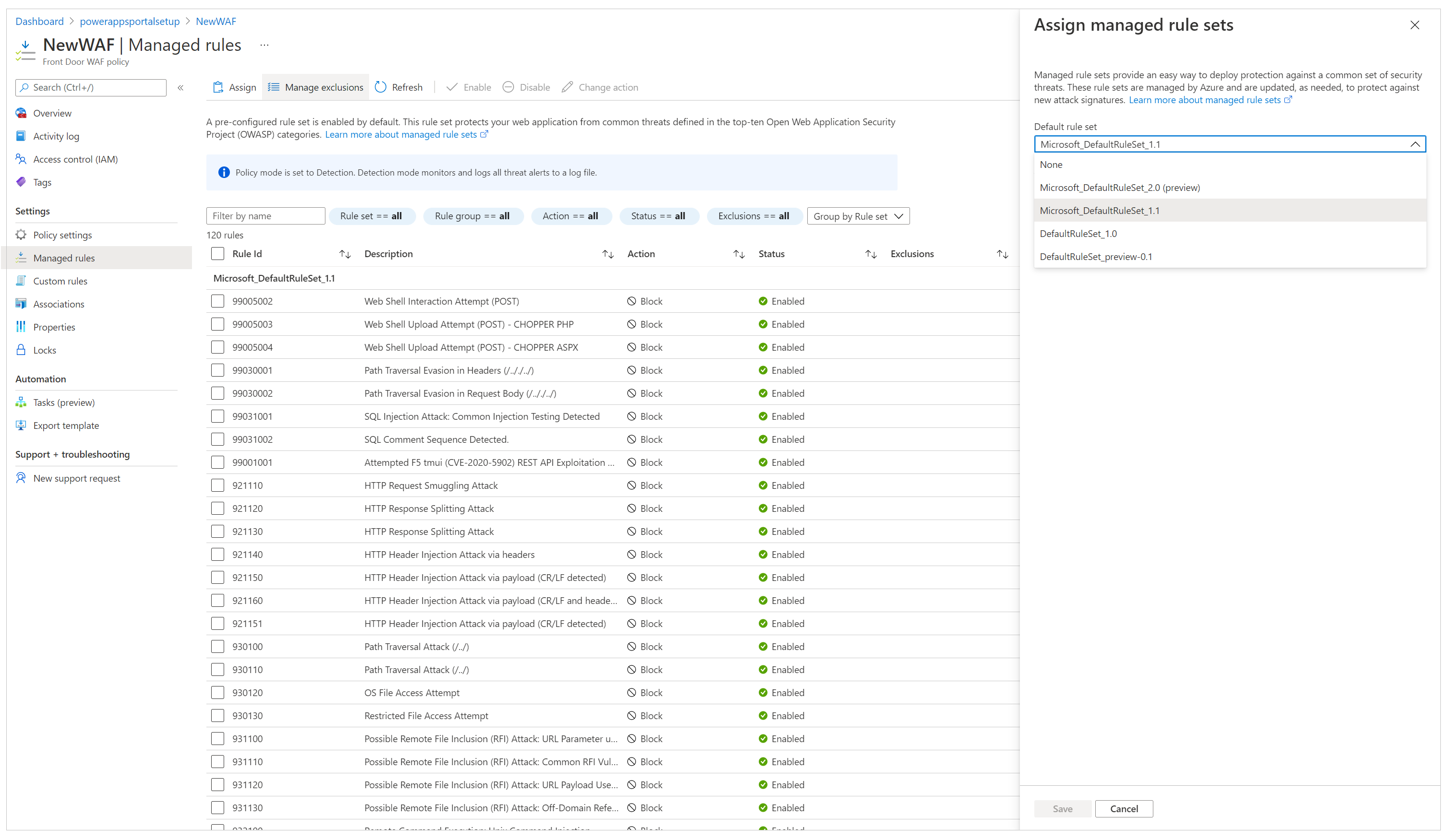

Di panel kiri, pilih Aturan terkelola.

Pada bilah perintah, pilih Tetapkan, lalu pilih dari daftar rangkaian aturan default. Rangkaian aturan terkelola dikelola oleh Microsoft dan diperbarui secara teratur. Untuk informasi lebih lanjut tentang rangkaian aturan, buka Aturan dan grup aturan DRS firewall aplikasi web.

Setelah rangkaian aturan terkelola ditetapkan, konfigurasi Anda selesai. Sebagai langkah tambahan, Anda juga dapat menyiapkan daftar pengecualian untuk aturan yang ada dan mengaktifkan aturan kustom.

Penting

Secara default, WAF diatur dalam mode Kebijakan Deteksi, yang mendeteksi masalah terhadap rangkaian aturan yang ditentukan dan mencatatnya. Namun, mode ini tidak memblokir permintaan. Untuk memblokir permintaan, WAF harus beralih ke mode Pencegahan.

Sebaiknya lakukan pengujian menyeluruh dalam mode Pencegahan untuk memverifikasi bahwa semua skenario sedang berjalan dan untuk memastikan bahwa Anda tidak perlu mengubah rangkaian aturan atau menambahkan kebijakan pengecualian. Anda hanya boleh mengaktifkan mode Pencegahan setelah anda memverifikasi bahwa seluruh konfigurasi berfungsi sebagaimana mestinya.

Sambungkan Power Pages untuk menerima lalu lintas hanya dari Azure Front Door

Langkah terakhir dalam konfigurasi ini adalah memastikan situs Power Pages Anda hanya menerima lalu lintas dari Azure Front Door. Untuk verifikasi ini, kami harus mengaktifkan pembatasan alamat IP di situs.

Untuk menemukan rentang alamat IP di mana Azure Front Door beroperasi, buka Bagaimana cara mengunci akses ke back end ke hanya Azure Front Door?.

Catatan

Power Pages tidak mendukung pemfilteran berbasis X-Azure-FDID.

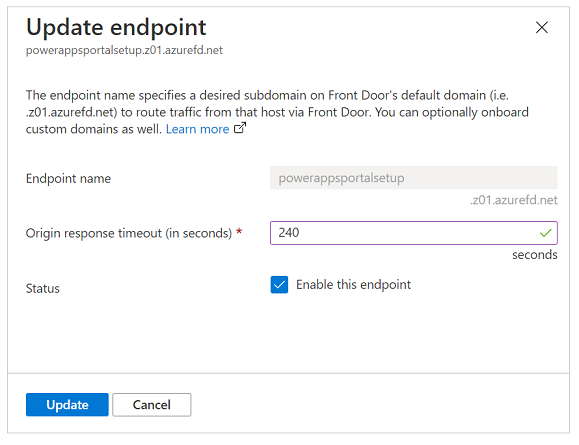

Meningkatkan waktu respons asal

Secara default, Azure Front Door memiliki batas waktu respons asal sebesar 60 detik. Namun, sebaiknya tingkatkan hingga 240 detik untuk memastikan skenario berjalan lama seperti pengunggahan file atau ekspor ke Excel berfungsi seperti yang diharapkan.

Di panel kiri, pilih manajer titik akhir.

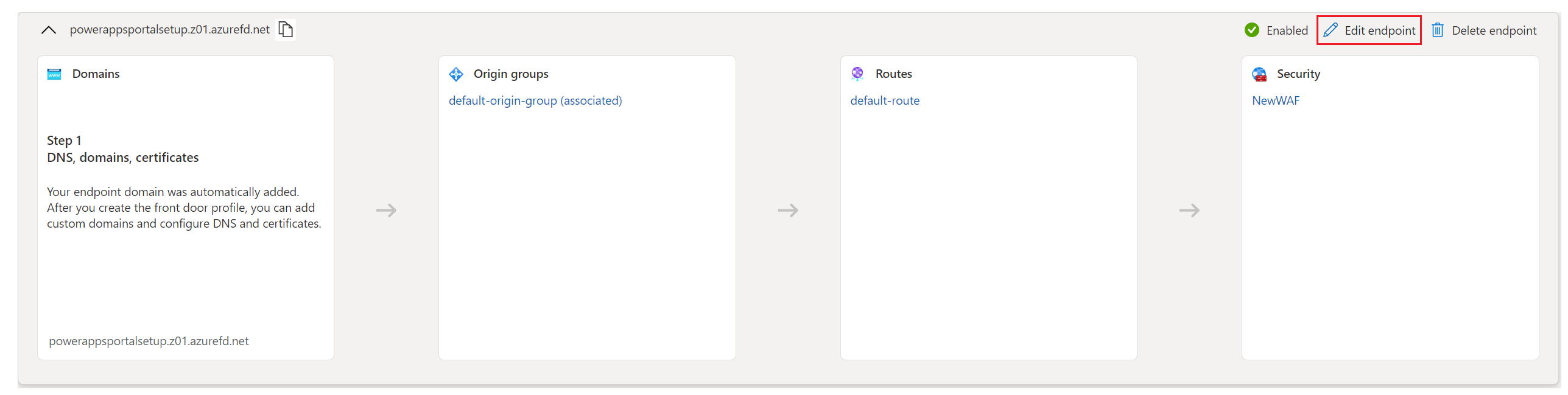

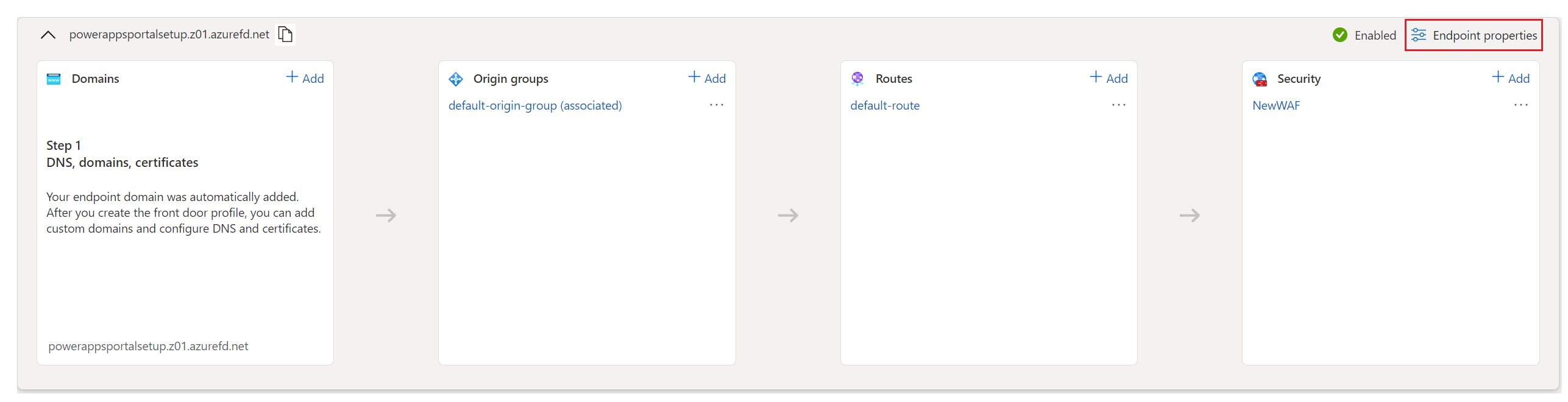

Pilih Edit titik akhir.

Di sudut kanan atas, pilih properti titik akhir.

Ubah waktu respons asal ke 240 detik, lalu pilih Perbarui.

Lihat juga

Apa itu Azure Front Door?

Mulai cepat: Membuat profil Azure Front Door - portal Azure

Membuat domain kustom di SKU Azure Front Door Standar/Premium menggunakan portal Azure

Bagaimana cara mengunci akses ke back end hanya ke Azure Front Door?

Kondisi pencocokan mesin Aturan Azure Front Door