Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Mengaktifkan akses menyeluruh (SSO) memudahkan laporan dan dasbor Power BI untuk me-refresh data dari sumber lokal sambil menghormati izin tingkat pengguna yang dikonfigurasi pada sumber tersebut. Gunakan delegasi Kerberos yang dibatasi untuk mengaktifkan konektivitas SSO yang mulus.

Artikel ini menjelaskan langkah-langkah yang perlu Anda lakukan untuk mengonfigurasi SSO berbasis Kerberos dari layanan Power BI ke sumber data lokal.

Prasyarat

Beberapa item harus dikonfigurasi agar delegasi Kerberos yang terbatasi dapat berfungsi dengan baik, termasuk nama pokok layanan (SPN) dan pengaturan delegasi pada akun layanan.

Nota

Menggunakan alias DNS dengan SSO tidak didukung.

Kerangka konfigurasi

Langkah-langkah yang diperlukan untuk mengonfigurasi single sign-on pada gateway diuraikan di bawah ini.

Selesaikan semua langkah di Bagian 1: Konfigurasi dasar.

Bergantung pada lingkungan Direktori Aktif dan sumber data yang digunakan, Anda mungkin perlu menyelesaikan beberapa atau semua konfigurasi yang dijelaskan di Bagian 2: Konfigurasi khusus lingkungan.

Kemungkinan skenario yang mungkin memerlukan konfigurasi tambahan tercantum di bawah ini:

Skenario Pergi ke Lingkungan Direktori Aktif Anda diperkeras keamanannya. Menambahkan akun layanan gateway ke Grup Otorisasi dan Akses Windows Akun layanan gateway dan akun pengguna yang akan ditiru gateway berada di domain atau forest terpisah. Menambahkan akun layanan gateway ke Grup Otorisasi dan Akses Windows Anda tidak memiliki Microsoft Entra Connect dengan sinkronisasi akun pengguna yang dikonfigurasi dan UPN yang digunakan di Power BI untuk pengguna tidak cocok dengan UPN di lingkungan Direktori Aktif lokal Anda. Mengatur parameter konfigurasi pemetaan pengguna pada komputer gateway Anda berencana menggunakan sumber data SAP Hana dengan SSO. Menyelesaikan langkah-langkah konfigurasi khusus sumber data Anda berencana menggunakan sumber data SAP BW dengan SSO. Menyelesaikan langkah-langkah konfigurasi khusus sumber data Anda berencana menggunakan sumber data Teradata dengan SSO. Menyelesaikan langkah-langkah konfigurasi khusus sumber data Validasi konfigurasi Anda seperti yang dijelaskan di Bagian 3: Validasi konfigurasi untuk memastikan bahwa SSO disiapkan dengan benar.

Bagian 1: Konfigurasi dasar

Langkah 1: Menginstal dan mengonfigurasi gateway data lokal Microsoft

Gateway data lokal mendukung peningkatan di lokasi, dan pengambilalihan pengaturan gateway yang sudah ada.

Langkah 2: Mendapatkan hak akses admin domain untuk mengonfigurasi SPN (SetSPN) dan pengaturan delegasi dengan batasan Kerberos.

Untuk mengonfigurasi pengaturan delegasi SPN dan Kerberos, administrator domain harus menghindari pemberian hak kepada seseorang yang tidak memiliki hak admin domain. Di bagian berikut, kami membahas langkah-langkah konfigurasi yang direkomendasikan secara lebih rinci.

Langkah 3: Mengonfigurasi akun layanan Gateway

Opsi A di bawah ini adalah konfigurasi yang diperlukan kecuali Anda memiliki Microsoft Entra Connect yang sudah dikonfigurasi dan akun pengguna disinkronkan. Dalam hal ini, opsi B disarankan.

Opsi A: Jalankan layanan Windows gateway sebagai akun domain dengan SPN

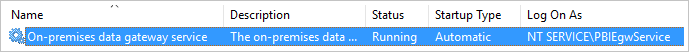

Dalam penginstalan standar, gateway berjalan sebagai akun layanan lokal mesin, NT Service\PBIEgwService.

Untuk mengaktifkan delegasi yang dibatasi Kerberos, gateway harus berjalan sebagai akun domain, kecuali instans Microsoft Entra Anda sudah disinkronkan dengan instans Active Directory lokal Anda (dengan menggunakan Microsoft Entra DirSync/Connect). Untuk beralih ke akun domain, lihat mengubah akun layanan gateway.

Mengonfigurasi SPN untuk akun layanan gateway

Pertama, tentukan apakah SPN sudah dibuat untuk akun domain yang digunakan sebagai akun layanan gateway:

Sebagai administrator domain, luncurkan snap-in Pengguna dan Komputer Active Directory di konsol Manajemen Microsoft (MMC).

Di panel kiri, klik kanan nama domain, pilih Temukan, lalu masukkan nama akun akun layanan gateway.

Dalam hasil pencarian, klik kanan akun layanan gateway dan pilih Properti.

Jika tab Delegasi terlihat pada dialog Properti , maka SPN sudah dibuat dan Anda dapat melompat untuk Mengonfigurasi delegasi yang dibatasi Kerberos.

Jika tidak ada tab Delegasi pada kotak dialog Properti , Anda bisa membuat SPN secara manual pada akun untuk mengaktifkannya. Gunakan alat setspn yang disertakan dengan Windows (Anda memerlukan hak admin domain untuk membuat SPN).

Misalnya, akun layanan gateway adalah Contoso\GatewaySvc dan layanan gateway berjalan pada komputer bernama MyGatewayMachine. Untuk mengatur SPN untuk akun layanan gateway, jalankan perintah berikut:

setspn -S gateway/MyGatewayMachine Contoso\GatewaySvcAnda juga dapat mengatur SPN dengan menggunakan Active Directory Users and Computers pada snap-in MMC.

Opsi B: Mengonfigurasi komputer untuk Microsoft Entra Connect

Jika Microsoft Entra Connect dikonfigurasi dan akun pengguna disinkronkan, layanan gateway tidak perlu melakukan pencarian Microsoft Entra lokal saat runtime. Sebagai gantinya, Anda cukup menggunakan pengidentifikasi keamanan layanan lokal (SID) untuk layanan gateway untuk menyelesaikan semua konfigurasi yang diperlukan di ID Microsoft Entra. Langkah-langkah konfigurasi delegasi yang dibatasi Kerberos yang diuraikan dalam artikel ini sama dengan langkah-langkah konfigurasi yang diperlukan dalam konteks Microsoft Entra. Mereka diterapkan pada objek komputer gateway yang diidentifikasi sebagai SID layanan lokal dalam Microsoft Entra ID, bukan pada akun domain. Berikut adalah SID layanan lokal untuk NT SERVICE/PBIEgwService:

S-1-5-80-1835761534-3291552707-3889884660-1303793167-3990676079

Untuk membuat SPN untuk SID ini terhadap komputer Power BI Gateway, Anda harus menjalankan perintah berikut dari perintah administratif (ganti <COMPUTERNAME> dengan nama komputer Power BI Gateway):

SetSPN -s HTTP/S-1-5-80-1835761534-3291552707-3889884660-1303793167-3990676079 <COMPUTERNAME>

Nota

Bergantung pada pengaturan keamanan lokal, Anda mungkin perlu menambahkan akun layanan gateway, NT SERVICE\PBIEgwService, ke grup Administrator lokal di komputer gateway lalu memulai ulang layanan gateway di aplikasi gateway. Opsi ini tidak didukung untuk skenario yang memiliki beberapa gateway, karena Active Directory memberlakukan SPN unik di seluruh forest. Untuk skenario ini, gunakan opsi A sebagai gantinya.

Langkah 4: Mengonfigurasi delegasi terbatas Kerberos

Anda dapat mengonfigurasi pengaturan delegasi untuk delegasi standar yang dibatasi Kerberos atau delegasi yang dibatasi Kerberos berbasis sumber daya. Untuk informasi lebih lanjut tentang perbedaan antara kedua pendekatan dalam delegasi, lihat Ikhtisar Tentang Delegasi Terbatas Kerberos.

Akun layanan berikut diperlukan:

- Akun layanan gateway: Pengguna layanan yang mewakili gateway di Direktori Aktif, dengan SPN dikonfigurasi di Langkah 3.

- Akun layanan Sumber Data: Pengguna layanan yang mewakili sumber data di Direktori Aktif, dengan SPN yang dipetakan ke sumber data.

Nota

Gateway dan akun layanan sumber data harus terpisah. Akun layanan yang sama tidak dapat digunakan untuk mewakili gateway dan sumber data.

Bergantung pada pendekatan mana yang ingin Anda gunakan, lanjutkan ke salah satu bagian berikut. Jangan lengkapi kedua bagian.

- Opsi A: Delegasi Kerberos yang dibatasi secara standar. Ini adalah rekomendasi default untuk sebagian besar lingkungan.

- Opsi B: Delegasi Kerberos yang dibatasi sumber daya Ini diperlukan jika sumber data Anda milik domain yang berbeda dari gateway Anda.

Opsi A: Delegasi Kerberos yang dibatasi secara standar

Kami sekarang akan mengatur pengaturan delegasi untuk akun layanan gateway. Ada beberapa alat yang dapat Anda gunakan untuk melakukan langkah-langkah ini. Di sini, kita akan menggunakan snap-in MMC Pengguna dan Komputer Active Directory untuk mengelola dan menerbitkan informasi di direktori. Ini tersedia di pengendali domain secara default; di komputer lain, Anda dapat mengaktifkannya melalui konfigurasi fitur Windows.

Kita perlu mengonfigurasi delegasi Kerberos yang dibatasi dengan transisi protokol. Dengan delegasi yang dibatasi, Anda harus secara jelas menentukan layanan mana yang Anda izinkan gateway untuk menggunakan kredensial yang didelegasikan. Misalnya, hanya SQL Server atau server SAP Hana Anda yang menerima panggilan delegasi dari akun layanan gateway.

Bagian ini mengasumsikan Anda telah mengonfigurasi SPN untuk sumber data dasar Anda (seperti SQL Server, SAP Hana, SAP BW, Teradata, atau Spark). Untuk mempelajari cara mengonfigurasi SPN server sumber data tersebut, lihat dokumentasi teknis untuk server database masing-masing dan lihat bagian Apa yang diperlukan SPN aplikasi Anda? di posting blog Daftar Periksa Kerberos Saya .

Dalam langkah-langkah berikut, kami mengasumsikan lingkungan lokal dengan dua komputer di domain yang sama: komputer gateway dan server database yang menjalankan SQL Server yang telah dikonfigurasi untuk SSO berbasis Kerberos. Langkah-langkah ini dapat diterapkan untuk salah satu sumber data lain yang didukung, asalkan sumber data sudah dikonfigurasi untuk single sign-on berbasis Kerberos. Untuk contoh ini, kita akan menggunakan pengaturan berikut:

- Domain Direktori Aktif (Netbios): Contoso

- Nama mesin gateway: MyGatewayMachine

- Akun layanan gateway: Contoso\GatewaySvc

- Nama komputer sumber data SQL Server: TestSQLServer

- Akun layanan sumber data SQL Server: Contoso\SQLService

Berikut cara mengonfigurasi pengaturan delegasi:

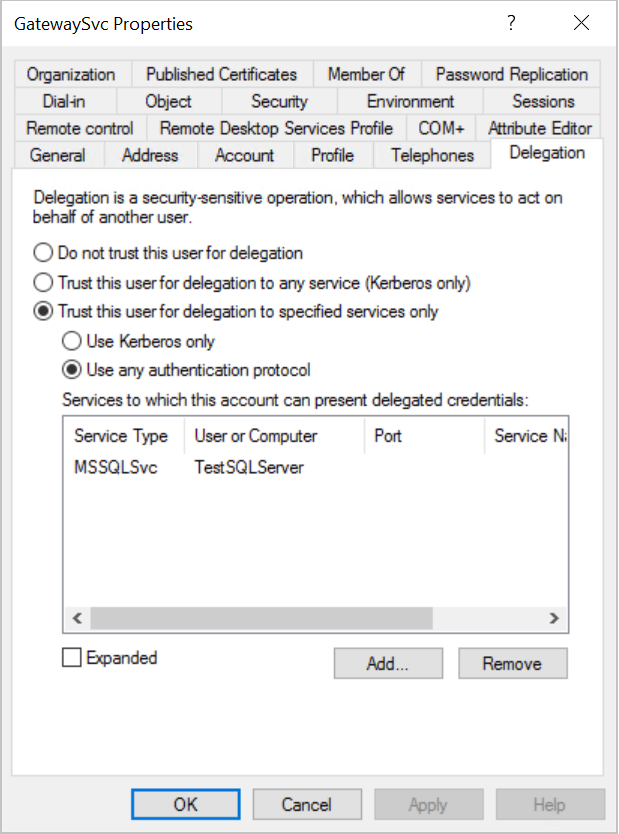

Dengan hak administrator domain, buka snap-in MMC Active Directory Users and Computers.

Klik kanan akun layanan gateway (Contoso\GatewaySvc), dan pilih Properti.

Pilih tab Delegasi .

Pilih Percayai komputer ini untuk delegasi ke layanan tertentu hanya>Gunakan protokol autentikasi apa pun.

Di bawah Layanan tempat akun ini dapat menyajikan kredensial yang didelegasikan, pilih Tambahkan.

Dalam kotak dialog baru, pilih Pengguna atau Komputer.

Masukkan akun layanan untuk sumber data, lalu pilih OK.

Misalnya, sumber data SQL Server dapat memiliki akun layanan seperti Contoso\SQLService. SPN yang sesuai untuk sumber data seharusnya sudah diatur pada akun ini.

Pilih SPN yang Anda buat untuk server database.

Dalam contoh kami, SPN dimulai dengan MSSQLSvc. Jika Anda menambahkan FQDN dan NetBIOS SPN untuk layanan database Anda, pilih keduanya. Anda mungkin hanya melihat satu.

Pilih OK.

Sekarang Anda akan melihat SPN dalam daftar layanan tempat akun layanan gateway dapat menyajikan kredensial yang didelegasikan.

Untuk melanjutkan proses penyiapan, lanjutkan ke Memberikan hak kebijakan lokal akun layanan gateway pada komputer gateway.

Opsi B: Delegasi Kerberos berbasis sumber daya yang dibatasi

Anda menerapkan delegasi Kerberos dengan pembatasan berbasis sumber daya untuk memungkinkan konektivitas SSO pada Windows Server 2012 dan versi-versi yang lebih baru. Jenis delegasi ini memungkinkan layanan front-end dan back-end berada di domain yang berbeda. Agar berfungsi, domain layanan back-end perlu mempercayai domain layanan front-end.

Dalam langkah-langkah berikut, kami mengasumsikan lingkungan lokal dengan dua komputer di domain yang berbeda: komputer gateway dan server database yang menjalankan SQL Server yang telah dikonfigurasi untuk SSO berbasis Kerberos. Langkah-langkah ini dapat diadopsi untuk salah satu sumber data lain yang didukung, selama sumber data telah dikonfigurasi untuk SSO berbasis Kerberos. Untuk contoh ini, kita akan menggunakan pengaturan berikut:

- Frontend domain Active Directory (Netbios): ContosoFrontEnd

- Domain backend Direktori Aktif (Netbios): ContosoBackEnd

- Nama mesin gateway: MyGatewayMachine

- Akun layanan gateway: ContosoFrontEnd\GatewaySvc

- Nama komputer sumber data SQL Server: TestSQLServer

- Akun layanan sumber data SQL Server: ContosoBackEnd\SQLService

Selesaikan langkah-langkah konfigurasi berikut:

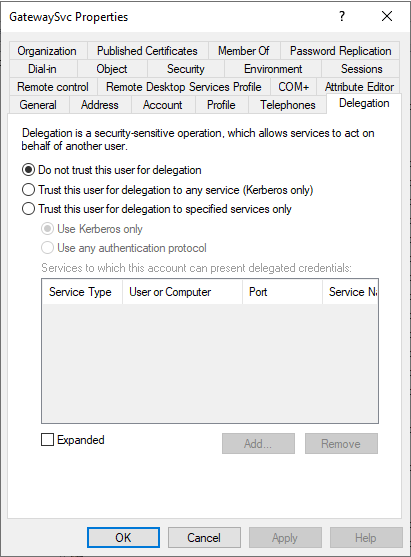

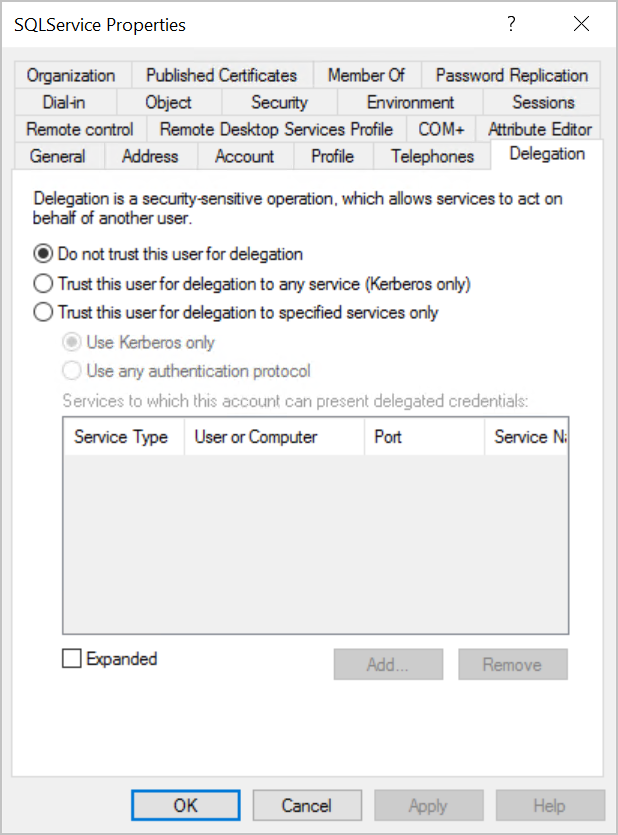

Gunakan snap-in Pengguna Direktori Aktif dan MMC Komputer pada pengontrol domain untuk domain ContosoFrontEnd dan verifikasi tidak ada pengaturan delegasi yang diterapkan untuk akun layanan gateway.

Gunakan Pengguna direktori aktif dan Komputer pada pengontrol domain untuk domain ContosoBackEnd dan verifikasi tidak ada pengaturan delegasi yang diterapkan untuk akun layanan back-end.

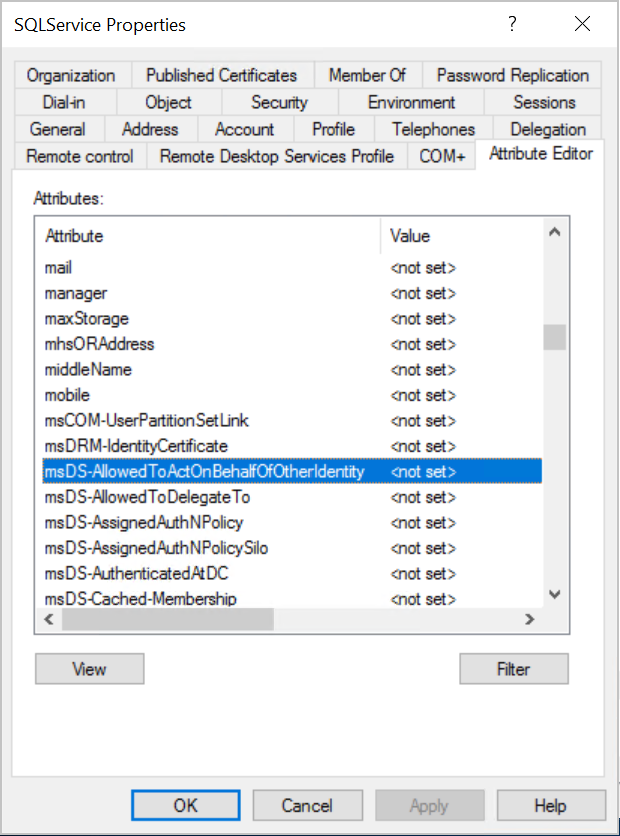

Di tab Editor Atribut properti akun, pastikan bahwa atribut msDS-AllowedToActOnBehalfOfOtherIdentity belum disetel.

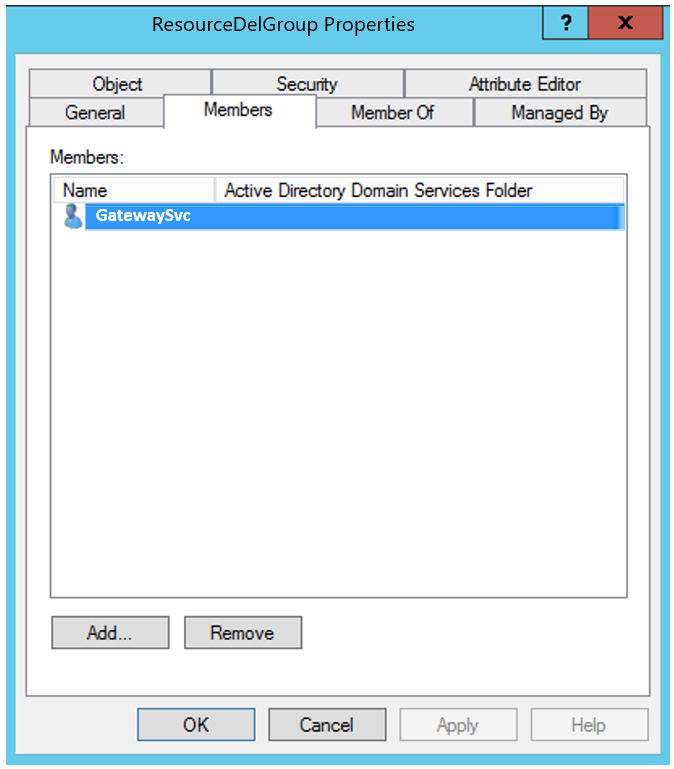

Di Active Directory Users and Computers, buat grup di pengontrol domain untuk domain ContosoBackEnd. Tambahkan akun layanan gateway GatewaySvc ke grup ResourceDelGroup .

Untuk menambahkan pengguna dari domain tepercaya, grup ini harus memiliki cakupan Domain lokal.

Buka perintah dan jalankan perintah berikut di pengontrol domain untuk domain ContosoBackEnd untuk memperbarui atribut msDS-AllowedToActOnBehalfOfOtherIdentity dari akun layanan back-end:

$c = Get-ADGroup ResourceDelGroup Set-ADUser SQLService -PrincipalsAllowedToDelegateToAccount $cDi Pengguna dan Komputer Direktori Aktif, verifikasi bahwa pembaruan tercermin di tab Editor Atribut di properti untuk akun layanan back-end.

Langkah 5: Aktifkan Enkripsi AES pada Akun Layanan

Terapkan pengaturan berikut ke akun layanan gateway dan setiap akun layanan sumber data yang dapat didelegasikan gateway:

Nota

Jika ada enkripsi yang sudah ditentukan pada akun-akun layanan, konsultasikan dengan Administrator Active Directory Anda, karena mengikuti langkah-langkah di bawah ini akan menimpa nilai-nilai enctype yang saat ini ada dan dapat merusak klien.

Dengan hak administrator domain, buka snap-in Pengguna Direktori Aktif dan MMC Komputer .

Klik kanan akun layanan gateway/sumber data dan pilih Properti.

Pilih tab Akun.

Di bawah Opsi Akun, aktifkan setidaknya satu (atau kedua) opsi berikut. Perhatikan bahwa opsi yang sama perlu diaktifkan untuk semua akun layanan.

- Akun ini mendukung enkripsi Kerberos AES 128-bit

- Akun ini mendukung enkripsi Kerberos AES 256-bit

Nota

Jika Anda tidak yakin skema enkripsi mana yang akan digunakan, konsultasikan dengan Administrator Direktori Aktif Anda.

Langkah 6: Berikan hak kebijakan lokal akun layanan gateway pada komputer gateway

Terakhir, pada komputer yang menjalankan layanan gateway (MyGatewayMachine dalam contoh kami), berikan akun layanan gateway kebijakan lokal Meniru klien setelah autentikasi dan Bertindak sebagai bagian dari sistem operasi (SeTcbPrivilege). Lakukan konfigurasi ini dengan Editor Kebijakan Grup Lokal (gpedit.msc).

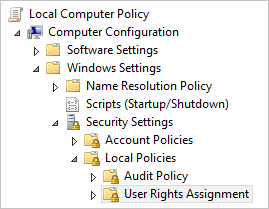

Pada komputer gateway, jalankan gpedit.msc.

Buka Kebijakan Komputer Lokal>Konfigurasi Komputer>Pengaturan Windows>Pengaturan Keamanan>Kebijakan Lokal>Penetapan Hak Pengguna.

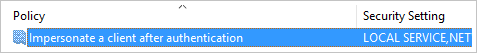

Di bawah Penetapan Hak Pengguna, dari daftar kebijakan, pilih Meniru klien setelah autentikasi.

Klik kanan kebijakan, buka Properti, lalu lihat daftar akun.

Daftar harus menyertakan akun layanan gateway (Contoso\GatewaySvc atau ContosoFrontEnd\GatewaySvc tergantung pada jenis delegasi yang dibatasi).

Di bawah Penetapan Hak Pengguna, pilih Bertindak sebagai bagian dari sistem operasi (SeTcbPrivilege) dari daftar kebijakan. Pastikan bahwa akun layanan gateway disertakan dalam daftar akun.

Mulai ulang proses layanan gateway data lokal .

Langkah 7: Akun Windows dapat mengakses komputer gateway

SSO menggunakan Autentikasi Windows, jadi pastikan akun Windows dapat mengakses komputer gateway. Jika Anda tidak yakin, tambahkan NT-AUTHORITY\Authenticated Users (S-1-5-11) ke grup "Pengguna" komputer lokal.

Bagian 2: Konfigurasi khusus lingkungan

Menambahkan akun layanan gateway ke Grup Otorisasi dan Akses Windows

Selesaikan bagian ini jika salah satu situasi berikut berlaku:

- Lingkungan Direktori Aktif Anda diperkeras keamanannya.

- Akun layanan gateway dan akun pengguna yang akan ditiru gateway berada di domain atau forest terpisah.

Anda juga dapat menambahkan akun layanan gateway ke Windows Authorization dan Access Group dalam situasi di mana domain atau forest belum diperkuat atau diamankan, namun hal ini tidak diwajibkan.

Untuk informasi selengkapnya, lihat Akses Otorisasi Windows.

Untuk menyelesaikan langkah konfigurasi ini, untuk setiap domain yang berisi pengguna Direktori Aktif, Anda ingin akun layanan gateway dapat meniru:

- Masuk ke komputer di domain, dan luncurkan Active Directory Users and Computers snap-in MMC.

- Temukan grup Otorisasi Windows dan Grup Akses, yang biasanya ditemukan di kontainer Bawaan .

- Klik dua kali pada grup, dan pilih tab Anggota .

- Pilih Tambahkan dan ubah lokasi domain ke domain tempat akun layanan gateway berada.

- Ketik nama akun layanan gateway dan pilih Periksa Nama untuk memverifikasi bahwa akun layanan gateway dapat diakses.

- Pilih OK.

- Pilih Terapkan.

- Mulai ulang layanan gateway.

Mengatur parameter konfigurasi pemetaan pengguna pada mesin gateway

Selesaikan bagian ini jika:

- Anda tidak memiliki Microsoft Entra Connect dengan sinkronisasi akun pengguna yang dikonfigurasi AND

- UPN yang digunakan di Power BI untuk pengguna tidak cocok dengan UPN di lingkungan Direktori Aktif lokal Anda.

Setiap pengguna Active Directory yang dipetakan dengan cara ini harus memiliki izin SSO untuk sumber data Anda.

Buka file konfigurasi gateway utama,

Microsoft.PowerBI.DataMovement.Pipeline.GatewayCore.dll. Secara default, file ini disimpan diC:\Program Files\On-premises data gateway.Atur ADUserNameLookupProperty ke atribut Active Directory yang tidak digunakan. Kami akan menggunakan

msDS-cloudExtensionAttribute1dalam langkah-langkah berikut. Atribut ini hanya tersedia di Windows Server 2012 dan yang lebih baru.Atur ADUserNameReplacementProperty ke

SAMAccountNamelalu simpan file konfigurasi.Nota

Dalam skenario multi-domain, Anda mungkin perlu mengatur ADUserNameReplacementProperty ke

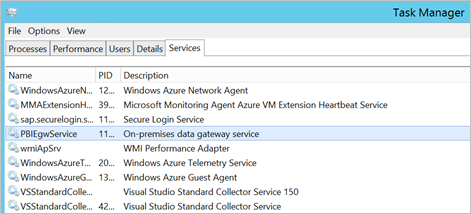

userPrincipalNameuntuk mempertahankan informasi domain pengguna.Dari tab Layanan pengelola tugas, klik kanan layanan gateway dan pilih Mulai ulang.

Untuk setiap pengguna layanan Power BI yang ingin Anda aktifkan SSO Kerberos, atur

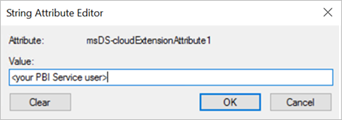

msDS-cloudExtensionAttribute1properti pengguna Direktori Aktif lokal (dengan izin SSO ke sumber data Anda) ke nama pengguna lengkap (UPN) pengguna layanan Power BI. Misalnya, jika Anda masuk ke layanan Power BI sebagai test@contoso.com dan Anda ingin memetakan pengguna ini ke pengguna Active Directory lokal dengan izin SSO, katakanlah, test@LOCALDOMAIN.COM, atur atribut penggunamsDS-cloudExtensionAttribute1ini ke test@contoso.com.Anda dapat mengatur properti

msDS-cloudExtensionAttribute1menggunakan MMC snap-in Active Directory Users and Computers.Sebagai administrator domain, luncurkan Active Directory Users and Computers.

Klik kanan nama domain, pilih Temukan, lalu masukkan nama akun pengguna Direktori Aktif lokal untuk dipetakan.

Pilih tab Editor Atribut .

Temukan properti

msDS-cloudExtensionAttribute1, dan klik dua kali. Atur nilai ke nama pengguna lengkap (UPN) pengguna yang Anda gunakan untuk masuk ke layanan Power BI.Pilih OK.

Pilih Terapkan. Verifikasi bahwa nilai yang benar telah diatur di kolom Nilai .

Menyelesaikan langkah-langkah konfigurasi khusus sumber data

Untuk sumber data SAP Hana, SAP BW, dan Teradata, konfigurasi tambahan diperlukan untuk digunakan dengan SSO gateway:

- Gunakan Kerberos untuk SSO ke SAP Hana.

- Gunakan masuk tunggal Kerberos untuk SSO ke SAP BW menggunakan CommonCryptoLib (sapcrypto.dll).

- Gunakan Kerberos untuk SSO ke Teradata.

Nota

Meskipun pustaka SNC lainnya mungkin juga berfungsi untuk SSO BW, pustaka tersebut tidak didukung secara resmi oleh Microsoft.

Bagian 3: Memvalidasi konfigurasi

Langkah 1: Mengonfigurasi sumber data di Power BI

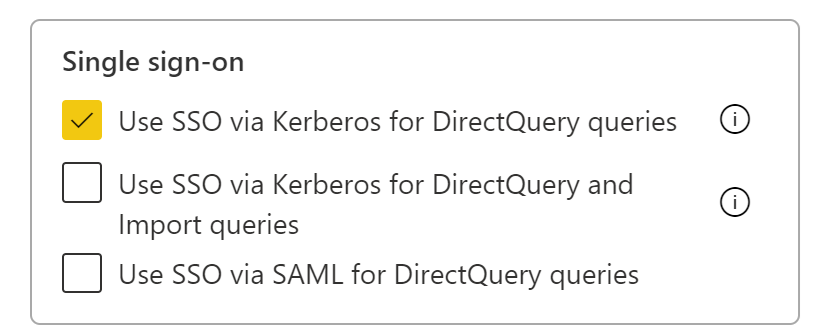

Setelah Anda menyelesaikan semua langkah konfigurasi, gunakan halaman Kelola Gateway di Power BI untuk mengonfigurasi sumber data yang akan digunakan untuk SSO. Jika Anda memiliki beberapa gateway, pastikan Anda memilih gateway yang telah Dikonfigurasi untuk SSO Kerberos. Kemudian, di bawah Pengaturan untuk sumber data, pastikan Gunakan SSO melalui Kerberos untuk kueri DirectQuery atau Gunakan SSO melalui Kerberos untuk kueri DirectQuery dan Impor diperiksa untuk laporan berbasis DirectQuery dan Gunakan SSO melalui Kerberos untuk kueri DirectQuery dan Impor diperiksa untuk laporan berbasis impor.

Pengaturan Gunakan SSO melalui Kerberos untuk kueri DirectQuery dan Gunakan SSO melalui Kerberos untuk kueri DirectQuery dan Impor memberikan perilaku yang berbeda untuk laporan berbasis DirectQuery dan laporan berbasis impor.

Gunakan SSO melalui Kerberos untuk kueri DirectQuery:

- Untuk laporan berbasis DirectQuery, kredensial SSO pengguna digunakan.

- Untuk laporan berbasis impor, kredensial SSO tidak digunakan, tetapi kredensial yang dimasukkan di halaman sumber data digunakan.

Gunakan SSO melalui Kerberos untuk kueri DirectQuery dan Impor:

- Untuk laporan berbasis DirectQuery, kredensial SSO pengguna digunakan.

- Untuk laporan berbasis impor, kredensial SSO pemilik model semantik digunakan, terlepas dari pengguna yang memicu impor.

Langkah 2: Uji single sign-on

Masuk ke Konfigurasi Uji akses menyeluruh (SSO) untuk dengan cepat memvalidasi bahwa konfigurasi Anda diatur dengan benar dan memecahkan masalah umum.

Langkah 3: Jalankan laporan Power BI

Saat Anda menerbitkan, pilih gateway yang telah Anda konfigurasi untuk SSO jika Anda memiliki beberapa gateway.

Konten terkait

Untuk informasi selengkapnya tentang gateway data lokal dan DirectQuery, lihat sumber daya berikut ini: