Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Catatan

Fitur pratinjau tidak dibuat untuk penggunaan produksi dan mungkin memiliki fungsionalitas yang dibatasi. Fitur ini tersedia sebelum rilis resmi agar pelanggan bisa memperoleh akses awal dan memberikan tanggapan.

Dokumen teknis ini menguraikan arsitektur keamanan mekanisme autentikasi di Power Apps Test Engine. Untuk panduan yang berfokus pada pengguna tentang memilih dan mengonfigurasi metode autentikasi, lihat Panduan Autentikasi.

Gambaran umum metode autentikasi

Test Engine mendukung dua metode autentikasi utama:

- Autentikasi Status Penyimpanan - Berdasarkan cookie browser persisten dan status penyimpanan

- Autentikasi Berbasis Sertifikat - Berdasarkan sertifikat dan Dataverse integrasi X.509

Kedua metode dirancang untuk mendukung persyaratan keamanan modern termasuk autentikasi multifaktor (MFA) dan kebijakan akses bersyarat.

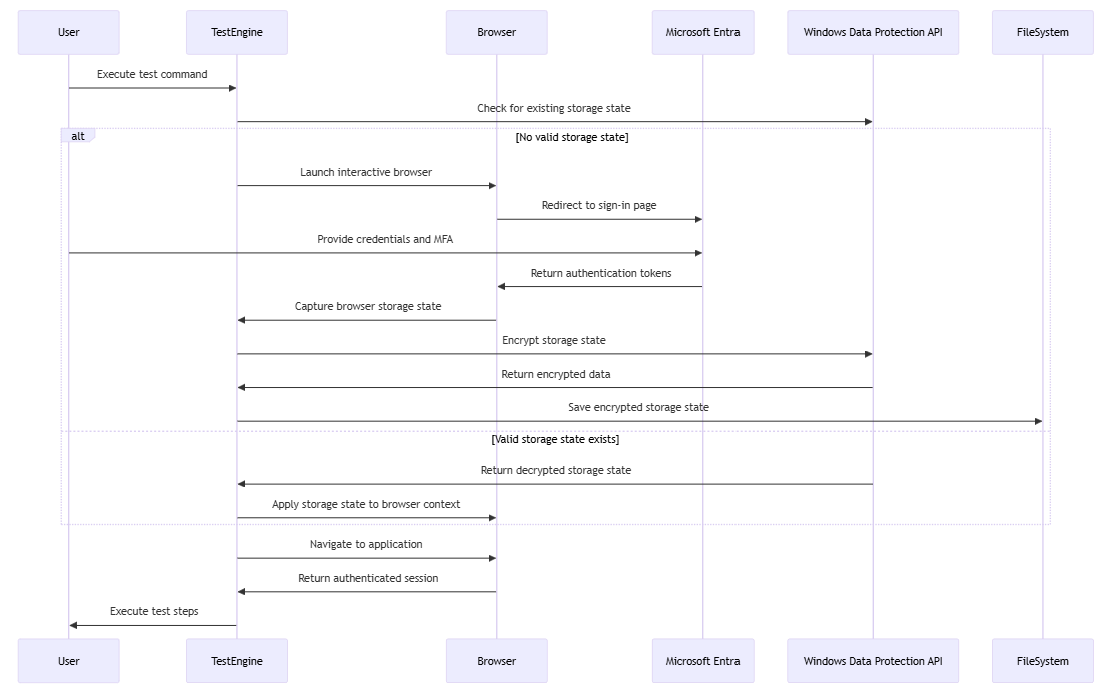

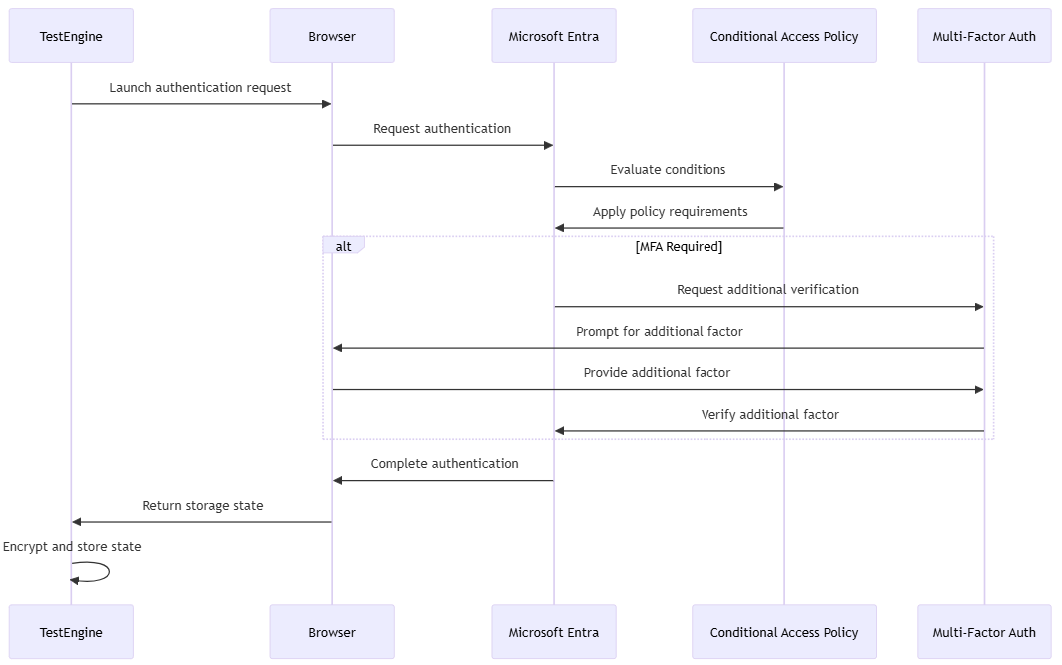

Arsitektur autentikasi status penyimpanan

Metode autentikasi status penyimpanan menggunakan manajemen konteks browser Playwright untuk menyimpan dan menggunakan kembali token autentikasi dengan aman.

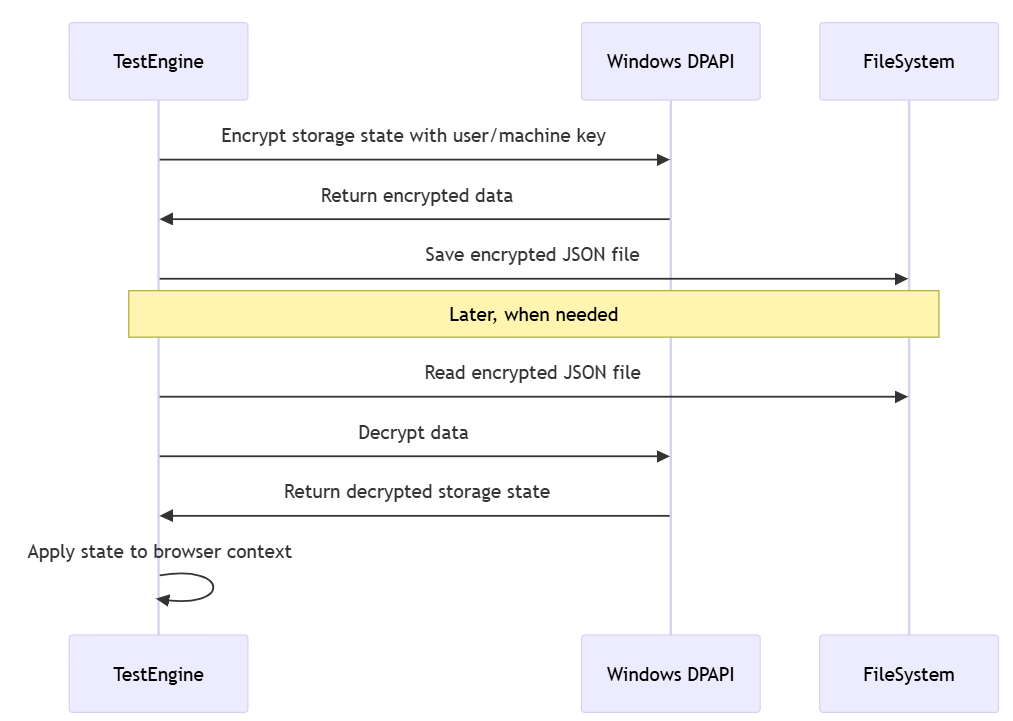

Implementasi Perlindungan Data Windows

Implementasi status penyimpanan lokal menggunakan Windows Data Protection API (DPAPI) untuk penyimpanan aman:

Pertimbangan keamanan

Arsitektur keamanan status penyimpanan menyediakan:

- Perlindungan token autentikasi saat tidak aktif menggunakan enkripsi DPAPI

- Dukungan untuk Microsoft Entra MFA dan kebijakan akses bersyarat

- Isolasi kotak pasir melalui konteks browser Playwright

- Kepatuhan terhadap Microsoft Entra kebijakan masa pakai sesi

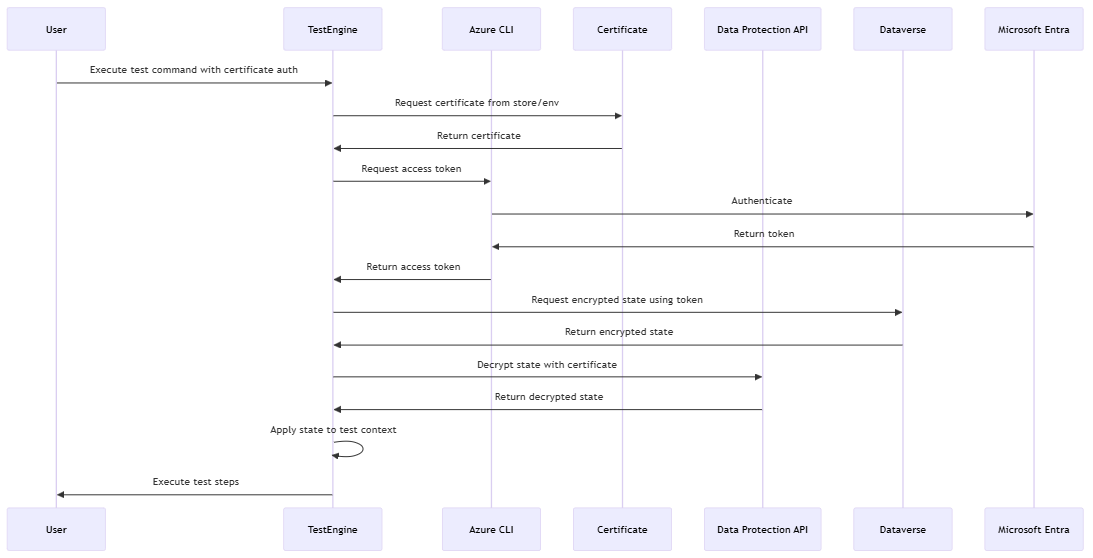

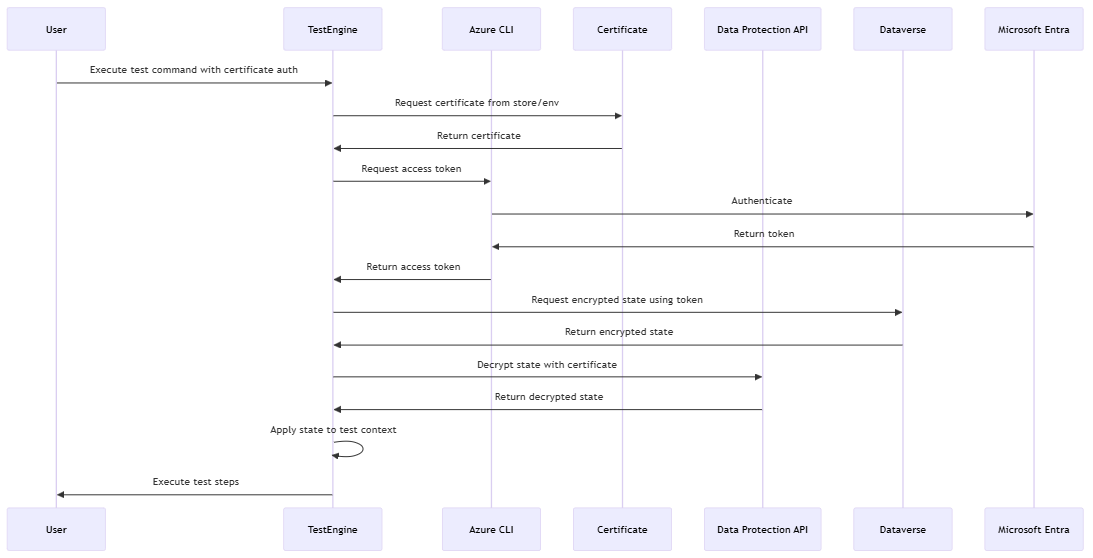

Arsitektur autentikasi berbasis sertifikat

Autentikasi berbasis sertifikat terintegrasi dengan Dataverse dan menggunakan sertifikat X.509 untuk meningkatkan keamanan dan enkripsi informasi saat tidak aktif.

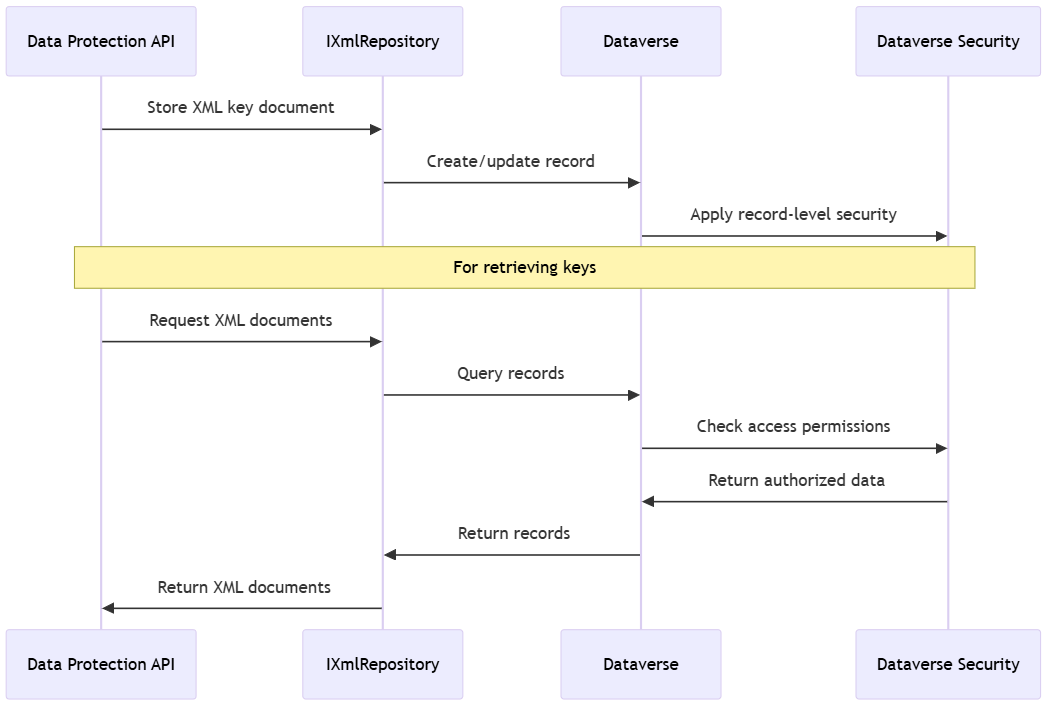

Dataverse Implementasi penyimpanan

Implementasi Dataverse menggunakan repositori XML kustom untuk penyimpanan kunci perlindungan yang aman:

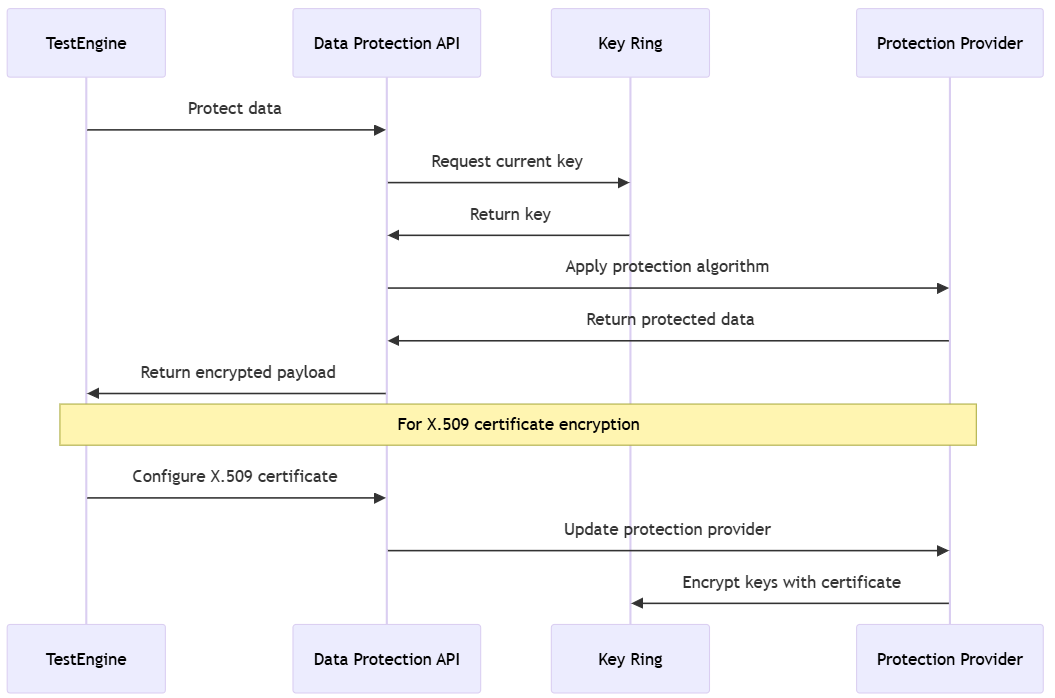

Teknologi enkripsi

Bagian berikut menjelaskan algoritme enkripsi dan pendekatan manajemen kunci yang digunakan oleh Test Engine untuk melindungi data autentikasi saat tidak aktif dan dalam perjalanan.

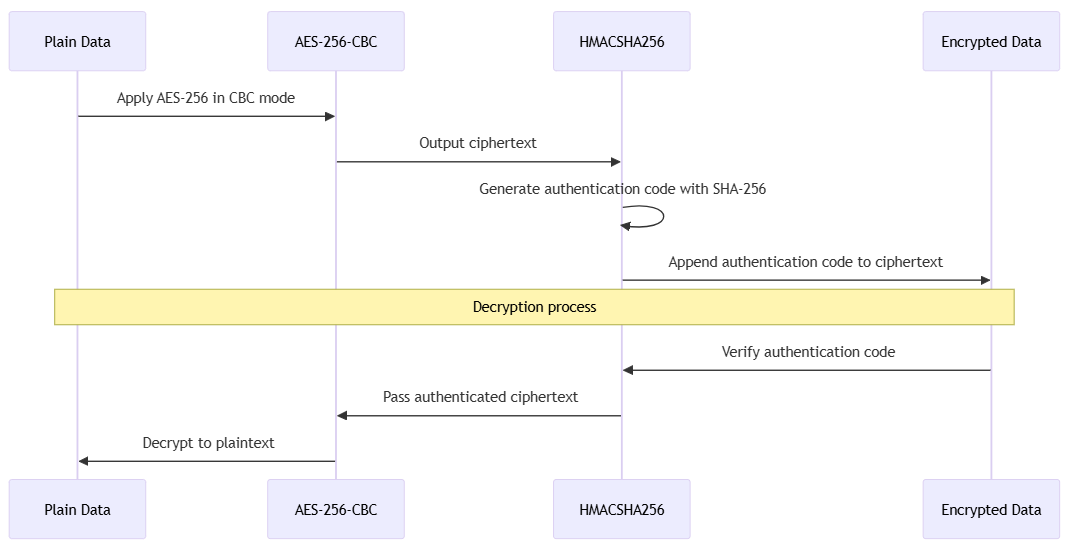

AES-256-CBC + HMACSHA256

Secara default, nilai data dienkripsi dengan kombinasi AES-256-CBC dan HMACSHA256:

Pendekatan ini menyediakan:

- Kerahasiaan melalui enkripsi AES-256

- Integritas melalui verifikasi HMAC

- Autentikasi sumber data

Integrasi API Perlindungan Data

Test Engine terintegrasi dengan ASP.NET API Perlindungan Data Core untuk manajemen dan enkripsi kunci:

Implementasi repositori XML kustom

Test Engine mengimplementasikan IXmlRepository kustom untuk Dataverse integrasi:

Akses bersyarat dan kompatibilitas MFA

Arsitektur autentikasi Test Engine dirancang untuk bekerja dengan mulus dengan Microsoft Entra kebijakan akses bersyarat:

Pertimbangan keamanan tingkat lanjut

Bagian berikut menyoroti fitur dan integrasi keamanan lainnya yang meningkatkan perlindungan data autentikasi dan mendukung operasi yang aman di lingkungan perusahaan.

Dataverse Integrasi model keamanan

Test Engine menggunakan Dataverse model keamanan yang kuat:

- Keamanan Tingkat Rekaman- Mengontrol akses ke data autentikasi yang disimpan

- Model Berbagi - Memungkinkan berbagi konteks otentikasi pengujian yang aman

- Audit- Melacak akses ke data autentikasi sensitif

- Keamanan Tingkat Kolom - Memberikan perlindungan terperinci dari bidang sensitif

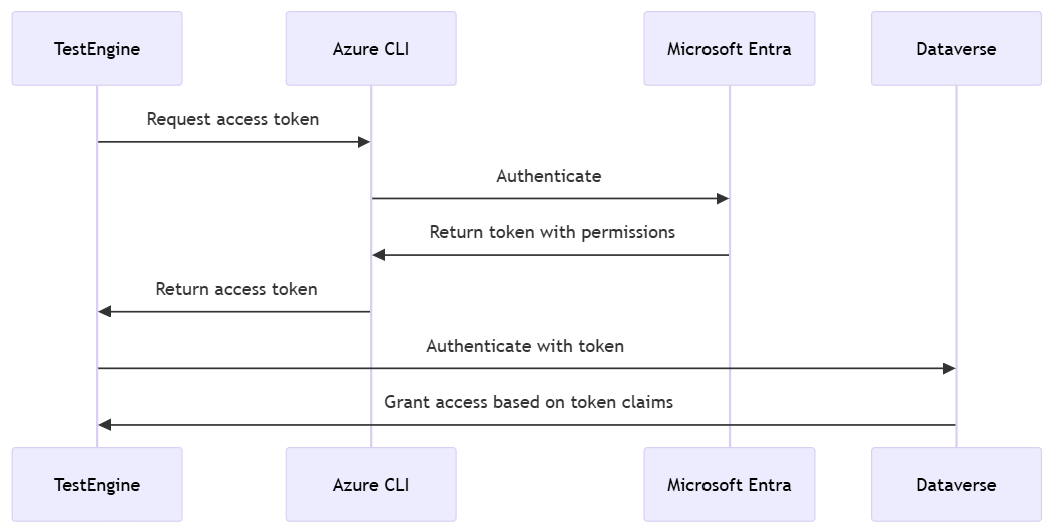

Manajemen token Azure CLI

Untuk Dataverse autentikasi, Test Engine memperoleh token akses dengan aman:

Praktik terbaik keamanan

Saat menerapkan autentikasi Test Engine, pertimbangkan praktik terbaik keamanan berikut:

- Akses hak istimewa paling rendah- Berikan izin minimal yang diperlukan untuk menguji akun

- Rotasi sertifikat reguler- Perbarui sertifikat secara berkala

- Variabel CI/CD aman- Lindungi variabel alur yang berisi data sensitif

- Akses audit- Pantau akses ke sumber daya autentikasi

- Isolasi lingkungan- Gunakan lingkungan terpisah untuk pengujian

Peningkatan keamanan di masa mendatang

Potensi peningkatan arsitektur keamanan autentikasi di masa mendatang meliputi:

- Integrasi dengan Azure Key Vault untuk manajemen rahasia yang ditingkatkan

- Dukungan untuk identitas terkelola di lingkungan Azure

- Kemampuan pengelogan dan pemantauan keamanan yang ditingkatkan

- Lebih banyak penyedia perlindungan untuk skenario lintas platform

Artikel terkait

Perlindungan Data di ASP.NET Inti

API Perlindungan Data Windows

Microsoft Entra Otentikasi

Dataverse Model keamanan

Autentikasi berbasis sertifikat X.509