Panduan Admin: Menggunakan PowerShell dengan klien klasik Azure Information Protection

Saat Anda menginstal klien klasik Azure Information Protection, perintah PowerShell diinstal secara otomatis. Ini memungkinkan Anda mengelola klien dengan menjalankan perintah yang dapat Anda masukkan ke dalam skrip untuk otomatisasi.

Cmdlet diinstal dengan modul PowerShell AzureInformationProtection. Modul ini mencakup semua cmdlet Manajemen Hak dari Alat Perlindungan RMS (tidak lagi didukung). Ada juga cmdlet yang menggunakan Azure Information Protection untuk pelabelan. Contohnya:

| Cmdlet pelabelan | Contoh penggunaan |

|---|---|

| Get-AIPFileStatus | Untuk folder bersama, identifikasi semua file dengan label tertentu. |

| Set-AIPFileClassification | Untuk folder bersama, periksa konten file lalu beri label file yang tidak berlabel secara otomatis, sesuai dengan kondisi yang telah Anda tentukan. |

| Set-AIPFileLabel | Untuk folder bersama, terapkan label tertentu ke semua file yang tidak memiliki label. |

| Set-AIPAuthentication | Memberi label file secara non-interaktif, misalnya dengan menggunakan skrip yang berjalan sesuai jadwal. |

Tip

Untuk menggunakan cmdlet dengan panjang jalur yang lebih besar dari 260 karakter, gunakan pengaturan kebijakan grup berikut yang tersedia mulai Windows 10, versi 1607:

Kebijakan> Komputer LokalKonfigurasi> KomputerTemplat >AdministratifSemua Pengaturan>Aktifkan jalur panjang Win32

Untuk Windows Server 2016, Anda dapat menggunakan pengaturan kebijakan grup yang sama saat menginstal Templat Administratif terbaru (.admx) untuk Windows 10.

Untuk informasi selengkapnya, lihat bagian Batasan Panjang Jalur Maksimum dari dokumentasi pengembang Windows 10.

Pemindai Azure Information Protection menggunakan cmdlet dari modul AzureInformationProtection untuk menginstal dan mengonfigurasi layanan di Windows Server. Pemindai ini kemudian memungkinkan Anda menemukan, mengklasifikasikan, dan melindungi file di penyimpanan data.

Untuk daftar semua cmdlet dan bantuan terkait, lihat Modul AzureInformationProtection. Dalam sesi PowerShell, ketik Get-Help <cmdlet name> -online untuk melihat bantuan terbaru.

Modul ini diinstal di \ProgramFiles (x86)\Microsoft Azure Information Protection dan menambahkan folder ini ke variabel sistem PSModulePath. .dll untuk modul ini diberi nama AIP.dll.

Saat ini, jika Anda menginstal modul sebagai satu pengguna dan menjalankan cmdlet di komputer yang sama dengan pengguna lain, Anda harus terlebih dahulu menjalankan Import-Module AzureInformationProtection perintah. Dalam skenario ini, modul tidak dimuat otomatis saat Anda pertama kali menjalankan cmdlet.

Sebelum Anda mulai menggunakan cmdlet ini, lihat prasyarat dan instruksi tambahan yang sesuai dengan penyebaran Anda:

Layanan Azure Information Protection dan Azure Rights Management

- Berlaku jika Anda menggunakan klasifikasi saja atau klasifikasi dengan perlindungan Manajemen Hak: Anda memiliki langganan yang menyertakan Azure Information Protection (misalnya, Enterprise Mobility + Security).

- Berlaku jika Anda menggunakan perlindungan saja dengan layanan Azure Rights Management: Anda memiliki langganan yang menyertakan layanan Azure Rights Management (misalnya, Office 365 E3 dan Office 365 E5).

Layanan Manajemen Hak Direktori Aktif

- Berlaku jika Anda menggunakan perlindungan saja dengan versi Azure Rights Management lokal; Layanan Manajemen Hak Direktori Aktif (AD RMS).

Untuk informasi selengkapnya, lihat kumpulan Azure Information Protection masalah yang diketahui yang relevan.

Layanan Azure Information Protection dan Azure Rights Management

Baca bagian ini sebelum Anda mulai menggunakan perintah PowerShell saat organisasi Anda menggunakan Azure Information Protection untuk klasifikasi dan perlindungan, atau hanya layanan Azure Rights Management untuk perlindungan data.

Prasyarat

Selain prasyarat untuk menginstal modul AzureInformationProtection, ada prasyarat tambahan untuk pelabelan Azure Information Protection dan layanan perlindungan data Azure Rights Management:

Layanan Azure Rights Management harus diaktifkan.

Untuk menghapus perlindungan dari file untuk orang lain menggunakan akun Anda sendiri:

- Fitur pengguna super harus diaktifkan untuk organisasi Anda dan akun Anda harus dikonfigurasi untuk menjadi pengguna super untuk Azure Rights Management.

Untuk melindungi atau membuka proteksi file secara langsung tanpa interaksi pengguna:

- Buat akun perwakilan layanan, jalankan Set-RMSServerAuthentication, dan pertimbangkan untuk menjadikan perwakilan layanan ini sebagai pengguna super untuk Azure Rights Management.

Untuk wilayah di luar Amerika Utara:

- Edit registri untuk penemuan layanan.

Prasyarat 1: Layanan Azure Rights Management harus diaktifkan

Prasyarat ini berlaku baik Anda menerapkan perlindungan data dengan menggunakan label atau dengan langsung menyambungkan ke layanan Azure Rights Management untuk menerapkan perlindungan data.

Jika penyewa Azure Information Protection Anda tidak diaktifkan, lihat instruksi untuk Mengaktifkan layanan perlindungan dari Azure Information Protection.

Prasyarat 2: Untuk menghapus perlindungan dari file untuk orang lain menggunakan akun Anda sendiri

Skenario umum untuk menghapus perlindungan dari file untuk orang lain termasuk penemuan data atau pemulihan data. Jika Anda menggunakan label untuk menerapkan perlindungan, Anda dapat menghapus perlindungan dengan mengatur label baru yang tidak menerapkan perlindungan atau dengan menghapus label. Tetapi Kemungkinan besar Anda akan terhubung langsung ke layanan Azure Rights Management untuk menghapus perlindungan.

Anda harus memiliki hak penggunaan Manajemen Hak untuk menghapus perlindungan dari file, atau menjadi pengguna super. Untuk penemuan data atau pemulihan data, fitur pengguna super biasanya digunakan. Untuk mengaktifkan fitur ini dan mengonfigurasi akun Anda menjadi pengguna super, lihat Mengonfigurasi pengguna super untuk Azure Rights Management dan Discovery Services atau Pemulihan Data.

Prasyarat 3: Untuk melindungi atau membuka proteksi file tanpa interaksi pengguna

Anda dapat terhubung langsung ke layanan Azure Rights Management secara non-interaktif untuk melindungi atau membuka proteksi file.

Anda harus menggunakan akun perwakilan layanan untuk menyambungkan ke layanan Azure Rights Management secara non-interaktif, yang Anda lakukan dengan menggunakan Set-RMSServerAuthentication cmdlet . Anda harus melakukan ini untuk setiap sesi Windows PowerShell yang menjalankan cmdlet yang langsung tersambung ke layanan Azure Rights Management. Sebelum menjalankan cmdlet ini, Anda harus memiliki tiga pengidentifikasi ini:

BposTenantId

AppPrincipalId

Kunci Konten

Anda bisa menggunakan perintah PowerShell berikut dan instruksi yang dikomentari untuk mendapatkan nilai untuk pengidentifikasi secara otomatis dan menjalankan cmdlet Set-RMSServerAuthentication. Atau, Anda bisa mendapatkan dan menentukan nilai secara manual.

Untuk mendapatkan nilai secara otomatis dan menjalankan Set-RMSServerAuthentication:

# Make sure that you have the AIPService and MSOnline modules installed

$ServicePrincipalName="<new service principal name>"

Connect-AipService

$bposTenantID=(Get-AipServiceConfiguration).BPOSId

Disconnect-AipService

Connect-MsolService

New-MsolServicePrincipal -DisplayName $ServicePrincipalName

# Copy the value of the generated symmetric key

$symmetricKey="<value from the display of the New-MsolServicePrincipal command>"

$appPrincipalID=(Get-MsolServicePrincipal | Where { $_.DisplayName -eq $ServicePrincipalName }).AppPrincipalId

Set-RMSServerAuthentication -Key $symmetricKey -AppPrincipalId $appPrincipalID -BposTenantId $bposTenantID

Bagian berikutnya menjelaskan cara mendapatkan dan menentukan nilai-nilai ini secara manual, dengan informasi selengkapnya tentang masing-masing nilai.

Untuk mendapatkan BposTenantId

Jalankan cmdlet Get-AipServiceConfiguration dari modul Windows PowerShell Azure RMS:

Jika modul ini belum diinstal di komputer Anda, lihat Menginstal modul AIPService PowerShell.

Mulai Windows PowerShell dengan opsi Jalankan sebagai Administrator.

Connect-AipServiceGunakan cmdlet untuk menyambungkan ke layanan Azure Rights Management:Connect-AipServiceSaat diminta, masukkan kredensial administrator penyewa Azure Information Protection Anda. Biasanya, Anda menggunakan akun yang merupakan administrator global untuk Azure Active Directory atau Microsoft 365.

Jalankan

Get-AipServiceConfigurationdan buat salinan nilai BPOSId.Contoh output dari Get-AipServiceConfiguration:

BPOSId : 23976bc6-dcd4-4173-9d96-dad1f48efd42 RightsManagement ServiceId : 1a302373-f233-440600909-4cdf305e2e76 LicensingIntranetDistributionPointUrl : https://1s302373-f233-4406-9090-4cdf305e2e76.rms.na.aadrm.com/_wmcs/licensing LicensingExtranetDistributionPointUrl : https://1s302373-f233-4406-9090-4cdf305e2e76.rms.na.aadrm.com/_wmcs/licensing CertificationIntranetDistributionPointUrl: https://1s302373-f233-4406-9090-4cdf305e2e76.rms.na.aadrm.com/_wmcs/certification CertificationExtranetDistributionPointUrl: https://1s302373-f233-4406-9090-4cdf305e2e76.rms.na.aadrm.com/_wmcs/certificationPutuskan sambungan dari layanan:

Disconnect-AipService

Untuk mendapatkan AppPrincipalId dan Kunci Konten

Buat perwakilan layanan baru dengan menjalankan New-MsolServicePrincipal cmdlet dari modul MSOnline PowerShell untuk Azure Active Directory dan gunakan instruksi berikut.

Penting

Jangan gunakan cmdlet PowerShell Azure AD yang lebih baru, New-AzureADServicePrincipal, untuk membuat perwakilan layanan ini. Layanan Azure Rights Management tidak mendukung New-AzureADServicePrincipal.

Jika modul MSOnline belum diinstal di komputer Anda, jalankan

Install-Module MSOnline.Mulai Windows PowerShell dengan opsi Jalankan sebagai Administrator.

Gunakan cmdlet Connect-MsolService untuk menyambungkan ke Azure AD:

Connect-MsolServiceSaat diminta, masukkan kredensial administrator penyewa Azure AD Anda (biasanya, Anda menggunakan akun yang merupakan administrator global untuk Azure Active Directory atau Microsoft 365).

Jalankan cmdlet New-MsolServicePrincipal untuk membuat perwakilan layanan baru:

New-MsolServicePrincipalSaat diminta, masukkan nama tampilan pilihan Anda untuk perwakilan layanan ini yang membantu Anda mengidentifikasi tujuannya nanti sebagai akun bagi Anda untuk terhubung ke layanan Azure Rights Management sehingga Anda dapat melindungi dan membuka proteksi file.

Contoh output New-MsolServicePrincipal:

Supply values for the following parameters: DisplayName: AzureRMSProtectionServicePrincipal The following symmetric key was created as one was not supplied zIeMu8zNJ6U377CLtppkhkbl4gjodmYSXUVwAO5ycgA= Display Name: AzureRMSProtectionServicePrincipal ServicePrincipalNames: (b5e3f7g1-b5c2-4c96-a594-a0807f65bba4) ObjectId: 23720996-593c-4122-bfc7-1abb5a0b5109 AppPrincialId: b5e3f76a-b5c2-4c96-a594-a0807f65bba4 TrustedForDelegation: False AccountEnabled: True Addresses: () KeyType: Symmetric KeyId: 8ef61651-ca11-48ea-a350-25834a1ba17c StartDate: 3/7/2014 4:43:59 AM EndDate: 3/7/2014 4:43:59 AM Usage: VerifyDari output ini, catat kunci konten dan AppPrincialId.

Penting bahwa Anda membuat salinan kunci konten ini, sekarang. Anda tidak dapat mengambil kunci ini nanti, jadi jika Anda tidak mengetahuinya ketika Anda berikutnya perlu mengautentikasi ke layanan Azure Rights Management, Anda harus membuat perwakilan layanan baru.

Dari instruksi ini dan contoh kami, kami memiliki tiga pengidentifikasi yang diperlukan untuk menjalankan Set-RMSServerAuthentication:

Id Penyewa: 23976bc6-dcd4-4173-9d96-dad1f48efd42

Kunci konten: zIeMu8zNJ6U377CLtppkhkbl4gjodmYSXUVwAO5ycgA=

AppPrincipalId: b5e3f76a-b5c2-4c96-a594-a0807f65bba4

Contoh perintah kami kemudian akan terlihat seperti berikut:

Set-RMSServerAuthentication -Key zIeMu8zNJ6U377CLtppkhkbl4gjodmYSXUVwAO5ycgA=-AppPrincipalId b5e3f76a-b5c2-4c96-a594-a0807f65bba4-BposTenantId 23976bc6-dcd4-4173-9d96-dad1f48efd42

Seperti yang ditunjukkan pada perintah sebelumnya, Anda dapat menyediakan nilai dengan satu perintah, yang akan Anda lakukan dalam skrip untuk berjalan secara non-interaktif. Tetapi untuk tujuan pengujian, Anda cukup mengetik Set-RMSServerAuthentication, dan menyediakan nilai satu per satu saat diminta. Ketika perintah selesai, klien sekarang beroperasi dalam "mode server", yang cocok untuk penggunaan non-interaktif seperti skrip dan Infrastruktur Klasifikasi File Windows Server.

Pertimbangkan untuk menjadikan akun perwakilan layanan ini sebagai pengguna super: Untuk memastikan bahwa akun perwakilan layanan ini selalu dapat membuka proteksi file untuk orang lain, akun tersebut dapat dikonfigurasi untuk menjadi pengguna super. Dengan cara yang sama seperti Anda mengonfigurasi akun pengguna standar untuk menjadi pengguna super, Anda menggunakan cmdlet Azure RMS yang sama, Add-AipServiceSuperUser, tetapi tentukan parameter ServicePrincipalId dengan nilai AppPrincipalId Anda.

Untuk informasi selengkapnya tentang pengguna super, lihat Mengonfigurasi pengguna super untuk Azure Information Protection dan layanan penemuan atau pemulihan data.

Catatan

Untuk menggunakan akun Anda sendiri untuk mengautentikasi ke layanan Azure Rights Management, Anda tidak perlu menjalankan Set-RMSServerAuthentication sebelum Anda melindungi atau membuka proteksi file, atau mendapatkan templat.

Prasyarat 4: Untuk wilayah di luar Amerika Utara

Saat Anda menggunakan akun perwakilan layanan untuk melindungi file dan mengunduh templat di luar wilayah Azure Amerika Utara, Anda harus mengedit registri:

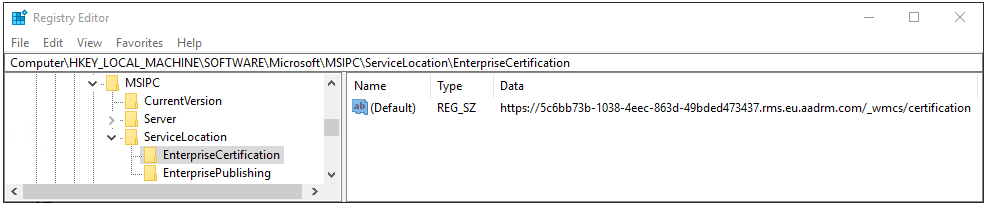

Jalankan cmdlet Get-AipServiceConfiguration lagi, dan catat nilai untuk CertificationExtranetDistributionPointUrl dan LicensingExtranetDistributionPointUrl.

Di setiap komputer tempat Anda akan menjalankan cmdlet AzureInformationProtection, buka editor registri.

Navigasi ke jalur berikut:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\MSIPC\ServiceLocation.Jika Anda tidak melihat kunci MSIPC atau kunci ServiceLocation , buatlah.

Untuk kunci ServiceLocation , buat dua kunci jika tidak ada, bernama EnterpriseCertification dan EnterprisePublishing.

Untuk nilai string yang secara otomatis dibuat untuk kunci ini, jangan ubah Nama "(Default)", tetapi edit string untuk mengatur data Nilai:

Untuk EnterpriseCertification, tempelkan nilai CertificationExtranetDistributionPointUrl Anda.

Untuk EnterprisePublishing, tempelkan nilai LicensingExtranetDistributionPointUrl Anda.

Misalnya, entri registri Anda untuk EnterpriseCertification akan terlihat mirip dengan yang berikut ini:

Tutup Editor Registri. Tidak perlu menghidupkan ulang komputer Anda. Namun, jika Anda menggunakan akun perwakilan layanan daripada akun pengguna Anda sendiri, Anda harus menjalankan perintah Set-RMSServerAuthentication setelah mengedit registri ini.

Contoh skenario untuk menggunakan cmdlet untuk perlindungan Informasi Azure dan layanan Azure Rights Management

Lebih efisien menggunakan label untuk mengklasifikasikan dan melindungi file, karena hanya ada dua cmdlet yang Anda butuhkan, yang dapat dijalankan sendiri atau bersama-sama: Get-AIPFileStatus dan Set-AIPFileLabel. Gunakan bantuan untuk kedua cmdlet ini untuk informasi dan contoh lebih lanjut.

Namun, untuk melindungi atau membuka proteksi file dengan langsung menyambungkan ke layanan Azure Rights Management, Anda biasanya harus menjalankan serangkaian cmdlet seperti yang dijelaskan berikutnya.

Pertama, jika Anda perlu mengautentikasi ke layanan Azure Rights Management dengan akun perwakilan layanan daripada menggunakan akun Anda sendiri, dalam sesi PowerShell, ketik:

Set-RMSServerAuthentication

Saat diminta, masukkan tiga pengidentifikasi seperti yang dijelaskan dalam Prasyarat 3: Untuk melindungi atau membuka proteksi file tanpa interaksi pengguna.

Sebelum dapat melindungi file, Anda harus mengunduh templat Manajemen Hak ke komputer Anda dan mengidentifikasi mana yang akan digunakan dan nomor ID yang sesuai. Dari output, Anda kemudian dapat menyalin ID templat:

Get-RMSTemplate

Output Anda mungkin terlihat mirip dengan yang berikut ini:

TemplateId : {82bf3474-6efe-4fa1-8827-d1bd93339119}

CultureInfo : en-US

Description : This content is proprietary information intended for internal users only. This content cannot be modified.

Name : Contoso, Ltd - Confidential View Only

IssuerDisplayName : Contoso, Ltd

FromTemplate : True

TemplateId : {e6ee2481-26b9-45e5-b34a-f744eacd53b0}

CultureInfo : en-US

Description : This content is proprietary information intended for internal users only. This content can be modified but cannot be copied and printed.

Name : Contoso, Ltd - Confidential

IssuerDisplayName : Contoso, Ltd

FromTemplate : True

FromTemplate : True

Perhatikan bahwa jika Anda tidak menjalankan perintah Set-RMSServerAuthentication, Anda diautentikasi ke layanan Azure Rights Management dengan menggunakan akun pengguna Anda sendiri. Jika Anda berada di komputer yang bergabung dengan domain, kredensial Anda saat ini selalu digunakan secara otomatis. Jika Anda berada di komputer grup kerja, Anda diminta untuk masuk ke Azure, dan kredensial ini kemudian di-cache untuk perintah berikutnya. Dalam skenario ini, jika nanti Anda perlu masuk sebagai pengguna yang berbeda, gunakan Clear-RMSAuthentication cmdlet .

Sekarang Anda mengetahui ID templat, Anda dapat menggunakannya dengan Protect-RMSFile cmdlet untuk melindungi satu file atau semua file dalam folder. Misalnya, jika Anda ingin melindungi satu file saja dan menimpa yang asli, dengan menggunakan templat "Contoso, Ltd - Confidential":

Protect-RMSFile -File C:\Test.docx -InPlace -TemplateId e6ee2481-26b9-45e5-b34a-f744eacd53b0

Output Anda mungkin terlihat mirip dengan yang berikut ini:

InputFile EncryptedFile

--------- -------------

C:\Test.docx C:\Test.docx

Untuk melindungi semua file dalam folder, gunakan parameter -Folder dengan huruf dan jalur drive, atau jalur UNC. Contohnya:

Protect-RMSFile -Folder \Server1\Documents -InPlace -TemplateId e6ee2481-26b9-45e5-b34a-f744eacd53b0

Output Anda mungkin terlihat mirip dengan yang berikut ini:

InputFile EncryptedFile

--------- -------------

\Server1\Documents\Test1.docx \Server1\Documents\Test1.docx

\Server1\Documents\Test2.docx \Server1\Documents\Test2.docx

\Server1\Documents\Test3.docx \Server1\Documents\Test3.docx

\Server1\Documents\Test4.docx \Server1\Documents\Test4.docx

Ketika ekstensi nama file tidak berubah setelah perlindungan diterapkan, Anda selalu dapat menggunakan Get-RMSFileStatus cmdlet nanti untuk memeriksa apakah file dilindungi. Contohnya:

Get-RMSFileStatus -File \Server1\Documents\Test1.docx

Output Anda mungkin terlihat mirip dengan yang berikut ini:

FileName Status

-------- ------

\Server1\Documents\Test1.docx Protected

Untuk membuka proteksi file, Anda harus memiliki hak Pemilik atau Ekstrak dari ketika file dilindungi. Atau, Anda harus menjalankan cmdlet sebagai pengguna super. Kemudian, gunakan cmdlet Tidak Terlindungi. Contohnya:

Unprotect-RMSFile C:\test.docx -InPlace

Output Anda mungkin terlihat mirip dengan yang berikut ini:

InputFile DecryptedFile

--------- -------------

C:\Test.docx C:\Test.docx

Perhatikan bahwa jika templat Manajemen Hak diubah, Anda harus mengunduhnya lagi dengan Get-RMSTemplate -force.

Layanan Manajemen Hak Direktori Aktif

Baca bagian ini sebelum Anda mulai menggunakan perintah PowerShell untuk melindungi atau membuka proteksi file saat organisasi Anda hanya menggunakan Layanan Manajemen Hak Direktori Aktif.

Prasyarat

Selain prasyarat untuk menginstal modul AzureInformationProtection, akun yang digunakan untuk melindungi atau membuka proteksi file harus memiliki izin Baca dan Jalankan untuk mengakses ServerCertification.asmx:

Masuk ke server AD RMS.

Klik Mulai, lalu klik Komputer.

Di File Explorer, navigasi ke %systemdrive%\Initpub\wwwroot_wmsc\Certification.

Klik kanan ServerCertification.asmx, lalu klik Properti.

Dalam kotak dialog Properti ServerCertification.asmx , klik tab Keamanan .

Klik tombol Lanjutkan atau tombol Edit .

Dalam kotak dialog Izin untuk ServerCertification.asmx , klik Tambahkan.

Tambahkan nama akun Anda. Jika administrator AD RMS atau akun layanan lainnya juga akan menggunakan cmdlet ini untuk melindungi dan membuka proteksi file, tambahkan akun tersebut juga.

Untuk melindungi atau membuka proteksi file secara non-interaktif, tambahkan akun atau akun komputer yang relevan. Misalnya, tambahkan akun komputer komputer Windows Server yang dikonfigurasi untuk Infrastruktur Klasifikasi File dan akan menggunakan skrip PowerShell untuk melindungi file.

Di kolom Izinkan , pastikan bahwa kotak centang Baca dan Jalankan, dan Baca dipilih.

10.Klik OK dua kali.

Contoh skenario untuk menggunakan cmdlet untuk Layanan Manajemen Hak Direktori Aktif

Skenario umum untuk cmdlet ini adalah melindungi semua file dalam folder dengan menggunakan templat kebijakan hak, atau untuk membuka proteksi file.

Pertama, jika Anda memiliki lebih dari satu penyebaran AD RMS, Anda memerlukan nama server AD RMS, yang Anda lakukan dengan menggunakan cmdlet Get-RMSServer untuk menampilkan daftar server yang tersedia:

Get-RMSServer

Output Anda mungkin terlihat mirip dengan yang berikut ini:

Number of RMS Servers that can provide templates: 2

ConnectionInfo DisplayName AllowFromScratch

-------------- ------------- ----------------

Microsoft.InformationAnd… RmsContoso True

Microsoft.InformationAnd… RmsFabrikam True

Sebelum dapat melindungi file, Anda perlu mendapatkan daftar templat RMS untuk mengidentifikasi mana yang akan digunakan dan nomor ID yang sesuai. Hanya ketika Anda memiliki lebih dari satu penyebaran AD RMS, Anda juga perlu menentukan server RMS.

Dari output, Anda kemudian dapat menyalin ID templat:

Get-RMSTemplate -RMSServer RmsContoso

Output Anda mungkin terlihat mirip dengan yang berikut ini:

TemplateId : {82bf3474-6efe-4fa1-8827-d1bd93339119}

CultureInfo : en-US

Description : This content is proprietary information intended for internal users only. This content cannot be modified.

Name : Contoso, Ltd - Confidential View Only

IssuerDisplayName : Contoso, Ltd

FromTemplate : True

TemplateId : {e6ee2481-26b9-45e5-b34a-f744eacd53b0}

CultureInfo : en-US

Description : This content is proprietary information intended for internal users only. This content can be modified but cannot be copied and printed.

Name : Contoso, Ltd - Confidential

IssuerDisplayName : Contoso, Ltd

FromTemplate : True

FromTemplate : True

Sekarang Anda mengetahui ID templat, Anda dapat menggunakannya dengan cmdlet Protect-RMSFile untuk melindungi satu file atau semua file dalam folder. Misalnya, jika Anda ingin melindungi satu file saja dan mengganti yang asli, dengan menggunakan templat "Contoso, Ltd - Confidential":

Protect-RMSFile -File C:\Test.docx -InPlace -TemplateId e6ee2481-26b9-45e5-b34a-f744eacd53b0

Output Anda mungkin terlihat mirip dengan yang berikut ini:

InputFile EncryptedFile

--------- -------------

C:\Test.docx C:\Test.docx

Untuk melindungi semua file dalam folder, gunakan parameter -Folder dengan huruf dan jalur drive, atau jalur UNC. Contohnya:

Protect-RMSFile -Folder \\Server1\Documents -InPlace -TemplateId e6ee2481-26b9-45e5-b34a-f744eacd53b0

Output Anda mungkin terlihat mirip dengan yang berikut ini:

InputFile EncryptedFile

--------- -------------

\\Server1\Documents\Test1.docx \\Server1\Documents\Test1.docx

\\Server1\Documents\Test2.docx \\Server1\Documents\Test2.docx

\\Server1\Documents\Test3.docx \\Server1\Documents\Test3.docx

\\Server1\Documents\Test4.docx \\Server1\Documents\Test4.docx

Ketika ekstensi nama file tidak berubah setelah perlindungan diterapkan, Anda selalu dapat menggunakan cmdlet Get-RMSFileStatus nanti untuk memeriksa apakah file dilindungi. Contohnya:

Get-RMSFileStatus -File \\Server1\Documents\Test1.docx

Output Anda mungkin terlihat mirip dengan yang berikut ini:

FileName Status

-------- ------

\\Server1\Documents\Test1.docx Protected

Untuk membuka proteksi file, Anda harus memiliki hak penggunaan Pemilik atau Ekstrak dari saat file dilindungi, atau menjadi pengguna super untuk AD RMS. Kemudian, gunakan cmdlet Tidak Terlindungi. Contohnya:

Unprotect-RMSFile C:\test.docx -InPlace

Output Anda mungkin terlihat mirip dengan yang berikut ini:

InputFile DecryptedFile

--------- -------------

C:\Test.docx C:\Test.docx

Cara memberi label file secara non-interaktif untuk Azure Information Protection

Anda dapat menjalankan cmdlet pelabelan secara non-interaktif dengan menggunakan cmdlet Set-AIPAuthentication . Operasi non-interaktif juga diperlukan untuk pemindai Information Protection Azure.

Secara default, saat Anda menjalankan cmdlet untuk pelabelan, perintah berjalan dalam konteks pengguna Anda sendiri dalam sesi PowerShell interaktif. Untuk menjalankannya tanpa pengawas, buat akun pengguna Azure AD baru untuk tujuan ini. Kemudian, dalam konteks pengguna tersebut, jalankan cmdlet Set-AIPAuthentication untuk mengatur dan menyimpan kredensial dengan menggunakan token akses dari Azure AD. Akun pengguna ini kemudian diautentikasi dan di-bootstrap untuk layanan Azure Rights Management. Akun mengunduh kebijakan Azure Information Protection dan templat Manajemen Hak apa pun yang digunakan label.

Catatan

Jika Anda menggunakan kebijakan terlingkup, ingatlah bahwa Anda mungkin perlu menambahkan akun ini ke kebijakan terlingkup Anda.

Saat pertama kali menjalankan cmdlet ini, Anda diminta untuk masuk ke Azure Information Protection. Tentukan nama akun pengguna dan kata sandi yang Anda buat untuk pengguna yang tidak dijaga. Setelah itu, akun ini kemudian dapat menjalankan cmdlet pelabelan secara non-interaktif hingga token autentikasi kedaluwarsa.

Agar akun pengguna dapat masuk secara interaktif pertama kali ini, akun harus memiliki hak Masuk secara lokal . Hak ini standar untuk akun pengguna tetapi kebijakan perusahaan Anda mungkin melarang konfigurasi ini untuk akun layanan. Jika demikian, Anda dapat menjalankan Set-AIPAuthentication dengan parameter Token sehingga autentikasi selesai tanpa perintah masuk. Anda dapat menjalankan perintah ini sebagai tugas terjadwal dan memberi akun hak bawah Masuk sebagai pekerjaan batch. Untuk informasi selengkapnya, lihat artikel berikut ini.

Ketika token kedaluwarsa, jalankan cmdlet lagi untuk memperoleh token baru.

Jika Anda menjalankan cmdlet ini tanpa parameter, akun memperoleh token akses yang berlaku selama 90 hari atau hingga kata sandi Anda kedaluwarsa.

Untuk mengontrol kapan token akses kedaluwarsa, jalankan cmdlet ini dengan parameter. Ini memungkinkan Anda mengonfigurasi token akses selama satu tahun, dua tahun, atau tidak pernah kedaluwarsa. Konfigurasi ini mengharuskan Anda memiliki dua aplikasi yang terdaftar di Azure Active Directory: Aplikasi web/aplikasi API dan aplikasi asli. Parameter untuk cmdlet ini menggunakan nilai dari aplikasi ini.

Setelah menjalankan cmdlet ini, Anda dapat menjalankan cmdlet pelabelan dalam konteks akun pengguna yang Anda buat.

Untuk membuat dan mengonfigurasi aplikasi Azure AD untuk Set-AIPAuthentication

Di jendela browser baru, masuk ke portal Azure.

Untuk penyewa Azure AD yang Anda gunakan dengan Azure Information Protection, navigasikan kePengelolaan>Azure Active Directory>Pendaftaran aplikasi.

Pilih + Pendaftaran baru, untuk membuat aplikasi Web /aplikasi API Anda. Pada panel Daftarkan aplikasi, tentukan nilai berikut ini, lalu klik Daftar:

Nama:

AIPOnBehalfOfJika mau, tentukan nama yang berbeda. Ini harus unik per penyewa.

Jenis akun yang didukung: Hanya akun dalam direktori organisasi ini

URI Pengalihan (opsional): Web dan

http://localhost

Pada panel AIPOnBehalfOf, salin nilai untuk ID Aplikasi (klien). Nilainya terlihat mirip dengan contoh berikut:

57c3c1c3-abf9-404e-8b2b-4652836c8c66. Nilai ini digunakan untuk parameter WebAppId saat Anda menjalankan cmdlet Set-AIPAuthentication. Tempel dan simpan nilai untuk referensi nanti.Masih di panel AIPOnBehalfOf , dari menu Kelola , pilih Autentikasi.

Pada panel AIPOnBehalfOf - Autentikasi , di bagian Pengaturan tingkat lanjut , pilih kotak centang Token ID , lalu pilih Simpan.

Masih di panel AIPOnBehalfOf - Autentikasi , dari menu Kelola , pilih Sertifikat & rahasia.

Pada panel AIPOnBehalfOf - Sertifikat & rahasia , di bagian Rahasia klien, pilih + Rahasia klien baru.

Untuk Tambahkan rahasia klien, tentukan yang berikut ini, lalu pilih Tambahkan:

- Deskripsi:

Azure Information Protection client - Kedaluwarsa: Tentukan pilihan durasi Anda (1 tahun, 2 tahun, atau tidak pernah kedaluwarsa)

- Deskripsi:

Kembali ke panel AIPOnBehalfOf - Sertifikat & rahasia , di bagian Rahasia klien, salin string untuk VALUE. String ini terlihat mirip dengan contoh berikut:

+LBkMvddz?WrlNCK5v0e6_=meM59sSAn. Untuk memastikan Anda menyalin semua karakter, pilih ikon untuk Menyalin ke clipboard.Penting untuk menyimpan string ini karena tidak ditampilkan lagi dan tidak dapat diambil. Seperti halnya informasi sensitif apa pun yang Anda gunakan, simpan nilai tersimpan dengan aman dan batasi akses ke dalamnya.

Masih di panel AIPOnBehalfOf - Sertifikat & rahasia , dari menu Kelola , pilih Ekspos API.

Pada panel AIPOnBehalfOf - Mengekspos API , pilih Atur untuk opsi URI ID Aplikasi , dan di nilai URI ID Aplikasi , ubah api ke http. String ini terlihat mirip dengan contoh berikut:

http://d244e75e-870b-4491-b70d-65534953099e.Pilih Simpan.

Kembali ke panel AIPOnBehalfOf - Mengekspos API , pilih + Tambahkan cakupan.

Pada panel Tambahkan cakupan , tentukan hal berikut ini, menggunakan string yang disarankan sebagai contoh, lalu pilih Tambahkan cakupan:

- Nama cakupan:

user-impersonation - Siapa yang dapat menyetujui? : Admin dan pengguna

- Nama tampilan persetujuan admin:

Access Azure Information Protection scanner - Deskripsi persetujuan admin:

Allow the application to access the scanner for the signed-in user - Nama tampilan persetujuan admin:

Access Azure Information Protection scanner - Deskripsi persetujuan admin:

Allow the application to access the scanner for the signed-in user - Status: Diaktifkan (default)

- Nama cakupan:

Kembali ke panel AIPOnBehalfOf - Mengekspos API , tutup panel ini.

Pilih izin API.

Pada panelIzin APIAIPOnBehalfOf | , pilih + Tambahkan izin.

Pilih Azure Right Management, pilih Izin yang Didelegasikan lalu pilih Buat dan akses konten yang dilindungi untuk pengguna.

Klik Tambahkan izin.

Kembali ke panel izin API , di bagian Berikan persetujuan , pilih

Grant admin consent for <your tenant name>dan pilih Ya untuk permintaan konfirmasi.Pada panel Pendaftaran aplikasi, pilih + Pendaftaran aplikasi baru untuk membuat aplikasi asli Anda sekarang.

Pada panel Daftarkan aplikasi, tentukan pengaturan berikut, lalu pilih Daftar:

- Nama:

AIPClient - Jenis akun yang didukung: Hanya akun dalam direktori organisasi ini

- Mengalihkan URI (opsional): Klien publik (seluler & desktop) dan

http://localhost

- Nama:

Pada panel AIPClient, salin nilai ID Aplikasi (klien). Nilainya terlihat mirip dengan contoh berikut:

8ef1c873-9869-4bb1-9c11-8313f9d7f76f.Nilai ini digunakan untuk parameter NativeAppId saat Anda menjalankan cmdlet Set-AIPAuthentication. Tempel dan simpan nilai untuk referensi nanti.

Masih di panel AIPClient , dari menu Kelola , pilih Autentikasi.

Pada panel AIPClient - Autentikasi , dari menu Kelola , pilih Izin API.

Pada panel AIPClient - izin , pilih + Tambahkan izin.

Pada panel Minta izin API , pilih API Saya.

Di bagian Pilih API , pilih APIOnBehalfOf, lalu pilih kotak centang untuk peniruan identitas pengguna, sebagai izin. Pilih Tambahkan izin.

Kembali ke panel izin API, di bagian Berikan persetujuan, pilih Berikan persetujuan admin untuk < nama >penyewa Anda dan pilih Ya untuk permintaan konfirmasi.

Anda sekarang telah menyelesaikan konfigurasi dua aplikasi dan Anda memiliki nilai yang Anda butuhkan untuk menjalankan Set-AIPAuthentication dengan parameter WebAppId, WebAppKey , dan NativeAppId. Dari contoh kami:

Set-AIPAuthentication -WebAppId "57c3c1c3-abf9-404e-8b2b-4652836c8c66" -WebAppKey "+LBkMvddz?WrlNCK5v0e6_=meM59sSAn" -NativeAppId "8ef1c873-9869-4bb1-9c11-8313f9d7f76f"

Jalankan perintah ini dalam konteks akun yang akan memberi label dan melindungi dokumen secara non-interaktif. Misalnya, akun pengguna untuk skrip PowerShell atau akun layanan Anda untuk menjalankan pemindai Azure Information Protection.

Ketika Anda menjalankan perintah ini untuk pertama kalinya, Anda diminta untuk masuk, yang membuat dan menyimpan token akses dengan aman untuk akun Anda di %localappdata%\Microsoft\MSIP. Setelah masuk awal ini, Anda dapat memberi label dan melindungi file secara non-interaktif di komputer. Namun, jika Anda menggunakan akun layanan untuk memberi label dan melindungi file, dan akun layanan ini tidak dapat masuk secara interaktif, gunakan instruksi di bagian berikut sehingga akun layanan dapat mengautentikasi dengan menggunakan token.

Menentukan dan menggunakan parameter Token untuk Set-AIPAuthentication

Gunakan langkah dan instruksi tambahan berikut untuk menghindari masuk interaktif awal untuk akun yang memberi label dan melindungi file. Biasanya, langkah-langkah tambahan ini diperlukan hanya jika akun ini tidak dapat diberikan hak Masuk secara lokal tetapi diberikan hak Masuk sebagai pekerjaan batch . Misalnya, ini mungkin terjadi untuk akun layanan Anda yang menjalankan pemindai Azure Information Protection.

Langkah-langkah tingkat tinggi:

Buat skrip PowerShell di komputer lokal Anda.

Jalankan Set-AIPAuthentication untuk mendapatkan token akses dan salin ke clipboard.

Ubah skrip PowerShell untuk menyertakan token.

Buat tugas yang menjalankan skrip PowerShell dalam konteks akun layanan yang akan memberi label dan melindungi file.

Konfirmasikan bahwa token disimpan untuk akun layanan, dan hapus skrip PowerShell.

Langkah 1: Membuat skrip PowerShell di komputer lokal Anda

Di komputer Anda, buat skrip PowerShell baru bernama Aipauthentication.ps1.

Salin dan tempel perintah berikut ke dalam skrip ini:

Set-AIPAuthentication -WebAppId <ID of the "Web app / API" application> -WebAppKey <key value generated in the "Web app / API" application> -NativeAppId <ID of the "Native" application > -Token <token value>Dengan menggunakan instruksi di bagian sebelumnya, ubah perintah ini dengan menentukan nilai Anda sendiri untuk parameter WebAppId, WebAppkey, dan NativeAppId . Saat ini, Anda tidak memiliki nilai untuk parameter Token , yang Anda tentukan nanti.

Contohnya:

Set-AIPAuthentication -WebAppId "57c3c1c3-abf9-404e-8b2b-4652836c8c66" -WebAppKey "sc9qxh4lmv31GbIBCy36TxEEuM1VmKex5sAdBzABH+M=" -NativeAppId "8ef1c873-9869-4bb1-9c11-8313f9d7f76f -Token <token value>

Langkah 2: Jalankan Set-AIPAuthentication untuk mendapatkan token akses dan salin ke clipboard

Buka sesi Windows PowerShell.

Menggunakan nilai yang sama seperti yang Anda tentukan dalam skrip, jalankan perintah berikut:

(Set-AIPAuthentication -WebAppId <ID of the "Web app / API" application> -WebAppKey <key value generated in the "Web app / API" application> -NativeAppId <ID of the "Native" application >).token | clipContohnya:

(Set-AIPAuthentication -WebAppId "57c3c1c3-abf9-404e-8b2b-4652836c8c66" -WebAppKey "sc9qxh4lmv31GbIBCy36TxEEuM1VmKex5sAdBzABH+M=" -NativeAppId "8ef1c873-9869-4bb1-9c11-8313f9d7f76f").token | clip`

Langkah 3: Ubah skrip PowerShell untuk menyediakan token

Di skrip PowerShell Anda, tentukan nilai token dengan menempelkan string dari clipboard, dan simpan file.

Tanda tangani skrip. Jika Anda tidak menandatangani skrip (lebih aman), Anda harus mengonfigurasi Windows PowerShell di komputer yang akan menjalankan perintah pelabelan. Misalnya, jalankan sesi Windows PowerShell dengan opsi Jalankan sebagai Administrator, dan ketik:

Set-ExecutionPolicy RemoteSigned. Namun, konfigurasi ini memungkinkan semua skrip yang tidak ditandatangani berjalan ketika disimpan di komputer ini (kurang aman).Untuk informasi selengkapnya tentang menandatangani skrip Windows PowerShell, lihat about_Signing di pustaka dokumentasi PowerShell.

Salin skrip PowerShell ini ke komputer yang akan melabeli dan melindungi file, dan menghapus file asli di komputer Anda. Misalnya, Anda menyalin skrip PowerShell untuk C:\Scripts\Aipauthentication.ps1 di komputer Windows Server.

Langkah 4: Membuat tugas yang menjalankan skrip PowerShell

Pastikan bahwa akun layanan yang akan memberi label dan melindungi file memiliki hak Masuk sebagai pekerjaan batch .

Pada komputer yang akan melabeli dan melindungi file, buka Penjadwal Tugas dan buat tugas baru. Konfigurasikan tugas ini untuk dijalankan sebagai akun layanan yang akan melabeli dan melindungi file, lalu konfigurasikan nilai berikut untuk Tindakan:

Tindakan:

Start a programProgram/skrip:

Powershell.exeTambahkan argumen (opsional):

-NoProfile -WindowStyle Hidden -command "&{C:\Scripts\Aipauthentication.ps1}"Untuk baris argumen, tentukan jalur dan nama file Anda sendiri, jika ini berbeda dari contoh.

Jalankan tugas ini secara manual.

Langkah 5: Konfirmasikan bahwa token disimpan dan hapus skrip PowerShell

Konfirmasikan bahwa token sekarang disimpan di folder %localappdata%\Microsoft\MSIP untuk profil akun layanan. Nilai ini dilindungi oleh akun layanan.

Hapus skrip PowerShell yang berisi nilai token (misalnya, Aipauthentication.ps1).

Secara opsional, hapus tugas. Jika token Anda kedaluwarsa, Anda harus mengulangi proses ini, dalam hal ini mungkin lebih nyaman untuk meninggalkan tugas yang dikonfigurasi sehingga siap untuk dijalankan kembali saat Anda menyalin melalui skrip PowerShell baru dengan nilai token baru.

Langkah berikutnya

Untuk bantuan cmdlet saat Anda berada dalam sesi PowerShell, ketik Get-Help <cmdlet name> cmdlet, dan gunakan parameter -online untuk membaca informasi terbaru. Contohnya:

Get-Help Get-RMSTemplate -online

Lihat berikut ini untuk informasi tambahan yang mungkin Anda perlukan untuk mendukung klien Azure Information Protection: