Investigasi semprotan kata sandi

Artikel ini memberikan panduan tentang mengidentifikasi dan menyelidiki serangan semprotan kata sandi dalam organisasi Anda dan mengambil tindakan remediasi yang diperlukan untuk melindungi informasi dan meminimalkan risiko lebih lanjut.

Artikel ini berisi bagian berikut:

- Prasyarat: Mencakup persyaratan khusus yang perlu Anda selesaikan sebelum memulai penyelidikan. Misalnya, pengelogan yang harus diaktifkan, peran dan izin yang diperlukan, antara lain.

- Alur kerja: Menampilkan alur logis yang harus Anda ikuti untuk melakukan penyelidikan ini.

- Daftar periksa: Berisi daftar tugas untuk setiap langkah dalam bagan alur. Daftar periksa ini dapat membantu di lingkungan yang sangat diatur untuk memverifikasi apa yang Anda lakukan atau hanya sebagai gerbang berkualitas untuk diri Anda sendiri.

- Langkah-langkah investigasi: Menyertakan panduan langkah demi langkah terperinci untuk penyelidikan khusus ini.

- Pemulihan: Berisi langkah-langkah tingkat tinggi tentang cara memulihkan/mengurangi serangan semprotan kata sandi.

- Referensi: Berisi lebih banyak materi bacaan dan referensi.

Prasyarat

Sebelum memulai penyelidikan, pastikan Anda telah menyelesaikan penyiapan untuk log dan pemberitahuan serta persyaratan sistem lainnya.

Untuk pemantauan Microsoft Entra, ikuti rekomendasi dan panduan kami dalam Panduan Microsoft Entra SecOps kami.

Menyiapkan pengelogan Layanan Federasi Direktori Aktif

Pengelogan peristiwa di ADFS 2016

Secara default, Microsoft Active Directory Federation Services (ADFS) di Windows Server 2016 mengaktifkan tingkat audit dasar. Dengan audit dasar, administrator dapat melihat lima peristiwa atau kurang untuk satu permintaan. Atur pengelogan ke tingkat tertinggi dan kirim log LAYANAN Federasi Direktori Aktif (& keamanan) ke SIEM untuk berkorelasi dengan autentikasi AD dan ID Microsoft Entra.

Untuk melihat tingkat audit saat ini, gunakan perintah PowerShell ini:

Get-AdfsProperties

Tabel ini mencantumkan tingkat audit yang tersedia.

| Tingkat audit | Sintaks PowerShell | Deskripsi |

|---|---|---|

| Tidak | Set-AdfsProperties -AuditLevel None |

Audit dinonaktifkan dan tidak ada peristiwa yang dicatat |

| Dasar (Default) | Set-AdfsProperties -AuditLevel Basic |

Tidak lebih dari lima peristiwa akan dicatat untuk satu permintaan |

| Verbose | Set-AdfsProperties -AuditLevel Verbose |

Semua peristiwa dicatat. Tingkat ini mencatat sejumlah besar informasi per permintaan. |

Untuk menaikkan atau menurunkan tingkat audit, gunakan perintah PowerShell ini:

Set-AdfsProperties -AuditLevel <None | Basic | Verbose>

Menyiapkan pengelogan keamanan ADFS 2012 R2/2016/2019

Pilih Mulai, navigasi ke Alat Administratif Program>, lalu pilih Kebijakan Keamanan Lokal.

Navigasi ke folder Pengaturan Keamanan\Kebijakan Lokal\Manajemen Hak Pengguna, lalu klik dua kali Buat audit keamanan.

Pada tab Pengaturan Keamanan Lokal, verifikasi bahwa akun layanan ADFS tercantum. Jika tidak ada, pilih Tambahkan Pengguna atau Grup dan tambahkan ke daftar, lalu pilih OK.

Untuk mengaktifkan audit, buka prompt perintah dengan hak istimewa yang ditingkatkan dan jalankan perintah berikut:

auditpol.exe /set /subcategory:"Application Generated" /failure:enable /success:enableTutup Kebijakan Keamanan Lokal.

Selanjutnya, buka snap-in Manajemen ADFS, pilih Mulai, navigasikan ke Alat Administratif Program>, lalu pilih Manajemen ADFS.

Di panel Tindakan, pilih Edit Properti Layanan Federasi.

Dalam kotak dialog Properti Layanan Federasi, pilih tab Peristiwa.

Pilih kotak centang Audit keberhasilan dan Audit kegagalan.

Pilih OK untuk menyelesaikan dan menyimpan konfigurasi.

Menginstal Microsoft Entra Connect Health untuk ADFS

Agen Microsoft Entra Connect Health untuk ADFS memungkinkan Anda memiliki visibilitas yang lebih besar ke lingkungan federasi Anda. Ini memberi Anda beberapa dasbor yang telah dikonfigurasi sebelumnya seperti penggunaan, pemantauan performa, dan laporan IP berisiko.

Untuk menginstal ADFS Connect Health, lakukan persyaratan untuk menggunakan Microsoft Entra Connect Health, lalu instal Agen Kesehatan Azure ADFS Connect.

Menyiapkan pemberitahuan IP berisiko menggunakan Buku Kerja Laporan IP Berisiko ADFS

Setelah Microsoft Entra Connect Health untuk ADFS dikonfigurasi, Anda harus memantau dan menyiapkan pemberitahuan menggunakan buku kerja laporan IP Berisiko ADFS dan Azure Monitor. Manfaat menggunakan laporan ini adalah:

- Deteksi alamat IP yang melebihi ambang batas login berbasis kata sandi yang gagal.

- Mendukung proses masuk yang gagal karena kata sandi yang buruk atau karena status penguncian ekstranet.

- Mendukung pengaktifan pemberitahuan melalui Pemberitahuan Azure.

- Pengaturan ambang batas yang dapat disesuaikan yang cocok dengan kebijakan keamanan organisasi.

- Kueri yang dapat disesuaikan dan visualisasi yang diperluas untuk analisis lebih lanjut.

- Fungsionalitas yang diperluas dari laporan IP Riskan sebelumnya, yang tidak digunakan lagi per 24 Januari 2022.

Menyiapkan pemberitahuan alat SIEM di Microsoft Azure Sentinel

Untuk menyiapkan pemberitahuan alat SIEM, buka tutorial tentang pemberitahuan di luar kotak.

Integrasi SIEM ke Microsoft Defender untuk Cloud Apps

Sambungkan alat Security Information and Event Management (SIEM) ke Microsoft Defender untuk Cloud Apps, yang saat ini mendukung Micro Focus ArcSight dan format peristiwa umum generik (CEF).

Untuk informasi selengkapnya, lihat Integrasi SIEM Generik.

Integrasi SIEM dengan Graph API

Anda dapat menyambungkan SIEM dengan Microsoft Graph Security API dengan menggunakan salah satu opsi berikut:

- Langsung menggunakan opsi integrasi yang didukung - Lihat daftar opsi integrasi yang didukung seperti menulis kode untuk langsung menghubungkan aplikasi Anda untuk mendapatkan wawasan yang kaya. Gunakan sampel untuk memulai.

- Gunakan integrasi asli dan konektor yang dibangun oleh mitra Microsoft - Lihat solusi mitra Microsoft Graph Security API untuk menggunakan integrasi ini.

- Gunakan konektor yang dibangun oleh Microsoft – Lihat daftar konektor yang dapat Anda gunakan untuk terhubung dengan API melalui berbagai solusi untuk Insiden Keamanan dan Manajemen Peristiwa (SIEM), Respons Keamanan dan Orkestrasi (SOAR), Pelacakan Insiden dan Manajemen Layanan (ITSM), pelaporan, dan sebagainya.

Untuk informasi selengkapnya, lihat Integrasi solusi keamanan menggunakan Microsoft Graph Security API.

Menggunakan Splunk

Anda juga dapat menggunakan platform Splunk untuk menyiapkan pemberitahuan.

- Tonton tutorial video ini tentang cara membuat pemberitahuan Splunk.

- Untuk informasi selengkapnya, lihat Manual pemberitahuan Splunk.

Alur kerja

Diagram alur berikut menunjukkan alur kerja investigasi penyemprotan kata sandi.

Anda juga dapat:

- Unduh semprotan kata sandi dan alur kerja playbook respons insiden lainnya sebagai PDF.

- Unduh semprotan kata sandi dan alur kerja playbook respons insiden lainnya sebagai file Visio.

Daftar periksa

Pemicu investigasi

- Menerima pemicu dari SIEM, log firewall, atau ID Microsoft Entra

- Fitur Microsoft Entra ID Protection Password Spray atau IP Berisiko

- Sejumlah besar proses masuk yang gagal (ID Peristiwa 411)

- Lonjakan Microsoft Entra Connect Health untuk ADFS

- Insiden keamanan lain (misalnya, pengelabuan)

- Aktivitas yang tidak dapat dijelaskan, seperti masuk dari lokasi yang tidak dikenal atau pengguna mendapatkan perintah MFA yang tidak terduga

Investigasi

- Apa yang sedang diperingatkan?

- Dapatkah Anda mengonfirmasi serangan ini adalah semprotan kata sandi?

- Tentukan garis waktu untuk serangan.

- Tentukan satu atau beberapa alamat IP serangan.

- Filter pada rincian masuk yang berhasil untuk periode waktu dan alamat IP ini, termasuk kata sandi yang berhasil tetapi MFA gagal

- Periksa pelaporan MFA

- Apakah ada sesuatu yang tidak biasa di akun, seperti perangkat baru, OS baru, alamat IP baru yang digunakan? Gunakan aplikasi Defender untuk Cloud atau Perlindungan Informasi Azure untuk mendeteksi aktivitas yang mencurigakan.

- Beri tahu pihak berwenang/pihak ketiga setempat untuk mendapatkan bantuan.

- Jika Anda mencurigai adanya kompromi, periksa penyelundupan data.

- Periksa akun terkait untuk perilaku mencurigakan dan lihat untuk berkorelasi dengan akun dan layanan lain yang mungkin serta alamat IP berbahaya lainnya.

- Periksa akun siapa pun yang bekerja dalam akses kantor/delegasi yang sama - kebersihan kata sandi (pastikan mereka tidak menggunakan kata sandi yang sama dengan akun yang disusupi)

- Menjalankan bantuan ADFS

Mitigasi

Periksa bagian Referensi untuk panduan tentang cara mengaktifkan fitur berikut:

- Blokir alamat IP penyerang (perhatikan perubahan pada alamat IP lain)

- Mengubah kata sandi pengguna dari dugaan penyusupan

- Mengaktifkan Penguncian Ekstranet ADFS

- Menonaktifkan autentikasi Warisan

- Azure Identity Protection yang diaktifkan (kebijakan masuk dan risiko pengguna)

- MFA yang diaktifkan (jika belum)

- Perlindungan Kata Sandi yang Diaktifkan

- Menyebarkan Microsoft Entra Connect Health untuk ADFS (jika belum)

Pemulihan

- Menandai alamat IP buruk di aplikasi Defender untuk Cloud, SIEM, ADFS, dan ID Microsoft Entra

- Periksa bentuk persistensi kotak surat lainnya seperti aturan penerusan atau delegasi lain yang ditambahkan

- MFA sebagai autentikasi utama

- Mengonfigurasi integrasi SIEM dengan Cloud

- Mengonfigurasi pemberitahuan - Perlindungan Identitas, ADFS Health Connect, SIEM, dan aplikasi Defender untuk Cloud

- Pelajaran yang dipelajari (termasuk pemangku kepentingan utama, pihak ketiga, tim komunikasi)

- Tinjauan/peningkatan postur keamanan

- Rencanakan untuk menjalankan simulator serangan reguler

Anda juga dapat mengunduh semprotan kata sandi dan daftar periksa playbook insiden lainnya sebagai file Excel.

Langkah investigasi

Respons insiden semprotan kata sandi

Mari kita pahami beberapa teknik serangan semprotan kata sandi sebelum melanjutkan penyelidikan.

Penyusupan kata sandi: Penyerang menebak kata sandi pengguna tetapi belum dapat mengakses akun karena kontrol lain seperti autentikasi multifaktor (MFA).

Penyusupan akun: Penyerang menebak kata sandi pengguna dan mendapatkan akses ke akun.

Penemuan lingkungan

Mengidentifikasi jenis autentikasi

Sebagai langkah pertama, Anda perlu memeriksa jenis autentikasi apa yang digunakan untuk domain penyewa/terverifikasi yang sedang Anda selidiki.

Untuk mendapatkan status autentikasi untuk nama domain tertentu, gunakan perintah PowerShell Get-MgDomain . Berikut contohnya:

Connect-MgGraph -Scopes "Domain.Read.All"

Get-MgDomain -DomainId "contoso.com"

Apakah autentikasi terfederasi atau dikelola?

Jika autentikasi digabungkan, rincian masuk yang berhasil disimpan di ID Microsoft Entra. Rincian masuk yang gagal ada di Penyedia Identitas (IDP) mereka. Untuk informasi selengkapnya, lihat Pemecahan masalah Layanan Federasi Direktori Aktif dan pengelogan peristiwa.

Jika jenis autentikasi hanya terkelola-cloud, sinkronisasi hash kata sandi (PHS), atau autentikasi pass-through (PTA)–kemudian rincian masuk yang berhasil dan gagal disimpan di log masuk Microsoft Entra.

Catatan

Fitur Peluncuran Bertahap memungkinkan nama domain penyewa digabungkan tetapi pengguna tertentu dikelola. Tentukan apakah ada pengguna yang menjadi anggota grup ini.

Apakah Microsoft Entra Connect Health diaktifkan untuk ADFS?

- Laporan RiskyIP menyediakan IP tersangka dan tanggal/waktu. Pemberitahuan harus diaktifkan.

- Periksa juga investigasi masuk federasi dari playbook Phishing

Apakah pengelogan tingkat lanjut diaktifkan di ADFS?

- Pengaturan ini adalah persyaratan untuk ADFS Connect Health, tetapi dapat diaktifkan secara independen

- Lihat cara mengaktifkan ADFS Health Connect)

- Periksa juga investigasi masuk Federasi dari playbook Phishing

Apakah log disimpan di SIEM?

Untuk memeriksa apakah Anda menyimpan dan menghubungkan log dalam Security Information and Event Management (SIEM) atau di sistem lain:

- Analitik log- kueri bawaan

- Microsoft Sentinel- kueri bawaan

- Splunk – kueri bawaan

- Log firewall

- UAL jika > 30 hari

Memahami ID Microsoft Entra dan pelaporan MFA

Penting bahwa Anda memahami log yang Anda lihat untuk dapat menentukan kompromi. Berikut adalah panduan cepat untuk memahami rincian masuk Microsoft Entra dan pelaporan MFA:

Pemicu insiden

Pemicu insiden adalah peristiwa atau serangkaian peristiwa yang menyebabkan pemberitahuan yang telah ditentukan sebelumnya terpicu. Contohnya adalah jumlah upaya kata sandi yang buruk di atas ambang batas yang telah ditentukan sebelumnya. Berikut adalah contoh pemicu lebih lanjut yang dapat diperingatkan dalam serangan semprotan kata sandi dan tempat pemberitahuan ini muncul. Pemicu insiden meliputi:

Pengguna

IP

String agen pengguna

Tanggal/Waktu

Anomali

Upaya kata sandi yang buruk

Lonjakan aktivitas yang tidak biasa adalah indikator utama melalui Microsoft Entra Health Connect (dengan asumsi komponen ini diinstal). Indikator lainnya adalah:

- Pemberitahuan melalui SIEM menunjukkan lonjakan saat Anda menyusun log.

- Ukuran log yang lebih besar dari normal untuk proses masuk gagal ADFS, yang dapat menjadi pemberitahuan di alat SIEM).

- Peningkatan jumlah ID peristiwa 342/411 – nama pengguna atau kata sandi salah. Atau 516 untuk penguncian ekstranet.

- Tekan ambang permintaan autentikasi yang gagal – IP Berisiko di ID Microsoft Entra atau pemberitahuan alat SIEM/kesalahan 342 dan 411 (Untuk dapat melihat informasi ini, pengelogan tingkat lanjut harus diaktifkan.)

IP Berisiko di portal Microsoft Entra Health Connect

Peringatan IP berisiko terjadi ketika ambang batas yang disesuaikan telah tercapai untuk kata sandi yang buruk dalam satu jam dan jumlah kata sandi yang buruk dalam sehari dan penguncian ekstranet.

Detail upaya yang gagal tersedia di alamat IP tab dan penguncian ekstranet.

Mendeteksi semprotan kata sandi di Azure Identity Protection

Azure Identity Protection adalah fitur Microsoft Entra ID P2 yang memiliki pemberitahuan risiko deteksi semprotan kata sandi dan fitur pencarian yang menyediakan informasi lebih lanjut atau remediasi otomatis.

Indikator serangan rendah dan lambat

Indikator serangan rendah dan lambat adalah ketika ambang batas untuk penguncian akun atau kata sandi yang buruk tidak terpukul. Anda dapat mendeteksi indikator ini melalui:

- Kegagalan dalam urutan GAL

- Kegagalan dengan atribut berulang (UA, appID target, blok/lokasi IP)

- Waktu - semprotan otomatis cenderung memiliki interval waktu yang lebih teratur antara upaya.

Investigasi dan mitigasi

Catatan

Anda dapat melakukan penyelidikan dan mitigasi secara bersamaan selama serangan berkelanjutan/berkelanjutan.

Aktifkan pengelogan tingkat lanjut pada ADFS jika belum diaktifkan.

Tentukan tanggal dan waktu dimulainya serangan.

Tentukan alamat IP penyerang (mungkin beberapa sumber dan beberapa alamat IP) dari firewall, ADFS, SIEM, atau ID Microsoft Entra.

Setelah semprotan kata sandi dikonfirmasi, Anda mungkin harus memberi tahu lembaga setempat (polisi, pihak ketiga, antara lain).

Susun dan pantau ID Peristiwa berikut untuk ADFS:

ADFS 2012 R2

- Peristiwa audit 403 – agen pengguna membuat permintaan

- Peristiwa audit 411 – permintaan autentikasi yang gagal

- Peristiwa audit 516 – penguncian ekstranet

- Peristiwa Audit 342 – permintaan autentikasi yang gagal

- Peristiwa Audit 412 - Berhasil masuk

Untuk mengumpulkan Peristiwa Audit 411 - permintaan autentikasi yang gagal, gunakan skrip berikut:

PARAM ($PastDays = 1, $PastHours) #************************************************ #ADFSBadCredsSearch.ps1 #Version 1.0 #Date: 6-20-2016 #Author: Tim Springston [MSFT] #Description: This script will parse the ADFS server's (not proxy) security ADFS #for events which indicate an incorrectly entered username or password. The script can specify a #past period to search the log for and it defaults to the past 24 hours. Results >#will be placed into a CSV for #review of UPN, IP address of submitter, and timestamp. #************************************************ cls if ($PastHours -gt 0) {$PastPeriod = (Get-Date).AddHours(-($PastHours))} else {$PastPeriod = (Get-Date).AddDays(-($PastDays))} $Outputfile = $Pwd.path + "\BadCredAttempts.csv" $CS = get-wmiobject -class win32_computersystem $Hostname = $CS.Name + '.' + $CS.Domain $Instances = @{} $OSVersion = gwmi win32_operatingsystem [int]$BN = $OSVersion.Buildnumber if ($BN -lt 9200){$ADFSLogName = "AD FS 2.0/Admin"} else {$ADFSLogName = "AD FS/Admin"} $Users = @() $IPAddresses = @() $Times = @() $AllInstances = @() Write-Host "Searching event log for bad credential events..." if ($BN -ge 9200) {Get-Winevent -FilterHashTable @{LogName= "Security"; >StartTime=$PastPeriod; ID=411} -ErrorAction SilentlyContinue | Where-Object{$_.Message -match "The user name or password is incorrect"} | % { $Instance = New-Object PSObject $UPN = $_.Properties[2].Value $UPN = $UPN.Split("-")[0] $IPAddress = $_.Properties[4].Value $Users += $UPN $IPAddresses += $IPAddress $Times += $_.TimeCreated add-member -inputobject $Instance -membertype noteproperty -name >"UserPrincipalName" -value $UPN add-member -inputobject $Instance -membertype noteproperty -name "IP Address" ->value $IPAddress add-member -inputobject $Instance -membertype noteproperty -name "Time" -value >($_.TimeCreated).ToString() $AllInstances += $Instance $Instance = $null } } $AllInstances | select * | Export-Csv -Path $Outputfile -append -force ->NoTypeInformation Write-Host "Data collection finished. The output file can be found at >$outputfile`." $AllInstances = $null

ADFS 2016/2019

Bersama dengan ID peristiwa di atas, susun Peristiwa Audit 1203 – Kesalahan Validasi Kredensial Baru.

- Susun semua rincian masuk yang berhasil untuk kali ini di ADFS (jika digabungkan). Masuk dan keluar cepat (pada detik yang sama) dapat menjadi indikator kata sandi yang berhasil ditebak dan dicoba oleh penyerang.

- Menyusun peristiwa Microsoft Entra yang berhasil atau terganggu untuk periode waktu ini untuk skenario federasi dan terkelola.

Memantau dan menyusun ID Peristiwa dari ID Microsoft Entra

Lihat cara menemukan arti log kesalahan.

ID Peristiwa berikut dari ID Microsoft Entra relevan:

- 50057 - Akun pengguna dinonaktifkan

- 50055 - Kata sandi kedaluwarsa

- 50072 - Pengguna diminta untuk menyediakan MFA

- 50074 - MFA diperlukan

- 50079 - pengguna perlu mendaftarkan info keamanan

- 53003 - Pengguna diblokir oleh Akses Bersyar

- 53004 - Tidak dapat mengonfigurasi MFA karena aktivitas yang mencurigakan

- 530032 - Diblokir oleh Akses Bersyar pada Kebijakan Keamanan

- Status Masuk Berhasil, Gagal, Mengganggu

Menyusun ID peristiwa dari playbook Microsoft Azure Sentinel

Anda bisa mendapatkan semua ID Peristiwa dari Playbook Microsoft Sentinel yang tersedia di GitHub.

Mengisolasi dan mengonfirmasi serangan

Isolasi peristiwa masuk ADFS dan Microsoft Entra yang berhasil dan terganggu. Ini adalah rekening anda yang menarik.

Blokir ALAMAT IP ADFS 2012R2 ke atas untuk autentikasi federasi. Berikut contohnya:

Set-AdfsProperties -AddBannedIps "1.2.3.4", "::3", "1.2.3.4/16"

Mengumpulkan log ADFS

Kumpulkan beberapa ID peristiwa dalam jangka waktu tertentu. Berikut contohnya:

Get-WinEvent -ProviderName 'ADFS' | Where-Object { $_.ID -eq '412' -or $_.ID -eq '411' -or $_.ID -eq '342' -or $_.ID -eq '516' -and $_.TimeCreated -gt ((Get-Date).AddHours(-"8")) }

Menyusun log ADFS di ID Microsoft Entra

Laporan Masuk Microsoft Entra menyertakan aktivitas masuk ADFS saat Anda menggunakan Microsoft Entra Connect Health. Filter log masuk menurut Jenis Penerbit Token "Federasi".

Berikut adalah contoh perintah PowerShell untuk mengambil log masuk untuk alamat IP tertentu:

Get-AzureADIRSignInDetail -TenantId b446a536-cb76-4360-a8bb-6593cf4d9c7f -IpAddress 131.107.128.76

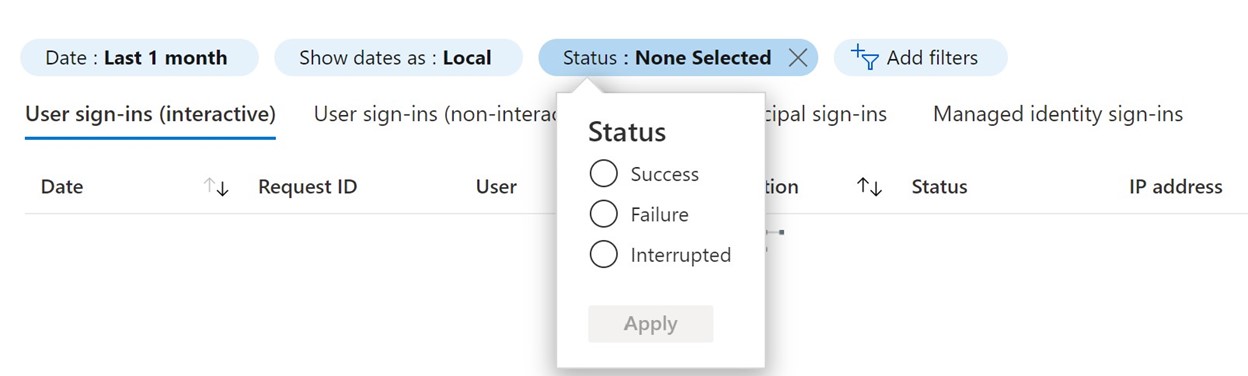

Selain itu, cari portal Azure untuk jangka waktu, alamat IP, dan masuk yang berhasil dan terganggu seperti yang ditunjukkan pada gambar-gambar ini.

Anda kemudian dapat mengunduh data ini sebagai file .csv untuk analisis. Untuk informasi selengkapnya, lihat Laporan aktivitas masuk di pusat admin Microsoft Entra.

Memprioritaskan temuan

Penting untuk dapat bereaksi terhadap ancaman yang paling kritis. Ancaman ini dapat menunjukkan bahwa penyerang telah berhasil mendapatkan akses ke akun dan oleh karena itu dapat mengakses/menyelundupkan data; penyerang memiliki kata sandi tetapi mungkin tidak dapat mengakses akun. Misalnya, mereka memiliki kata sandi tetapi tidak melewati tantangan MFA. Selain itu, penyerang tidak dapat menebak kata sandi dengan benar tetapi terus mencoba. Selama analisis, prioritaskan temuan ini:

- Berhasil masuk oleh alamat IP penyerang yang diketahui

- Masuk terganggu oleh alamat IP penyerang yang diketahui

- Rincian masuk yang gagal oleh alamat IP penyerang yang diketahui

- Rincian masuk alamat IP lain yang berhasil

Periksa autentikasi warisan

Sebagian besar serangan menggunakan autentikasi warisan. Ada banyak cara untuk menentukan protokol serangan.

Di ID Microsoft Entra, navigasikan ke Masuk dan filter di Aplikasi Klien.

Pilih semua protokol autentikasi warisan yang tercantum.

Atau jika Anda memiliki ruang kerja Azure, Anda bisa menggunakan buku kerja autentikasi warisan bawaan yang terletak di pusat admin Microsoft Entra di bawah Pemantauan dan Buku Kerja.

Blokir alamat IP Microsoft Entra ID untuk skenario terkelola (PHS termasuk penahapan)

Navigasi ke Lokasi baru bernama.

Buat kebijakan CA untuk menargetkan semua aplikasi dan blokir untuk lokasi bernama ini saja.

Apakah pengguna menggunakan sistem operasi, IP, ISP, perangkat, atau browser ini sebelumnya?

Jika belum dan aktivitas ini tidak biasa, benderai pengguna dan selidiki semua aktivitas mereka.

Apakah IP ditandai sebagai "berisiko"?

Pastikan Anda merekam kata sandi yang berhasil tetapi respons MFA gagal, karena aktivitas ini menunjukkan bahwa penyerang mendapatkan kata sandi tetapi tidak melewati MFA.

Sisihkan akun apa pun yang tampaknya merupakan rincian masuk normal, misalnya, MFA yang diteruskan, lokasi, dan IP yang tidak biasa.

Pelaporan MFA

Penting untuk juga memeriksa log MFA untuk menentukan apakah penyerang menebak kata sandi tetapi gagal meminta MFA. Log autentikasi multifaktor Microsoft Entra memperlihatkan detail autentikasi untuk peristiwa saat pengguna dimintai autentikasi multifaktor. Periksa dan pastikan tidak ada log MFA besar yang mencurigakan di ID Microsoft Entra. Untuk informasi selengkapnya, lihat cara menggunakan laporan masuk untuk meninjau peristiwa autentikasi multifaktor Microsoft Entra.

Pemeriksaan tambahan

Di Defender untuk Cloud Apps, selidiki aktivitas dan akses file akun yang disusupi. Untuk informasi selengkapnya, lihat:

- Menyelidiki kompromi dengan aplikasi Defender untuk Cloud

- Menyelidiki anomali dengan Defender untuk Cloud Apps

Periksa apakah pengguna memiliki akses ke lebih banyak sumber daya, seperti komputer virtual (VM), izin akun domain, penyimpanan, antara lain. Jika ada pelanggaran data, Anda harus memberi tahu lebih banyak lembaga, seperti polisi.

Tindakan remedial segera

- Ubah kata sandi akun apa pun yang Anda duga telah dilanggar atau kata sandi akun ditemukan. Selain itu, blokir pengguna. Pastikan Anda mengikuti panduan untuk mencabut akses darurat.

- Tandai akun yang disusupi sebagai "disusupi" di Microsoft Entra ID Identity Protection.

- Blokir alamat IP penyerang. Berhati-hatilah saat melakukan tindakan ini karena penyerang dapat menggunakan VPN yang sah dan dapat menciptakan lebih banyak risiko karena mereka mengubah alamat IP juga. Jika Anda menggunakan Autentikasi Cloud, blokir alamat IP di aplikasi Defender untuk Cloud atau ID Microsoft Entra. Jika digabungkan, Anda perlu memblokir alamat IP di tingkat firewall di depan layanan ADFS.

- Blokir autentikasi warisan jika digunakan (tindakan ini, namun, dapat memengaruhi bisnis).

- Aktifkan MFA jika belum dilakukan.

- Mengaktifkan Perlindungan Identitas untuk risiko pengguna dan risiko masuk

- Periksa data yang disusupi (email, SharePoint, OneDrive, aplikasi). Lihat cara menggunakan filter aktivitas di Defender untuk Cloud Apps.

- Menjaga kebersihan kata sandi. Untuk informasi selengkapnya, lihat Perlindungan kata sandi Microsoft Entra.

- Anda juga dapat merujuk ke Bantuan ADFS.

Pemulihan

Perlindungan kata sandi

Terapkan perlindungan kata sandi pada ID Microsoft Entra dan lokal dengan mengaktifkan daftar kata sandi yang dilarang khusus. Konfigurasi ini mencegah pengguna mengatur kata sandi atau kata sandi lemah yang terkait dengan organisasi Anda:

Untuk informasi selengkapnya, lihat cara mempertahankan dari serangan semprotan kata sandi.

Menandai alamat IP

Tandai alamat IP di Defender untuk Cloud Apps untuk menerima pemberitahuan yang terkait dengan penggunaan di masa mendatang:

Menandai alamat IP

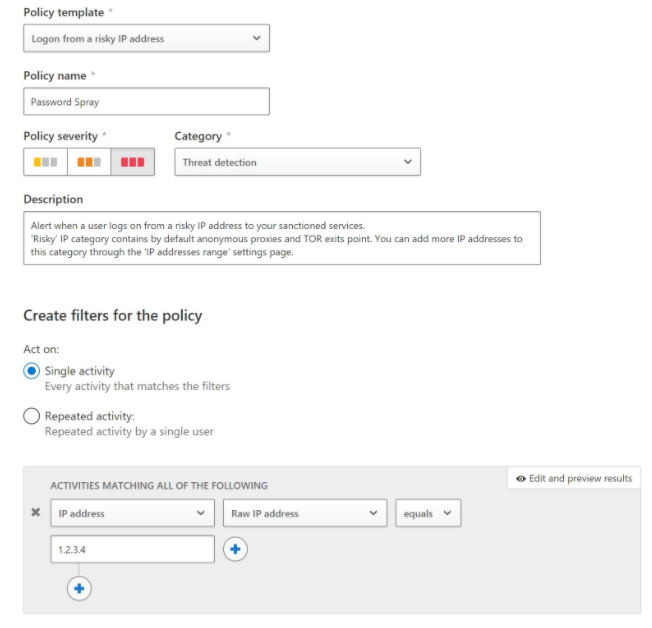

Di Defender untuk Cloud Apps, alamat IP "tag" untuk cakupan IP dan siapkan pemberitahuan untuk rentang IP ini untuk referensi di masa mendatang dan respons yang dipercepat.

Mengatur pemberitahuan untuk alamat IP tertentu

Mengonfigurasi pemberitahuan

Bergantung pada kebutuhan organisasi, Anda dapat mengonfigurasi pemberitahuan.

Siapkan pemberitahuan di alat SIEM Anda dan lihat meningkatkan kesenjangan pengelogan. Mengintegrasikan pembuatan log ADFS, MICROSOFT Entra ID, Office 365, dan Defender untuk Cloud Apps.

Konfigurasikan ambang batas dan pemberitahuan di portal ADFS Health Connect dan Risky IP.

Lihat cara mengonfigurasi pemberitahuan di portal Perlindungan Identitas.

Menyiapkan kebijakan risiko masuk dengan Akses Bersyarat atau Perlindungan Identitas

- Mengonfigurasi risiko Masuk

- Mengonfigurasi Risiko Pengguna

- Mengonfigurasi pemberitahuan kebijakan di Defender untuk Cloud Apps

Pertahanan yang direkomendasikan

- Mendidik pengguna akhir, pemangku kepentingan utama, operasi garis depan, tim teknis, tim keamanan dan komunikasi cyber

- Tinjau kontrol keamanan dan buat perubahan yang diperlukan untuk meningkatkan atau memperkuat kontrol keamanan dalam organisasi Anda

- Menyarankan penilaian konfigurasi Microsoft Entra

- Menjalankan latihan simulator serangan reguler

Referensi

Prasyarat

- Pemberitahuan Microsoft Azure Sentinel

- Integrasi SIEM ke Defender untuk Cloud Apps

- Integrasi SIEM dengan Graph API

- Manual pemberitahuan Splunk

- Menginstal ADFS Health Connect

- Memahami log masuk Microsoft Entra

- Memahami pelaporan MFA

Mitigasi

- Mitigasi untuk semprotan kata sandi

- Aktifkan perlindungan kata sandi

- Memblokir autentikasi warisan

- Memblokir alamat IP di ADFS

- Kontrol akses (termasuk memblokir alamat IP) ADFS v3

- Perlindungan Kata Sandi ADFS

- Mengaktifkan Penguncian Ekstranet ADFS

- MFA sebagai autentikasi utama

- Aktifkan Perlindungan Identitas

- Referensi aktivitas audit Microsoft Entra

- Skema log audit Microsoft Entra

- Skema log masuk Microsoft Entra

- Microsoft Entra audit log Graph API

- Peringatan IP Berisiko

- Bantuan ADFS

Pemulihan

- Integrasi alat SIEM

- Membuat pemberitahuan Defender untuk Cloud Apps

- Membuat IP Berisiko dan Pemberitahuan ADFS Health Connect

- Pemberitahuan Perlindungan Identitas

- Simulator serangan

Playbook respons insiden tambahan

Periksa panduan untuk mengidentifikasi dan menyelidiki jenis serangan tambahan ini:

Sumber daya respons insiden

- Gambaran umum produk dan sumber daya keamanan Microsoft untuk analis baru ke peran dan berpengalaman

- Perencanaan untuk Security Operations Center (SOC) Anda

- Respons insiden Microsoft Defender XDR

- Microsoft Defender untuk Cloud (Azure)

- Respons insiden Microsoft Azure Sentinel

- Panduan tim Respons Insiden Microsoft berbagi praktik terbaik untuk tim dan pemimpin keamanan

- Panduan Respons Insiden Microsoft membantu tim keamanan menganalisis aktivitas yang mencurigakan