Jenis identitas dan akun untuk aplikasi tunggal dan multipenyewa

Artikel ini menjelaskan cara Anda, sebagai pengembang, dapat memilih apakah aplikasi Anda hanya mengizinkan pengguna dari penyewa Microsoft Entra, penyewa Microsoft Entra, atau pengguna dengan akun Microsoft pribadi Anda. Anda dapat mengonfigurasi aplikasi untuk menjadi penyewa tunggal atau multipenyewa selama pendaftaran aplikasi di Microsoft Entra. Pastikan prinsip Zero Trust dari akses hak istimewa paling sedikit sehingga aplikasi Anda hanya meminta izin yang dibutuhkan.

platform identitas Microsoft menyediakan dukungan untuk jenis identitas tertentu:

- Akun kantor atau sekolah saat entitas memiliki akun di ID Microsoft Entra

- Akun pribadi Microsoft (MSA) untuk siapa saja yang memiliki akun di Outlook.com, Hotmail, Live, Skype, Xbox, dll.

- Identitas eksternal di ID Microsoft Entra untuk mitra (pengguna di luar organisasi Anda)

- Microsoft Entra Business to Customer (B2C) yang memungkinkan Anda membuat solusi yang memungkinkan pelanggan Anda membawa penyedia identitas mereka yang lain. Aplikasi yang menggunakan Azure AD B2C atau berlangganan Microsoft Dynamics 365 Fraud Protection dengan Azure Active Directory B2C dapat menilai aktivitas yang berpotensi menipu setelah upaya untuk membuat akun baru atau masuk ke ekosistem klien.

Bagian yang diperlukan dari pendaftaran aplikasi di ID Microsoft Entra adalah pilihan jenis akun yang didukung. Meskipun Profesional TI dalam peran administrator memutuskan siapa yang dapat menyetujui aplikasi di penyewa mereka, Anda, sebagai pengembang, menentukan siapa yang dapat menggunakan aplikasi Anda berdasarkan jenis akun. Saat penyewa tidak mengizinkan Anda mendaftarkan aplikasi di ID Microsoft Entra, administrator memberi Anda cara untuk mengomunikasikan detail tersebut kepada mereka melalui mekanisme lain.

Anda memilih dari opsi jenis akun yang didukung berikut saat mendaftarkan aplikasi Anda.

Accounts in this organizational directory only (O365 only - Single tenant)Accounts in any organizational directory (Any Azure AD directory - Multitenant)Accounts in any organizational directory (Any Azure AD directory - Multitenant) and personal Microsoft accounts (e.g. Skype, Xbox)Personal Microsoft accounts only

Akun dalam direktori organisasi ini saja - penyewa tunggal

Saat Anda memilih Akun hanya di direktori organisasi ini (hanya O365 - Penyewa tunggal), Anda hanya mengizinkan pengguna dan tamu dari penyewa tempat pengembang mendaftarkan aplikasi mereka. Opsi ini adalah yang paling umum untuk aplikasi Line of Business (LOB).

Akun hanya dalam direktori organisasi apa pun - multipenyewa

Saat Anda memilih Akun di direktori organisasi apa pun (Direktori Microsoft Entra apa pun - Multipenyewa), Anda mengizinkan pengguna mana pun dari direktori Microsoft Entra mana pun untuk masuk ke aplikasi multipenyewa Anda. Jika Anda hanya ingin mengizinkan pengguna dari penyewa tertentu, Anda memfilter pengguna ini dalam kode Anda dengan memeriksa apakah klaim id di id_token ada di daftar penyewa yang diizinkan. Aplikasi Anda dapat menggunakan titik akhir organisasi atau titik akhir umum untuk memasukkan pengguna di penyewa beranda pengguna. Untuk mendukung pengguna tamu yang masuk ke aplikasi multipenyewa, Anda menggunakan titik akhir penyewa tertentu untuk penyewa di mana pengguna adalah tamu untuk masuk ke pengguna.

Akun di akun organisasi dan akun Microsoft pribadi apa pun

Saat Anda memilih Akun di akun organisasi dan akun Microsoft pribadi apa pun (Direktori Microsoft Entra apa pun - Multipenyewa) dan akun Microsoft pribadi (misalnya Skype, Xbox), Anda mengizinkan pengguna untuk masuk ke aplikasi Anda dengan identitas asli mereka dari penyewa atau akun konsumen Microsoft Entra mana pun. Pemfilteran penyewa dan penggunaan titik akhir yang sama berlaku untuk aplikasi ini seperti yang mereka lakukan pada aplikasi multipenyewa seperti yang dijelaskan sebelumnya.

Khusus akun Microsoft pribadi

Saat Anda memilih akun Microsoft Pribadi saja, Anda hanya mengizinkan pengguna dengan akun konsumen untuk menggunakan aplikasi Anda.

Aplikasi yang dihadapi pelanggan

Saat Anda membangun solusi di platform identitas Microsoft yang menjangkau pelanggan Anda, biasanya Anda tidak ingin menggunakan direktori perusahaan Anda. Sebagai gantinya, Anda ingin pelanggan berada di direktori terpisah sehingga mereka tidak dapat mengakses sumber daya perusahaan perusahaan Anda. Untuk memenuhi kebutuhan ini, Microsoft menawarkan Microsoft Entra Business to Customer (B2C).

Azure AD B2C menyediakan identitas bisnis ke pelanggan sebagai layanan. Anda dapat mengizinkan pengguna untuk memiliki nama pengguna dan kata sandi hanya untuk aplikasi Anda. B2C mendukung pelanggan dengan identitas sosial untuk mengurangi kata sandi. Anda dapat mendukung pelanggan perusahaan dengan menggabungkan direktori Azure AD B2C Anda ke ID Microsoft Entra pelanggan anda atau idP apa pun yang mendukung Security Assertion Markup Language (SAML) ke OpenID Koneksi. Tidak seperti aplikasi multipenyewa, aplikasi Anda tidak menggunakan direktori perusahaan pelanggan tempat mereka melindungi aset perusahaan mereka. Pelanggan Anda dapat mengakses layanan atau kemampuan Anda tanpa memberikan akses aplikasi Anda ke sumber daya perusahaan mereka.

Ini bukan hanya terserah pengembang

Saat Anda menentukan dalam pendaftaran aplikasi yang dapat masuk ke aplikasi Anda, kata akhir berasal dari pengguna individu atau admin penyewa rumah pengguna. Admin penyewa seringkali ingin memiliki kontrol lebih besar atas aplikasi daripada hanya siapa yang dapat masuk. Misalnya, mereka mungkin ingin menerapkan kebijakan Akses Bersyarah ke aplikasi atau mengontrol grup mana yang mereka izinkan untuk menggunakan aplikasi. Untuk memungkinkan admin penyewa memiliki kontrol ini, ada objek kedua di platform identitas Microsoft: aplikasi Enterprise. Aplikasi perusahaan juga dikenal sebagai Perwakilan Layanan.

Aplikasi dengan pengguna di penyewa lain atau akun konsumen lainnya

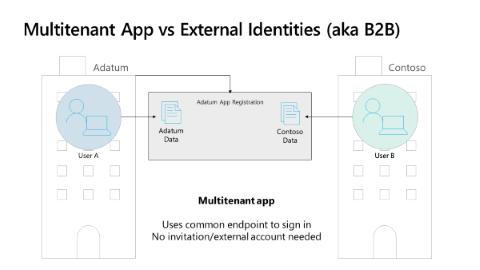

Seperti yang ditunjukkan dalam diagram berikut menggunakan contoh dua penyewa (untuk organisasi fiktif, Adatum dan Contoso), jenis akun yang didukung menyertakan Akun dalam opsi direktori organisasi apa pun untuk aplikasi multipenyewa sehingga Anda dapat mengizinkan pengguna direktori organisasi. Dengan kata lain, Anda mengizinkan pengguna untuk masuk ke aplikasi Anda dengan identitas asli mereka dari ID Microsoft Entra apa pun. Perwakilan Layanan secara otomatis dibuat di penyewa saat pengguna pertama dari penyewa mengautentikasi ke aplikasi.

Hanya ada satu pendaftaran aplikasi atau objek aplikasi. Namun, ada aplikasi Enterprise, atau Service Principal (SP), di setiap penyewa yang memungkinkan pengguna untuk masuk ke aplikasi. Admin penyewa dapat mengontrol cara kerja aplikasi di penyewa mereka.

Pertimbangan aplikasi multipenyewa

Aplikasi multipenyewa memasukkan pengguna dari penyewa beranda pengguna saat aplikasi menggunakan titik akhir umum atau organisasi. Aplikasi ini memiliki satu pendaftaran aplikasi seperti yang ditunjukkan dalam diagram berikut. Dalam contoh ini, aplikasi terdaftar di penyewa Adatum. Pengguna A dari Adatum dan Pengguna B dari Contoso dapat masuk ke aplikasi dengan harapan Pengguna A dari Adatum mengakses data Adatum dan bahwa Pengguna B dari Contoso mengakses data Contoso.

Sebagai pengembang, Anda bertanggung jawab untuk memisahkan informasi penyewa. Misalnya, jika data Contoso berasal dari Microsoft Graph, Pengguna B dari Contoso hanya melihat data Microsoft Graph Contoso. Tidak ada kemungkinan bagi Pengguna B dari Contoso untuk mengakses data Microsoft Graph di penyewa Adatum karena Microsoft 365 memiliki pemisahan data yang sebenarnya.

Dalam diagram di atas, Pengguna B dari Contoso dapat masuk ke aplikasi dan mereka dapat mengakses data Contoso di aplikasi Anda. Aplikasi Anda dapat menggunakan titik akhir umum (atau organisasi) sehingga pengguna secara asli masuk ke penyewa mereka, tidak memerlukan proses undangan. Pengguna dapat menjalankan dan masuk ke aplikasi Anda dan berfungsi setelah admin pengguna atau penyewa memberikan persetujuan.

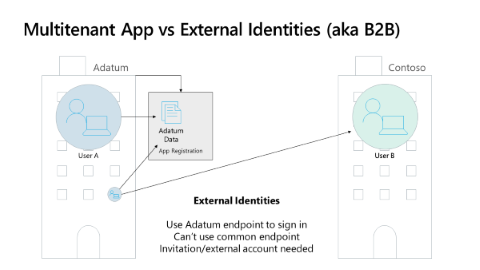

Kolaborasi dengan pengguna eksternal

Ketika perusahaan ingin memungkinkan pengguna yang bukan anggota perusahaan untuk mengakses data dari perusahaan, mereka menggunakan fitur Microsoft Entra Business to Business (B2B). Seperti yang diilustrasikan dalam diagram berikut, perusahaan dapat mengundang pengguna untuk menjadi pengguna tamu di penyewa mereka. Setelah pengguna menerima undangan, mereka dapat mengakses data yang dilindungi penyewa yang mengundang. Pengguna tidak membuat kredensial terpisah di penyewa.

Pengguna tamu mengautentikasi dengan masuk ke penyewa rumah, Akun Microsoft pribadi, atau akun Penyedia Identitas (IDP) lainnya. Tamu juga dapat mengautentikasi dengan kode akses satu kali menggunakan email apa pun. Setelah tamu mengautentikasi, ID Microsoft Entra penyewa yang mengundang menyediakan token untuk akses ke mengundang data penyewa.

Sebagai pengembang, ingatlah pertimbangan ini saat aplikasi Anda mendukung pengguna tamu:

- Anda harus menggunakan titik akhir khusus penyewa saat masuk ke pengguna tamu. Anda tidak dapat menggunakan titik akhir umum, organisasi, atau konsumen.

- Identitas pengguna tamu berbeda dari identitas pengguna di penyewa rumah mereka atau IDP lainnya. Klaim

oiddalam token untuk pengguna tamu berbeda dari individuoidyang sama di penyewa rumah mereka.

Langkah berikutnya

- Bagaimana dan mengapa aplikasi ditambahkan ke MICROSOFT Entra ID menjelaskan bagaimana objek aplikasi menjelaskan aplikasi ke ID Microsoft Entra.

- Praktik terbaik keamanan untuk properti aplikasi di MICROSOFT Entra ID mencakup properti seperti URI pengalihan, token akses, sertifikat dan rahasia, URI ID aplikasi, dan kepemilikan aplikasi.

- Membangun aplikasi dengan pendekatan Zero Trust untuk identitas memberikan gambaran umum izin dan praktik terbaik akses.

- Memperoleh otorisasi untuk mengakses sumber daya membantu Anda memahami cara terbaik memastikan Zero Trust saat memperoleh izin akses sumber daya untuk aplikasi Anda.

- Mengembangkan strategi izin yang didelegasikan membantu Anda menerapkan pendekatan terbaik untuk mengelola izin dalam aplikasi Anda dan mengembangkan menggunakan prinsip Zero Trust.

- Mengembangkan strategi izin aplikasi membantu Anda memutuskan pendekatan izin aplikasi Anda untuk manajemen kredensial.