Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Mengamankan lingkungan DevOps tidak lagi menjadi pilihan bagi pengembang. Peretas bergeser ke kiri sehingga Anda harus menerapkan prinsip Zero Trust yang mencakup verifikasi secara eksplisit, menggunakan akses hak istimewa paling sedikit, dan mengasumsikan pelanggaran di lingkungan DevOps.

Artikel ini menjelaskan praktik terbaik untuk mengamankan lingkungan DevOps Anda dengan pendekatan Zero Trust untuk mencegah peretas mengorbankan kotak pengembang, menginfeksi alur rilis dengan skrip berbahaya, dan mendapatkan akses ke data produksi melalui lingkungan pengujian.

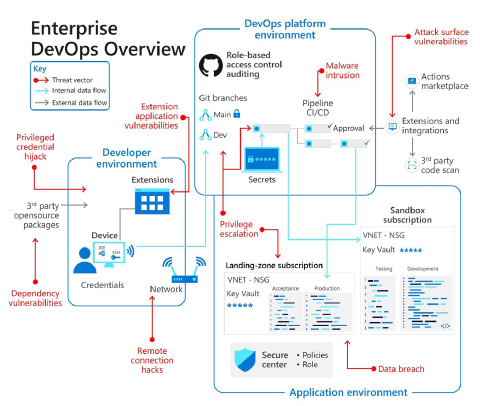

EBook Mengamankan Lingkungan DevOps Enterprise kami menampilkan visualisasi pengembang, platform DevOps, dan lingkungan aplikasi berikut bersama dengan potensi ancaman keamanan untuk masing-masing.

Perhatikan dalam diagram di atas bagaimana koneksi antara lingkungan dan integrasi eksternal memperluas lanskap ancaman. Koneksi ini dapat meningkatkan peluang bagi peretas untuk membahayakan sistem.

Aktor jahat membentang di seluruh perusahaan untuk membahayakan lingkungan DevOps, mendapatkan akses, dan membuka bahaya baru. Serangan melampaui luasnya pelanggaran keamanan cyber yang khas untuk menyuntikkan kode berbahaya, mengasumsikan identitas pengembang yang kuat, dan mencuri kode produksi.

Ketika perusahaan beralih ke skenario di mana saja, mereka harus memperkuat keamanan perangkat. Kantor keamanan cyber mungkin tidak memiliki pemahaman yang konsisten tentang di mana dan bagaimana pengembang mengamankan dan membangun kode. Penyerang memanfaatkan kelemahan ini dengan peretasan koneksi jarak jauh dan pencurian identitas pengembang.

Alat DevOps adalah titik masuk utama untuk peretas, mulai dari otomatisasi alur hingga validasi kode dan repositori kode. Jika pelaku jahat menginfeksi kode sebelum mencapai sistem produksi, dalam banyak kasus, itu dapat melewati titik pemeriksaan keamanan cyber. Untuk mencegah kompromi, pastikan bahwa tim pengembangan Anda terlibat dengan ulasan serekan, pemeriksaan keamanan dengan plugin keamanan IDE, standar pengodean yang aman, dan tinjauan cabang.

Tim keamanan cyber bertujuan untuk mencegah penyerang menyimpulkan lingkungan produksi. Namun, lingkungan sekarang mencakup alat dan produk rantai pasokan. Pelanggaran alat sumber terbuka dapat memperbesar risiko keamanan cyber global.

Pelajari selengkapnya tentang artikel khusus pengembang dengan artikel DevSecOps berikut ini di bagian Panduan pengembang dari Pusat Panduan Zero Trust:

- Mengamankan lingkungan platform DevOps membantu Anda menerapkan prinsip Zero Trust di lingkungan platform DevOps Anda dan menyoroti praktik terbaik untuk manajemen rahasia dan sertifikat.

- Mengamankan lingkungan pengembang membantu Anda menerapkan prinsip Zero Trust di lingkungan pengembangan Anda dengan praktik terbaik untuk hak istimewa paling sedikit, keamanan cabang, dan alat, ekstensi, dan integrasi kepercayaan.

- Menyematkan keamanan Zero Trust ke alur kerja pengembang Membantu Anda berinovasi dengan cepat dan aman.

Langkah berikutnya

- Mempercepat dan mengamankan kode Anda dengan Azure DevOps dengan alat yang memberi pengembang kode tercepat dan paling aman untuk pengalaman cloud.

- Daftar untuk Azure Developer CLI, alat sumber terbuka yang mempercepat waktu yang diperlukan untuk memulai di Azure.

- Konfigurasikan Azure untuk mempercayai OIDC GitHub sebagai identitas federasi. OpenID Koneksi (OIDC) memungkinkan alur kerja GitHub Actions Anda mengakses sumber daya di Azuretanpa perlu menyimpan kredensial Azure sebagai rahasia GitHub berumur panjang.

- Pusat sumber daya DevOps membantu Anda dengan praktik DevOps, metode Agile, kontrol versi Git, DevOps di Microsoft, dan cara menilai kemajuan DevOps organisasi Anda.

- Pelajari bagaimana solusi Microsoft DevSecOps mengintegrasikan keamanan ke dalam setiap aspek siklus hidup pengiriman perangkat lunak untuk mengaktifkan DevSecOps, atau DevOps yang aman, untuk aplikasi di cloud (dan di mana saja) dengan Azure dan GitHub.

- Menerapkan prinsip Zero Trust seperti yang dijelaskan dalam memorandum 22-09 (mendukung perintah eksekutif AS 14028, Meningkatkan Keamanan Cyber Bangsa) dengan menggunakan MICROSOFT Entra ID sebagai sistem manajemen identitas terpusat.