Tutorial: Menyebarkan Kluster Big Data SQL Server dalam mode AD di Azure Kubernetes Services (AKS)

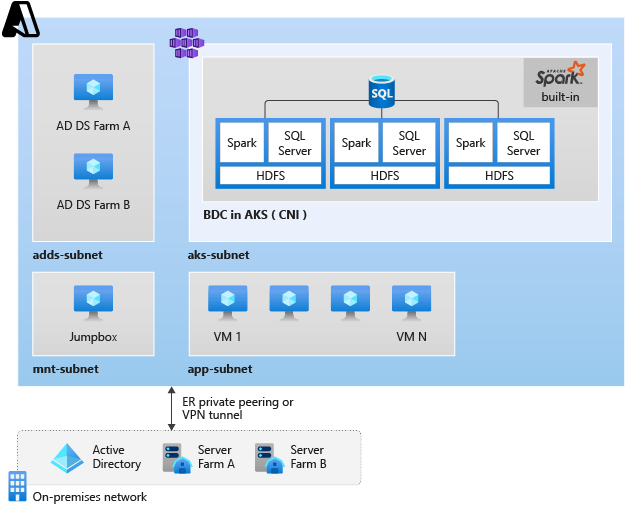

Artikel ini menjelaskan cara menyebarkan kluster big data SQL Server dalam mode autentikasi Direktori Aktif dengan arsitektur referensi. Arsitektur referensi memperluas Active Directory lokal domain Service (AD DS) Anda ke Azure. Anda dapat menyebarkannya dari Azure Architecture Center dengan blok penyusun Azure.

Penting

Add-on Kluster Big Data Microsoft SQL Server 2019 akan dihentikan. Dukungan untuk SQL Server 2019 Kluster Big Data akan berakhir pada 28 Februari 2025. Semua pengguna SQL Server 2019 yang ada dengan Jaminan Perangkat Lunak akan didukung sepenuhnya pada platform dan perangkat lunak akan terus dipertahankan melalui pembaruan kumulatif SQL Server hingga saat itu. Untuk informasi selengkapnya, lihat posting blog pengumuman dan Opsi big data di platform Microsoft SQL Server.

Prasyarat

Sebelum menyebarkan kluster big data SQL Server, Anda perlu:

- Akses Azure VM untuk manajemen. VM ini memerlukan akses ke Azure Virtual Network (VNet) tempat Anda akan menyebarkan kluster big data. Ini harus berada di VNet yang sama, atau di VNet yang di-peering.

- Instal alat big data pada VM manajemen.

- Bersiap untuk menyebarkan kluster dalam mode autentikasi Direktori Aktif di pengontrol AD lokal Anda.

Membuat subnet AKS

Atur variabel lingkungan

export REGION_NAME=< your Azure Region > export RESOURCE_GROUP=<your resource group > export SUBNET_NAME=aks-subnet export VNet_NAME= adds-vnet export AKS_NAME= <your aks cluster name>Membuat subnet AKS

SUBNET_ID=$(az network vnet subnet show \ --resource-group $RESOURCE_GROUP \ --vnet-name $VNet_NAME \ --name $SUBNET_NAME \ --query id -o tsv)

Cuplikan layar berikut menunjukkan bagaimana kami merencanakan subnet berada di VNet dalam arsitektur.

Membuat kluster privat AKS

Anda dapat menggunakan perintah berikut untuk menyebarkan kluster privat AKS. Jika Anda tidak memerlukan kluster privat, hapus --enable-private-cluster parameter dalam perintah . Untuk informasi tentang persyaratan lain, lihat cara menyebarkan Kluster Azure Kubernetes (AKS).

az aks create \

--resource-group $RESOURCE_GROUP \

--name $AKS_NAME \

--load-balancer-sku standard \

--enable-private-cluster \

--network-plugin azure \

--vnet-subnet-id $SUBNET_ID \

--docker-bridge-address 172.17.0.1/16 \

--dns-service-ip 10.3.0.10 \

--service-cidr 10.3.0.0/24 \

--node-vm-size Standard_D13_v2 \

--node-count 2 \

--generate-ssh-keys

Setelah menyebarkan kluster AKS, sambungkan ke kluster AKS.

Memverifikasi entri DNS terbalik untuk pengendali domain

Sebelum memulai penyebaran Kluster Big Data SQL Server dalam mode AD di kluster AKS, verifikasi bahwa pengendali domain itu sendiri memiliki catatan A dan catatan PTR (entri DNS terbalik), terdaftar di server DNS.

Untuk memverifikasi pengaturan ini, jalankan nslookup perintah atau jalankan skrip PowerShell untuk mengonfirmasi apakah Anda memiliki entri DNS terbalik (catatan PTR) yang dikonfigurasi.

Membuat profil penyebaran kluster big data

Perintah berikut membuat profil penyebaran:

azdata bdc config init --source kubeadm-prod --target bdc-ad-aks

Perintah berikut digunakan untuk mengatur parameter untuk profil penyebaran.

control.json

azdata bdc config replace -p bdc-ad-aks/control.json -j "$.spec.storage.data.className=default"

azdata bdc config replace -p bdc-ad-aks/control.json -j "$.spec.storage.logs.className=default"

azdata bdc config replace -p bdc-ad-aks/control.json -j "$.spec.endpoints[0].serviceType=NodePort"

azdata bdc config replace -p bdc-ad-aks/control.json -j "$.spec.endpoints[1].serviceType=NodePort"

azdata bdc config replace -p bdc-ad-aks/control.json -j "$.spec.endpoints[0].dnsName=controller.contoso.com"

azdata bdc config replace -p bdc-ad-aks/control.json -j "$.spec.endpoints[1].dnsName=proxys.contoso.com"

# security settings

azdata bdc config replace -p bdc-ad-aks/control.json -j "$.security.activeDirectory.ouDistinguishedName=OU\=bdc\,DC\=contoso\,DC\=com"

azdata bdc config replace -p bdc-ad-aks/control.json -j "$.security.activeDirectory.dnsIpAddresses=[\"192.168.0.4\"]"

azdata bdc config replace -p bdc-ad-aks/control.json -j "$.security.activeDirectory.domainControllerFullyQualifiedDns=[\"ad1.contoso.com\"]"

azdata bdc config replace -p bdc-ad-aks/control.json -j "$.security.activeDirectory.domainDnsName=contoso.com"

azdata bdc config replace -p bdc-ad-aks/control.json -j "$.security.activeDirectory.clusterAdmins=[\"bdcadminsgroup\"]"

azdata bdc config replace -p bdc-ad-aks/control.json -j "$.security.activeDirectory.clusterUsers=[\"bdcusersgroup\"]"

bdc.json

azdata bdc config replace -p bdc-ad-aks/bdc.json -j "$.spec.resources.master.spec.endpoints[0].dnsName=master.contoso.com"

azdata bdc config replace -p bdc-ad-aks/bdc.json -j "$.spec.resources.master.spec.endpoints[0].serviceType=NodePort"

azdata bdc config replace -p bdc-ad-aks/bdc.json -j "$.spec.resources.master.spec.endpoints[1].dnsName=mastersec.contoso.com"

azdata bdc config replace -p bdc-ad-aks/bdc.json -j "$.spec.resources.master.spec.endpoints[1].serviceType=NodePort"

azdata bdc config replace -p bdc-ad-aks/bdc.json -j "$.spec.resources.gateway.spec.endpoints[0].dnsName=gateway.contoso.com"

azdata bdc config replace -p bdc-ad-aks/bdc.json -j "$.spec.resources.gateway.spec.endpoints[0].serviceType=NodePort"

azdata bdc config replace -p bdc-ad-aks/bdc.json -j "$.spec.resources.appproxy.spec.endpoints[0].dnsName=approxy.contoso.com"

azdata bdc config replace -p bdc-ad-aks/bdc.json -j "$.spec.resources.appproxy.spec.endpoints[0].serviceType=NodePort"

Memulai penyebaran

Perintah berikut memulai penyebaran kluster big data:

azdata bdc create --config-profile bdc-ad-aks --accept-eula yes