Konsep keamanan untuk Kluster Big Data SQL Server

Berlaku untuk: SQL Server 2019 (15.x)

Penting

Add-on Kluster Big Data Microsoft SQL Server 2019 akan dihentikan. Dukungan untuk SQL Server 2019 Kluster Big Data akan berakhir pada 28 Februari 2025. Semua pengguna SQL Server 2019 yang ada dengan Jaminan Perangkat Lunak akan didukung sepenuhnya pada platform dan perangkat lunak akan terus dipertahankan melalui pembaruan kumulatif SQL Server hingga saat itu. Untuk informasi selengkapnya, lihat posting blog pengumuman dan Opsi big data di platform Microsoft SQL Server.

Artikel ini akan membahas konsep terkait keamanan utama.

SQL Server Kluster Big Data menyediakan otorisasi dan autentikasi yang koheren dan konsisten. Kluster big data dapat diintegrasikan dengan Active Directory (AD) melalui penyebaran otomatis sepenuhnya yang menyiapkan integrasi AD terhadap domain yang ada. Setelah kluster big data dikonfigurasi dengan integrasi AD, Anda dapat memanfaatkan identitas dan grup pengguna yang ada untuk akses terpadu di semua titik akhir. Selain itu, setelah Membuat tabel eksternal di SQL Server, Anda dapat mengontrol akses ke sumber data dengan memberikan akses ke tabel eksternal kepada pengguna dan grup AD, sehingga memusatkan kebijakan akses data ke satu lokasi.

Dalam video 14 menit ini Anda akan mendapatkan gambaran umum tentang keamanan kluster big data:

Autentikasi

Titik akhir kluster eksternal mendukung autentikasi AD. Gunakan identitas AD Anda untuk mengautentikasi ke kluster big data.

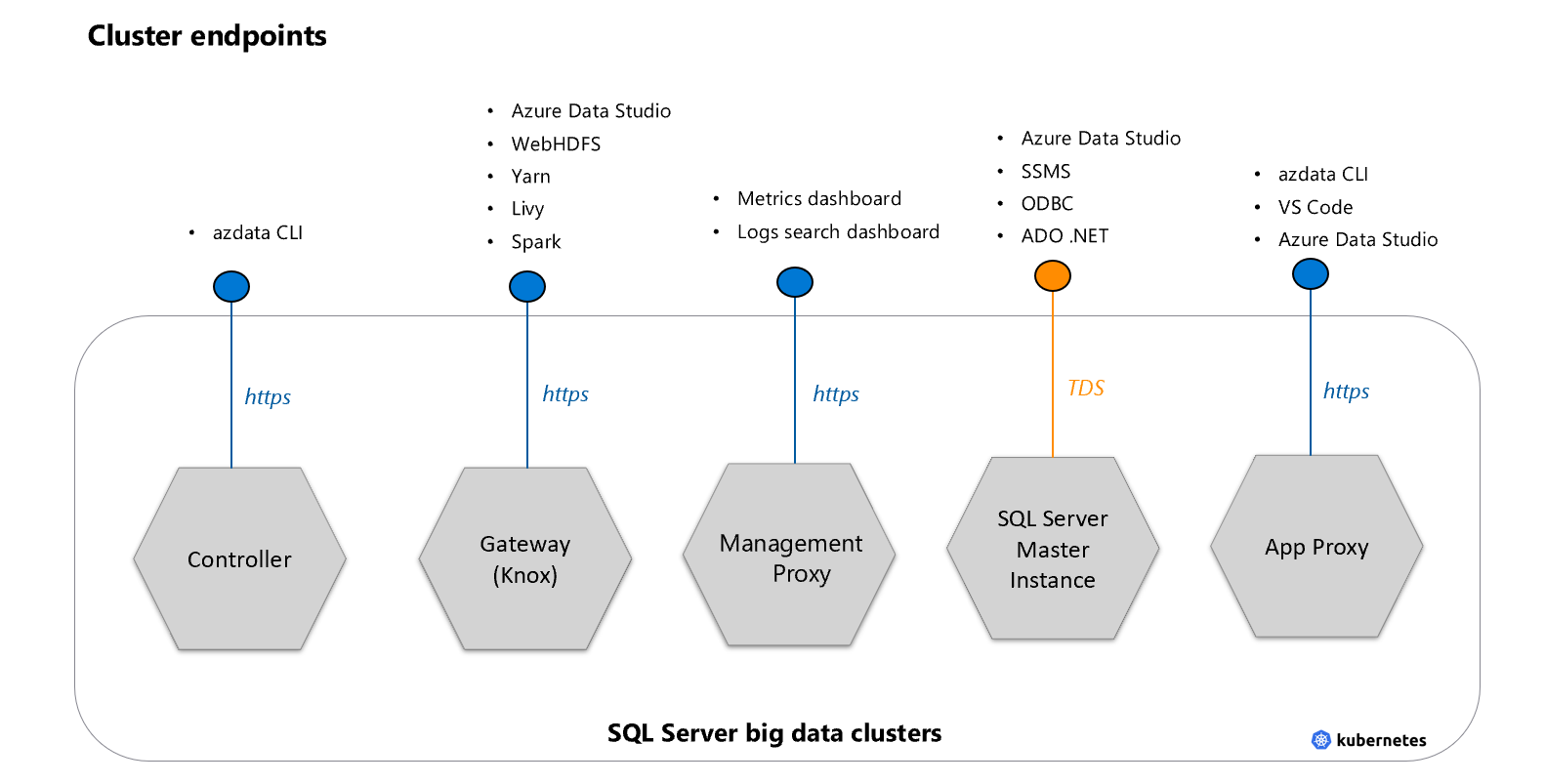

Titik akhir kluster

Ada lima titik masuk ke kluster big data

Instans master - Titik akhir TDS untuk mengakses instans master SQL Server di kluster, menggunakan alat database dan aplikasi seperti SSMS atau Azure Data Studio. Saat menggunakan perintah HDFS atau SQL Server dari Azure Data CLI (

azdata), alat akan terhubung ke titik akhir lainnya, tergantung pada operasi.Gateway untuk mengakses file HDFS, Spark (Knox) - Titik akhir HTTPS untuk mengakses layanan seperti webHDFS dan Spark.

Titik akhir Layanan Manajemen Kluster (Pengontrol) - Layanan manajemen kluster big data yang mengekspos REST API untuk mengelola kluster. Alat Azdata memerlukan koneksi ke titik akhir ini.

Proksi Manajemen - Untuk akses ke dasbor pencarian Log dan dasbor Metrik.

Proksi aplikasi - Titik akhir untuk mengelola aplikasi yang disebarkan di dalam kluster big data.

Saat ini, tidak ada opsi untuk membuka port tambahan untuk mengakses kluster dari luar.

Authorization

Di seluruh kluster, keamanan terintegrasi antara komponen yang berbeda memungkinkan identitas pengguna asli diteruskan saat mengeluarkan kueri dari Spark dan SQL Server, hingga HDFS. Seperti disebutkan di atas, berbagai titik akhir kluster eksternal mendukung autentikasi AD.

Ada dua tingkat pemeriksaan otorisasi di kluster untuk mengelola akses data. Otorisasi dalam konteks big data dilakukan di SQL Server, menggunakan izin SQL Server tradisional pada objek dan dalam HDFS dengan daftar kontrol (ACL), yang mengaitkan identitas pengguna dengan izin tertentu.

Kluster big data yang aman menyiratkan dukungan yang konsisten dan koheren untuk skenario autentikasi dan otorisasi, di seluruh SQL Server dan HDFS/Spark. Autentikasi adalah proses memverifikasi identitas pengguna atau layanan dan memastikan mereka adalah siapa yang mereka klaim. Otorisasi mengacu pada pemberian atau penolakan akses ke sumber daya tertentu berdasarkan identitas pengguna yang meminta. Langkah ini dilakukan setelah pengguna diidentifikasi melalui autentikasi.

Otorisasi dalam konteks Big Data dilakukan melalui daftar kontrol akses (ACL), yang mengaitkan identitas pengguna dengan izin tertentu. HDFS mendukung otorisasi dengan membatasi akses ke API layanan, file HDFS, dan eksekusi pekerjaan.

Enkripsi dalam penerbangan dan mekanisme keamanan lainnya

Enkripsi komunikasi antara klien ke titik akhir eksternal, serta antara komponen di dalam kluster diamankan dengan TLS/SSL, menggunakan sertifikat.

Semua komunikasi SQL Server ke SQL Server, seperti instans master SQL yang berkomunikasi dengan kumpulan data, diamankan menggunakan login SQL.

Penting

Kluster big data menggunakan etcd untuk menyimpan kredensial. Sebagai praktik terbaik, Anda harus memastikan kluster Kubernetes anda dikonfigurasi untuk menggunakan etcd enkripsi saat tidak aktif. Secara default, rahasia yang disimpan di etcd tidak terenkripsi. Dokumentasi Kubernetes menyediakan detail tentang tugas administratif ini: https://kubernetes.io/docs/tasks/administer-cluster/kms-provider/ dan https://kubernetes.io/docs/tasks/administer-cluster/encrypt-data/.

Enkripsi data saat istirahat

Kemampuan enkripsi SQL Server Kluster Big Data saat tidak aktif mendukung skenario inti enkripsi tingkat aplikasi untuk komponen SQL Server dan HDFS. Ikuti artikel Konsep enkripsi saat tidak aktif dan panduan konfigurasi untuk panduan penggunaan fitur yang komprehensif.

Penting

Enkripsi volume direkomendasikan untuk semua penyebaran Kluster Big Data SQL Server. Volume penyimpanan yang disediakan pelanggan yang dikonfigurasi dalam kluster Kubernetes juga harus dienkripsi, serta pendekatan komprehensif untuk enkripsi data saat tidak aktif. Enkripsi Kluster Big Data SQL Server saat tidak aktif adalah lapisan keamanan tambahan, menyediakan enkripsi tingkat aplikasi data SQL Server dan file log dan dukungan zona enkripsi HDFS.

Login administrator dasar

Anda dapat memilih untuk menyebarkan kluster dalam mode AD, atau hanya menggunakan login administrator dasar. Hanya menggunakan login administrator dasar bukan mode keamanan yang didukung produksi, dan ditujukan untuk evaluasi produk.

Bahkan jika Anda memilih mode Direktori aktif, login dasar akan dibuat untuk administrator kluster. Fitur ini menyediakan akses alternatif, jika konektivitas AD tidak berfungsi.

Setelah penyebaran, login dasar ini akan diberikan izin administrator di kluster. Pengguna login akan menjadi administrator sistem di instans master SQL Server dan administrator di pengontrol kluster. Komponen Hadoop tidak mendukung autentikasi mode campuran, yang berarti bahwa login administrator dasar tidak dapat digunakan untuk mengautentikasi ke Gateway (Knox).

Kredensial masuk yang perlu Anda tentukan selama penyebaran meliputi.

Nama pengguna admin kluster:

AZDATA_USERNAME=<username>

Kata sandi admin kluster:

AZDATA_PASSWORD=<password>

Catatan

Perhatikan bahwa dalam mode non-AD, nama pengguna harus digunakan dalam kombinasi dengan kata sandi di atas, untuk mengautentikasi ke Gateway (Knox) untuk akses ke HDFS/Spark. Sebelum SQL Server 2019 CU5, nama penggunanya adalah root.

Dimulai dengan SQL Server 2019 (15.x) CU 5, saat Anda menyebarkan kluster baru dengan autentikasi dasar semua titik akhir termasuk penggunaan AZDATA_USERNAME gateway dan AZDATA_PASSWORD. Titik akhir pada kluster yang ditingkatkan ke CU 5 terus digunakan root sebagai nama pengguna untuk menyambungkan ke titik akhir gateway. Perubahan ini tidak berlaku untuk penyebaran menggunakan autentikasi Direktori Aktif. Lihat Kredensial untuk mengakses layanan melalui titik akhir gateway dalam catatan rilis.

Mengelola versi kunci

SQL Server 2019 Kluster Big Data memungkinkan manajemen versi kunci untuk SQL Server dan HDFS menggunakan zona enkripsi. Untuk informasi selengkapnya, lihat Versi kunci di Kluster Big Data.

Langkah berikutnya

Memperkenalkan Kluster Big Data SQL Server 2019

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk