Siapkan SQL Server TDE Extensible Key Management dengan menggunakan Azure Key Vault

Berlaku untuk: SQL Server

Dalam artikel ini, Anda menginstal dan mengonfigurasi Konektor SQL Server untuk Azure Key Vault.

Catatan

ID Microsoft Entra sebelumnya dikenal sebagai Azure Active Directory (Azure AD).

Extensible Key Management menggunakan Azure Key Vault (AKV) tersedia untuk SQL Server di lingkungan Linux, dimulai dengan Pembaruan Kumulatif SQL Server 2022 (16.x) 12. Ikuti instruksi yang sama, tetapi lewati langkah 3 dan 4.

Prasyarat

Sebelum Anda mulai menggunakan Azure Key Vault dengan instans SQL Server, pastikan Anda telah memenuhi prasyarat berikut:

Anda harus memiliki langganan Azure yang aktif.

Buat penyewa Microsoft Entra.

Biasakan diri Anda dengan prinsip penyimpanan Extensible Key Management (EKM) dengan Azure Key Vault dengan meninjau Extensible Key Management Menggunakan Azure Key Vault (SQL Server).

Dapat mengubah registri di komputer SQL Server.

Instal versi Visual Studio C++ Redistributable yang didasarkan pada versi SQL Server yang Anda jalankan:

Versi SQL Server Versi Visual Studio C++ Redistributable 2008, 2008 R2, 2012, 2014 Paket Visual C++ Redistributable untuk Visual Studio 2013 2016, 2017, 2019, 2022 Visual C++ Dapat Didistribusikan Ulang untuk Visual Studio 2015 Biasakan diri Anda dengan Mengakses Azure Key Vault di belakang firewall jika Anda berencana menggunakan Konektor SQL Server untuk Azure Key Vault di belakang firewall atau dengan server proksi.

Catatan

Di SQL Server 2022 (16.x) CU 14 dan versi yang lebih baru, SQL Server di Linux mendukung TDE Extensible Key Management dengan Azure Key Vault. Langkah 3 dan 4 dalam panduan ini tidak diperlukan untuk SQL Server di Linux.

Langkah 1: Menyiapkan perwakilan layanan Microsoft Entra

Untuk memberikan izin akses instans SQL Server ke brankas kunci Azure, Anda memerlukan akun perwakilan layanan di ID Microsoft Entra.

Masuk ke portal Azure, dan lakukan salah satu hal berikut ini:

Pilih tombol ID Microsoft Entra.

Pilih Layanan lainnya lalu, di panel Semua layanan , ketik ID Microsoft Entra.

Daftarkan aplikasi dengan ID Microsoft Entra dengan melakukan hal berikut. Untuk instruksi langkah demi langkah terperinci, lihat bagian Dapatkan identitas untuk aplikasi dari posting blog Azure Key Vault, Azure Key Vault - Langkah demi Langkah.

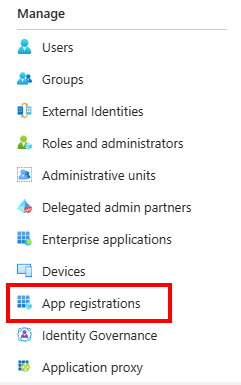

Pada bagian Kelola sumber daya ID Microsoft Entra Anda, pilih Pendaftaran aplikasi.

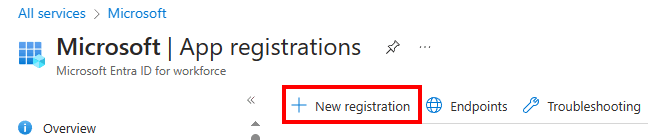

Pada halaman Pendaftaran aplikasi , pilih Pendaftaran baru.

Pada panel Daftarkan aplikasi, masukkan nama yang menghadap pengguna untuk aplikasi, lalu pilih Daftar.

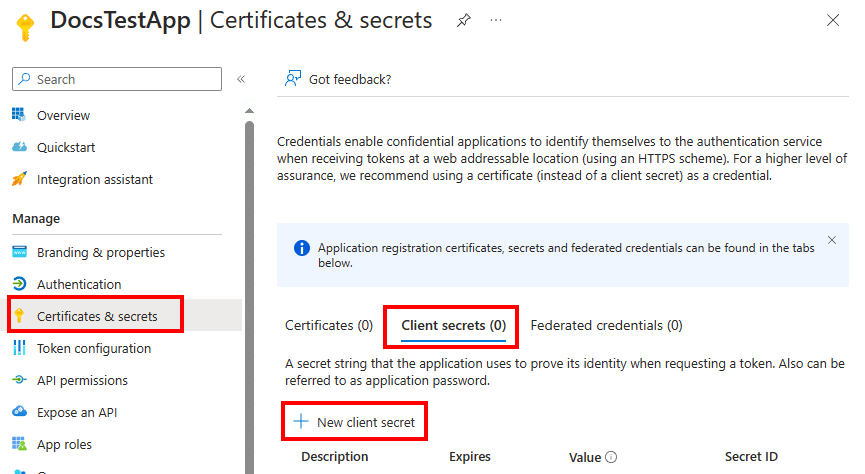

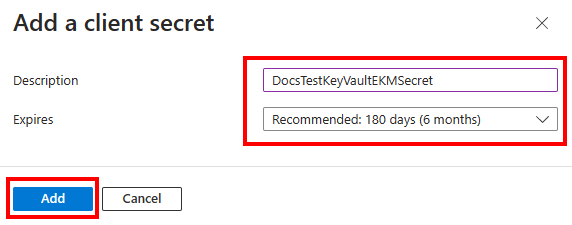

Di panel kiri, pilih Sertifikat & rahasia > Rahasia klien >Baru.

Di bawah Tambahkan rahasia klien, masukkan deskripsi dan kedaluwarsa yang sesuai, lalu pilih Tambahkan. Anda tidak dapat memilih periode kedaluwarsa yang lebih besar dari 24 bulan. Untuk informasi selengkapnya, lihat Menambahkan rahasia klien.

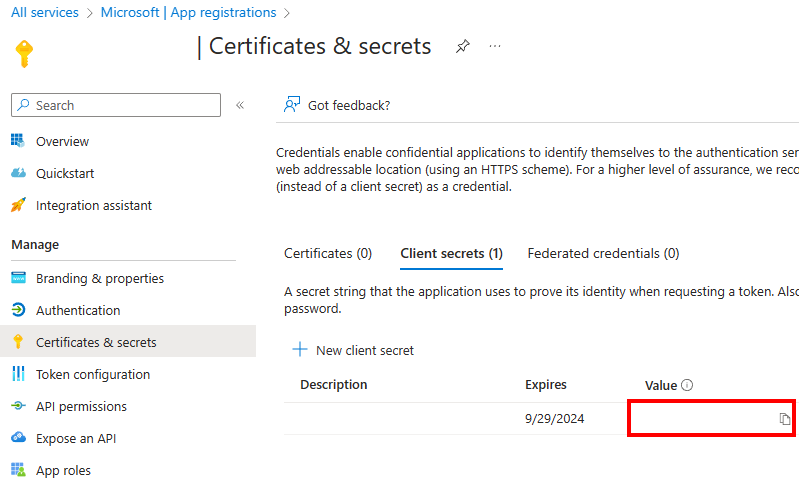

Pada panel Sertifikat & rahasia, di bawah Nilai, pilih tombol Salin di samping nilai rahasia klien yang akan digunakan untuk membuat kunci asimetris di SQL Server.

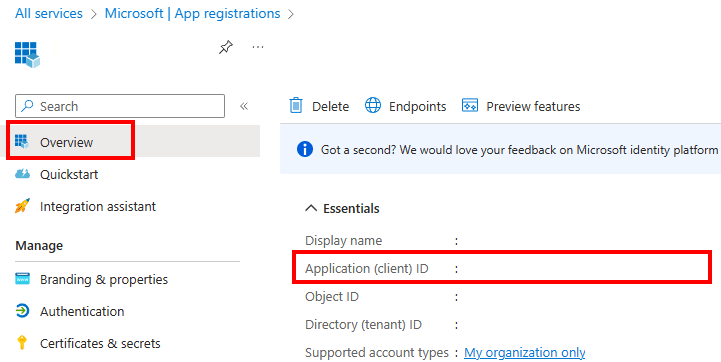

Di panel kiri, pilih Gambaran Umum lalu, dalam kotak ID Aplikasi (klien), salin nilai yang akan digunakan untuk membuat kunci asimetris di SQL Server.

Langkah 2: Membuat brankas kunci

Pilih metode yang ingin Anda gunakan untuk membuat brankas kunci.

Membuat brankas kunci dengan menggunakan portal Microsoft Azure

Anda dapat menggunakan portal Azure untuk membuat brankas kunci lalu menambahkan perwakilan Microsoft Entra ke dalamnya.

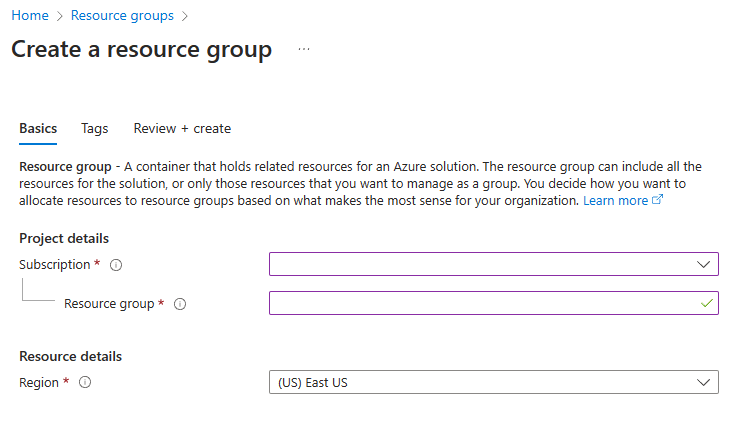

Buat grup sumber daya.

Semua sumber daya Azure yang Anda buat melalui portal Azure harus terkandung dalam grup sumber daya, yang Anda buat untuk menampung brankas kunci Anda. Nama sumber daya dalam contoh ini adalah DocsSampleRG. Pilih grup sumber daya dan nama brankas kunci Anda sendiri, karena semua nama brankas kunci harus unik secara global.

Pada panel Buat grup sumber daya, di bawah Detail proyek, masukkan nilai, lalu pilih Tinjau + buat.

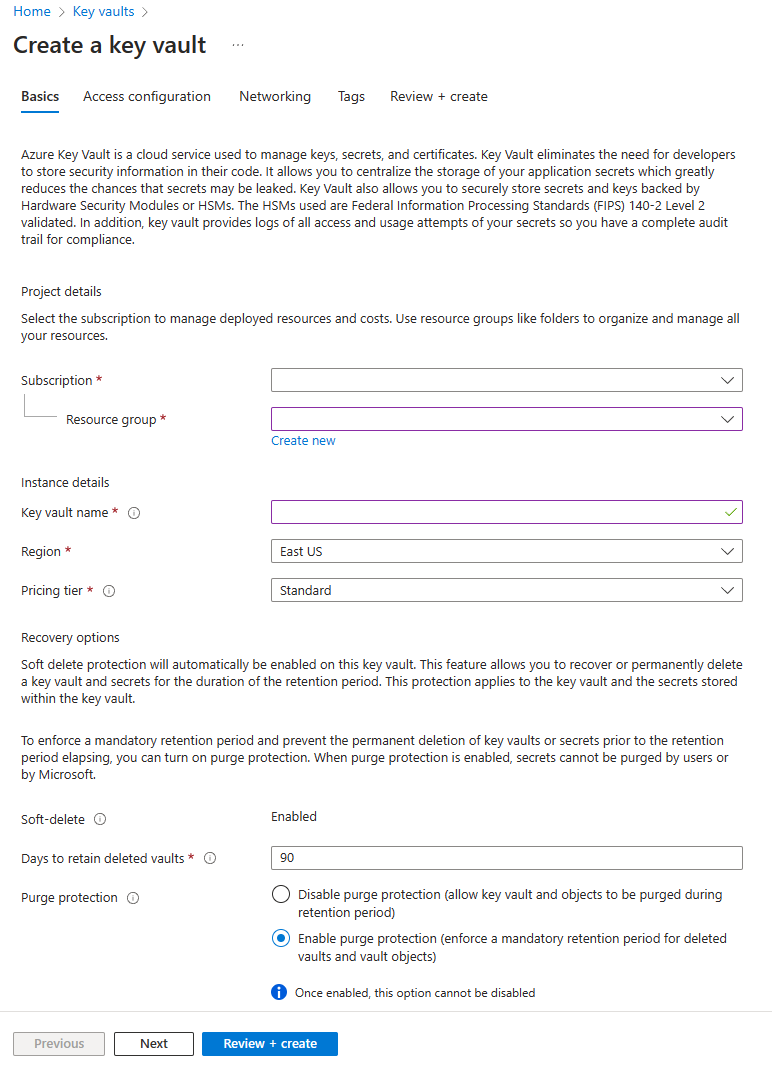

Di portal Azure, cari atau pilih layanan Brankas kunci untuk membuat brankas kunci. Pilih Buat.

Pada panel Buat brankas kunci, pilih tab Dasar . Masukkan nilai yang sesuai untuk tab . Sebaiknya aktifkan perlindungan penghapusan menyeluruh.

Pada tab Konfigurasi akses , Anda memiliki opsi untuk memilih kontrol akses berbasis peran Azure atau kebijakan akses Vault. Kami membahas kedua opsi, tetapi opsi kontrol akses berbasis peran Azure disarankan. Untuk informasi selengkapnya, lihat Gambaran umum model akses.

Anda dapat membiarkan tab Jaringan sebagai default, atau Anda dapat mengonfigurasi pengaturan jaringan untuk brankas kunci. Jika Anda menggunakan firewall dengan brankas kunci, opsi Izinkan layanan Microsoft tepercaya untuk melewati firewall harus diaktifkan, kecuali Anda menggunakan koneksi titik akhir privat. Untuk informasi selengkapnya, lihat Mengonfigurasi firewall Dan jaringan virtual Azure Key Vault.

Pilih Tinjau + buat dan buat brankas kunci.

Kontrol akses berbasis peran Azure

Metode yang disarankan adalah menggunakan kontrol akses berbasis peran Azure (RBAC) untuk menetapkan izin ke brankas kunci. Metode ini memungkinkan Anda menetapkan izin kepada pengguna, grup, dan aplikasi pada tingkat yang lebih terperinci. Anda dapat menetapkan izin ke brankas kunci di bidang manajemen (penetapan peran Azure), dan di bidang data (kebijakan akses brankas kunci). Jika Anda hanya dapat menggunakan kebijakan akses, Anda dapat melewati bagian ini dan masuk ke bagian Kebijakan akses vault. Untuk informasi selengkapnya tentang izin RBAC Azure Key Vault, lihat Peran bawaan Azure untuk operasi sarana data Key Vault.

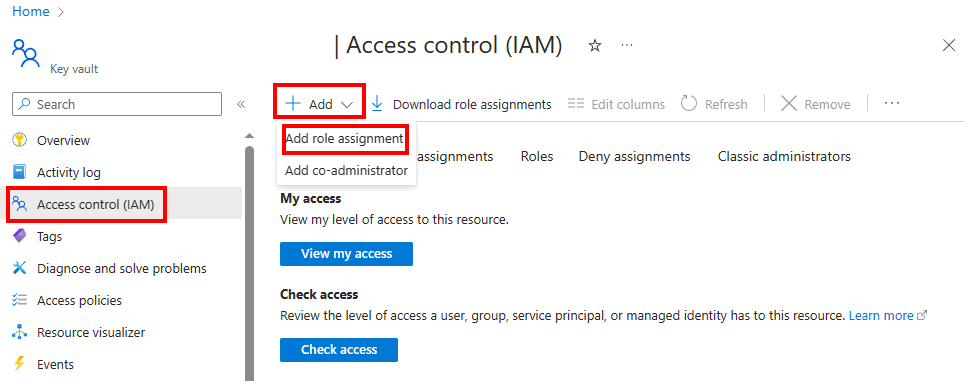

Buka sumber daya brankas kunci yang Anda buat, dan pilih pengaturan Kontrol akses (IAM).

Pilih Tambahkan Tambahkan>penetapan peran.

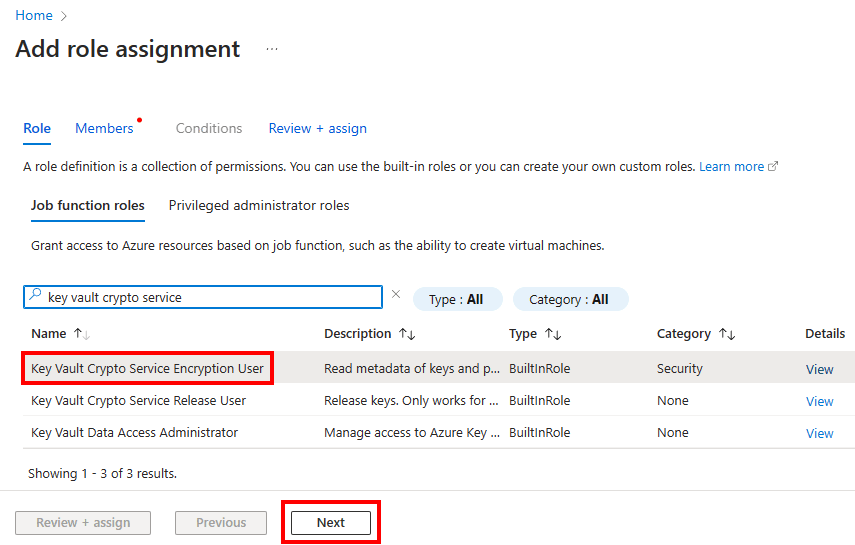

Aplikasi EKM memerlukan peran Pengguna Enkripsi Layanan Kripto Key Vault untuk melakukan operasi pembungkusan dan pembungkusan. Cari Pengguna Enkripsi Layanan Kripto Key Vault dan pilih perannya. Pilih Selanjutnya.

Di tab Anggota , pilih opsi Pilih anggota , lalu cari aplikasi Microsoft Entra yang Anda buat di Langkah 1. Pilih aplikasi lalu tombol Pilih .

Pilih Tinjau + tetapkan dua kali untuk menyelesaikan penetapan peran.

Pengguna yang membuat kunci memerlukan peran Administrator Key Vault. Cari Administrator Key Vault dan pilih perannya. Pilih Selanjutnya.

Sama seperti langkah-langkah sebelumnya, tambahkan anggota yang membuat kunci dan tetapkan peran.

Kebijakan akses Vault

Catatan

Jika Anda menggunakan opsi kontrol akses berbasis peran Azure, Anda dapat melewati bagian ini. Jika Anda mengubah model izin, Anda dapat melakukannya dengan masuk ke menu Konfigurasi akses dari brankas kunci. Pastikan Anda memiliki izin yang benar untuk mengelola brankas kunci. Untuk informasi lebih lanjut, lihat Mengaktifkan izin Azure RBAC di Key Vault.

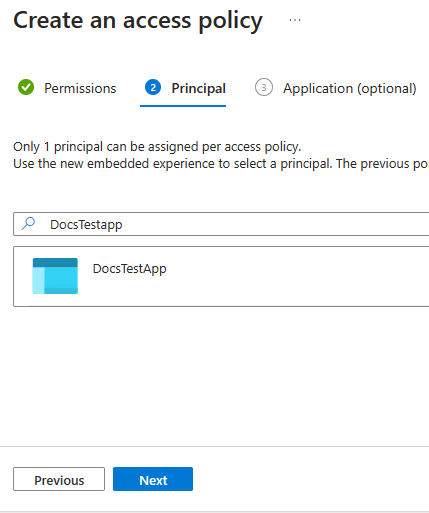

Dari tab Konfigurasi akses , pilih Kebijakan akses vault. Jika Anda menggunakan Brankas kunci yang ada, Anda dapat memilih menu Kebijakan akses dari sumber daya Brankas kunci, dan pilih Buat.

Pada panel Buat kebijakan akses, pilih Dapatkan dan Cantumkan izin dari opsi Operasi Manajemen Kunci. Pilih Buka Bungkus izin Kunci dan Bungkus Kunci dari opsi Operasi Kriptografi. Pilih Selanjutnya

Pada tab Utama , pilih aplikasi yang dibuat di Langkah 1.

Pilih Berikutnya lalu Buat.

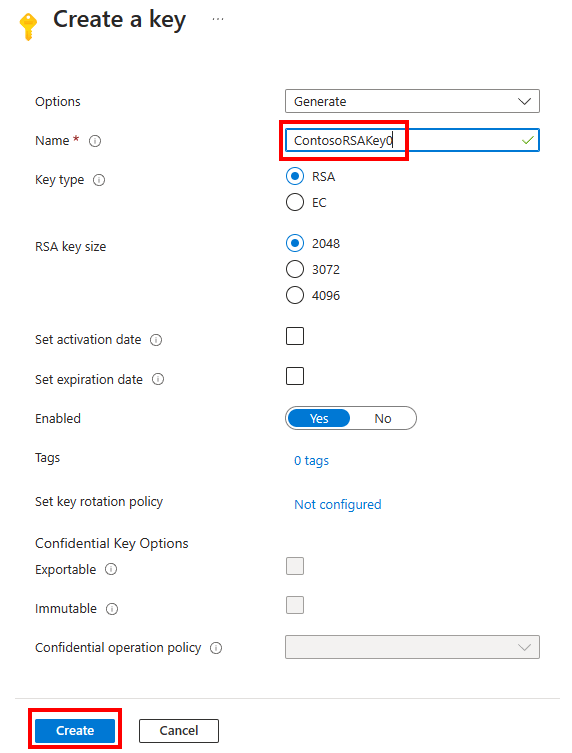

Membuat kunci

Pada panel Key Vault , pilih Kunci lalu pilih opsi Buat/Impor. Ini membuka panel Buat kunci . Masukkan nama brankas kunci. Pilih opsi Hasilkan, dan masukkan nama untuk kunci. Konektor SQL Server memerlukan nama kunci untuk hanya menggunakan karakter "a-z", "A-Z", "0-9", dan "-", dengan batas 26 karakter.

Gunakan jenis kunci RSA dan ukuran kunci RSA sebagai 2048. EKM saat ini hanya mendukung kunci RSA. Atur tanggal aktivasi dan kedaluwarsa yang sesuai dan atur Diaktifkan sebagai Ya.

Praktik terbaik

Untuk memastikan pemulihan kunci cepat dan dapat mengakses data Anda di luar Azure, kami merekomendasikan praktik terbaik berikut:

Buat kunci enkripsi Anda secara lokal pada perangkat modul keamanan perangkat keras (HSM) lokal. Pastikan untuk menggunakan kunci RSA 2048 atau 3072 asimetris sehingga didukung oleh SQL Server.

Impor kunci enkripsi ke brankas kunci Azure Anda. Proses ini dijelaskan di bagian berikutnya.

Sebelum Anda menggunakan kunci di brankas kunci Azure untuk pertama kalinya, lakukan pencadangan kunci brankas kunci Azure menggunakan

Backup-AzureKeyVaultKeycmdlet PowerShell.Setiap kali Anda membuat perubahan pada kunci (misalnya, menambahkan ACL, tag, atau atribut kunci), pastikan untuk melakukan pencadangan kunci azure key vault lainnya.

Catatan

Mencadangkan kunci adalah operasi kunci Azure Key Vault yang mengembalikan file yang dapat disimpan di mana saja.

Menggunakan Konektor SQL Server untuk Azure Key Vault di belakang firewall atau server proksi dapat memengaruhi performa jika lalu lintas tertunda atau diblokir. Biasakan diri Anda dengan Mengakses Azure Key Vault di belakang firewall untuk memastikan aturan yang benar ada.

Opsional - Mengonfigurasi Azure Key Vault Managed HSM (Modul Keamanan Perangkat Keras)

Azure Key Vault Managed HSM (Modul Keamanan Perangkat Keras) didukung untuk SQL Server dan SQL Server di Azure Virtual Machines (VM) saat menggunakan versi terbaru Konektor SQL Server, serta Azure SQL. HSM terkelola adalah layanan HSM penyewa tunggal yang dikelola sepenuhnya, sangat tersedia. HSM terkelola menyediakan fondasi yang aman untuk operasi kriptografi dan penyimpanan kunci. HSM terkelola dirancang untuk memenuhi persyaratan keamanan dan kepatuhan yang paling ketat.

Di langkah 2, kami mempelajari cara membuat brankas kunci dan kunci di Azure Key Vault. Anda dapat secara opsional menggunakan Azure Key Vault Managed HSM untuk menyimpan atau membuat kunci yang akan digunakan dengan Konektor SQL Server. Berikut langkah-langkahnya:

Buat Azure Key Vault Managed HSM. Ini dapat dilakukan menggunakan portal Azure dengan mencari layanan Azure Key Vault Managed HSM dan membuat sumber daya baru, atau dengan menggunakan Azure CLI, PowerShell, atau templat ARM.

Aktifkan HSM Terkelola. Hanya administrator yang ditunjuk yang ditetapkan selama pembuatan HSM Terkelola yang dapat mengaktifkan HSM. Ini dapat dilakukan dengan memilih sumber daya HSM Terkelola di portal Azure dengan memilih Unduh Domain Keamanan di menu Gambaran Umum sumber daya. Kemudian ikuti salah satu mulai cepat untuk mengaktifkan HSM Terkelola Anda.

Berikan izin bagi perwakilan layanan Microsoft Entra untuk mengakses HSM Terkelola. Peran Administrator HSM Terkelola tidak memberikan izin untuk membuat kunci. Mirip dengan langkah 2, aplikasi EKM membutuhkan peran Pengguna Kripto HSM Terkelola atau Pengguna Enkripsi Layanan Kripto HSM Terkelola untuk melakukan operasi pembungkusan dan pembungkusan. Pilih jenis aplikasi Enterprise saat menambahkan prinsipal untuk penetapan peran. Untuk informasi selengkapnya, lihat Peran bawaan RBAC lokal untuk HSM Terkelola.

Di menu layanan HSM Terkelola Azure Key Vault, di bawah Pengaturan, pilih Kunci. Di jendela Kunci , pilih Buat/Impor/Pulihkan Cadangan untuk membuat kunci atau mengimpor kunci yang ada.

Catatan

Saat membuat kredensial untuk mengakses HSM Terkelola, identitasnya adalah

<name of Managed HSM>.managedhsm.azure.net, yang dapat ditemukan di Gambaran Umum HSM Terkelola Azure Key Vault sebagai URI HSM di portal Azure.Rotasi kunci otomatis didukung di Azure Key Vault Managed HSM. Untuk informasi selengkapnya, lihat Mengonfigurasi rotasi otomatis kunci di Azure Managed HSM.

Konektor SQL Server versi 15.0.2000.440 atau yang lebih baru diperlukan untuk mendukung Azure Key Vault Managed HSM.

HSM terkelola mendukung koneksi titik akhir privat. Untuk informasi selengkapnya, lihat Mengintegrasikan HSM Terkelola dengan Azure Private Link. Dalam konfigurasi ini, opsi bypass layanan tepercaya Microsoft harus diaktifkan untuk pengaturan Jaringan HSM Terkelola Azure Key Vault.

Langkah 3: Instal Konektor SQL Server

Unduh Konektor SQL Server dari Pusat Unduhan Microsoft. Unduhan harus dilakukan oleh administrator komputer SQL Server.

Catatan

- Konektor SQL Server versi 1.0.0.440 dan yang lebih lama telah diganti dan tidak lagi didukung di lingkungan produksi dan menggunakan instruksi pada halaman Pemeliharaan & Pemecahan Masalah Konektor SQL Server di bawah Peningkatan Konektor SQL Server.

- Dimulai dengan versi 1.0.3.0, Konektor SQL Server melaporkan pesan kesalahan yang relevan ke log peristiwa Windows untuk pemecahan masalah.

- Dimulai dengan versi 1.0.4.0, ada dukungan untuk cloud Azure privat, termasuk Azure yang dioperasikan oleh 21Vianet, Azure Jerman, dan Azure Government.

- Ada perubahan yang melanggar dalam versi 1.0.5.0 dalam hal algoritma thumbprint. Anda mungkin mengalami kegagalan pemulihan database setelah meningkatkan ke 1.0.5.0. Untuk informasi selengkapnya, lihat artikel KB 447099.

- Dimulai dengan versi 1.0.5.0 (TimeStamp: September 2020), Konektor SQL Server mendukung pemfilteran pesan dan logika coba lagi permintaan jaringan.

- Dimulai dengan versi yang diperbarui 1.0.5.0 (TimeStamp: November 2020), Konektor SQL Server mendukung kunci RSA 2048, RSA 3072, RSA-HSM 2048 dan RSA-HSM 3072.

- Dimulai dengan versi 1.0.5.0 yang diperbarui (TimeStamp: November 2020), Anda dapat merujuk ke versi kunci tertentu di Azure Key Vault.

Secara default, Konektor diinstal di C:\Program Files\SQL Server Connector for Microsoft Azure Key Vault. Lokasi ini dapat diubah selama penyiapan. Jika Anda mengubahnya, sesuaikan skrip di bagian berikutnya.

Tidak ada antarmuka untuk Konektor, tetapi jika berhasil diinstal, Microsoft.AzureKeyVaultService.EKM.dll diinstal pada komputer. Rakitan ini adalah DLL penyedia EKM kriptografi yang perlu didaftarkan ke SQL Server dengan menggunakan CREATE CRYPTOGRAPHIC PROVIDER pernyataan .

Penginstalan Konektor SQL Server juga memungkinkan Anda mengunduh skrip sampel untuk enkripsi SQL Server secara opsional.

Untuk melihat penjelasan kode kesalahan, pengaturan konfigurasi, atau tugas pemeliharaan untuk Konektor SQL Server, lihat:

- J. Petunjuk Pemeliharaan untuk Konektor SQL Server

- C. Penjelasan Kode Kesalahan untuk Konektor SQL Server

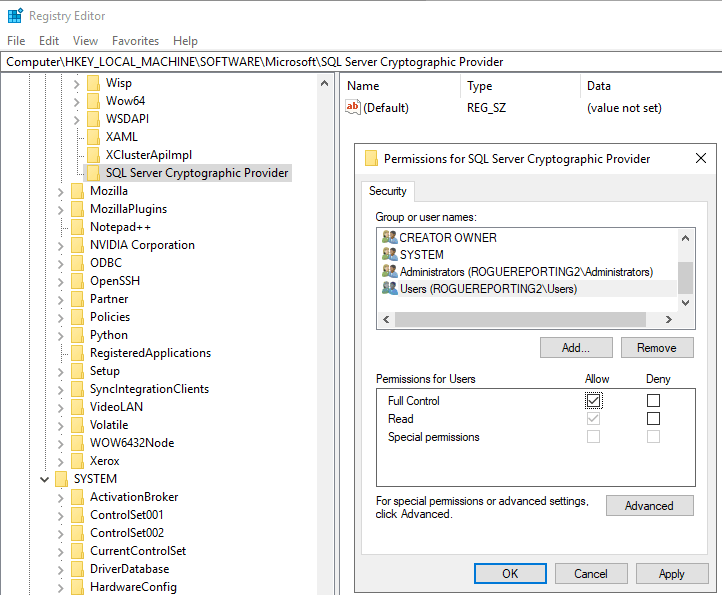

Langkah 4: Tambahkan kunci registri untuk mendukung penyedia EKM

Peringatan

Memodifikasi registri harus dilakukan oleh pengguna yang tahu persis apa yang mereka lakukan. Masalah serius dapat terjadi jika Anda mengubah registri dengan salah. Untuk perlindungan tambahan, cadangkan registri sebelum Anda mengubahnya. Anda dapat memulihkan registri jika terjadi masalah.

Pastikan bahwa SQL Server diinstal dan berjalan.

Jalankan regedit untuk membuka Editor Registri.

Buat

SQL Server Cryptographic Providerkunci registri diHKEY_LOCAL_MACHINE\SOFTWARE\Microsoft. Jalur lengkapnya adalahHKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SQL Server Cryptographic Provider.Klik kanan kunci

SQL Server Cryptographic Providerregistri, lalu pilih Izin.Berikan izin Kontrol Penuh pada

SQL Server Cryptographic Providerkunci registri ke akun pengguna yang menjalankan layanan SQL Server.

Pilih Terapkan lalu pilih OK.

Tutup Editor Registri dan mulai ulang layanan SQL Server.

Catatan

Jika Anda menggunakan TDE dengan EKM atau Azure Key Vault pada instans kluster failover, Anda harus menyelesaikan langkah tambahan untuk menambahkan

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SQL Server Cryptographic Providerke rutinitas Titik Pemeriksaan Registri Kluster, sehingga registri dapat disinkronkan di seluruh simpul. Sinkronisasi memfasilitasi pemulihan database setelah failover dan rotasi kunci.Untuk menambahkan kunci registri ke rutinitas Titik Pemeriksaan Registri Kluster, di PowerShell, jalankan perintah berikut:

Add-ClusterCheckpoint -RegistryCheckpoint "SOFTWARE\Microsoft\SQL Server Cryptographic Provider" -Resourcename "SQL Server"

Langkah 5: Mengonfigurasi SQL Server

Untuk catatan tentang tingkat izin minimum yang diperlukan untuk setiap tindakan di bagian ini, lihat B. Tanya Jawab Umum.

master Mengonfigurasi database

Jalankan sqlcmd atau buka SQL Server Management Studio.

Konfigurasikan SQL Server untuk menggunakan EKM dengan menjalankan skrip Transact-SQL berikut:

-- Enable advanced options. USE master; GO EXEC sp_configure 'show advanced options', 1; GO RECONFIGURE; GO -- Enable EKM provider EXEC sp_configure 'EKM provider enabled', 1; GO RECONFIGURE;Daftarkan Konektor SQL Server sebagai penyedia EKM dengan SQL Server.

Buat penyedia kriptografi dengan menggunakan Konektor SQL Server, yang merupakan penyedia EKM untuk Azure Key Vault. Dalam contoh ini, nama penyedia adalah

AzureKeyVault_EKM.CREATE CRYPTOGRAPHIC PROVIDER AzureKeyVault_EKM FROM FILE = 'C:\Program Files\SQL Server Connector for Microsoft Azure Key Vault\Microsoft.AzureKeyVaultService.EKM.dll'; GOCatatan

Panjang jalur file tidak boleh melebihi 256 karakter.

Siapkan kredensial SQL Server untuk login SQL Server untuk menggunakan brankas kunci.

Kredensial harus ditambahkan ke setiap login yang akan melakukan enkripsi dengan menggunakan kunci dari brankas kunci. Ini dapat meliputi:

Login administrator SQL Server yang menggunakan brankas kunci untuk menyiapkan dan mengelola skenario enkripsi SQL Server.

Login SQL Server lainnya yang mungkin mengaktifkan TDE atau fitur enkripsi SQL Server lainnya.

Ada pemetaan satu-ke-satu antara kredensial dan login. Artinya, setiap login harus memiliki kredensial yang unik.

Ubah skrip Transact-SQL ini dengan cara berikut:

IDENTITYEdit argumen (DocsSampleEKMKeyVault) untuk menunjuk ke Azure Key Vault Anda.- Jika Anda menggunakan Azure global, ganti

IDENTITYargumen dengan nama Azure Key Vault Anda dari Langkah 2: Buat brankas kunci. - Jika Anda menggunakan cloud Azure privat (misalnya, Azure Government, Microsoft Azure yang dioperasikan oleh 21Vianet, atau Azure Jerman), ganti

IDENTITYargumen dengan URI Vault yang dikembalikan di langkah 3 dari bagian Buat brankas kunci dan kunci dengan menggunakan PowerShell. Jangan sertakanhttps://dalam URI brankas kunci.

- Jika Anda menggunakan Azure global, ganti

Ganti bagian pertama argumen

SECRETdengan ID Klien Microsoft Entra dari Langkah 1: Siapkan perwakilan layanan Microsoft Entra. Dalam contoh ini, ID Klien adalahd956f6b9xxxxxxx.Penting

Pastikan untuk menghapus tanda hubung dari ID Aplikasi (Klien).

Selesaikan bagian kedua argumen

SECRETdengan Rahasia Klien dari Langkah 1: Siapkan perwakilan layanan Microsoft Entra. Dalam contoh ini, Rahasia Klien adalahyrA8X~PldtMCvUZPxxxxxxxx. String akhir untukSECRETargumen akan menjadi urutan huruf dan angka yang panjang, tanpa tanda hubung (kecuali untuk bagian Rahasia Klien, jika Rahasia Klien berisi tanda hubung).USE master; CREATE CREDENTIAL sysadmin_ekm_cred WITH IDENTITY = 'DocsSampleEKMKeyVault', -- for public Azure -- WITH IDENTITY = 'DocsSampleEKMKeyVault.vault.usgovcloudapi.net', -- for Azure Government -- WITH IDENTITY = 'DocsSampleEKMKeyVault.vault.azure.cn', -- for Microsoft Azure operated by 21Vianet -- WITH IDENTITY = 'DocsSampleEKMKeyVault.vault.microsoftazure.de', -- for Azure Germany -- WITH IDENTITY = '<name of Managed HSM>.managedhsm.azure.net', -- for Managed HSM (HSM URI in the Azure portal resource) --<----Application (Client) ID ---><--Microsoft Entra app (Client) ID secret--> SECRET = 'd956f6b9xxxxxxxyrA8X~PldtMCvUZPxxxxxxxx' FOR CRYPTOGRAPHIC PROVIDER AzureKeyVault_EKM; -- Add the credential to the SQL Server administrator's domain login ALTER LOGIN [<domain>\<login>] ADD CREDENTIAL sysadmin_ekm_cred;

Untuk contoh penggunaan variabel untuk

CREATE CREDENTIALargumen dan menghapus tanda hubung secara terprogram dari ID Klien, lihat MEMBUAT KREDENSIAL.Buka kunci Azure Key Vault Anda di instans SQL Server Anda.

Apakah Anda membuat kunci baru atau mengimpor kunci asimetris, seperti yang dijelaskan di Langkah 2: Membuat brankas kunci, Anda perlu membuka kunci. Buka dengan memberikan nama kunci Anda dalam skrip Transact-SQL berikut.

Penting

Pastikan untuk terlebih dahulu menyelesaikan prasyarat Registri untuk langkah ini.

- Ganti

EKMSampleASYKeydengan nama yang Anda inginkan untuk dimiliki kunci di SQL Server. - Ganti

ContosoRSAKey0dengan nama kunci Anda di Azure Key Vault atau HSM Terkelola Anda. Di bawah ini adalah contoh kunci tanpa versi.

CREATE ASYMMETRIC KEY EKMSampleASYKey FROM PROVIDER [AzureKeyVault_EKM] WITH PROVIDER_KEY_NAME = 'ContosoRSAKey0', CREATION_DISPOSITION = OPEN_EXISTING;Dimulai dengan konektor SQL Server versi 1.0.5.0 yang diperbarui, Anda dapat merujuk ke versi kunci tertentu di Azure Key Vault:

CREATE ASYMMETRIC KEY EKMSampleASYKey FROM PROVIDER [AzureKeyVault_EKM] WITH PROVIDER_KEY_NAME = 'ContosoRSAKey0/1a4d3b9b393c4678831ccc60def75379', CREATION_DISPOSITION = OPEN_EXISTING;Dalam contoh skrip sebelumnya,

1a4d3b9b393c4678831ccc60def75379mewakili versi kunci tertentu yang akan digunakan. Jika Anda menggunakan skrip ini, tidak masalah jika Anda memperbarui kunci dengan versi baru. Versi kunci (misalnya)1a4d3b9b393c4678831ccc60def75379akan selalu digunakan untuk operasi database.- Ganti

Buat login baru dengan menggunakan kunci asimetris di SQL Server yang Anda buat di langkah sebelumnya.

--Create a Login that will associate the asymmetric key to this login CREATE LOGIN TDE_Login FROM ASYMMETRIC KEY EKMSampleASYKey;Buat login baru dari kunci asimetris di SQL Server. Hilangkan pemetaan kredensial dari Langkah 5: Konfigurasikan SQL Server sehingga kredensial dapat dipetakan ke login baru.

--Now drop the credential mapping from the original association ALTER LOGIN [<domain>\<login>] DROP CREDENTIAL sysadmin_ekm_cred;Ubah login baru, dan petakan kredensial EKM ke login baru.

--Now add the credential mapping to the new Login ALTER LOGIN TDE_Login ADD CREDENTIAL sysadmin_ekm_cred;

Mengonfigurasi database pengguna untuk dienkripsi

Buat database pengujian yang akan dienkripsi dengan kunci Azure Key Vault.

--Create a test database that will be encrypted with the Azure Key Vault key CREATE DATABASE TestTDE;Buat kunci enkripsi database dengan menggunakan

ASYMMETRIC KEY(EKMSampleASYKey).USE <DB Name>; --Create an ENCRYPTION KEY using the ASYMMETRIC KEY (EKMSampleASYKey) CREATE DATABASE ENCRYPTION KEY WITH ALGORITHM = AES_256 ENCRYPTION BY SERVER ASYMMETRIC KEY EKMSampleASYKey;Mengenkripsi database pengujian. Aktifkan TDE dengan mengatur

ENCRYPTION ON.--Enable TDE by setting ENCRYPTION ON ALTER DATABASE TestTDE SET ENCRYPTION ON;

Detail registri

Jalankan kueri Transact-SQL berikut dalam

masterdatabase untuk memperlihatkan kunci asimetris yang digunakan.SELECT name, algorithm_desc, thumbprint FROM sys.asymmetric_keys;Pernyataan mengembalikan:

name algorithm_desc thumbprint EKMSampleASYKey RSA_2048 <key thumbprint>Dalam database pengguna (

TestTDE), jalankan kueri Transact-SQL berikut ini untuk memperlihatkan kunci enkripsi yang digunakan.SELECT encryptor_type, encryption_state_desc, encryptor_thumbprint FROM sys.dm_database_encryption_keys WHERE database_id = DB_ID('TestTDE');Pernyataan mengembalikan:

encryptor_type encryption_state_desc encryptor_thumbprint ASYMMETRIC KEY ENCRYPTED <key thumbprint>

Penghapusan

Bersihkan objek pengujian. Hapus semua objek yang dibuat dalam skrip pengujian ini.

-- CLEAN UP USE master; GO ALTER DATABASE [TestTDE] SET SINGLE_USER WITH ROLLBACK IMMEDIATE; DROP DATABASE [TestTDE]; GO ALTER LOGIN [TDE_Login] DROP CREDENTIAL [sysadmin_ekm_cred]; DROP LOGIN [TDE_Login]; GO DROP CREDENTIAL [sysadmin_ekm_cred]; GO USE master; GO DROP ASYMMETRIC KEY [EKMSampleASYKey]; DROP CRYPTOGRAPHIC PROVIDER [AzureKeyVault_EKM]; GOUntuk contoh skrip, lihat blog di Enkripsi Data Transparan SQL Server dan Extensible Key Management dengan Azure Key Vault.

Kunci

SQL Server Cryptographic Providerregistri tidak dibersihkan secara otomatis setelah kunci atau semua kunci EKM dihapus. Ini harus dibersihkan secara manual. Membersihkan kunci registri harus dilakukan dengan sangat hati-hati, karena membersihkan registri sebelum waktunya dapat merusak fungsionalitas EKM. Untuk membersihkan kunci registri, hapusSQL Server Cryptographic Providerkunci registri padaHKEY_LOCAL_MACHINE\SOFTWARE\Microsoft.

Pemecahan Masalah

Jika kunci HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SQL Server Cryptographic Provider registri tidak dibuat atau izin yang diperlukan tidak diberikan, pernyataan DDL berikut akan gagal:

CREATE ASYMMETRIC KEY EKMSampleASYKey

FROM PROVIDER [AzureKeyVault_EKM]

WITH PROVIDER_KEY_NAME = 'ContosoRSAKey0',

CREATION_DISPOSITION = OPEN_EXISTING;

Msg 33049, Level 16, State 2, Line 65

Key with name 'ContosoRSAKey0' does not exist in the provider or access is denied. Provider error code: 2058. (Provider Error - No explanation is available, consult EKM Provider for details)

Rahasia klien yang akan kedaluwarsa

Jika kredensial memiliki rahasia klien yang akan kedaluwarsa, rahasia baru dapat ditetapkan ke kredensial.

Perbarui rahasia yang awalnya dibuat di Langkah 1: Siapkan perwakilan layanan Microsoft Entra.

Ubah kredensial menggunakan identitas yang sama dan rahasia baru menggunakan kode berikut. Ganti

<New Secret>dengan rahasia baru Anda:ALTER CREDENTIAL sysadmin_ekm_cred WITH IDENTITY = 'DocsSampleEKMKeyVault', SECRET = '<New Secret>';Mulai ulang layanan SQL Server.

Catatan

Jika Anda menggunakan EKM dalam grup ketersediaan (AG), Anda harus mengubah kredensial dan memulai ulang layanan SQL Server pada semua simpul AG.

Putar kunci asimetris dengan kunci AKV baru atau versi kunci AKV baru

Catatan

- Saat memutar kunci AKV secara manual, SQL Server mendukung kunci tanpa versi AKV atau kunci versi dan tidak perlu menggunakan kunci AKV yang berbeda.

- Kunci AKV asli dapat diputar membuat versi baru yang dapat menggantikan kunci sebelumnya yang dibuat di SQL Server.

- Untuk rotasi kunci manual, kunci asimetris SQL Server baru harus dibuat mengacu pada kunci tanpa versi atau kunci versi yang diputar di AKV. Untuk kunci asimetris SQL Server baru, kunci AKV tanpa versi akan secara otomatis dipilih menggunakan versi kunci tertinggi di AKV. Untuk kunci versi, Anda harus menunjukkan versi tertinggi di AKV menggunakan sintaks

WITH PROVIDER_KEY_NAME = <key_name>/<version>. Anda dapat mengubah kunci enkripsi database untuk mengenkripsi ulang dengan kunci asimetris baru. Nama kunci yang sama (versi atau tanpa versi) dapat digunakan dengan kebijakan rotasi AKV. Untuk kunci versi, versi saat ini harus ditambahkan. Untuk kunci tanpa versi, gunakan nama kunci yang sama.

SQL Server tidak memiliki mekanisme untuk secara otomatis memutar kunci asimetris yang digunakan untuk TDE. Langkah-langkah untuk memutar kunci asimetris secara manual adalah sebagai berikut.

Kredensial yang digunakan dalam penyiapan awal kami (

sysadmin_ekm_cred) juga dapat digunakan kembali untuk rotasi kunci. Secara opsional, buat kredensial baru untuk kunci asimetris baru.CREATE CREDENTIAL <new_credential_name> WITH IDENTITY = <key vault>, SECRET = 'existing/new secret' FOR CRYPTOGRAPHIC PROVIDER AzureKeyVault_EKM;Tambahkan kredensial ke prinsipal:

ALTER LOGIN [domain\userName]; ADD CREDENTIAL <new_credential_name>;Buat kunci asimetris baru berdasarkan kunci baru (setelah memutar kunci). Kunci baru bisa menjadi kunci tanpa versi (

ContosoRSAKey0dalam contoh kami) atau kunci versi (ContosoRSAKey0/1a4d3b9b393c4678831ccc60def75379di mana1a4d3b9b393c4678831ccc60def75379adalah versi kunci yang diperbarui di AKV):CREATE ASYMMETRIC KEY <new_ekm_key_name> FROM PROVIDER [AzureKeyVault_EKM] WITH PROVIDER_KEY_NAME = <new_key_from_key_vault>, CREATION_DISPOSITION = OPEN_EXISTING;Buat login baru dari kunci asimetris baru:

CREATE LOGIN <new_login_name> FROM ASYMMETRIC KEY <new_ekm_key_name>;Hilangkan kredensial dari prinsipal:

ALTER LOGIN [domain\username] DROP CREDENTIAL <new_credential_name>;Petakan kredensial AKV ke login baru:

ALTER LOGIN <new_login_name>; ADD CREDENTIAL <new_credential_name>;Ubah kunci enkripsi database (DEK) untuk mengenkripsi ulang dengan kunci asimetris baru:

USE [databaseName]; GO ALTER DATABASE ENCRYPTION KEY ENCRYPTION BY SERVER ASYMMETRIC KEY <new_ekm_key_name>;Anda dapat memverifikasi kunci asimetris baru dan kunci enkripsi yang digunakan dalam database:

SELECT encryptor_type, encryption_state_desc, encryptor_thumbprint FROM sys.dm_database_encryption_keys WHERE database_id = DB_ID('databaseName');Thumbprint ini harus cocok dengan kunci registri di bawah jalur

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SQL Server Cryptographic Provider\Azure Key Vault\<key_vault_url>\<thumbprint>dan memberi Anda kunci yangKeyUridiputar.

Penting

Memutar pelindung TDE logis untuk server berarti beralih ke kunci atau sertifikat asimetris baru yang melindungi kunci enkripsi database (DEK). Rotasi kunci adalah operasi online dan hanya perlu beberapa detik untuk diselesaikan, karena ini hanya mendekripsi dan mengenkripsi ulang DEK dan bukan seluruh database.

Jangan hapus versi kunci sebelumnya setelah rotasi. Ketika kunci diputar, beberapa data masih dienkripsi dengan kunci sebelumnya, seperti cadangan database yang lebih lama, file log yang dicadangkan, file log virtual (VLF), dan file log transaksi. Kunci sebelumnya mungkin juga diperlukan untuk pemulihan database atau pemulihan database.