Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Salah satu tantangan dalam menerapkan model Direktori Aktif yang tidak bergantung pada keanggotaan permanen dalam grup yang sangat istimewa adalah bahwa harus ada mekanisme untuk mengisi grup ini ketika keanggotaan sementara dalam grup diperlukan. Beberapa solusi manajemen identitas istimewa mengharuskan akun layanan perangkat lunak diberikan keanggotaan permanen dalam grup seperti DA atau Administrator di setiap domain di forest. Namun, secara teknis tidak perlu solusi Privileged Identity Management (PIM) untuk menjalankan layanan mereka dalam konteks yang sangat istimewa.

Lampiran ini menyediakan informasi yang dapat Anda gunakan untuk solusi PIM asli atau pihak ketiga untuk membuat akun yang memiliki hak istimewa terbatas dan dapat dikontrol dengan ketat, tetapi dapat digunakan untuk mengisi grup istimewa di Direktori Aktif saat elevasi sementara diperlukan. Jika Anda menerapkan PIM sebagai solusi asli, akun ini dapat digunakan oleh staf administratif untuk melakukan populasi grup sementara, dan jika Anda menerapkan PIM melalui perangkat lunak pihak ketiga, Anda mungkin dapat menyesuaikan akun ini agar berfungsi sebagai akun layanan.

Catatan

Prosedur yang dijelaskan dalam lampiran ini memberikan satu pendekatan untuk manajemen grup yang sangat istimewa di Direktori Aktif. Anda dapat menyesuaikan prosedur ini agar sesuai dengan kebutuhan Anda, menambahkan pembatasan tambahan, atau menghilangkan beberapa batasan yang dijelaskan di sini.

Membuat Akun Manajemen untuk Akun dan Grup yang Dilindungi di Direktori Aktif

Membuat akun yang dapat digunakan untuk mengelola keanggotaan grup istimewa tanpa mengharuskan akun manajemen diberikan hak dan izin berlebihan terdiri dari empat aktivitas umum yang dijelaskan dalam instruksi langkah demi langkah yang mengikuti:

Pertama, Anda harus membuat grup yang akan mengelola akun, karena akun ini harus dikelola oleh sekumpulan pengguna tepercaya terbatas. Jika Anda belum memiliki struktur unit organisasi yang mengakomodasi pemisahan akun dan sistem istimewa dan terlindungi dari populasi umum di domain, Anda harus membuatnya. Meskipun instruksi khusus tidak disediakan dalam lampiran ini, cuplikan layar menunjukkan contoh hierarki OU tersebut.

Buat akun manajemen. Akun-akun ini harus dibuat sebagai akun pengguna "reguler" dan tidak memberikan hak pengguna di luar akun yang sudah diberikan kepada pengguna secara default.

Terapkan pembatasan pada akun manajemen yang membuatnya hanya dapat digunakan untuk tujuan khusus yang dibuat, selain mengontrol siapa yang dapat mengaktifkan dan menggunakan akun (grup yang Anda buat di langkah pertama).

Konfigurasikan izin pada objek AdminSDHolder di setiap domain untuk memungkinkan akun manajemen mengubah keanggotaan grup istimewa di domain.

Anda harus menguji semua prosedur ini secara menyeluruh dan memodifikasinya sesuai kebutuhan untuk lingkungan Anda sebelum menerapkannya di lingkungan produksi. Anda juga harus memverifikasi bahwa semua pengaturan berfungsi seperti yang diharapkan (beberapa prosedur pengujian disediakan dalam lampiran ini), dan Anda harus menguji skenario pemulihan bencana di mana akun manajemen tidak tersedia untuk digunakan untuk mengisi grup yang dilindungi untuk tujuan pemulihan. Untuk informasi selengkapnya tentang mencadangkan dan memulihkan Direktori Aktif, lihat Panduan Langkah demi Langkah Pencadangan dan Pemulihan AD DS.

Catatan

Dengan menerapkan langkah-langkah yang dijelaskan dalam lampiran ini, Anda akan membuat akun yang akan dapat mengelola keanggotaan semua grup yang dilindungi di setiap domain, tidak hanya grup Direktori Aktif dengan hak istimewa tertinggi seperti EA, CA, dan CA. Untuk informasi selengkapnya tentang grup yang dilindungi di Direktori Aktif, lihat Lampiran C: Akun dan Grup yang Dilindungi di Direktori Aktif.

Instruksi Langkah demi Langkah untuk Membuat Akun Manajemen untuk Grup yang Dilindungi

Membuat Grup untuk Mengaktifkan dan Menonaktifkan Akun Manajemen

Akun manajemen harus mengatur ulang kata sandi mereka di setiap penggunaan dan harus dinonaktifkan saat aktivitas yang mengharuskannya selesai. Meskipun Anda mungkin juga mempertimbangkan untuk menerapkan persyaratan masuk kartu pintar untuk akun ini, ini adalah konfigurasi opsional dan instruksi ini mengasumsikan bahwa akun manajemen akan dikonfigurasi dengan nama pengguna dan kata sandi yang panjang dan kompleks sebagai kontrol minimum. Dalam langkah ini, Anda akan membuat grup yang memiliki izin untuk mengatur ulang kata sandi pada akun manajemen dan untuk mengaktifkan dan menonaktifkan akun.

Untuk membuat grup guna mengaktifkan dan menonaktifkan akun manajemen, lakukan langkah-langkah berikut:

Dalam struktur unit organisasi tempat Anda akan menambatkan akun manajemen, klik kanan unit organisasi tempat Anda ingin membuat grup, klik Baru dan klik Grup.

Dalam kotak dialog Objek Baru - Grup , masukkan nama untuk grup. Jika Anda berencana menggunakan grup ini untuk "mengaktifkan" semua akun manajemen di forest Anda, jadikan grup keamanan universal. Jika Anda memiliki forest domain tunggal atau jika Anda berencana untuk membuat grup di setiap domain, Anda dapat membuat grup keamanan global. Klik OK untuk membuat grup.

Klik kanan grup yang baru saja Anda buat, klik Properti, dan klik tab Objek. Dalam kotak dialog properti Objek grup, pilih Lindungi objek dari penghapusan yang tidak disengaja, yang tidak hanya akan mencegah pengguna yang diotorisasi lain menghapus grup, tetapi juga memindahkannya ke unit organisasi lain kecuali atribut pertama kali dibatalkan pilihannya.

Catatan

Jika Anda telah mengonfigurasi izin pada OU induk grup untuk membatasi administrasi ke sekumpulan pengguna terbatas, Anda mungkin tidak perlu melakukan langkah-langkah berikut. Mereka disediakan di sini sehingga bahkan jika Anda belum menerapkan kontrol administratif terbatas atas struktur unit organisasi tempat Anda membuat grup ini, Anda dapat mengamankan grup terhadap modifikasi oleh pengguna yang tidak sah.

Klik tab Anggota , dan tambahkan akun untuk anggota tim Anda yang akan bertanggung jawab untuk mengaktifkan akun manajemen atau mengisi grup yang dilindungi jika perlu.

Jika Anda belum melakukannya, di konsol Pengguna dan Komputer Direktori Aktif, klik Lihat dan pilih Fitur Tingkat Lanjut. Klik kanan grup yang baru saja Anda buat, klik Properti, dan klik tab Keamanan . Pada tab Keamanan , klik Tingkat Lanjut.

Dalam kotak dialog Pengaturan Keamanan Tingkat Lanjut untuk [Grup] , klik Nonaktifkan Pewarisan. Ketika diminta, klik Konversi izin yang diwariskan menjadi izin eksplisit pada objek ini, dan klik OK untuk kembali ke kotak dialog Keamanan grup.

Pada tab Keamanan , hapus grup yang seharusnya tidak diizinkan untuk mengakses grup ini. Misalnya, jika Anda tidak ingin Pengguna Terautentikasi dapat membaca nama grup dan properti umum, Anda dapat menghapus ACE tersebut. Anda juga dapat menghapus ACE, seperti untuk operator akun dan akses pra-Windows 2000 Server yang kompatibel. Namun, Anda harus membiarkan sekumpulan izin objek minimum di tempat. Biarkan ACE berikut tetap utuh:

DIRI

SISTEM

Admin Domain

Admin Perusahaan

Administrator

Grup Akses Otorisasi Windows (jika berlaku)

PENGENDALI DOMAIN PERUSAHAAN

Meskipun mungkin tampak berlawanan intuitif untuk memungkinkan grup istimewa tertinggi di Direktori Aktif mengelola grup ini, tujuan Anda dalam menerapkan pengaturan ini bukan untuk mencegah anggota grup tersebut membuat perubahan yang diotorisasi. Sebaliknya, tujuannya adalah untuk memastikan bahwa ketika Anda memiliki kesempatan untuk membutuhkan tingkat hak istimewa yang sangat tinggi, perubahan resmi akan berhasil. Karena alasan inilah mengubah penumpukan, hak, dan izin grup istimewa default tidak disarankan di seluruh dokumen ini. Dengan membiarkan struktur default tetap utuh dan mengosongkan keanggotaan grup hak istimewa tertinggi di direktori, Anda dapat membuat lingkungan yang lebih aman yang masih berfungsi seperti yang diharapkan.

Catatan

Jika Anda belum mengonfigurasi kebijakan audit untuk objek dalam struktur OU tempat Anda membuat grup ini, Anda harus mengonfigurasi audit untuk mencatat perubahan grup ini.

Anda telah menyelesaikan konfigurasi grup yang akan digunakan untuk "cek keluar" akun manajemen ketika diperlukan dan "check in" akun ketika aktivitas mereka telah selesai.

Membuat Akun Manajemen

Anda harus membuat setidaknya satu akun yang akan digunakan untuk mengelola keanggotaan grup istimewa dalam penginstalan Direktori Aktif Anda, dan sebaiknya akun kedua berfungsi sebagai cadangan. Apakah Anda memilih untuk membuat akun manajemen dalam satu domain di forest dan memberi mereka kemampuan manajemen untuk semua grup yang dilindungi domain, atau apakah Anda memilih untuk menerapkan akun manajemen di setiap domain di forest, prosedurnya secara efektif sama.

Catatan

Langkah-langkah dalam dokumen ini mengasumsikan bahwa Anda belum menerapkan kontrol akses berbasis peran dan manajemen identitas istimewa untuk Direktori Aktif. Oleh karena itu, beberapa prosedur harus dilakukan oleh pengguna yang akunnya adalah anggota grup Admin Domain untuk domain yang dimaksud.

Saat menggunakan akun dengan hak istimewa DA, Anda dapat masuk ke pengendali domain untuk melakukan aktivitas konfigurasi. Langkah-langkah yang tidak memerlukan hak istimewa DA dapat dilakukan oleh akun yang kurang istimewa yang masuk ke stasiun kerja administratif. Cuplikan layar yang memperlihatkan kotak dialog yang dibatasi dalam warna biru yang lebih terang mewakili aktivitas yang dapat dilakukan pada pengontrol domain. Cuplikan layar yang memperlihatkan kotak dialog dalam warna biru yang lebih gelap mewakili aktivitas yang dapat dilakukan pada stasiun kerja administratif dengan akun yang memiliki hak istimewa terbatas.

Untuk membuat akun manajemen, lakukan langkah-langkah berikut:

Masuk ke pengendali domain dengan akun yang merupakan anggota grup DA domain.

Luncurkan Pengguna dan Komputer Direktori Aktif dan navigasikan ke unit organisasi tempat Anda akan membuat akun manajemen.

Klik kanan unit organisasi dan klik Baru dan klik Pengguna.

Dalam kotak dialog Objek Baru - Pengguna , masukkan informasi penamaan yang Anda inginkan untuk akun tersebut dan klik Berikutnya.

Berikan kata sandi awal untuk akun pengguna, hapus Pengguna harus mengubah kata sandi saat masuk berikutnya, pilih Pengguna tidak dapat mengubah kata sandi dan Akun dinonaktifkan, dan klik Berikutnya.

Verifikasi bahwa detail akun sudah benar dan klik Selesai.

Klik kanan objek pengguna yang baru saja Anda buat dan klik Properti.

Klik tab Akun .

Di bidang Opsi Akun, pilih bendera Akun sensitif dan tidak dapat didelegasikan, pilih akun Ini mendukung enkripsi Kerberos AES 128 bit dan/atau akun Ini mendukung bendera enkripsi Kerberos AES 256, dan klik OK.

Catatan

Karena akun ini, seperti akun lain, akan memiliki fungsi yang terbatas, tetapi kuat, akun hanya boleh digunakan pada host administratif yang aman. Untuk semua host administratif yang aman di lingkungan Anda, Anda harus mempertimbangkan untuk menerapkan pengaturan Kebijakan Grup Keamanan Jaringan: Mengonfigurasi jenis Enkripsi yang diizinkan untuk Kerberos untuk hanya mengizinkan jenis enkripsi paling aman yang dapat Anda terapkan untuk host aman.

Meskipun menerapkan jenis enkripsi yang lebih aman untuk host tidak mengurangi serangan pencurian kredensial, penggunaan dan konfigurasi host aman yang sesuai. Mengatur jenis enkripsi yang lebih kuat untuk host yang hanya digunakan oleh akun istimewa hanya mengurangi permukaan serangan komputer secara keseluruhan.

Untuk informasi selengkapnya tentang mengonfigurasi jenis enkripsi pada sistem dan akun, lihat Konfigurasi Windows untuk Jenis Enkripsi yang Didukung Kerberos.

Pengaturan ini hanya didukung pada komputer yang menjalankan Windows Server 2012, Windows Server 2008 R2, Windows 8, atau Windows 7.

Pada tab Objek , pilih Lindungi objek dari penghapusan yang tidak disengaja. Ini tidak hanya akan mencegah objek dihapus (bahkan oleh pengguna yang berwenang), tetapi akan mencegahnya dipindahkan ke OU yang berbeda dalam hierarki AD DS Anda, kecuali kotak centang pertama-tama dibersihkan oleh pengguna dengan izin untuk mengubah atribut.

Klik tab Kontrol jarak jauh.

Kosongkan bendera Aktifkan kontrol jarak jauh. Seharusnya tidak perlu bagi staf dukungan untuk terhubung ke sesi akun ini untuk menerapkan perbaikan.

Catatan

Setiap objek di Direktori Aktif harus memiliki pemilik TI yang ditunjuk dan pemilik bisnis yang ditunjuk, seperti yang dijelaskan dalam Perencanaan untuk Kompromi. Jika Anda melacak kepemilikan objek AD DS di Direktori Aktif (dibandingkan dengan database eksternal), Anda harus memasukkan informasi kepemilikan yang sesuai di properti objek ini.

Dalam hal ini, pemilik bisnis kemungkinan besar merupakan divisi TI, dan itu tidak ada larangan pada pemilik bisnis juga menjadi pemilik TI. Titik pendirian kepemilikan objek adalah untuk memungkinkan Anda mengidentifikasi kontak ketika perubahan perlu dilakukan pada objek, mungkin bertahun-tahun dari pembuatan awal mereka.

Klik tab Organisasi .

Masukkan informasi apa pun yang diperlukan dalam standar objek AD DS Anda.

Klik tab Dial-in .

Di bidang Izin Akses Jaringan, pilih Tolak akses. Akun ini seharusnya tidak perlu terhubung melalui koneksi jarak jauh.

Catatan

Tidak mungkin akun ini akan digunakan untuk masuk ke pengendali domain baca-saja (RODC) di lingkungan Anda. Namun, jika keadaan mengharuskan akun untuk masuk ke RODC, Anda harus menambahkan akun ini ke Grup Replikasi Kata Sandi RODC yang Ditolak sehingga kata sandinya tidak di-cache di RODC.

Meskipun kata sandi akun harus diatur ulang setelah setiap penggunaan dan akun harus dinonaktifkan, menerapkan pengaturan ini tidak memiliki efek menghapus pada akun, dan mungkin membantu dalam situasi di mana administrator lupa mengatur ulang kata sandi akun dan menonaktifkannya.

Klik tab Anggota Dari .

Klik Tambahkan.

Ketik Grup Replikasi Kata Sandi RODC yang Ditolak dalam kotak dialog Pilih Pengguna, Kontak, Komputer dan klik Centang Nama. Saat nama grup digaris bawahi dalam pemilih objek, klik OK dan verifikasi bahwa akun sekarang menjadi anggota dari dua grup yang ditampilkan dalam cuplikan layar berikut. Jangan tambahkan akun ke grup yang dilindungi.

Klik OK.

Klik tab Keamanan dan klik Tingkat Lanjut.

Dalam kotak dialog Pengaturan Keamanan Tingkat Lanjut, klik Nonaktifkan pewarisan dan salin izin yang diwariskan sebagai izin eksplisit, dan klik Tambahkan.

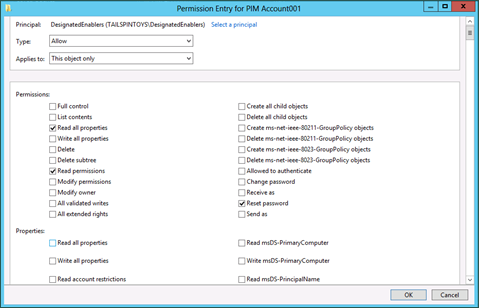

Dalam kotak dialog Entri Izin untuk [Akun] , klik Pilih prinsipal dan tambahkan grup yang Anda buat di prosedur sebelumnya. Gulir ke bagian bawah kotak dialog dan klik Hapus semua untuk menghapus semua izin default.

Gulir ke bagian atas kotak dialog Entri Izin. Pastikan bahwa daftar drop-down Jenis diatur ke Izinkan, dan di daftar drop-down Berlaku untuk , pilih Objek ini saja.

Di bidang Izin, pilih Baca semua properti, Izin baca, dan Atur ulang kata sandi.

Di bidang Properti, pilih Baca userAccountControl dan Write userAccountControl.

Klik OK, OK lagi dalam kotak dialog Pengaturan Keamanan Tingkat Lanjut.

Catatan

Atribut userAccountControl mengontrol beberapa opsi konfigurasi akun. Anda tidak dapat memberikan izin untuk mengubah hanya beberapa opsi konfigurasi saat Anda memberikan izin tulis ke atribut .

Di bidang Grup atau nama pengguna tab Keamanan, hapus grup apa pun yang tidak boleh diizinkan untuk mengakses atau mengelola akun. Jangan hapus grup apa pun yang telah dikonfigurasi dengan Tolak ACE, seperti grup Semua Orang dan akun komputasi MANDIRI (bahwa ACE diatur ketika pengguna tidak dapat mengubah bendera kata sandi diaktifkan selama pembuatan akun. Juga jangan hapus grup yang baru saja Anda tambahkan, akun SISTEM, atau grup seperti EA, DA, BA, atau Grup Akses Otorisasi Windows.

Klik Tingkat Lanjut dan verifikasi bahwa kotak dialog Pengaturan Keamanan Tingkat Lanjut terlihat mirip dengan cuplikan layar berikut.

Klik OK, dan OK lagi untuk menutup kotak dialog properti akun.

Penyiapan akun manajemen pertama sekarang selesai. Anda akan menguji akun di prosedur selanjutnya.

Membuat Akun Manajemen Tambahan

Anda dapat membuat akun manajemen tambahan dengan mengulangi langkah-langkah sebelumnya, dengan menyalin akun yang baru saja Anda buat, atau dengan membuat skrip untuk membuat akun dengan pengaturan konfigurasi yang Anda inginkan. Namun, perhatikan bahwa jika Anda menyalin akun yang baru saja Anda buat, banyak pengaturan dan ACL yang disesuaikan tidak akan disalin ke akun baru dan Anda harus mengulangi sebagian besar langkah konfigurasi.

Anda dapat membuat grup tempat Anda mendelegasikan hak untuk mengisi dan membatalkan pengisian grup yang dilindungi, tetapi Anda harus mengamankan grup dan akun yang Anda tempatkan di dalamnya. Karena harus ada sangat sedikit akun di direktori Anda yang diberikan kemampuan untuk mengelola keanggotaan grup yang dilindungi, membuat akun individual mungkin merupakan pendekatan yang paling sederhana.

Terlepas dari bagaimana Anda memilih untuk membuat grup tempat Anda menempatkan akun manajemen, Anda harus memastikan bahwa setiap akun diamankan seperti yang dijelaskan sebelumnya. Anda juga harus mempertimbangkan untuk menerapkan pembatasan GPO yang mirip dengan yang dijelaskan dalam Lampiran D: Mengamankan Akun Administrator Bawaan di Direktori Aktif.

Mengaudit Akun Manajemen

Anda harus mengonfigurasi audit pada akun untuk mencatat, minimal, semua tulis ke akun. Ini akan memungkinkan Anda untuk tidak hanya mengidentifikasi keberhasilan mengaktifkan akun dan mengatur ulang kata sandinya selama penggunaan yang diotorisasi, tetapi juga mengidentifikasi upaya oleh pengguna yang tidak sah untuk memanipulasi akun. Penulisan yang gagal pada akun harus diambil dalam sistem Informasi Keamanan dan Pemantauan Peristiwa (SIEM) Anda (jika berlaku), dan harus memicu pemberitahuan yang memberikan pemberitahuan kepada staf yang bertanggung jawab untuk menyelidiki potensi penyusupan.

Solusi SIEM mengambil informasi peristiwa dari sumber keamanan yang terlibat (misalnya, log peristiwa, data aplikasi, aliran jaringan, produk antimalware, dan sumber deteksi intrusi), menyusun data, dan mencoba membuat tampilan cerdas dan tindakan proaktif. Ada banyak solusi SIEM komersial, dan banyak perusahaan menciptakan implementasi privat. SIEM yang dirancang dengan baik dan diimplementasikan dengan tepat dapat secara signifikan meningkatkan kemampuan pemantauan keamanan dan respons insiden. Namun, kemampuan dan akurasi sangat bervariasi di antara solusi. SIEM berada di luar cakupan makalah ini, tetapi rekomendasi peristiwa tertentu yang terkandung harus dipertimbangkan oleh pelaksana SIEM mana pun.

Untuk informasi selengkapnya tentang pengaturan konfigurasi audit yang direkomendasikan untuk pengendali domain, lihat Memantau Direktori Aktif untuk Tanda-tanda Penyusupan. Pengaturan konfigurasi khusus pengontrol domain disediakan di Pemantauan Direktori Aktif untuk Tanda-tanda Penyusupan.

Mengaktifkan Akun Manajemen untuk Mengubah Keanggotaan Grup yang Dilindungi

Dalam prosedur ini, Anda akan mengonfigurasi izin pada objek AdminSDHolder domain untuk mengizinkan akun manajemen yang baru dibuat untuk mengubah keanggotaan grup yang dilindungi di domain. Prosedur ini tidak dapat dilakukan melalui antarmuka pengguna grafis (GUI).

Seperti yang dibahas dalam Lampiran C: Akun dan Grup yang Dilindungi di Direktori Aktif, ACL pada objek AdminSDHolder domain secara efektif "disalin" ke objek yang dilindungi saat tugas SDProp berjalan. Grup dan akun yang dilindungi tidak mewarisi izin mereka dari objek AdminSDHolder; izin mereka secara eksplisit diatur agar sesuai dengan yang ada di objek AdminSDHolder. Oleh karena itu, ketika Anda mengubah izin pada objek AdminSDHolder, Anda harus memodifikasinya untuk atribut yang sesuai dengan jenis objek yang dilindungi yang Anda targetkan.

Dalam hal ini, Anda akan memberikan akun manajemen yang baru dibuat untuk memungkinkan mereka membaca dan menulis atribut anggota pada objek grup. Namun, objek AdminSDHolder bukan objek grup dan atribut grup tidak diekspos di editor ACL grafis. Karena alasan inilah Anda akan menerapkan perubahan izin melalui utilitas baris perintah Dsacls. Untuk memberikan izin akun manajemen (dinonaktifkan) untuk mengubah keanggotaan grup yang dilindungi, lakukan langkah-langkah berikut:

Masuk ke pengendali domain, sebaiknya pengendali domain yang memegang peran PDC Emulator (PDCE), dengan kredensial akun pengguna yang telah dijadikan anggota grup DA di domain.

Buka prompt perintah yang ditinggikan dengan mengklik kanan Prompt Perintah dan klik Jalankan sebagai administrator.

Ketika diminta untuk menyetujui elevasi, klik Ya.

Catatan

Untuk informasi selengkapnya tentang elevasi dan kontrol akun pengguna (UAC) di Windows, lihat Proses dan Interaksi UAC di situs web TechNet.

Pada Prompt Perintah, ketik (mengganti informasi khusus domain Anda) Dsacls [nama khusus objek AdminSDHolder di domain Anda] /G [akun manajemen UPN]:RPWP; anggota.

Perintah sebelumnya (yang tidak peka huruf besar/kecil) berfungsi sebagai berikut:

Dsacls mengatur atau menampilkan ACE pada objek direktori

CN=AdminSDHolder,CN=System,DC=TailSpinToys,DC=msft mengidentifikasi objek yang akan dimodifikasi

/G menunjukkan bahwa grant ACE sedang dikonfigurasi

PIM001@tailspintoys.msft adalah Nama Prinsipal Pengguna (UPN) dari prinsip keamanan tempat ACE akan diberikan

RPWP memberikan izin properti baca dan tulis properti

Anggota adalah nama properti (atribut) tempat izin akan diatur

Untuk informasi selengkapnya tentang penggunaan Dsacls, ketik Dsacls tanpa parameter apa pun pada prompt perintah.

Jika Anda telah membuat beberapa akun manajemen untuk domain, Anda harus menjalankan perintah Dsacls untuk setiap akun. Ketika Anda telah menyelesaikan konfigurasi ACL pada objek AdminSDHolder, Anda harus memaksa SDProp untuk berjalan, atau menunggu hingga eksekusi terjadwal selesai. Untuk informasi tentang memaksa SDProp dijalankan, lihat "Menjalankan SDProp Secara Manual" di Lampiran C: Akun dan Grup yang Dilindungi di Direktori Aktif.

Ketika SDProp telah berjalan, Anda dapat memverifikasi bahwa perubahan yang Anda buat pada objek AdminSDHolder telah diterapkan ke grup yang dilindungi di domain. Anda tidak dapat memverifikasi ini dengan melihat ACL pada objek AdminSDHolder karena alasan yang dijelaskan sebelumnya, tetapi Anda dapat memverifikasi bahwa izin telah diterapkan dengan melihat ACL pada grup yang dilindungi.

Di Pengguna dan Komputer Direktori Aktif, verifikasi bahwa Anda telah mengaktifkan Fitur Tingkat Lanjut. Untuk melakukannya, klik Tampilkan, temukan grup Admin Domain, klik kanan grup dan klik Properti.

Klik tab Keamanan dan klik Tingkat Lanjut untuk membuka kotak dialog Pengaturan Keamanan Tingkat Lanjut untuk Admin Domain.

Pilih Izinkan ACE untuk akun manajemen dan klik Edit. Verifikasi bahwa akun hanya diberikan izin Baca Anggota dan Anggota Tulis pada grup DA, dan klik OK.

Klik OK dalam kotak dialog Pengaturan Keamanan Tingkat Lanjut, dan klik OK lagi untuk menutup kotak dialog properti untuk grup DA.

Anda dapat mengulangi langkah-langkah sebelumnya untuk grup lain yang dilindungi di domain; izin harus sama untuk semua grup yang dilindungi. Anda sekarang telah menyelesaikan pembuatan dan konfigurasi akun manajemen untuk grup yang dilindungi di domain ini.

Catatan

Akun apa pun yang memiliki izin untuk menulis keanggotaan grup di Direktori Aktif juga dapat menambahkan dirinya ke grup. Perilaku ini dirancang dan tidak dapat dinonaktifkan. Untuk alasan ini, Anda harus selalu menonaktifkan akun manajemen saat tidak digunakan, dan harus memantau akun dengan cermat saat dinonaktifkan dan kapan akun tersebut digunakan.

Memverifikasi Pengaturan Konfigurasi Grup dan Akun

Sekarang setelah Anda membuat dan mengonfigurasi akun manajemen yang dapat memodifikasi keanggotaan grup yang dilindungi di domain (yang mencakup grup EA, DA, dan BA yang paling istimewa), Anda harus memverifikasi bahwa akun dan grup manajemen mereka telah dibuat dengan benar. Verifikasi terdiri dari tugas-tugas umum ini:

Uji grup yang dapat mengaktifkan dan menonaktifkan akun manajemen untuk memverifikasi bahwa anggota grup dapat mengaktifkan dan menonaktifkan akun dan mengatur ulang kata sandi mereka, tetapi tidak dapat melakukan aktivitas administratif lainnya pada akun manajemen.

Uji akun manajemen untuk memverifikasi bahwa mereka dapat menambahkan dan menghapus anggota ke grup yang dilindungi di domain, tetapi tidak dapat mengubah properti lain dari akun dan grup yang dilindungi.

Menguji Grup yang Akan Mengaktifkan dan Menonaktifkan Akun Manajemen

Untuk menguji pengaktifan akun manajemen dan mengatur ulang kata sandinya, masuk ke stasiun kerja administratif yang aman dengan akun yang merupakan anggota grup yang Anda buat di Lampiran I: Membuat Akun Manajemen untuk Akun dan Grup yang Dilindungi di Direktori Aktif.

Buka Pengguna dan Komputer Direktori Aktif, klik kanan akun manajemen, dan klik Aktifkan Akun.

Kotak dialog harus ditampilkan, mengonfirmasi bahwa akun telah diaktifkan.

Selanjutnya, atur ulang kata sandi pada akun manajemen. Untuk melakukannya, klik kanan akun lagi dan klik Reset Kata Sandi.

Ketik kata sandi baru untuk akun di bidang Kata sandi baru dan Konfirmasi kata sandi , dan klik OK.

Kotak dialog akan muncul, mengonfirmasi bahwa kata sandi untuk akun telah direset.

Sekarang coba ubah properti tambahan akun manajemen. Klik kanan akun dan klik Properti, dan klik tab Kontrol jarak jauh.

Pilih Aktifkan kontrol jarak jauh dan klik Terapkan. Operasi harus gagal dan pesan kesalahan Akses Ditolak harus ditampilkan.

Klik tab Akun untuk akun dan coba ubah nama akun, jam masuk, atau stasiun kerja masuk. Semua harus gagal, dan opsi akun yang tidak dikontrol oleh atribut userAccountControl harus berwarna abu-abu dan tidak tersedia untuk modifikasi.

Coba tambahkan grup manajemen ke grup yang dilindungi seperti grup DA. Saat Anda mengklik OK, pesan akan muncul, memberi tahu Anda bahwa Anda tidak memiliki izin untuk mengubah grup.

Lakukan pengujian tambahan sebagaimana diperlukan untuk memverifikasi bahwa Anda tidak dapat mengonfigurasi apa pun di akun manajemen kecuali pengaturan userAccountControl dan pengaturan ulang kata sandi.

Catatan

Atribut userAccountControl mengontrol beberapa opsi konfigurasi akun. Anda tidak dapat memberikan izin untuk mengubah hanya beberapa opsi konfigurasi saat Anda memberikan izin tulis ke atribut .

Menguji Akun Manajemen

Sekarang setelah Anda mengaktifkan satu atau beberapa akun yang dapat mengubah keanggotaan grup yang dilindungi, Anda dapat menguji akun untuk memastikan bahwa mereka dapat memodifikasi keanggotaan grup yang dilindungi, tetapi tidak dapat melakukan modifikasi lain pada akun dan grup yang dilindungi.

Masuk ke host administratif yang aman sebagai akun manajemen pertama.

Luncurkan Pengguna dan Komputer Direktori Aktif dan temukan grup Admin Domain.

Klik kanan grup Admin Domain dan klik Properti.

Di Properti Admin Domain, klik tab Anggota dan klik Tambahkan. Masukkan nama akun yang akan diberikan hak istimewa Admin Domain sementara dan klik Periksa Nama. Saat nama akun digaris bawahi, klik OK untuk kembali ke tab Anggota .

Pada tab Anggota untuk kotak dialog Properti Admin Domain, klik Terapkan. Setelah mengklik Terapkan, akun harus tetap menjadi anggota grup DA dan Anda tidak akan menerima pesan kesalahan.

Klik tab Dikelola Oleh dalam kotak dialog Properti Admin Domain dan verifikasi bahwa Anda tidak dapat memasukkan teks di bidang apa pun dan semua tombol berwarna abu-abu.

Klik tab Umum dalam kotak dialog Properti Admin Domain dan verifikasi bahwa Anda tidak dapat mengubah salah satu informasi tentang tab tersebut.

Ulangi langkah-langkah ini untuk grup tambahan yang dilindungi sesuai kebutuhan. Setelah selesai, masuk ke host administratif aman dengan akun yang merupakan anggota grup yang Anda buat untuk mengaktifkan dan menonaktifkan akun manajemen. Kemudian atur ulang kata sandi pada akun manajemen yang baru saja Anda uji dan nonaktifkan akun. Anda telah menyelesaikan penyiapan akun manajemen dan grup yang akan bertanggung jawab untuk mengaktifkan dan menonaktifkan akun.