Panduan tentang cara mengonfigurasi akun yang dilindungi

Berlaku untuk: Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

Melalui serangan Pass-the-hash (PtH), penyerang dapat mengautentikasi ke server atau layanan jarak jauh dengan menggunakan hash NTLM yang mendasar dari kata sandi pengguna (atau turunan kredensial lainnya). Microsoft sebelumnya telah menerbitkan panduan untuk mengurangi serangan pass-the-hash. Windows Server 2012 R2 menyertakan fitur baru untuk membantu mengurangi serangan tersebut lebih lanjut. Untuk informasi selengkapnya tentang fitur keamanan lain yang membantu melindungi dari pencurian kredensial, lihat Perlindungan dan Manajemen Kredensial. Topik ini menjelaskan cara mengonfigurasi fitur baru berikut:

Ada mitigasi tambahan yang dibangun di Windows 8.1 dan Windows Server 2012 R2 untuk membantu melindungi dari pencurian kredensial, yang tercakup dalam topik berikut:

Pengguna yang Dilindungi

Pengguna Terproteksi adalah grup keamanan global baru tempat Anda dapat menambahkan pengguna baru atau yang sudah ada. Perangkat Windows 8.1 dan host Windows Server 2012 R2 memiliki perilaku khusus dengan anggota grup ini untuk memberikan perlindungan yang lebih baik terhadap pencurian kredensial. Untuk anggota grup, perangkat Windows 8.1 atau host Windows Server 2012 R2 tidak menyimpan kredensial yang tidak didukung untuk Pengguna Terlindungi. Anggota grup ini tidak memiliki perlindungan tambahan jika mereka masuk ke perangkat yang menjalankan versi Windows yang lebih lama dari Windows 8.1.

Anggota grup Pengguna Terproteksi yang masuk ke perangkat Windows 8.1 dan host Windows Server 2012 R2 tidak dapat lagi menggunakan:

Delegasi kredensial default (CredSSP) - kredensial teks biasa tidak di-cache bahkan ketika kebijakan Izinkan mendelegasikan kredensial default diaktifkan

Windows Digest - kredensial teks biasa tidak di-cache bahkan ketika diaktifkan

NTLM - NTOWF tidak di-cache

Kunci jangka panjang Kerberos - Tiket pemberian tiket (TGT) Kerberos diperoleh saat masuk dan tidak dapat diperoleh kembali secara otomatis

Masuk offline - pemverifikasi log masuk yang di-cache tidak dibuat

Jika tingkat fungsional domain adalah Windows Server 2012 R2 , anggota grup tidak dapat lagi:

Mengautentikasi dengan menggunakan autentikasi NTLM

Menggunakan suite sandi Standar Enkripsi Data (DES) atau RC4 di pra-autentikasi Kerberos

Didelegasikan dengan menggunakan delegasi yang tidak dibatasi atau dibatasi

Memperpanjang tiket pengguna (TGT) di luar masa pakai 4 jam awal

Untuk menambahkan pengguna ke grup, Anda dapat menggunakan alat UI seperti Active Directory Administrative Center (ADAC) atau Pengguna direktori aktif dan Komputer, atau alat baris perintah seperti grup Dsmod, atau cmdlet Windows PowerShellAdd-ADGroupMember . Akun untuk layanan dan komputer tidak boleh menjadi anggota grup Pengguna Yang Dilindungi. Keanggotaan untuk akun tersebut tidak memberikan perlindungan lokal karena kata sandi atau sertifikat selalu tersedia di host.

Peringatan

Pembatasan autentikasi tidak memiliki solusi sementara, yang berarti bahwa anggota grup yang sangat istimewa seperti grup Admin Perusahaan atau grup Admin Domain tunduk pada pembatasan yang sama dengan anggota lain dari grup Pengguna yang Dilindungi. Jika semua anggota grup tersebut ditambahkan ke grup Pengguna Yang Dilindungi, semua akun tersebut dapat dikunci. Anda tidak boleh menambahkan semua akun yang sangat istimewa ke grup Pengguna Terlindungi sampai Anda telah menguji dampak potensial secara menyeluruh.

Anggota grup Pengguna Terproteksi harus dapat mengautentikasi dengan menggunakan Kerberos dengan Standar Enkripsi Lanjutan (AES). Metode ini memerlukan kunci AES untuk akun di Direktori Aktif. Administrator bawaan tidak memiliki kunci AES kecuali kata sandi diubah pada pengendali domain yang menjalankan Windows Server 2008 atau yang lebih baru. Selain itu, akun apa pun, yang memiliki kata sandi yang diubah pada pengendali domain yang menjalankan versi Windows Server yang lebih lama, dikunci. Oleh karena itu, ikuti praktik terbaik berikut:

Jangan menguji di domain kecuali semua pengendali domain menjalankan Windows Server 2008 atau yang lebih baru.

Ubah kata sandi untuk semua akun domain yang dibuat sebelum domain dibuat. Jika tidak, akun-akun ini tidak dapat diautentikasi.

Ubah kata sandi untuk setiap pengguna sebelum menambahkan akun ke grup Pengguna Terproteksi atau pastikan bahwa kata sandi baru-baru ini diubah pada pengendali domain yang menjalankan Windows Server 2008 atau yang lebih baru.

Persyaratan untuk menggunakan akun yang dilindungi

Akun yang dilindungi memiliki persyaratan penyebaran berikut:

Untuk memberikan pembatasan sisi klien untuk Pengguna yang Dilindungi, host harus menjalankan Windows 8.1 atau Windows Server 2012 R2 . Pengguna hanya perlu masuk dengan akun yang merupakan anggota grup Pengguna Terproteksi. Dalam hal ini, grup Pengguna Terproteksi dapat dibuat dengan mentransfer peran emulator pengendali domain utama (PDC) ke pengendali domain yang menjalankan Windows Server 2012 R2 . Setelah objek grup tersebut direplikasi ke pengontrol domain lain, peran emulator PDC dapat dihosting pada pengontrol domain yang menjalankan versi Windows Server yang lebih lama.

Untuk memberikan pembatasan sisi pengontrol domain untuk Pengguna Yang Dilindungi, yaitu membatasi penggunaan autentikasi NTLM, dan pembatasan lainnya, tingkat fungsional domain harus Windows Server 2012 R2 . Untuk informasi selengkapnya tentang tingkat fungsi, lihat Memahami Tingkat Fungsi active Directory Domain Services (AD DS).

Catatan

Administrator domain bawaan (S-1-5-<domain>-500) selalu dikecualikan dari Kebijakan Autentikasi, bahkan ketika ditetapkan ke Silo Kebijakan Autentikasi.

Memecahkan masalah peristiwa yang terkait dengan Pengguna yang Dilindungi

Bagian ini mencakup log baru untuk membantu memecahkan masalah peristiwa yang terkait dengan Pengguna Terlindungi dan bagaimana Pengguna Terlindungi dapat memengaruhi perubahan untuk memecahkan masalah kedaluwarsa tiket pemberian tiket (TGT) atau masalah delegasi.

Log baru untuk Pengguna yang Dilindungi

Dua log administratif operasional baru tersedia untuk membantu memecahkan masalah peristiwa yang terkait dengan Pengguna Terlindungi: Pengguna Terlindungi - Log Klien dan Kegagalan Pengguna terlindungi - Log Pengendali Domain. Log baru ini terletak di Pemantau Peristiwa dan dinonaktifkan secara default. Untuk mengaktifkan log, klik Log Aplikasi dan Layanan, klik Microsoft, klik Windows, klik Autentikasi, lalu klik nama log dan klik Tindakan (atau klik kanan log) dan klik Aktifkan Log.

Untuk informasi selengkapnya tentang peristiwa dalam log ini, lihat Kebijakan Autentikasi dan Silo Kebijakan Autentikasi.

Memecahkan masalah kedaluwarsa TGT

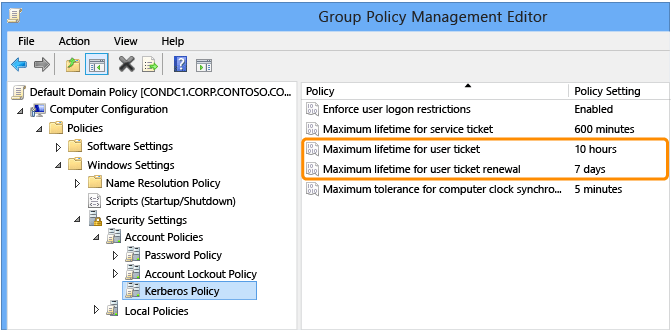

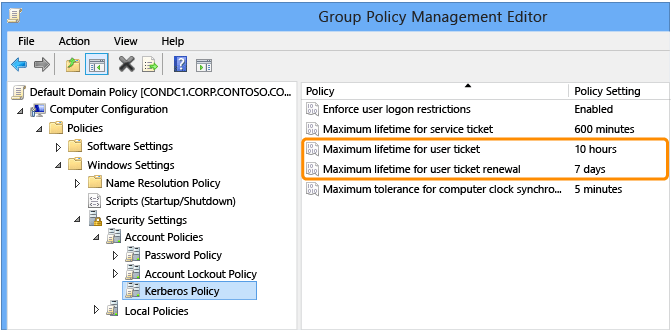

Biasanya, pengendali domain mengatur masa pakai dan perpanjangan TGT berdasarkan kebijakan domain seperti yang ditunjukkan di jendela Editor Manajemen Kebijakan Grup berikut.

Untuk Pengguna Terproteksi, pengaturan berikut dikodekan secara permanen:

Masa pakai maksimum untuk tiket pengguna: 240 menit

Masa pakai maksimum untuk perpanjangan tiket pengguna: 240 menit

Memecahkan masalah delegasi

Sebelumnya, jika teknologi yang menggunakan delegasi Kerberos gagal, akun klien diperiksa untuk melihat apakah Akun sensitif dan tidak dapat didelegasikan telah ditetapkan. Namun, jika akun adalah anggota Pengguna Yang Dilindungi, pengaturan ini mungkin tidak dikonfigurasi di Pusat Administratif Direktori Aktif (ADAC). Akibatnya, periksa pengaturan dan keanggotaan grup saat Anda memecahkan masalah delegasi.

Upaya autentikasi audit

Untuk mengaudit upaya autentikasi secara eksplisit untuk anggota grup Pengguna Terproteksi, Anda dapat terus mengumpulkan peristiwa audit log keamanan atau mengumpulkan data dalam log administratif operasional baru. Untuk informasi selengkapnya tentang peristiwa ini, lihat Kebijakan Autentikasi dan Silo Kebijakan Autentikasi

Memberikan perlindungan sisi DC untuk layanan dan komputer

Akun untuk layanan dan komputer tidak dapat menjadi anggota Pengguna Terproteksi. Bagian ini menjelaskan perlindungan berbasis pengendali domain mana yang dapat ditawarkan untuk akun-akun ini:

Tolak autentikasi NTLM: Hanya dapat dikonfigurasi melalui kebijakan blokir NTLM

Tolak Standar Enkripsi Data (DES) di pra-autentikasi Kerberos: Pengontrol domain Windows Server 2012 R2 tidak menerima DES untuk akun komputer kecuali dikonfigurasi untuk DES hanya karena setiap versi Windows yang dirilis dengan Kerberos juga mendukung RC4.

Tolak RC4 di pra-autentikasi Kerberos: tidak dapat dikonfigurasi.

Catatan

Meskipun dimungkinkan untuk mengubah konfigurasi jenis enkripsi yang didukung, tidak disarankan untuk mengubah pengaturan tersebut untuk akun komputer tanpa menguji di lingkungan target.

Membatasi tiket pengguna (TGT) hingga masa pakai 4 jam awal: Gunakan Kebijakan Autentikasi.

Tolak delegasi dengan delegasi yang tidak dibatasi atau dibatasi: Untuk membatasi akun, buka Active Directory Administrative Center (ADAC) dan pilih kotak centang Akun sensitif dan tidak dapat didelegasikan .

Kebijakan autentikasi

Kebijakan Autentikasi adalah kontainer baru di AD DS yang berisi objek kebijakan autentikasi. Kebijakan autentikasi dapat menentukan pengaturan yang membantu mengurangi paparan pencurian kredensial, seperti membatasi masa pakai TGT untuk akun atau menambahkan kondisi terkait klaim lainnya.

Di Windows Server 2012 , Kontrol Akses Dinamis memperkenalkan kelas objek cakupan forest Direktori Aktif yang disebut Kebijakan Akses Pusat untuk menyediakan cara mudah untuk mengonfigurasi server file di seluruh organisasi. Di Windows Server 2012 R2 , kelas objek baru yang disebut Kebijakan Autentikasi (objectClass msDS-AuthNPolicies) dapat digunakan untuk menerapkan konfigurasi autentikasi ke kelas akun di domain Windows Server 2012 R2. Kelas akun Direktori Aktif adalah:

User

Komputer

Akun Layanan Terkelola dan Akun Layanan Terkelola grup (GMSA)

Penyegaran Kerberos cepat

Protokol autentikasi Kerberos terdiri dari tiga jenis pertukaran, juga dikenal sebagai subprotokol:

Exchange Layanan Autentikasi (AS) (KRB_AS_*)

Pertukaran Layanan Pemberian Tiket (TGS) (KRB_TGS_*)

Pertukaran Klien/Server (AP) (KRB_AP_*)

Pertukaran AS adalah tempat klien menggunakan kata sandi akun atau kunci privat untuk membuat pra-pengautentikasi untuk meminta tiket pemberian tiket (TGT). Ini terjadi saat masuk pengguna atau pertama kali tiket layanan diperlukan.

Pertukaran TGS adalah tempat TGT akun digunakan untuk membuat pengautentikasi untuk meminta tiket layanan. Ini terjadi ketika koneksi terautentikasi diperlukan.

Pertukaran AP terjadi seperti biasanya sebagai data di dalam protokol aplikasi dan tidak terpengaruh oleh kebijakan autentikasi.

Untuk informasi selengkapnya, lihat Cara Kerja Protokol Autentikasi Kerberos Versi 5.

Gambaran Umum

Kebijakan autentikasi melengkapi Pengguna yang Dilindungi dengan menyediakan cara untuk menerapkan pembatasan yang dapat dikonfigurasi ke akun dan dengan memberikan batasan untuk akun untuk layanan dan komputer. Kebijakan autentikasi diberlakukan selama pertukaran AS atau pertukaran TGS.

Anda dapat membatasi autentikasi awal atau pertukaran AS dengan mengonfigurasi:

Masa pakai TGT

Kondisi kontrol akses untuk membatasi masuk pengguna, yang harus dipenuhi oleh perangkat tempat pertukaran AS datang

Anda dapat membatasi permintaan tiket layanan melalui pertukaran layanan pemberian tiket (TGS) dengan mengonfigurasi:

- Kondisi kontrol akses yang harus dipenuhi oleh klien (pengguna, layanan, komputer) atau perangkat tempat pertukaran TGS datang

Persyaratan untuk menggunakan kebijakan autentikasi

| Kebijakan | Persyaratan |

|---|---|

| Menyediakan masa pakai TGT kustom | Domain akun tingkat fungsial domain Windows Server 2012 R2 |

| Membatasi masuk pengguna | - Domain akun tingkat fungsional domain Windows Server 2012 R2 dengan dukungan Kontrol Akses Dinamis - Perangkat Windows 8, Windows 8.1, Windows Server 2012 atau Windows Server 2012 R2 dengan dukungan Kontrol Akses Dinamis |

| Membatasi penerbitan tiket layanan yang didasarkan pada akun pengguna dan grup keamanan | Domain sumber daya tingkat fungsi domain Windows Server 2012 R2 |

| Membatasi penerbitan tiket layanan berdasarkan klaim pengguna atau akun perangkat, grup keamanan, atau klaim | Domain sumber daya tingkat fungsional domain Windows Server 2012 R2 dengan dukungan Kontrol Akses Dinamis |

Membatasi akun pengguna ke perangkat dan host tertentu

Akun bernilai tinggi dengan hak istimewa administratif harus menjadi anggota grup Pengguna yang Dilindungi. Secara default, tidak ada akun yang merupakan anggota grup Pengguna Yang Dilindungi. Sebelum Anda menambahkan akun ke grup, konfigurasikan dukungan pengendali domain dan buat kebijakan audit untuk memastikan bahwa tidak ada masalah pemblokiran.

Mengonfigurasi dukungan pengendali domain

Domain akun pengguna harus berada di tingkat fungsi domain Windows Server 2012 R2 (DFL). Pastikan semua pengendali domain adalah Windows Server 2012 R2 , lalu gunakan Domain direktori aktif dan Kepercayaan untuk menaikkan DFL ke Windows Server 2012 R2 .

Untuk mengonfigurasi dukungan untuk Kontrol Akses Dinamis

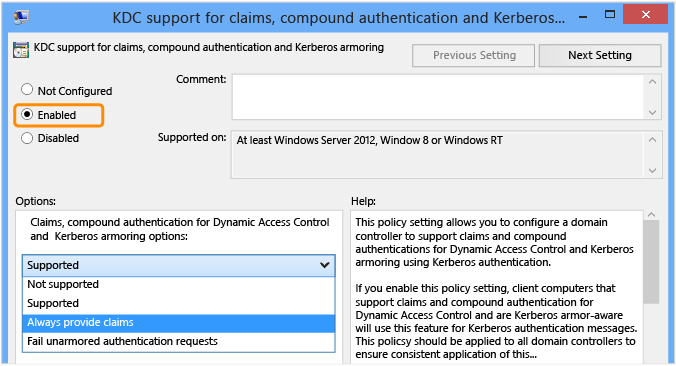

Dalam Kebijakan Pengendali Domain Default, klik Diaktifkan untuk mengaktifkan dukungan klien Key Distribution Center (KDC) untuk klaim, autentikasi majemuk, dan armoring Kerberos di Konfigurasi Komputer | Templat Administratif | Sistem | KDC.

Di bawah Opsi, dalam kotak daftar drop-down, pilih Selalu berikan klaim.

Catatan

Didukung juga dapat dikonfigurasi, tetapi karena domain berada di Windows Server 2012 R2 DFL, meminta DC selalu memberikan klaim akan memungkinkan pemeriksaan akses berbasis klaim pengguna terjadi saat menggunakan perangkat dan host sadar non-klaim untuk terhubung ke layanan yang sadar klaim.

Peringatan

Mengonfigurasi permintaan autentikasi gagal yang tidak diarsipkan akan mengakibatkan kegagalan autentikasi dari sistem operasi apa pun yang tidak mendukung armoring Kerberos, seperti Windows 7 dan sistem operasi sebelumnya, atau sistem operasi yang dimulai dengan Windows 8, yang belum dikonfigurasi secara eksplisit untuk mendukungnya.

Membuat audit akun pengguna untuk kebijakan autentikasi dengan ADAC

Buka Pusat Administratif Direktori Aktif (ADAC).

Catatan

Simpul Autentikasi yang dipilih terlihat untuk domain yang berada di Windows Server 2012 R2 DFL. Jika simpul tidak muncul, coba lagi dengan menggunakan akun administrator domain dari domain yang ada di Windows Server 2012 R2 DFL.

Klik Kebijakan Autentikasi, lalu klik Baru untuk membuat kebijakan baru.

Kebijakan Autentikasi harus memiliki nama tampilan dan diberlakukan secara default.

Untuk membuat kebijakan khusus audit, klik Hanya batasan kebijakan audit.

Kebijakan autentikasi diterapkan berdasarkan jenis akun Direktori Aktif. Satu kebijakan dapat berlaku untuk ketiga jenis akun dengan mengonfigurasi pengaturan untuk setiap jenis. Jenis akun adalah:

User

Komputer

Akun Layanan Terkelola dan Akun Layanan Terkelola Grup

Jika Anda telah memperluas skema dengan prinsipal baru yang dapat digunakan oleh Key Distribution Center (KDC), maka jenis akun baru diklasifikasikan dari jenis akun turunan terdekat.

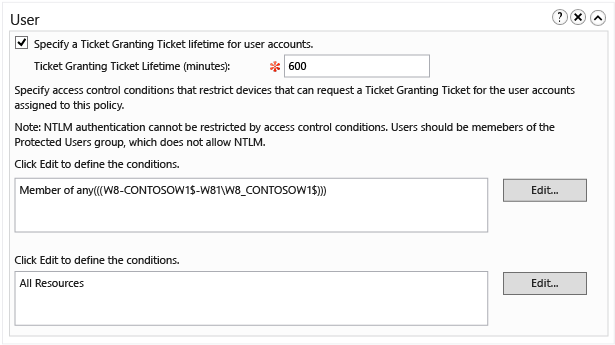

Untuk mengonfigurasi masa pakai TGT untuk akun pengguna, pilih kotak centang Tentukan masa pakai Tiket Pemberian Tiket untuk akun pengguna dan masukkan waktu dalam menit.

Misalnya, jika Anda menginginkan masa pakai TGT maksimum 10 jam, masukkan 600 seperti yang ditunjukkan. Jika tidak ada masa pakai TGT yang dikonfigurasi, maka jika akun adalah anggota grup Pengguna Yang Dilindungi, masa pakai dan perpanjangan TGT adalah 4 jam. Jika tidak, masa pakai dan perpanjangan TGT didasarkan pada kebijakan domain seperti yang terlihat di jendela Editor Manajemen Kebijakan Grup berikut untuk domain dengan pengaturan default.

Untuk membatasi akun pengguna untuk memilih perangkat, klik Edit untuk menentukan kondisi yang diperlukan untuk perangkat.

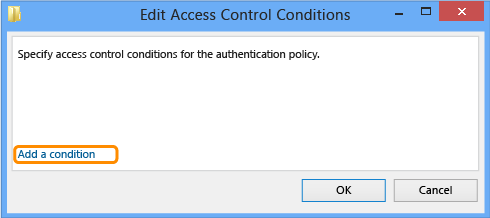

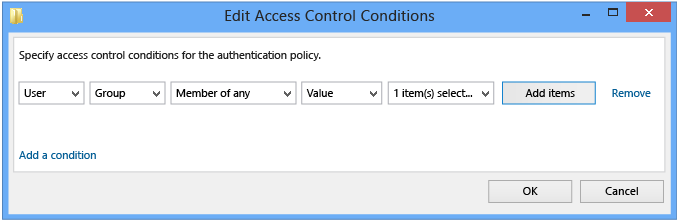

Di jendela Edit Kondisi Kontrol Akses, klik Tambahkan kondisi.

Menambahkan akun komputer atau kondisi grup

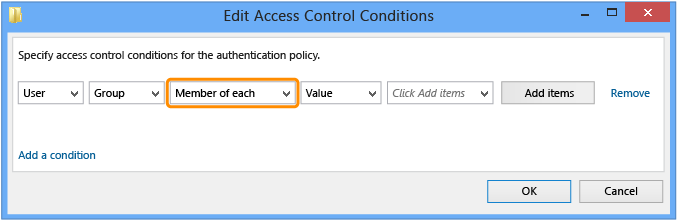

Untuk mengonfigurasi akun atau grup komputer, di daftar drop-down, pilih kotak daftar drop-down Anggota masing-masing dan ubah menjadi Anggota dari mana pun.

Catatan

Kontrol akses ini menentukan kondisi perangkat atau host tempat pengguna masuk. Dalam terminologi kontrol akses, akun komputer untuk perangkat atau host adalah pengguna, itulah sebabnya Pengguna adalah satu-satunya opsi.

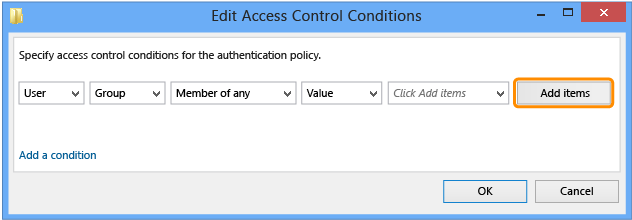

Klik Tambahkan item.

Untuk mengubah tipe objek, klik Tipe Objek.

Untuk memilih objek komputer di Direktori Aktif, klik Komputer, lalu klik OK.

Ketik nama komputer untuk membatasi pengguna, lalu klik Periksa Nama.

Klik OK dan buat kondisi lain untuk akun komputer.

Setelah selesai, klik OK dan kondisi yang ditentukan akan muncul untuk akun komputer.

Menambahkan kondisi klaim komputer

Untuk mengonfigurasi klaim komputer, drop-down Grup untuk memilih klaim.

Klaim hanya tersedia jika sudah disediakan di forest.

Ketik nama OU, akun pengguna harus dibatasi untuk masuk.

Setelah selesai, lalu klik OK dan kotak akan menampilkan kondisi yang ditentukan.

Memecahkan masalah klaim komputer yang hilang

Jika klaim telah disediakan, tetapi tidak tersedia, klaim mungkin hanya dikonfigurasi untuk kelas Komputer .

Katakanlah Anda ingin membatasi autentikasi berdasarkan unit organisasi (OU) komputer, yang sudah dikonfigurasi, tetapi hanya untuk kelas Komputer .

Agar klaim tersedia untuk membatasi masuk Pengguna ke perangkat, pilih kotak centang Pengguna .

Memprovisikan akun pengguna dengan kebijakan autentikasi dengan ADAC

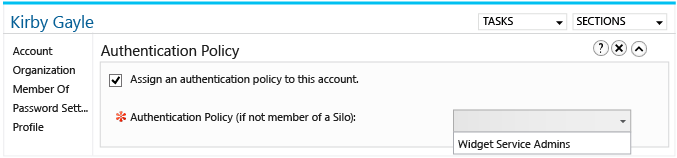

Dari akun Pengguna , klik Kebijakan.

Pilih kotak centang Tetapkan kebijakan autentikasi ke akun ini.

Kemudian pilih kebijakan autentikasi yang akan diterapkan kepada pengguna.

Mengonfigurasi dukungan Kontrol Akses Dinamis pada perangkat dan host

Anda dapat mengonfigurasi masa pakai TGT tanpa mengonfigurasi Dynamic Access Control (DAC). DAC hanya diperlukan untuk memeriksa AllowedToAuthenticateFrom dan AllowedToAuthenticateTo.

Menggunakan Kebijakan Grup atau Editor Kebijakan Grup Lokal, aktifkan dukungan klien Kerberos untuk klaim, autentikasi majemuk, dan armoring Kerberos di Konfigurasi Komputer | Templat Administratif | Sistem | Kerberos:

Memecahkan Masalah Kebijakan Autentikasi

Menentukan akun yang secara langsung diberi Kebijakan Autentikasi

Bagian akun dalam Kebijakan Autentikasi menunjukkan akun yang telah langsung menerapkan kebijakan.

Menggunakan Kegagalan Kebijakan Autentikasi - Log administratif Pengendali Domain

Kegagalan Kebijakan Autentikasi baru - Log administratif Pengendali Domain di bawah Aplikasi dan Layanan Log>Microsoft>Windows>Authentication telah dibuat untuk mempermudah menemukan kegagalan karena Kebijakan Autentikasi. Log dinonaktifkan secara default. Untuk mengaktifkannya, klik kanan nama log dan klik Aktifkan Log. Peristiwa baru ini sangat mirip dalam konten dengan TGT Kerberos yang ada dan peristiwa audit tiket layanan. Untuk informasi selengkapnya tentang peristiwa ini, lihat Kebijakan Autentikasi dan Silo Kebijakan Autentikasi.

Mengelola kebijakan autentikasi dengan menggunakan Windows PowerShell

Perintah ini membuat kebijakan autentikasi bernama TestAuthenticationPolicy. Parameter UserAllowedToAuthenticateFrom menentukan perangkat tempat pengguna dapat mengautentikasi dengan string SDDL dalam file bernama someFile.txt.

PS C:\> New-ADAuthenticationPolicy testAuthenticationPolicy -UserAllowedToAuthenticateFrom (Get-Acl .\someFile.txt).sddl

Perintah ini mendapatkan semua kebijakan autentikasi yang cocok dengan filter yang ditentukan parameter Filter .

PS C:\> Get-ADAuthenticationPolicy -Filter "Name -like 'testADAuthenticationPolicy*'" -Server Server02.Contoso.com

Perintah ini memodifikasi deskripsi dan properti UserTGTLifetimeMins dari kebijakan autentikasi yang ditentukan.

PS C:\> Set-ADAuthenticationPolicy -Identity ADAuthenticationPolicy1 -Description "Description" -UserTGTLifetimeMins 45

Perintah ini menghapus kebijakan autentikasi yang ditentukan parameter Identitas .

PS C:\> Remove-ADAuthenticationPolicy -Identity ADAuthenticationPolicy1

Perintah ini menggunakan cmdlet Get-ADAuthenticationPolicy dengan parameter Filter untuk mendapatkan semua kebijakan autentikasi yang tidak diberlakukan. Kumpulan hasil disalurkan ke cmdlet Remove-ADAuthenticationPolicy .

PS C:\> Get-ADAuthenticationPolicy -Filter 'Enforce -eq $false' | Remove-ADAuthenticationPolicy

Silo kebijakan autentikasi

Silo Kebijakan Autentikasi adalah kontainer baru (objectClass msDS-AuthNPolicySilos) di AD DS untuk akun pengguna, komputer, dan layanan. Mereka membantu melindungi akun bernilai tinggi. Meskipun semua organisasi perlu melindungi anggota Admin Perusahaan, Admin Domain, dan grup Admin Skema karena akun tersebut dapat digunakan oleh penyerang untuk mengakses apa pun di forest, akun lain mungkin juga memerlukan perlindungan.

Beberapa organisasi mengisolasi beban kerja dengan membuat akun yang unik bagi mereka dan dengan menerapkan pengaturan Kebijakan Grup untuk membatasi hak masuk dan administratif interaktif lokal dan jarak jauh. Silo kebijakan autentikasi melengkapi pekerjaan ini dengan membuat cara untuk menentukan hubungan antara akun Pengguna, Komputer, dan Layanan terkelola. Akun hanya dapat dimiliki oleh satu silo. Anda dapat mengonfigurasi kebijakan autentikasi untuk setiap jenis akun untuk mengontrol:

Masa pakai TGT yang tidak dapat diperpanjang

Kondisi kontrol akses untuk mengembalikan TGT (Catatan: tidak dapat berlaku untuk sistem karena armoring Kerberos diperlukan)

Kondisi kontrol akses untuk mengembalikan tiket layanan

Selain itu, akun dalam silo kebijakan autentikasi memiliki klaim silo, yang dapat digunakan oleh sumber daya yang sadar klaim seperti server file untuk mengontrol akses.

Pendeskripsi keamanan baru dapat dikonfigurasi untuk mengontrol penerbitan tiket layanan berdasarkan:

Pengguna, grup keamanan pengguna, dan/atau klaim pengguna

Klaim perangkat, grup keamanan perangkat, dan/atau perangkat

Mendapatkan informasi ini ke DC sumber daya memerlukan Kontrol Akses Dinamis:

Klaim pengguna:

Klien Windows 8 dan yang lebih baru mendukung Kontrol Akses Dinamis

Domain akun mendukung Kontrol akses dinamis dan klaim

Grup keamanan perangkat dan/atau perangkat:

Klien Windows 8 dan yang lebih baru mendukung Kontrol Akses Dinamis

Sumber daya dikonfigurasi untuk autentikasi majemuk

Klaim perangkat:

Klien Windows 8 dan yang lebih baru mendukung Kontrol Akses Dinamis

Domain perangkat mendukung Kontrol akses dinamis dan klaim

Sumber daya dikonfigurasi untuk autentikasi majemuk

Kebijakan autentikasi dapat diterapkan ke semua anggota silo kebijakan autentikasi alih-alih ke akun individual, atau kebijakan autentikasi terpisah dapat diterapkan ke berbagai jenis akun dalam silo. Misalnya, satu kebijakan autentikasi dapat diterapkan ke akun pengguna yang sangat istimewa, dan kebijakan yang berbeda dapat diterapkan ke akun layanan. Setidaknya satu kebijakan autentikasi harus dibuat sebelum silo kebijakan autentikasi dapat dibuat.

Catatan

Kebijakan autentikasi dapat diterapkan kepada anggota silo kebijakan autentikasi, atau dapat diterapkan secara independen dari silo untuk membatasi cakupan akun tertentu. Misalnya, untuk melindungi satu akun atau sekumpulan kecil akun, kebijakan dapat diatur pada akun tersebut tanpa menambahkan akun ke silo.

Anda dapat membuat silo kebijakan autentikasi dengan menggunakan Active Directory Administrative Center atau Windows PowerShell. Secara default, silo kebijakan autentikasi hanya mengaudit kebijakan silo, yang setara dengan menentukan parameter WhatIf di cmdlet Windows PowerShell. Dalam hal ini, pembatasan silo kebijakan tidak berlaku, tetapi audit dihasilkan untuk menunjukkan apakah kegagalan terjadi jika pembatasan diterapkan.

Untuk membuat silo kebijakan autentikasi dengan menggunakan Pusat Administratif Direktori Aktif

Buka Pusat Administratif Direktori Aktif, klik Autentikasi, klik kanan Silo Kebijakan Autentikasi, klik Baru, lalu klik Silo Kebijakan Autentikasi.

Di Nama tampilan, ketik nama untuk silo. Di Akun yang Diizinkan, klik Tambahkan, ketik nama akun, lalu klik OK. Anda dapat menentukan pengguna, komputer, atau akun layanan. Kemudian tentukan apakah akan menggunakan satu kebijakan untuk semua prinsipal atau kebijakan terpisah untuk setiap jenis prinsipal, dan nama kebijakan atau kebijakan.

Mengelola silo kebijakan autentikasi dengan menggunakan Windows PowerShell

Perintah ini membuat objek silo kebijakan autentikasi dan memberlakukannya.

PS C:\>New-ADAuthenticationPolicySilo -Name newSilo -Enforce

Perintah ini mendapatkan semua silo kebijakan autentikasi yang cocok dengan filter yang ditentukan oleh parameter Filter . Output kemudian diteruskan ke cmdlet Format-Tabel untuk menampilkan nama kebijakan dan nilai untuk Terapkan pada setiap kebijakan.

PS C:\>Get-ADAuthenticationPolicySilo -Filter 'Name -like "*silo*"' | Format-Table Name, Enforce -AutoSize

Name Enforce

---- -------

silo True

silos False

Perintah ini menggunakan cmdlet Get-ADAuthenticationPolicySilo dengan parameter Filter untuk mendapatkan semua silo kebijakan autentikasi yang tidak diberlakukan dan menyalurkan hasil filter ke cmdlet Remove-ADAuthenticationPolicySilo.

PS C:\>Get-ADAuthenticationPolicySilo -Filter 'Enforce -eq $False' | Remove-ADAuthenticationPolicySilo

Perintah ini memberikan akses ke silo kebijakan autentikasi bernama Silo ke akun pengguna bernama User01.

PS C:\>Grant-ADAuthenticationPolicySiloAccess -Identity Silo -Account User01

Perintah ini mencabut akses ke silo kebijakan autentikasi bernama Silo untuk akun pengguna bernama User01. Karena parameter Konfirmasi diatur ke $False, tidak ada pesan konfirmasi yang muncul.

PS C:\>Revoke-ADAuthenticationPolicySiloAccess -Identity Silo -Account User01 -Confirm:$False

Contoh ini terlebih dahulu menggunakan cmdlet Get-ADComputer untuk mendapatkan semua akun komputer yang cocok dengan filter yang ditentukan parameter Filter. Output perintah ini diteruskan ke Set-ADAccountAuthenticatinPolicySilo untuk menetapkan silo kebijakan autentikasi bernama Silo dan kebijakan autentikasi bernama AuthenticationPolicy02 kepada mereka.

PS C:\>Get-ADComputer -Filter 'Name -like "newComputer*"' | Set-ADAccountAuthenticationPolicySilo -AuthenticationPolicySilo Silo -AuthenticationPolicy AuthenticationPolicy02