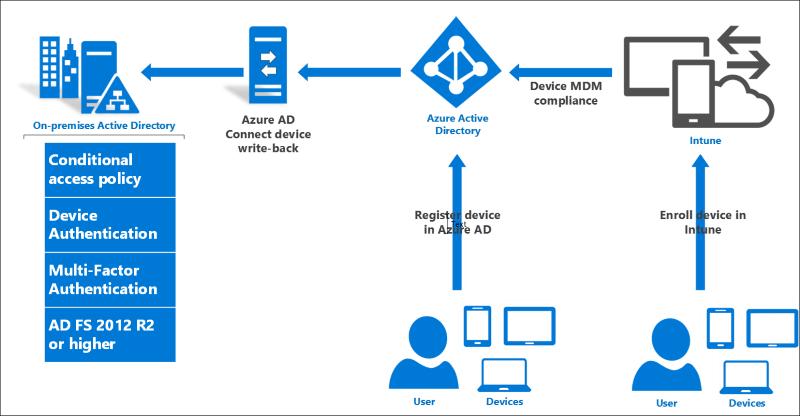

Mengonfigurasi Akses Bersyar Lokal menggunakan perangkat terdaftar

Dokumen berikut akan memandu Anda menginstal dan mengonfigurasi akses bersyarat lokal dengan perangkat terdaftar.

Prasyarat infrastruktur

Per-persyaratan berikut diperlukan sebelum Anda dapat memulai dengan akses bersyarat lokal.

| Persyaratan | Deskripsi |

|---|---|

| Langganan Microsoft Entra dengan Microsoft Entra ID P1 atau P2 | Untuk mengaktifkan write-back perangkat untuk akses bersyar lokal - uji coba gratis baik-baik saja |

| Langganan Intune | hanya diperlukan untuk integrasi MDM untuk skenario kepatuhan perangkat -uji coba gratis tidak masalah |

| Microsoft Entra Connect | QFE November 2015 atau yang lebih baru. Dapatkan versi terbaru di sini. |

| Server Windows 2016 | Build 10586 atau yang lebih baru untuk Layanan Federasi Direktori Aktif |

| Skema Direktori Aktif Windows Server 2016 | Diperlukan skema tingkat 85 atau lebih tinggi. |

| Pengontrol domain Windows Server 2016 | Ini hanya diperlukan untuk penyebaran kepercayaan kunci Hello For Business. Informasi tambahan dapat ditemukan di sini. |

| Klien Windows 10 | Build 10586 atau yang lebih baru, bergabung ke domain di atas diperlukan untuk Windows 10 Domain Join dan skenario Windows Hello untuk Bisnis saja |

| Akun pengguna Microsoft Entra dengan lisensi Microsoft Entra ID P1 atau P2 ditetapkan | Untuk mendaftarkan perangkat |

Meningkatkan Skema Direktori Aktif Anda

Untuk menggunakan akses bersyarkat lokal dengan perangkat terdaftar, Anda harus terlebih dahulu meningkatkan skema AD Anda. Kondisi berikut harus dipenuhi: - Skema harus versi 85 atau yang lebih baru - Ini hanya diperlukan untuk forest tempat Layanan Federasi Direktori Aktif bergabung

Catatan

Jika Anda menginstal Microsoft Entra Koneksi sebelum meningkatkan ke versi skema (tingkat 85 atau lebih tinggi) di Windows Server 2016, Anda harus menjalankan kembali penginstalan Microsoft Entra Koneksi dan menyegarkan skema AD lokal untuk memastikan aturan sinkronisasi untuk msDS-KeyCredentialLink dikonfigurasi.

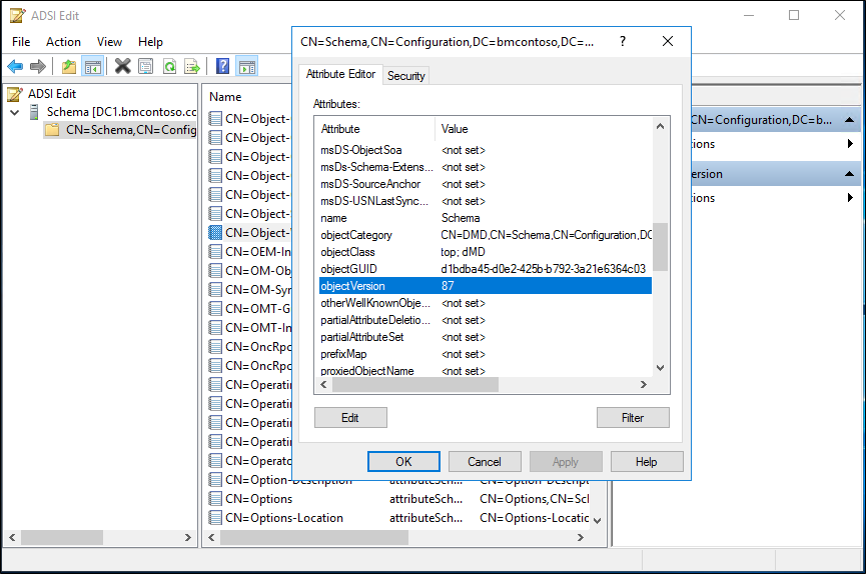

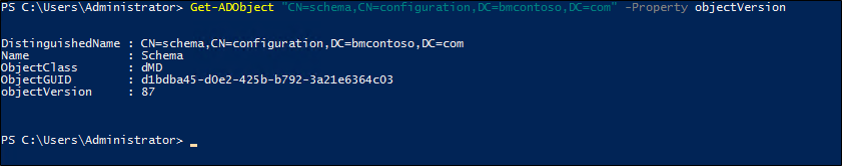

Memverifikasi tingkat skema Anda

Untuk memverifikasi tingkat skema Anda, lakukan hal berikut:

- Anda dapat menggunakan ADSIEdit atau LDP dan menyambungkan ke Konteks Penamaan Skema.

- Menggunakan ADSIEdit, klik kanan pada "CN=Schema,CN=Configuration,DC=<domain,DC>=<com> dan pilih properti. Ganti domain dan bagian com dengan informasi forest Anda.

- Di bawah Editor Atribut, temukan atribut objectVersion dan akan memberi tahu Anda, versi Anda.

Anda juga dapat menggunakan cmdlet PowerShell berikut (ganti objek dengan informasi konteks penamaan skema Anda):

Get-ADObject "cn=schema,cn=configuration,dc=domain,dc=local" -Property objectVersion

Untuk informasi selengkapnya tentang peningkatan, lihat Meningkatkan Pengendali Domain ke Windows Server 2016.

Mengaktifkan Pendaftaran Perangkat Microsoft Entra

Untuk mengonfigurasi skenario ini, Anda harus mengonfigurasi kemampuan pendaftaran perangkat di ID Microsoft Entra.

Untuk melakukan ini, ikuti langkah-langkah di bawah Menyiapkan gabungan Microsoft Entra di organisasi Anda

Menyiapkan Layanan Federasi Direktori Aktif

- Buat farm Layanan Federasi Direktori Aktif 2016 baru.

- Atau memigrasikan farm ke Ad FS 2016 dari Ad FS 2012 R2

- Sebarkan Microsoft Entra Koneksi menggunakan jalur Kustom untuk menyambungkan LAYANAN Federasi Direktori Aktif ke ID Microsoft Entra.

Mengonfigurasi Tulis Balik Perangkat dan Autentikasi Perangkat

Catatan

Jika Anda menjalankan Microsoft Entra Koneksi menggunakan Express Pengaturan, objek AD yang benar telah dibuat untuk Anda. Namun, dalam sebagian besar skenario Layanan Federasi Direktori Aktif, Microsoft Entra Koneksi dijalankan dengan Pengaturan Kustom untuk mengonfigurasi Layanan Federasi Direktori Aktif, sehingga langkah-langkah di bawah ini diperlukan.

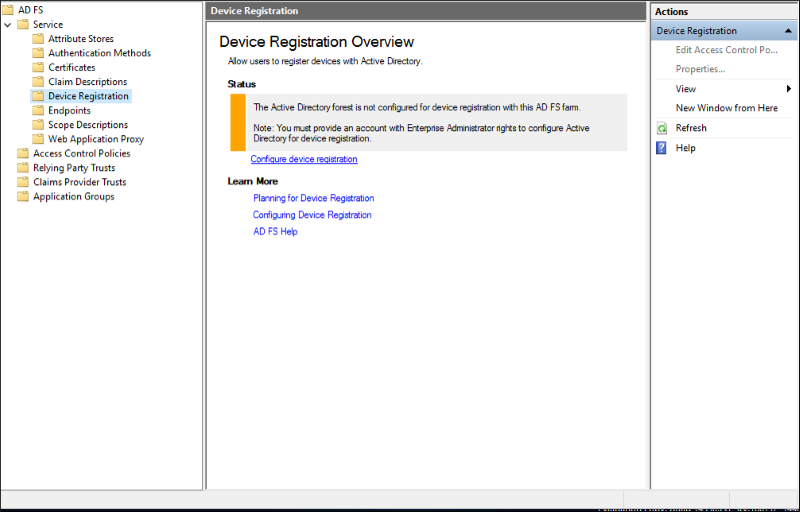

Membuat objek AD untuk Autentikasi Perangkat Layanan Federasi Direktori Aktif

Jika farm Layanan Federasi Direktori Aktif Anda belum dikonfigurasi untuk Autentikasi Perangkat (Anda dapat melihat ini di konsol Manajemen Layanan Federasi Direktori Aktif di bawah Layanan -> Pendaftaran Perangkat), gunakan langkah-langkah berikut untuk membuat objek dan konfigurasi AD DS yang benar.

Catatan: Perintah di bawah ini memerlukan alat administrasi Direktori Aktif, jadi jika server federasi Anda bukan juga pengendali domain, pertama-tama instal alat menggunakan langkah 1 di bawah ini. Jika tidak, Anda dapat melewati langkah 1.

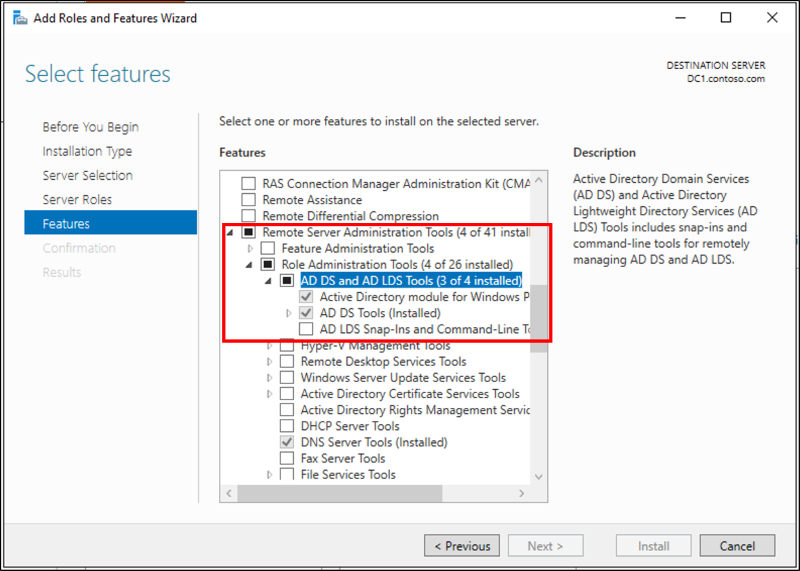

- Jalankan wizard Tambahkan Peran & Fitur dan pilih fitur Alat Administrasi Server Jarak Jauh ->Alat Administrasi Peran ->AD DS dan Alat AD LDS -> Pilih modul Direktori Aktif untuk Windows PowerShell dan Alat AD DS.

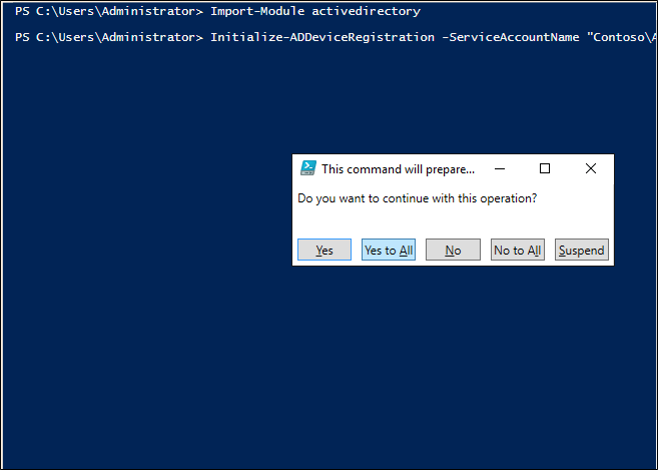

Di server utama Layanan Federasi Direktori Aktif Anda, pastikan Anda masuk sebagai pengguna AD DS dengan hak istimewa Admin Perusahaan (EA) dan buka prompt PowerShell yang ditinggikan. Kemudian, jalankan perintah PowerShell berikut:

Import-module activedirectoryPS C:\> Initialize-ADDeviceRegistration -ServiceAccountName "<your service account>"Pada jendela pop-up tekan Ya.

Catatan: Jika layanan Layanan Federasi Direktori Aktif Anda dikonfigurasi untuk menggunakan akun GMSA, masukkan nama akun dalam format "domain\accountname$"

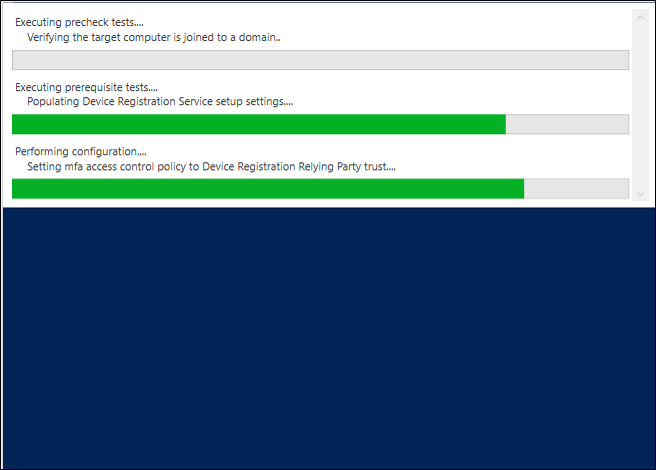

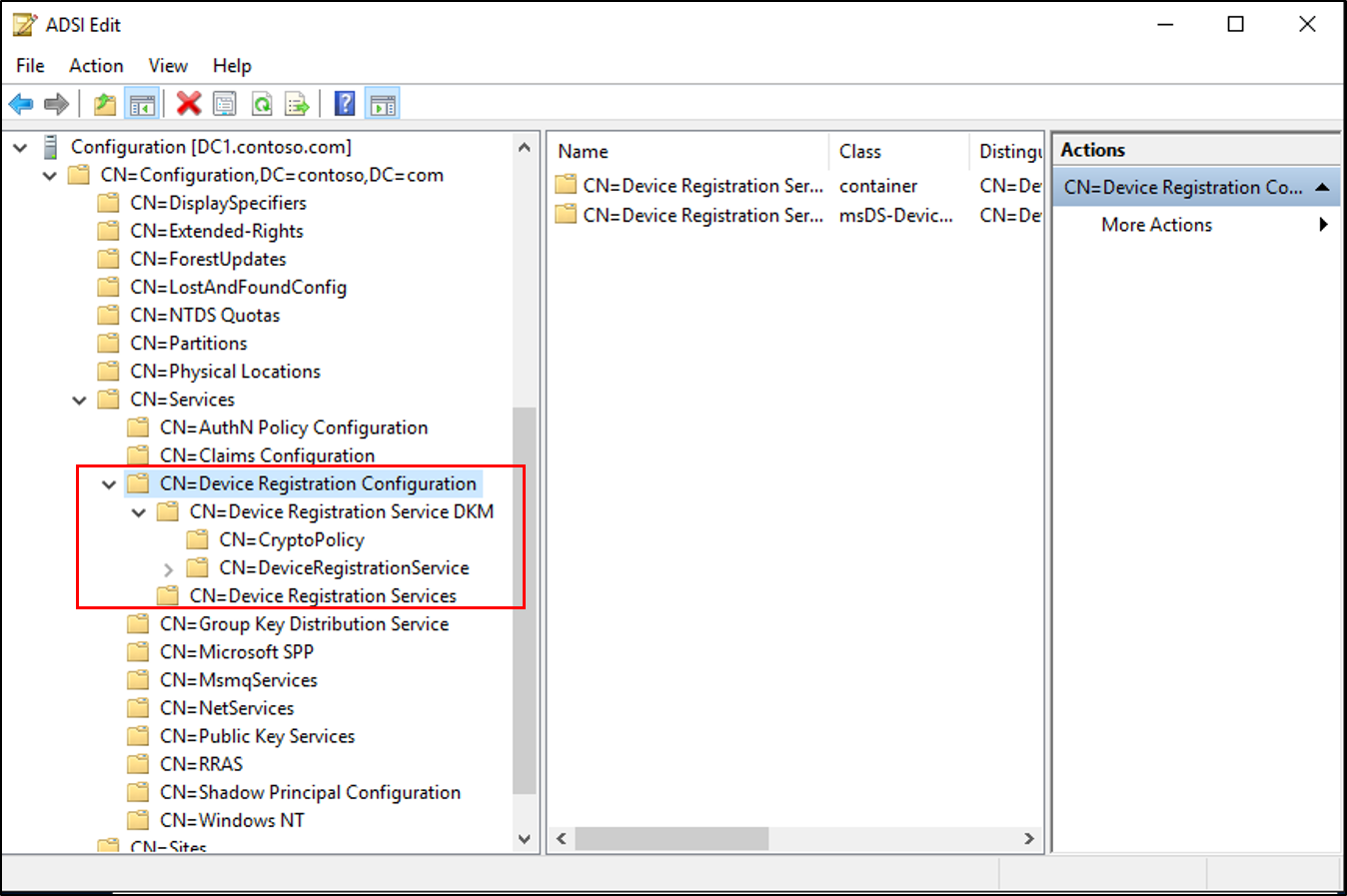

PSH di atas membuat objek berikut:

- Kontainer RegisteredDevices di bawah partisi domain AD

- Kontainer dan objek Device Registration Service di bawah Konfigurasi --> Layanan --> Konfigurasi Pendaftaran Perangkat

- Kontainer dan objek DKM Device Registration Service di bawah Konfigurasi --> Layanan --> Konfigurasi Pendaftaran Perangkat

- Setelah ini selesai, Anda akan melihat pesan penyelesaian yang berhasil.

Membuat Service Koneksi ion Point (SCP) di AD

Jika Anda berencana menggunakan gabungan domain Windows 10 (dengan pendaftaran otomatis ke ID Microsoft Entra) seperti yang dijelaskan di sini, jalankan perintah berikut untuk membuat titik koneksi layanan di AD DS

Buka Windows PowerShell dan jalankan hal berikut:

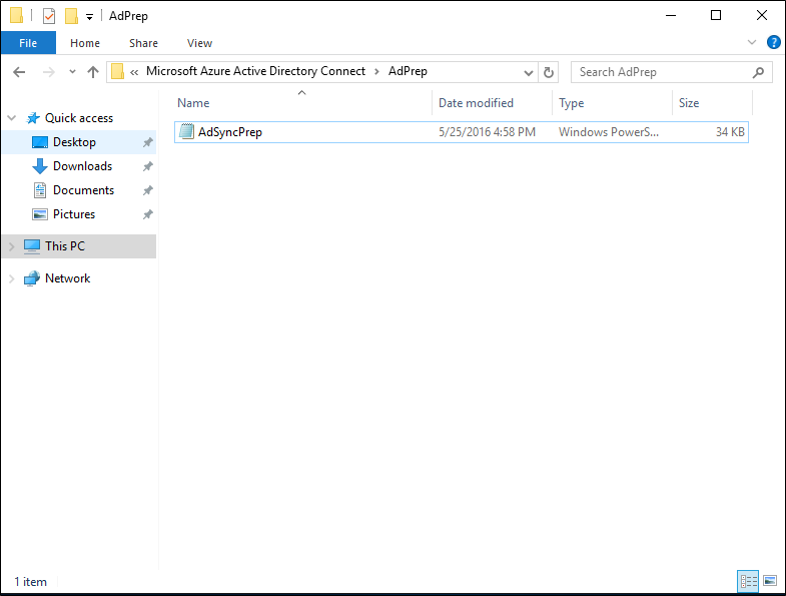

PS C:>Import-Module -Name "C:\Program Files\Microsoft Azure Active Directory Connect\AdPrep\AdSyncPrep.psm1"

Catatan

Jika perlu, salin file AdSyncPrep.psm1 dari server Microsoft Entra Koneksi Anda. File ini terletak di Program Files\Microsoft Entra Koneksi\AdPrep

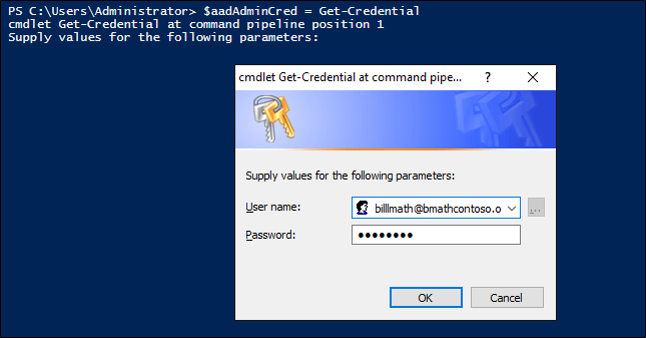

Berikan kredensial Administrator Global Microsoft Entra Anda.

PS C:>$aadAdminCred = Get-Credential

Jalankan perintah PowerShell berikut

PS C:>Initialize-ADSyncDomainJoinedComputerSync -AdConnectorAccount [AD connector account name] -AzureADCredentials $aadAdminCred

Di mana [nama akun konektor AD] adalah nama akun yang Anda konfigurasi di Microsoft Entra Koneksi saat menambahkan direktori AD DS lokal Anda.

Perintah di atas memungkinkan klien Windows 10 menemukan domain Microsoft Entra yang benar untuk bergabung dengan membuat objek layanan Koneksi ionpoint di AD DS.

Menyiapkan AD untuk Tulis Balik Perangkat

Untuk memastikan objek dan kontainer AD DS berada dalam status yang benar untuk write-back perangkat dari ID Microsoft Entra, lakukan hal berikut.

Buka Windows PowerShell dan jalankan hal berikut:

PS C:>Initialize-ADSyncDeviceWriteBack -DomainName <AD DS domain name> -AdConnectorAccount [AD connector account name]

Di mana [nama akun konektor AD] adalah nama akun yang Anda konfigurasi di Microsoft Entra Koneksi saat menambahkan direktori AD DS lokal Anda dalam format domain\accountname

Perintah di atas membuat objek berikut untuk write-back perangkat ke AD DS, jika belum ada, dan memungkinkan akses ke nama akun konektor AD yang ditentukan

- Kontainer RegisteredDevices di partisi domain AD

- Kontainer dan objek Device Registration Service di bawah Konfigurasi --> Layanan --> Konfigurasi Pendaftaran Perangkat

Aktifkan Tulis Balik Perangkat di Microsoft Entra Koneksi

Jika Anda belum melakukannya sebelumnya, aktifkan write-back perangkat di Microsoft Entra Koneksi dengan menjalankan wizard untuk kedua kalinya dan memilih "Sesuaikan Opsi Sinkronisasi", lalu centang kotak untuk write-back perangkat dan pilih forest tempat Anda telah menjalankan cmdlet di atas

Mengonfigurasi Autentikasi Perangkat di Layanan Federasi Direktori Aktif

Menggunakan jendela perintah PowerShell yang ditingkatkan, konfigurasikan kebijakan Layanan Federasi Direktori Aktif dengan menjalankan perintah berikut

PS C:>Set-AdfsGlobalAuthenticationPolicy -DeviceAuthenticationEnabled $true -DeviceAuthenticationMethod All

Periksa konfigurasi Anda

Untuk referensi Anda, di bawah ini adalah daftar komprehensif perangkat, kontainer, dan izin AD DS yang diperlukan agar write-back dan autentikasi perangkat berfungsi

Objek jenis ms-DS-DeviceContainer di CN=RegisteredDevices,DC=<domain>

- Membaca akses ke akun layanan Layanan Federasi Direktori Aktif

- akses baca/tulis ke akun konektor Microsoft Entra Koneksi Sync AD

Container CN=Device Registration Configuration,CN=Services,CN=Configuration,DC=<domain>

DKM Container Device Registration Service di bawah kontainer di atas

Objek layanan jenis Koneksi ionpoint di CN=<guid>, CN=Pendaftaran Perangkat

Configuration,CN=Services,CN=Configuration,DC=<domain>

- akses baca/tulis ke nama akun konektor AD yang ditentukan pada objek baru

Objek jenis msDS-DeviceRegistrationServiceContainer di CN=Device Registration Services,CN=Device Registration Configuration,CN=Services,CN=Configuration,DC=<domain>

Objek jenis msDS-DeviceRegistrationService dalam kontainer di atas

Melihatnya berfungsi

Untuk mengevaluasi klaim dan kebijakan baru, pertama-tama daftarkan perangkat. Misalnya, Anda dapat bergabung dengan komputer Windows 10 menggunakan aplikasi Pengaturan di bawah Sistem -> Tentang, atau Anda dapat menyiapkan gabungan domain Windows 10 dengan pendaftaran perangkat otomatis mengikuti langkah-langkah tambahan di sini. Untuk informasi tentang bergabung dengan perangkat seluler Windows 10, lihat dokumen di sini.

Untuk evaluasi term mudah, masuk ke Layanan Federasi Direktori Aktif menggunakan aplikasi pengujian yang menunjukkan daftar klaim. Anda akan dapat melihat klaim baru termasuk isManaged, isCompliant, dan trusttype. Jika mengaktifkan Windows Hello untuk Bisnis, Anda juga akan melihat klaim prt.

Mengonfigurasi Skenario Tambahan

Pendaftaran Otomatis untuk komputer Windows 10 Domain Joined

Untuk mengaktifkan pendaftaran perangkat otomatis untuk komputer yang bergabung dengan domain Windows 10, ikuti langkah 1 dan 2 di sini. Ini akan membantu Anda mencapai hal-hal berikut:

- Pastikan titik koneksi layanan Anda di AD DS ada dan memiliki izin yang tepat (kami membuat objek ini di atas, tetapi tidak ada salahnya untuk memeriksa kembali).

- Pastikan Layanan Federasi Direktori Aktif dikonfigurasi dengan benar

- Pastikan sistem Layanan Federasi Direktori Aktif Anda mengaktifkan titik akhir yang benar dan aturan klaim dikonfigurasi

- Mengonfigurasi pengaturan kebijakan grup yang diperlukan untuk pendaftaran perangkat otomatis komputer yang bergabung dengan domain

Windows Hello for Business

Untuk informasi tentang mengaktifkan Windows 10 dengan Windows Hello untuk Bisnis, lihat Mengaktifkan Windows Hello untuk Bisnis di organisasi Anda.

Pendaftaran MDM otomatis

Untuk mengaktifkan pendaftaran MDM otomatis perangkat terdaftar sehingga Anda dapat menggunakan klaim isCompliant dalam kebijakan kontrol akses Anda, ikuti langkah-langkah di sini.

Pemecahan Masalah

- Jika Anda mendapatkan kesalahan tentang

Initialize-ADDeviceRegistrationkeluhan tersebut tentang objek yang sudah ada dalam status salah, seperti "Objek layanan DRS telah ditemukan tanpa semua atribut yang diperlukan", Anda mungkin telah menjalankan perintah Microsoft Entra Koneksi PowerShell sebelumnya dan memiliki konfigurasi parsial di AD DS. Coba hapus secara manual objek di bawah CN=Device Registration Configuration,CN=Services,CN=Configuration,DC=<domain> dan coba lagi. - Untuk klien yang bergabung dengan domain Windows 10

- Untuk memverifikasi bahwa autentikasi perangkat berfungsi, masuk ke klien yang bergabung dengan domain sebagai akun pengguna uji. Untuk memicu provisi dengan cepat, kunci dan buka kunci desktop setidaknya satu kali.

- Petunjuk untuk memeriksa tautan kredensial kunci STK pada objek AD DS (apakah sinkronisasi masih harus berjalan dua kali?)

- Jika Anda mendapatkan kesalahan saat mencoba mendaftarkan komputer Windows bahwa perangkat sudah terdaftar, tetapi Anda tidak dapat atau telah membatalkan pendaftaran perangkat, Anda mungkin memiliki fragmen konfigurasi pendaftaran perangkat di registri. Untuk menyelidiki dan menghapus ini, gunakan langkah-langkah berikut:

- Di komputer Windows, buka Regedit dan navigasikan ke HKLM\Software\Microsoft\Enrollments

- Di bawah kunci ini, akan ada banyak subkuncar dalam bentuk GUID. Navigasi ke subkuntang yang memiliki ~17 nilai di dalamnya dan memiliki "EnrollmentType" dari "6" [MDM joined] atau "13" (Microsoft Entra joined)

- Ubah EnrollmentType menjadi 0

- Coba pendaftaran atau pendaftaran perangkat lagi

Artikel Terkait

- Mengamankan akses ke Office 365 dan aplikasi lain yang tersambung ke ID Microsoft Entra

- Kebijakan perangkat akses bersyar untuk layanan Office 365

- Menyiapkan akses bersyarkat lokal menggunakan Pendaftaran Perangkat Microsoft Entra

- Koneksi perangkat yang bergabung dengan domain ke ID Microsoft Entra untuk pengalaman Windows 10

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk