Menerbitkan Aplikasi menggunakan Praauthentikasi Active Directory Federation Services

Isi ini relevan untuk versi lokal Proksi Aplikasi Web. Untuk mengaktifkan akses aman ke aplikasi lokal melalui cloud, lihat konten proksi aplikasi Microsoft Entra.

Topik ini menjelaskan cara menerbitkan aplikasi melalui Web Proksi Aplikasi menggunakan praautortikasi Layanan Federasi Direktori Aktif (AD FS).

Untuk semua jenis aplikasi yang dapat Anda terbitkan menggunakan pra-autentikasi Ad FS, Anda harus menambahkan kepercayaan pihak yang mengandalkan Layanan Federasi Direktori Aktif ke Layanan Federasi.

Alur pra-autentikasi Ad FS umum adalah sebagai berikut:

Catatan

Alur autentikasi ini tidak berlaku untuk klien yang menggunakan aplikasi Microsoft Store.

Perangkat klien mencoba mengakses aplikasi web yang diterbitkan pada URL sumber daya tertentu; misalnya https://app1.contoso.com/.

URL sumber daya adalah alamat publik tempat Web Proksi Aplikasi mendengarkan permintaan HTTPS masuk.

Jika pengalihan HTTP ke HTTPS diaktifkan, Web Proksi Aplikasi juga akan mendengarkan permintaan HTTP masuk.

Web Proksi Aplikasi mengalihkan permintaan HTTPS ke server LAYANAN Federasi Direktori Aktif dengan parameter yang dikodekan URL, termasuk URL sumber daya dan appRealm (pengidentifikasi pihak yang mengandalkan).

Pengguna mengautentikasi menggunakan metode autentikasi yang diperlukan oleh server LAYANAN Federasi Direktori Aktif; misalnya, nama pengguna dan kata sandi, autentikasi dua faktor dengan kata sandi satu kali, dan sebagainya.

Setelah pengguna diautentikasi, server AD FS mengeluarkan token keamanan, 'token edge', yang berisi informasi berikut dan mengalihkan permintaan HTTPS kembali ke server Web Proksi Aplikasi:

Pengidentifikasi sumber daya yang coba diakses pengguna.

Identitas pengguna sebagai nama prinsipal pengguna (UPN).

Kedaluwarsa persetujuan pemberian akses; artinya, pengguna diberikan akses untuk jangka waktu terbatas, setelah itu mereka diminta untuk mengautentikasi lagi.

Tanda tangan informasi dalam token tepi.

Web Proksi Aplikasi menerima permintaan HTTPS yang dialihkan dari server AD FS dengan token edge dan memvalidasi dan menggunakan token sebagai berikut:

Memvalidasi bahwa tanda tangan token tepi berasal dari layanan federasi yang dikonfigurasi dalam konfigurasi Web Proksi Aplikasi.

Memvalidasi bahwa token dikeluarkan untuk aplikasi yang benar.

Memvalidasi bahwa token belum kedaluwarsa.

Menggunakan identitas pengguna jika diperlukan; misalnya untuk mendapatkan tiket Kerberos jika server backend dikonfigurasi untuk menggunakan autentikasi Windows Terintegrasi.

Jika token edge valid, Web Proksi Aplikasi meneruskan permintaan HTTPS ke aplikasi web yang diterbitkan menggunakan HTTP atau HTTPS.

Klien sekarang memiliki akses ke aplikasi web yang diterbitkan; namun, aplikasi yang diterbitkan dapat dikonfigurasi untuk mengharuskan pengguna melakukan autentikasi tambahan. Jika, misalnya, aplikasi web yang diterbitkan adalah situs SharePoint dan tidak memerlukan autentikasi tambahan, pengguna akan melihat situs SharePoint di browser.

Web Proksi Aplikasi menyimpan cookie pada perangkat klien. Cookie digunakan oleh Web Proksi Aplikasi untuk mengidentifikasi bahwa sesi ini telah diinisiasi sebelumnya dan bahwa tidak diperlukan praauthentication lebih lanjut.

Penting

Saat mengonfigurasi URL eksternal dan URL server backend, pastikan Anda menyertakan nama domain yang sepenuhnya memenuhi syarat (FQDN), dan bukan alamat IP.

Catatan

Topik ini mencakup contoh cmdlet Windows PowerShell yang dapat Anda gunakan untuk mengotomatiskan beberapa prosedur yang dijelaskan. Untuk informasi selengkapnya, lihat Menggunakan Cmdlet.

Menerbitkan Aplikasi berbasis Klaim untuk Klien Browser Web

Untuk menerbitkan aplikasi yang menggunakan klaim untuk autentikasi, Anda harus menambahkan kepercayaan pihak yang mengandalkan untuk aplikasi ke Layanan Federasi.

Saat menerbitkan aplikasi berbasis klaim dan mengakses aplikasi dari browser, alur autentikasi umum adalah sebagai berikut:

Klien mencoba mengakses aplikasi berbasis klaim menggunakan browser web; misalnya, https://appserver.contoso.com/claimapp/.

Browser web mengirimkan permintaan HTTPS ke server Web Proksi Aplikasi yang mengalihkan permintaan ke server Layanan Federasi Direktori Aktif.

Server Layanan Federasi Direktori Aktif mengautentikasi pengguna dan perangkat dan mengalihkan permintaan kembali ke Proksi Aplikasi Web. Permintaan sekarang berisi token tepi. Server Layanan Federasi Direktori Aktif menambahkan cookie akses menyeluruh (SSO) ke permintaan karena pengguna telah melakukan autentikasi terhadap server LAYANAN Federasi Direktori Aktif.

Web Proksi Aplikasi memvalidasi token, menambahkan cookie sendiri, dan meneruskan permintaan ke server backend.

Server backend mengalihkan permintaan ke server LAYANAN Federasi Direktori Aktif untuk mendapatkan token keamanan aplikasi.

Permintaan dialihkan ke server backend oleh server LAYANAN Federasi Direktori Aktif. Permintaan sekarang berisi token aplikasi dan cookie SSO. Pengguna diberikan akses ke aplikasi dan tidak diperlukan untuk memasukkan nama pengguna atau kata sandi.

Prosedur ini menjelaskan cara menerbitkan aplikasi berbasis klaim, seperti situs SharePoint, yang akan diakses oleh klien browser web. Sebelum memulai, pastikan Anda telah melakukan hal berikut:

Membuat kepercayaan pihak yang mengandalkan untuk aplikasi di konsol Manajemen Layanan Federasi Direktori Aktif.

Diverifikasi bahwa sertifikat di server Web Proksi Aplikasi cocok untuk aplikasi yang ingin Anda terbitkan.

Untuk menerbitkan aplikasi berbasis klaim

Pada server Web Proksi Aplikasi, di konsol Manajemen Akses Jarak Jauh, di panel Navigasi, klik Proksi Aplikasi Web, lalu di panel Tugas, klik Terbitkan.

Pada Wizard Terbitkan Aplikasi Baru, pada halaman Selamat Datang, klik Berikutnya.

Pada halaman Praautortikasi , klik Layanan Federasi Direktori Aktif (AD FS), lalu klik Berikutnya.

Pada halaman Klien yang Didukung, pilih Web dan MSOFBA, lalu klik Berikutnya.

Pada halaman Pihak yang Mengandalkan, dalam daftar pihak yang mengandalkan pilih pihak yang mengandalkan untuk aplikasi yang ingin Anda terbitkan, lalu klik Berikutnya.

Pada halaman Pengaturan Penerbitan, lakukan hal berikut ini, lalu klik Berikutnya:

Dalam kotak Nama , masukkan nama yang mudah diingat untuk aplikasi.

Nama ini hanya digunakan dalam daftar aplikasi yang diterbitkan di konsol Manajemen Akses Jarak Jauh.

Dalam kotak URL Eksternal, masukkan URL eksternal untuk aplikasi ini; misalnya, https://sp.contoso.com/app1/.

Di daftar Sertifikat eksternal, pilih sertifikat yang subjeknya mencakup URL eksternal.

Dalam kotak URL server backend, masukkan URL server backend. Perhatikan bahwa nilai ini secara otomatis dimasukkan saat Anda memasukkan URL eksternal dan Anda harus mengubahnya hanya jika URL server backend berbeda; misalnya https://sp/app1/.

Catatan

Web Proksi Aplikasi dapat menerjemahkan nama host dalam URL, tetapi tidak dapat menerjemahkan nama jalur. Oleh karena itu, Anda dapat memasukkan nama host yang berbeda, tetapi Anda harus memasukkan nama jalur yang sama. Misalnya, Anda dapat memasukkan URL https://apps.contoso.com/app1/ eksternal dan URL server backend dari https://app-server/app1/. Namun, Anda tidak dapat memasukkan URL https://apps.contoso.com/app1/ eksternal dan URL server backend dari https://apps.contoso.com/internal-app1/.

Pada halaman Konfirmasi , tinjau pengaturan, lalu klik Terbitkan. Anda dapat menyalin perintah PowerShell untuk menyiapkan aplikasi tambahan yang diterbitkan.

Pada halaman Hasil , pastikan aplikasi berhasil diterbitkan, lalu klik Tutup.

Perintah setara Windows PowerShell

Cmdlet atau cmdlet Windows PowerShell berikut melakukan fungsi yang sama dengan prosedur sebelumnya. Masukkan setiap cmdlet pada satu baris, meskipun mungkin muncul dibungkus kata di beberapa baris di sini karena batasan pemformatan.

Add-WebApplicationProxyApplication

-BackendServerURL 'https://sp.contoso.com/app1/'

-ExternalCertificateThumbprint '1a2b3c4d5e6f1a2b3c4d5e6f1a2b3c4d5e6f1a2b'

-ExternalURL 'https://sp.contoso.com/app1/'

-Name 'SP'

-ExternalPreAuthentication ADFS

-ADFSRelyingPartyName 'SP_Relying_Party'

Menerbitkan Aplikasi berbasis terautentikasi Windows Terintegrasi untuk Klien Browser Web

Web Proksi Aplikasi dapat digunakan untuk menerbitkan aplikasi yang menggunakan autentikasi Windows Terintegrasi; yaitu, Web Proksi Aplikasi melakukan praautentikasi sesuai kebutuhan, dan kemudian dapat melakukan SSO ke aplikasi yang diterbitkan yang menggunakan autentikasi Windows Terintegrasi. Untuk menerbitkan aplikasi yang menggunakan autentikasi Windows Terintegrasi, Anda harus menambahkan kepercayaan pihak yang mengandalkan non-klaim untuk aplikasi ke Layanan Federasi.

Untuk mengizinkan Web Proksi Aplikasi melakukan akses menyeluruh (SSO) dan melakukan delegasi kredensial menggunakan delegasi yang dibatasi Kerberos, server Web Proksi Aplikasi harus bergabung ke domain. Lihat Merencanakan Direktori Aktif.

Untuk mengizinkan pengguna mengakses aplikasi yang menggunakan autentikasi Windows Terintegrasi, server Web Proksi Aplikasi harus dapat menyediakan delegasi bagi pengguna ke aplikasi yang diterbitkan. Anda dapat melakukan ini pada pengendali domain untuk aplikasi apa pun. Anda juga dapat melakukan ini di server backend jika berjalan di Windows Server 2012 R2 atau Windows Server 2012 . Untuk informasi selengkapnya, lihat Apa yang Baru dalam Autentikasi Kerberos.

Untuk panduan cara mengonfigurasi Web Proksi Aplikasi menerbitkan aplikasi menggunakan autentikasi Windows Terintegrasi, lihat Mengonfigurasi situs untuk menggunakan autentikasi Windows Terintegrasi.

Saat menggunakan autentikasi Windows Terintegrasi ke server backend, autentikasi antara Web Proksi Aplikasi dan aplikasi yang diterbitkan tidak berbasis klaim, sebaliknya menggunakan delegasi yang dibatasi Kerberos untuk mengautentikasi pengguna akhir ke aplikasi. Alur umum dijelaskan di bawah ini:

Klien mencoba mengakses aplikasi berbasis non-klaim menggunakan browser web; misalnya, https://appserver.contoso.com/nonclaimapp/.

Browser web mengirimkan permintaan HTTPS ke server Web Proksi Aplikasi yang mengalihkan permintaan ke server Layanan Federasi Direktori Aktif.

Server Layanan Federasi Direktori Aktif mengautentikasi pengguna dan mengalihkan permintaan kembali ke Proksi Aplikasi Web. Permintaan sekarang berisi token tepi.

Web Proksi Aplikasi memvalidasi token.

Jika token valid, Web Proksi Aplikasi mendapatkan tiket Kerberos dari pengendali domain atas nama pengguna.

Web Proksi Aplikasi menambahkan tiket Kerberos ke permintaan sebagai bagian dari token Simple and Protected GSS-API Negotiation Mechanism (SPNEGO), dan meneruskan permintaan ke server backend. Permintaan berisi tiket Kerberos; oleh karena itu, pengguna diberikan akses ke aplikasi tanpa perlu autentikasi lebih lanjut.

Prosedur ini menjelaskan cara menerbitkan aplikasi yang menggunakan autentikasi Windows Terintegrasi, seperti Outlook Web App, yang akan diakses oleh klien browser web. Sebelum memulai, pastikan Anda telah melakukan hal berikut:

Membuat kepercayaan pihak yang mengandalkan non-klaim untuk aplikasi di konsol Manajemen Layanan Federasi Direktori Aktif.

Mengonfigurasi server backend untuk mendukung delegasi yang dibatasi Kerberos pada pengendali domain atau dengan menggunakan cmdlet Set-ADUser dengan parameter -PrincipalsAllowedToDelegateToAccount. Perhatikan bahwa jika server backend berjalan di Windows Server 2012 R2 atau Windows Server 2012 , Anda juga dapat menjalankan perintah PowerShell ini di server backend.

Pastikan bahwa server Web Proksi Aplikasi dikonfigurasi untuk delegasi ke nama perwakilan layanan server backend.

Diverifikasi bahwa sertifikat di server Web Proksi Aplikasi cocok untuk aplikasi yang ingin Anda terbitkan.

Untuk menerbitkan aplikasi berbasis non-klaim

Pada server Web Proksi Aplikasi, di konsol Manajemen Akses Jarak Jauh, di panel Navigasi, klik Proksi Aplikasi Web, lalu di panel Tugas, klik Terbitkan.

Pada Wizard Terbitkan Aplikasi Baru, pada halaman Selamat Datang, klik Berikutnya.

Pada halaman Praautortikasi , klik Layanan Federasi Direktori Aktif (AD FS), lalu klik Berikutnya.

Pada halaman Klien yang Didukung, pilih Web dan MSOFBA, lalu klik Berikutnya.

Pada halaman Pihak yang Mengandalkan, dalam daftar pihak yang mengandalkan pilih pihak yang mengandalkan untuk aplikasi yang ingin Anda terbitkan, lalu klik Berikutnya.

Pada halaman Pengaturan Penerbitan, lakukan hal berikut ini, lalu klik Berikutnya:

Dalam kotak Nama , masukkan nama yang mudah diingat untuk aplikasi.

Nama ini hanya digunakan dalam daftar aplikasi yang diterbitkan di konsol Manajemen Akses Jarak Jauh.

Dalam kotak URL Eksternal, masukkan URL eksternal untuk aplikasi ini; misalnya, https://owa.contoso.com/.

Di daftar Sertifikat eksternal, pilih sertifikat yang subjeknya mencakup URL eksternal.

Dalam kotak URL server backend, masukkan URL server backend. Perhatikan bahwa nilai ini secara otomatis dimasukkan saat Anda memasukkan URL eksternal dan Anda harus mengubahnya hanya jika URL server backend berbeda; misalnya https://owa/.

Catatan

Web Proksi Aplikasi dapat menerjemahkan nama host dalam URL, tetapi tidak dapat menerjemahkan nama jalur. Oleh karena itu, Anda dapat memasukkan nama host yang berbeda, tetapi Anda harus memasukkan nama jalur yang sama. Misalnya, Anda dapat memasukkan URL https://apps.contoso.com/app1/ eksternal dan URL server backend dari https://app-server/app1/. Namun, Anda tidak dapat memasukkan URL https://apps.contoso.com/app1/ eksternal dan URL server backend dari https://apps.contoso.com/internal-app1/.

Dalam kotak SPN server backend, masukkan nama perwakilan layanan untuk server backend; misalnya, HTTP/owa.contoso.com.

Pada halaman Konfirmasi , tinjau pengaturan, lalu klik Terbitkan. Anda dapat menyalin perintah PowerShell untuk menyiapkan aplikasi tambahan yang diterbitkan.

Pada halaman Hasil , pastikan aplikasi berhasil diterbitkan, lalu klik Tutup.

Perintah setara Windows PowerShell

Cmdlet atau cmdlet Windows PowerShell berikut melakukan fungsi yang sama dengan prosedur sebelumnya. Masukkan setiap cmdlet pada satu baris, meskipun mungkin muncul dibungkus kata di beberapa baris di sini karena batasan pemformatan.

Add-WebApplicationProxyApplication

-BackendServerAuthenticationSpn 'HTTP/owa.contoso.com'

-BackendServerURL 'https://owa.contoso.com/'

-ExternalCertificateThumbprint '1a2b3c4d5e6f1a2b3c4d5e6f1a2b3c4d5e6f1a2b'

-ExternalURL 'https://owa.contoso.com/'

-Name 'OWA'

-ExternalPreAuthentication ADFS

-ADFSRelyingPartyName 'Non-Claims_Relying_Party'

Menerbitkan Aplikasi yang menggunakan MS-OFBA

Web Proksi Aplikasi mendukung akses dari klien Microsoft Office seperti Microsoft Word yang mengakses dokumen dan data di server backend. Satu-satunya perbedaan antara aplikasi ini dan browser standar adalah bahwa pengalihan ke STS dilakukan tidak melalui pengalihan HTTP reguler tetapi dengan header MS-OFBA khusus seperti yang ditentukan dalam: https://msdn.microsoft.com/library/dd773463(v=office.12).aspx. Aplikasi backend mungkin klaim atau IWA. Untuk menerbitkan aplikasi untuk klien yang menggunakan MS-OFBA, Anda harus menambahkan kepercayaan pihak yang mengandalkan untuk aplikasi ke Layanan Federasi. Bergantung pada aplikasi, Anda dapat menggunakan autentikasi berbasis klaim atau autentikasi Windows Terintegrasi. Oleh karena itu, Anda harus menambahkan kepercayaan pihak yang mengandalkan yang relevan tergantung pada aplikasi.

Untuk mengizinkan Web Proksi Aplikasi melakukan akses menyeluruh (SSO) dan melakukan delegasi kredensial menggunakan delegasi yang dibatasi Kerberos, server Web Proksi Aplikasi harus bergabung ke domain. Lihat Merencanakan Direktori Aktif.

Tidak ada langkah perencanaan tambahan jika aplikasi menggunakan autentikasi berbasis klaim. Jika aplikasi menggunakan autentikasi Windows Terintegrasi, lihat Menerbitkan Aplikasi berbasis terautentikasi Windows Terintegrasi untuk Klien Browser Web.

Alur autentikasi untuk klien yang menggunakan protokol MS-OFBA menggunakan autentikasi berbasis klaim dijelaskan di bawah ini. Autentikasi untuk skenario ini dapat menggunakan token aplikasi di URL, atau di isi.

Pengguna sedang bekerja dalam program Office, dan dari daftar Dokumen Terbaru, membuka file di situs SharePoint.

Program Office memperlihatkan jendela dengan kontrol browser yang mengharuskan pengguna memasukkan kredensial.

Catatan

Dalam beberapa kasus, jendela mungkin tidak muncul karena klien sudah diautentikasi.

Web Proksi Aplikasi mengalihkan permintaan ke server Layanan Federasi Direktori Aktif, yang melakukan autentikasi.

Server Layanan Federasi Direktori Aktif mengalihkan permintaan kembali ke web Proksi Aplikasi. Permintaan sekarang berisi token tepi.

Server Layanan Federasi Direktori Aktif menambahkan cookie akses menyeluruh (SSO) ke permintaan karena pengguna telah melakukan autentikasi terhadap server LAYANAN Federasi Direktori Aktif.

Web Proksi Aplikasi memvalidasi token dan meneruskan permintaan ke server backend.

Server backend mengalihkan permintaan ke server LAYANAN Federasi Direktori Aktif untuk mendapatkan token keamanan aplikasi.

Permintaan dialihkan ke server backend. Permintaan sekarang berisi token aplikasi dan cookie SSO. Pengguna diberikan akses ke situs SharePoint dan tidak diperlukan untuk memasukkan nama pengguna atau kata sandi untuk melihat file.

Langkah-langkah untuk menerbitkan aplikasi yang menggunakan MS-OFBA identik dengan langkah-langkah untuk aplikasi berbasis klaim atau aplikasi berbasis non-klaim. Untuk aplikasi berbasis klaim, lihat Menerbitkan Aplikasi berbasis Klaim untuk Klien Browser Web, untuk aplikasi berbasis non-klaim, lihat Menerbitkan Aplikasi berbasis autentikasi Windows Terintegrasi untuk Klien Browser Web. Web Proksi Aplikasi secara otomatis mendeteksi klien dan akan mengautentikasi pengguna sesuai kebutuhan.

Menerbitkan Aplikasi yang menggunakan HTTP Basic

HTTP Basic adalah protokol otorisasi yang digunakan oleh banyak protokol, untuk menghubungkan klien kaya, termasuk smartphone, dengan kotak surat Exchange Anda. Untuk informasi selengkapnya tentang HTTP Basic, lihat RFC 2617. Web Proksi Aplikasi secara tradisional berinteraksi dengan Layanan Federasi Direktori Aktif menggunakan pengalihan; sebagian besar klien kaya tidak mendukung cookie atau manajemen status. Dengan cara ini Web Proksi Aplikasi memungkinkan aplikasi HTTP untuk menerima kepercayaan pihak yang tidak mengandalkan klaim untuk aplikasi ke Layanan Federasi. Lihat Merencanakan Direktori Aktif.

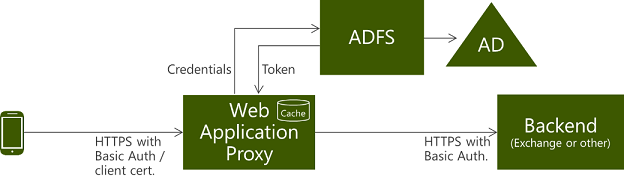

Alur autentikasi untuk klien yang menggunakan HTTP Basic dijelaskan di bawah ini dan dalam diagram ini:

Pengguna mencoba mengakses aplikasi web yang diterbitkan klien telepon.

Aplikasi mengirimkan permintaan HTTPS ke URL yang diterbitkan oleh Web Proksi Aplikasi.

Jika permintaan tidak berisi kredensial, Web Proksi Aplikasi mengembalikan respons HTTP 401 ke aplikasi yang berisi URL server AD FS yang mengautentikasi.

Pengguna mengirim permintaan HTTPS ke aplikasi lagi dengan otorisasi diatur ke Dasar dan nama pengguna dan kata sandi terenkripsi Base 64 pengguna di header permintaan www-authenticate.

Karena perangkat tidak dapat dialihkan ke Layanan Federasi Direktori Aktif, web Proksi Aplikasi mengirimkan permintaan autentikasi ke Layanan Federasi Direktori Aktif dengan kredensial yang dimilikinya termasuk nama pengguna dan kata sandi. Token diperoleh atas nama perangkat.

Untuk meminimalkan jumlah permintaan yang dikirim ke Layanan Federasi Direktori Aktif, Web Proksi Aplikasi, memvalidasi permintaan klien berikutnya menggunakan token yang di-cache selama token valid. Web Proksi Aplikasi membersihkan cache secara berkala. Anda dapat melihat ukuran cache menggunakan penghitung kinerja.

Jika token valid, Web Proksi Aplikasi meneruskan permintaan ke server backend dan pengguna diberikan akses ke aplikasi web yang diterbitkan.

Prosedur berikut menjelaskan cara menerbitkan aplikasi dasar HTTP.

Untuk menerbitkan aplikasi HTTP Basic

Pada server Web Proksi Aplikasi, di konsol Manajemen Akses Jarak Jauh, di panel Navigasi, klik Proksi Aplikasi Web, lalu di panel Tugas, klik Terbitkan.

Pada Wizard Terbitkan Aplikasi Baru, pada halaman Selamat Datang, klik Berikutnya.

Pada halaman Praautortikasi , klik Layanan Federasi Direktori Aktif (AD FS), lalu klik Berikutnya.

Pada halaman Klien yang Didukung, pilih HTTP Basic lalu klik Berikutnya.

Jika Anda ingin mengaktifkan akses ke Exchange hanya dari perangkat yang bergabung dengan tempat kerja, pilih kotak Aktifkan akses hanya untuk perangkat yang bergabung dengan tempat kerja. Untuk informasi selengkapnya, lihat Bergabung ke Tempat Kerja dari Perangkat Apa Pun untuk SSO dan Autentikasi Faktor Kedua Tanpa Hambatan di Seluruh Aplikasi Perusahaan.

Pada halaman Pihak yang Mengandalkan, dalam daftar pihak yang mengandalkan pilih pihak yang mengandalkan untuk aplikasi yang ingin Anda terbitkan, lalu klik Berikutnya. Perhatikan bahwa daftar ini hanya berisi pihak yang mengandalkan klaim.

Pada halaman Pengaturan Penerbitan, lakukan hal berikut ini, lalu klik Berikutnya:

Dalam kotak Nama , masukkan nama yang mudah diingat untuk aplikasi.

Nama ini hanya digunakan dalam daftar aplikasi yang diterbitkan di konsol Manajemen Akses Jarak Jauh.

Dalam kotak URL Eksternal, masukkan URL eksternal untuk aplikasi ini; misalnya, mail.contoso.com

Di daftar Sertifikat eksternal, pilih sertifikat yang subjeknya mencakup URL eksternal.

Dalam kotak URL server backend, masukkan URL server backend. Perhatikan bahwa nilai ini secara otomatis dimasukkan saat Anda memasukkan URL eksternal dan Anda harus mengubahnya hanya jika URL server backend berbeda; misalnya, mail.contoso.com.

Pada halaman Konfirmasi , tinjau pengaturan, lalu klik Terbitkan. Anda dapat menyalin perintah PowerShell untuk menyiapkan aplikasi tambahan yang diterbitkan.

Pada halaman Hasil , pastikan aplikasi berhasil diterbitkan, lalu klik Tutup.

Perintah setara Windows PowerShell

Cmdlet atau cmdlet Windows PowerShell berikut melakukan fungsi yang sama dengan prosedur sebelumnya. Masukkan setiap cmdlet pada satu baris, meskipun mungkin muncul dibungkus kata di beberapa baris di sini karena batasan pemformatan.

Skrip Windows PowerShell ini memungkinkan praautentikasi untuk semua perangkat, bukan hanya perangkat yang bergabung dengan tempat kerja.

Add-WebApplicationProxyApplication

-BackendServerUrl 'https://mail.contoso.com'

-ExternalCertificateThumbprint '697F4FF0B9947BB8203A96ED05A3021830638E50'

-ExternalUrl 'https://mail.contoso.com'

-Name 'Exchange'

-ExternalPreAuthentication ADFSforRichClients

-ADFSRelyingPartyName 'EAS_Relying_Party'

Preauthenticates berikut ini hanya menggabungkan perangkat tempat kerja:

Add-WebApplicationProxyApplication

-BackendServerUrl 'https://mail.contoso.com'

-ExternalCertificateThumbprint '697F4FF0B9947BB8203A96ED05A3021830638E50'

-EnableHTTPRedirect:$true

-ExternalUrl 'https://mail.contoso.com'

-Name 'Exchange'

-ExternalPreAuthentication ADFSforRichClients

-ADFSRelyingPartyName 'EAS_Relying_Party'

Menerbitkan Aplikasi yang menggunakan OAuth2 seperti Aplikasi Microsoft Store

Untuk menerbitkan aplikasi untuk aplikasi Microsoft Store, Anda harus menambahkan kepercayaan pihak yang mengandalkan untuk aplikasi ke Layanan Federasi.

Untuk mengizinkan Web Proksi Aplikasi melakukan akses menyeluruh (SSO) dan melakukan delegasi kredensial menggunakan delegasi yang dibatasi Kerberos, server Web Proksi Aplikasi harus bergabung ke domain. Lihat Merencanakan Direktori Aktif.

Catatan

Web Proksi Aplikasi mendukung penerbitan hanya untuk aplikasi Microsoft Store yang menggunakan protokol OAuth 2.0.

Di konsol Manajemen Layanan Federasi Direktori Aktif, Anda harus memastikan bahwa titik akhir OAuth diaktifkan. Untuk memeriksa apakah titik akhir OAuth diaktifkan, buka konsol Manajemen Layanan Federasi Direktori Aktif, perluas Layanan, klik Titik Akhir, di daftar Titik akhir, temukan titik akhir OAuth dan pastikan bahwa nilai di kolom Proksi Diaktifkan adalah Ya.

Alur autentikasi untuk klien yang menggunakan aplikasi Microsoft Store dijelaskan di bawah ini:

Catatan

Web Proksi Aplikasi mengalihkan ke server Layanan Federasi Direktori Aktif untuk autentikasi. Karena aplikasi Microsoft Store tidak mendukung pengalihan, jika Anda menggunakan aplikasi Microsoft Store, perlu untuk mengatur URL server AD FS menggunakan cmdlet Set-WebApplicationProxyConfiguration dan parameter OAuthAuthenticationURL.

Aplikasi Microsoft Store hanya dapat diterbitkan menggunakan Windows PowerShell.

Klien mencoba mengakses aplikasi web yang diterbitkan menggunakan aplikasi Microsoft Store.

Aplikasi mengirimkan permintaan HTTPS ke URL yang diterbitkan oleh Web Proksi Aplikasi.

Web Proksi Aplikasi mengembalikan respons HTTP 401 ke aplikasi yang berisi URL server AD FS yang mengautentikasi. Proses ini dikenal sebagai 'penemuan'.

Catatan

Jika aplikasi mengetahui URL server Ad FS yang mengautentikasi dan sudah memiliki token kombo yang berisi token OAuth dan token tepi, langkah 2 dan 3 dilewati dalam alur autentikasi ini.

Aplikasi mengirimkan permintaan HTTPS ke server Layanan Federasi Direktori Aktif.

Aplikasi ini menggunakan broker autentikasi web untuk menghasilkan kotak dialog tempat pengguna memasukkan kredensial untuk mengautentikasi ke server AD FS. Untuk informasi tentang broker autentikasi web, lihat Broker autentikasi web.

Setelah autentikasi berhasil, server AD FS membuat token kombo yang berisi token OAuth dan token tepi dan mengirim token ke aplikasi.

Aplikasi mengirimkan permintaan HTTPS yang berisi token kombo ke URL yang diterbitkan oleh Web Proksi Aplikasi.

Web Proksi Aplikasi membagi token kombo menjadi dua bagiannya dan memvalidasi token tepi.

Jika token tepi valid, Web Proksi Aplikasi meneruskan permintaan ke server backend hanya dengan token OAuth. Pengguna diberikan akses ke aplikasi web yang diterbitkan.

Prosedur ini menjelaskan cara menerbitkan aplikasi untuk OAuth2. Jenis aplikasi ini hanya dapat diterbitkan menggunakan Windows PowerShell. Sebelum memulai, pastikan Anda telah melakukan hal berikut:

Membuat kepercayaan pihak yang mengandalkan untuk aplikasi di konsol Manajemen Layanan Federasi Direktori Aktif.

Pastikan bahwa titik akhir OAuth diaktifkan di konsol Manajemen Layanan Federasi Direktori Aktif dan catat Jalur URL.

Diverifikasi bahwa sertifikat di server Web Proksi Aplikasi cocok untuk aplikasi yang ingin Anda terbitkan.

Untuk menerbitkan aplikasi OAuth2

Pada server Web Proksi Aplikasi, di konsol Manajemen Akses Jarak Jauh, di panel Navigasi, klik Proksi Aplikasi Web, lalu di panel Tugas, klik Terbitkan.

Pada Wizard Terbitkan Aplikasi Baru, pada halaman Selamat Datang, klik Berikutnya.

Pada halaman Praautortikasi , klik Layanan Federasi Direktori Aktif (AD FS), lalu klik Berikutnya.

Pada halaman Klien yang Didukung, pilih OAuth2 lalu klik Berikutnya.

Pada halaman Pihak yang Mengandalkan, dalam daftar pihak yang mengandalkan pilih pihak yang mengandalkan untuk aplikasi yang ingin Anda terbitkan, lalu klik Berikutnya.

Pada halaman Pengaturan Penerbitan, lakukan hal berikut ini, lalu klik Berikutnya:

Dalam kotak Nama , masukkan nama yang mudah diingat untuk aplikasi.

Nama ini hanya digunakan dalam daftar aplikasi yang diterbitkan di konsol Manajemen Akses Jarak Jauh.

Dalam kotak URL Eksternal, masukkan URL eksternal untuk aplikasi ini; misalnya, https://server1.contoso.com/app1/.

Di daftar Sertifikat eksternal, pilih sertifikat yang subjeknya mencakup URL eksternal.

Untuk memastikan pengguna Anda dapat mengakses aplikasi Anda, meskipun mereka mengabaikan untuk mengetik HTTPS di URL, pilih kotak Aktifkan Pengalihan HTTP ke HTTPS.

Dalam kotak URL server backend, masukkan URL server backend. Perhatikan bahwa nilai ini secara otomatis dimasukkan saat Anda memasukkan URL eksternal dan Anda harus mengubahnya hanya jika URL server backend berbeda; misalnya https://sp/app1/.

Catatan

Web Proksi Aplikasi dapat menerjemahkan nama host dalam URL, tetapi tidak dapat menerjemahkan nama jalur. Oleh karena itu, Anda dapat memasukkan nama host yang berbeda, tetapi Anda harus memasukkan nama jalur yang sama. Misalnya, Anda dapat memasukkan URL https://apps.contoso.com/app1/ eksternal dan URL server backend dari https://app-server/app1/. Namun, Anda tidak dapat memasukkan URL https://apps.contoso.com/app1/ eksternal dan URL server backend dari https://apps.contoso.com/internal-app1/.

Pada halaman Konfirmasi , tinjau pengaturan, lalu klik Terbitkan. Anda dapat menyalin perintah PowerShell untuk menyiapkan aplikasi tambahan yang diterbitkan.

Pada halaman Hasil , pastikan aplikasi berhasil diterbitkan, lalu klik Tutup.

Masukkan setiap cmdlet pada satu baris, meskipun mungkin muncul dibungkus kata di beberapa baris di sini karena batasan pemformatan.

Untuk mengatur URL autentikasi OAuth untuk alamat server federasi fs.contoso.com dan jalur URL /adfs/oauth2/:

Set-WebApplicationProxyConfiguration -OAuthAuthenticationURL 'https://fs.contoso.com/adfs/oauth2/'

Untuk menerbitkan aplikasi:

Add-WebApplicationProxyApplication

-BackendServerURL 'https://storeapp.contoso.com/'

-ExternalCertificateThumbprint '1a2b3c4d5e6f1a2b3c4d5e6f1a2b3c4d5e6f1a2b'

-ExternalURL 'https://storeapp.contoso.com/'

-Name 'Microsoft Store app Server'

-ExternalPreAuthentication ADFS

-ADFSRelyingPartyName 'Store_app_Relying_Party'

-UseOAuthAuthentication