Report delle regole di riduzione della superficie di attacco

Si applica a:

- Microsoft Defender per endpoint Piano 1

- Microsoft Defender per endpoint Piano 2

- Microsoft Defender XDR

Piattaforme:

- Windows

Il report sulle regole di riduzione della superficie di attacco fornisce informazioni sulle regole di riduzione della superficie di attacco applicate ai dispositivi dell'organizzazione. Questo report fornisce anche informazioni su:

- minacce rilevate

- minacce bloccate

- dispositivi non configurati per l'uso delle regole di protezione standard per bloccare le minacce

Inoltre, questo report offre un'interfaccia facile da usare che consente di:

- Visualizzare i rilevamenti delle minacce

- Visualizzare la configurazione delle regole asr

- Configurare (aggiungere) esclusioni

- Drill-down per raccogliere informazioni dettagliate

Per altre informazioni sulle singole regole di riduzione della superficie di attacco, vedere Informazioni di riferimento sulle regole di riduzione della superficie di attacco.

Prerequisiti

Importante

Per accedere al report sulle regole di riduzione della superficie di attacco, sono necessarie autorizzazioni di lettura per il portale di Microsoft Defender. Affinché Windows Server 2012 R2 e Windows Server 2016 vengano visualizzati nel report delle regole di riduzione della superficie di attacco, è necessario eseguire l'onboarding di questi dispositivi usando il pacchetto di soluzione unificata moderno. Per altre informazioni, vedere Nuove funzionalità nella soluzione unificata moderna per Windows Server 2012 R2 e 2016.

Autorizzazioni di accesso al report

Per accedere al report sulle regole di riduzione della superficie di attacco nel portale di Microsoft Defender, sono necessarie le autorizzazioni seguenti:

| Tipo di autorizzazione | Autorizzazione | Nome visualizzato autorizzazioni |

|---|---|---|

| Applicazione | Machine.Read.All |

Read all machine profiles |

| Delegato (account aziendale o dell'istituto di istruzione) | Machine.Read |

Read machine information |

È possibile assegnare le autorizzazioni usando l'ID Microsoft Entra o il portale di Microsoft Defender.

- Per usare l'ID Microsoft Entra, vedere Assegnare ruoli di Microsoft Entra agli utenti

- Per usare il portale di Microsoft Defender, vedere Assegnare l'accesso utente.

Passare al report delle regole di riduzione della superficie di attacco

Per passare alle schede di riepilogo per il report sulle regole di riduzione della superficie di attacco

- Aprire il portale XDR di Microsoft Defender .

- Nel pannello sinistro fare clic suReport e nella sezione principale in Report selezionare Report di sicurezza.

- Scorrere verso il basso fino a Dispositivi per trovare le schede di riepilogo delle regole di riduzione della superficie di attacco.

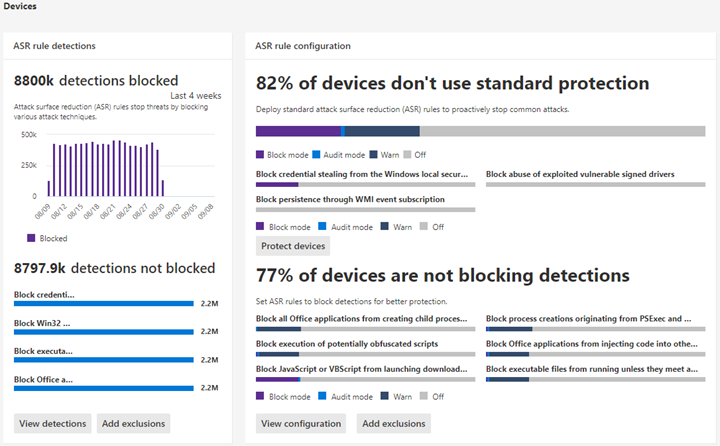

Le schede del report di riepilogo per le regole asr sono illustrate nella figura seguente.

Schede di riepilogo del report delle regole asr

Il riepilogo del report delle regole asr è suddiviso in due schede:

- Scheda di riepilogo dei rilevamenti delle regole ASR

- Scheda di riepilogo della configurazione della regola ASR

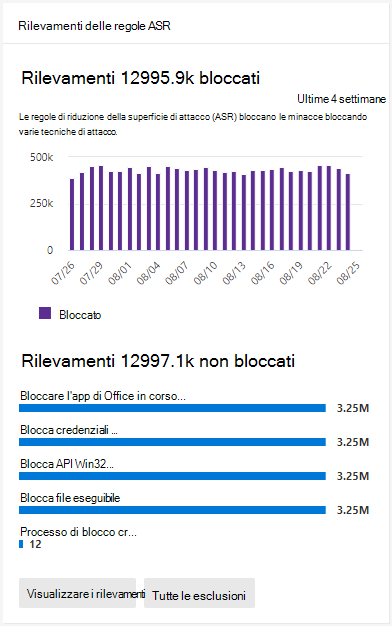

Scheda di riepilogo dei rilevamenti delle regole asr

Mostra un riepilogo del numero di minacce rilevate bloccate dalle regole asr.

Fornisce due pulsanti 'azione':

- Visualizza rilevamenti: apre la scheda Principali rilevamentidelle regole> di riduzione della superficie di attacco

- Aggiungi esclusioni - Apre la scheda Principali esclusionidelle regole> di riduzione della superficie di attacco

Facendo clic sul collegamento Rilevamenti regole ASR nella parte superiore della scheda viene visualizzata anche la scheda Rilevamenti delle regole di riduzione della superficie di attacco principale.

Scheda di riepilogo della configurazione delle regole asr

La sezione superiore è incentrata su tre regole consigliate, che proteggono dalle tecniche di attacco comuni. Questa scheda mostra le informazioni sullo stato corrente dei computer dell'organizzazione che hanno le seguenti regole di protezione standard three (ASR) impostate in modalità blocco, modalità di controllo o disattivata (non configurata). Il pulsante Proteggi dispositivi visualizzerà i dettagli di configurazione completi solo per le tre regole; i clienti possono intervenire rapidamente per abilitare queste regole.

La sezione inferiore presenta sei regole in base al numero di dispositivi non protetti per regola. Il pulsante "Visualizza configurazione" visualizza tutti i dettagli di configurazione per tutte le regole asr. Il pulsante "Aggiungi esclusione" mostra la pagina aggiungi esclusione con tutti i nomi di file/processi rilevati elencati per il Centro operativo di sicurezza (SOC) da valutare. La pagina Aggiungi esclusione è collegata a Microsoft Intune.

Fornisce due pulsanti 'azione':

- Visualizza configurazione: apre la scheda Rilevamenti principale regole> di riduzione della superficie di attacco

- Aggiungi esclusioni - Apre la scheda Principali esclusionidelle regole> di riduzione della superficie di attacco

Facendo clic sul collegamento di configurazione delle regole asr nella parte superiore della scheda viene visualizzata anche la scheda Configurazione delle regole di riduzione della superficie di attacco principale.

Opzione di protezione standard semplificata

La scheda di riepilogo della configurazione fornisce un pulsante per proteggere i dispositivi con le tre regole di protezione standard. Come minimo, Microsoft consiglia di abilitare queste tre regole di protezione standard per la riduzione della superficie di attacco:

- Bloccare il furto di credenziali dal sottosistema dell'autorità di sicurezza locale di Windows (lsass.exe)

- Bloccare l'abuso di driver firmati vulnerabili sfruttati

- Bloccare la persistenza tramite la sottoscrizione di eventi di Strumentazione gestione Windows (WMI)

Per abilitare le tre regole di protezione standard:

- Selezionare Proteggi dispositivi. Verrà visualizzata la scheda Configurazione principale.

- Nella scheda Configurazioneregole di base passa automaticamente da Tutte le regole a Regole di protezione standard abilitate.

- Nell'elenco Dispositivi selezionare i dispositivi per i quali si desidera applicare le regole di protezione standard e quindi selezionare Salva.

Questa scheda ha altri due pulsanti di spostamento:

- Visualizza configurazione: apre la scheda Configurazione principale regole > di riduzione della superficie di attacco.

- Aggiungi esclusioni: apre la scheda Principali esclusionidelle regole> di riduzione della superficie di attacco.

Facendo clic sul collegamento di configurazione delle regole asr nella parte superiore della scheda viene visualizzata anche la scheda Configurazione delle regole di riduzione della superficie di attacco principale.

Schede principali delle regole di riduzione della superficie di attacco

Anche se le schede di riepilogo dei report delle regole asr sono utili per ottenere un riepilogo rapido dello stato delle regole asr, le schede principali forniscono informazioni più approfondite con funzionalità di filtro e configurazione:

Funzionalità di ricerca

La funzionalità di ricerca viene aggiunta alle schede principali Rilevamento, Configurazione e Aggiungi esclusione . Con questa funzionalità, è possibile eseguire ricerche usando l'ID dispositivo, il nome file o il nome del processo.

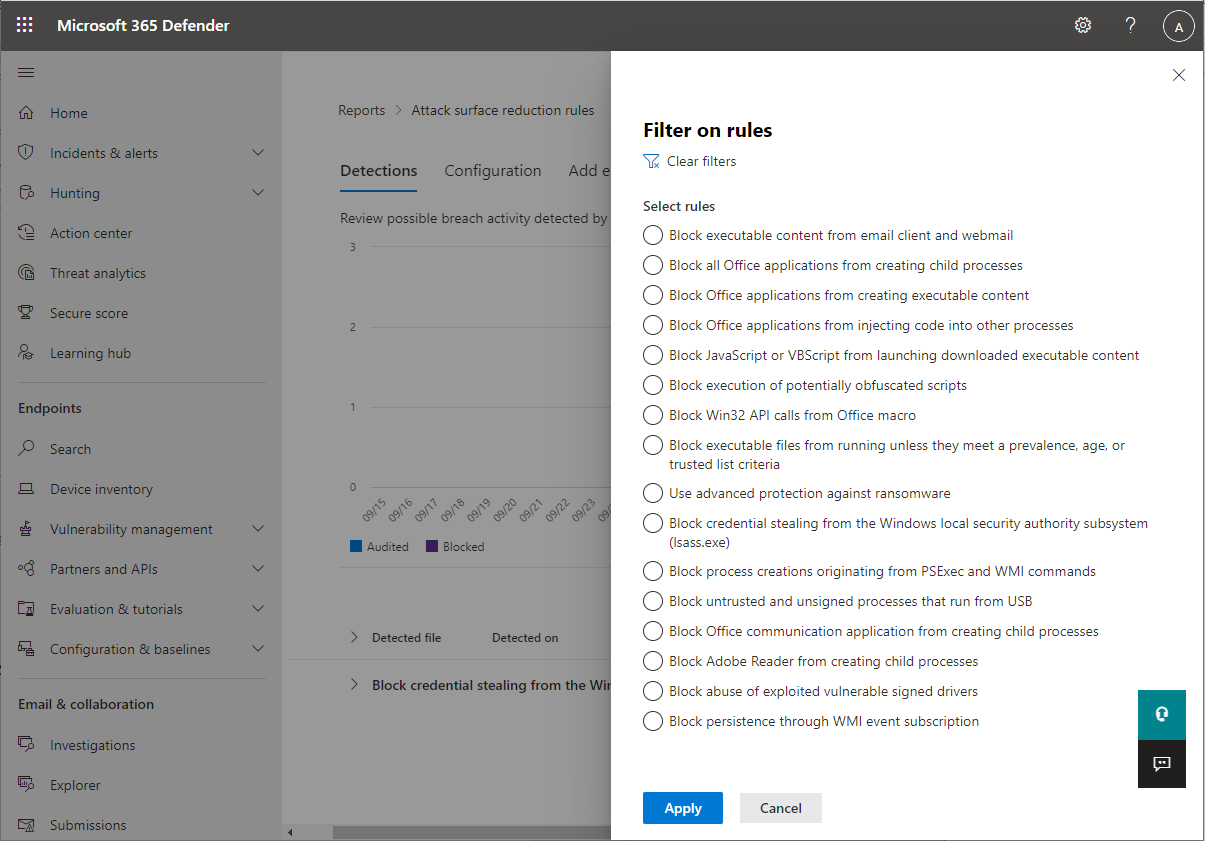

Filtro

Il filtro consente di specificare quali risultati vengono restituiti:

- Date consente di specificare un intervallo di date per i risultati dei dati.

- Filtri

Nota

Quando si filtra per regola, il numero di singoli elementi rilevati elencati nella metà inferiore del report è attualmente limitato a 200 regole. È possibile usare Esporta per salvare l'elenco completo dei rilevamenti in Excel.

Consiglio

Poiché il filtro funziona attualmente in questa versione, ogni volta che si vuole "raggruppare per", è necessario scorrere verso il basso fino all'ultimo rilevamento nell'elenco per caricare il set di dati completo. Dopo aver caricato il set di dati completo, è possibile avviare il filtro "ordina per". Se non si scorre verso il basso fino all'ultimo rilevamento elencato per ogni utilizzo o quando si modificano le opzioni di filtro (ad esempio, le regole asr applicate all'esecuzione corrente del filtro), i risultati non saranno corretti per qualsiasi risultato con più pagine visualizzabili di rilevamenti elencati.

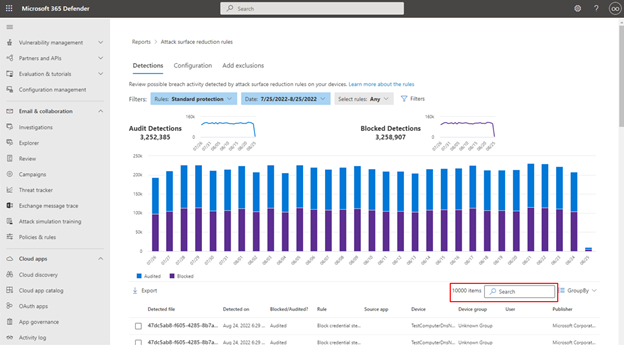

Scheda principali rilevamenti delle regole di riduzione della superficie di attacco

- Rilevamenti di controllo Mostra quanti rilevamenti di minacce sono stati acquisiti dalle regole impostate in modalità di controllo .

- Rilevamenti bloccati Mostra quanti rilevamenti di minacce sono stati bloccati dalle regole impostate in modalità blocco .

- Grafico consolidato di grandi dimensioni Mostra i rilevamenti bloccati e controllati.

I grafici forniscono dati di rilevamento nell'intervallo di date visualizzato, con la possibilità di passare il puntatore su una posizione specifica per raccogliere informazioni specifiche della data.

Nella sezione inferiore del report sono elencate le minacce rilevate, in base al dispositivo, con i campi seguenti:

| Nome del campo | Definizione |

|---|---|

| File rilevato | Il file determinato per contenere una minaccia possibile o nota |

| Rilevato in | Data in cui è stata rilevata la minaccia |

| Bloccato/controllato? | Indica se la regola di rilevamento per l'evento specifico era in modalità blocco o controllo |

| Regola | Quale regola ha rilevato la minaccia |

| App di origine | L'applicazione che ha effettuato la chiamata al "file rilevato" offensivo |

| Dispositivo | Nome del dispositivo in cui si è verificato l'evento Audit o Block |

| Gruppo di dispositivi | Gruppo di Active Directory a cui appartiene il dispositivo |

| Utente | L'account del computer responsabile della chiamata |

| Autore | La società che ha rilasciato la particolare .exe o applicazione |

Per altre informazioni sulle modalità di controllo e blocco delle regole asr, vedere Modalità regola di riduzione della superficie di attacco.

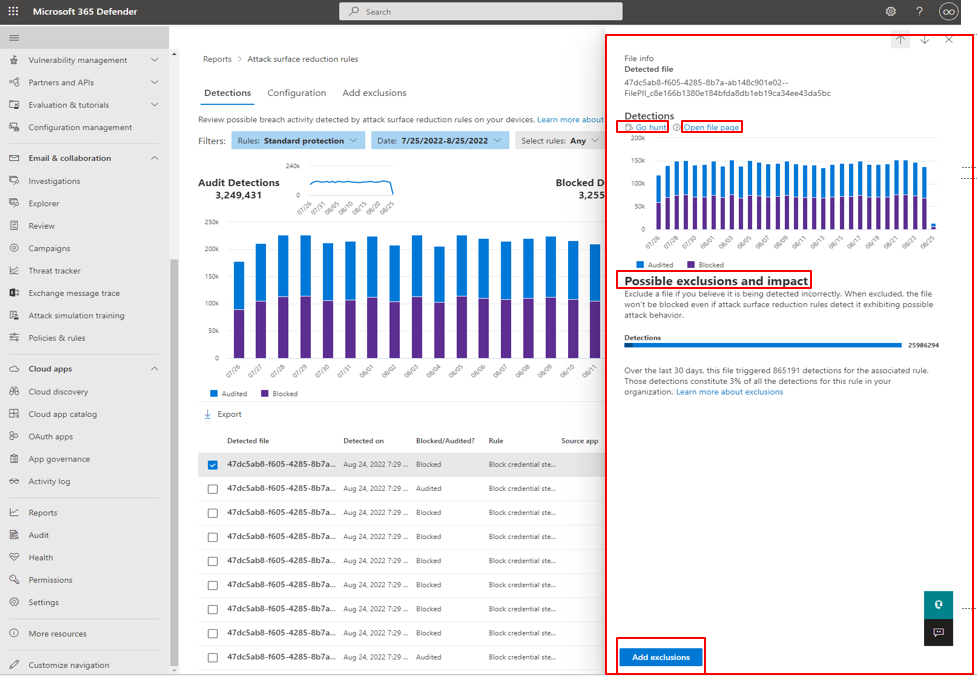

Riquadro a comparsa interattivo

La pagina principale "Rilevamento" contiene un elenco di tutti i rilevamenti (file/processi) degli ultimi 30 giorni. Selezionare uno dei rilevamenti da aprire con le funzionalità di drill-down.

La sezione Possibili esclusioni e impatto fornisce l'impatto del file o del processo selezionato. È possibile:

- Selezionare Vai a caccia che apre la pagina Query di ricerca avanzata

- La pagina Apri file apre il rilevamento di Microsoft Defender per endpoint

- Il pulsante Aggiungi esclusione è collegato alla pagina aggiungi esclusione principale.

L'immagine seguente illustra l'apertura della pagina query ricerca avanzata dal collegamento nel riquadro a comparsa interattivo:

Per altre informazioni sulla ricerca avanzata, vedere Ricerca proattiva delle minacce con ricerca avanzata in Microsoft Defender XDR

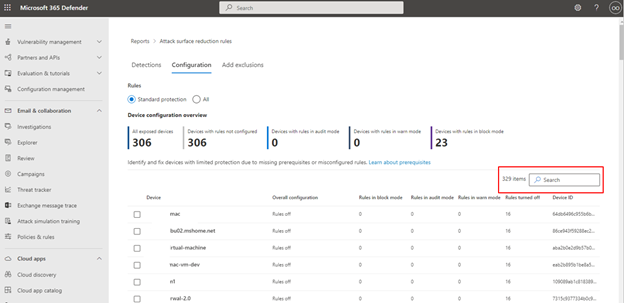

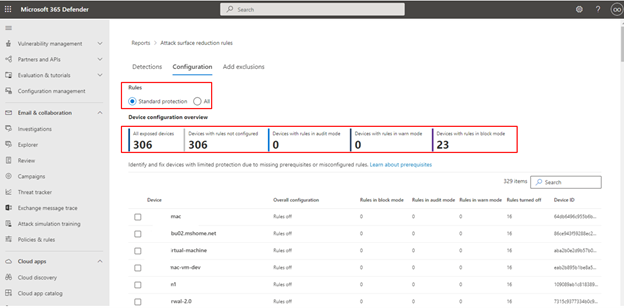

Regole di riduzione della superficie di attacco scheda configurazione principale

La scheda Configurazione principale delle regole asr fornisce informazioni di riepilogo e di configurazione delle regole asr per dispositivo. La scheda Configurazione contiene tre aspetti principali:

Regole di base Fornisce un metodo per alternare i risultati tra regole di base e tutte le regole. Per impostazione predefinita, è selezionata l'opzione Regole di base .

Panoramica della configurazione del dispositivo Fornisce uno snapshot corrente dei dispositivi in uno degli stati seguenti:

- Tutti i dispositivi esposti (dispositivi con prerequisiti mancanti, regole in modalità di controllo, regole non configurate correttamente o regole non configurate)

- Dispositivi con regole non configurate

- Dispositivi con regole in modalità di controllo

- Dispositivi con regole in modalità blocco

La sezione inferiore senza nome della scheda Configurazione fornisce un elenco dello stato corrente dei dispositivi (in base al dispositivo):

- Dispositivo (nome)

- Configurazione complessiva (indipendentemente dal fatto che le regole siano attivate o tutte disattivate)

- Regole in modalità blocco (numero di regole per dispositivo impostate su blocco)

- Regole in modalità di controllo (numero di regole in modalità di controllo)

- Regole disattivate (regole disattivate o non abilitate)

- ID dispositivo (GUID dispositivo)

Questi elementi sono illustrati nella figura seguente.

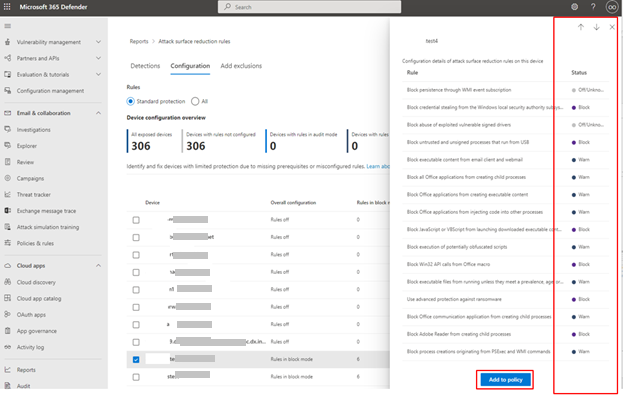

Per abilitare le regole asr:

- In Dispositivo selezionare il dispositivo o i dispositivi per cui si vogliono applicare le regole asr.

- Nella finestra a comparsa verificare le selezioni e quindi selezionare Aggiungi ai criteri.

La scheda Configurazione e il riquadro a comparsa Aggiungi regola vengono visualizzati nell'immagine seguente.

[NOTA.] Se si dispone di dispositivi che richiedono l'applicazione di regole asr diverse, è necessario configurare tali dispositivi singolarmente.

Regole di riduzione della superficie di attacco - Scheda Aggiungi esclusioni

La scheda Aggiungi esclusioni presenta un elenco classificato di rilevamenti in base al nome file e fornisce un metodo per configurare le esclusioni. Per impostazione predefinita, aggiungere informazioni sulle esclusioni è elencato per tre campi:

- Nome file Nome del file che ha attivato l'evento delle regole asr.

- Rilevamenti Numero totale di eventi rilevati per il file denominato. I singoli dispositivi possono attivare più eventi delle regole asr.

- Dispositivi Numero di dispositivi in cui si è verificato il rilevamento.

Importante

L'esclusione di file o cartelle può ridurre notevolmente la protezione fornita dalle regole asr. I file esclusi sono consentiti per l'esecuzione e non verrà registrato alcun report o evento. Se le regole asr rilevano file che si ritiene non debbano essere rilevati, è necessario usare prima la modalità di controllo per testare la regola.

Quando si seleziona un file, viene visualizzato un riquadro a comparsa Riepilogo & impatto previsto , che presenta i tipi di informazioni seguenti:

- File selezionati Numero di file selezionati per l'esclusione

- (numero di) rilevamenti Indica la riduzione prevista dei rilevamenti dopo l'aggiunta delle esclusioni selezionate. La riduzione dei rilevamenti è rappresentata graficamente per i rilevamenti effettivi e i rilevamenti dopo le esclusioni

- (numero di) dispositivi interessati Indica la riduzione prevista nei dispositivi che segnalano i rilevamenti per le esclusioni selezionate.

La pagina Aggiungi esclusione include due pulsanti per le azioni che possono essere usate in tutti i file rilevati (dopo la selezione). È possibile:

- Aggiungere l'esclusione che aprirà la pagina dei criteri di Microsoft Intune ASR. Per altre informazioni, vedere: Intune in "Enable ASR rules alternate configuration methods".

- Ottenere i percorsi di esclusione che scaricheranno i percorsi dei file in formato CSV

Vedere anche

- Panoramica della distribuzione delle regole di riduzione della superficie di attacco

- Pianificare la distribuzione delle regole di riduzione della superficie di attacco

- Testare le regole di riduzione della superficie di attacco

- Abilitare regole di riduzione della superficie di attacco

- Rendere operative le regole di riduzione della superficie di attacco

- Report delle regole di riduzione della superficie di attacco

- Informazioni di riferimento sulle regole di riduzione della superficie di attacco

Consiglio

Per saperne di più, Collaborare con la community di Microsoft Security nella community tech: Microsoft Defender per endpoint Tech Community.