Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Si applica a:

- Microsoft Defender per endpoint Piano 1

- Microsoft Defender per endpoint Piano 2

- Microsoft Defender XDR

Fase 1: preparazione |

Fase 2: configurazione |

Phase 3: onboarding |

|---|---|---|

| Sei qui! |

Introduzione alla fase di installazione della migrazione a Defender per endpoint. Questa fase include i passaggi seguenti:

- Reinstallare/abilitare Microsoft Defender Antivirus sugli endpoint.

- Aggiungere Defender per endpoint all'elenco di esclusione per la soluzione esistente.

- Configurare Defender per endpoint Piano 1 o Piano 2.

- Configurare i gruppi di dispositivi, le raccolte di dispositivi e le unità organizzative.

Importante

Per eseguire più soluzioni di sicurezza affiancate, vedere Considerazioni su prestazioni, configurazione e supporto.

È possibile che siano già state configurate esclusioni di sicurezza reciproca per i dispositivi di cui è stato eseguito l'onboarding in Microsoft Defender per endpoint. Se è ancora necessario impostare esclusioni reciproche per evitare conflitti, vedere Aggiungere Microsoft Defender per endpoint all'elenco di esclusione per la soluzione esistente.

Passaggio 1: Reinstallare/abilitare Microsoft Defender Antivirus sugli endpoint

In alcune versioni di Windows, Microsoft Defender Antivirus è stato probabilmente disinstallato o disabilitato quando è stata installata la soluzione antivirus/antimalware non Microsoft. Quando gli endpoint che eseguono Windows vengono caricati in Defender per endpoint, Microsoft Defender Antivirus può essere eseguito in modalità passiva insieme a una soluzione antivirus non Microsoft. Per altre informazioni, vedere Protezione antivirus con Defender per endpoint.

Quando si passa a Defender per endpoint, potrebbe essere necessario eseguire alcuni passaggi per reinstallare o abilitare Microsoft Defender Antivirus. La tabella seguente descrive le operazioni da eseguire nei client e nei server Windows.

| Tipo di endpoint | Soluzione |

|---|---|

| Client Windows (ad esempio endpoint che eseguono Windows 10 e Windows 11) | In generale, non è necessario eseguire alcuna azione per i client Windows perché la funzionalità antivirus Microsoft Defender non può essere rimossa. Se si esegue una soluzione antimalware non Microsoft, è probabile che Microsoft Defender Antivirus si trovi nello stato disabilitato automatico a questo punto del processo di migrazione. Quando viene eseguito l'onboarding degli endpoint client in Defender per endpoint, se tali endpoint eseguono ancora una soluzione antivirus non Microsoft, Microsoft Defender Antivirus passa alla modalità passiva anziché allo stato disabilitato. Se la soluzione antivirus non Microsoft viene quindi disinstallata, Microsoft Defender Antivirus passa automaticamente in modalità attiva. |

| Server Windows | In Windows Server potrebbe essere necessario reinstallare la funzionalità antivirus Microsoft Defender e impostarla manualmente sulla modalità passiva. Nei server Windows, quando viene installato un antivirus/antimalware non Microsoft, Microsoft Defender Antivirus non può essere eseguito insieme alla soluzione antivirus non Microsoft. In questi casi, Microsoft Defender Antivirus viene disabilitato o disinstallato manualmente. Per reinstallare o abilitare Microsoft Defender Antivirus in Windows Server, eseguire le attività seguenti: - Riabilitare Antivirus Defender in Windows Server se è stato disabilitato - Riabilitare Antivirus Defender in Windows Server se è stato disinstallato - Impostare Microsoft Defender Antivirus sulla modalità passiva in Windows Server Se si verificano problemi durante la reinstallazione o la riabilitare Microsoft Defender Antivirus in Windows Server, vedere Risoluzione dei problemi: Microsoft Defender Antivirus viene disinstallato in Windows Server. Se Microsoft Defender le funzionalità antivirus e i file di installazione sono stati rimossi in precedenza dai sistemi operativi Windows Server, seguire le indicazioni in Configurare un'origine di ripristino di Windows per ripristinare i file di installazione delle funzionalità. |

Consiglio

Per altre informazioni sugli stati di Microsoft Defender antivirus con protezione antivirus non Microsoft, vedere Microsoft Defender Compatibilità dell'antivirus.

Impostare manualmente Microsoft Defender Antivirus sulla modalità passiva in Windows Server

Consiglio

È ora possibile eseguire Microsoft Defender Antivirus in modalità passiva in Windows Server 2012 R2 e 2016. Per altre informazioni, vedere Eseguire l'onboarding di Windows Server 2012 R2 e Windows Server 2016 a Microsoft Defender per endpoint.

Aprire Editor del Registro di sistema e quindi passare a

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection.Modificare (o creare) una voce DWORD denominata ForceDefenderPassiveMode e specificare le impostazioni seguenti:

Impostare il valore di DWORD su 1.

In Base selezionare Esadecimale.

Nota

Per verificare che la modalità passiva sia stata impostata come previsto, cercare l'evento 5007 nel log operativo Microsoft-Windows-Windows Defender (disponibile in C:\Windows\System32\winevt\Logs) e verificare che le chiavi del Registro di sistema ForceDefenderPassiveMode o PassiveMode siano state impostate su 0x1.

Passaggio 2: Aggiungere Microsoft Defender per endpoint all'elenco di esclusione per la soluzione esistente

Questo passaggio del processo di installazione prevede l'aggiunta di Defender per endpoint all'elenco di esclusione per la soluzione di protezione degli endpoint esistente e per qualsiasi altro prodotto di sicurezza usato dall'organizzazione. Assicurarsi di fare riferimento alla documentazione del provider di soluzioni per aggiungere esclusioni.

Selezionare la scheda per informazioni sulle esclusioni per il sistema operativo.

Le esclusioni specifiche da configurare dipendono dalla versione di Windows in cui sono in esecuzione gli endpoint o i dispositivi e sono elencate nella tabella seguente.

| Sistema operativo | Esclusioni |

|---|---|

| Windows 11 Windows 10 versione 1803 o successiva (vedere Windows 10 informazioni sulla versione) Windows 10, versione 1703 o 1709 con KB4493441 installato Windows Server 2025 Windows Server 2022 Windows Server 2019 Windows Server, versione 1803 Windows Server 2016 l'esecuzione della soluzione unificata moderna Windows Server 2012 R2 che esegue la soluzione unificata moderna |

Esclusioni EDR:C:\Program Files\Windows Defender Advanced Threat Protection\MsSense.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseCncProxy.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseSampleUploader.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseIR.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseCM.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseNdr.exeC:\Program Files\Windows Defender Advanced Threat Protection\Classification\SenseCE.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\DataCollectionC:\Program Files\Windows Defender Advanced Threat Protection\SenseTVM.exe Esclusioni antivirus: C:\Program Files\Windows Defender\MsMpEng.exeC:\Program Files\Windows Defender\NisSrv.exeC:\Program Files\Windows Defender\ConfigSecurityPolicy.exeC:\Program Files\Windows Defender\MpCmdRun.exeC:\Program Files\Windows Defender\MpDefenderCoreService.exeC:\ProgramData\Microsoft\Windows Defender\Platform\4.18.*\MsMpEng.exeC:\ProgramData\Microsoft\Windows Defender\Platform\4.18.*\NisSrv.exeC:\ProgramData\Microsoft\Windows Defender\Platform\4.18.*\ConfigSecurityPolicy.exeC:\ProgramData\Microsoft\Windows Defender\Platform\4.18.*\MpCopyAccelerator.exeC:\ProgramData\Microsoft\Windows Defender\Platform\4.18.*\MpCmdRun.exeC:\ProgramData\Microsoft\Windows Defender\Platform\4.18.*\MpDefenderCoreService.exeC:\ProgramData\Microsoft\Windows Defender\Platform\4.18.*\mpextms.exe Esclusioni di Endpoint Data Loss Prevention (Endpoint DLP): C:\ProgramData\Microsoft\Windows Defender\Platform\4.18.*\MpDlpService.exeC:\ProgramData\Microsoft\Windows Defender\Platform\4.18.*\MpDlpCmd.exeC:\ProgramData\Microsoft\Windows Defender\Platform\4.18.*\MipDlp.exeC:\ProgramData\Microsoft\Windows Defender\Platform\4.18.*\DlpUserAgent.exe |

| Windows Server 2016 o Windows Server 2012 R2 che esegue la soluzione unificata moderna | Dopo l'aggiornamento del componente Sense EDR tramite KB5005292, sono necessarie le esclusioni aggiuntive seguenti:C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\MsSense.exe C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseCnCProxy.exe C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseIR.exe C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseCE.exe C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseSampleUploader.exe C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseCM.exe C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\DataCollectionC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseTVM.exe |

| Windows 8.1Windows 7Windows Server 2008 R2 SP1 | C:\Program Files\Microsoft Monitoring Agent\Agent\Health Service State\Monitoring Host Temporary Files 6\45\MsSenseS.exe ( Il monitoraggio dei file temporanei host 6\45 può essere di sottocartelle numerato diverse. C:\Program Files\Microsoft Monitoring Agent\Agent\AgentControlPanel.exeC:\Program Files\Microsoft Monitoring Agent\Agent\HealthService.exeC:\Program Files\Microsoft Monitoring Agent\Agent\HSLockdown.exeC:\Program Files\Microsoft Monitoring Agent\Agent\MOMPerfSnapshotHelper.exeC:\Program Files\Microsoft Monitoring Agent\Agent\MonitoringHost.exeC:\Program Files\Microsoft Monitoring Agent\Agent\TestCloudConnection.exe |

Importante

Come procedura consigliata, mantenere aggiornati i dispositivi e gli endpoint dell'organizzazione. Assicurarsi di ottenere gli aggiornamenti più recenti per Microsoft Defender per endpoint e Microsoft Defender Antivirus e mantenere aggiornati i sistemi operativi e le app per la produttività dell'organizzazione.

Passaggio 3: Configurare Defender per endpoint

Questo articolo descrive come configurare le funzionalità di Defender per endpoint prima dell'onboarding dei dispositivi.

- Se si dispone di Defender per Endpoint Piano 1, completare i passaggi da 1 a 5 nella procedura seguente.

- Se si dispone di Defender per Endpoint Piano 2, completare i passaggi da 1 a 7 nella procedura seguente.

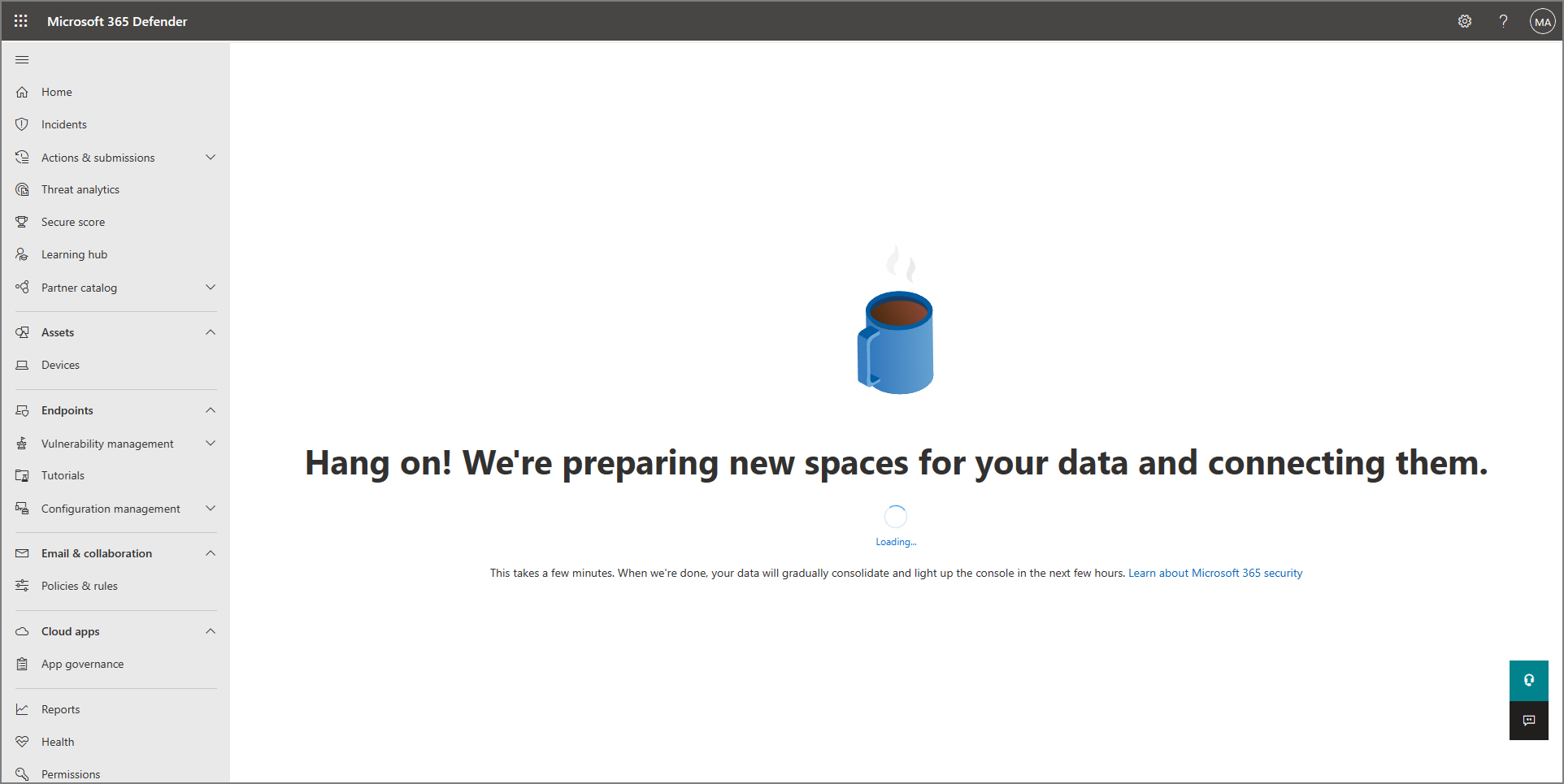

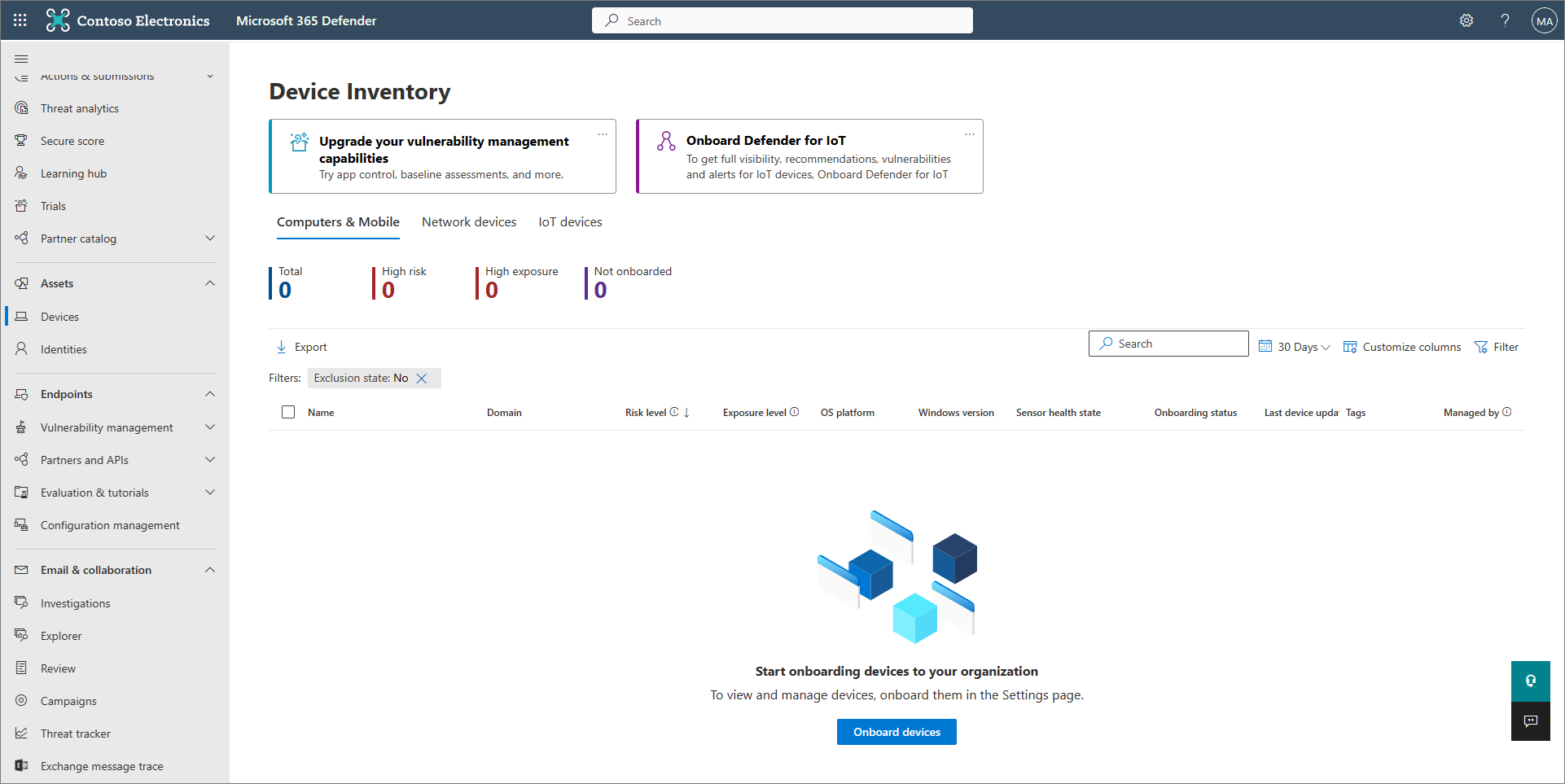

Assicurarsi che sia stato effettuato il provisioning di Defender per endpoint. Come amministratore della sicurezza, passare al portale di Microsoft Defender (https://security.microsoft.com) e accedere. Nel riquadro di spostamento selezionare Dispositivi asset>.

La tabella seguente mostra l'aspetto dello schermo e il significato.

Attivare la protezione da manomissione. È consigliabile attivare la protezione da manomissione per l'intera organizzazione. È possibile eseguire questa attività nel portale di Microsoft Defender (https://security.microsoft.com).

Nel portale di Microsoft Defender scegliere Impostazioni>endpoint.

Passare aFunzionalità avanzategenerali> e quindi impostare l'interruttore per la protezione da manomissione su Attivato.

Seleziona Salva.

Se si usa Microsoft Intune o Microsoft Endpoint Configuration Manager per eseguire l'onboarding dei dispositivi e configurare i criteri dei dispositivi, configurare l'integrazione con Defender per endpoint seguendo questa procedura:

Nell'interfaccia di amministrazione Microsoft Intune (https://intune.microsoft.com), passare a Sicurezza degli endpoint.

In Installazione scegliere Microsoft Defender per endpoint.

In Impostazioni profilo di sicurezza endpoint impostare l'interruttore Consenti Microsoft Defender per endpoint per applicare Le configurazioni di Endpoint Security su Attivato.

Nella parte superiore della schermata selezionare Salva.

Nel portale Microsoft Defender (https://security.microsoft.com) scegliere Endpoint impostazioni>.

Scorrere verso il basso fino a Gestione configurazione e selezionare Imposizione ambito.

Impostare l'interruttore Usa MDE per applicare le impostazioni di configurazione della sicurezza da MEM a On e quindi selezionare le opzioni per i dispositivi client Windows e Windows Server.

Se si prevede di usare Configuration Manager, impostare l'interruttore Per Gestire le impostazioni di sicurezza usando Configuration Manager su Attivato. Per assistenza in questo passaggio, vedere Coesistenza con Microsoft Endpoint Configuration Manager.

Scorrere verso il basso e selezionare Salva.

Configurare le funzionalità di riduzione iniziale della superficie di attacco. Come minimo, abilitare immediatamente le regole di protezione standard elencate nella tabella seguente:

regole di protezione Standard Metodi di configurazione Bloccare il furto di credenziali dal sottosistema dell'autorità di sicurezza locale di Windows (lsass.exe)

Bloccare l'abuso di driver firmati vulnerabili sfruttati

Bloccare la persistenza tramite la sottoscrizione di eventi di Strumentazione gestione Windows (WMI)Intune (profili di configurazione del dispositivo o criteri di sicurezza degli endpoint)

Mobile Gestione dispositivi (MDM) (Usare il provider di servizi di configurazione ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionRules (CSP) per abilitare e impostare singolarmente la modalità per ogni regola.

Criteri di gruppo o PowerShell (solo se non si usa Intune, Configuration Manager o un'altra piattaforma di gestione a livello aziendale)Altre informazioni sulle funzionalità di riduzione della superficie di attacco.

Configurare le funzionalità di protezione di nuova generazione.

Funzionalità Metodi di configurazione Intune 1. Nell'interfaccia di amministrazione Intune selezionareProfili di configurazionedei dispositivi> e quindi selezionare il tipo di profilo da configurare. Se non è ancora stato creato un tipo di profilo Restrizioni del dispositivo o se si vuole crearne uno nuovo, vedere Configurare le impostazioni di restrizione del dispositivo in Microsoft Intune.

2. Selezionare Proprietà e quindi impostazioni di configurazione: Modifica

3. Espandere Microsoft Defender Antivirus.

4. Abilitare la protezione fornita dal cloud.

5. Nell'elenco a discesa Richiedi conferma agli utenti prima dell'invio di esempi selezionare Invia automaticamente tutti gli esempi.

6. Nell'elenco a discesa Rileva applicazioni potenzialmente indesiderate selezionare Abilita o Controlla.

7. Selezionare Rivedi e salva e quindi scegliere Salva.

SUGGERIMENTO: per altre informazioni sui profili di dispositivo Intune, tra cui come crearne e configurare le impostazioni, vedere Che cosa sono i profili di dispositivo Microsoft Intune?.Configuration Manager Vedere Creare e distribuire criteri antimalware per Endpoint Protection in Configuration Manager.

Quando si creano e si configurano i criteri antimalware, verificare le impostazioni di protezione in tempo reale e abilitare il blocco al primo rilevamento.Gestion avancée des stratégies de groupe

o

Console Gestione Criteri di gruppo1. Passare a Configurazione> computerModelli> amministrativiComponenti> di Windows Microsoft Defender Antivirus.

2. Cercare un criterio denominato Disattiva Microsoft Defender Antivirus.

3. Scegliere Modifica impostazione dei criteri e assicurarsi che il criterio sia disabilitato. Questa azione abilita Microsoft Defender Antivirus. In alcune versioni di Windows potrebbe essere visualizzato Windows Antivirus Defender anziché Microsoft Defender Antivirus.Pannello di controllo in Windows Seguire le indicazioni riportate di seguito: Attivare Microsoft Defender Antivirus. In alcune versioni di Windows potrebbe essere visualizzato Windows Antivirus Defender anziché Microsoft Defender Antivirus. Se si dispone di Defender per Endpoint Piano 1, la configurazione e la configurazione iniziali sono complete. Se si dispone di Defender per Endpoint Piano 2, continuare con i passaggi da 6 a 7.

Configurare i criteri di rilevamento e risposta degli endpoint (EDR) nell'interfaccia di amministrazione di Intune (https://intune.microsoft.com). Per informazioni su questa attività, vedere Creare criteri EDR.

Configurare le funzionalità di analisi e correzione automatizzate nel portale di Microsoft Defender (https://security.microsoft.com). Per informazioni su questa attività, vedere Configurare le funzionalità di analisi e correzione automatizzate in Microsoft Defender per endpoint.

A questo punto, la configurazione iniziale di Defender per Endpoint Piano 2 è completa.

Passaggio 4: Aggiungere la soluzione esistente all'elenco di esclusione per Microsoft Defender Antivirus

Durante questo passaggio del processo di installazione, si aggiunge la soluzione esistente all'elenco delle esclusioni per Microsoft Defender Antivirus. È possibile scegliere tra diversi metodi per aggiungere le esclusioni a Microsoft Defender Antivirus, come indicato nella tabella seguente:

| Metodo | Soluzione |

|---|---|

| Intune | 1. Passare all'interfaccia di amministrazione Microsoft Intune e accedere. 2. Selezionare Profilidi configurazionedei dispositivi> e quindi selezionare il profilo da configurare. 3. In Gestisci selezionare Proprietà. 4. Selezionare Impostazioni di configurazione: Modifica. 5. Espandere Microsoft Defender Antivirus e quindi espandere Microsoft Defender Esclusioni antivirus. 6. Specificare i file, le cartelle e i processi da escludere dalle analisi antivirus Microsoft Defender. Per informazioni di riferimento, vedere Microsoft Defender Esclusioni antivirus. 7. Scegliere Rivedi e salva e quindi scegliere Salva. |

| Microsoft Endpoint Configuration Manager | 1. Usando la console di Configuration Manager, passare a Asset e criteriantimalware di Compliance >Endpoint Protection> e quindi selezionare i criteri da modificare. 2. Specificare le impostazioni di esclusione per file, cartelle e processi da escludere dalle analisi antivirus Microsoft Defender. |

| Oggetto Criteri di gruppo | 1. Nel computer di gestione Criteri di gruppo aprire Criteri di gruppo Management Console. Fare clic con il pulsante destro del mouse sull'oggetto Criteri di gruppo da configurare e quindi scegliere Modifica. 2. Nella Editor gestione Criteri di gruppo passare a Configurazione computer e selezionare Modelli amministrativi. 3. Espandere l'albero in Componenti > di Windows Microsoft Defender Esclusioni antivirus>. In alcune versioni di Windows potrebbe essere visualizzato Windows Antivirus Defender anziché Microsoft Defender Antivirus. 4. Fare doppio clic sull'impostazione Esclusioni percorso e aggiungere le esclusioni. 5. Impostare l'opzione su Abilitato. 6. Nella sezione Opzioni selezionare Mostra. 7. Specificare ogni cartella nella propria riga nella colonna Nome valore . Se si specifica un file, assicurarsi di immettere un percorso completo del file, inclusi la lettera di unità, il percorso della cartella, il nome file e l'estensione. Immettere 0 nella colonna Valore . 8. Selezionare OK. 9. Fare doppio clic sull'impostazione Esclusioni estensione e aggiungere le esclusioni. 10. Impostare l'opzione su Abilitato. 11. Nella sezione Opzioni selezionare Mostra. 12. Immettere ogni estensione di file nella propria riga nella colonna Nome valore . Immettere 0 nella colonna Valore . 13. Selezionare OK. |

| Oggetto Criteri di gruppo locali | 1. Nell'endpoint o nel dispositivo aprire il Criteri di gruppo Editor locale. 2. Passare a Configurazione> computerModelli> amministrativiComponenti> di Windows Microsoft Defender Esclusioni antivirus>. In alcune versioni di Windows potrebbe essere visualizzato Windows Antivirus Defender anziché Microsoft Defender Antivirus. 3. Specificare il percorso e le esclusioni del processo. |

| Chiave del Registro di sistema | 1. Esportare la chiave del Registro di sistema seguente: HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender\exclusions.2. Importare la chiave del Registro di sistema. Di seguito sono riportati due esempi: - Percorso locale: regedit.exe /s c:\temp\MDAV_Exclusion.reg- Condivisione di rete: regedit.exe /s \\FileServer\ShareName\MDAV_Exclusion.reg |

Tenere presenti i punti seguenti sulle esclusioni

Quando si aggiungono esclusioni alle analisi di Microsoft Defender Antivirus, è necessario aggiungere esclusioni di percorso ed elaborazione.

- Le esclusioni di percorso escludono file specifici e qualsiasi accesso a tali file.

- Le esclusioni dei processi escludono qualsiasi processo tocchi, ma non escludono il processo stesso.

- Elencare le esclusioni del processo usando il percorso completo e non solo in base al nome. Il metodo di solo nome è meno sicuro.

- Se si elenca ogni eseguibile (.exe) sia come esclusione di percorso che come esclusione del processo, il processo e gli elementi toccati vengono esclusi.

Passaggio 5: Configurare i gruppi di dispositivi, le raccolte di dispositivi e le unità organizzative

I gruppi di dispositivi, le raccolte di dispositivi e le unità organizzative consentono al team di sicurezza di gestire e assegnare i criteri di sicurezza in modo efficiente ed efficace. La tabella seguente descrive ognuno di questi gruppi e come configurarli. L'organizzazione potrebbe non usare tutti e tre i tipi di raccolta.

Nota

La creazione di gruppi di dispositivi è supportata in Defender per endpoint Piano 1 e Piano 2.

| Tipo di raccolta | Soluzione |

|---|---|

|

I gruppi di dispositivi (in precedenza denominati gruppi di computer) consentono al team delle operazioni di sicurezza di configurare le funzionalità di sicurezza, ad esempio l'analisi automatizzata e la correzione. I gruppi di dispositivi sono utili anche per assegnare l'accesso a tali dispositivi in modo che il team delle operazioni di sicurezza possa eseguire azioni correttive, se necessario. I gruppi di dispositivi vengono creati mentre l'attacco è stato rilevato e arrestato, gli avvisi, ad esempio un "avviso di accesso iniziale", sono stati attivati e visualizzati nel portale di Microsoft Defender. |

1. Passare al portale di Microsoft Defender (https://security.microsoft.com). 2. Nel riquadro di spostamento a sinistra scegliere Impostazioni>Endpoint>Autorizzazioni>Gruppi di dispositivi. 3. Scegliere + Aggiungi gruppo di dispositivi. 4. Specificare un nome e una descrizione per il gruppo di dispositivi. 5. Nell'elenco Livello di automazione selezionare un'opzione. È consigliabile completare la correzione automatica delle minacce. Per altre informazioni sui vari livelli di automazione, vedere Come vengono risolte le minacce. 6. Specificare le condizioni per una regola corrispondente per determinare quali dispositivi appartengono al gruppo di dispositivi. Ad esempio, è possibile scegliere un dominio, versioni del sistema operativo o anche usare i tag del dispositivo. 7. Nella scheda Accesso utente specificare i ruoli che devono avere accesso ai dispositivi inclusi nel gruppo di dispositivi. 8. Scegliere Fine. |

|

Le raccolte di dispositivi consentono al team delle operazioni di sicurezza di gestire le applicazioni, distribuire le impostazioni di conformità o installare gli aggiornamenti software nei dispositivi dell'organizzazione. Le raccolte di dispositivi vengono create usando Configuration Manager. |

Seguire i passaggi descritti in Creare una raccolta. |

|

Le unità organizzative consentono di raggruppare logicamente oggetti come account utente, account del servizio o account computer. È quindi possibile assegnare gli amministratori a unità organizzative specifiche e applicare criteri di gruppo per applicare le impostazioni di configurazione di destinazione. Le unità organizzative sono definite in Microsoft Entra Domain Services. |

Seguire la procedura descritta in Creare un'unità organizzativa in un dominio gestito Microsoft Entra Domain Services. |

Passaggio successivo

Congratulazioni! È stata completata la fase di installazione della migrazione a Defender per endpoint.

Consiglio

Per saperne di più, Engage con la community Microsoft Security nella community tech: Microsoft Defender per endpoint Tech Community.