Passaggio 3: Pianificare i criteri di conformità

In precedenza, è stata configurata la sottoscrizione di Intune e sono stati creati criteri di protezione delle app. Pianificare e configurare quindi le impostazioni e i criteri di conformità dei dispositivi per proteggere i dati dell'organizzazione richiedendo ai dispositivi di soddisfare i requisiti impostati.

Se non si ha ancora familiarità con i criteri di conformità, vedere Panoramica della conformità.

Questo articolo si applica a:

- Android Enterprise (profili di lavoro completamente gestiti e di proprietà personale)

- Progetto Android Open-Source (AOSP)

- iOS/iPadOS

- Linux

- macOS

- Windows

I criteri di conformità vengono distribuiti a gruppi di dispositivi o utenti. Quando viene distribuito agli utenti, qualsiasi dispositivo a cui l'utente accede deve quindi soddisfare i requisiti dei criteri. Alcuni esempi comuni di requisiti di conformità includono:

- Richiesta di una versione minima del sistema operativo.

- Uso di una password o di un PIN che soddisfi determinati requisiti di complessità e lunghezza.

- Un dispositivo con un livello di minaccia o inferiore a quello determinato dal software mobile threat defense usato dall'utente. Il software mobile threat defense include Microsoft Defender per endpoint o uno degli altri partner supportati di Intune.

Quando i dispositivi non soddisfano i requisiti di un criterio di conformità, tale criterio può applicare una o più azioni per la non conformità. Alcune azioni includono:

- Blocco remoto del dispositivo non conforme.

- Inviare messaggi di posta elettronica o notifiche al dispositivo o all'utente in merito al problema di conformità, in modo che un utente del dispositivo possa riportarlo alla conformità.

- Identificare un dispositivo che potrebbe essere pronto per il ritiro se non è conforme per un periodo di tempo prolungato. Quando si pianificano e si distribuiscono i criteri di conformità, può essere utile per affrontare i criteri di conformità tramite le raccomandazioni tramite livelli diversi. È consigliabile iniziare con le impostazioni di conformità minime, comuni alla maggior parte o a tutte le piattaforme, e quindi espandere aggiungendo configurazioni e integrazioni più avanzate che offrono più funzionalità.

Poiché piattaforme di dispositivi diverse supportano funzionalità di conformità diverse o usano nomi diversi per impostazioni simili, l'elenco di ogni opzione non rientra in questo piano di distribuzione. Vengono invece fornite categorie ed esempi di impostazioni in tali categorie per ognuno dei livelli seguenti:

- Livello 1 : conformità minima del dispositivo. Questa categoria include configurazioni che è consigliabile usare per tutti i tenant.

- Livello 2 : impostazioni avanzate di conformità del dispositivo. Queste includono configurazioni comuni dei dispositivi, ad esempio la crittografia o le protezioni dei file a livello di sistema.

- Livello 3 : configurazioni avanzate di conformità dei dispositivi. Le raccomandazioni di alto livello includono configurazioni che richiedono un'integrazione più approfondita con altri prodotti, ad esempio l'accesso condizionale di Microsoft Entra.

In genere, le raccomandazioni inseriscono impostazioni considerate configurazioni chiave comuni tra le piattaforme al livello di conformità minimo, offrendo un forte ritorno per l'investimento. Le impostazioni elencate per a livelli superiori possono comportare una maggiore complessità, ad esempio le impostazioni che richiedono l'integrazione di prodotti di terze parti. Assicurarsi di esaminare tutte le raccomandazioni di gamma ed essere pronti a modificare il proprio piano di distribuzione in base alle esigenze e alle aspettative dell'organizzazione.

Gli articoli seguenti consentono di comprendere le impostazioni supportate in modo nativo dai criteri di Intune:

- Amministratore del dispositivo Android

- Android Enterprise

- Progetto Android Open-Source (AOSP)

- iOS

- macOS

- Windows 10/11

Livello 1 - Conformità minima dei dispositivi

✔️ Configurare le impostazioni dei criteri di conformità a livello di tenant

✔️ Configurare le risposte per i dispositivi non conformi (azioni per la non conformità)

✔️ Informazioni sull'interazione tra conformità del dispositivo e criteri di configurazione dei dispositivi

✔️ Usare un set di base di impostazioni di conformità minime tra le piattaforme supportate

Le impostazioni minime di conformità dei dispositivi includono gli argomenti seguenti che tutti i tenant che intendono usare i criteri di conformità devono comprendere ed essere pronti a usare:

- Impostazioni dei criteri di conformità : impostazioni a livello di tenant che influiscono sul funzionamento del servizio di conformità di Intune con i dispositivi.

- Azioni per la non conformità : queste configurazioni sono comuni a tutti i criteri di conformità dei dispositivi.

- Raccomandazioni minime per i criteri di conformità dei dispositivi : questa categoria include le impostazioni di conformità dei dispositivi specifiche della piattaforma che ogni tenant deve implementare per proteggere le risorse delle organizzazioni.

È inoltre consigliabile avere familiarità con il modo in cui i criteri di conformità dei dispositivi e i criteri di configurazione dei dispositivi sono correlati e interagiscono.

Impostazioni dei criteri di conformità

Tutte le organizzazioni devono esaminare e impostare le impostazioni dei criteri di conformità a livello di tenant. Queste impostazioni sono fondamentali per supportare criteri specifici della piattaforma. Possono anche contrassegnare i dispositivi che non hanno valutato i criteri di conformità come non conformi, il che può aiutare a proteggere l'organizzazione da dispositivi nuovi o sconosciuti che potrebbero non soddisfare le aspettative di sicurezza.

- Le impostazioni dei criteri di conformità sono alcune configurazioni eseguite a livello di tenant che si applicano a tutti i dispositivi. Stabiliscono come funziona il servizio di conformità di Intune per il tenant.

- Queste impostazioni vengono configurate direttamente nell'interfaccia di amministrazione di Microsoft Intune e sono distinte dai criteri di conformità dei dispositivi creati per piattaforme specifiche e distribuiti a gruppi discreti di dispositivi o utenti.

Per altre informazioni sulle impostazioni dei criteri di conformità a livello di tenant e su come configurarle, vedere Impostazioni dei criteri di conformità.

Azioni per la non conformità

Ogni criterio di conformità dei dispositivi include azioni per la non conformità, ovvero una o più azioni ordinate in base al tempo applicate ai dispositivi che non soddisfano i requisiti di conformità dei criteri. Per impostazione predefinita, contrassegnare un dispositivo come non conforme è un'azione immediata inclusa in ogni criterio.

Per ogni azione aggiunta, si definisce il tempo di attesa dopo che un dispositivo è contrassegnato come non conforme prima dell'esecuzione dell'azione.

Le azioni disponibili che è possibile configurare includono le seguenti, ma non tutte sono disponibili per ogni piattaforma di dispositivi:

- Contrassegnare il dispositivo non conforme (azione predefinita per tutti i criteri)

- Inviare una notifica push all'utente finale

- Inviare un messaggio di posta elettronica all'utente finale

- Bloccare in remoto il dispositivo non conforme

- Ritirare il dispositivo non conforme

Gli amministratori dei criteri devono comprendere le opzioni disponibili per ogni azione e completare le configurazioni di supporto prima di distribuire un criterio che li richiede. Ad esempio, prima di poter aggiungere l'azione invia messaggio di posta elettronica , è necessario creare uno o più modelli di posta elettronica con i messaggi che si desidera inviare. Un messaggio di posta elettronica di questo tipo potrebbe includere risorse che consentono all'utente di portare il dispositivo in conformità. In seguito, quando si definisce un'azione di posta elettronica per un criterio, è possibile selezionare uno dei modelli da usare con un'azione specifica.

Poiché ogni azione non predefinita può essere aggiunta più volte a un criterio, ognuna con una configurazione separata, è possibile personalizzare la modalità di applicazione delle azioni.

Ad esempio, è possibile configurare diverse azioni correlate da eseguire in una sequenza. In primo luogo, subito dopo essere non conforme si potrebbe avere Intune inviare un messaggio di posta elettronica all'utente del dispositivo, e forse anche un amministratore. Alcuni giorni dopo, una seconda azione potrebbe inviare un promemoria di posta elettronica diverso, con i dettagli su una scadenza per la correzione del dispositivo. È anche possibile configurare un'azione finale per aggiungere un dispositivo a un elenco di dispositivi che si potrebbe voler ritirare, con l'azione impostata per l'esecuzione solo dopo che un dispositivo continua a rimanere non conforme per un periodo eccessivo.

Anche se i criteri di conformità possono contrassegnare un dispositivo come non conforme, è anche necessario un piano per correggere i dispositivi non conformi. Questo piano potrebbe includere amministratori che usano lo stato del dispositivo non conforme per richiedere aggiornamenti o configurazioni a un dispositivo. Per fornire indicazioni generali agli utenti del dispositivo, è possibile configurare l'azione invia posta elettronica all'utente finale per la mancata conformità in modo da includere suggerimenti o contatti utili per risolvere un problema di conformità del dispositivo.

Per altre informazioni, vedere Azioni per la non conformità.

Informazioni sull'interazione tra conformità del dispositivo e criteri di configurazione dei dispositivi

Prima di esaminare le raccomandazioni dei criteri di conformità in base ai livelli, è importante comprendere la relazione a volte stretta tra i criteri di conformità e i criteri di configurazione dei dispositivi. Con la consapevolezza di queste interazioni, è possibile pianificare e distribuire meglio i criteri di successo per entrambe le aree di funzionalità.

- I criteri di configurazione dei dispositivi configurano i dispositivi per l'uso di configurazioni specifiche. Queste impostazioni possono variare in tutti gli aspetti del dispositivo.

- I criteri di conformità dei dispositivi si concentrano su un subset di configurazioni dei dispositivi correlate alla sicurezza.

I dispositivi che ricevono criteri di conformità vengono valutati in base alle configurazioni dei criteri di conformità con i risultati restituiti a Intune per possibili azioni. Alcune configurazioni di conformità come i requisiti delle password comportano l'imposizione nel dispositivo, anche quando le configurazioni del dispositivo sono più indulgenti.

Quando un dispositivo riceve configurazioni in conflitto per un'impostazione di tipi di criteri diversi o simili, possono verificarsi conflitti. Per preparare questo scenario, vedere Criteri di conformità e configurazione dei dispositivi in conflitto

Prendere in considerazione la sincronizzazione di eventuali configurazioni pianificate tra la configurazione del dispositivo e i team di conformità dei dispositivi per identificare le sovrapposizioni di configurazione. Assicurarsi che i due tipi di criteri siano d'accordo sulla stessa configurazione per i dispositivi di destinazione, in quanto ciò consente di evitare conflitti di criteri o di lasciare un dispositivo senza la configurazione o l'accesso alle risorse previsto.

Impostazioni di conformità minime

Dopo aver stabilito le impostazioni dei criteri di conformità a livello di tenant e aver stabilito le comunicazioni o le regole per le azioni per i dispositivi non conformi, è probabile che si sia pronti per creare e distribuire criteri di conformità dei dispositivi a gruppi discreti di dispositivi o utenti.

Esaminare i criteri specifici della piattaforma nell'interfaccia di amministrazione di Microsoft Intune per identificare le impostazioni di conformità disponibili per ogni piattaforma e altri dettagli sull'uso. Per configurare i criteri, vedere Creare criteri di conformità.

È consigliabile usare le impostazioni seguenti nei criteri minimi di conformità dei dispositivi:

| Categorie ed esempi minimi di conformità dei dispositivi | Informazioni |

|---|---|

|

Antivirus, Antispyware e Antimalware Windows: valutare i dispositivi per le soluzioni che si registrano nel Centro sicurezza di Windows in modo che siano attivati e monitoraggi per: - Antivirus - Antispyware - Microsoft Defender Antimalware Altre piattaforme: i criteri di conformità per le piattaforme diverse da Windows non includono la valutazione per queste soluzioni. |

Le soluzioni attive per le soluzioni Antivirus, Antispyware e Antimalware sono importanti.

I criteri di conformità di Windows possono valutare lo stato di queste soluzioni quando sono attive e registrate nel Centro sicurezza di Windows in un dispositivo. Le piattaforme non Windows devono comunque eseguire soluzioni per antivirus, antispyware e antimalware, anche se i criteri di conformità di Intune non dispongono di opzioni per valutare la loro presenza attiva. |

| Versioni del sistema operativoTutti i dispositivi: valutare le impostazioni e i valori per le versioni del sistema operativo, tra cui: - Sistema operativo massimo - Sistema operativo minimo - Versioni di compilazione secondarie e principali - Livelli di patch del sistema operativo |

Usare le impostazioni disponibili che definiscono una versione o una compilazione minima consentita del sistema operativo e livelli di patch importanti per garantire che i sistemi operativi del dispositivo siano aggiornati e sicuri.

Le impostazioni massime del sistema operativo possono aiutare a identificare i risultati nuovi ma non testati e le build del sistema operativo beta o per sviluppatori che potrebbero introdurre rischi sconosciuti. Linux supporta un'opzione per definire il tipo di distribuzione Linux, ad esempio Ubuntu. Windows supporta un'altra impostazione per impostare gli intervalli di compilazione supportati. |

|

Configurazioni delle passwordTutti i dispositivi: - Applicare le impostazioni che bloccano lo schermo dopo un periodo di inattività, che richiede lo sblocco di una password o di un PIN. - Richiedere password complesse che usano combinazioni di lettere, numeri e simboli. - Richiedere una password o un pin per sbloccare i dispositivi. - Impostare i requisiti per una lunghezza minima della password. |

Usare la conformità per valutare i dispositivi per la struttura e la lunghezza delle password e per identificare i dispositivi che non dispongono di password o usare password semplici. Queste impostazioni consentono di proteggere l'accesso al dispositivo.

Altre opzioni, ad esempio il riutilizzo delle password o l'intervallo di tempo prima della modifica di una password, vengono incluse in modo esplicito a livello di conformità avanzata. |

Livello 2 - Impostazioni avanzate di conformità dei dispositivi

✔️ Usare criteri di configurazione dei dispositivi avanzati per i tipi di piattaforma supportati

Impostazioni di conformità avanzate

Il supporto per le impostazioni di conformità a livello avanzato varia notevolmente in base alla piattaforma rispetto alle impostazioni disponibili nelle raccomandazioni minime. Alcune piattaforme potrebbero non supportare le impostazioni supportate dalle piattaforme correlate. Ad esempio, Android AOSP non dispone di opzioni disponibili per le piattaforme Android Enterprise per configurare la conformità per le protezioni di avvio e file a livello di sistema.

Esaminare i criteri specifici della piattaforma nell'interfaccia di amministrazione di Microsoft Intune per identificare le impostazioni di conformità disponibili per ogni piattaforma e altri dettagli sull'uso. Per configurare i criteri, vedere Creare criteri di conformità.

È consigliabile usare le impostazioni seguenti nei criteri di conformità dei dispositivi avanzati:

| Categorie ed esempi di conformità avanzata dei dispositivi | Informazioni |

|---|---|

|

Applicazioni Android Enterprise: - Bloccare le app da origini sconosciute - Integrità del runtime delle app del portale aziendale - Gestire i percorsi di origine per le app - Servizi Google Play - Opzioni di SafteyNet per l'attestazione e la valutazione di iOS/iPadOS - App con restrizionimacOS: - Consenti app da posizioni specifiche - Blocca app da origini sconosciute - Impostazioni del firewallWindows: - Bloccare le app da origini sconosciute - Impostazioni del firewall |

Configurare i requisiti per varie applicazioni.

Per Android, gestire l'uso e il funzionamento di applicazioni come Google Play, SafteyNet e la valutazione dell'integrità del runtime dell'app Portale aziendale. Per tutte le piattaforme, se supportate, gestire da dove è possibile installare le app e quali app non devono essere consentite nei dispositivi che accedono alle risorse dell'organizzazione. Per macOS e Windows, le impostazioni di conformità supportano la richiesta di un firewall attivo e configurato. |

|

Codifica Android Enterprise: - Richiedi crittografia dell'archiviazione datiAndroid AOSP: - Richiedi crittografia dell'archiviazione datimacOS: - Richiedi crittografia dell'archiviazione datiLinux: - Richiedi crittografia dell'archiviazione datiWindows: - Richiedi crittografia dell'archiviazione dati - BitLocker |

Aggiungere impostazioni di conformità che richiedono la crittografia dell'archiviazione dati. Windows supporta anche la richiesta di uso di BitLocker. |

|

Configurazioni delle passwordAndroid Enterprise: - Scadenza password e riutilizzo di iOS/iPadOS: - Scadenza password e riutilizzo di macOS: - Scadenza password e riutilizzo di Windows: - Scadenza password e riutilizzo |

Aggiungere le impostazioni di conformità delle password per assicurarsi che le password vengano ruotate periodicamente e che le password non vengano riutilizzate di frequente. |

|

Protezione di avvio e file a livello di sistemaAndroid AOSP: - Dispositivi rooted Android Enterprise: - Blocca il debug USB nel dispositivo - Dispositivi rooted iOS/iPadOS - Dispositivi jailbrokenmacOS: - Richiedi protezione dell'integrità del sistema Windows: - Richiedi l'integrità del codice - Richiedi l'abilitazione dell'avvio sicuro nel dispositivo - Modulo piattaforma attendibile (TPM) |

Configurare le opzioni specifiche della piattaforma che valutano i dispositivi per i rischi a livello di sistema o a livello di kernel. |

Livello 3 - Configurazioni avanzate di conformità dei dispositivi

✔️ Aggiungere dati dai partner di Mobile Threat Defense ai criteri di conformità dei dispositivi

✔️ Integrare un partner di conformità di terze parti con Intune

✔️ Definire impostazioni di conformità personalizzate per Windows e Linux

✔️ Usare i dati di conformità con l'accesso condizionale per controllare l'accesso alle risorse dell'organizzazione

✔️ Usare criteri di configurazione dei dispositivi avanzati per i tipi di piattaforma supportati

Con criteri di conformità dei dispositivi affidabili, è quindi possibile implementare opzioni di conformità più avanzate che vanno oltre la configurazione solo delle impostazioni nei criteri di conformità dei dispositivi, tra cui:

Uso dei dati dei partner di Mobile Threat Defense come parte dei criteri di conformità dei dispositivi e nei criteri di accesso condizionale.

Integrazione dello stato di conformità del dispositivo con l'accesso condizionale per consentire ai dispositivi di accedere alla posta elettronica, ad altri servizi cloud o alle risorse locali.

Inclusione dei dati di conformità dei partner di conformità di terze parti. Con tale configurazione, i dati di conformità di tali dispositivi possono essere usati con i criteri di accesso condizionale.

Espansione dei criteri di conformità dei dispositivi predefiniti definendo impostazioni di conformità personalizzate che non sono disponibili in modo nativo tramite l'interfaccia utente dei criteri di conformità di Intune.

Integrare i dati di un partner Mobile Threat Defense

Una soluzione Mobile Threat Defense (MTD) è un software per dispositivi mobili che consente di proteggerli da varie minacce informatiche. Proteggendo i dispositivi mobili, è possibile proteggere l'organizzazione e le risorse. Se integrate, le soluzioni MTD forniscono un'origine informazioni aggiuntiva a Intune per i criteri di conformità dei dispositivi. Queste informazioni possono essere usate anche dalle regole di accesso condizionale che è possibile usare con Intune.

Se integrato, Intune supporta l'uso di soluzioni MTD con dispositivi registrati e, se supportati dalla soluzione MTD, i dispositivi non registrati tramite app protette e criteri di protezione delle app di Microsoft Intune .

Assicurarsi di usare un partner MTD supportato da Intune e che supporti le funzionalità necessarie all'organizzazione nell'intera gamma di piattaforme usate.

Ad esempio, Microsoft Defender per endpoint è una soluzione Mobile Threat Defense che è già possibile usare con le piattaforme Android, iOS/iPadOS e Windows. Altre soluzioni, in genere supportano Android e iOS/iPadOS. Vedere Partner di Mobile Threat Defense per visualizzare l'elenco dei partner MTD supportati.

Per altre informazioni sull'uso del software Mobile Threat Defense con Intune, iniziare con l'integrazione di Mobile Threat Defense con Intune.

Usare i dati dei partner di conformità di terze parti

Intune supporta l'uso di partner di conformità di terze parti in cui il partner funge da autorità di gestione dei dispositivi mobili (MDM) per un gruppo di dispositivi. Quando si usa un partner di conformità supportato, si usa tale partner per configurare la conformità dei dispositivi per i dispositivi gestiti dalla soluzione. Configurare anche la soluzione partner per passare i risultati di conformità a Intune, che archivia i dati in Microsoft Entra ID insieme ai dati di conformità di Intune. I dati di conformità di terze parti sono quindi disponibili per l'uso da parte di Intune durante la valutazione dei criteri di conformità dei dispositivi e per l'uso da parte dei criteri di accesso condizionale.

In alcuni ambienti, Intune potrebbe fungere da unica autorità MDM da usare, perché per impostazione predefinita Intune è un partner di conformità registrato per le piattaforme Android, iOS/iPadOS e Windows. Altre piattaforme richiedono che altri partner di conformità fungono da autorità MDM dei dispositivi, ad esempio l'uso di Jamf Pro per i dispositivi macOS.

Se si usa un partner di conformità dei dispositivi di terze parti nell'ambiente, assicurarsi che siano supportati con Intune. Per aggiungere il supporto, configurare una connessione per il partner dall'interfaccia di amministrazione di Microsoft Intune e seguire la documentazione dei partner per completare l'integrazione.

Per altre informazioni su questo argomento, vedere Supportare partner di conformità dei dispositivi di terze parti in Intune.

Usare le impostazioni di conformità personalizzate

È possibile espandere le opzioni di conformità dei dispositivi predefinite di Intune configurando impostazioni di conformità personalizzate per i dispositivi Linux e Windows gestiti.

Le impostazioni personalizzate offrono la flessibilità necessaria per basare la conformità sulle impostazioni disponibili in un dispositivo senza dover attendere che Intune aggiurti queste impostazioni.

Per usare la conformità personalizzata, è necessario configurare un oggetto . File JSON che definisce i valori nel dispositivo da usare per la conformità e uno script di individuazione eseguito nel dispositivo per valutare le impostazioni del codice JSON.

Per altre informazioni sui perquisiti, sulle piattaforme supportate e sulle configurazioni JSON e script necessarie per la conformità personalizzata, vedere [Usare criteri e impostazioni di conformità personalizzati per i dispositivi Linux e Windows con Microsoft Intune](.). /protect/compliance-use-custom-settings.md).

Integrare la conformità con l'accesso condizionale

L'accesso condizionale è una funzionalità di Microsoft Entra che funziona con Intune per proteggere i dispositivi. Per i dispositivi che si registrano con Microsoft Entra, i criteri di accesso condizionale possono usare i dettagli di conformità e dispositivo di Intune per applicare le decisioni di accesso per utenti e dispositivi.

Combinare i criteri di accesso condizionale con:

- I criteri di conformità dei dispositivi possono richiedere che un dispositivo sia contrassegnato come conforme prima che possa essere usato per accedere alle risorse dell'organizzazione. I criteri di accesso condizionale specificano i servizi delle app da proteggere, le condizioni in cui è possibile accedere alle app o ai servizi e gli utenti a cui si applicano i criteri.

- I criteri di protezione delle app possono aggiungere un livello di sicurezza che garantisce che solo le app client che supportano i criteri di protezione delle app di Intune possano accedere alle risorse online, ad esempio Exchange o altri servizi di Microsoft 365.

L'accesso condizionale funziona anche con quanto segue per proteggere i dispositivi:

- Microsoft Defender per endpoint e app MTD di terze parti

- App partner per la conformità dei dispositivi

- Microsoft Tunnel

Per altre informazioni, vedere Informazioni sull'accesso condizionale e Intune.

Impostazioni di conformità avanzate

Esaminare i criteri specifici della piattaforma nell'interfaccia di amministrazione di Microsoft Intune per identificare le impostazioni di conformità disponibili per ogni piattaforma e altri dettagli sull'uso. Per configurare i criteri, vedere Creare criteri di conformità.

Per configurare i criteri, vedere Creare criteri di conformità.

È consigliabile usare le impostazioni seguenti nei criteri di conformità dei dispositivi avanzati:

| Categorie ed esempi di conformità avanzata dei dispositivi | Informazioni |

|---|---|

|

Difese di runtimeAndroid Enterprise: - Richiedere che il dispositivo sia al livello o sotto il livello di minaccia del dispositivo - Richiedere al dispositivo di trovarsi al o sotto il punteggio di rischio del computer iOS/iPadOS: - Richiedere che il dispositivo sia al livello o sotto il livello di minaccia del dispositivo - Richiedere che il dispositivo sia al o sotto il punteggio di rischio del computerWindows: - Richiedere che il dispositivo sia al o sotto il punteggio di rischio del computer |

Integrando Intune con un partner Mobile Threat Defense, è possibile usare la valutazione a livello di minaccia del dispositivo dei partner come criteri nei criteri di conformità.

Dopo aver integrato Microsoft Defender per endpoint con Intune, è possibile usare il punteggio di rischio di Defender come controllo di conformità. |

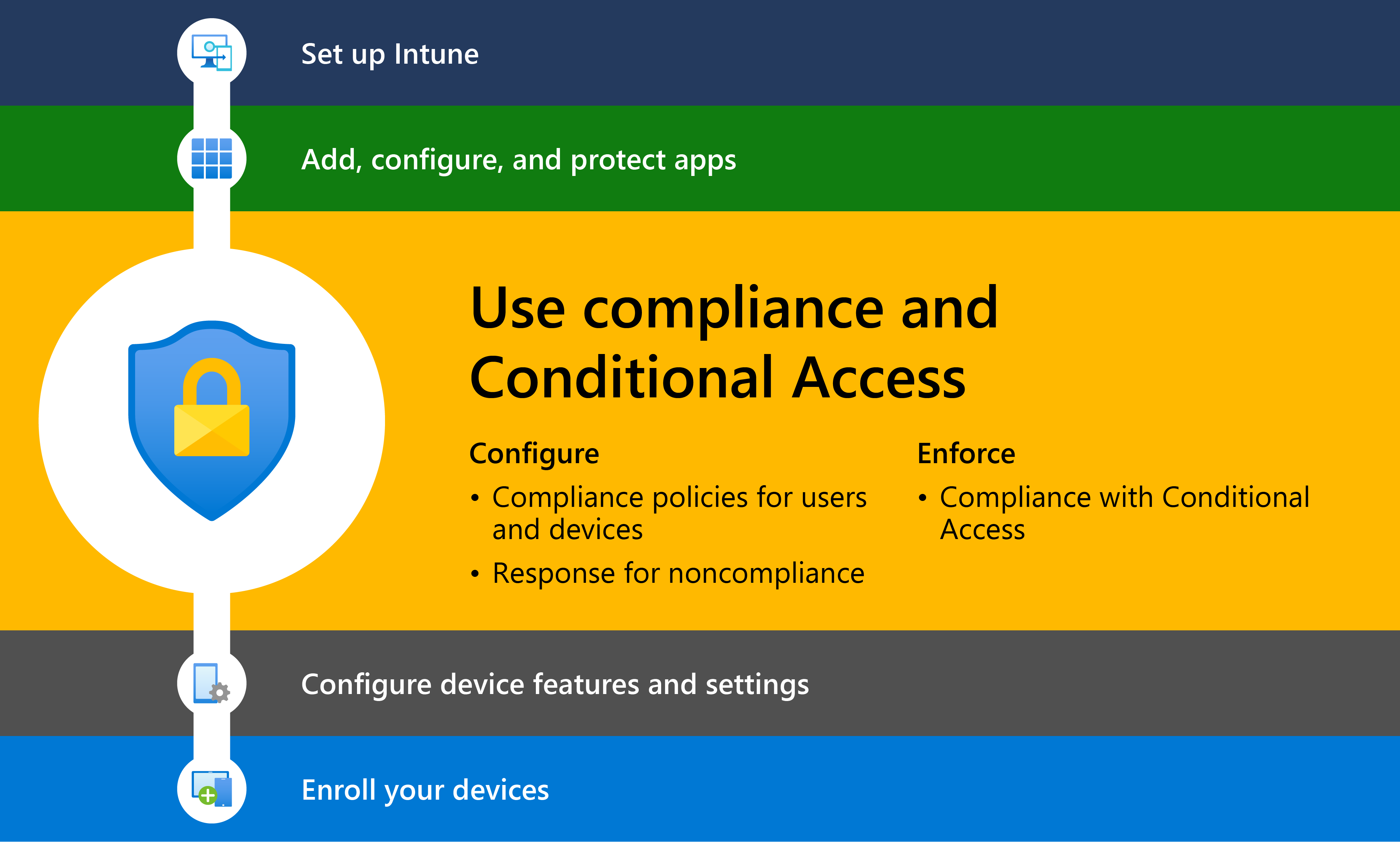

Seguire i criteri di base minimi consigliati

- Configurare Microsoft Intune

- Aggiungere, configurare e proteggere le app

- 🡺 Pianificare i criteri di conformità (si è qui)

- Configurare le funzionalità del dispositivo

- Registrare i dispositivi