Crea un criterio di Accesso condizionale basato su dispositivo

Microsoft Intune criteri di conformità dei dispositivi possono valutare lo stato dei dispositivi gestiti per assicurarsi che soddisfino i requisiti prima di concedere loro l'accesso alle app e ai servizi dell'organizzazione. I risultati dello stato dei criteri di conformità del dispositivo possono essere usati da Microsoft Entra criteri di accesso condizionale per applicare gli standard di sicurezza e conformità. Questa combinazione viene definita accesso condizionale basato su dispositivo.

Consiglio

Oltre ai criteri di accesso condizionale basato su dispositivo, è possibile usare l'accesso condizionale basato su app con Intune.

Dall'interfaccia di amministrazione di Intune è possibile accedere all'interfaccia utente dei criteri di accesso condizionale come indicato in Microsoft Entra ID. Questo accesso include tutte le opzioni di accesso condizionale che si avrebbero se si configurassero i criteri dall'interno del portale di Azure. I criteri creati possono specificare le app o i servizi da proteggere, le condizioni in cui è possibile accedere alle app o ai servizi e gli utenti a cui si applicano i criteri.

Per creare un criterio di accesso condizionale basato su dispositivo, l'account deve disporre di una delle autorizzazioni seguenti in Microsoft Entra:

- Amministratore globale

- Amministratore della sicurezza

- Amministratore di accesso condizionale

Per sfruttare lo stato di conformità del dispositivo, configurare i criteri di accesso condizionale in Richiedi che il dispositivo sia contrassegnato come conforme. Questa opzione viene impostata durante la configurazione di Concedi accesso durante il passaggio 6 della procedura seguente.

Importante

Prima di configurare l'accesso condizionale, è necessario configurare i criteri di conformità dei dispositivi di Intune per valutare i dispositivi in base al fatto che soddisfino requisiti specifici. Vedere Introduzione ai criteri di conformità dei dispositivi in Intune.

Creare i criteri di accesso condizionale

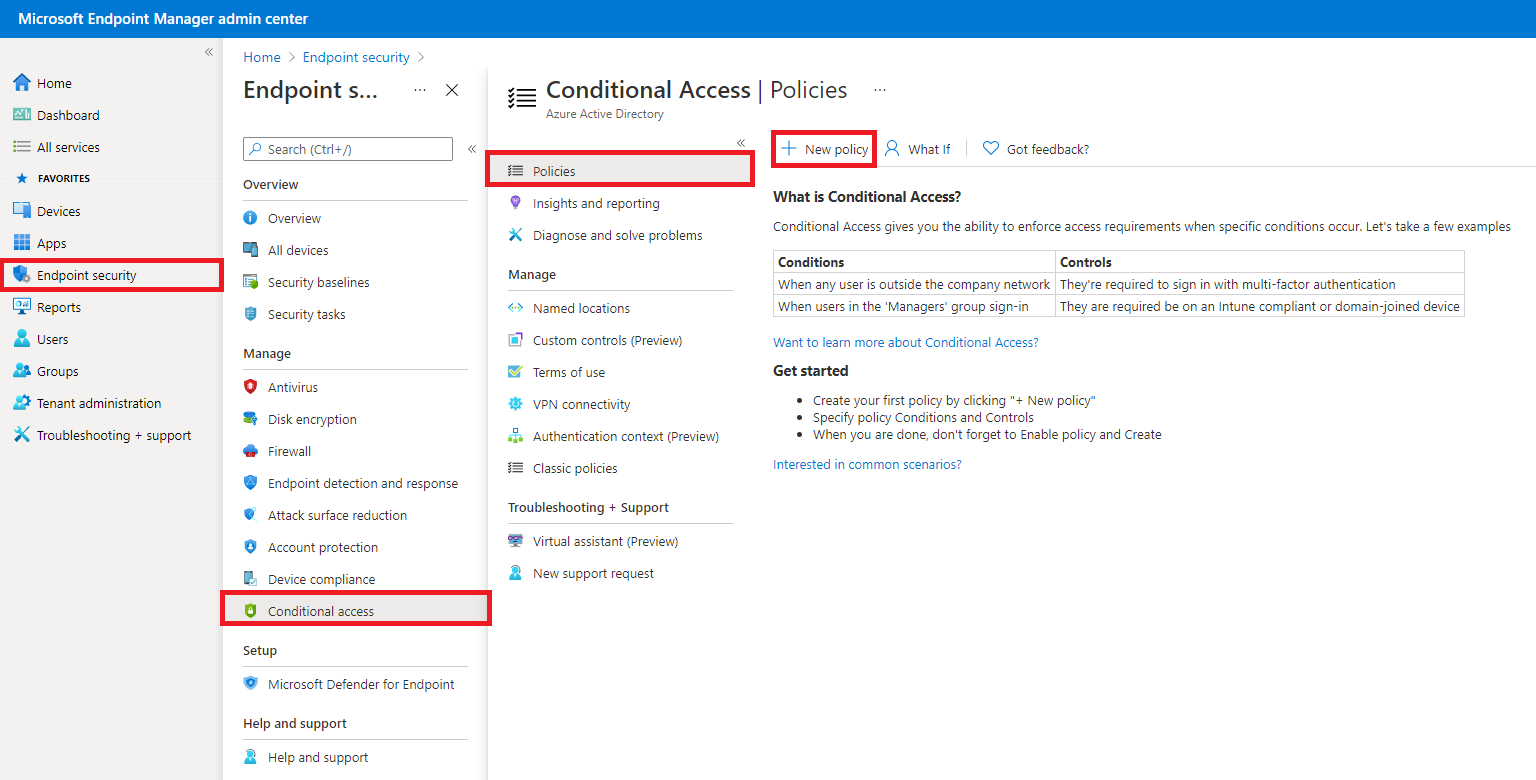

Accedere all'interfaccia di amministrazione Microsoft Intune.

Selezionare Endpoint security>Conditional access>Create new policy (Crea nuovi criteri).

Verrà aperto il riquadro Nuovo, ovvero il riquadro di configurazione di Microsoft Entra. Il criterio che si sta creando è un criterio di Microsoft Entra per l'accesso condizionale. Per altre informazioni su questo riquadro e sui criteri di accesso condizionale, vedere Componenti dei criteri di accesso condizionale nel contenuto Microsoft Entra.

In Assegnazioni configurare Utenti per selezionare le identità nella directory a cui si applicano i criteri. Per altre informazioni, vedere Utenti e gruppi nella documentazione Microsoft Entra.

- Nella scheda Includi configurare l'utente e i gruppi da includere.

- Usare la scheda Escludi se sono presenti utenti, ruoli o gruppi da escludere da questo criterio.

Consiglio

Testare i criteri rispetto a un gruppo di utenti più piccolo per assicurarsi che funzioni come previsto prima di distribuirli in gruppi più grandi.

Configurare quindi Risorse di destinazione, che si trova anche in Assegnazioni. Usare l'elenco a discesa Per selezionare App cloud, usare l'elenco a discesa Selezionare a cosa si applica questo criterio.

Nella scheda Includi usare le opzioni disponibili per identificare le app e i servizi da proteggere con questo criterio di accesso condizionale.

Se si sceglie Seleziona app, usare l'interfaccia utente disponibile per selezionare app e servizi da proteggere con questo criterio.

Attenzione

Non chiuderti. Se si sceglie Tutte le app cloud, assicurarsi di esaminare l'avviso e quindi escludere da questo criterio l'account utente o altri utenti e gruppi pertinenti che devono mantenere l'accesso per usare l'interfaccia di amministrazione portale di Azure o Microsoft Intune dopo l'applicazione di questo criterio.

Usare la scheda Escludi se sono presenti app o servizi da escludere da questo criterio.

Per altre informazioni, vedere App cloud o azioni nella documentazione Microsoft Entra.

Configurare quindi Condizioni. Selezionare i segnali da usare come condizioni per questo criterio. Le opzioni disponibili sono:

- Rischio utente

- Rischio di accesso

- Piattaforme per dispositivi

- Posizioni

- App client

- Filtro per i dispositivi

Per informazioni su queste opzioni, vedere Condizioni nella documentazione Microsoft Entra.

Consiglio

Per proteggere sia i client di autenticazione moderna che quelli Exchange ActiveSync, creare due criteri di accesso condizionale separati, uno per ogni tipo di client. Anche se Exchange ActiveSync supporta l'autenticazione moderna, l'unica condizione supportata da Exchange ActiveSync è la piattaforma. Altre condizioni, inclusa l'autenticazione a più fattori, non sono supportate. Per proteggere in modo efficace l'accesso ai Exchange Online da Exchange ActiveSync, creare un criterio di accesso condizionale che specifichi l'app cloud Microsoft 365 Exchange Online e l'app client Exchange ActiveSync con l'opzione Applica criteri solo alle piattaforme supportate selezionate.

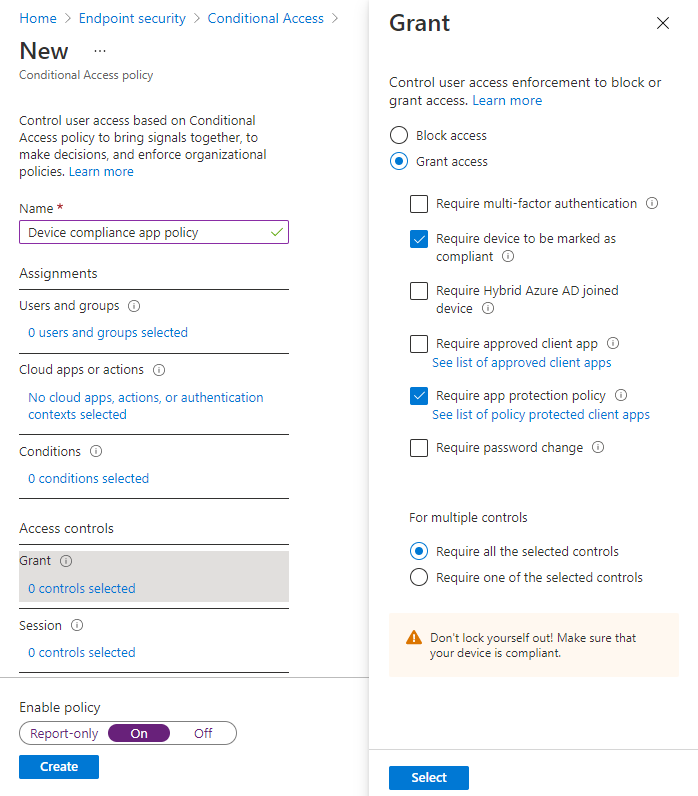

In Controlli di accesso configurare Concedi per selezionare uno o più requisiti. Per informazioni sulle opzioni per Concedi, vedere Concedere nella documentazione di Microsoft Entra.

Importante

Per fare in modo che questo criterio usi lo stato di conformità del dispositivo, per Concedere l'accesso è necessario selezionare Richiedi che il dispositivo sia contrassegnato come conforme.

Blocca l'accesso: agli utenti specificati in questo criterio viene negato l'accesso alle app o ai servizi nelle condizioni specificate.

Concedere l'accesso: agli utenti specificati in questo criterio viene concesso l'accesso, ma è possibile richiedere una delle altre azioni seguenti:

- Richiedere l’autenticazione a più fattori

- Richiedere il livello di autenticazione

- Richiedi che il dispositivo sia contrassegnato come conforme: questa opzione è necessaria per consentire ai criteri di usare lo stato di conformità del dispositivo.

- Richiedi Microsoft Entra dispositivo aggiunto ibrido

- Richiedi app client approvata

- Richiedi criteri di protezione delle app

- Richiedi modifica password

In Abilita criterio selezionare Sì. Per impostazione predefinita, il criterio è impostato su Solo report.

Selezionare Crea.

Passaggi successivi

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per