Gestire i criteri di sicurezza degli endpoint nei dispositivi di cui è stato eseguito l'onboarding in Microsoft Defender per endpoint

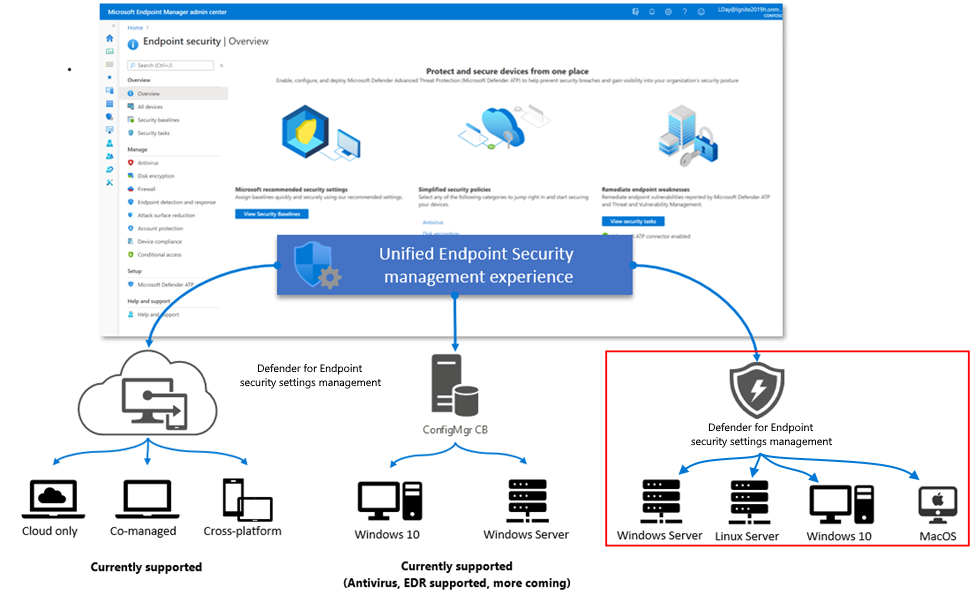

Quando si usa Microsoft Defender per endpoint, è possibile distribuire i criteri di sicurezza degli endpoint da Microsoft Intune per gestire le impostazioni di sicurezza di Defender nei dispositivi di cui è stato eseguito l'onboarding in Defender senza registrare tali dispositivi con Intune. Questa funzionalità è nota come gestione delle impostazioni di sicurezza di Defender per endpoint.

Quando si gestiscono i dispositivi tramite la gestione delle impostazioni di sicurezza:

È possibile usare l'interfaccia di amministrazione Microsoft Intune o il portale di Microsoft 365 Defender per configurare i criteri per la sicurezza degli endpoint per Defender per endpoint e assegnarli ai gruppi Microsoft Entra ID. Il portale di Defender include l'interfaccia utente per le visualizzazioni dei dispositivi, la gestione dei criteri e i report per la gestione delle impostazioni di sicurezza.

Per visualizzare indicazioni sulla gestione dei criteri di sicurezza degli endpoint Intune dal portale di Defender, vedere Gestire i criteri di sicurezza degli endpoint in Microsoft Defender per endpoint nel contenuto di Defender.

I dispositivi ottengono i criteri assegnati in base all'oggetto dispositivo Entra ID. Un dispositivo che non è già registrato in Microsoft Entra viene aggiunto come parte di questa soluzione.

Quando un dispositivo riceve un criterio, i componenti di Defender per endpoint nel dispositivo applicano i criteri e segnalano lo stato del dispositivo. Lo stato del dispositivo è disponibile nell'interfaccia di amministrazione Microsoft Intune e nel portale di Microsoft Defender.

Questo scenario estende la superficie di Microsoft Intune Endpoint Security ai dispositivi che non sono in grado di eseguire la registrazione in Intune. Quando un dispositivo viene gestito da Intune (registrato in Intune), il dispositivo non elabora i criteri per la gestione delle impostazioni di sicurezza di Defender per endpoint. Usare invece Intune per distribuire i criteri per Defender per endpoint nei dispositivi.

Si applica a:

- Windows 10 e Windows 11

- Windows Server (2012 R2 e versioni seguenti)

- Linux

- macOS

Prerequisiti

Esaminare le sezioni seguenti per i requisiti per lo scenario di gestione delle impostazioni di sicurezza di Defender per endpoint.

Ambiente

Quando un dispositivo supportato esegue l'onboarding in Microsoft Defender per endpoint:

- Il dispositivo viene sottoposto a sondaggio per una presenza di Microsoft Intune esistente, ovvero una registrazione MDM (Mobile Device Management) per Intune.

- I dispositivi senza presenza Intune abilitano la funzionalità di gestione delle impostazioni di sicurezza.

- Per i dispositivi non completamente Microsoft Entra registrati, viene creata un'identità di dispositivo sintetica in Microsoft Entra ID che consente al dispositivo di recuperare i criteri. I dispositivi completamente registrati usano la registrazione corrente.

- I criteri recuperati da Microsoft Intune vengono applicati nel dispositivo da Microsoft Defender per endpoint.

La gestione delle impostazioni di sicurezza non è ancora supportata con i cloud per enti pubblici. Per altre informazioni, vedere Parità di funzionalità con commerciale in Microsoft Defender per endpoint per i clienti del governo degli Stati Uniti.

Requisiti di connettività

I dispositivi devono avere accesso all'endpoint seguente:

*.dm.microsoft.com- L'uso di un carattere jolly supporta gli endpoint del servizio cloud usati per la registrazione, l'archiviazione e la creazione di report e che possono cambiare man mano che il servizio viene ridimensionato.

Piattaforme supportate

I criteri per la gestione della sicurezza Microsoft Defender per endpoint sono supportati per le piattaforme di dispositivi seguenti:

Linux:

Con Microsoft Defender per endpoint per l'agente Linux versione 101.23052.0009 o successiva, la gestione delle impostazioni di sicurezza supporta le distribuzioni Linux seguenti:

- Red Hat Enterprise Linux 7.2 o versione successiva

- CentOS 7.2 o versione successiva

- Ubuntu 16.04 LTS o versione successiva LTS

- Debian 9 o versione successiva

- SUSE Linux Enterprise Server 12 o versione successiva

- Oracle Linux 7.2 o versione successiva

- Amazon Linux 2

- Fedora 33 o superiore

Per confermare la versione dell'agente di Defender, nel portale di Defender passare alla pagina dispositivi e nella scheda Inventari dei dispositivi cercare Defender per Linux. Per indicazioni sull'aggiornamento della versione dell'agente, vedere Distribuire gli aggiornamenti per Microsoft Defender per endpoint in Linux.

Problema noto: con l'agente Defender versione 101.23052.0009, i dispositivi Linux non riescono a registrarsi quando mancano il percorso file seguente: /sys/class/dmi/id/board_vendor.

macOS:

Con Microsoft Defender per endpoint per l'agente macOS versione 101.23052.0004 o successiva, la gestione delle impostazioni di sicurezza supporta le versioni macOS seguenti:

- macOS 14 (Sonoma)

- macOS 13 (Ventura)

- macOS 12 (Monterey)

- macOS 11 (Big Sur)

Per confermare la versione dell'agente di Defender, nel portale di Defender passare alla pagina dispositivi e nella scheda Inventari dei dispositivi cercare Defender per macOS. Per indicazioni sull'aggiornamento della versione dell'agente, vedere Distribuire gli aggiornamenti per Microsoft Defender per endpoint in macOS.

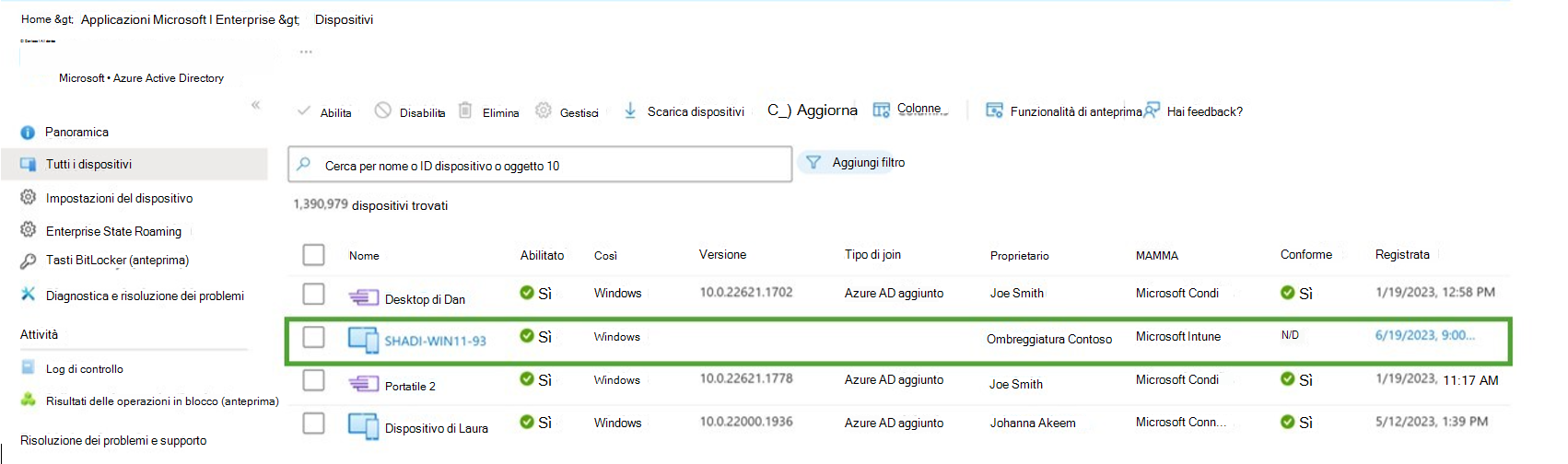

Problema noto: con l'agente Defender versione 101.23052.0004, i dispositivi macOS registrati in Microsoft Entra ID prima della registrazione con la gestione delle impostazioni di sicurezza ricevono un ID dispositivo duplicato in Microsoft Entra ID, ovvero una registrazione sintetica. Quando si crea un gruppo di Microsoft Entra per i criteri di destinazione, è necessario usare l'ID dispositivo sintetico creato dalla gestione delle impostazioni di sicurezza. In Microsoft Entra ID la colonna Tipo join per l'ID dispositivo sintetico è vuota.

Windows:

- Windows 10 Professional/Enterprise (con KB5006738)

- Windows 11 Professional/Enterprise

- Windows Server 2012 R2 con Microsoft Defender per dispositivi Down-Level

- Windows Server 2016 con Microsoft Defender per dispositivi Down-Level

- Windows Server 2019 (con KB5006744)

- Windows Server 2022 (con KB5006745)

La gestione delle impostazioni di sicurezza non funziona e non è supportata con i dispositivi seguenti:

- Desktop non persistenti, ad esempio client Virtual Desktop Infrastructure (VDI) o Desktop virtuali di Azure.

- Controller di dominio

Importante

In alcuni casi, i controller di dominio che eseguono un server di livello inferiore Sistema operativo (2012 R2 o 2016) possono essere gestiti involontariamente da Microsoft Defender per endpoint. Per garantire che ciò non avvenga nell'ambiente, è consigliabile assicurarsi che i controller di dominio non siano contrassegnati come "MDE-Management" o gestiti da MDE.

Licenze e sottoscrizioni

Per usare la gestione delle impostazioni di sicurezza, è necessario:

Sottoscrizione che concede licenze per Microsoft Defender per endpoint, ad esempio Microsoft 365, o una licenza autonoma solo per Microsoft Defender per endpoint. Una sottoscrizione che concede licenze Microsoft Defender per endpoint concede anche al tenant l'accesso al nodo Sicurezza degli endpoint dell'interfaccia di amministrazione Microsoft Intune.

Nota

Eccezione: se si ha accesso a Microsoft Defender per endpoint solo tramite Microsoft Defender per i server (parte di Microsoft Defender per cloud, in precedenza Centro sicurezza di Azure), la funzionalità di gestione delle impostazioni di sicurezza non è disponibile. Sarà necessario avere almeno una licenza di sottoscrizione Microsoft Defender per endpoint (utente) attiva.

Nel nodo Sicurezza degli endpoint è possibile configurare e distribuire criteri per gestire Microsoft Defender per endpoint per i dispositivi e monitorare lo stato del dispositivo.

Per informazioni aggiornate sulle opzioni, vedere Requisiti minimi per Microsoft Defender per endpoint.

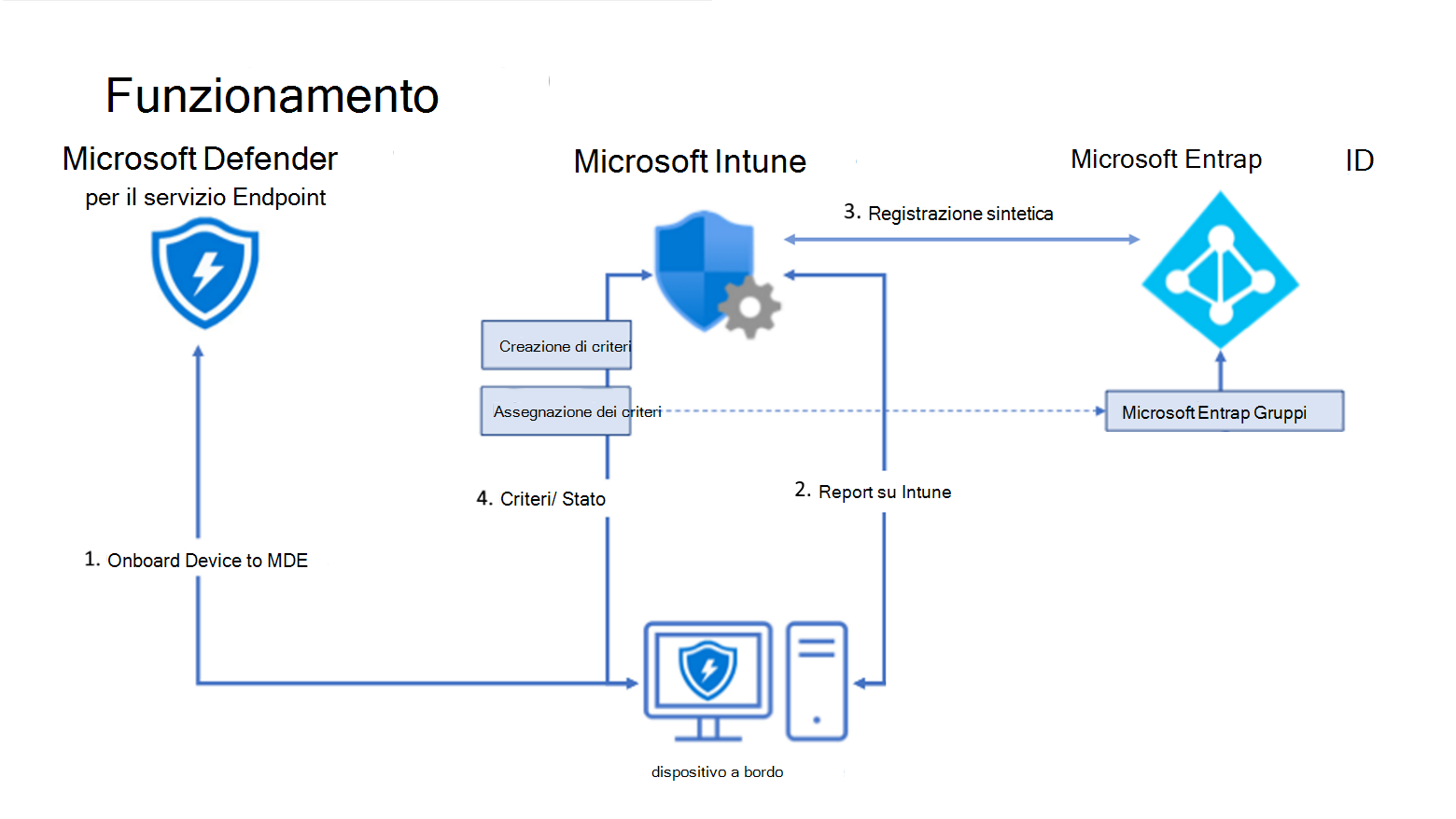

Architettura

Il diagramma seguente è una rappresentazione concettuale della soluzione di gestione della configurazione di sicurezza Microsoft Defender per endpoint.

- Dispositivi di cui eseguire l'onboarding in Microsoft Defender per endpoint.

- I dispositivi comunicano con Intune. Questa comunicazione consente Microsoft Intune di distribuire i criteri destinati ai dispositivi al momento dell'archiviazione.

- Viene stabilita una registrazione per ogni dispositivo in Microsoft Entra ID:

- Se un dispositivo è stato registrato completamente in precedenza, ad esempio un dispositivo Hybrid Join, viene usata la registrazione esistente.

- Per i dispositivi che non sono stati registrati, viene creata un'identità di dispositivo sintetica in Microsoft Entra ID per consentire al dispositivo di recuperare i criteri. Quando un dispositivo con registrazione sintetica ha una registrazione completa Microsoft Entra creata, la registrazione sintetica viene rimossa e la gestione dei dispositivi continua ininterrotta usando la registrazione completa.

- Defender per endpoint segnala lo stato dei criteri a Microsoft Intune.

Importante

La gestione delle impostazioni di sicurezza usa una registrazione sintetica per i dispositivi che non si registrano completamente in Microsoft Entra ID e elimina il prerequisito Microsoft Entra join ibrido. Con questa modifica, i dispositivi Windows che in precedenza avevano errori di registrazione inizieranno l'onboarding in Defender e quindi riceveranno ed elaborano i criteri di gestione delle impostazioni di sicurezza.

Per filtrare i dispositivi che non sono stati in grado di eseguire la registrazione a causa del mancato rispetto del Microsoft Entra prerequisito per l'aggiunta ibrida, passare all'elenco Dispositivi nel portale di Microsoft Defender e filtrare in base allo stato di registrazione. Poiché questi dispositivi non sono completamente registrati, gli attributi del dispositivo mostrano MDM Intune e Join TypeBlank.Because these devices are not fully registered, their device attributes show MDM = Intune and Join Type = Blank. Questi dispositivi verranno registrati con la gestione delle impostazioni di sicurezza usando la registrazione sintetica.

Dopo la registrazione, questi dispositivi vengono visualizzati negli elenchi di dispositivi per i portali Microsoft Defender, Microsoft Intune e Microsoft Entra. Anche se i dispositivi non verranno registrati completamente con Microsoft Entra, la registrazione sintetica viene conteggiata come un unico oggetto dispositivo.

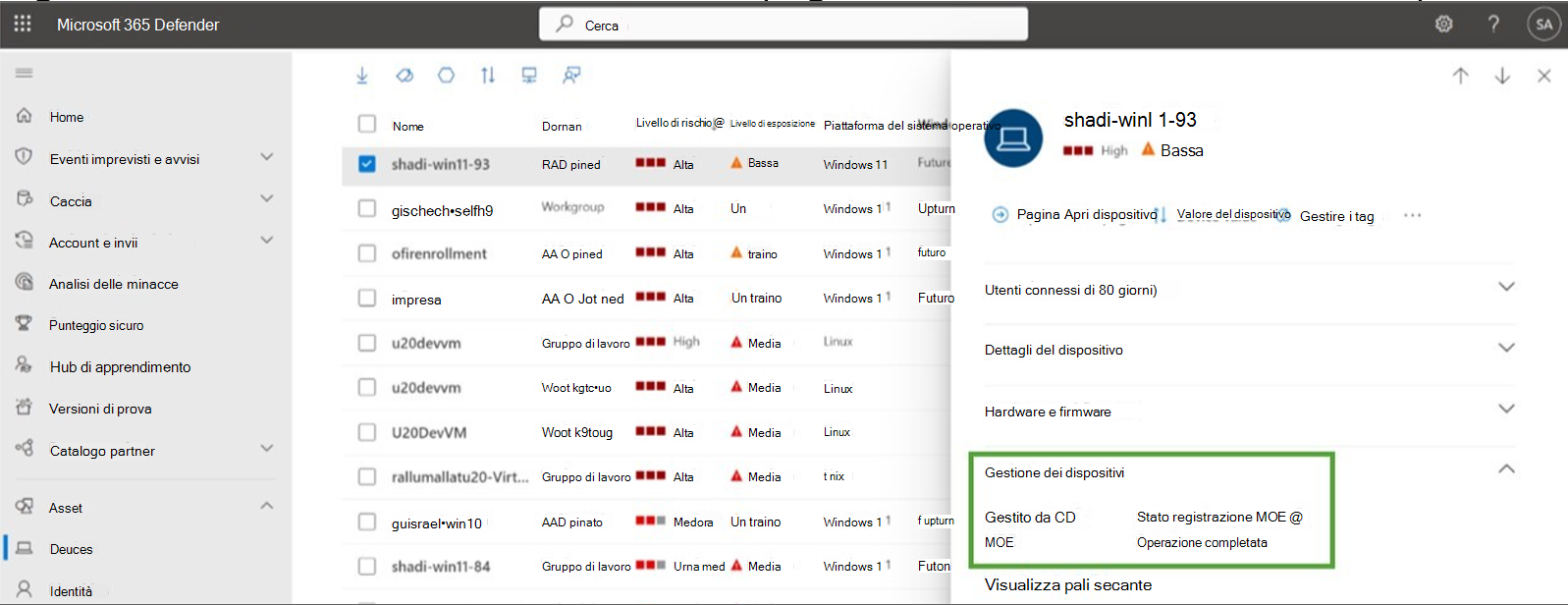

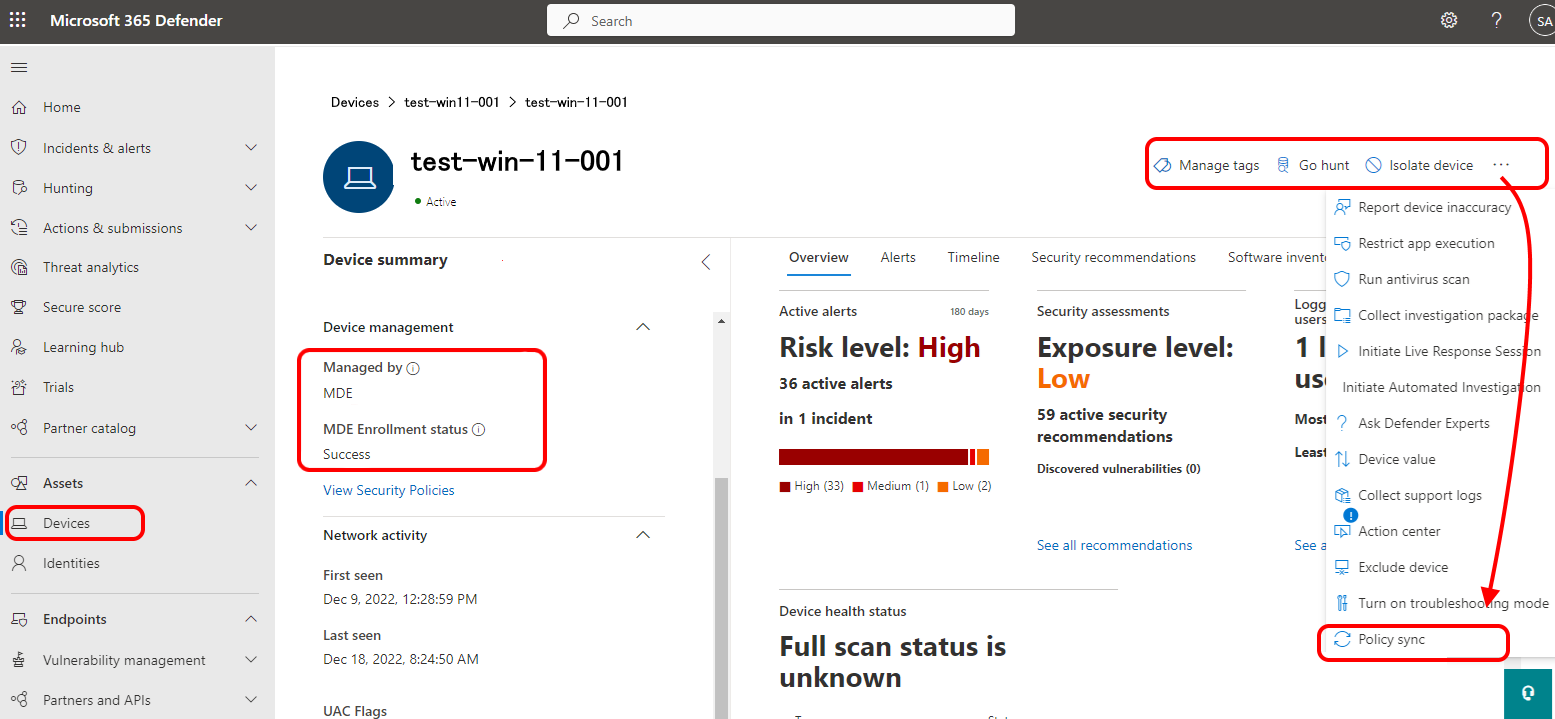

Cosa aspettarsi nel portale di Microsoft Defender

È possibile usare il Microsoft Defender XDR Inventario dispositivi per verificare che un dispositivo usi la funzionalità di gestione delle impostazioni di sicurezza in Defender per endpoint, esaminando lo stato dei dispositivi nella colonna Managed by. Le informazioni di Managed by sono disponibili anche nel pannello laterale dei dispositivi o nella pagina del dispositivo. Gestito da deve indicare in modo coerente che è gestito da MDE.

È anche possibile verificare che un dispositivo sia stato registrato correttamente nella gestione delle impostazioni di sicurezza confermando che il pannello sul lato dispositivo o la pagina del dispositivo visualizza MDE stato di registrazione come Operazione riuscita.

Se lo stato della registrazione MDE non viene visualizzato Operazione riuscita, assicurarsi di esaminare un dispositivo che è stato aggiornato e che si trova nell'ambito della gestione delle impostazioni di sicurezza. L'ambito viene configurato nella pagina Imposizione dell'ambito durante la configurazione della gestione delle impostazioni di sicurezza.

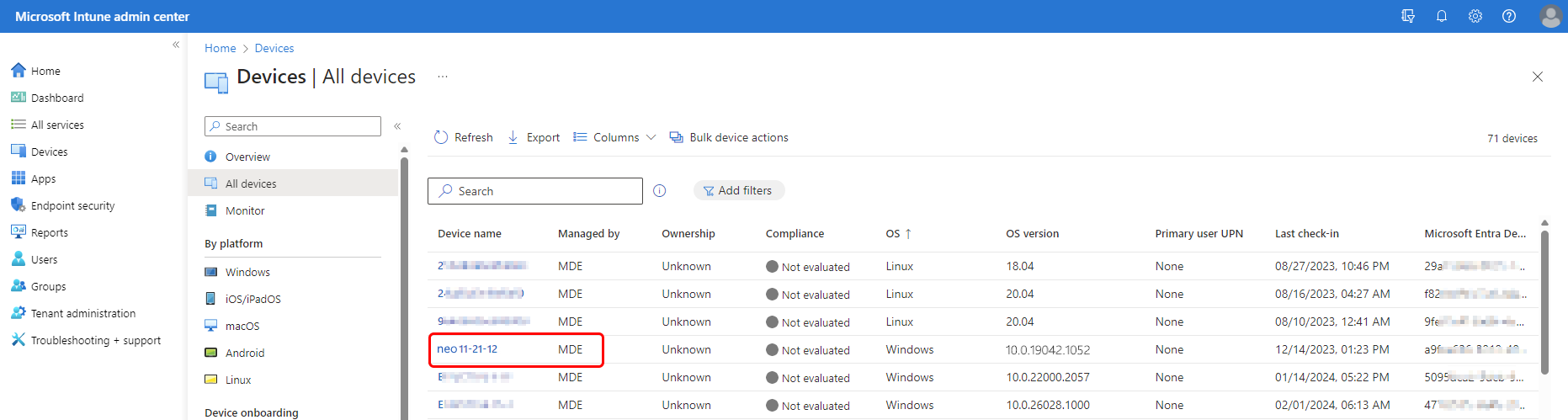

Cosa aspettarsi nell'interfaccia di amministrazione Microsoft Intune

Nell'interfaccia di amministrazione Microsoft Intune passare alla pagina Tutti i dispositivi. I dispositivi registrati con la gestione delle impostazioni di sicurezza vengono visualizzati qui come nel portale di Defender. Nell'interfaccia di amministrazione il campo Dispositivi gestiti da deve essere visualizzato MDE.

Consiglio

A giugno 2023, la gestione delle impostazioni di sicurezza ha iniziato a usare la registrazione sintetica per i dispositivi che non si registrano completamente in Microsoft Entra. Con questa modifica, i dispositivi che in precedenza avevano errori di registrazione inizieranno l'onboarding in Defender e quindi riceveranno ed elaborano i criteri di gestione delle impostazioni di sicurezza.

Cosa aspettarsi in Microsoft portale di Azure

Nella pagina Tutti i dispositivi in Microsoft portale di Azure è possibile visualizzare i dettagli del dispositivo.

Per garantire che tutti i dispositivi registrati nella gestione delle impostazioni di sicurezza di Defender per endpoint ricevano i criteri, è consigliabile creare un gruppo di Microsoft Entra dinamico in base al tipo di sistema operativo dei dispositivi. Con un gruppo dinamico, i dispositivi gestiti da Defender per endpoint vengono aggiunti automaticamente al gruppo senza che gli amministratori eseguano altre attività, ad esempio la creazione di un nuovo criterio.

Importante

Dal luglio 2023 al 25 settembre 2023, la gestione delle impostazioni di sicurezza ha eseguito un'anteprima pubblica opt-in che ha introdotto un nuovo comportamento per i dispositivi gestiti e registrati nello scenario. A partire dal 25 settembre 2023, il comportamento dell'anteprima pubblica è diventato disponibile a livello generale e ora si applica a tutti i tenant che usano la gestione delle impostazioni di sicurezza.

Se è stata usata la gestione delle impostazioni di sicurezza prima del 25 settembre 2023 e non si è aggiunta all'anteprima pubblica di consenso esplicito eseguita da luglio 2023 al 25 settembre 2023, esaminare i gruppi di Microsoft Entra che si basano sulle etichette di sistema per apportare modifiche che identificheranno i nuovi dispositivi gestiti con la gestione delle impostazioni di sicurezza. Questo perché prima del 25 settembre 2023 i dispositivi non gestiti tramite l'anteprima pubblica opt-in usano le etichette di sistema (tag) seguenti di MDEManaged e MDEJoined per identificare i dispositivi gestiti. Queste due etichette di sistema non sono più supportate e non vengono più aggiunte ai dispositivi registrati.

Usare le indicazioni seguenti per i gruppi dinamici:

(Scelta consigliata) Quando si specificano i criteri di destinazione, usare gruppi dinamici basati sulla piattaforma del dispositivo usando l'attributo deviceOSType (Windows, Windows Server, macOS, Linux) per garantire che i criteri continuino a essere recapitati per i dispositivi che modificano i tipi di gestione, ad esempio durante la registrazione MDM.

Se necessario, i gruppi dinamici contenenti esclusivamente dispositivi gestiti da Defender per endpoint possono essere assegnati definendo un gruppo dinamico usando l'attributo managementType MicrosoftSense. L'uso di questo attributo è destinato a tutti i dispositivi gestiti da Defender per endpoint tramite la funzionalità di gestione delle impostazioni di sicurezza e i dispositivi rimangono in questo gruppo solo mentre sono gestiti da Defender per endpoint.

Inoltre, quando si configura la gestione delle impostazioni di sicurezza, se si intende gestire l'intera flotta di piattaforme del sistema operativo usando Microsoft Defender per endpoint, selezionando tutti i dispositivi anziché i dispositivi contrassegnati nella pagina Microsoft Defender per endpoint ambito di imposizione, tenere presente che le registrazioni sintetiche vengono conteggiate rispetto alle quote Microsoft Entra ID le stesse delle registrazioni complete.

Quale soluzione è consigliabile usare?

Microsoft Intune include diversi metodi e tipi di criteri per gestire la configurazione di Defender per endpoint nei dispositivi. La tabella seguente identifica i criteri e i profili di Intune che supportano la distribuzione nei dispositivi gestiti dalla gestione delle impostazioni di sicurezza di Defender per endpoint e consente di identificare se questa soluzione è adatta alle proprie esigenze.

Quando si distribuiscono criteri di sicurezza degli endpoint supportati sia per la gestione delle impostazioni di sicurezza di Defender per endpoint che perMicrosoft Intune, una singola istanza di tale criterio può essere elaborata da:

- Dispositivi supportati tramite la gestione delle impostazioni di sicurezza (Microsoft Defender)

- Dispositivi gestiti da Intune o Configuration Manager.

I profili per la piattaforma Windows 10 e versioni successive non sono supportati per i dispositivi gestiti dalla gestione delle impostazioni di sicurezza.

Per ogni tipo di dispositivo sono supportati i profili seguenti:

Linux

I tipi di criteri seguenti supportano la piattaforma Linux .

| Criteri di sicurezza degli endpoint | Profilo | Gestione delle impostazioni di sicurezza di Defender per endpoint | Microsoft Intune |

|---|---|---|---|

| Antivirus | Antivirus Microsoft Defender |  |

|

| Antivirus | Esclusioni di Microsoft Defender Antivirus |  |

|

| Rilevamento endpoint e risposta | Rilevamento endpoint e risposta |  |

|

macOS

I tipi di criteri seguenti supportano la piattaforma macOS .

| Criteri di sicurezza degli endpoint | Profilo | Gestione delle impostazioni di sicurezza di Defender per endpoint | Microsoft Intune |

|---|---|---|---|

| Antivirus | Antivirus Microsoft Defender |  |

|

| Antivirus | Esclusioni di Microsoft Defender Antivirus |  |

|

| Rilevamento endpoint e risposta | Rilevamento endpoint e risposta |  |

|

Windows 10, Windows 11 e Windows Server

Per supportare l'uso con Microsoft Defender gestione delle impostazioni di sicurezza, i criteri per i dispositivi Windows devono usare la piattaforma Windows 10, Windows 11 e Windows Server. Ogni profilo per la piattaforma Windows 10, Windows 11 e Windows Server può essere applicato ai dispositivi gestiti da Intune e ai dispositivi gestiti dalla gestione delle impostazioni di sicurezza.

| Criteri di sicurezza degli endpoint | Profilo | Gestione delle impostazioni di sicurezza di Defender per endpoint | Microsoft Intune |

|---|---|---|---|

| Antivirus | Controlli di Defender Update |  |

|

| Antivirus | Antivirus Microsoft Defender |  |

|

| Antivirus | Esclusioni di Microsoft Defender Antivirus |  |

|

| Antivirus | Esperienza Sicurezza di Windows | Nota 1 |  |

| Riduzione della superficie di attacco | Regole di riduzione della superficie di attacco |  |

|

| Rilevamento endpoint e risposta | Rilevamento endpoint e risposta |  |

|

| Firewall | Firewall |  |

|

| Firewall | Regole del firewall |  |

|

1 - Il profilo Sicurezza di Windows Experience è disponibile nel portale di Defender, ma si applica solo ai dispositivi gestiti da Intune. Non è supportato per i dispositivi gestiti da Microsoft Defender gestione delle impostazioni di sicurezza.

I criteri di sicurezza degli endpoint sono gruppi discreti di impostazioni destinate agli amministratori della sicurezza che si concentrano sulla protezione dei dispositivi nell'organizzazione. Di seguito sono riportate le descrizioni dei criteri che supportano la gestione delle impostazioni di sicurezza:

I criteri antivirus gestiscono le configurazioni di sicurezza disponibili in Microsoft Defender per endpoint. Vedere Criteri antivirus per la sicurezza degli endpoint.

Nota

Anche se gli endpoint non richiedono un riavvio per applicare impostazioni modificate o nuovi criteri, si è a conoscenza di un problema per cui le impostazioni AllowOnAccessProtection e DisableLocalAdminMerge potrebbero talvolta richiedere agli utenti finali di riavviare i dispositivi per l'aggiornamento di queste impostazioni. Questo problema è attualmente in fase di analisi per fornire una soluzione.

I criteri di riduzione della superficie di attacco (ASR) si concentrano sulla riduzione al minimo dei luoghi in cui l'organizzazione è vulnerabile a minacce informatiche e attacchi. Con la gestione delle impostazioni di sicurezza, le regole asr si applicano ai dispositivi che eseguono Windows 10, Windows 11 e Windows Server.

Per informazioni aggiornate sulle impostazioni applicabili alle diverse piattaforme e versioni, vedere Regole ASR supportate dai sistemi operativi nella documentazione di Protezione dalle minacce di Windows.

Consiglio

Per mantenere aggiornati gli endpoint supportati, è consigliabile usare la soluzione unificata moderna per Windows Server 2012 R2 e 2016.

Vedere anche:

- Panoramica della riduzione della superficie di attacco nella documentazione di Protezione dalle minacce di Windows.

- Criteri di riduzione della superficie di attacco per la sicurezza degli endpoint, nella documentazione Intune.

I criteri di rilevamento e risposta degli endpoint gestiscono le funzionalità di Defender per endpoint che forniscono rilevamenti avanzati degli attacchi quasi in tempo reale e interattivi. In base alle configurazioni EDR, gli analisti della sicurezza possono assegnare priorità agli avvisi in modo efficace, ottenere visibilità sull'intero ambito di una violazione e intraprendere azioni di risposta per correggere le minacce. Vedere Criteri di rilevamento e risposta degli endpoint per la sicurezza degli endpoint.

I criteri del firewall si concentrano sul firewall di Defender nei dispositivi. Vedere Criteri del firewall per la sicurezza degli endpoint.

Le regole del firewall configurano regole granulari per i firewall, tra cui porte, protocolli, applicazioni e reti specifici. Vedere Criteri del firewall per la sicurezza degli endpoint.

Configurare il tenant per supportare la gestione delle impostazioni di sicurezza di Defender per endpoint

Per supportare la gestione delle impostazioni di sicurezza tramite l'interfaccia di amministrazione Microsoft Intune, è necessario abilitare la comunicazione tra di esse dall'interno di ogni console.

Le sezioni seguenti illustrano questo processo.

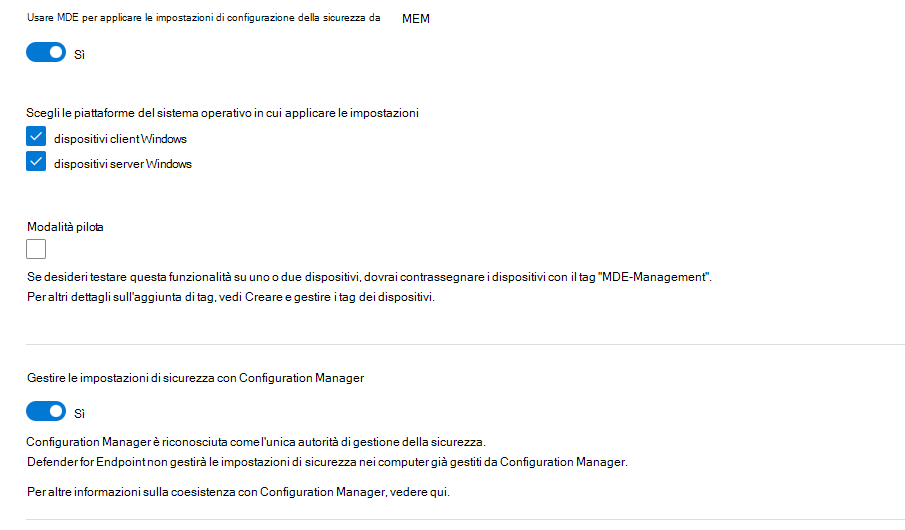

Configurare Microsoft Defender per endpoint

Nel portale di Microsoft Defender per endpoint, come amministratore della sicurezza:

Accedere a Microsoft Defender portale e passare a Impostazioni> Ambito diimposizionedella gestione> della configurazionedegli> endpoint e abilitare le piattaforme per la gestione delle impostazioni di sicurezza.

Nota

Se si dispone dell'autorizzazione Gestisci impostazioni di sicurezza nel Centro sicurezza nel portale di Microsoft Defender per endpoint e si è abilitati contemporaneamente per visualizzare i dispositivi da tutti i gruppi di dispositivi (nessun limite di controllo degli accessi in base al ruolo per le autorizzazioni utente), è anche possibile eseguire questa azione.

Inizialmente, è consigliabile testare la funzionalità per ogni piattaforma selezionando l'opzione piattaforme per On tagged devices (Nei dispositivi con tag) e quindi contrassegnando i dispositivi con il

MDE-Managementtag .Importante

L'uso della funzionalità tag dinamico di Microsoft Defender per endpoint per contrassegnare i dispositivi con MDE-Management non è attualmente supportato con la gestione delle impostazioni di sicurezza. I dispositivi contrassegnati tramite questa funzionalità non verranno registrati correttamente. Questo problema rimane in fase di indagine.

Consiglio

Usare i tag del dispositivo appropriati per testare e convalidare l'implementazione in un numero ridotto di dispositivi. Quando si seleziona Tutti i dispositivi, tutti i dispositivi che rientrano nell'ambito configurato verranno registrati automaticamente.

Configurare la funzionalità per Microsoft Defender per i dispositivi con onboarding cloud e le impostazioni dell'autorità di Configuration Manager in base alle esigenze dell'organizzazione:

Consiglio

Per assicurarsi che gli utenti del portale di Microsoft Defender per endpoint dispongano di autorizzazioni coerenti tra i portali, se non sono già stati forniti, richiedere all'amministratore IT di concedere loro il ruolo predefinito controllo degli accessi in base al ruolo predefinito di Endpoint Security Manager Microsoft Intune.

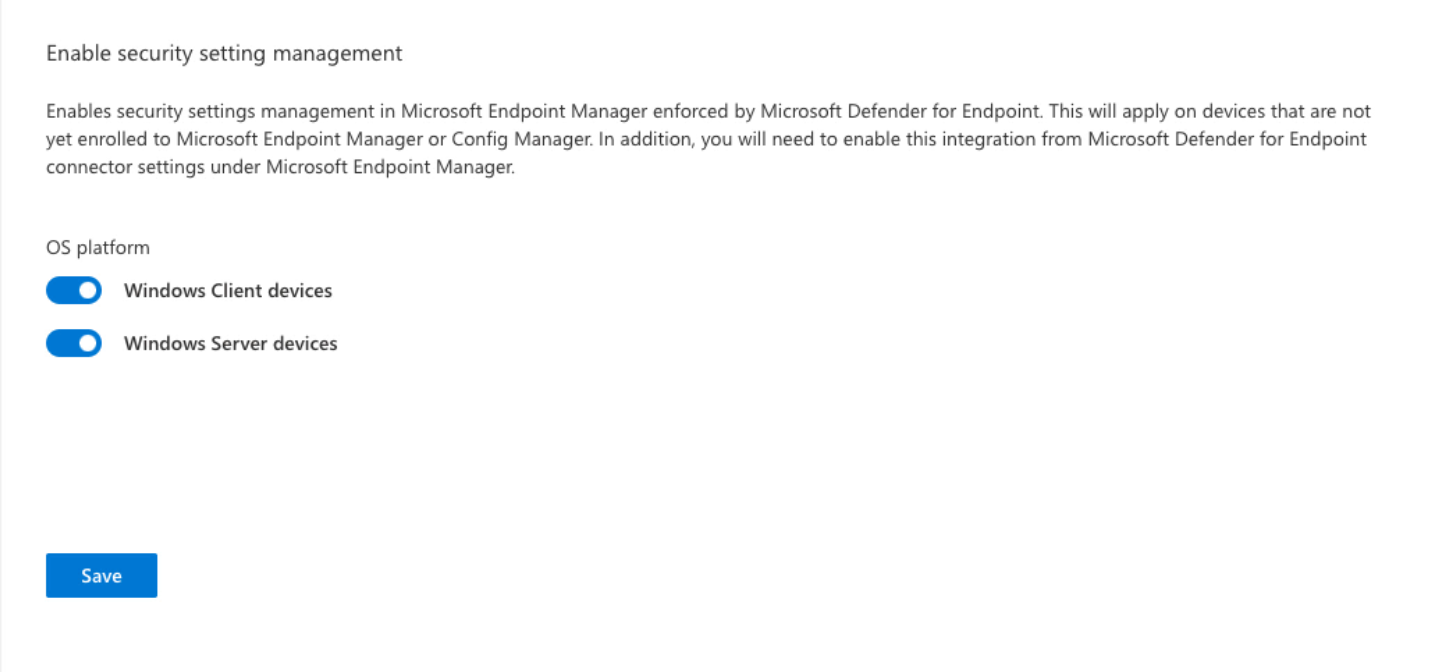

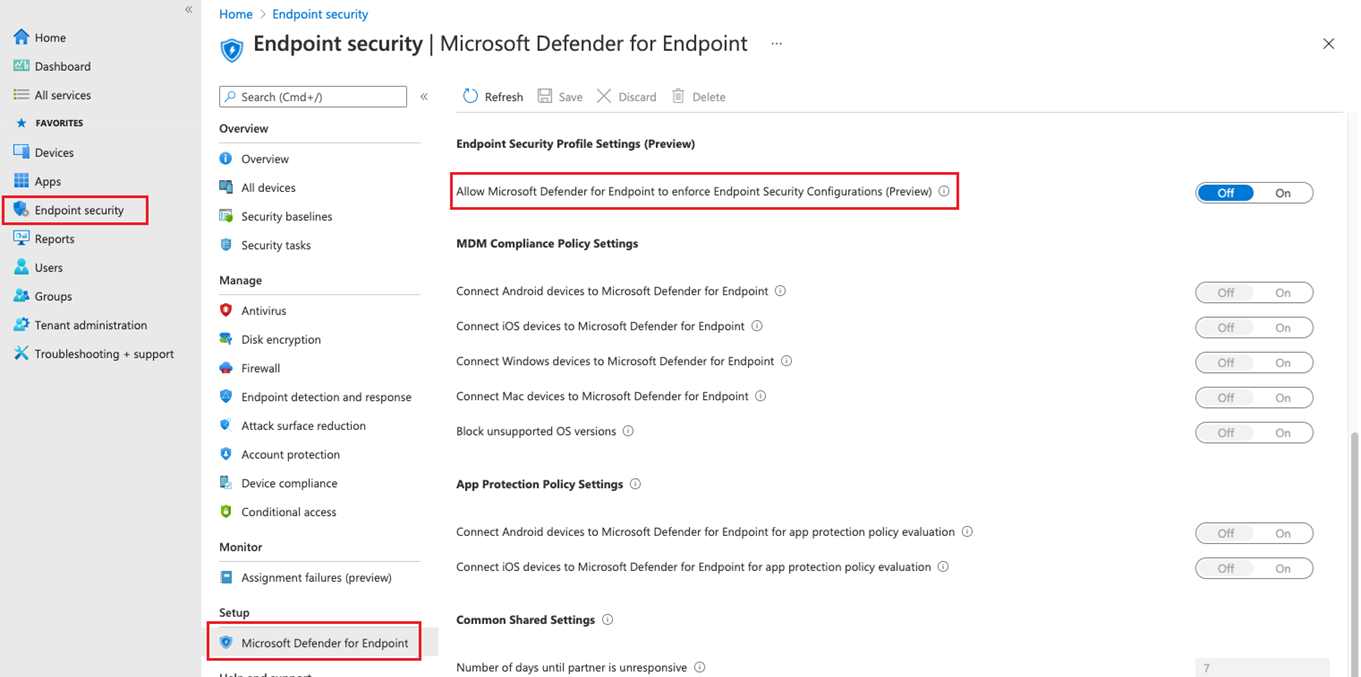

Configurare Intune

Nell'interfaccia di amministrazione Microsoft Intune, l'account deve disporre di autorizzazioni uguali al ruolo predefinito controllo degli accessi in base al ruolo (RBAC) di Endpoint Security Manager.

Accedere all'interfaccia di amministrazione Microsoft Intune.

Selezionare Sicurezza endpoint>Microsoft Defender per endpoint e impostare Consenti Microsoft Defender per endpoint per applicare le configurazioni di sicurezza degli endpoint su Attivato.

Quando si imposta questa opzione su Sì, tutti i dispositivi nell'ambito della piattaforma per Microsoft Defender per endpoint non gestiti da Microsoft Intune qualificarsi per l'onboarding in Microsoft Defender per endpoint.

Aggiungere dispositivi a Microsoft Defender per endpoint

Microsoft Defender per endpoint supporta diverse opzioni per l'onboarding dei dispositivi. Per informazioni aggiornate, vedere Eseguire l'onboarding in Microsoft Defender per endpoint nella documentazione di Defender per endpoint.

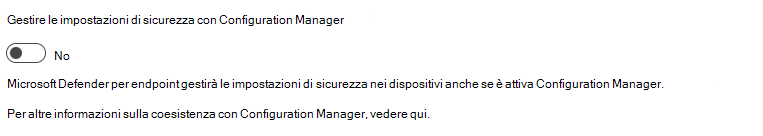

Coesistenza con Microsoft Configuration Manager

In alcuni ambienti potrebbe essere necessario usare la gestione delle impostazioni di sicurezza con i dispositivi gestiti da Configuration Manager. Se si usano entrambi, è necessario controllare i criteri tramite un singolo canale. L'uso di più canali crea l'opportunità di conflitti e risultati indesiderati.

Per supportare questa operazione, configurare le impostazioni di gestione della sicurezza usando Configuration Manager attivare/disattivare. Accedere al portale di Microsoft Defender e passare a Impostazioni> Ambito diimposizione della gestione della configurazione>degli> endpoint:

Creare gruppi di Microsoft Entra

Dopo l'onboarding dei dispositivi in Defender per endpoint, è necessario creare gruppi di dispositivi per supportare la distribuzione dei criteri per Microsoft Defender per endpoint. Per identificare i dispositivi registrati con Microsoft Defender per endpoint ma non gestiti da Intune o Configuration Manager:

Accedere all Microsoft Intune a interfaccia di amministrazione.

Passare a Dispositivi>tutti i dispositivi e quindi selezionare la colonna Gestita da per ordinare la visualizzazione dei dispositivi. I dispositivi che vengono eseguita l'onboarding in Microsoft Defender per endpoint ma non sono gestiti da Intune visualizzano Microsoft Defender per endpoint nella colonna gestito da. Questi dispositivi possono ricevere criteri per la gestione delle impostazioni di sicurezza.

I dispositivi che vengono eseguita l'onboarding in Microsoft Defender per endpoint e che hanno registrato ma non sono gestiti da Intune visualizzano Microsoft Defender per endpoint nella colonna Managed by. Questi sono i dispositivi che possono ricevere criteri per la gestione della sicurezza per Microsoft Defender per endpoint.

A partire dal 25 settembre 2023, i dispositivi che usano la gestione della sicurezza per Microsoft Defender per endpoint non possono più essere identificati usando le etichette di sistema seguenti:

- MDEJoined : tag deprecato aggiunto in precedenza ai dispositivi aggiunti alla directory come parte di questo scenario.

- MDEManaged : tag deprecato aggiunto in precedenza ai dispositivi che hanno usato attivamente lo scenario di gestione della sicurezza. Questo tag viene rimosso dal dispositivo se Defender per endpoint interrompe la gestione della configurazione di sicurezza.

Anziché usare le etichette di sistema, è possibile usare l'attributo del tipo di gestione e configurarlo in MicrosoftSense.

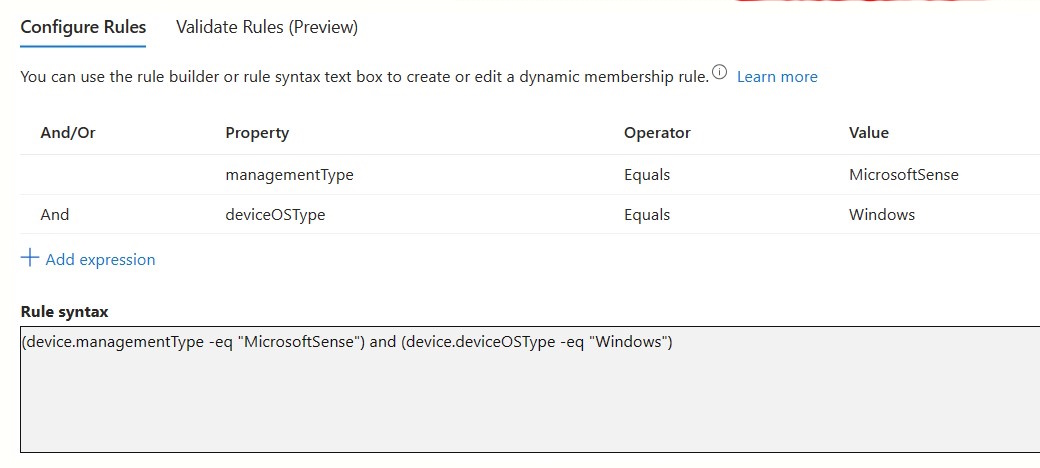

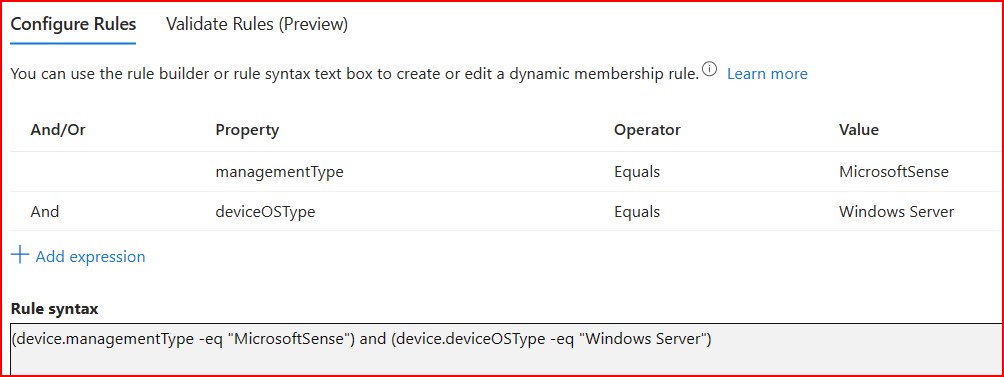

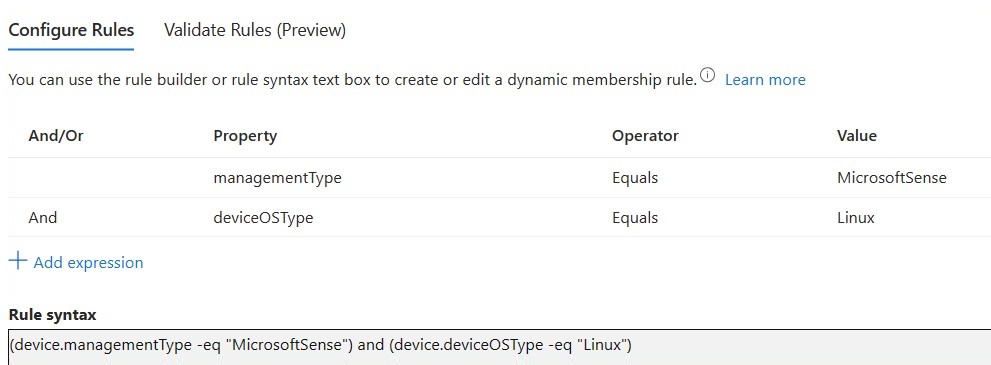

È possibile creare gruppi per questi dispositivi in Microsoft Entra o dall'interfaccia di amministrazione Microsoft Intune. Quando si creano gruppi, è possibile usare il valore del sistema operativo per un dispositivo se si distribuiscono criteri nei dispositivi che eseguono Windows Server rispetto ai dispositivi che eseguono una versione client di Windows:

- Windows 10 e Windows 11 - DeviceOSType o sistema operativo viene visualizzato come Windows

- Windows Server : il deviceOSType o il sistema operativo viene visualizzato come Windows Server

- Dispositivo Linux : il deviceOSType o il sistema operativo viene visualizzato come Linux

Esempio Intune gruppi dinamici con sintassi delle regole

Workstation Windows:

Server Windows:

Dispositivi Linux:

Importante

A maggio 2023 deviceOSType è stato aggiornato per distinguere tra client Windows e server Windows.

Script personalizzati e Microsoft Entra gruppi di dispositivi dinamici creati prima di questa modifica che specificano regole che fanno riferimento solo a Windows potrebbero escludere i server Windows se usati con Gestione sicurezza per Microsoft Defender per endpoint soluzione. Ad esempio:

- Se si dispone di una regola che usa l'operatore

equalsonot equalsper identificare Windows, questa modifica influirà sulla regola. Ciò è dovuto al fatto che in precedenza sia Windows che Windows Server venivano segnalati come Windows. Per continuare a includere entrambi, è necessario aggiornare la regola per fare riferimento anche a Windows Server. - Se si dispone di una regola che usa l'operatore

containsolikeper specificare Windows, la regola non sarà interessata da questa modifica. Questi operatori possono trovare sia Windows che Windows Server.

Consiglio

Gli utenti a cui viene delegata la possibilità di gestire le impostazioni di sicurezza degli endpoint potrebbero non avere la possibilità di implementare configurazioni a livello di tenant in Microsoft Intune. Rivolgersi all'amministratore Intune per altre informazioni sui ruoli e le autorizzazioni nell'organizzazione.

Distribuire criterio

Dopo aver creato uno o più gruppi di Microsoft Entra che contengono dispositivi gestiti da Microsoft Defender per endpoint, è possibile creare e distribuire i criteri seguenti per la gestione delle impostazioni di sicurezza a tali gruppi. I criteri e i profili disponibili variano in base alla piattaforma.

Per l'elenco delle combinazioni di criteri e profili supportate per la gestione delle impostazioni di sicurezza, vedere il grafico in Quale soluzione è necessario usare? più indietro in questo articolo.

Consiglio

Evitare di distribuire più criteri che gestiscono la stessa impostazione in un dispositivo.

Microsoft Intune supporta la distribuzione di più istanze di ogni tipo di criterio di sicurezza degli endpoint nello stesso dispositivo, con ogni istanza dei criteri ricevuta dal dispositivo separatamente. Pertanto, un dispositivo potrebbe ricevere configurazioni separate per la stessa impostazione da criteri diversi, con conseguente conflitto. Alcune impostazioni ,ad esempio le esclusioni antivirus, verranno unite nel client e applicate correttamente.

Accedere all'interfaccia di amministrazione Microsoft Intune.

Passare a Sicurezza degli endpoint, selezionare il tipo di criterio da configurare e quindi selezionare Crea criteri.

Per il criterio, selezionare la piattaforma e il profilo da distribuire. Per un elenco delle piattaforme e dei profili che supportano la gestione delle impostazioni di sicurezza, vedere il grafico in Quale soluzione è consigliabile usare? più indietro in questo articolo.

Nota

I profili supportati si applicano ai dispositivi che comunicano tramite Mobile Gestione dispositivi (MDM) con Microsoft Intune e dispositivi che comunicano tramite il client Microsoft Defender per endpoint.

Verificare di esaminare la destinazione e i gruppi in base alle esigenze.

Selezionare Crea.

Nella pagina Informazioni di base immettere un nome e una descrizione per il profilo, quindi scegliere Avanti.

Nella pagina Impostazioni di configurazione selezionare le impostazioni da gestire con questo profilo.

Per altre informazioni su un'impostazione, espandere la finestra di dialogo informazioni e selezionare il collegamento Altre informazioni per visualizzare la documentazione del provider di servizi di configurazione (CSP) online o i dettagli correlati per tale impostazione.

Al termine della configurazione delle impostazioni, selezionare Avanti.

Nella pagina Assegnazioni selezionare i gruppi Microsoft Entra che ricevono questo profilo. Per altre informazioni sull'assegnazione di profili, vedere Assegnare profili utente e dispositivo.

Selezionare Avanti per continuare.

Consiglio

- I filtri di assegnazione non sono supportati per i dispositivi gestiti dalla gestione delle impostazioni di sicurezza.

- Solo gli oggetti dispositivo sono applicabili per la gestione Microsoft Defender per endpoint. La destinazione degli utenti non è supportata.

- I criteri configurati si applicano sia ai client Microsoft Intune che ai client Microsoft Defender per endpoint.

Completare il processo di creazione dei criteri e quindi nella pagina Rivedi e crea selezionare Crea. Il nuovo profilo viene visualizzato nell'elenco quando si seleziona il tipo di criterio per il profilo creato.

Attendere l'assegnazione dei criteri e visualizzare un'indicazione dell'esito positivo dell'applicazione dei criteri.

È possibile verificare che le impostazioni siano state applicate localmente nel client usando l'utilità di comando Get-MpPreference .

Monitorare lo stato

Lo stato e i report per i criteri destinati ai dispositivi in questo canale sono disponibili dal nodo dei criteri in Sicurezza degli endpoint nell'interfaccia di amministrazione Microsoft Intune.

Eseguire il drill-in sul tipo di criterio e quindi selezionare il criterio per visualizzarne lo stato. È possibile visualizzare l'elenco di piattaforme, tipi di criteri e profili che supportano la gestione delle impostazioni di sicurezza nella tabella in Quale soluzione è consigliabile usare, più indietro in questo articolo.

Quando si seleziona un criterio, è possibile visualizzare le informazioni sullo stato di archiviazione del dispositivo e selezionare:

Visualizza report : consente di visualizzare un elenco di dispositivi che hanno ricevuto i criteri. È possibile selezionare un dispositivo per eseguire il drill-in e visualizzarne lo stato per impostazione. È quindi possibile selezionare un'impostazione per visualizzare altre informazioni su di essa, inclusi altri criteri che gestiscono la stessa impostazione, che potrebbe essere una fonte di conflitto.

Per stato dell'impostazione : consente di visualizzare le impostazioni gestite dai criteri e un conteggio delle operazioni riuscite, degli errori o dei conflitti per ogni impostazione.

Domande frequenti e considerazioni

Frequenza di archiviazione del dispositivo

I dispositivi gestiti da questa funzionalità archivia con Microsoft Intune ogni 90 minuti per aggiornare i criteri.

È possibile sincronizzare manualmente un dispositivo su richiesta dal portale di Microsoft Defender. Accedere al portale e passare a Dispositivi. Selezionare un dispositivo gestito da Microsoft Defender per endpoint e quindi selezionare il pulsante Sincronizzazione criteri:

Il pulsante Sincronizzazione criteri viene visualizzato solo per i dispositivi gestiti correttamente da Microsoft Defender per endpoint.

Dispositivi protetti da Protezione antimanomissione

Se in un dispositivo è attivata la protezione antimanomissione, non è possibile modificare i valori delle impostazioni di Protezione da manomissione senza prima disabilitare Protezione antimanomissione.

Filtri di assegnazione e gestione delle impostazioni di sicurezza

I filtri di assegnazione non sono supportati per i dispositivi che comunicano tramite il canale Microsoft Defender per endpoint. Anche se i filtri di assegnazione possono essere aggiunti a un criterio che potrebbe essere destinato a questi dispositivi, i dispositivi ignorano i filtri di assegnazione. Per il supporto del filtro di assegnazione, il dispositivo deve essere registrato in Microsoft Intune.

Eliminazione e rimozione di dispositivi

È possibile eliminare i dispositivi che usano questo flusso usando uno dei due metodi seguenti:

- Dall'interfaccia di amministrazione Microsoft Intune passare a Dispositivi>tutti i dispositivi, selezionare un dispositivo che visualizza MDEJoined o MDEManaged nella colonna Managed by e quindi selezionare Elimina.

- È anche possibile rimuovere i dispositivi dall'ambito di Gestione configurazione nel Centro sicurezza.

Una volta rimosso un dispositivo da una delle due posizioni, la modifica viene propagata all'altro servizio.

Impossibile abilitare Gestione sicurezza per Microsoft Defender per endpoint carico di lavoro in Endpoint Security

La maggior parte dei flussi di provisioning iniziali viene in genere completata da un amministratore di entrambi i servizi, ad esempio un amministratore globale. Esistono alcuni scenari in cui viene usata l'amministrazione basata su ruoli per personalizzare le autorizzazioni degli amministratori. Attualmente, le persone a cui viene delegato il ruolo Endpoint Security Manager potrebbero non avere le autorizzazioni necessarie per abilitare questa funzionalità.

Microsoft Entra dispositivi aggiunti

I dispositivi aggiunti ad Active Directory usano l'infrastruttura esistente per completare il processo di join ibrido Microsoft Entra.

Impostazioni di sicurezza non supportate

Le impostazioni di sicurezza seguenti sono in sospeso. Il flusso di gestione delle impostazioni di sicurezza di Defender per endpoint non supporta queste impostazioni:

- Velocizzare la frequenza dei report di telemetria (in Rilevamento endpoint e risposta)

- AllowIntrusionPreventionSystem (in Antivirus)

- Protezione antimanomissione (in Esperienza Sicurezza di Windows). Questa impostazione non è deprecata in sospeso, ma non è attualmente supportata.

Uso della gestione delle impostazioni di sicurezza nei controller di dominio

Poiché è necessario un trust Microsoft Entra ID, i controller di dominio non sono attualmente supportati. Stiamo esaminando i modi per aggiungere questo supporto.

Importante

In alcuni casi, i controller di dominio che eseguono un server di livello inferiore Sistema operativo (2012 R2 o 2016) possono essere gestiti involontariamente da Microsoft Defender per endpoint. Per garantire che ciò non avvenga nell'ambiente, è consigliabile assicurarsi che i controller di dominio non siano contrassegnati come "MDE-Management" o gestiti da MDE.

Installazione dei componenti di base del server

La gestione delle impostazioni di sicurezza non supporta le installazioni di base del server a causa delle limitazioni della piattaforma server core.

Modalità di limitazione di PowerShell

PowerShell deve essere abilitato.

La gestione delle impostazioni di sicurezza non funziona per un dispositivo con PowerShell LanguageMode configurato con la modalità enabledConstrainedLanguage. Per altre informazioni, vedere about_Language_Modes nella documentazione di PowerShell.

Gestione della sicurezza tramite MDE se in precedenza si usava uno strumento di sicurezza di terze parti

Se in precedenza si disponeva di uno strumento di sicurezza di terze parti nel computer e ora lo si gestisce con MDE, è possibile che si verifichi un impatto sulla capacità di MDE di gestire le impostazioni di sicurezza in rari casi. In questi casi, come misura di risoluzione dei problemi, disinstallare e reinstallare la versione più recente di MDE nel computer.

Passaggi successivi

- Monitorare Defender per endpoint in Intune

- Gestire i criteri di sicurezza degli endpoint in Microsoft Defender per endpoint nella documentazione di Defender.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per