Panoramica di Microsoft Defender per endpoint Piano 1

Si applica a

Microsoft Defender per endpoint è una piattaforma di sicurezza degli endpoint aziendali progettata per aiutare organizzazioni come la tua a prevenire, rilevare, analizzare e rispondere alle minacce avanzate. Microsoft è lieta di annunciare che Defender per endpoint è ora disponibile in due piani:

- Defender per endpoint piano 1, descritto in questo articolo; E

- Defender per Endpoint Piano 2, disponibile a livello generale e precedentemente noto come Defender per endpoint.

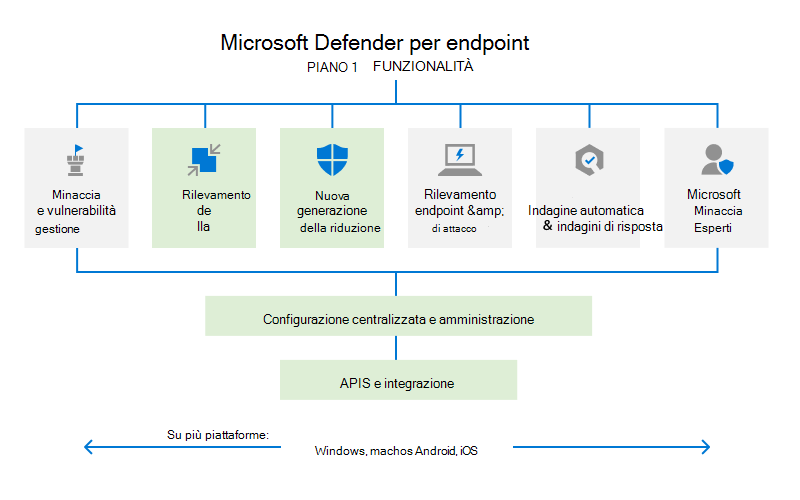

Le caselle verdi nell'immagine seguente illustrano gli elementi inclusi in Defender per endpoint Piano 1:

Usare questa guida per:

- Panoramica di ciò che è incluso in Defender per endpoint Piano 1

- Informazioni su come configurare e configurare Defender per endpoint Piano 1

- Introduzione all'uso del portale di Microsoft Defender, in cui è possibile visualizzare eventi imprevisti e avvisi, gestire i dispositivi e usare i report sulle minacce rilevate

- Panoramica della manutenzione e delle operazioni

Funzionalità di Defender per endpoint piano 1

Defender per Endpoint Piano 1 include le funzionalità seguenti:

- Protezione di nuova generazione che include protezione antimalware e antivirus leader del settore e affidabile

- Azioni di risposta manuale, ad esempio l'invio di un file in quarantena, che il team di sicurezza può eseguire su dispositivi o file quando vengono rilevate minacce

- Funzionalità di riduzione della superficie di attacco che rafforzano i dispositivi, impediscono attacchi zero-day e offrono un controllo granulare sull'accesso e sui comportamenti degli endpoint

- Configurazione e gestione centralizzate con il portale di Microsoft Defender e integrazione con Microsoft Intune

- Protezione per un'ampia gamma di piattaforme, tra cui dispositivi Windows, macOS, iOS e Android

Le sezioni seguenti forniscono altri dettagli su queste funzionalità.

Protezione di nuova generazione

La protezione di nuova generazione include una protezione antivirus e antimalware affidabile. Con la protezione di nuova generazione, si ottiene:

- Protezione antivirus basata sul comportamento, euristica e in tempo reale

- Protezione fornita dal cloud, che include il rilevamento quasi istantaneo e il blocco di minacce nuove ed emergenti

- Protezione dedicata e aggiornamenti del prodotto, inclusi gli aggiornamenti correlati all'antivirus Microsoft Defender

Per altre informazioni, vedere Panoramica della protezione di nuova generazione.

Azioni di risposta manuale

Le azioni di risposta manuale sono azioni che il team di sicurezza può eseguire quando vengono rilevate minacce negli endpoint o nei file. Defender per endpoint include alcune azioni di risposta manuale che possono essere eseguite in un dispositivo rilevato come potenzialmente compromesso o con contenuto sospetto. È anche possibile eseguire azioni di risposta su file rilevati come minacce. La tabella seguente riepiloga le azioni di risposta manuale disponibili in Defender per endpoint Piano 1.

| File/Dispositivo | Azione | Descrizione |

|---|---|---|

| Dispositivo | Analisi dei virus | Avvia un'analisi antivirus. Se vengono rilevate minacce nel dispositivo, tali minacce vengono spesso affrontate durante un'analisi antivirus. |

| Dispositivo | Isolamento i dispositivi | Disconnette un dispositivo dalla rete dell'organizzazione mantenendo la connettività a Defender per endpoint. Questa azione consente di monitorare il dispositivo ed eseguire altre azioni, se necessario. |

| File | Aggiungere un indicatore per bloccare o consentire un file | Gli indicatori di blocco impediscono la lettura, la scrittura o l'esecuzione di file eseguibili portabili nei dispositivi. Consenti indicatori che impediscono il blocco o la correzione dei file. |

Per altre informazioni, vedere gli articoli seguenti:

Riduzione della superficie d'attacco

Le superfici di attacco dell'organizzazione sono tutte le posizioni in cui si è vulnerabili agli attacchi informatici. Con Defender per endpoint Piano 1 è possibile ridurre le superfici di attacco proteggendo i dispositivi e le applicazioni usati dall'organizzazione. Le funzionalità di riduzione della superficie di attacco incluse in Defender per Endpoint Piano 1 sono descritte nelle sezioni seguenti.

- Regole per la riduzione della superficie di attacco

- Mitigazione ransomware

- Controllo dispositivo

- Protezione sul Web

- Protezione di rete

- Firewall di rete

- Controllo delle applicazioni

Per altre informazioni sulle funzionalità di riduzione della superficie di attacco in Defender per endpoint, vedere Panoramica della riduzione della superficie di attacco.

Regole di riduzione della superficie di attacco

Le regole di riduzione della superficie di attacco sono destinate a determinati comportamenti software considerati rischiosi. Tali comportamenti includono:

- Avvio di file eseguibili e script che tentano di scaricare o eseguire altri file

- Esecuzione di script offuscati o in altro modo sospetti

- Comportamenti di avvio che le app in genere non avviano durante il normale lavoro

Le applicazioni aziendali legittime possono presentare tali comportamenti software; tuttavia, questi comportamenti sono spesso considerati rischiosi perché vengono comunemente abusati dagli utenti malintenzionati tramite malware. Le regole di riduzione della superficie di attacco possono limitare i comportamenti rischiosi e proteggere l'organizzazione.

Per altre informazioni, vedere Usare le regole di riduzione della superficie di attacco per prevenire l'infezione da malware.

Mitigazione ransomware

Con l'accesso controllato alle cartelle, si ottiene la mitigazione ransomware. L'accesso controllato alle cartelle consente solo alle app attendibili di accedere alle cartelle protette sugli endpoint. Le app vengono aggiunte all'elenco delle app attendibili in base alla loro prevalenza e reputazione. Anche il team delle operazioni di sicurezza può aggiungere o rimuovere app dall'elenco delle app attendibili.

Per altre informazioni, vedere Proteggere cartelle importanti con accesso controllato alle cartelle.

Controllo del dispositivo

A volte le minacce ai dispositivi dell'organizzazione si presentano sotto forma di file su unità rimovibili, ad esempio unità USB. Defender per endpoint include funzionalità che consentono di evitare che le minacce provenienti da periferiche non autorizzate compromettano i dispositivi. È possibile configurare Defender per endpoint per bloccare o consentire i dispositivi e i file rimovibili nei dispositivi rimovibili.

Per altre informazioni, vedere Controllare i dispositivi USB e i supporti rimovibili.

Protezione Web

Con la protezione Web, è possibile proteggere i dispositivi dell'organizzazione da minacce Web e contenuti indesiderati. La protezione Web include la protezione dalle minacce Web e il filtro dei contenuti Web.

- La protezione dalle minacce Web impedisce l'accesso a siti di phishing, vettori di malware, siti di exploit, siti non attendibili o a bassa reputazione e siti che si bloccano in modo esplicito.

- Il filtro contenuto Web impedisce l'accesso a determinati siti in base alla categoria. Le categorie possono includere contenuti per adulti, siti per il tempo libero, siti di responsabilità legale e altro ancora.

Per altre informazioni, vedere Protezione Web.

Protezione della rete

Con la protezione di rete, è possibile impedire all'organizzazione di accedere a domini pericolosi che potrebbero ospitare truffe di phishing, exploit e altri contenuti dannosi su Internet.

Per altre informazioni, vedere Proteggere la rete.

Firewall di rete

Con la protezione del firewall di rete, è possibile impostare regole che determinano il traffico di rete a cui è consentito il flusso da o verso i dispositivi dell'organizzazione. Con il firewall di rete e la sicurezza avanzata che si ottiene con Defender per endpoint, è possibile:

- Ridurre il rischio di minacce alla sicurezza di rete

- Proteggere i dati sensibili e la proprietà intellettuale

- Estendere l'investimento in sicurezza

Per altre informazioni, vedere Windows Defender Firewall con sicurezza avanzata.

Controllo delle applicazioni

Il controllo delle applicazioni protegge gli endpoint di Windows eseguendo solo applicazioni e codice attendibili nel core di sistema (kernel). Il team di sicurezza può definire regole di controllo delle applicazioni che considerano gli attributi di un'applicazione, ad esempio i certificati di progettazione condivisa, la reputazione, il processo di avvio e altro ancora. Il controllo applicazione è disponibile in Windows 10 o versioni successive.

Per altre informazioni, vedere Controllo dell'applicazione per Windows.

Gestione centralizzata

Defender per endpoint piano 1 include il portale di Microsoft Defender, che consente al team di sicurezza di visualizzare le informazioni correnti sulle minacce rilevate, intraprendere azioni appropriate per mitigare le minacce e gestire centralmente le impostazioni di protezione dalle minacce dell'organizzazione.

Per altre informazioni, vedere panoramica del portale di Microsoft Defender.

Controllo dell'accesso basato sui ruoli

Usando il controllo degli accessi in base al ruolo, l'amministratore della sicurezza può creare ruoli e gruppi per concedere l'accesso appropriato al portale di Microsoft Defender (https://security.microsoft.com). Con il controllo degli accessi in base al ruolo, si ha un controllo granulare su chi può accedere a Defender for Cloud e cosa può vedere e fare.

Per altre informazioni, vedere Gestire l'accesso al portale usando il controllo degli accessi in base al ruolo.

Creazione di report

Il portale di Microsoft Defender (https://security.microsoft.com) consente di accedere facilmente alle informazioni sulle minacce e sulle azioni rilevate per affrontare tali minacce.

- La home page include schede per mostrare a colpo d'occhio quali utenti o dispositivi sono a rischio, quante minacce sono state rilevate e quali avvisi/eventi imprevisti sono stati creati.

- Nella sezione Eventi imprevisti & avvisi sono elencati gli eventi imprevisti creati a seguito di avvisi attivati. Gli avvisi e gli eventi imprevisti vengono generati quando vengono rilevate minacce tra dispositivi.

- Il Centro notifiche elenca le azioni correttive eseguite. Ad esempio, se un file viene inviato in quarantena o un URL è bloccato, ogni azione viene elencata nel Centro notifiche nella scheda Cronologia .

- La sezione Report include report che mostrano le minacce rilevate e il relativo stato.

Per altre informazioni, vedere Introduzione a Microsoft Defender per endpoint Piano 1.

API

Con le API di Defender per endpoint è possibile automatizzare i flussi di lavoro e integrarsi con le soluzioni personalizzate dell'organizzazione.

Per altre informazioni, vedere Api di Defender per endpoint.

Supporto multipiattaforma

La maggior parte delle organizzazioni usa diversi dispositivi e sistemi operativi. Defender per Endpoint Piano 1 supporta i sistemi operativi seguenti:

- Windows 10 e 11

- Windows 7 (richiesta ESU) Pro o Enterprise

- Windows 8.1 Pro, Enterprise e Pro Education

- macOS (sono supportate le tre versioni più recenti)

- iOS

- Android OS

I server richiedono una licenza aggiuntiva, ad esempio:

- Microsoft Defender per server piano 1 o piano 2 (consigliato per i clienti aziendali) come parte dell'offerta Defender per cloud. Per altre informazioni. Vedere Panoramica di Microsoft Defender per server.

- Microsoft Defender per endpoint per server (consigliato per i clienti aziendali). Per altre informazioni, vedere Defender per l'onboarding di Endpoint in Windows Server.

- Microsoft Defender for Business per server (per le piccole e medie imprese che hanno Microsoft Defender for Business). Per altre informazioni, vedere Come ottenere Microsoft Defender for Business per server.

Vedere Le licenze e le condizioni del prodotto Microsoft.

Passaggi successivi

- Configurare Defender per Endpoint Piano 1

- Introduzione a Defender per endpoint Piano 1

- Gestire Defender per endpoint Piano 1

- Informazioni sulle esclusioni per Microsoft Defender per endpoint e antivirus Microsoft Defender

Consiglio

Per saperne di più, Engage con la community Microsoft Security nella community tech: Microsoft Defender per endpoint Tech Community.