Sicurezza di Power BI

Per informazioni dettagliate sulla sicurezza di Power BI, vedere il white paper Power BI Security.

Per pianificare la sicurezza di Power BI, vedere la serie di articoli sulla sicurezza della pianificazione dell'implementazione di Power BI. Si espande il contenuto del white paper sulla sicurezza di Power BI. Anche se il white paper sulla sicurezza di Power BI è incentrato su argomenti tecnici chiave come l'autenticazione, la residenza dei dati e l'isolamento della rete, l'obiettivo principale della serie è fornire considerazioni e decisioni utili per pianificare la sicurezza e la privacy.

Il servizio Power BI si basa su Azure, l'infrastruttura e piattaforma di cloud computing di Microsoft. L'architettura del servizio Power BI si basa su due cluster:

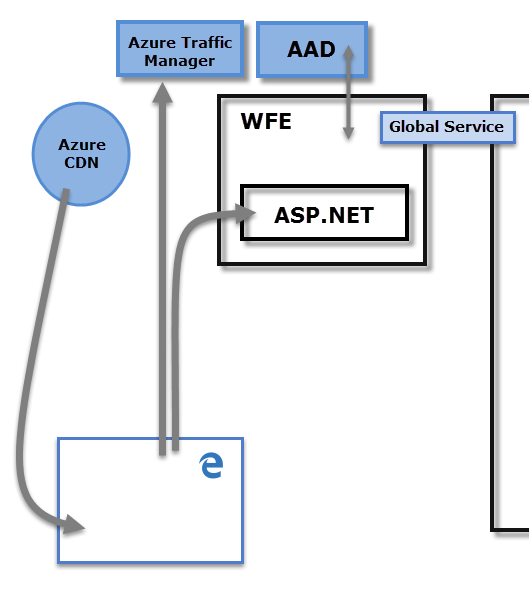

- Cluster Web Front End (WFE). Il cluster WFE gestisce la connessione iniziale e l'autenticazione al servizio Power BI.

- Cluster di back-end. Dopo l'autenticazione, il back-end gestisce tutte le interazioni utente successive. Power BI usa Microsoft Entra ID per archiviare e gestire le identità utente. Microsoft Entra ID gestisce anche l'archiviazione dei dati e i metadati usando rispettivamente BLOB di Azure e il database SQL di Azure.

Architettura di Power BI

Il cluster WFE usa Microsoft Entra ID per autenticare i client e fornire token per le connessioni client successive al servizio Power BI. Power BI usa la Gestione traffico di Azure (Gestione traffico) per indirizzare il traffico degli utenti al data center più vicino. Gestione traffico indirizza le richieste usando il record DNS del client che tenta di connettersi, autenticare e scaricare contenuti e file statici. Power BI usa la Rete di distribuzione dei contenuti di Azure per distribuire in modo efficiente i necessari file e contenuti statici agli utenti in base alle impostazioni locali geografiche.

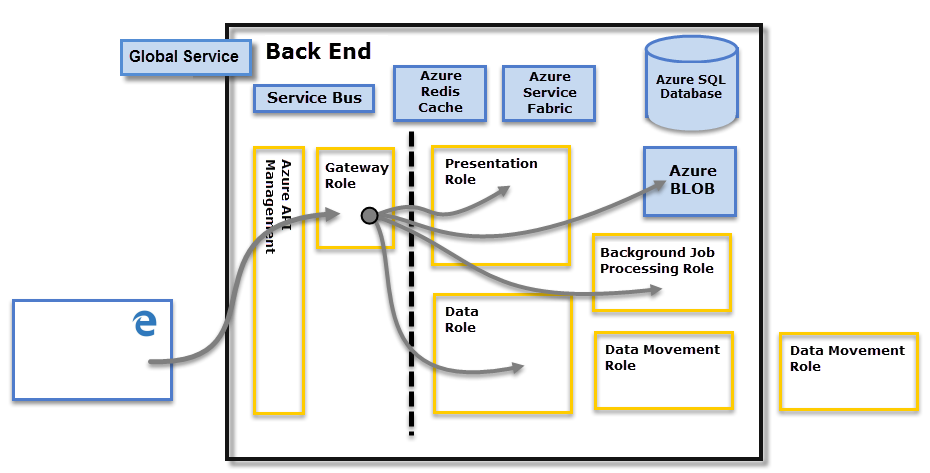

Il cluster back-end determina il modo in cui i client autenticati interagiscono con il servizio Power BI. Il cluster Back-End gestisce le visualizzazioni, i dashboard utente, i modelli semantici, i report, l'archiviazione dei dati, le connessioni dati, l'aggiornamento dei dati e altri aspetti dell'interazione con il servizio Power BI. Il ruolo Gateway funge da gateway tra le richieste degli utenti e il servizio Power BI. Gli utenti non interagiscono direttamente con ruoli diversi dal ruolo Gateway. Gestione API di Azure gestisce infine il ruolo del gateway.

Importante

Solo i ruoli di Gestione API di Azure e Gateway sono accessibili tramite la rete Internet pubblica. Forniscono l'autenticazione, l'autorizzazione, la protezione DDoS, la limitazione delle richieste, il bilanciamento del carico, il routing e altre funzionalità.

Sicurezza dell'archiviazione dati

Power BI usa due repository primari per l'archiviazione e la gestione dei dati:

- I dati caricati dagli utenti vengono in genere inviati a Archiviazione BLOB di Azure.

- Tutti i metadati, inclusi gli elementi per il sistema stesso, vengono archiviati nel database SQL di Azure.

La linea tratteggiata mostrata nel diagramma cluster Back-End chiarisce il limite tra i due componenti accessibili dagli utenti visualizzati a sinistra della linea tratteggiata. I ruoli accessibili solo dal sistema vengono visualizzati a destra. Quando un utente autenticato si connette al servizio Power BI, la connessione e qualsiasi richiesta del client vengono accettate e gestite dal ruolo Gateway, che a sua volta interagisce per conto dell'utente con la parte rimanente del servizio Power BI. Ad esempio, quando un client prova a visualizzare un dashboard, il ruolo Gateway accetta la richiesta e quindi invia separatamente una richiesta al ruolo Presentation per recuperare i dati necessari a visualizzare il dashboard nel browser. Infine, le connessioni e le richieste client vengono gestite da Gestione API di Azure.

Autenticazione degli utenti

Power BI usa Microsoft Entra ID per autenticare gli utenti che accedono al servizio Power BI. Le credenziali di accesso sono necessarie ogni volta che un utente tenta di accedere alle risorse protette. Gli utenti accedono al servizio Power BI usando l'indirizzo di posta elettronica con cui hanno stabilito l'account Power BI. Power BI usa le stesse credenziali del nome utente effettivo e lo passa alle risorse ogni volta che un utente tenta di connettersi ai dati. Il nome utente effettivo viene quindi mappato a un nome dell'entità utente (UPN) e risolto con l'account di dominio di Windows associato, a cui viene applicata l'autenticazione.

Per le organizzazioni che usano indirizzi di posta elettronica aziendali per l'accesso a Power BI, ad esempio david@contoso.com, il nome utente effettivo per il mapping UPN è semplice. Per le organizzazioni che non usano indirizzi di posta elettronica aziendali, ad esempio il mapping david@contoso.onmicrosoft.com tra Microsoft Entra ID e credenziali locali richiede sincronizzazione della directory per funzionare correttamente.

La sicurezza della piattaforma per Power BI include anche la sicurezza dell'ambiente multi-tenant, la sicurezza delle reti e la possibilità di aggiungere altre misure di sicurezza basate su Microsoft Entra ID.

Sicurezza di dati e servizi

Per altre informazioni, vedere Centro protezione Microsoft, Prodotti e servizi eseguiti in base all'attendibilità.

Come descritto in precedenza, i server AD locali usano un accesso di Power BI per eseguire il mapping a un UPN per le credenziali. Tuttavia, gli utenti devono comprendere la riservatezza dei dati condivisi. Dopo la connessione sicura a un'origine dati e la condivisione di report, dashboard o modelli semantici con altri utenti, ai destinatari viene concesso l'accesso al report. I destinatari non devono accedere all'origine dati.

Un'eccezione è la connessione a SQL Server Analysis Services tramite il gateway dati locale. I dashboard vengono memorizzati nella cache in Power BI, ma l'accesso ai report o ai modelli semantici sottostanti avvia l'autenticazione per ogni utente che tenta di accedere al report o al modello semantico. L'accesso verrà concesso solo se l'utente dispone di credenziali sufficienti per accedere ai dati. Per altre informazioni, vedere Gateway dati locale.

Imporre l'utilizzo di una versione di TLS

Gli amministratori di rete e IT possono imporre il requisito dell'uso della versione corrente di TLS (Transport Layer Security) per tutte le comunicazioni protette nella propria rete. Windows fornisce il supporto per le versioni TLS tramite il provider Microsoft Schannel. Per altre informazioni, vedere Protocolli nel provider TLS/SSL (SSP Schannel).

Questa tutela viene implementata impostando in modo amministrativo le chiavi del Registro di sistema. Per informazioni dettagliate sull'imposizione, vedere Gestione di protocolli SSL/TLS e pacchetti di crittografia per AD FS.

Power BI Desktop richiede TLS (Transport Layer Security) versione 1.2 (o successiva) per proteggere gli endpoint. I Web browser e altre applicazioni client che usano versioni TLS precedenti a TLS 1.2 non saranno in grado di connettersi. Se sono necessarie versioni più recenti di TLS, Power BI Desktop rispetta le impostazioni della chiave del Registro di sistema descritte in tali articoli e crea solo le connessioni che soddisfano il requisito di versione di TLS consentito in base a tali impostazioni del Registro di sistema, se presenti.

Per altre informazioni sull'impostazione di queste chiavi del Registro di sistema, vedere Impostazioni del Registro di sistema Transport Layer Security (TLS).