Usare Collegamento privato di Azure per connettere in modo sicuro le reti ad Automazione di Azure

L'endpoint privato di Azure è un'interfaccia di rete che si connette in modo privato e sicuro a un servizio basato sul collegamento privato di Azure. L'endpoint privato usa un indirizzo IP privato della rete virtuale, introducendo efficacemente il servizio Automazione nella VNet. Il traffico di rete tra i computer nella rete virtuale e l'account di Automazione attraversa la rete virtuale e un collegamento privato sulla rete backbone di Microsoft, eliminando l'esposizione dalla rete Internet pubblica.

Ad esempio, si dispone di una VNet in cui è stato disabilitato l'accesso a Internet in uscita. Tuttavia, si vuole accedere all'account Automazione privatamente e usare le funzioni di Automazione come Webhooks, State Configuration e processi del runbook su Ruoli di lavoro ibridi per runbook. Inoltre, si vuole che gli utenti abbiano accesso all'account di Automazione solo attraverso la VNET. La distribuzione di un endpoint privato consente di raggiungere tali obiettivi.

Questo articolo illustra quando e come impostare un endpoint privato con l'account di Automazione.

Nota

Il supporto di Private Link con Automazione di Azure è disponibile solo nei cloud commerciali di Azure e quelli del governo degli Stati Uniti.

Vantaggi

Con il collegamento privato è possibile:

Connettersi privatamente ad Automazione di Azure senza aprire alcun accesso alla rete pubblica.

Connettersi privatamente all'area di lavoro Log Analytics di Monitoraggio di Azure senza aprire alcun accesso alla rete pubblica.

Nota

Un endpoint privato separato per l'area di lavoro Log Analytics è necessario se l'account di Automazione è collegato a un'area di lavoro Log Analytics per inoltrare i dati dei processi e se sono state attivate funzioni quali Gestione aggiornamenti, Rilevamento modifiche e inventario, State Configuration o Avvio/Arresto di macchine virtuali durante gli orari di minore attività. Per altre informazioni su collegamento privato per Monitoraggio di Azure, vedere Usare il collegamento privato di Azure per connettere in modo sicuro le reti a Monitoraggio di Azure.

Assicurare che l'accesso ai dati di Automazione avvenga solo tramite reti private autorizzate.

Impedire l’esfiltrazione di dati dalle reti private definendo la risorsa di Automazione di Azure che si connettono tramite l'endpoint privato.

Connettere in modo sicuro la rete locale privata ad Automazione di Azure usando ExpressRoute e il collegamento privato.

Mantenere tutto il traffico all'interno della rete backbone di Microsoft Azure.

Per altre informazioni, vedere Vantaggi principali del collegamento privato.

Limiti

- Nell'implementazione corrente del collegamento privato i processi cloud dell'account di Automazione non possono accedere alle risorse di Azure protette tramite endpoint privato. Ad esempio, Azure Key Vault, Azure SQL, account Archiviazione di Azure, ecc. Come soluzione alternativa, usare invece un ruolo di lavoro ibrido per runbook. Nelle macchine virtuali locali è quindi supportata l'esecuzione di ruoli di lavoro ibridi per runbook in un account di Automazione con il collegamento privato abilitato.

- È necessario usare la versione più recente dell'agente di Log Analytics per Windows o Linux.

- Il gateway di Log Analytics non supporta il collegamento privato.

- Gli avvisi di Azure (metriche, log e log attività) non possono essere usati per attivare un webhook di automazione quando l'account di Automazione è configurato con l'accesso pubblico impostato su Disabilita.

Funzionamento

Il collegamento privato di Automazione di Azure connette uno o più endpoint privati (e quindi le reti virtuali in cui sono contenuti) alla risorsa dell'account di Automazione. Questi endpoint sono i computer che usano webhook per avviare un runbook, i computer che ospitano il ruolo di lavoro ibrido per runbook e i nodi Desired State Configuration (DSC).

Dopo aver creato endpoint privati per Automazione, ciascuno degli URL di Automazione rivolti al pubblico viene mappato a un endpoint privato nella VNet. L'utente o una macchina può contattare direttamente gli URL di Automazione.

Scenario webhook

È possibile avviare i runbook eseguendo un POST sull'URL del webhook. Ad esempio, l'URL è simile a: https://<automationAccountId>.webhooks.<region>.azure-automation.net/webhooks?token=gzGMz4SMpqNo8gidqPxAJ3E%3d

Scenario del ruolo di lavoro ibrido per runbook

La funzione utente ruolo di lavoro ibrido per runbook di Automazione di Azure consente di eseguire runbook direttamente nel computer Azure o non Azure, inclusi i server registrati con i server abilitati per Azure Arc. Dal computer o dal server che ospita il ruolo, è possibile eseguire runbook direttamente sul ruolo di lavoro e sulle risorse nell'ambiente per gestire tali risorse locali.

Un endpoint JRDS viene utilizzato dal ruolo di lavoro ibrido per avviare/arrestare i runbook, scaricare i runbook sul ruolo di lavoro e inviare il flusso di log del processo al servizio Automazione. Dopo aver abilitato l'endpoint JRDS, l'URL sarà simile al seguente: https://<automationaccountID>.jrds.<region>.privatelink.azure-automation.net. In questo modo si garantisce che l'esecuzione di runbook sul ruolo di lavoro ibrido connesso alla rete virtuale di Azure sia in grado di eseguire i processi senza la necessità di aprire una connessione in uscita a Internet.

Nota

L'implementazione corrente di Collegamenti privati per Automazione di Azure supporta solo l'esecuzione di lavori sul ruolo di lavoro ibrido per runbook collegato a una rete virtuale di Azure e non supporta i processi in-the-cloud.

Scenario di ruolo di lavoro ibrido per Gestione aggiornamenti

Il sistema ruolo di lavoro ibrido per runbook supporta un set di runbook nascosti usati dalla funzionalità Gestione aggiornamenti progettata per installare gli aggiornamenti specificati dall'utente nei computer Windows e Linux. Se si abilita la Gestione aggiornamenti in Automazione di Azure, qualsiasi computer connesso all'area di lavoro Log Analytics viene automaticamente configurato come ruolo di lavoro ibrido per runbook.

Per comprendere e configurare Gestione aggiornamenti, vedere Informazioni sulla Gestione aggiornamenti. La funzionalità Gestione aggiornamenti ha una dipendenza da un'area di lavoro Log Analytics e pertanto richiede il collegamento dell'area di lavoro con un account di Automazione. Un'area di lavoro Log Analytics archivia i dati raccolti dalla soluzione e ospita le ricerche nei log e le visualizzazioni.

Se si vuole che le macchine configurate per Gestione aggiornamenti si connettano all'area di lavoro Automazione e Log Analytics in modo sicuro tramite il canale Collegamento privato, è necessario attivare Collegamento privato per l'area di lavoro Log Analytics collegata all'account Automazione configurato con Collegamento privato.

È possibile verificare il modo in cui un'area di lavoro Log Analytics può essere raggiunta dall'esterno degli ambiti di Collegamento privato, seguendo i passaggi descritti in Configurare Log Analytics. Se si imposta Consenti l'accesso alla rete pubblica per l’inserimento su No, i computer esterni agli ambiti connessi non possono caricare dati in questa area di lavoro. Se si imposta Consenti l'accesso alla rete pubblica per le query su No, i computer esterni agli ambiti non possono accedere ai dati in questa area di lavoro.

Usare la risorsa secondaria di destinazione DSCAndHybridWorker per abilitare Collegamento privato per i ruoli di lavoro ibridi per utenti e sistemi.

Nota

Le macchine ospitate all'esterno di Azure, gestite da Gestione aggiornamenti e collegate alla VNet di Azure tramite peering privato ExpressRoute, tunnel VPN e reti virtuali con peering con endpoint privati, supportano Collegamento privato.

Scenario State Configuration (agentsvc)

State Configuration offre un servizio di gestione della configurazione di Azure che consente di scrivere, gestire e compilare le configurazioni di PowerShell DSC (Desired State Configuration) per i nodi di qualsiasi cloud o data center locale.

L'agente sulla macchina si registra con il servizio DSC e poi utilizza l'endpoint del servizio per recuperare la configurazione del DSC. L'endpoint del servizio agente è simile a: https://<automationAccountId>.agentsvc.<region>.azure-automation.net.

L'URL per l'endpoint pubblico e privato sarà lo stesso, ma sarà mappato su un indirizzo IP privato quando Collegamento privato è abilitato.

Pianificazione basata sulla rete

Prima di configurare la risorsa dell'account di Automazione, prendere in considerazione i requisiti di isolamento rete. Valutare l'accesso delle reti virtuali a Internet pubblico e le restrizioni di accesso all'account di Automazione (inclusa la configurazione di un gruppo di Collegamento privato per i log di Monitoraggio di Azure, se integrato con l'account di Automazione). Includere anche una revisione dei record DNS del servizio di Automazione come parte del piano per garantire che le funzioni supportate funzionino senza problemi.

Connettersi a un endpoint privato

Seguire la procedura seguente per creare un endpoint privato per l'account di Automazione.

Andare a Centro collegamento privato nel portale di Azure per creare un endpoint privato per connettere la rete.

In Centro collegamento privato, selezionare Crea endpoint privato.

In Dati principali, immettere i dettagli seguenti:

- Abbonamento

- Gruppo di risorse

- Nome

- Nome interfaccia di rete

- Area geografica quindi selezionare Avanti: Risorsa.

In Risorse, immettere i dettagli seguenti:

- Metodo di connessione, selezionare l'opzione predefinita - Connetti a una risorsa di Azure nella directory.

- Abbonamento

- Tipo di risorsa

- Risorsa.

- La risorsa secondaria di destinazione può essere Webhook o DSCAndHybridWorker, a seconda dello scenario, quindi selezionare Avanti: Rete virtuale.

In Rete virtuale immettere i dettagli seguenti:

- Rete virtuale

- Subnet

- Abilitare la casella di controllo per Abilita criteri di rete per tutti gli endpoint privati in questa subnet.

- Selezionare Alloca dinamicamente l'indirizzo IP, quindi selezionare Avanti: DNS.

In DNS, i dati vengono popolati in base alle informazioni inserite nelle schede Dati principali, schede Risorse, schede Rete virtuale e crea una zona DNS privato. Immetti i dettagli seguenti:

- Integra con la zona DNS privato

- Abbonamento

- Gruppo di risorse, quindi selezionare Avanti: Categorie

In Categorie, è possibile categorizzare le risorse. Selezionare Nome e Valore, quindi selezionare Rivedi + crea.

Si viene reindirizzati alla pagina Rivedi e crea dove Azure convalida la configurazione. Una volta applicate le modifiche all'Accesso alla rete pubblica e a Collegamento privato, possono essere necessari fino a 35 minuti perché diventino effettive.

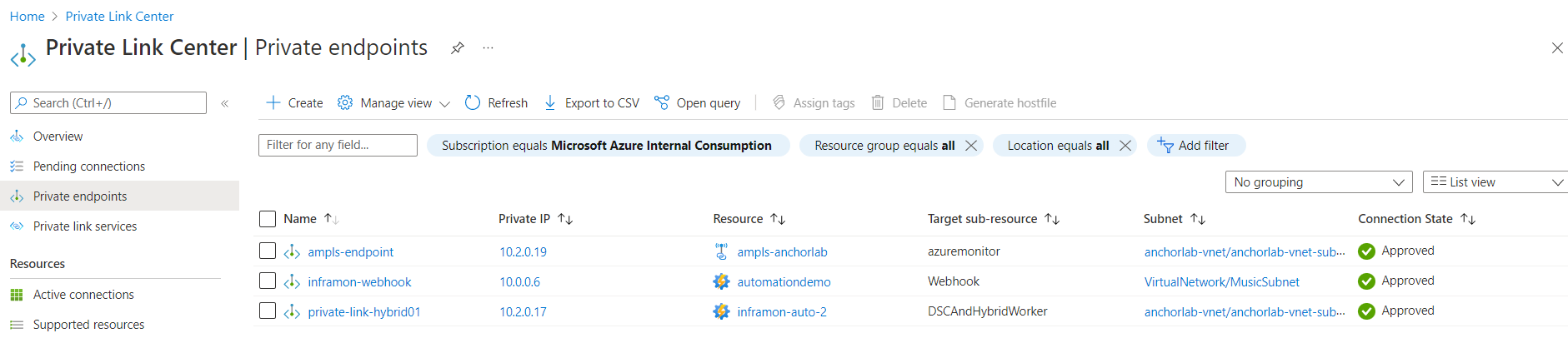

In Centro collegamento privato, selezionare Endpoint privati per visualizzare la risorsa di collegamenti privato.

Selezionare la risorsa per visualizzarne tutti i dettagli. Questo crea un nuovo endpoint privato per l'account di Automazione e gli assegna un indirizzo IP privato dalla rete virtuale. Lo Stato della connessione viene visualizzato come approvato.

Allo stesso modo, viene creato un nome di dominio univoco completo (FQDN) per State Configuration (agentsvc) e per il runtime del processo del ruolo di lavoro ibrido per runbook (jrds). Ognuno di essi viene assegnato a un indirizzo IP separato dalla VNet e lo Stato della connessione viene visualizzato come approvato.

Se il l'utilizzatore del servizio dispone delle autorizzazioni di controllo degli accessi in base al ruolo (RBAC) sulla risorsa di Automazione, può scegliere il metodo di approvazione automatica. In questo caso, quando la richiesta raggiunge la risorsa del provider di Automazione, non è richiesta alcuna azione da parte del provider del servizio e la connessione viene approvata automaticamente.

Impostare i flag di accesso alla rete pubblica

È possibile configurare un account di Automazione per negare tutte le configurazioni pubbliche e consentire solo le connessioni tramite endpoint privati per migliorare ulteriormente la sicurezza di rete. Se si vuole limitare l'accesso all'account di Automazione solo all'interno della VNet e non consentire l'accesso da Internet pubblico, è possibile impostare la proprietà publicNetworkAccess su $false.

Se l'opzione Accesso alla rete pubblica è impostata su $false, sono consentite solo le connessioni tramite endpoint privati, mentre tutte quelle tramite endpoint pubblici vengono negate con un messaggio di errore non autorizzato e lo stato HTTP 401.

Lo script di PowerShell seguente illustra come usare Get e Set per ottenere e impostare la proprietà Accesso alla rete pubblica a livello di account di Automazione:

$account = Get-AzResource -ResourceType Microsoft.Automation/automationAccounts -ResourceGroupName "<resourceGroupName>" -Name "<automationAccountName>" -ApiVersion "2020-01-13-preview"

$account.Properties | Add-Member -Name 'publicNetworkAccess' -Type NoteProperty -Value $false -Force

$account | Set-AzResource -Force -ApiVersion "2020-01-13-preview"

È inoltre possibile controllare la proprietà di accesso alla rete pubblica dal portale di Azure. Dall'account di Automazione, selezionare Isolamento rete dal riquadro di sinistra nella sezione Impostazioni account. Se l'opzione Accesso alla rete pubblica è impostata su No, sono consentite solo le connessioni su endpoint privati, mentre tutte quelle su endpoint pubblici vengono negate.

Configurazione del DNS

Quando ci si connette a una risorsa Collegamento privato usando un nome di dominio completo (FQDN) come parte della stringa di connessione, è importante configurare correttamente le impostazioni DNS per la risoluzione nell'indirizzo IP privato allocato. I servizi di Azure esistenti potrebbero avere già una configurazione DNS da usare per la connessione tramite un endpoint pubblico. La configurazione del DNS deve essere verificata e aggiornata per connettersi usando l'endpoint privato.

L'interfaccia di rete associata all'endpoint privato contiene il set completo di informazioni necessarie per configurare il DNS, inclusi FQDN e indirizzi IP privati allocati per una determinata risorsa Collegamento privato.

Per configurare le impostazioni DNS per gli endpoint privati si può procedere nei modi seguenti:

Usare il file host (soluzione consigliata solo per il test) . È possibile usare il file host in una macchina virtuale per eseguire l'override usando il DNS per la risoluzione dei nomi. La voce DNS dovrebbe essere simile all'esempio seguente:

privatelinkFQDN.jrds.sea.azure-automation.net.Usare una zona DNS privato. È possibile usare zone DNS privato per eseguire l'override della risoluzione DNS per un particolare endpoint privato. Una zona DNS privato può essere collegata alla rete virtuale per risolvere domini specifici. Per abilitare l'agente sulla macchina virtuale a comunicare attraverso l'endpoint privato, creare un record DNS privato come

privatelink.azure-automation.net. Aggiungere un nuovo record DNS A all'IP dell'endpoint privato.Usare il server d'inoltro DNS (facoltativo) . È possibile usare il server d'inoltro DNS per eseguire l'override della risoluzione DNS per una particolare risorsa del collegamento privato. Se il server DNS è ospitato in una rete virtuale, si può creare una regola di invio DNS in modo da usare una zona DNS privato per semplificare la configurazione per tutte le risorse Collegamento privato.

Per altre informazioni, vedere Configurazione DNS dell'endpoint privato di Azure.

Passaggi successivi

Per altre informazioni sugli endpoint privati, vedere Informazioni sull'endpoint privato di Azure.