Connettere computer senza accesso a Internet usando il gateway di Log Analytics in Monitoraggio di Azure

Questo articolo descrive come configurare la comunicazione con Automazione di Azure e Monitoraggio di Azure usando il gateway di Log Analytics quando i computer connessi direttamente o monitorati da Operations Manager non hanno accesso a Internet.

Il gateway di Log Analytics è un proxy di inoltro HTTP che supporta il tunneling HTTP tramite il comando HTTP CONNECT. Il gateway invia i dati ad Automazione di Azure e a un'area di lavoro Log Analytics in Monitoraggio di Azure per conto dei computer che non possono connettersi direttamente a Internet. Il gateway è dedicato solo alla connettività correlata all'agente di log e non supporta funzionalità di Automazione di Azure come runbook, DSC e altre.

Nota

Il gateway di Log Analytics è stato aggiornato per funzionare con l'agente di Monitoraggio di Azure e sarà supportato oltre la data di deprecazione dell'agente legacy (MMA/OMS), il 31 agosto 2024.

Il gateway di Log Analytics gli elementi seguenti:

- Creazione di report nelle stesse aree di lavoro Log Analytics configurate in ogni agente sottostante e configurate con ruoli di lavoro ibridi per Runbook di Automazione di Azure.

- Computer Windows in cui l'agente di Monitoraggio di Azure o il Microsoft Monitoring Agent legacy sono connessi direttamente a un'area di lavoro Log Analytics in Monitoraggio di Azure. Sia l'origine che il server gateway devono eseguire lo stesso agente. Non è possibile trasmettere eventi da un server che esegue l'agente di Monitoraggio di Azure tramite un server che esegue il gateway con l'agente di Log Analytics.

- Computer Linux in cui l'agente di Monitoraggio di Azure o l'agente di Log Analytics legacy per Linux sono connessi direttamente a un'area di lavoro Log Analytics in Monitoraggio di Azure.

- System Center Operations Manager 2012 SP1 con UR7, Operations Manager 2012 R2 con UR3 o un gruppo di gestione in Operations Manager 2016 o versioni successive integrato con Log Analytics.

Alcuni criteri di sicurezza IT non consentono la connessione ad Internet per computer di rete. Questi computer non connessi possono ad esempio essere dispositivi POS o server che supportano servizi IT. Per connettere questi dispositivi ad Automazione di Azure o a un'area di lavoro Log Analytics in modo da poterli gestire e monitorare, configurarli perché comunichino direttamente con il gateway di Log Analytics. Il gateway di Log Analytics può ricevere informazioni di configurazione e inoltrare dati per loro conto. Se i computer sono configurati con l'agente di Log Analytics in modo che si connettano direttamente a un'area di lavoro Log Analytics, i computer comunicheranno invece con il gateway di Log Analytics.

Il gateway di Log Analytics trasferisce direttamente i dati dagli agenti al servizio. I dati in transito non vengono analizza o memorizzati nella cache dal gateway quando perde la connettività con il servizio. Quando il gateway non riesce a comunicare con il servizio, l'agente continua a essere eseguito e accoda i dati raccolti sul disco del computer monitorato. Quando la connessione viene ripristinata, l'agente invia i dati raccolti e memorizzati nella cache a Monitoraggio di Azure.

Quando un gruppo di gestione di Operations Manager viene integrato con Log Analytics, i server di gestione possono essere configurati in modo che si connettano al gateway di Log Analytics per ricevere informazioni di configurazione e inviare i dati raccolti a seconda della soluzione abilitata. Gli agenti di Operations Manager inviano alcuni dati al server di gestione. Ad esempio, gli agenti potrebbero inviare avvisi di Operations Manager, dati di valutazione della configurazione, dati dello spazio dell'istanza e dati sulla capacità. Altri dati di volume elevato, come ad esempio quelli relativi ai log di Internet Information Services (IIS), alle prestazioni e agli eventi di sicurezza, vengono inviati direttamente al gateway Log Analytics.

Se uno o più server gateway di Operations Manager vengono distribuiti per monitorare i sistemi non attendibili in una rete perimetrale o in una rete isolata, tali server non possono comunicare con un gateway di Log Analytics. I server gateway di Operations Manager possono fare riferimento solo a un server di gestione. Quando un gruppo di gestione di Operations Manager viene configurato per la comunicazione con il gateway di Log Analytics, le informazioni di configurazione proxy vengono automaticamente distribuite a ogni computer gestito tramite agente configurato per la raccolta di dati di log per Monitoraggio di Azure, anche se l'impostazione non è configurata.

Per offrire disponibilità elevata per gruppi connessi direttamente o gruppi di Operations Management che comunicano con un‘area di lavoro Log Analytics tramite il gateway, è possibile usare il bilanciamento del carico di rete (NLB) per reindirizzare e distribuire il traffico tra più server gateway. In questo modo, se un server gateway diventa inattivo, il traffico viene reindirizzato a un altro nodo disponibile.

Il computer che esegue il gateway di Log Analytics richiede all'agente di identificare gli endpoint di servizio con cui il gateway deve comunicare. L'agente deve anche indirizzare il gateway perché segnali le stesse aree di lavoro con cui sono configurati gli agenti o il gruppo di gestione di Operations Manager su cui il gateway è basato. Questa configurazione consente al gateway e all'agente di comunicare con l'area di lavoro assegnata.

Un gateway può essere multihomed in fino a dieci aree di lavoro usando l'agente di Monitoraggio di Azure e regole di raccolta dati. Usando l'agente di Monitoraggio Microsoft legacy, è possibile usare un massimo di quattro aree di lavoro, ovvero il numero totale di aree di lavoro supportate dall'agente di Windows legacy.

Ogni agente deve avere connettività di rete per il gateway, in modo che gli agenti possano trasferire automaticamente dati da e verso il gateway. È sconsigliato installare il gateway in un controller di dominio. I computer Linux su cui si basa un server gateway non possono usare il metodo di installazione dello script wrapper per installare l'agente di Log Analytics per Linux. L'agente deve essere scaricato manualmente, copiato nel computer e installato manualmente, poiché il gateway supporta solo la comunicazione con i servizi di Azure indicati in precedenza.

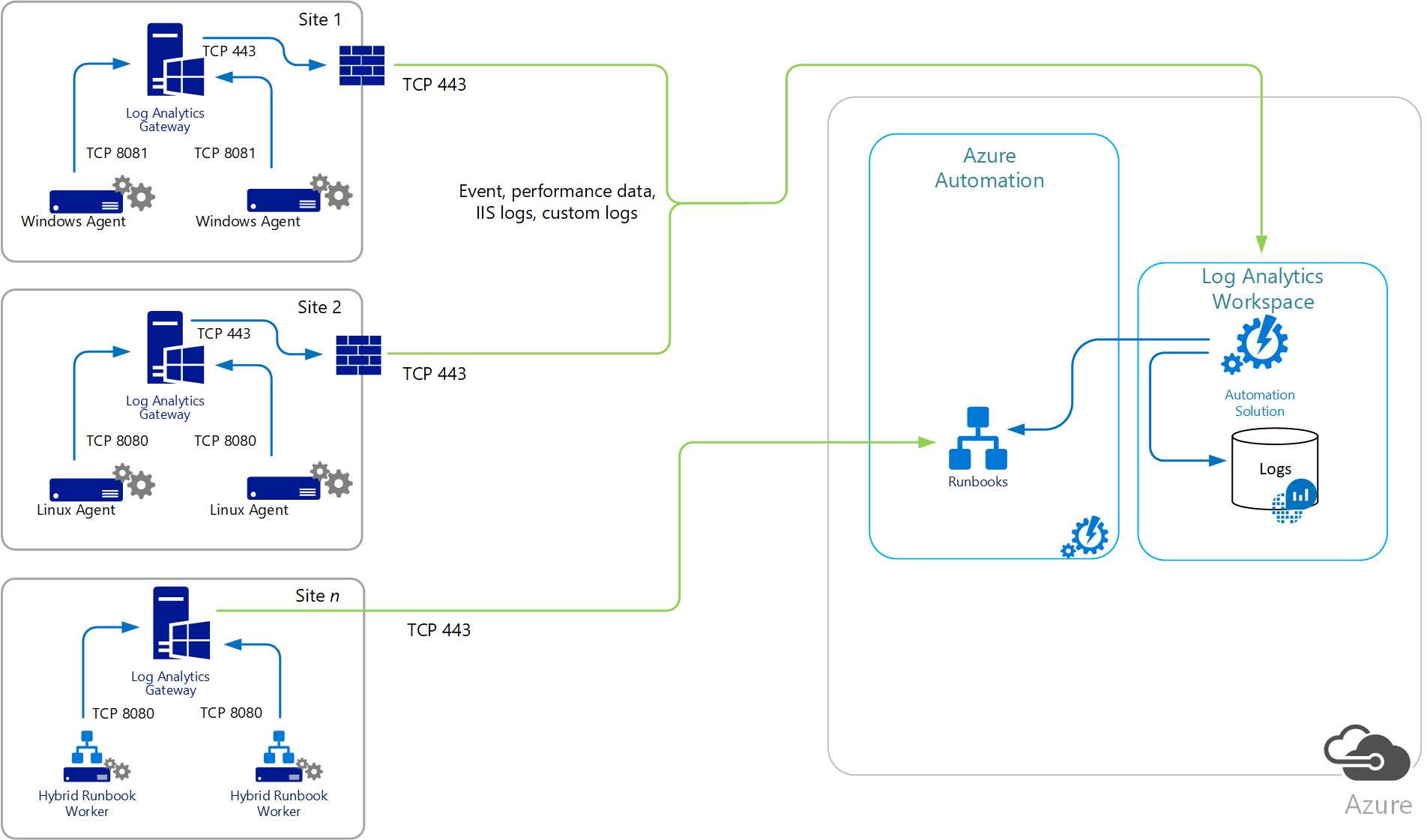

Il diagramma seguente illustra il flusso di dati dagli agenti diretti, attraverso il gateway, ad Automazione di Azure e Log Analytics. La configurazione del proxy agente deve corrispondere alla porta con cui è configurato il gateway di Log Analytics.

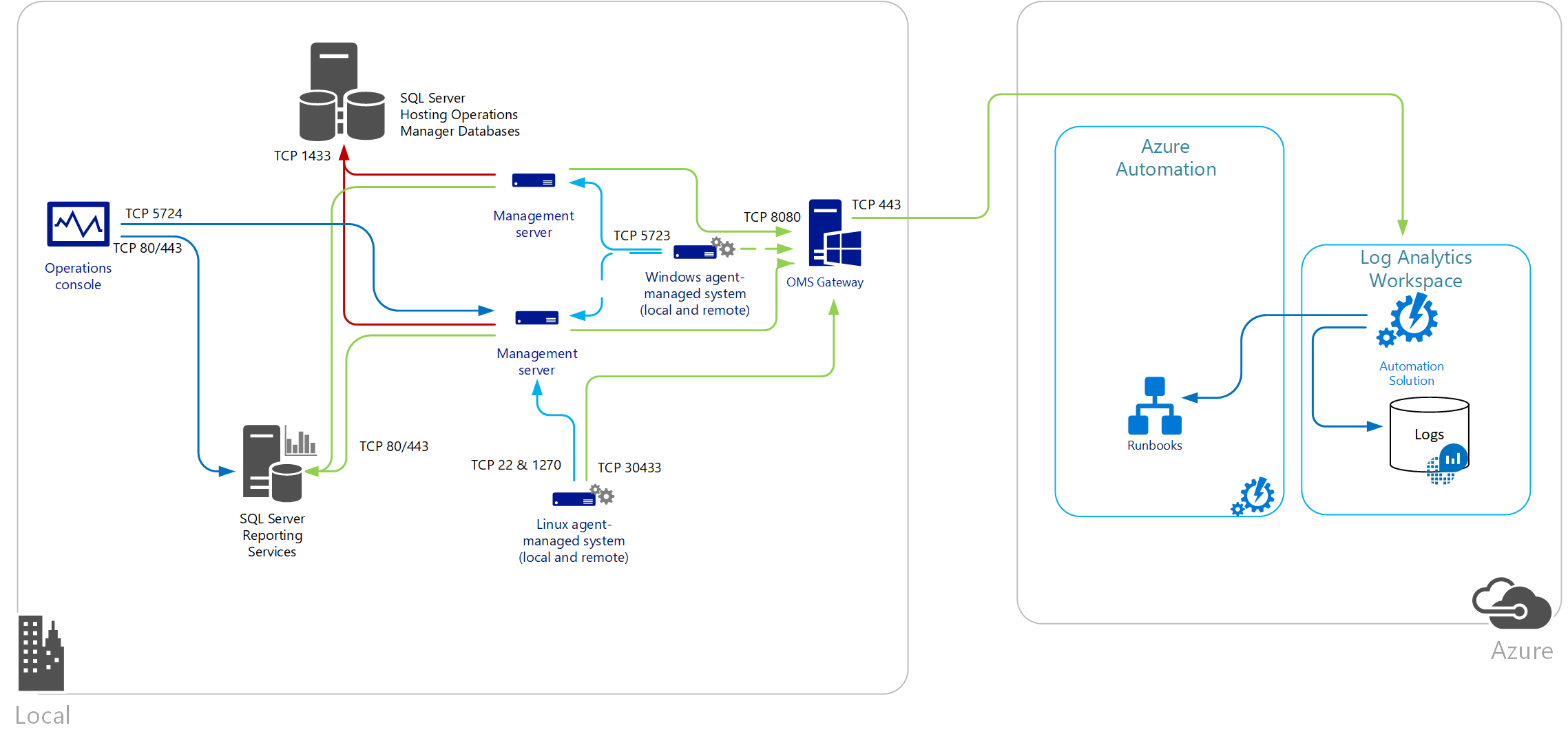

Il diagramma seguente illustra il flusso di dati da un gruppo di gestione di Operations Manager a Log Analytics.

Configurare il sistema

I computer designati per eseguire il gateway di Log Analytics devono avere la configurazione seguente:

- Windows 10, Windows 8.1 o Windows 7

- Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012, Windows Server 2008 R2, o Windows Server 2008

- Microsoft .NET Framework 4.5

- Almeno un processore a 4 core e 8 GB di memoria

- Un agente di Monitoraggio di Azure installato con regola/e di raccolta dati configurate, o l'agente di Log Analytics per Windows configurato per segnalare la stessa area di lavoro degli agenti che comunicano tramite il gateway

Disponibilità nelle lingue

Il gateway di Log Analytics è disponibile in queste lingue:

- Cinese semplificato

- Cinese tradizionale

- Ceco

- Olandese

- Inglese

- Francese

- Tedesco

- Ungherese

- Italiano

- Giapponese

- Coreano

- Polacco

- Portoghese (Brasile)

- Portoghese (Portogallo)

- Russo

- Spagnolo (internazionale)

Protocolli di crittografia supportati

Il gateway di Log Analytics supporta solo Transport Layer Security (TLS) 1.0, 1.1, 1.2 e 1.3. Non supporta Secure Sockets Layer (SSL). Per garantire la sicurezza dei dati in transito a Log Analytics, configurare il gateway perché usi almeno la versione 1.3 di TLS. Sebbene compatibilità con versioni precedenti sia attualmente consentita, evitare di usarle poiché vulnerabili.

Per altre informazioni, vedere Inviare dati in modo sicuro tramite TLS 1.2.

Nota

Il gateway è un proxy di inoltro che non archivia dati. Dopo aver stabilito la connessione con Monitoraggio di Azure, l'agente segue lo stesso flusso di crittografia con o senza il gateway. I dati vengono crittografati tra il client e l'endpoint. Poiché il gateway consiste semplicemente in un tunnel, non ha la possibilità di ispezionare ciò che viene inviato.

Numero di connessioni dell'agente supportate

La tabella seguente illustra approssimativamente il numero di agenti che possono comunicare con un server gateway. Il supporto si basa su agenti che caricano circa 200 kB di dati ogni 6 secondi. Per ogni agente testato, il volume di dati è di circa 2,7 GB al giorno.

| Gateway | Agenti supportati (approssimativi) |

|---|---|

| CPU: Processore Intel Xeon E5-2660 v3 a 2,6 GHz 2 Core Memoria: 4 GB Larghezza di banda: 1 Gbps |

600 |

| CPU: Processore Intel Xeon E5-2660 v3 a 2,6 GHz 4 Core Memoria: 8 GB Larghezza di banda: 1 Gbps |

1000 |

Scaricare il gateway di Log Analytics

Ottenere la versione più recente del file di installazione del gateway di Log Analytics dall'Area download Microsoft (link per il download).

Installare il gateway di Log Analytics tramite l'installazione guidata

Per installare un gateway tramite l'installazione guidata, seguire questa procedura.

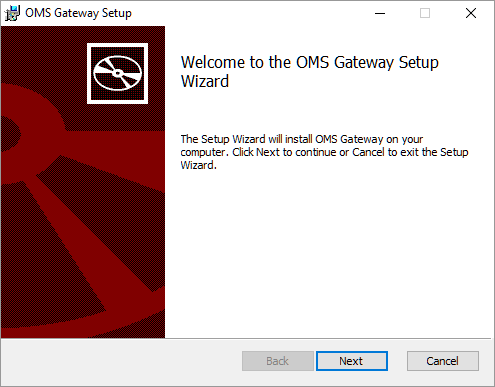

Nella cartelle di destinazione fare doppio clic su Log Analytics gateway.msi.

Nella pagina Iniziale, fare clic su Avanti.

Nella pagina Contratto di licenza, selezionare Accetto le condizioni nel Contratto di licenza per accettare le condizioni di licenza software Microsoft, quindi selezionare Avanti.

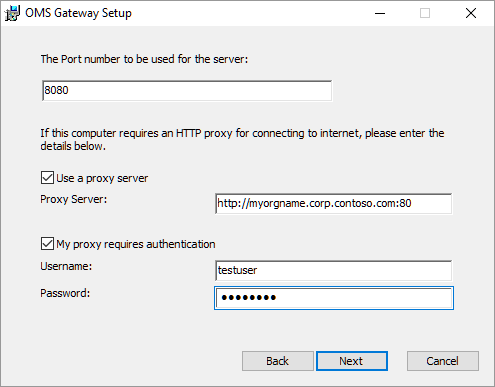

Nella pagina Port and proxy address (Indirizzo porta e proxy):

a. Immettere il numero di porta TCP da usare per il gateway. Il programma di installazione usa questo numero di porta per configurare una regola in ingresso in Windows Firewall. Il valore predefinito è 8080. L'intervallo valido del numero di porta è compreso tra 1 e 65535. Se l'input non è compreso in questo intervallo, viene visualizzato un messaggio di errore.

b. Se il server in cui è installato il gateway deve comunicare tramite un proxy, inserire l'indirizzo del proxy a cui il gateway deve connettersi. Ad esempio, immettere

http://myorgname.corp.contoso.com:80. Se si lascia vuoto questo campo, il gateway tenterà di connettersi direttamente a Internet. Se il server proxy richiede l'autenticazione, immettere un nome utente e una password.c. Selezionare Avanti.

Se il servizio Microsoft Update non è abilitato, viene visualizzata la pagina di Microsoft Update in cui è possibile scegliere di abilitarlo. Selezionare un'opzione e quindi Avanti. In caso contrario, continuare con il passaggio successivo.

Nella pagina Cartella di destinazione è possibile lasciare la cartella predefinita C:\Programmi\OMS Gateway oppure inserire il percorso in cui si vuole installare il gateway. Quindi seleziona Avanti.

Nella pagina Pronto per l'installazione, seleziona Installa. Se Controllo dell’account utente richiede l'autorizzazione per l'installazione, selezionare Sì.

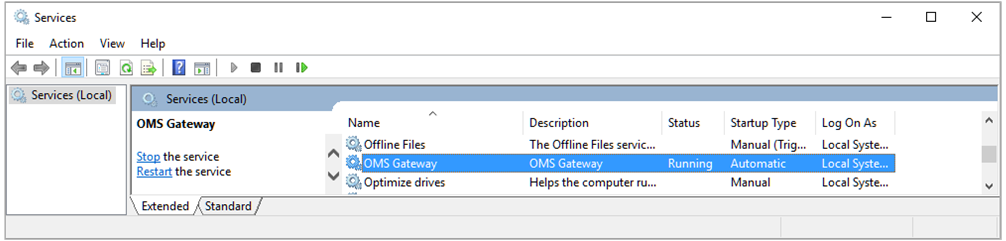

Al termine dell'installazione, selezionare Fine. Per verificare se il servizio sia in esecuzione, aprire lo snap-in services.msc e verificare che il gateway OMS sia mostrato nell'elenco dei servizi e che lo stato sia In esecuzione.

Installare il gateway di Log Analytics usando la riga di comando

Il file scaricato per il gateway è un pacchetto di Windows Installer che supporta l'installazione senza intervento dell'utente dalla riga di comando o da un altro metodo automatizzato. Se non si ha familiarità con le opzioni della riga di comando standard per Windows Installer, vedere Opzioni della riga di comando.

Nella tabella seguente sono evidenziati i parametri supportati dall'installazione.

| Parametri | Note |

|---|---|

| PORTNUMBER | Numero di porta TCP per il gateway in ascolto |

| PROXY | Indirizzo IP del server proxy |

| INSTALLDIR | Percorso completo per specificare la directory di installazione dei file software del gateway |

| USERNAME | ID utente per l'autenticazione con il server proxy |

| PASSWORD | Password dell'ID utente per l'autenticazione con proxy |

| LicenseAccepted | Specificare il valore 1 per verificare di accettare il contratto di licenza |

| HASAUTH | Specificare il valore 1 quando vengono specificati parametri USERNAME/PASSWORD |

| HASPROXY | Specificare il valore 1 quando si specifica l'indirizzo IP per il parametro PROXY |

Per installare automaticamente il gateway e configurarlo con un indirizzo proxy specifico e un numero di porta, digitare quanto segue:

Msiexec.exe /I "oms gateway.msi" /qn PORTNUMBER=8080 PROXY="10.80.2.200" HASPROXY=1 LicenseAccepted=1

L'uso dell'opzione della riga di comando /qn nasconde l'installazione, mentre /qb la mostra durante l'installazione invisibile all'utente.

Se è necessario fornire le credenziali per l'autenticazione con il proxy, digitare quanto segue:

Msiexec.exe /I "oms gateway.msi" /qn PORTNUMBER=8080 PROXY="10.80.2.200" HASPROXY=1 HASAUTH=1 USERNAME="<username>" PASSWORD="<password>" LicenseAccepted=1

Dopo l'installazione, è possibile confermare che le impostazioni sono accettate (escluso il nome utente e la password) usando i cmdlet di PowerShell seguenti:

- Get-OMSGatewayConfig: restituisce la porta TCP su cui è configurato il gateway per l'ascolto.

- Get-OMSGatewayRelayProxy: restituisce l'indirizzo IP del server proxy con cui è stato configurato per comunicare.

Configurare il bilanciamento del carico di rete

È possibile configurare il gateway per la disponibilità elevata tramite il bilanciamento del carico di rete (NLB) usando Microsoft Bilanciamento carico di rete (NLB), Azure Load Balancer o servizi di bilanciamento del carico basati su hardware. Il servizio di bilanciamento del carico gestisce il traffico reindirizzando le connessioni richieste dagli agenti di Log Analytics o dai server di gestione di Operations Manager nei nodi relativi. Se un server gateway si arresta, il traffico viene reindirizzato ad altri nodi.

Bilanciamento carico di rete Microsoft

Per informazioni su come progettare e distribuire un cluster di bilanciamento del carico di rete di Windows Server 2016, vedere Bilanciamento carico di rete. La procedura seguente illustra come configurare un cluster di bilanciamento del carico di rete Microsoft.

Accedere al server Windows membro del cluster di bilanciamento del carico di rete con un account amministrativo.

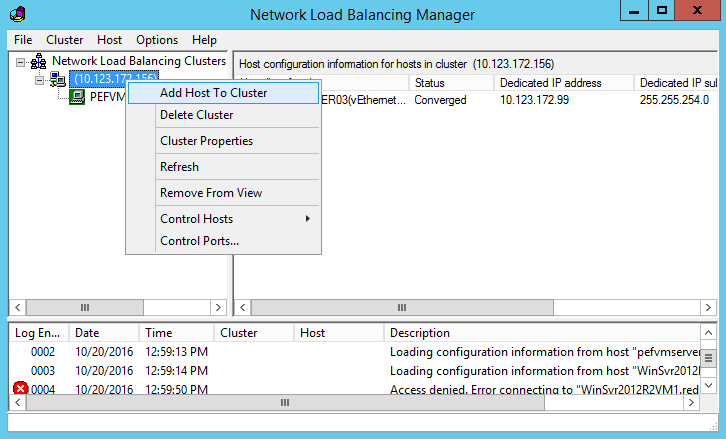

Aprire Gestione bilanciamento carico di rete in Server Manager, fare clic su Strumenti e quindi su Gestione bilanciamento carico di rete.

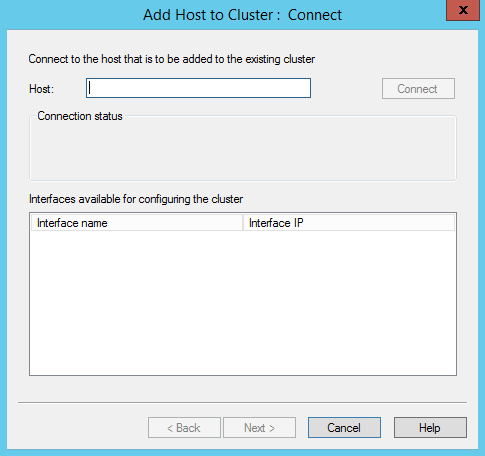

Per connettere un server gateway di Log Analytics all'istanza di Microsoft Monitoring Agent installata, fare clic con il pulsante destro del mouse sull'indirizzo IP del cluster e quindi fare clic su Aggiungi host al cluster.

Immettere l'indirizzo IP del server gateway che si vuole connettere.

Azure Load Balancer

Per informazioni su come progettare e distribuire un'istanza di Azure Load Balancer, vedere Informazioni su Azure Load Balancer. Per distribuire un servizio di bilanciamento del carico di base, seguire i passaggi descritti in questo avvio rapido, esclusi i passaggi descritti nella sezione Creare server back-end.

Nota

Per configurare Azure Load Balancer usando lo SKU Basic, è necessario che le macchine virtuali di Azure appartengano a un set di disponibilità. Per altre informazioni sui set di disponibilità, vedere Gestire la disponibilità delle macchine virtuali Windows in Azure. Per aggiungere macchine virtuali esistenti a un set di disponibilità, vedere Impostare set di disponibilità di macchine virtuali di Azure Resource Manager.

Dopo aver creato il servizio di bilanciamento del carico, è necessario creare un pool back-end che distribuisca il traffico a uno o più server gateway. Seguire i passaggi descritti nella sezione dell'articolo di avvio rapido Creare risorse per il servizio di bilanciamento del carico.

Nota

Quando si configura il probe di integrità, è necessario configurarlo per l'uso della porta TCP del server gateway. Il probe di integrità aggiunge o rimuove dinamicamente i server gateway dalla rotazione del servizio di bilanciamento del carico in base alla loro risposta ai controlli di integrità.

Configurare l'agente di Monitoraggio di Azure per comunicare tramite il gateway di Log Analytics

Per configurare l'agente di Monitoraggio di Azure (installato nel server gateway) per usare il gateway per caricare dati per Windows o Linux:

- Seguire le istruzioni per configurare le impostazioni proxy nell'agente e specificare l'indirizzo IP e il numero di porta corrispondenti al server gateway. Se sono stati distribuiti più server gateway dietro un servizio di bilanciamento del carico, la configurazione proxy agente è invece l'indirizzo IP virtuale del servizio di bilanciamento del carico.

- Aggiungere l'URL dell'endpoint di configurazione per recuperare le regole di raccolta dati all'elenco elementi consentiti per il gateway

Add-OMSGatewayAllowedHost -Host global.handler.control.monitor.azure.com

Add-OMSGatewayAllowedHost -Host <gateway-server-region-name>.handler.control.monitor.azure.com

(Se si usano collegamenti privati nell'agente, è necessario aggiungere anche gli endpoint DCE) - Aggiungere l'URL dell'endpoint di inserimento dati all'elenco elementi consentiti per il gateway

Add-OMSGatewayAllowedHost -Host <log-analytics-workspace-id>.ods.opinsights.azure.com - Riavviare il servizio gateway OMS per applicare le modifiche

Stop-Service -Name <gateway-name>

Start-Service -Name <gateway-name>

Configurare l'agente di Log Analytics e il gruppo di gestione di Operations Manager

In questa sezione verrà illustrato come configurare agenti di Log Analytics legacy direttamente connessi, un gruppo di gestione di Operations Manager, o ruoli di lavoro ibridi per runbook di Automazione di Azure con il gateway di Log Analytics per comunicare con Automazione di Azure o Log Analytics.

Configurare un agente di Log Analytics autonomo

Quando si configura l'agente di Log Analytics legacy, sostituire il valore del server proxy con l'indirizzo IP del server gateway di Log Analytics e il relativo numero di porta. Se sono stati distribuiti più server gateway dietro un servizio di bilanciamento del carico, la configurazione del proxy dell'agente di Log Analytics corrisponde all'indirizzo IP virtuale del servizio di bilanciamento del carico.

Nota

Per installare l'agente di Log Analytics nei computer gateway e Windows che si connettono direttamente a Log Analytics, vedere Connettere i computer Windows al servizio Log Analytics in Azure. Per connettere computer Linux, vedere Connettere computer Linux a Monitoraggio di Azure.

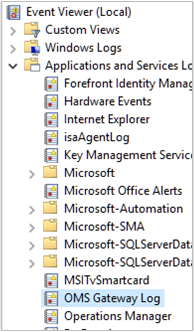

Dopo aver installato l'agente nel server gateway, configurarlo perché invii informazioni agli agenti dell'area di lavoro o dell'area di lavoro che comunicano con il gateway. Se l'agente di Windows di Log Analytics non è installato nel gateway, l'evento 300 viene scritto nel registro eventi del gateway OMS, a indicare che l'agente deve essere installato. Se l'agente è installato ma non configurato per segnalare la stessa area di lavoro degli agenti che comunicano attraverso di esso, l'evento 105 viene scritto nello stesso log, a indicare che l'agente nel gateway deve essere configurato in modo da inviare informazioni alla stessa area di lavoro degli agenti che comunicano con il gateway.

Dopo aver completato la configurazione, riavviare il servizio Gateway OMS per applicare le modifiche. In caso contrario, il gateway rifiuterà gli agenti che tentano di comunicare con Log Analytics e segnalano l'evento 105 nel registro eventi del Gateway OMS. Ciò si verifica anche quando si aggiunge o rimuove un'area di lavoro dalla configurazione dell'agente nel server gateway.

Per informazioni correlate al ruolo di lavoro ibrido per runbook di Automazione, vedere Automatizzare le risorse nel data center o nel cloud usando il ruolo di lavoro ibrido per runbook.

Configurare Operations Manager, in cui tutti gli agenti usano lo stesso server proxy

La configurazione del proxy di Operations Manager viene applicata automaticamente a tutti gli agenti che creano report in Operations Manager, anche se l'impostazione è vuota.

Per usare il gateway OMS per il supporto di Operations Manager, si necessita di:

- Microsoft Monitoring Agent (versione 8.0.10900.0 o successive) installato nel server gateway OMS e configurato con le stesse aree di lavoro Log Analytics a cui il gruppo di gestione è configurato per mandare informazioni.

- Connettività Internet. In alternativa, il gateway OMS deve essere connesso a un server proxy che sia connesso a Internet.

Nota

Se non si specifica un valore per il gateway, viene eseguito il push di valori vuoti a tutti gli agenti.

Se il gruppo di gestione di Operations Manager sta eseguendo la registrazione con un'area di lavoro Log Analytics per la prima volta, l'opzione per specificare la configurazione proxy per il gruppo di gestione nella Console operatore non verrà visualizzata. Questa opzione è disponibile solo se il gruppo di gestione è stato registrato con il servizio.

Per configurare l'integrazione, aggiornare la configurazione del proxy di sistema usando Netsh nel sistema in cui la Console operatore è in esecuzione e in tutti i server di gestione del gruppo di gestione. Seguire questa procedura:

Aprire un prompt dei comandi con privilegi elevati:

a. Selezionare Avvia e immettere cmd.

b. Fare clic con il pulsante destro del mouse su Prompt dei comandi e selezionare Esegui come amministratore.

Immettere il comando seguente:

netsh winhttp set proxy <proxy>:<port>

Dopo aver completato l'integrazione con Log Analytics, rimuovere la modifica eseguendo netsh winhttp reset proxy. Quindi, usare nella Console operatore l'opzione Configura server proxy per specificare il server gateway di Log Analytics.

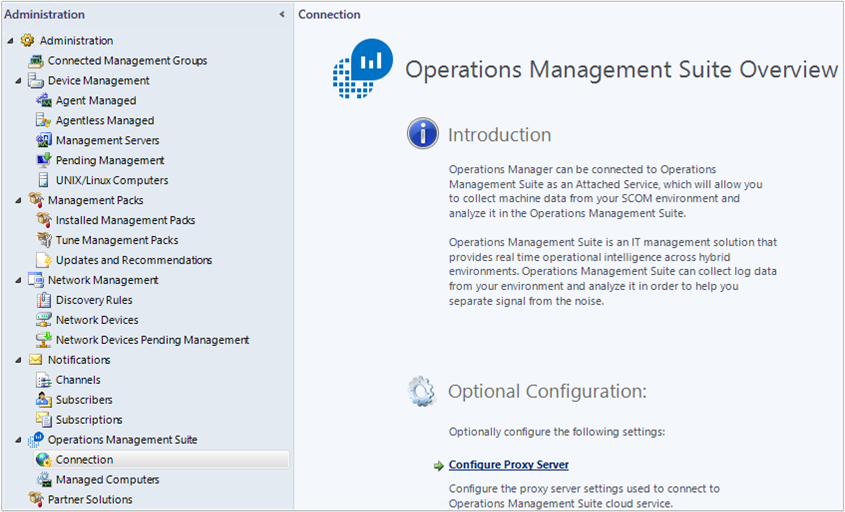

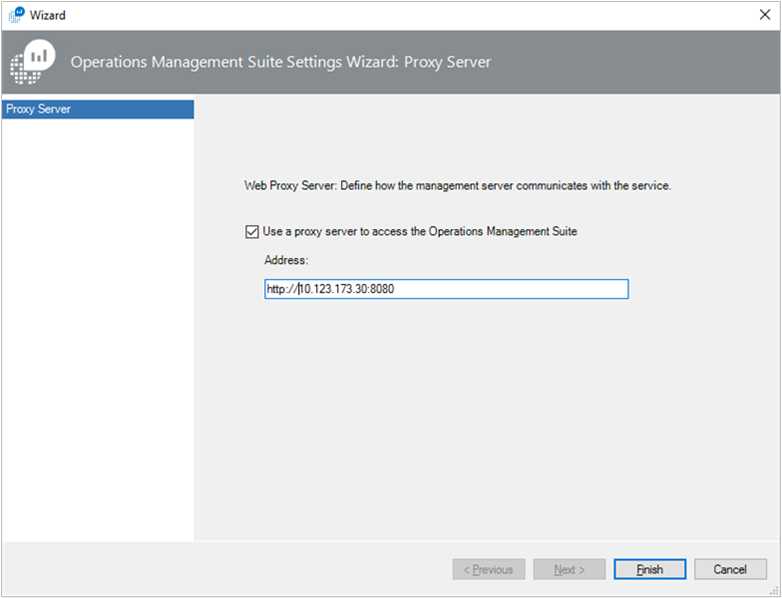

Nella console di Operations Manager, in Operations Management Suite, selezionare Connessione e quindi selezionare Configura server proxy.

Selezionare Usa un server proxy per accedere a Operations Management Suite e quindi inserire l'indirizzo IP del server gateway di Log Analytics o l'indirizzo IP virtuale del servizio di bilanciamento del carico di rete. Accertarsi di iniziare con il prefisso

http://.Selezionare Fine. Il gruppo di gestione di Operations Manager è ora configurato per comunicare tramite il server gateway con il servizio Log Analytics.

Configurare Operations Manager, in cui agenti specifici usano un server proxy

Per ambienti di grandi dimensioni o complessi, potrebbe essere preferibile che solo server (o gruppi) specifici usino il server gateway di Log Analytics. Per questi server, non è possibile aggiornare l'agente Operations Manager direttamente, poiché questo valore viene sovrascritto dal valore globale del gruppo di gestione. Eseguire invece l'override della regola usata per eseguire il push di questi valori.

Nota

Usare questa tecnica di configurazione se si vuole consentire la presenza di più server gateway di Log Analytics nell'ambiente. Ad esempio, è possibile far sì che determinati server gateway di Log Analytics vengano specificati in base all'area.

Per configurare server o gruppi specifici per l'uso del server gateway di Log Analytics:

Aprire la console di Operations Manager e selezionare l'area di lavoro Creazione.

Nell'area di lavoro Creazione selezionare Regole.

Sulla barra degli strumenti di Operations Manager, selezionare il pulsante Ambito. Se questo pulsante non è disponibile, assicurarsi di aver selezionato un oggetto e non una cartella nel riquadro Monitoraggio. La finestra di dialogo Crea ambito oggetti Management Pack visualizza un elenco di classi, gruppi o oggetti di destinazione comuni.

Nel campo Cerca, immettere Servizio integrità e selezionarlo dall'elenco. Seleziona OK.

Cercare Regola di impostazione proxy di Advisor.

Sulla barra degli strumenti di Operations Manager, selezionare Override e quindi scegliere Sostituisci regola\Per un oggetto specifico di classe: Servizio integrità e selezionare un oggetto dall'elenco. In alternativa, creare un gruppo personalizzato contenente l'oggetto servizio integrità dei server a cui si desidera applicare l'override. Applicare quindi l'override al gruppo personalizzato.

Nella finestra di dialogo Proprietà override, aggiungere un segno di spunta nella colonna Override accanto al parametro WebProxyAddress. Nel campo Valore override, immettere l'URL del server gateway di Log Analytics. Accertarsi di iniziare con il prefisso

http://.Nota

Non è necessario attivare la regola. È già gestito automaticamente con un override nel Management Pack di override di Microsoft System Center Advisor Secure Reference Override destinato al gruppo di server di monitoraggio di Microsoft System Center Advisor.

Selezionare un Management Pack nell'elenco Seleziona Management Pack di destinazione o creare un nuovo Management Pack non bloccato selezionando Nuovo.

Al termine, selezionare OK.

Configurazione per ruoli di lavoro ibridi per runbook di Automazione

Se nell'ambiente sono presenti ruoli di lavoro ibridi per runbook di Automazione, seguire questa procedura per configurare il gateway perché supporti i dipendenti.

Per trovare l'URL per ogni area, vedere la sezione Configurare la rete della documentazione di Automazione.

Se il computer è registrato automaticamente come ruolo di lavoro ibrido per runbook, ad esempio se la soluzione Gestione aggiornamenti è abilitata per una o più macchine virtuali, seguire questa procedura:

- Aggiungere gli URL del servizio dati del processo di runtime all'elenco di host consentiti nel gateway di Log Analytics. Ad esempio:

Add-OMSGatewayAllowedHost we-jobruntimedata-prod-su1.azure-automation.net - Riavviare il servizio gateway di Log Analytics usando il cmdlet di PowerShell seguente:

Restart-Service OMSGatewayService

Se il computer aggiunto ad Automazione di Azure usando il cmdlet di registrazione del ruolo di lavoro ibrido per runbook, seguire questa procedura:

- Aggiungere l'URL di registrazione del servizio agente all'elenco di host consentiti nel gateway di Log Analytics. Ad esempio:

Add-OMSGatewayAllowedHost ncus-agentservice-prod-1.azure-automation.net - Aggiungere gli URL del servizio dati del processo di runtime all'elenco di host consentiti nel gateway di Log Analytics. Ad esempio:

Add-OMSGatewayAllowedHost we-jobruntimedata-prod-su1.azure-automation.net - Riavviare il servizio gateway di Log Analytics.

Restart-Service OMSGatewayService

Cmdlet PowerShell utili

È possibile usare cmdlet per completare le attività per l’aggiornamento delle impostazioni di configurazione del gateway di Log Analytics. Prima di usare i cmdlet, assicurarsi di:

- Installare il gateway di Log Analytics (Microsoft Windows Installer).

- Aprire una finestra della console di PowerShell.

- Importare il modulo digitando il comando:

Import-Module OMSGateway - Se non si verifica alcun errore nel passaggio precedente, il modulo è stato importato ed è possibile usare i cmdlet. Immetti

Get-Module OMSGateway - Dopo aver usato i cmdlet per apportare modifiche, riavviare il servizio Gateway OMS.

Un errore nel passaggio 3 indica che il modulo non è stato importato. L'errore potrebbe verificarsi quando PowerShell non riesce a trovare il modulo. È possibile trovare il modulo nel percorso di installazione del gateway OMS: C:\Programmi\Microsoft OMS Gateway\PowerShell\OmsGateway.

| Cmdlet | Parametri | Descrizione | Esempio |

|---|---|---|---|

Get-OMSGatewayConfig |

Chiave | Ottiene la configurazione del servizio | Get-OMSGatewayConfig |

Set-OMSGatewayConfig |

Chiave (obbligatorio) Valore |

Modifica la configurazione del servizio | Set-OMSGatewayConfig -Name ListenPort -Value 8080 |

Get-OMSGatewayRelayProxy |

Ottiene l'indirizzo del proxy di inoltro (upstream) | Get-OMSGatewayRelayProxy |

|

Set-OMSGatewayRelayProxy |

Address Username Password (stringa sicura) |

Imposta l'indirizzo (e le credenziali) del proxy di inoltro (upstream) | 1. Impostare un proxy di inoltro e le credenziali:Set-OMSGatewayRelayProxy-Address http://www.myproxy.com:8080-Username user1 -Password 123 2. Impostare un proxy di inoltro che non richiede autenticazione: Set-OMSGatewayRelayProxy-Address http://www.myproxy.com:8080 3. Deselezionare l'impostazione del proxy di inoltro: Set-OMSGatewayRelayProxy -Address "" |

Get-OMSGatewayAllowedHost |

Ottiene gli host attualmente consentiti (solo gli host consentiti configurati localmente, non quelli scaricati automaticamente) | Get-OMSGatewayAllowedHost |

|

Add-OMSGatewayAllowedHost |

Host (obbligatorio) | Aggiunge l'host all'elenco dei valori consentiti | Add-OMSGatewayAllowedHost -Host www.test.com |

Remove-OMSGatewayAllowedHost |

Host (obbligatorio) | Rimuove l'host dall'elenco dei valori consentiti | Remove-OMSGatewayAllowedHost-Host www.test.com |

Add-OMSGatewayAllowedClientCertificate |

Oggetto (obbligatorio) | Aggiunge l'oggetto del certificato client all'elenco dei valori consentiti | Add-OMSGatewayAllowedClientCertificate -Subject mycert |

Remove-OMSGatewayAllowedClientCertificate |

Oggetto (obbligatorio) | Rimuove l'oggetto del certificato client dall'elenco dei valori consentiti | Remove-OMSGatewayAllowed ClientCertificate -Subject mycert |

Get-OMSGatewayAllowedClientCertificate |

Ottiene gli oggetti del certificato client attualmente consentiti (solo gli oggetti consentiti configurati localmente, non quelli scaricati automaticamente) | Get-OMSGatewayAllowedClientCertificate |

Risoluzione dei problemi

Per raccogliere gli eventi registrati dal gateway, è necessario che l'agente di Log Analytics sia installato.

ID e descrizioni degli eventi del gateway di Log Analytics

La tabella seguente illustra gli ID e le descrizioni degli eventi di log del gateway di Log Analytics.

| ID | Descrizione |

|---|---|

| 400 | Qualsiasi errore dell'applicazione senza ID specifico. |

| 401 | Configurazione errata. Ad esempio: listenPort = "testo" anziché un valore integer. |

| 402 | Eccezione durante l'analisi dei messaggi di handshake TLS. |

| 403 | Errore di rete. Ad esempio: non è possibile connettersi al server di destinazione. |

| 100 | Informazioni generali. |

| 101 | Il servizio è stato avviato. |

| 102 | Il servizio è stato arrestato. |

| 103 | Un comando HTTP CONNECT è stato ricevuto dal client. |

| 104 | Non è stato ricevuto un comando HTTP CONNECT. |

| 105 | Il server di destinazione non è presente nell'elenco elementi consentiti o la porta di destinazione non è sicura (443). Assicurarsi che l'agente MMA nel server gateway OMS e gli agenti che comunicano con il gateway OMS siano connessi alla stessa area di lavoro Log Analytics. |

| 105 | ERRORE TcpConnection – Certificato client non valido: CN=Gateway Assicurarsi di star usando il gateway OMS versione 1.0.395.0 o successive. Assicurarsi anche che l'agente MMA nel server gateway OMS e gli agenti che comunicano con il gateway OMS siano connessi alla stessa area di lavoro Log Analytics. |

| 106 | Versione del protocollo TLS/SSL non supportata. Il gateway di Log Analytics supporta solo TLS 1.0, TLS 1.1 e 1.2. Non supporta SSL. |

| 107 | La sessione TLS è stata verificata. |

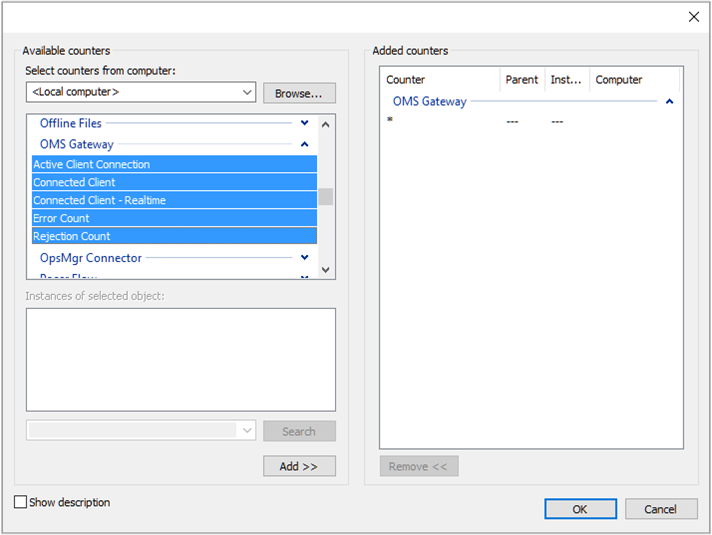

Contatori delle prestazioni da raccogliere

La tabella seguente mostra i contatori delle prestazioni disponibili per il gateway di Log Analytics. Usare Monitor prestazioni per aggiungere i contatori.

| Nome | Descrizione |

|---|---|

| Connessione tra il gateway di Log Analytics e il client attivo | Numero di connessioni di rete client attive (TCP) |

| Gateway di Log Analytics/Numero di errori | Numero di errori |

| Gateway di Log Analytics/Client connesso | Numero di client connessi |

| Gateway di Log Analytics/Numero di rifiuti | Numero di rifiuti a causa di errori di convalida TLS |

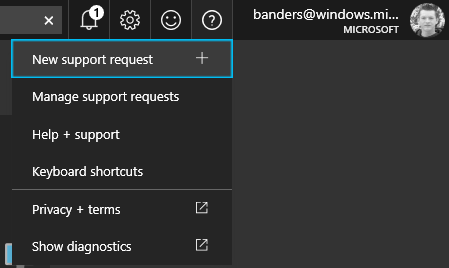

Assistenza

Dopo aver eseguito l'accesso al portale di Azure, è possibile ottenere assistenza con il gateway di Log Analytics o qualsiasi altro servizio o funzionalità di Azure. Per ottenere assistenza, selezionare l'icona punto interrogativo nell'angolo superiore destro del portale e quindi selezionare Nuova richiesta di supporto. Completare quindi il nuovo modulo di richiesta di supporto.

Passaggi successivi

Aggiungere origini dati per raccogliere dati da origini connesse e archiviare i dati nell'area di lavoro Log Analytics.