Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Importante

L'agente di Log Analytics legacy non sarà più supportato dal 31 agosto 2024. Microsoft non fornirà più alcun supporto per l'agente di Log Analytics. Se si usa l'agente di Log Analytics per inserire dati in Monitoraggio di Azure, eseguire la migrazione all'agente di Monitoraggio di Azure adesso.

Questo articolo offre una panoramica dettagliata dell'agente di Log Analytics e dei requisiti di sistema e di rete dell'agente, nonché dei metodi di distribuzione.

È anche possibile che si faccia riferimento all'agente di Log Analytics come Microsoft Monitoring Agent (MMA).

Scenari principali

Usare l'agente di Log Analytics se è necessario:

- Raccogliere log e dati sulle prestazioni da macchine virtuali di Azure o macchine virtuali ibride ospitate all'esterno di Azure.

- Invia dati a un'area di lavoro Log Analytics per sfruttare le funzionalità supportate da Azure Monitor Logs, ad esempio log queries.

- Usare informazioni dettagliate sulle macchine virtuali, che consentono di monitorare le macchine virtuali su larga scala e monitorare i processi e le dipendenze da altre risorse e processi esterni.

- Gestire la sicurezza dei computer usando Microsoft Defender per il cloud o Microsoft Sentinel.

- Usare Gestione aggiornamenti di Automazione di Azure, State Configuration di Automazione di Azure o Rilevamento modifiche e inventario di Automazione di Azure per una gestione completa di computer Azure e non Azure.

- Usare soluzioni diverse per monitorare un servizio o un'applicazione specifica.

Limitazioni dell'agente di Log Analytics:

- Non è possibile inviare dati a Metriche di Monitoraggio di Azure, Archiviazione di Azure o Hub eventi di Azure.

- Difficile configurare definizioni di monitoraggio univoche per singoli agenti.

- Difficile da gestire su larga scala perché ogni macchina virtuale ha una configurazione univoca.

Confronto con altri agenti

Per un confronto tra Log Analytics e altri agenti in Monitoraggio di Azure, vedere Panoramica degli agenti di Monitoraggio di Azure.

Sistemi operativi supportati

Per un elenco delle versioni del sistema operativo Windows e Linux supportate dall'agente di Log Analytics, vedere Sistemi operativi supportati.

Opzioni di installazione

Questa sezione spiega come installare l'agente di Log Analytics su diversi tipi di macchine virtuali e connettere le macchine a Monitoraggio di Azure.

Importante

L'agente di Log Analytics legacy non sarà più supportato dal 31 agosto 2024. Microsoft non fornirà più alcun supporto per l'agente di Log Analytics. Se si usa l'agente di Log Analytics per inserire dati in Monitoraggio di Azure, eseguire la migrazione all'agente di Monitoraggio di Azure adesso.

Nota

La clonazione di un computer con l'agente di Log Analytics già configurato non è supportata. Se l'agente è già associato a un'area di lavoro, la clonazione non funzionerà per le "immagini golden".

Macchina virtuale di Azure

- Usare VM Insights per installare l'agente per una singola macchina usando il portale di Azure o per più macchine su larga scala. Viene installato l'agente di Log Analytics e Dependency Agent.

- L'estensione macchina virtuale di Log Analytics per Windows o Linux può essere installata tramite il portale di Azure, l'interfaccia della riga di comando di Azure, Azure PowerShell o un modello di Azure Resource Manager.

- Microsoft Defender per il cloud può effettuare il provisioning dell'agente di Log Analytics in tutte le macchine virtuali di Azure supportate e in quelle nuove che vengono create se si abilita il monitoraggio della vulnerabilità e delle minacce per la sicurezza.

- Installare manualmente per singole macchine virtuali di Azure dal portale di Azure.

- Connettere la macchina virtuale a un'area di lavoro dall'opzione Macchine virtuali (deprecata) nel menu Aree di lavoro di Log Analytics nel portale di Azure.

Macchina virtuale Windows locale o in un altro cloud

- Usare i server abilitati per Azure Arc per distribuire e gestire l'estensione macchina virtuale di Log Analytics. Esaminare le opzioni di distribuzione per comprendere i diversi metodi di distribuzione disponibili per l'estensione nei computer registrati con i server abilitati per Azure Arc.

- Installare manualmente l'agente dalla riga di comando.

- Automatizzare l'installazione con Automation DSC di Azure.

- Usare un modello di Resource Manager con Azure Stack.

Macchina virtuale Linux locale o in un altro cloud

- Usare i server abilitati per Azure Arc per distribuire e gestire l'estensione macchina virtuale di Log Analytics. Esaminare le opzioni di distribuzione per comprendere i diversi metodi di distribuzione disponibili per l'estensione nei computer registrati con i server abilitati per Azure Arc.

- Installare manualmente l'agente tramite uno script wrapper ospitato su GitHub.

- Integrare System Center Operations Manager con Azure Monitor per inoltrare i dati raccolti dai computer Windows che riportano a un gruppo di gestione.

Dati raccolti

La tabella seguente elenca i tipi di dati configurabili che un'area di lavoro Log Analytics potrà raccogliere da tutti gli agenti connessi.

| Sorgente dati | Descrizione |

|---|---|

| Log eventi di Windows | Informazioni inviate al sistema di registrazione eventi di Windows. |

| Syslog | Informazioni inviate al sistema di registrazione eventi Linux |

| Prestazioni | Valori numerici che misurano le prestazioni di diversi aspetti del sistema operativo e dei carichi di lavoro |

| Log IIS | Informazioni sull'utilizzo dei siti Web IIS in esecuzione nel sistema operativo ospite |

| Log personalizzati | Eventi provenienti da file di testo in computer Windows e Linux |

Altri servizi

L'agente per Linux e Windows non serve solo per connettersi a Azure Monitor. Altri servizi, ad esempio Microsoft Defender for Cloud e Microsoft Sentinel, si basano sull'agente e sull'area di lavoro Log Analytics connessa. Il agente supporta anche Azure Automation per ospitare il ruolo di Hybrid Runbook Worker e altri servizi, ad esempio Rilevamento delle modifiche, Gestione degli aggiornamenti e Microsoft Defender per il Cloud. Per ulteriori informazioni sul ruolo di Hybrid Runbook Worker, vedere Hybrid Runbook Worker di Azure Automation.

Limitazioni dell'area di lavoro e del gruppo di gestione

Per informazioni dettagliate sulla connessione di un agente a un gruppo di gestione di Operations Manager, vedere Configurare l'agente per creare report a un gruppo di gestione di Operations Manager.

- Gli agenti Windows possono connettersi a un massimo di quattro aree di lavoro, anche se sono connessi a un gruppo di gestione di System Center Operations Manager.

- L'agente Linux non supporta il multihoming e può connettersi solo a un'unica area di lavoro o a un gruppo di gestione.

Limitazioni di sicurezza

Gli agenti Windows e Linux supportano lo standard FIPS 140, ma altri tipi di protezione avanzata potrebbero non essere supportati.

Protocollo TLS

Per garantire la sicurezza dei dati in transito verso i log di Monitoraggio di Azure, è consigliabile configurare l'agente in modo da usare almeno il protocollo Transport Layer Security (TLS) 1.2. Le versioni precedenti di TLS/Secure Sockets Layer (SSL) sono state trovate vulnerabili. Anche se attualmente funzionano per consentire la compatibilità con le versioni precedenti, non sono consigliate.

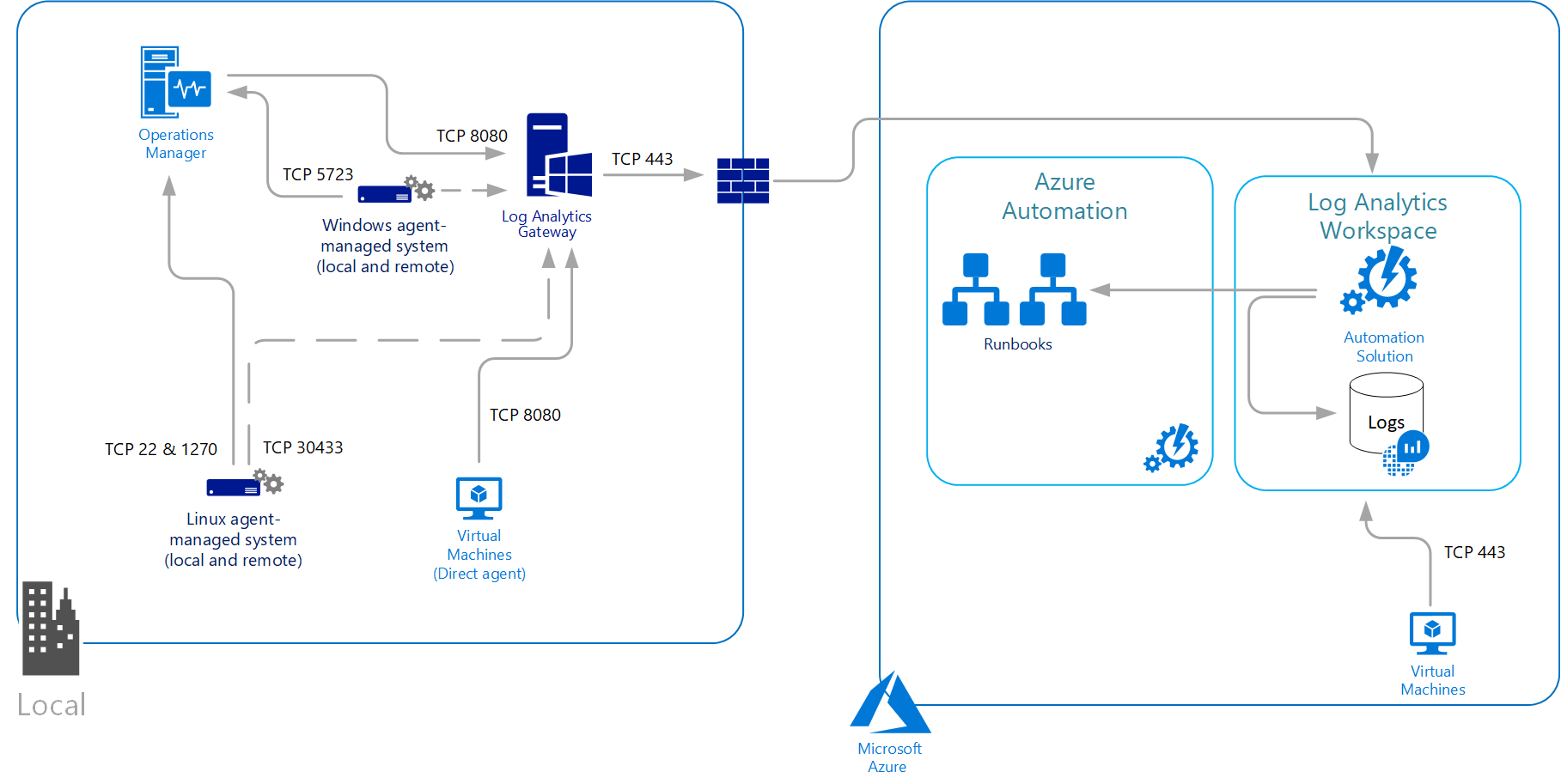

Requisiti di rete

L'agente per Linux e Windows comunica in uscita al servizio Monitoraggio di Azure sulla porta TCP 443. Se il computer si connette tramite un firewall o un server proxy per comunicare tramite Internet, esaminare i requisiti seguenti per comprendere la configurazione di rete necessaria. Se i criteri di sicurezza IT non consentono ai computer della rete di connettersi a Internet, configurare un gateway di Log Analytics e configurare l'agente per la connessione tramite il gateway ad Azure Monitor. L'agente può quindi ricevere informazioni di configurazione e inviare i dati raccolti.

La tabella seguente elenca le informazioni di configurazione del proxy e del firewall necessarie per gli agenti Linux e Windows per comunicare con i log di Monitoraggio di Azure.

Requisiti del firewall

| Risorse dell'Agente | Porte | Direzione | Ignorare il controllo HTTPS |

|---|---|---|---|

| *.ods.opinsights.azure.com | Porta 443 | In uscita | Sì |

| *.oms.opinsights.azure.com | Porta 443 | In uscita | Sì |

| *.blob.core.windows.net | Porta 443 | In uscita | Sì |

| *.azure-automation.net | Porta 443 | In uscita | Sì |

Per informazioni sul firewall necessarie per Azure per enti pubblici, vedere Gestione di Azure per enti pubblici.

Importante

Se il firewall esegue ispezioni CNAME, è necessario configurarlo per consentire tutti i domini in CNAME.

Se si prevede di usare l'Azure Automation Hybrid Runbook Worker per connettersi e registrarsi presso il servizio di Automazione per utilizzare i runbook o le funzionalità di gestione nell'ambiente, deve avere accesso ai numeri di porta e agli URL descritti in Configurare la rete per l'Hybrid Runbook Worker.

Configurazione proxy

L'agente Windows e Linux supporta la comunicazione tramite un server proxy o un gateway di Log Analytics a Monitoraggio di Azure usando il protocollo HTTPS. Sono supportate sia l'autenticazione anonima che quella di base (nome utente/password).

Per l'agente di Windows connesso direttamente al servizio, la configurazione del proxy viene specificata durante l'installazione o dopo la distribuzione dal Pannello di controllo o con PowerShell. L'agente di Log Analytics (MMA) non usa le impostazioni proxy di sistema. Di conseguenza, l'utente deve passare l'impostazione proxy durante l'installazione di MMA. Queste impostazioni verranno archiviate nella configurazione MMA (Registro di sistema) nella macchina virtuale.

Per l'agente di Linux, è possibile specificare il server proxy durante l'installazione o dopo l'installazione modificando il file di configurazione proxy.conf. Il valore di configurazione del proxy dell'agente Linux ha la sintassi seguente:

[protocol://][user:password@]proxyhost[:port]

| Proprietà | Descrizione |

|---|---|

| Protocollo | https |

| utente | Nome utente facoltativo per l'autenticazione proxy |

| parola d’ordine | Password facoltativa per l'autenticazione proxy |

| proxyhost | Indirizzo o FQDN del server proxy/gateway Log Analytics |

| porto | Numero di porta facoltativo del server proxy/gateway Log Analytics |

Ad esempio: https://user01:password@proxy01.contoso.com:30443

Nota

Se si usano caratteri speciali, ad esempio "@" nella password, si riceverà un errore di connessione proxy perché il valore viene analizzato in modo non corretto. Per risolvere questo problema, codificare la password nell'URL usando uno strumento come URLDecode.

Passaggi successivi

- Esaminare le origini dati per informazioni sulle origini dati disponibili per raccogliere i dati dal sistema Windows o Linux.

- Altre informazioni sulle query di log per analizzare i dati raccolti dalle origini dati e dalle soluzioni.

- Altre informazioni sulle soluzioni di monitoraggio che aggiungono funzionalità a Monitoraggio di Azure e raccolgono anche dati nell'area di lavoro Log Analytics.