Gestire l'accesso alle aree di lavoro Log Analytics

I fattori che determinano a quali dati è possibile accedere in un'area di lavoro Log Analytics sono:

- Impostazioni nell'area di lavoro stessa.

- Autorizzazioni di accesso alle risorse che inviano dati all'area di lavoro.

- Metodo usato per accedere all'area di lavoro.

Questo articolo descrive come gestire l'accesso ai dati in un'area di lavoro Log Analytics.

Panoramica

I fattori che definiscono i dati a cui è possibile accedere sono descritti nella tabella seguente. Ogni fattore è descritto ulteriormente nelle sezioni seguenti.

| Fattore | Descrizione |

|---|---|

| Modalità di accesso | Metodo usato per accedere all'area di lavoro. Definisce l'ambito dei dati disponibili e la modalità di controllo di accesso applicata. |

| Modalità di controllo di accesso | Impostazione nell'area di lavoro che definisce se le autorizzazioni vengono applicate a livello di area di lavoro o di risorsa. |

| Controllo degli accessi in base al ruolo di Azure | Autorizzazioni applicate a singoli utenti o gruppi di utenti per l'area di lavoro o la risorsa che invia dati all'area di lavoro. Definisce i dati a cui si ha accesso. |

| Controllo degli accessi in base al ruolo di Azure a livello di tabella | Autorizzazioni facoltative che definiscono tipi di dati specifici nell'area di lavoro a cui è possibile accedere. Può essere applicato a tutte le modalità di accesso o di controllo di accesso. |

Modalità di accesso

La modalità di accesso si riferisce al modo in cui si accede a un'area di lavoro Log Analytics e definisce i dati a cui è possibile accedere durante la sessione corrente. La modalità viene determinata in base all'ambito selezionato in Log Analytics.

Sono presenti due modalità di accesso:

- Contesto dell'area di lavoro: è possibile visualizzare tutti i log nell'area di lavoro per cui si dispone dell'autorizzazione. Le query in questa modalità hanno come ambito tutti i dati nelle tabelle a cui si ha accesso nell'area di lavoro. Questa modalità di accesso viene usata quando si accede ai log con l'area di lavoro come ambito, ad esempio quando si seleziona Log nel menu Monitoraggio di Azure nel portale di Azure.

- Contesto della risorsa: quando si accede all'area di lavoro per una risorsa, un gruppo di risorse o una sottoscrizione specifica, ad esempio scegliendo Log dal menu di una risorsa nel portale di Azure, è possibile visualizzare i log solo per le risorse delle tabelle a cui si ha accesso. L'ambito delle query in questa modalità è limitato ai dati associati alla risorsa specifica. Questa modalità consente anche un controllo degli accessi in base al ruolo di Azure granulare. Le aree di lavoro usano un modello di log di contesto delle risorse in cui ogni record di log generato da una risorsa di Azure viene associato automaticamente a questa risorsa.

I record sono disponibili nelle query di contesto delle risorse solo se sono associate alla risorsa pertinente. Per controllare questa associazione, eseguire una query e verificare che la colonna _ResourceId sia popolata.

Esistono limitazioni note con le risorse seguenti:

- Computer esterni ad Azure: il contesto delle risorse è supportato solo con Azure Arc per i server.

- Application Insights: supportato per il contesto delle risorse solo quando si usa una risorsa di Application Insights basata sull'area di lavoro.

- Azure Service Fabric

Confrontare le modalità di accesso

La tabella seguente riepiloga le modalità di accesso:

| Problema | Contesto dell'area di lavoro | Contesto delle risorse |

|---|---|---|

| A chi è destinato ogni modello? | Amministrazione centrale. Amministratori che hanno l'esigenza di configurare la raccolta dati e utenti che hanno bisogno di accedere a un'ampia varietà di risorse. Attualmente è necessario anche per gli utenti che devono accedere ai log per le risorse all'esterno di Azure. |

Team di applicazioni. Amministratori delle risorse di Azure monitorate. Consente loro di concentrarsi sulla propria risorsa senza filtri. |

| Cosa è richiesto a un utente per visualizzare i log? | Autorizzazioni per l'area di lavoro. Vedere "Autorizzazioni dell'area di lavoro" in Gestire l'accesso usando le autorizzazioni dell'area di lavoro. |

Accesso in lettura alla risorsa. Vedere "Autorizzazioni delle risorse" in Gestire l'accesso usando le autorizzazioni di Azure. Le autorizzazioni possono essere ereditate dal gruppo di risorse o dalla sottoscrizione o assegnate direttamente alla risorsa. L'autorizzazione per i log per la risorsa verrà assegnata automaticamente. L'utente non richiede l'accesso all'area di lavoro. |

| Qual è l'ambito delle autorizzazioni? | Area di lavoro. Gli utenti con accesso all'area di lavoro possono eseguire query su tutti i log nell'area di lavoro dalle tabelle per cui dispongono delle autorizzazioni. Vedere Impostare l'accesso in lettura a livello di tabella. |

Risorsa di Azure. Gli utenti possono eseguire query sui log per risorse, gruppi di risorse o sottoscrizioni specifici a cui hanno accesso in qualsiasi area di lavoro, ma non possono eseguire query sui log per altre risorse. |

| In che modo un utente può accedere ai log? | Nel menu Monitoraggio di Azure selezionare Log. Selezionare Log nelle aree di lavoro Log Analytics. Dalle cartelle di lavoro di Monitoraggio di Azure. |

Selezionare Log nel menu per la risorsa di Azure. Gli utenti avranno accesso ai dati per tale risorsa. Selezionare Log nel menu Monitoraggio di Azure. Gli utenti avranno accesso ai dati per tutte le risorse a cui hanno accesso. Selezionare Log dalle aree di lavoro Log Analytics, se gli utenti hanno accesso all'area di lavoro. Dalle cartelle di lavoro di Monitoraggio di Azure. |

Modalità di controllo di accesso

La modalità di controllo di accesso è un'impostazione in ogni area di lavoro che definisce la modalità di determinazione delle autorizzazioni per l'area di lavoro.

Richiedi autorizzazioni dell'area di lavoro. Questa modalità di controllo non consente il controllo degli accessi in base al ruolo granulare di Azure. Per accedere all'area di lavoro, all'utente devono essere concesse le autorizzazioni per l'area di lavoro o per tabelle specifiche.

Se un utente accede all'area di lavoro in modalità con contesto dell'area di lavoro, ha accesso a tutti i dati in qualsiasi tabella a cui ha accesso. Se un utente accede all'area di lavoro in modalità con contesto delle risorse, ha accesso solo ai dati per tale risorsa in qualsiasi tabella a cui ha accesso.

Questa impostazione è l'impostazione predefinita per tutte le aree di lavoro create prima di marzo 2019.

Usa le autorizzazioni della risorsa o dell'area di lavoro. Questa modalità di controllo consente il controllo granulare degli accessi in base al ruolo di Azure. Agli utenti può essere concesso l'accesso solo ai dati associati alle risorse che possono visualizzare tramite l'assegnazione dell'autorizzazione

readdi Azure.Quando un utente accede all'area di lavoro in modalità con contesto dell'area di lavoro, vengono applicate le autorizzazioni dell'area di lavoro. Quando un utente accede all'area di lavoro in modalità con contesto delle risorse, vengono verificate solo le autorizzazioni delle risorse e le autorizzazioni dell'area di lavoro vengono ignorate. Abilitare il controllo degli accessi in base al ruolo di Azure per un utente rimuovendolo dalle autorizzazioni dell'area di lavoro e consentendogli il riconoscimento delle autorizzazioni per le risorse.

Questa impostazione è l'impostazione predefinita per tutte le aree di lavoro create dopo marzo 2019.

Nota

Se un utente dispone solo delle autorizzazioni per le risorse dell'area di lavoro, può accedere all'area di lavoro solo usando la modalità con contesto delle risorse, presupponendo che la modalità di accesso all'area di lavoro sia impostata su Usa le autorizzazioni della risorsa o dell'area di lavoro.

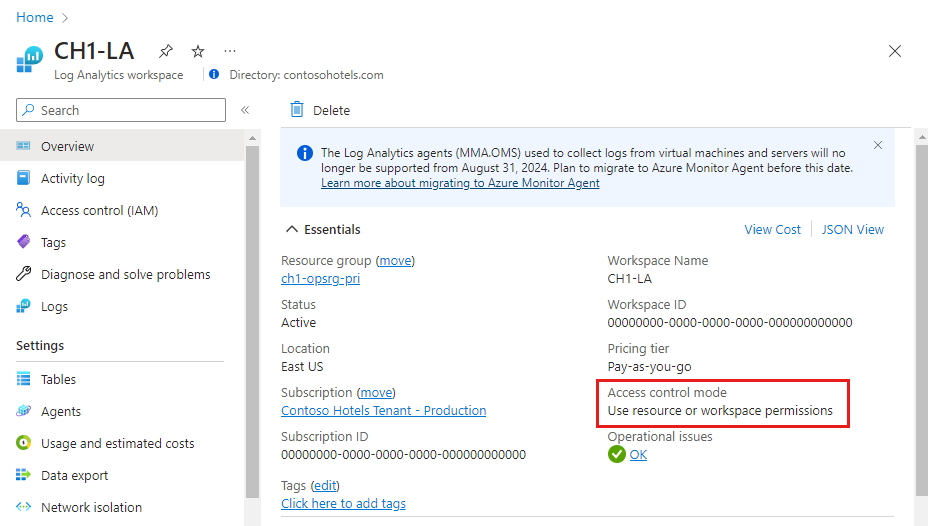

Configurare la modalità di controllo di accesso per un'area di lavoro

Visualizzare la modalità di controllo di accesso dell'area di lavoro corrente nella pagina Panoramica dell'area di lavoro nel menu dell'area di lavoro Log Analytics.

Modificare questa impostazione nella pagina Proprietà dell'area di lavoro. Se non si dispone delle autorizzazioni per configurare l'area di lavoro, la modifica dell'impostazione è disabilitata.

Controllo degli accessi in base al ruolo di Azure

L'accesso a un'area di lavoro viene gestito tramite il controllo degli accessi in base al ruolo di Azure. Per concedere l'accesso all'area di lavoro Log Analytics usando le autorizzazioni di Azure, seguire i passaggi indicati in Assegnare ruoli di Azure per gestire l'accesso alle risorse della sottoscrizione di Azure.

Autorizzazioni dell'area di lavoro

A ogni area di lavoro possono essere associati più account. Ogni account può avere accesso a più aree di lavoro. La tabella seguente elenca le autorizzazioni di Azure per diverse azioni dell'area di lavoro:

| Azione | Autorizzazioni di Azure necessarie | Note |

|---|---|---|

| Modificare il piano tariffario. | Microsoft.OperationalInsights/workspaces/*/write |

|

| Creare un'area di lavoro nel portale di Azure. | Microsoft.Resources/deployments/* Microsoft.OperationalInsights/workspaces/* |

|

| Visualizzare le proprietà di base dell'area di lavoro e immettere il riquadro dell'area di lavoro nel portale. | Microsoft.OperationalInsights/workspaces/read |

|

| Eseguire query sui log usando qualsiasi interfaccia. | Microsoft.OperationalInsights/workspaces/query/read |

|

| Accedere a tutti i tipi di log usando query. | Microsoft.OperationalInsights/workspaces/query/*/read |

|

| Accedere a una tabella di log specifica - metodo legacy | Microsoft.OperationalInsights/workspaces/query/<table_name>/read |

|

| Leggere le chiavi dell'area di lavoro per consentire l'invio di log a questa area di lavoro. | Microsoft.OperationalInsights/workspaces/sharedKeys/action |

|

| Creare o aggiornare una regola di riepilogo | Microsoft.Operationalinsights/workspaces/summarylogs/write |

|

| Aggiungere e rimuovere soluzioni di monitoraggio. | Microsoft.Resources/deployments/* Microsoft.OperationalInsights/* Microsoft.OperationsManagement/* Microsoft.Automation/* Microsoft.Resources/deployments/*/writeQueste autorizzazioni devono essere concesse a livello di gruppo di risorse o di sottoscrizione. |

|

| Visualizzare i dati nei riquadri delle soluzioni Backup e Site Recovery. | Amministratore/Coamministratore Risorse di accesso distribuite usando il modello di distribuzione classica. |

|

| Eseguire un processo di ricerca. | Microsoft.OperationalInsights/workspaces/tables/write Microsoft.OperationalInsights/workspaces/searchJobs/write |

|

| Ripristinare i dati dalla conservazione a lungo termine. | Microsoft.OperationalInsights/workspaces/tables/write Microsoft.OperationalInsights/workspaces/restoreLogs/write |

|

| Creare o modificare la regola di riepilogo | Microsoft.Operationalinsights/workspaces/summarylogs/write |

Ruoli predefiniti

Assegnare agli utenti questi ruoli per concedere loro l'accesso ad ambiti diversi:

- Sottoscrizione: accesso a tutte le aree di lavoro nella sottoscrizione

- Gruppo di risorse: accesso a tutte le aree di lavoro nel gruppo di risorse

- Risorsa: accesso alla sola area di lavoro specificata

Creare assegnazioni a livello di risorsa (area di lavoro) per assicurare un controllo di accesso accurato. Usare i ruoli personalizzati per creare ruoli con le autorizzazioni specifiche necessarie.

Nota

Per aggiungere e rimuovere utenti da un ruolo utente, è necessario disporre delle autorizzazioni Microsoft.Authorization/*/Delete e Microsoft.Authorization/*/Write.

Lettore di Log Analytics

I membri del ruolo Lettore di Log Analytics possono visualizzare tutti i dati di monitoraggio e le impostazioni di monitoraggio, inclusa la configurazione della diagnostica di Azure in tutte le risorse di Azure. Consente ai membri di visualizzare tutti i dati sulle risorse all'interno dell'ambito assegnato, tra cui:

- Visualizzare e cercare tutti i dati di monitoraggio.

- Visualizzare le impostazioni di monitoraggio, inclusa la configurazione della diagnostica di Azure in tutte le risorse di Azure.

Il ruolo di lettore di Log Analytics include le azioni di Azure seguenti:

| Type | Autorizzazione | Descrizione |

|---|---|---|

| Azione | */read |

Consente di visualizzare tutte le risorse di Azure e la configurazione delle risorse. Include la visualizzazione di: - Stato dell'estensione macchina virtuale. - Configurazione della diagnostica di Azure nelle risorse. - Tutte le proprietà e le impostazioni di tutte le risorse. Per le aree di lavoro, consente autorizzazioni complete senza restrizioni per leggere le impostazioni dell'area di lavoro ed eseguire query sui dati. Vedere altre opzioni granulari nell'elenco precedente. |

| Azione | Microsoft.Support/* |

Consente di aprire casi di supporto. |

| Non azione | Microsoft.OperationalInsights/workspaces/sharedKeys/read |

Impedisce la lettura della chiave dell'area di lavoro, necessaria per l'uso dell'API di raccolta dati e per l'installazione degli agenti. Ciò impedisce all'utente di aggiungere nuove risorse all'area di lavoro. |

Collaboratore di Log Analytics

I membri del ruolo Collaboratore di Log Analytics possono eseguire queste operazioni:

- Leggere tutti i dati di monitoraggio concessi dal ruolo Lettore di Log Analytics.

- Modificare le impostazioni di monitoraggio per le risorse di Azure, tra cui:

- Aggiunta dell'estensione macchina virtuale alle macchine virtuali.

- Configurazione della diagnostica di Azure in tutte le risorse di Azure.

- Creare e configurare account di Automazione. L'autorizzazione deve essere concessa a livello di gruppo di risorse o sottoscrizione.

- Aggiungere e rimuovere soluzioni di gestione. L'autorizzazione deve essere concessa a livello di gruppo di risorse o sottoscrizione.

- Leggere le chiavi dell'account di archiviazione.

- Configurare la raccolta di log da Archiviazione di Azure.

- Configurare le regole di esportazione dei dati.

- Eseguire un processo di ricerca.

- Ripristinare i dati dalla conservazione a lungo termine.

Avviso

È possibile usare l'autorizzazione per aggiungere un'estensione macchina virtuale a una VM per ottenere il controllo completo su di essa.

Il ruolo di collaboratore di Log Analytics include le azioni di Azure seguenti:

| Autorizzazione | Descrizione |

|---|---|

*/read |

Consente di visualizzare tutte le risorse di Azure e la configurazione delle risorse. Include la visualizzazione di: - Stato dell'estensione macchina virtuale. - Configurazione della diagnostica di Azure nelle risorse. - Tutte le proprietà e le impostazioni di tutte le risorse. Per le aree di lavoro, consente autorizzazioni complete senza restrizioni per leggere le impostazioni dell'area di lavoro ed eseguire query sui dati. Vedere altre opzioni granulari nell'elenco precedente. |

Microsoft.Automation/automationAccounts/* |

Consente di creare e configurare account di automazione di Azure, inclusa l'aggiunta e modifica di runbook. |

Microsoft.ClassicCompute/virtualMachines/extensions/* Microsoft.Compute/virtualMachines/extensions/* |

Consente di aggiungere, aggiornare e rimuovere estensioni macchina virtuale, inclusa l'estensione Microsoft Monitoring Agent e l'estensione agente OMS per Linux. |

Microsoft.ClassicStorage/storageAccounts/listKeys/action Microsoft.Storage/storageAccounts/listKeys/action |

Consente di visualizzare la chiave dell'account di archiviazione, È necessaria per configurare Log Analytics per la lettura dei log dagli account di archiviazione di Azure. |

Microsoft.Insights/alertRules/* |

Consente di aggiungere, aggiornare e rimuovere regole di avviso. |

Microsoft.Insights/diagnosticSettings/* |

Consente di aggiungere, aggiornare e rimuovere impostazioni di diagnostica dalle risorse di Azure. |

Microsoft.OperationalInsights/* |

Consente di aggiungere, aggiornare e rimuovere configurazioni per le aree di lavoro di Log Analytics. Per modificare le impostazioni avanzate dell'area di lavoro, l'utente ha bisogno di Microsoft.OperationalInsights/workspaces/write. |

Microsoft.OperationsManagement/* |

Aggiungere e rimuovere soluzioni di gestione. |

Microsoft.Resources/deployments/* |

Consente di creare ed eliminare distribuzioni, È necessaria per aggiungere e rimuovere soluzioni, aree di lavoro e account di automazione. |

Microsoft.Resources/subscriptions/resourcegroups/deployments/* |

Consente di creare ed eliminare distribuzioni, È necessaria per aggiungere e rimuovere soluzioni, aree di lavoro e account di automazione. |

Autorizzazioni risorse

Per leggere i dati da o inviare dati a un'area di lavoro con contesto della risorsa, sono necessarie queste autorizzazioni per la risorsa:

| Autorizzazione | Descrizione |

|---|---|

Microsoft.Insights/logs/*/read |

Possibilità di visualizzare tutti i dati di log per la risorsa |

Microsoft.Insights/logs/<tableName>/readEsempio: Microsoft.Insights/logs/Heartbeat/read |

Possibilità di visualizzare una tabella specifica per questa risorsa - metodo legacy |

Microsoft.Insights/diagnosticSettings/write |

Possibilità di configurare l'impostazione di diagnostica per consentire la configurazione dei log per questa risorsa |

L'autorizzazione /read viene in genere concessa da un ruolo che include autorizzazioni di */lettura o *, ad esempio i ruoli Lettore e Collaboratore predefiniti. I ruoli personalizzati che includono azioni specifiche o i ruoli predefiniti dedicati potrebbero non includere questa autorizzazione.

Esempio di ruolo personalizzato

Oltre a usare i ruoli predefiniti per un'area di lavoro Log Analytics, è possibile creare ruoli personalizzati per assegnare autorizzazioni più granulari. Ecco alcuni esempi comuni.

Esempio 1: concedere a un utente l'autorizzazione per leggere i dati di log dalle risorse.

- Configurare la modalità di controllo di accesso dell'area di lavoro per l'uso delle autorizzazioni dell'area di lavoro o della risorsa.

- Concedere agli utenti le autorizzazioni

*/readoMicrosoft.Insights/logs/*/readalle proprie risorse. Se è già stato assegnato loro il ruolo Lettore di Log Analytics nell'area di lavoro, è sufficiente.

Esempio 2: concedere a un utente l'autorizzazione per leggere i dati di log dalle risorse ed eseguire un processo di ricerca.

- Configurare la modalità di controllo di accesso dell'area di lavoro per l'uso delle autorizzazioni dell'area di lavoro o della risorsa.

- Concedere agli utenti le autorizzazioni

*/readoMicrosoft.Insights/logs/*/readalle proprie risorse. Se è già stato assegnato loro il ruolo Lettore di Log Analytics nell'area di lavoro, è sufficiente. - Concedere agli utenti le autorizzazioni seguenti per l'area di lavoro:

Microsoft.OperationalInsights/workspaces/tables/write: obbligatorio per poter creare la tabella dei risultati della ricerca (_SRCH).Microsoft.OperationalInsights/workspaces/searchJobs/write: obbligatorio per consentire l'esecuzione dell'operazione del processo di ricerca.

Esempio 3: concedere a un utente l'autorizzazione per leggere i dati di log dalle risorse e configurare le risorse per inviare i log all'area di lavoro Log Analytics.

- Configurare la modalità di controllo di accesso dell'area di lavoro per l'uso delle autorizzazioni dell'area di lavoro o della risorsa.

- Concedere agli utenti le autorizzazioni seguenti per l'area di lavoro:

Microsoft.OperationalInsights/workspaces/readeMicrosoft.OperationalInsights/workspaces/sharedKeys/action. Con queste autorizzazioni, gli utenti non possono eseguire query a livello di area di lavoro. Possono enumerare solo l'area di lavoro e usarla come destinazione per le impostazioni di diagnostica o la configurazione dell'agente. - Concedere agli utenti le autorizzazioni seguenti per le risorse:

Microsoft.Insights/logs/*/readeMicrosoft.Insights/diagnosticSettings/write. Se sono già stati assegnati i ruoli Collaboratore Log Analytics e Lettore, o se sono state concesse le autorizzazioni*/readper questa risorsa, è sufficiente.

Esempio 4: concedere a un utente l'autorizzazione per leggere i dati di log dalle risorse, ma non per inviare i log all'area di lavoro Log Analytics o per leggere gli eventi di sicurezza.

- Configurare la modalità di controllo di accesso dell'area di lavoro per l'uso delle autorizzazioni dell'area di lavoro o della risorsa.

- Concedere agli utenti le autorizzazioni seguenti per le risorse:

Microsoft.Insights/logs/*/read. - Aggiungere il comando NonAction seguente per impedire agli utenti di leggere il tipo SecurityEvent:

Microsoft.Insights/logs/SecurityEvent/read. NonAction deve trovarsi nello stesso ruolo personalizzato dell'azione che fornisce l'autorizzazione in lettura (Microsoft.Insights/logs/*/read). Se l'utente eredita l'azione di lettura da un altro ruolo assegnato a questa risorsa o alla sottoscrizione o al gruppo di risorse, può leggere tutti i tipi di log. Questo scenario è vero anche se eredita*/readesistente, ad esempio, con il ruolo Lettore o Collaboratore.

Esempio 5: concedere a un utente l'autorizzazione per leggere i dati di log dalle risorse e tutti gli accessi di Microsoft Entra e leggere i dati di log della soluzione Gestione aggiornamenti nell'area di lavoro Log Analytics.

- Configurare la modalità di controllo di accesso dell'area di lavoro per l'uso delle autorizzazioni dell'area di lavoro o della risorsa.

- Concedere agli utenti le autorizzazioni seguenti per l'area di lavoro:

Microsoft.OperationalInsights/workspaces/read: obbligatorio affinché l'utente possa enumerare l'area di lavoro e aprire il riquadro dell'area di lavoro nel portale di AzureMicrosoft.OperationalInsights/workspaces/query/read: obbligatorio per ogni utente in grado di eseguire queryMicrosoft.OperationalInsights/workspaces/query/SigninLogs/read: per poter leggere i log di accesso di Microsoft EntraMicrosoft.OperationalInsights/workspaces/query/Update/read: per poter leggere i log della soluzione Gestione aggiornamentiMicrosoft.OperationalInsights/workspaces/query/UpdateRunProgress/read: per poter leggere i log della soluzione Gestione aggiornamentiMicrosoft.OperationalInsights/workspaces/query/UpdateSummary/read: per poter leggere i log di Gestione aggiornamentiMicrosoft.OperationalInsights/workspaces/query/Heartbeat/read: obbligatorio per poter usare le soluzioni di Gestione aggiornamentiMicrosoft.OperationalInsights/workspaces/query/ComputerGroup/read: obbligatorio per poter usare le soluzioni di Gestione aggiornamenti

- Concedere agli utenti le autorizzazioni seguenti alle risorse:

*/read, assegnata al ruolo Lettore, oMicrosoft.Insights/logs/*/read

Esempio 6: impedire a un utente il ripristino dei dati dalla conservazione a lungo termine.

- Configurare la modalità di controllo di accesso dell'area di lavoro per l'uso delle autorizzazioni dell'area di lavoro o della risorsa.

- Assegnare all'utente il ruolo Collaboratore Log Analytics.

- Aggiungere il comando NonAction seguente per impedire agli utenti di ripristinare i dati dalla conservazione a lungo termine:

Microsoft.OperationalInsights/workspaces/restoreLogs/write

Impostare l'accesso in lettura a livello di tabella

Vedere Gestire l'accesso in lettura a livello di tabella.

Passaggi successivi

- Vedere Log Analytics agent overview (Panoramica dell'agente di Log Analytics) per raccogliere dati dai computer nel data center o in un altro ambiente cloud.

- Vedere Raccogliere dati sulle macchine virtuali di Azure per configurare la raccolta di dati dalle macchine virtuali di Azure.