Defender per il cloud raccoglie i dati dalle macchine virtuali (VM) di Azure, dai set di scalabilità di macchine virtuali, dai contenitori IaaS e dai computer non Azure (inclusi quelli locali) per monitorare le vulnerabilità e le minacce per la sicurezza. L'agente di Analisi dei log raccogli i dati, legge diverse configurazioni correlate alla sicurezza oltre ai log eventi del computer e copia i dati nell'area di lavoro per eseguire l'analisi.

Raccolta dati

Come si abilita la raccolta dati?

La raccolta di dati viene attivata automaticamente quando si abilita un piano di Defender che richiede un componente di monitoraggio.

Cosa accade quando si abilita la raccolta dati?

Quando si abilita il provisioning automatico, Defender per il cloud utilizza Analisi dei log in tutte le VM di Azure supportate e in quelle nuove che vengono create. Il provisioning automatico è consigliato, ma è disponibile anche l'installazione manuale dell'agente. Informazioni su come installare l'estensione agente di Log Analytics.

L'agente abilita l'evento di creazione di processi 4688 e il campo CommandLine all'interno dell'evento 4688. I nuovi processi creati nella VM vengono registrati da EventLog e monitorati dai servizi di rilevamento di Defender per il cloud. Per altre informazioni sui dettagli registrati per ogni nuovo processo, vedere i campi descrizione in 4688. L'agente inoltre raccoglie gli eventi 4688 creati nella macchina virtuale e li archivia nella ricerca.

Defender per il cloud configura un criterio di AppLocker locale in modalità di controllo per consentire tutte le applicazioni. Questo criterio fa sì che AppLocker generi eventi, che vengono quindi raccolti e usati da Defender per il cloud. È importante notare che questi criteri non vengono configurati nei computer in cui è già configurato un criterio AppLocker.

Quando Defender per il cloud rileva attività sospette nella VM, il cliente riceve una notifica tramite e-mail se sono state fornite le informazioni sul contatto di sicurezza. Viene visualizzato un avviso anche nella dashboard degli avvisi di sicurezza di Defender per il cloud.

Agenti

Che cos'è l'agente di Analisi dei log?

Per monitorare le vulnerabilità e le minacce per la sicurezza, Microsoft Defender per il cloud dipende dall'agente di Analisi dei log. Questo agente è lo stesso usato dal servizio Monitoraggio di Azure.

L'agente viene talvolta definito Microsoft Monitoring Agent (o "MMA").

L'agente raccogli i dettagli di configurazione relativi alla sicurezza e i log degli eventi dai computer connessi, e copia i dati nell'area di lavoro Analisi dei log per eseguire l'analisi. I dati raccolti sono ad esempio il tipo di sistema operativo e la versione, i log del sistema operativo (log eventi Windows), i processi in esecuzione, il nome del computer, gli indirizzi IP e l'utente connesso.

Verificare che nei computer sia in esecuzione uno dei sistemi operativi supportati per questo agente, come descritto nelle pagine seguenti:

Agente di Log Analytics per i sistemi operativi Windows supportati

Agente di Log Analytics per i sistemi operativi Linux supportati

Maggiori informazioni sui dati raccolti dall'agente di Analisi dei log.

Che cosa determina il diritto di una macchina virtuale al provisioning automatico dell'installazione dell'agente di Log Analytics?

Le macchine virtuali IaaS Windows o Linux hanno diritto al provisioning automatico se:

- L'estensione dell'agente di Analisi dei log non è attualmente installata nella VM.

- La macchina virtuale è nello stato di esecuzione.

- L'agente di macchine virtuali di Azure Linux è installato.

- La VM non viene usata come appliance, ad esempio web application firewall o firewall di nuova generazione.

Quali eventi di sicurezza raccoglie l'agente di Analisi dei log?

Per un elenco completo degli eventi di sicurezza raccolti dall'agente, consultare la sezione Quali tipi di evento vengono archiviati per le impostazioni degli eventi di sicurezza "Comuni" e "Minimo"?.

Importante

Per alcuni servizi, ad esempio Firewall di Azure, la registrazione per una risorsa che produce numerosi log può usare l'archiviazione nell'area di lavoro Analisi dei log. Assicurarsi di usare la registrazione dettagliata solo quando necessario.

Cosa accade se l'agente di Log Analytics è già stato installato come estensione nella macchina virtuale?

Quando l'agente di monitoraggio viene installato come estensione, la configurazione dell'estensione consente il reporting a una sola area di lavoro. Defender per il cloud non esegue l'override delle connessioni esistenti alle aree di lavoro dell'utente. Defender per il cloud archivierà i dati di sicurezza da una VM in un'area di lavoro già connessa quando vi è installata la soluzione "Security" o "SecurityCenterFree". Durante questo processo, Defender per il cloud potrebbe aggiornare l'estensione all'ultima versione.

Per altre informazioni, vedere Provisioning automatico nel caso di installazione di un agente preesistente.

Cosa accade se un agente di Log Analytics è installato direttamente nel computer, ma non come estensione (agente diretto)?

Se l'agente di Analisi dei log viene installato direttamente nella VM (e non come estensione di Azure), Defender per il cloud installerà l'estensione dell'agente di Analisi dei log e potrà aggiornare l'agente Analisi dei log all'ultima versione.

L'agente installato continua a segnalare le aree di lavoro già configurate e segnala all'area di lavoro configurata in Defender per il cloud. Il multihosting è supportato nei computer Windows.

Per le aree di lavoro utente personalizzate, è necessario installare la soluzione "Security" o "SecurityCenterFree" in modo che Defender per il cloud possa elaborare eventi da macchine virtuali e computer che segnalano a tale area di lavoro.

Per i computer Linux, il multihoming dell'agente non è ancora supportato. Se viene rilevata un'installazione dell'agente esistente, Defender per il cloud non usa automaticamente un agente o modifica la configurazione del computer.

Per i computer esistenti nelle sottoscrizioni di cui è stato eseguito l'onboarding in Defender per il cloud prima del 17 marzo 2019, l'agente multihoming non è ancora supportato. Se viene rilevata un'installazione dell'agente esistente, Defender per il cloud non usa automaticamente un agente o modifica la configurazione del computer. Per questi computer, vedere la raccomandazione "Risolvere i problemi di integrità dell'agente di monitoraggio nei computer" per risolvere i problemi di installazione dell'agente

Per altre informazioni, vedere la sezione successiva Cosa accade se un agente diretto di System Center Operations Manager o OMS è già installato nella macchina virtuale?

Cosa accade se un agente di System Center Operations Manager è già installato nella macchina virtuale?

Defender per il cloud implementa un Criterio di Azure che non consente l'installazione dell'agente di Analisi dei log durante l'installazione dell'agente di System Center Operations Manager nel computer. Entrambi gli agenti hanno la possibilità di eseguire il multi-home e di segnalare a System Center Operations Manager e all'area di lavoro Analisi dei log. L'agente Operations manager e l'agente di Analisi dei log condividono librerie di runtime comuni. Nota: se è installata la versione 2012 dell'agente di Operations Manager, non attivare il provisioning automatico. Quando anche il server di Operations Manager è nella versione 2012, si potrebbero perdere funzionalità per la gestibilità.

Qual è l'effetto della rimozione delle estensioni?

Se si rimuove l'estensione Microsoft Monitoring, Defender per il cloud non potrà raccogliere i dati di sicurezza dalla VM e alcune raccomandazioni e alcuni avvisi di sicurezza non saranno disponibili. Entro 24 ore, Defender per il cloud determinerà che nella VM non è presente l'estensione e la reinstalla.

Come si interrompono l'installazione automatica dell'agente e la creazione automatica dell'area di lavoro?

La distribuzione delle estensioni con Defender per il cloud è fortemente consigliata per ottenere gli avvisi di sicurezza e le raccomandazioni sugli aggiornamenti del sistema, le vulnerabilità del sistema operativo e la protezione degli endpoint. La disattivazione delle estensioni limita questi avvisi e raccomandazioni. Tuttavia, è possibile disabilitare il provisioning automatico per un agente o un'estensione specifici:

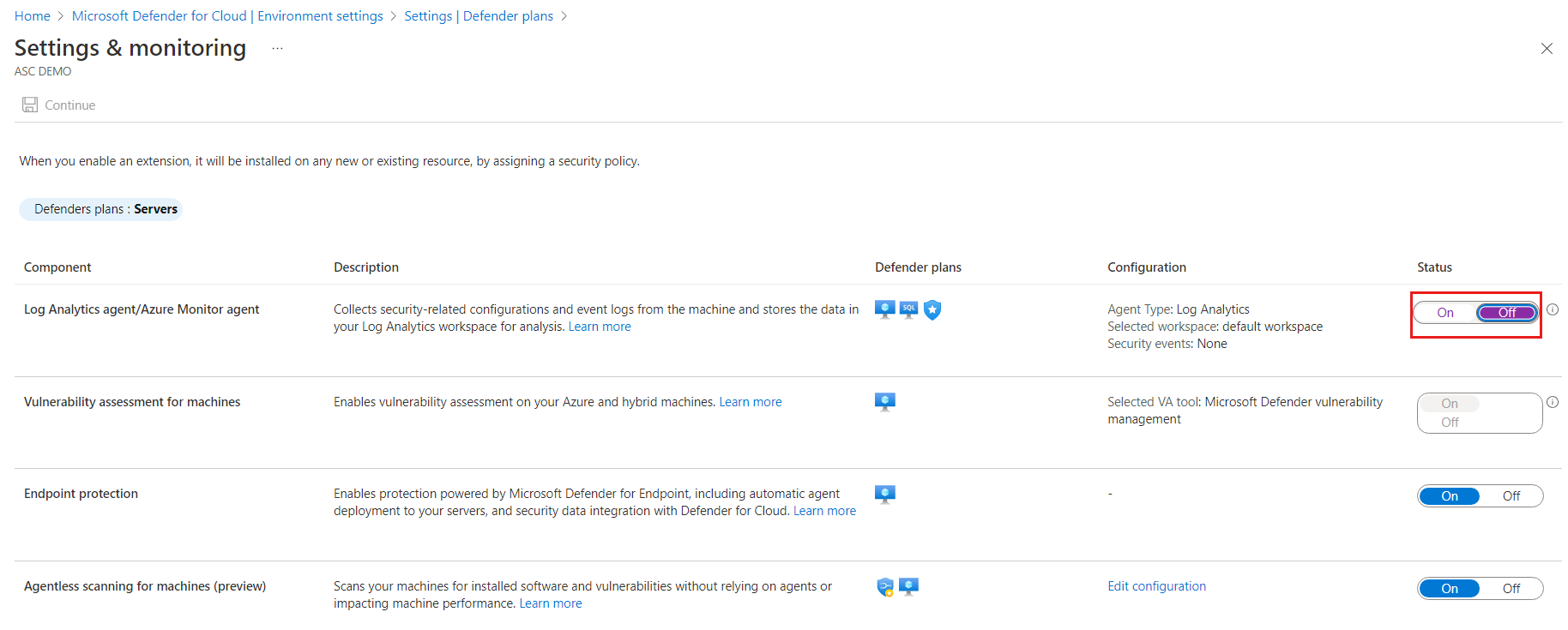

Per disabilitare il provisioning automatico per un agente o un'estensione specifici:

Dal portale di Azure, aprire Defender per il cloud e selezionare Impostazioni ambiente.

Selezionare la sottoscrizione pertinente.

Nella colonna Monitoraggio copertura del piano di Defender per server, selezionare Impostazioni.

Disattivare l'estensione di cui si vuole interrompere il provisioning automatico.

Seleziona Salva.

È consigliabile rifiutare esplicitamente l'installazione automatica dell'agente e la creazione automatica dell'area di lavoro?

Nota

Assicurarsi di aver letto con attenzione le sezioni Quali sono le implicazioni del rifiuto esplicito? e Procedure consigliate quando si rifiuta esplicitamente se si sceglie di rifiutare esplicitamente il provisioning automatico.

È possibile rifiutare esplicitamente il provisioning automatico se si applicano i seguenti scenari:

L'installazione automatica dell'agente da parte di Defender per il cloud si applica all'intera sottoscrizione. Non è possibile applicare l'installazione automatica a un sottoinsieme di VM. Se sono presenti macchine virtuali critiche in cui l'agente di Analisi dei log non può essere installato, sarà necessario rifiutare esplicitamente il provisioning automatico.

L'installazione dell'estensione agente di Log Analytics aggiorna la versione dell'agente. Questa condizione si applica a un agente diretto e a un agente di System Center Operations Manager. In quest'ultimo, l'agente di Operations Manager e l'agente di Analisi dei log condividono librerie di runtime comuni, che verranno aggiornate durante il processo. Se la versione dell'agente di Operations Manager installato è la 2012 e l'agente viene aggiornato, le capacità di gestibilità potrebbero andare perse se anche la versione del server di Operations Manager è la 2012. Valutare l'opportunità di rifiutare esplicitamente il provisioning automatico se la versione dell'agente di Operations Manager installato è la 2012.

Se si vuole evitare di creare più aree di lavoro per sottoscrizione e si dispone di un'area di lavoro personalizzata all'interno della sottoscrizione, sono disponibili due opzioni:

È possibile rifiutare esplicitamente il provisioning automatico. Dopo la migrazione, configurare le impostazioni dell'area di lavoro predefinita come descritto in Come usare l'area di lavoro Log Analytics esistente.

In alternativa, è possibile consentire il completamento della migrazione, l'installazione dell'agente Log Analytics nelle macchine virtuali e la connessione delle macchine virtuali all'area di lavoro creata. Quindi, selezionare l'area di lavoro personalizzata configurando l'impostazione dell'area di lavoro predefinita in modo da acconsentire esplicitamente alla riconfigurazione degli agenti già installati. Per altre informazioni, vedere Come usare l'area di lavoro Log Analytics esistente.

Quali sono le implicazioni del rifiuto esplicito del provisioning automatico?

Al termine della migrazione, Defender per il cloud non potrà raccogliere dati sulla sicurezza dalla VM e alcune raccomandazioni e alcuni avvisi di sicurezza non saranno disponibili. Se si rifiuta esplicitamente, installare l'agente di Log Analytics manualmente. Vedere Procedure consigliate quando si rifiuta esplicitamente.

Quali sono le procedure consigliate quando si rifiuta esplicitamente il provisioning automatico?

Installare manualmente l'estensione agente Analisi dei log in modo che Defender per il cloud possa raccogliere i dati sulla sicurezza dalle VM e fornire raccomandazioni e avvisi. Vedere installazione dell'agente per macchine virtuali Windows oppure installazione dell'agente per macchine virtuali Linux per indicazioni sull'installazione.

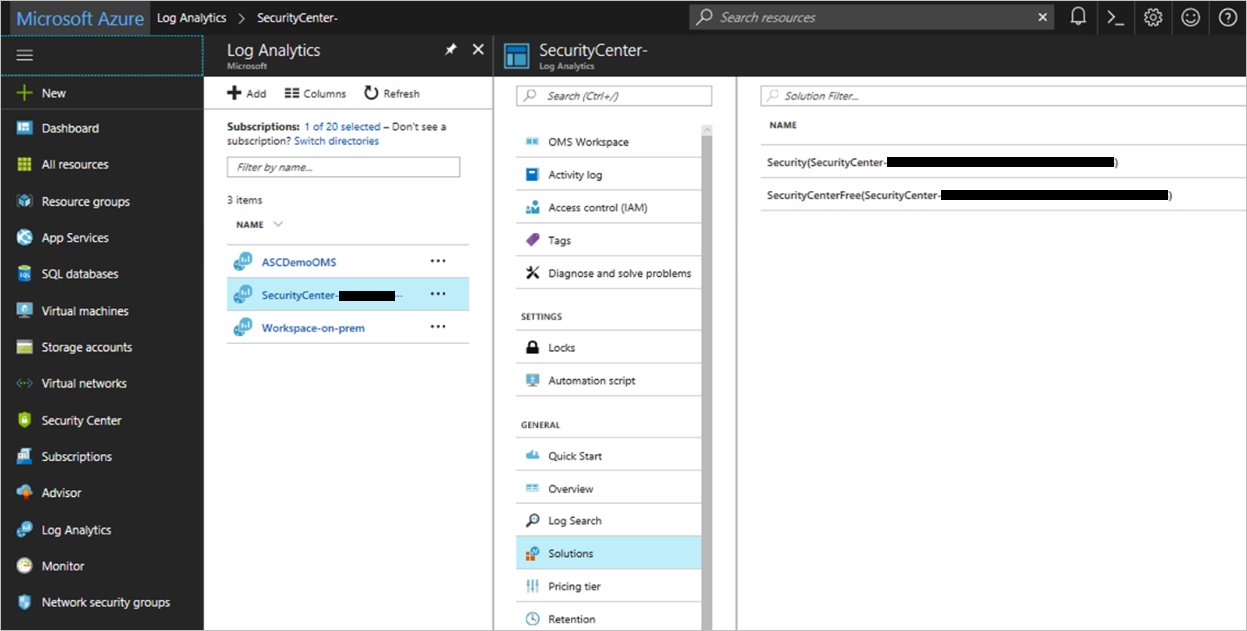

È possibile connettere l'agente a qualsiasi area di lavoro personalizzata esistente o all'area di lavoro creata da Defender per il cloud. Se per un'area di lavoro personalizzata non è abilitata la soluzione "Security" o "SecurityCenterFree", sarà necessario applicare una soluzione. Per applicare, selezionare l'area di lavoro personalizzata e applicare un piano tariffario tramite la pagina Impostazioni ambiente>Piani di Defender

Defender per il cloud abilita la soluzione corretta nell'area di lavoro in base alle opzioni selezionate.

Come si rimuovono le estensioni OMS installate da Defender per il cloud?

È possibile rimuovere manualmente l'agente di Analisi dei log, ma non è consigliabile. Rimozione dei limiti delle estensioni OMS Defender per il cloud raccomandazioni e avvisi.

Nota

Se la raccolta di dati è abilitata, Defender per il cloud reinstallerà l'agente dopo la rimozione. È necessario disabilitare la raccolta di dati prima di rimuovere manualmente l'agente. Consultare "Come si interrompono l'installazione automatica dell'agente e la creazione automatica dell'area di lavoro?" per istruzioni sulla disabilitazione della raccolta di dati.

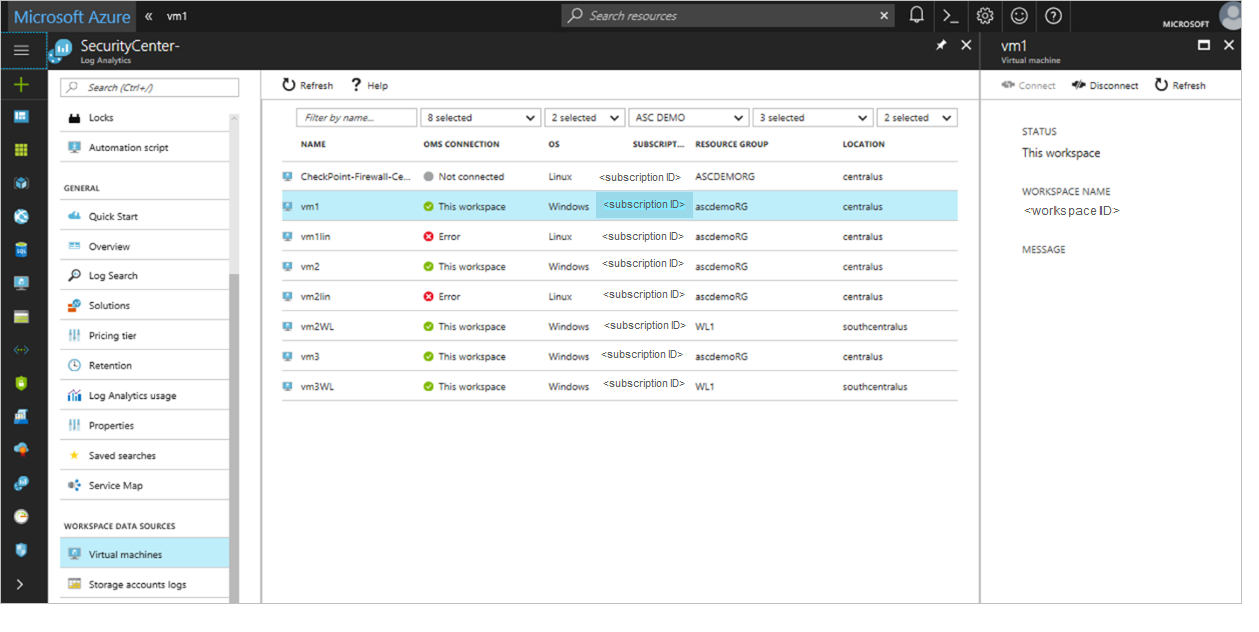

Per rimuovere manualmente l'agente:

Nel portale aprire Log Analytics.

Nella pagina Log Analytics selezionare un'area di lavoro:

Selezionare le macchine virtuali da escludere dal monitoraggio, quindi selezionare Disconnetti.

Nota

Se una VM Linux include già un agente OMS non dell'estensione, la rimozione dell'estensione comporta anche la rimozione dell'agente e sarà necessario reinstallarlo.

Defender per il cloud funzionerà usando un gateway OMS?

Sì. Microsoft Defender per il cloud usa Monitoraggio di Azure per raccogliere dati da VM e server di Azure usando l'agente di Analisi dei log. Per raccogliere i dati, ogni macchina virtuale e server deve connettersi a Internet tramite HTTPS. La connessione può essere diretta, tramite proxy o tramite il gateway OMS.

L'agente di Analisi dei log influisce sulle prestazioni dei server?

L'agente usa una quantità nominale delle risorse di sistema e dovrebbe avere un effetto minimo sulle prestazioni. Per maggiori informazioni sull'agente, sull'estensione e sull'impatto sulle prestazioni, consultare la guida alla pianificazione e alla gestione.

Senza agente

L'analisi senza agente analizza le VM deallocate?

No. L'analisi senza agente non analizza le VM deallocate.

L'analisi senza agente analizza il disco del sistema operativo e i dischi dati?

Sì. L'analisi senza agente analizza sia il disco del sistema operativo che i dischi dati.

Qual è l'ora del giorno in cui viene analizzata la VM, inclusa l'ora di inizio e di fine?

L'ora del giorno è dinamica e può cambiare in diversi account e sottoscrizioni.

Sono presenti dati di telemetria relativi allo snapshot copiato?

In AWS le operazioni sull'account cliente sono tracciabili tramite CloudTrail.

Quali dati vengono raccolti dagli snapshot?

L'analisi senza agente raccoglie dati simili ai dati raccolti da un agente per eseguire la stessa analisi. I dati non elaborati, le informazioni personali o i dati aziendali sensibili non vengono raccolti e solo i risultati dei metadati vengono inviati a Defender per il cloud.

Dove vengono copiati gli snapshot del disco?

Senza agente L'analisi degli snapshot viene eseguita in ambienti sicuri gestiti da Defender per il cloud.

Gli ambienti sono a livello di area in più cloud, in modo che gli snapshot rimangano nella stessa area cloud da cui provengono (ad esempio, uno snapshot di un'istanza EC2 negli Stati Uniti occidentali verrà analizzato nella stessa area, senza essere copiato in un'altra area o cloud).

L'ambiente di scansione in cui vengono analizzati i dischi è volatile, isolato e altamente sicuro.

Come viene gestito lo snapshot del disco nell'account Microsoft? Microsoft può condividere principi di sicurezza & privacy della piattaforma di analisi senza agente?

La piattaforma di analisi senza agente è controllata & conforme ai rigorosi standard di sicurezza e privacy di Microsoft. Alcune delle misure adottate sono (non un elenco completo):

- Isolamento fisico per area, isolamento aggiuntivo per cliente e sottoscrizione

- Crittografia E2E a riposo e in transito

- Snapshot del disco eliminati immediatamente dopo l'analisi

- Solo i metadati (ad esempio i risultati della sicurezza) lasciano l'ambiente di analisi isolato

- L'ambiente di analisi è autonomo

- Tutte le operazioni vengono controllate internamente

Quali sono i costi correlati all'analisi senza agente?

L'analisi senza agente è inclusa sia in Defender Cloud Security Posture Management (CSPM) che nei piani Defender per server P2. Non sono previsti altri costi per Defender per il cloud durante l'abilitazione.

Nota

AWS addebita addebiti per la conservazione degli snapshot del disco. Il processo di analisi Defender per il cloud tenta attivamente di ridurre al minimo il periodo durante il quale uno snapshot viene archiviato nell'account (in genere fino a pochi minuti). AWS potrebbe addebitare un costo aggiuntivo per l'archiviazione degli snapshot del disco. Consultare AWS per vedere quali costi si applicano.

Come è possibile tenere traccia dei costi di AWS sostenuti per gli snapshot del disco creati da Defender per il cloud analisi senza agente?

Gli snapshot del disco vengono creati con la chiave del tag CreatedBy e il valore del tag Microsoft Defender for Cloud. Il tag CreatedBy tiene traccia di chi ha creato la risorsa.

È necessario attivare i tag nella console di gestione Fatturazione e costi. L'attivazione dei tag può richiedere fino a 24 ore.

Dopo aver attivato i tag, AWS genera un report di allocazione dei costi come valore delimitato da virgole (. File CSV) con l'utilizzo e i costi raggruppati in base ai tag attivi.

Aree di lavoro

Vengono fatturati i log di Monitoraggio di Azure nelle aree di lavoro create da Defender per il cloud?

È disponibile un inserimento dati gratuito di 500 MB per ogni area di lavoro. Il calcolo viene eseguito per nodo, per area di lavoro associata, al giorno e la funzionalità è disponibile per ogni area di lavoro in cui è installata una soluzione 'Sicurezza' o 'Antimalware'. L'inserimento di oltre 500 MB di dati comporterà un addebito.

Le aree di lavoro create da Defender per il cloud non comportano addebiti di Monitoraggio di Azure, benché siano configurate per la fatturazione di Monitoraggio di Azure per nodo. Defender per il cloud fatturazione si basa sempre sui criteri di sicurezza Defender per il cloud e sulle soluzioni installate in un'area di lavoro:

Sicurezza avanzata disattivata: Defender per il cloud abilita la soluzione "SecurityCenterFree" nell'area di lavoro predefinita. Non sono previsti addebiti quando non sono abilitati piani di Defender.

Tutti i piani di Microsoft Defender per il cloud abilitati: Defender per il cloud abilita la soluzione "Sicurezza" nell'area di lavoro predefinita.

Per informazioni dettagliate sui prezzi nella valuta locale o nell'area geografica, vedere la pagina dei prezzi.

Nota

Il piano tariffario di Analisi dei log delle aree di lavoro create da Defender per il cloud non influisce sulla fatturazione Defender per il cloud.

Nota

Questo articolo è stato aggiornato di recente in modo da usare il termine log di Monitoraggio di Azure anziché Log Analytics. I dati di log vengono comunque archiviati in un'area di lavoro Log Analytics e vengano ancora raccolti e analizzati dallo stesso servizio Log Analytics. Si sta procedendo a un aggiornamento della terminologia per riflettere meglio il ruolo dei log in Monitoraggio di Azure. Per informazioni dettagliate, vedere Modifiche della terminologia di Monitoraggio di Azure.

Dove viene creata l'area di lavoro predefinita di Log Analytics?

La località dell'area di lavoro predefinita dipende dall'area di Azure:

- Per le VM in Stati Uniti e Brasile, la località dell'area di lavoro sono gli Stati Uniti

- Per le macchine virtuali in Canada, la località dell'area di lavoro è Canada

- Per le VM in Europa, la località dell'area di lavoro è l'Europa

- Per le VM nel Regno Unito, la località dell'area di lavoro è il Regno Unito

- Per le VM in Asia orientale e Asia sud-orientale, la località dell'area di lavoro è l'Asia

- Per le macchine virtuali in Corea del Sud, la località dell'area di lavoro è Corea del Sud

- Per le macchine virtuali in India, la località dell'area di lavoro è India

- Per le macchine virtuali in Giappone, la località dell'area di lavoro è Giappone

- Per le macchine virtuali in Cina, la località dell'area di lavoro è Cina

- Per le macchine virtuali in Australia, la località dell'area di lavoro è Australia

È possibile eliminare le aree di lavoro predefinite create da Defender per il Cloud?

L'eliminazione dell'area di lavoro predefinita non è consigliata. Defender per il cloud usa le aree di lavoro predefinite per archiviare i dati di sicurezza dalle VM. Se si elimina un'area di lavoro, Defender per il cloud non potrà raccogliere tali dati e alcune raccomandazioni e alcuni avvisi di sicurezza non saranno disponibili.

Per il ripristino, rimuovere l'agente di Log Analytics dalle macchine virtuali connesse all'area di lavoro eliminata. Defender per il cloud reinstalla l'agente e crea nuove aree di lavoro predefinite.

Come usare l'area di lavoro Log Analytics esistente

È possibile selezionare un'area di lavoro Analisi dei log esistente per archiviare i dati raccolti da Defender per il cloud. Per usare l'area di lavoro Log Analytics esistente:

- L'area di lavoro deve essere associata alla sottoscrizione di Azure selezionata.

- È necessario avere almeno le autorizzazioni di lettura per accedere all'area di lavoro.

Nota

Per ottenere avvisi di sicurezza da tale agente, assicurarsi che l'agente di Analisi dei log e il computer in cui l'agente esegua entrambi i report in un'area di lavoro Analisi dei log nello stesso tenant.

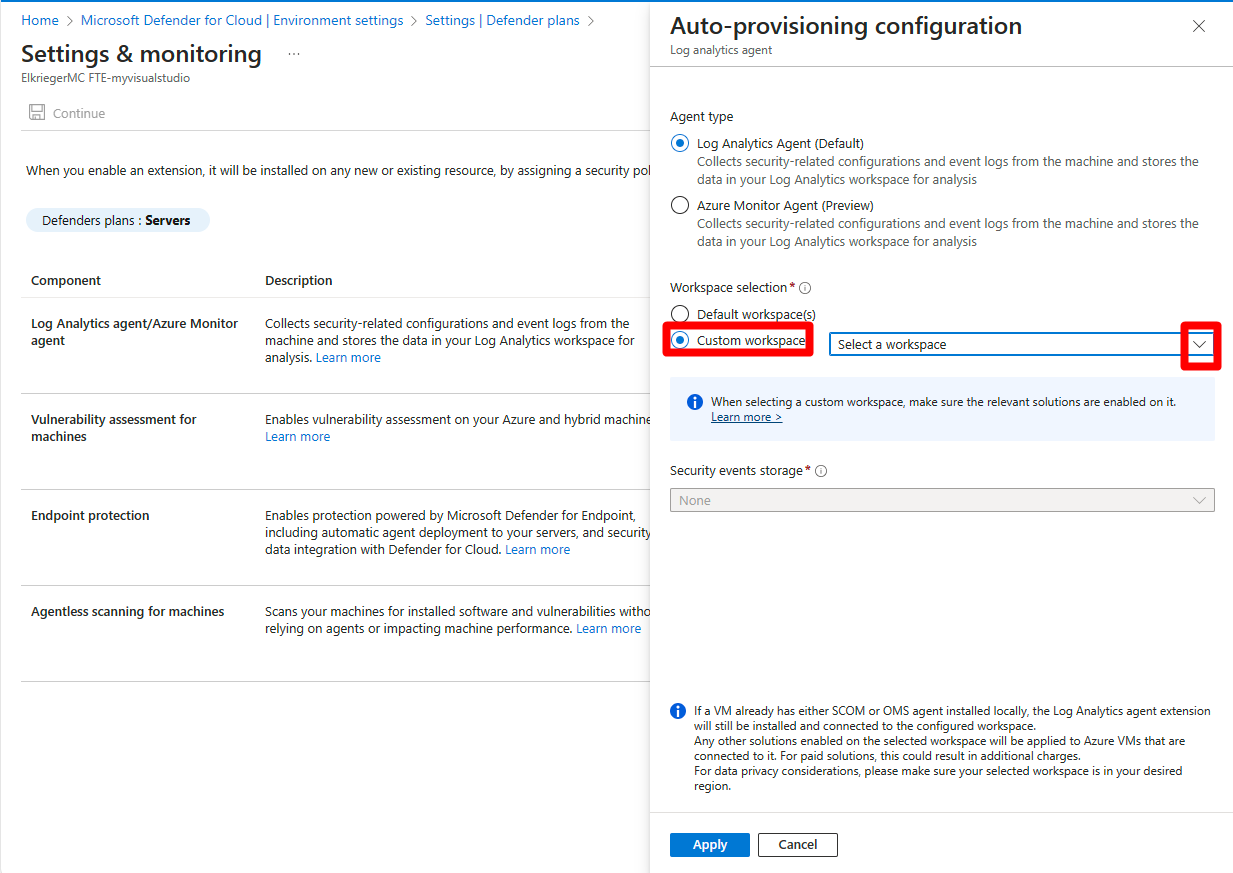

Per selezionare l'area di lavoro Log Analytics esistente:

Dal menu di Defender per il cloud, aprire Impostazioni ambiente.

Selezionare la sottoscrizione pertinente.

Nella colonna Monitoraggio copertura del piano di Defender per server, selezionare Impostazioni.

Per l'agente di Analisi dei log, selezionare Modifica configurazione.

Selezionare Area di lavoro personalizzata e selezionare l'area di lavoro esistente.

Suggerimento

L'elenco include solo le aree di lavoro a cui si ha accesso e che si trovano nella sottoscrizione di Azure.

Selezionare Applica.

Selezionare Continua.

Selezionare Salva e confermare di voler riconfigurare le VM monitorate.

Importante

Questa scelta è rilevante solo se si modifica la configurazione dall'area di lavoro predefinita a un'area di lavoro personalizzata. Se si modifica l'impostazione da un'area di lavoro personalizzata a un'altra o da un'area di lavoro personalizzata all'area di lavoro predefinita, la modifica non viene applicata ai computer esistenti.

- Selezionare No se si desidera che le nuove impostazioni dell'area di lavoro si applichino solo alle nuove macchine virtuali. Le nuove impostazioni dell'area di lavoro si applicano solo alle nuove installazioni dell'agente, ovvero alle VM appena individuate in cui non è installato l'agente di Analisi dei log.

- Selezionare Sì se si desidera che le nuove impostazioni dell'area di lavoro si applichino a tutte le macchine virtuali. In aggiunta, ogni VM connessa a un'area di lavoro creata da Defender per il cloud viene ricollegata alla nuova area di lavoro di destinazione.

Nota

Se si seleziona Sì, non eliminare aree di lavoro create da Defender per il cloud finché tutte le VM non vengono ricollegate alla nuova area di lavoro di destinazione. Questa operazione non riesce se un'area di lavoro viene eliminata troppo presto.

Defender per il cloud esegue l'override di eventuali connessioni esistenti tra le VM e le aree di lavoro?

Se una VM ha già installato l'agente di Analisi dei log come estensione di Azure, Defender per il cloud non esegue l'override della connessione dell'area di lavoro esistente. Al contrario, Defender per il cloud usa l'area di lavoro esistente. La VM è protetta se la soluzione "Security" o "SecurityCenterFree" è stata installata nell'area di lavoro in cui viene segnalato.

Una soluzione Defender per il cloud viene installata nell'area di lavoro selezionata nella schermata Raccolta di dati, se non è già presente, e la soluzione viene applicata solo alle VM pertinenti. Quando viene aggiunta, la soluzione viene automaticamente distribuita per impostazione predefinita a tutti gli agenti di Windows e Linux connessi all'area di lavoro Log Analytics. Il targeting della soluzione consente di applicare un ambito alle soluzioni.

Suggerimento

Se l'agente di Analisi dei log viene installato direttamente nella macchina virtuale (non come estensione di Azure), Defender per il cloud non installa l'agente di Analisi dei log e il monitoraggio della sicurezza è limitato.

Defender per il cloud installa soluzioni nelle aree di lavoro di Analisi dei log esistenti? Quali solo le implicazioni relative alla fatturazione?

Quando Defender per il cloud rileva che una VM è già connessa a un'area di lavoro creata, Defender per il cloud abilita soluzioni in questa area di lavoro in base al piano tariffario specifico. Le soluzioni vengono applicate solo alle VM rilevanti di Azure tramite il targeting della soluzione, quindi la fatturazione rimane invariata.

Nessun piano di Defender abilitato: Defender per il cloud installa la soluzione "SecurityCenterFree" nell'area di lavoro e non viene addebitata alcuna fattura.

Abilitare tutti i piani di Microsoft Defender: Defender per il cloud installa la soluzione "Sicurezza" nell'area di lavoro.

Nell'ambiente sono già presenti aree di lavoro. È possibile usarle per raccogliere i dati di sicurezza?

Se, in una VM, è già installato l'agente Analisi dei log come estensione di Azure, Defender per il cloud usa l'area di lavoro connessa esistente. Una soluzione di Defender per il cloud viene installata nell'area di lavoro, se non è già presente, e la soluzione viene applicata solo alle VM rilevanti tramite il targeting della soluzione.

Quando Defender per il cloud installa l'agente di Analisi dei log nelle VM, usa le aree di lavoro predefinite create da Defender per il cloud se non punta a un'area di lavoro esistente.

Nelle aree di lavoro è già presente una soluzione di sicurezza. Quali solo le implicazioni relative alla fatturazione?

La soluzione Sicurezza & controllo viene usata per abilitare Microsoft Defender per server. Se la soluzione Sicurezza & controllo è già installata in un'area di lavoro, Defender per il cloud usa la soluzione esistente. La fatturazione rimane invariata.

Passaggi successivi

Informazioni sul modo in cui Defender per il cloud raccoglie i dati