Crittografia lato server di archiviazione su disco di Azure

Si applica a: ✔️ macchine virtuali Linux ✔️ macchine virtuali Windows ✔️ set di scalabilità flessibili ✔️ set di scalabilità uniformi

La maggior parte dei dischi gestiti di Azure viene crittografata con la crittografia Archiviazione di Azure, che usa la crittografia lato server (S edizione Standard) per proteggere i dati e per soddisfare gli impegni di sicurezza e conformità dell'organizzazione. La crittografia dell'archiviazione di Azure crittografa automaticamente i dati archiviati nei dischi gestiti di Azure inattivi per impostazione predefinita, dischi del sistema operativo e dischi dati, quando vengono salvati in modo permanente nel cloud. I dischi con crittografia nell'host abilitato, tuttavia, non vengono crittografati tramite Archiviazione di Azure. Per i dischi con crittografia a livello di host abilitata, il server che ospita la macchina virtuale fornisce la crittografia per i dati e i dati crittografati passano in Archiviazione di Azure.

I dati nei dischi gestiti di Azure sono crittografati in modo trasparente con la crittografia AES a 256 bit, una delle crittografie a blocchi più solide disponibili, conforme a FIPS 140-2. Per altre informazioni sui moduli di crittografia sottostanti i dischi gestiti di Azure, vedere API di crittografia: nuova generazione

La crittografia di Archiviazione di Azure non influisce sulle prestazioni dei dischi gestiti e non comporta costi aggiuntivi. Per altre informazioni sulla crittografia di Archiviazione di Azure, vedere Crittografia del servizio Archiviazione di Azure.

Nota

I dischi temporanei non sono dischi gestiti e non vengono crittografati dalla crittografia del servizio di archiviazione, a meno che non si abiliti la crittografia nell'host.

Informazioni sulla gestione delle chiavi di crittografia

È possibile basarsi sulle chiavi gestite dalla piattaforma per la crittografia del disco gestito oppure è possibile gestire la crittografia usando le proprie chiavi. Se si sceglie di gestire la crittografia con le proprie chiavi, è possibile specificare una chiave gestita dal cliente da usare per crittografare e decrittografare tutti i dati presenti nei dischi gestiti.

Le sezioni seguenti descrivono in modo più dettagliato tutte le opzioni per la gestione delle chiavi.

Chiavi gestite dalla piattaforma

Per impostazione predefinita, i dischi gestiti usano chiavi di crittografia gestite dalla piattaforma. Tutti i dischi gestiti, gli snapshot, le immagini e i dati scritti in dischi gestiti esistenti vengono crittografati automaticamente inattivi con chiavi gestite dalla piattaforma. Le chiavi gestite dalla piattaforma vengono gestite da Microsoft.

Chiavi gestite dal cliente

È possibile scegliere di gestire la crittografia a livello di ogni disco gestito, con le proprie chiavi. Quando si specifica una chiave gestita dal cliente, tale chiave viene usata per proteggere e controllare l'accesso alla chiave che crittografa i dati. Le chiavi gestite dal cliente offrono maggiore flessibilità per gestire i controlli di accesso.

Per archiviare le chiavi gestite dal cliente, è necessario usare uno degli archivi chiavi di Azure seguenti:

È possibile importare le proprie chiavi RSA nel proprio insieme di credenziali delle chiavi o generare nuove chiavi RSA in Azure Key Vault. I dischi gestiti di Azure gestiscono la crittografia e la decrittografia in modo completamente trasparente usando la crittografia envelope. I dati vengono crittografati usando una chiave di crittografia dei dati (DEK) basata su AES 256 che è a sua volta protetta tramite le chiavi del cliente. Il servizio di archiviazione genera chiavi di crittografia dei dati e le crittografa con le chiavi gestite dal cliente usando la crittografia RSA. La crittografia envelope consente di ruotare (cambiare) periodicamente le chiavi in base ai criteri di conformità senza influire sulle macchine virtuali. Quando si ruotano le chiavi, il servizio di archiviazione esegue nuovamente la crittografia delle chiavi di crittografia dei dati con le nuove chiavi gestite dal cliente.

I dischi gestiti e l'insieme di credenziali delle chiavi o il modulo di protezione hardware gestito devono trovarsi nella stessa area di Azure, ma possono trovarsi in sottoscrizioni diverse. Devono anche trovarsi nello stesso tenant di Microsoft Entra, a meno che non si usi Crittografare i dischi gestiti con chiavi gestite dal cliente tra tenant (anteprima).

Controllo completo delle chiavi

È necessario concedere l'accesso ai dischi gestiti nell'insieme di credenziali delle chiavi o al modulo di protezione hardware gestito per usare le chiavi per crittografare e decrittografare la chiave DEK. Ciò consente di avere il controllo completo di dati e chiavi. È possibile disabilitare le chiavi o revocare l'accesso ai dischi gestiti in qualsiasi momento. È anche possibile controllare l'uso della chiave di crittografia con il monitoraggio di Azure Key Vault per garantire che solo i dischi gestiti o altri servizi di Azure attendibili accedano alle chiavi.

Importante

Quando una chiave è disabilitata, eliminata o scaduta, tutte le macchine virtuali con il sistema operativo o i dischi dati che usano tale chiave verranno arrestate automaticamente. Dopo l'arresto automatico, le macchine virtuali non verranno avviati finché la chiave non viene nuovamente abilitata o si assegna una nuova chiave.

In genere, le I/O (operazioni di lettura o scrittura) del disco iniziano ad avere esito negativo un'ora dopo che una chiave è disabilitata, eliminata o scaduta.

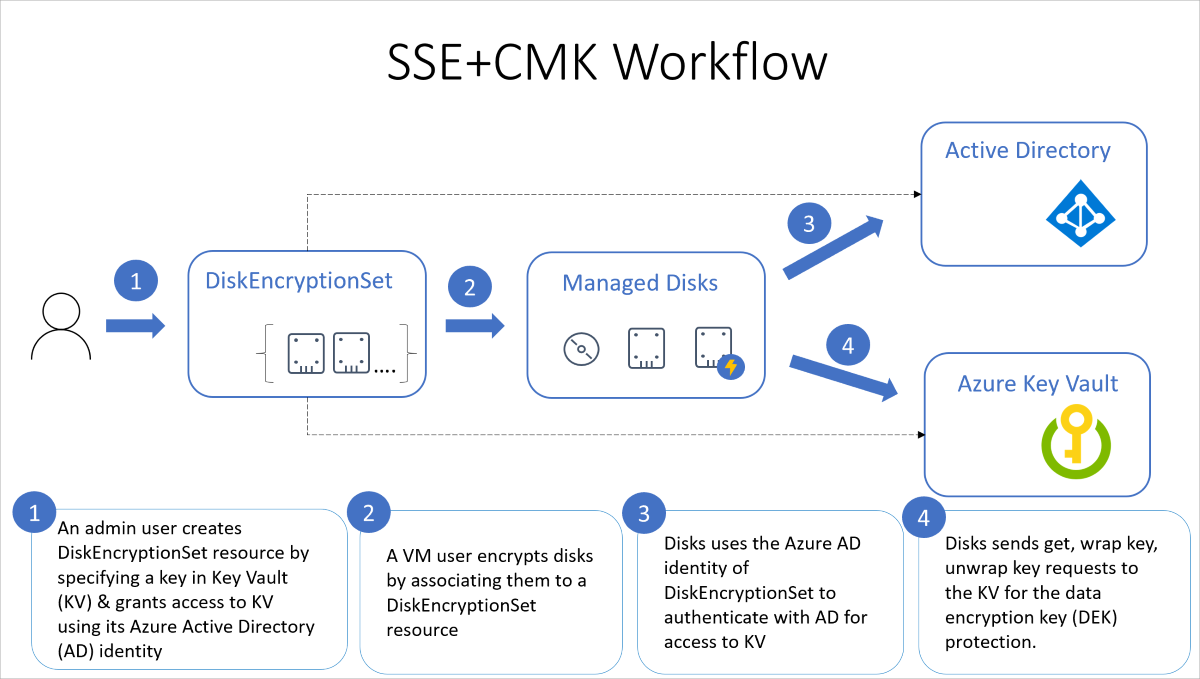

Il diagramma seguente illustra come i dischi gestiti usano Microsoft Entra ID e Azure Key Vault per effettuare richieste usando la chiave gestita dal cliente:

L'elenco seguente illustra il diagramma in maggiore dettaglio:

- Un amministratore di Azure Key Vault crea le risorse dell'insieme di credenziali delle chiavi.

- L'amministratore dell'insieme di credenziali delle chiavi importa le proprie chiavi RSA o genera nuove chiavi RSA nell'insieme di credenziali delle chiavi.

- L'amministratore crea un'istanza della risorsa del set di crittografia dischi, specificando un ID di Azure Key Vault e un URL della chiave. Il set di crittografia dischi è una nuova risorsa introdotta per semplificare la gestione delle chiavi per i dischi gestiti.

- Quando viene creato un set di crittografia del disco, viene creata una identità gestita assegnata dal sistema in MICROSOFT Entra ID e associata al set di crittografia del disco.

- L'amministratore di Azure Key Vault concede quindi all'identità gestita l'autorizzazione per eseguire operazioni nell'insieme di credenziali delle chiavi.

- Un utente della macchina virtuale crea dischi associandoli al set di crittografia dischi. L'utente della macchina virtuale può anche abilitare la crittografia lato server con chiavi gestite dal cliente per le risorse esistenti associandole al set di crittografia dischi.

- I dischi gestiti usano l'identità gestita per inviare richieste ad Azure Key Vault.

- Per la lettura o la scrittura di dati, i dischi gestiti inviano richieste ad Azure Key Vault per crittografare (eseguire il wrapping) e decrittografare (annullare il wrapping) la chiave di crittografia dei dati al fine di eseguire la crittografia e la decrittografia dei dati.

Per revocare l'accesso alle chiavi gestite dal cliente, vedere PowerShell per Azure Key Vault e Interfaccia della riga di comando per Azure Key Vault. La revoca dell'accesso blocca di fatto l'accesso a tutti i dati dell'account di archiviazione poiché il servizio Archiviazione di Azure non può accedere alla chiave di crittografia.

Rotazione automatica delle chiavi gestite dal cliente

In genere, se si usano chiavi gestite dal cliente, è consigliabile abilitare la rotazione automatica delle chiavi alla versione più recente della chiave. La rotazione automatica delle chiavi garantisce la sicurezza delle chiavi. Un disco fa riferimento a una chiave tramite il set di crittografia del disco. Quando si abilita la rotazione automatica per un set di crittografia del disco, il sistema aggiornerà automaticamente tutti i dischi gestiti, gli snapshot e le immagini che fanno riferimento alla crittografia del disco impostata per usare la nuova versione della chiave entro un'ora. Per informazioni su come abilitare le chiavi gestite dal cliente con rotazione automatica delle chiavi, vedere Configurare azure Key Vault e DiskEncryptionSet con rotazione automatica delle chiavi.

Nota

Le macchine virtuali non vengono riavviate durante la rotazione automatica delle chiavi.

Se non è possibile abilitare la rotazione automatica delle chiavi, è possibile usare altri metodi per avvisare l'utente prima della scadenza delle chiavi. In questo modo, è possibile assicurarsi di ruotare le chiavi prima della scadenza e mantenere la continuità aziendale. È possibile usare uno dei Criteri di Azure o Griglia di eventi di Azure per inviare una notifica alla scadenza di una chiave.

Restrizioni

Per il momento, le chiavi gestite dal cliente presentano le restrizioni seguenti:

- Se questa funzionalità è abilitata per un disco con snapshot incrementali, non può essere disabilitata su tale disco o sui relativi snapshot. Per risolvere questo problema, copiare tutti i dati in un disco gestito completamente diverso che non usa chiavi gestite dal cliente. A tale scopo, è possibile usare l'interfaccia della riga di comando di Azure o il modulo di Azure PowerShell.

- Solo chiavi RSA software e HSM di dimensioni pari a 2.048 bit, 3.072 bit e 4.096 bit non sono supportate altre chiavi o dimensioni.

- Le chiavi del modulo di protezione hardware richiedono il livello Premium degli insiemi di credenziali delle chiavi di Azure.

- Solo per Dischi Ultra e dischi SSD Premium v2:

- Gli snapshot creati da dischi crittografati con crittografia lato server e chiavi gestite dal cliente devono essere crittografati con le stesse chiavi gestite dal cliente.

- Le identità gestite assegnate dall'utente non sono supportate per i Dischi Ultra e i dischi SSD Premium v2 crittografati con chiavi gestite dal cliente.

- Attualmente non supportato in Azure per enti pubblici o in Azure Cina.

- La maggior parte delle risorse correlate alle chiavi gestite dal cliente (set di crittografia dischi, macchine virtuali, dischi e snapshot) deve trovarsi nella stessa sottoscrizione e nella stessa area.

- Gli insiemi di credenziali delle chiavi di Azure possono essere usati da una sottoscrizione diversa, ma devono trovarsi nella stessa area del set di crittografia del disco. Come anteprima, è possibile usare Azure Key Vaults da diversi tenant di Microsoft Entra.

- I dischi crittografati con chiavi gestite dal cliente possono passare a un altro gruppo di risorse solo se la macchina virtuale a cui sono collegati è deallocata.

- Non è possibile spostare dischi, snapshot e immagini crittografati con chiavi gestite dal cliente tra sottoscrizioni.

- I dischi gestiti attualmente o precedentemente crittografati con Crittografia dischi di Azure non possono essere crittografati usando chiavi gestite dal cliente.

- È possibile creare fino a 5000 set di crittografia dischi per area per sottoscrizione.

- Per informazioni sull'uso di chiavi gestite dal cliente con raccolte di immagini condivise, vedere Anteprima: Usare chiavi gestite dal cliente per crittografare le immagini.

Aree geografiche supportate

Le chiavi gestite dal cliente sono disponibili in tutte le aree disponibili per i dischi gestiti.

Importante

Le chiavi gestite dal cliente si basano sulle identità gestite per le risorse di Azure, una funzionalità di Microsoft Entra ID. Quando si configurano le chiavi gestite dal cliente, un'identità gestita viene assegnata automaticamente alle risorse dietro le quinte. Se successivamente si sposta la sottoscrizione, il gruppo di risorse o il disco gestito da una directory di Microsoft Entra a un'altra, l'identità gestita associata ai dischi gestiti non viene trasferita al nuovo tenant, quindi le chiavi gestite dal cliente potrebbero non funzionare più. Per altre informazioni, vedere Trasferimento di una sottoscrizione tra le directory di Microsoft Entra.

Per abilitare le chiavi gestite dal cliente per i dischi gestiti, vedere gli articoli su come abilitarlo con il modulo di Azure PowerShell, l'interfaccia della riga di comando di Azure o il portale di Azure.

Per un esempio di codice, vedere Creare un disco gestito da uno snapshot con l'interfaccia della riga di comando.

Crittografia nell'host - Crittografia end-to-end per i dati della macchina virtuale

Quando si abilita la crittografia nell'host, tale crittografia viene avviata nell'host della macchina virtuale stessa, il server di Azure a cui viene allocata la macchina virtuale. I dati per il disco temporaneo e le cache del disco dati/del sistema operativo vengono archiviati nell'host della macchina virtuale. Dopo aver abilitato la crittografia nell'host, tutti questi dati vengono crittografati inattivi e vengono crittografati nel servizio di archiviazione, in cui sono persistenti. Essenzialmente, la crittografia nell'host crittografa i dati da end-to-end. La crittografia nell'host non usa la CPU della macchina virtuale e non influisce sulle prestazioni della macchina virtuale.

I dischi temporanei e i dischi del sistema operativo temporanei vengono crittografati inattivi con chiavi gestite dalla piattaforma quando si abilita la crittografia end-to-end. Le cache del sistema operativo e del disco dati vengono crittografate inattivi con chiavi gestite dal cliente o gestite dalla piattaforma, a seconda del tipo di crittografia del disco selezionato. Ad esempio, se un disco viene crittografato con chiavi gestite dal cliente, la cache per il disco viene crittografata con chiavi gestite dal cliente e se un disco viene crittografato con chiavi gestite dalla piattaforma, la cache per il disco viene crittografata con chiavi gestite dalla piattaforma.

Restrizioni

- Supportato per le dimensioni del settore 4k Ultra e SSD Premium v2.

- Supportato solo su Ultra SSD di dimensioni settore 512e e SSD Premium v2 se sono stati creati dopo il 13/5/2023.

- Per i dischi creati prima di questa data, eseguire uno snapshot del disco e creare un nuovo disco usando lo snapshot.

- Non è possibile abilitarla su macchine virtuali o set di scalabilità di macchine virtuali su cui è o è stata abilitata la Crittografia dischi di Azure.

- Crittografia dischi di Azure non può essere abilitata nei dischi in cui è abilitata la crittografia nell'host.

- La crittografia può essere abilitata nei set di scalabilità di macchine virtuali esistenti. Tuttavia, solo le nuove macchine virtuali create dopo l'abilitazione della crittografia vengono crittografate automaticamente.

- Le macchine virtuali esistenti devono essere deallocate e riallocate per poter essere crittografate.

Dimensioni delle macchine virtuali supportate

È possibile eseguire il pull dell'elenco completo delle dimensioni delle macchine virtuali supportate a livello di codice. Per informazioni su come recuperarli a livello di codice, vedere la sezione ricerca delle dimensioni delle macchine virtuali supportate del modulo di Azure PowerShell o dell'interfaccia della riga di comando di Azure.

Per abilitare la crittografia end-to-end usando la crittografia nell'host, vedere gli articoli su come abilitarlo con il modulo di Azure PowerShell, l'interfaccia della riga di comando di Azureo il portale di Azure.

Doppia crittografia dei dati inattivi

I clienti sensibili alla sicurezza elevata interessati al rischio associato a qualsiasi algoritmo di crittografia, implementazione o chiave compromessa possono ora scegliere un livello aggiuntivo di crittografia usando un algoritmo/modalità di crittografia diverso a livello di infrastruttura usando chiavi di crittografia gestite dalla piattaforma. Questo nuovo livello può essere applicato a dischi dati e sistemi operativi persistenti, snapshot e immagini, tutti crittografati inattivi con doppia crittografia.

Restrizioni

La doppia crittografia dei dati inattivi non è attualmente supportata con dischi Ultra o SSD Premium v2.

Per abilitare la doppia crittografia dei dati inattivi per i dischi gestiti, vedere Abilitare la doppia crittografia dei dati inattivi per i dischi gestiti.

Crittografia lato server e crittografia dischi di Azure

Crittografia dischi di Azure sfrutta la funzionalità DM-Crypt di Linux o la funzionalità BitLocker di Windows per crittografare i dischi gestiti con chiavi gestite dal cliente all'interno della macchina virtuale guest. La crittografia lato server con chiavi gestite dal cliente migliora la funzionalità Crittografia dischi di Azure poiché consente di usare qualsiasi tipo e immagine di sistema operativo per le macchine virtuali crittografando i dati nel servizio di archiviazione.

Importante

Le chiavi gestite dal cliente si basano sulle identità gestite per le risorse di Azure, una funzionalità di Microsoft Entra ID. Quando si configurano le chiavi gestite dal cliente, un'identità gestita viene assegnata automaticamente alle risorse dietro le quinte. Se successivamente si sposta la sottoscrizione, il gruppo di risorse o il disco gestito da una directory di Microsoft Entra a un'altra, l'identità gestita associata ai dischi gestiti non viene trasferita al nuovo tenant, quindi le chiavi gestite dal cliente potrebbero non funzionare più. Per altre informazioni, vedere Trasferimento di una sottoscrizione tra le directory di Microsoft Entra.

Passaggi successivi

- Abilitare la crittografia end-to-end usando la crittografia nell'host con il modulo di Azure PowerShell, l'interfaccia della riga di comando di Azure o il portale di Azure.

- Per abilitare la doppia crittografia dei dati inattivi per i dischi gestiti, vedere Abilitare la doppia crittografia dei dati inattivi per i dischi gestiti.

- Abilitare le chiavi gestite dal cliente per i dischi gestiti con il modulo di Azure PowerShell, l'interfaccia della riga di comando di Azure o il portale di Azure.

- Esplorare i modelli di Azure Resource Manager per la creazione di dischi crittografati con chiavi gestite dal cliente

- Che cos'è Azure Key Vault?