Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Importante

A partire dal 1° maggio 2025, Azure AD B2C non sarà più disponibile per l'acquisto per i nuovi clienti. Altre informazioni sono disponibili nelle domande frequenti.

Questo articolo descrive come abilitare, personalizzare e migliorare l'esperienza di autenticazione di Azure Active Directory B2C (Azure AD B2C) per l'applicazione Android.

Prima di iniziare, acquisire familiarità con gli articoli seguenti:

- Configurare l'autenticazione in un'app Android di esempio usando Azure AD B2C

- Abilitare l'autenticazione nella propria app Android usando Azure AD B2C

Usare un dominio personalizzato

Usando un dominio personalizzato, è possibile personalizzare completamente l'URL di autenticazione. Dal punto di vista dell'utente, gli utenti rimangono nel dominio durante il processo di autenticazione, anziché essere reindirizzati al nome di dominio di Azure AD B2C b2clogin.com.

Per rimuovere tutti i riferimenti a "b2c" nell'URL, è anche possibile sostituire il nome del tenant B2C, contoso.onmicrosoft.com, nell'URL della richiesta di autenticazione con il GUID dell'ID tenant. Ad esempio, è possibile passare https://fabrikamb2c.b2clogin.com/contoso.onmicrosoft.com/ a https://account.contosobank.co.uk/<tenant ID GUID>/.

Per usare un dominio personalizzato e l'ID tenant nell'URL di autenticazione, seguire le indicazioni in Abilitare domini personalizzati. Cercare Microsoft Authentication Library (oggetto di configurazione MSAL) e quindi aggiornare le autorità con il nome di dominio personalizzato e l'ID tenant.

Il codice Kotlin seguente mostra l'oggetto config MSAL prima della modifica:

val parameters = AcquireTokenParameters.Builder()

.startAuthorizationFromActivity(activity)

.fromAuthority("https://contoso.b2clogin.com/fabrikamb2c.contoso.com/B2C_1_susi")

// More settings here

.build()

b2cApp!!.acquireToken(parameters)

Il codice Kotlin seguente mostra l'oggetto config MSAL dopo la modifica:

val parameters = AcquireTokenParameters.Builder()

.startAuthorizationFromActivity(activity)

.fromAuthority("https://custom.domain.com/00000000-0000-0000-0000-000000000000/B2C_1_susi")

// More settings here

.build()

b2cApp!!.acquireToken(parameters)

Prepopolare il nome di accesso

Durante un percorso utente di accesso, l'app potrebbe avere come destinazione un utente specifico. Quando un'app è destinata a un utente, può specificare nella richiesta di autorizzazione il login_hint parametro di query con il nome di accesso dell'utente. Azure AD B2C popola automaticamente il nome di accesso e l'utente deve fornire solo la password.

Per precompilare il nome di accesso, eseguire le operazioni seguenti:

- Se stai usando una polizza personalizzata, aggiungere l'attestazione di input richiesta, come descritto in Configurare l'accesso diretto.

- Cercare l'oggetto di configurazione MSAL e quindi aggiungere il

withLoginHint()metodo con l'hint di accesso.

val parameters = AcquireTokenParameters.Builder()

.startAuthorizationFromActivity(activity)

.withLoginHint("bob@contoso.com")

// More settings here

.build()

b2cApp!!.acquireToken(parameters)

Preselezionare un fornitore di identità

Se è stato configurato il percorso di accesso per l'applicazione per includere account di social networking, ad esempio Facebook, LinkedIn o Google, è possibile specificare il domain_hint parametro . Questo parametro di query fornisce un suggerimento ad Azure AD B2C sul provider di identità social che dovrebbe essere usato per l'accesso. Ad esempio, se l'applicazione specifica domain_hint=facebook.com, il flusso di accesso passa direttamente alla pagina di accesso di Facebook.

Per reindirizzare gli utenti a un provider di identità esterno, eseguire le operazioni seguenti:

- Controlla il nome di dominio del provider di identità esterno. Per altre informazioni, vedere Reindirizzare l'accesso a un provider di social networking.

- Creare o usare un oggetto elenco esistente per archiviare parametri di query aggiuntivi.

- Aggiungere il

domain_hintparametro con il nome di dominio corrispondente all'elenco , ad esempiofacebook.com. - Passare l'elenco di parametri di query aggiuntivi nel metodo dell'oggetto di

withAuthorizationQueryStringParametersconfigurazione MSAL.

val extraQueryParameters: MutableList<Pair<String, String>> = ArrayList()

extraQueryParameters.add(Pair("domain_hint", "facebook.com"))

val parameters = AcquireTokenParameters.Builder()

.startAuthorizationFromActivity(activity)

.withAuthorizationQueryStringParameters(extraQueryParameters)

// More settings here

.build()

b2cApp!!.acquireToken(parameters)

Specificare la lingua dell'interfaccia utente

La personalizzazione della lingua in Azure AD B2C consente al flusso utente di soddisfare diverse lingue in base alle esigenze dei clienti. Per altre informazioni, vedere Personalizzazione della lingua.

Per impostare la lingua preferita, eseguire le operazioni seguenti:

- Configurare la personalizzazione della lingua.

- Creare o usare un oggetto elenco esistente per archiviare parametri di query aggiuntivi.

- Aggiungere il

ui_localesparametro con il codice di lingua corrispondente all'elenco , ad esempioen-us. - Passare l'elenco di parametri di query aggiuntivi nel metodo dell'oggetto di

withAuthorizationQueryStringParametersconfigurazione MSAL.

val extraQueryParameters: MutableList<Map.Entry<String, String>> = ArrayList()

val mapEntry = object : Map.Entry<String, String> {

override val key: String = "ui_locales"

override val value: String = "en-us"

}

extraQueryParameters.add(mapEntry )

val parameters = AcquireTokenParameters.Builder()

.startAuthorizationFromActivity(activity)

.withAuthorizationQueryStringParameters(extraQueryParameters)

// More settings here

.build()

b2cApp!!.acquireToken(parameters)

Passare un parametro personalizzato della stringa di query

Con i criteri personalizzati, è possibile passare un parametro di stringa di query personalizzato. Un buon esempio di caso d'uso è quando si vuole modificare dinamicamente il contenuto della pagina.

Per passare un parametro di stringa di query personalizzato, eseguire le operazioni seguenti:

- Configurare l'elemento ContentDefinitionParameters .

- Creare o usare un oggetto elenco esistente per archiviare parametri di query aggiuntivi.

- Aggiungere il parametro della stringa di query personalizzata, ad esempio

campaignId. Impostare il valore del parametro , ad esempiogermany-promotion. - Passare l'elenco di parametri di query aggiuntivi nel metodo dell'oggetto di

withAuthorizationQueryStringParametersconfigurazione MSAL.

val extraQueryParameters: MutableList<Pair<String, String>> = ArrayList()

extraQueryParameters.add(Pair("campaignId", "germany-promotion"))

val parameters = AcquireTokenParameters.Builder()

.startAuthorizationFromActivity(activity)

.withAuthorizationQueryStringParameters(extraQueryParameters)

// More settings here

.build()

b2cApp!!.acquireToken(parameters)

Fornire un suggerimento per il token ID

Un'applicazione relying party può inviare un token JSON Web (JWT) in ingresso come parte della richiesta di autorizzazione OAuth2. Il token in ingresso è un suggerimento sull'utente o sulla richiesta di autorizzazione. Azure AD B2C convalida il token e quindi estrae l'attestazione.

Per includere un hint per il token ID nella richiesta di autenticazione, eseguire le operazioni seguenti:

- Nei tuoi criteri personalizzati, definisci un profilo tecnico del suggerimento del token ID.

- Nel codice generare o acquisire un token ID e quindi impostare il token su una variabile , ad esempio

idToken. - Creare o usare un oggetto elenco esistente per archiviare parametri di query aggiuntivi.

- Aggiungere il

id_token_hintparametro con la variabile corrispondente che archivia il token ID. - Passare l'elenco di parametri di query aggiuntivi nel metodo dell'oggetto di

withAuthorizationQueryStringParametersconfigurazione MSAL.

val extraQueryParameters: MutableList<Pair<String, String>> = ArrayList()

extraQueryParameters.add(Pair("id_token_hint", idToken))

val parameters = AcquireTokenParameters.Builder()

.startAuthorizationFromActivity(activity)

.withAuthorizationQueryStringParameters(extraQueryParameters)

// More settings here

.build()

b2cApp!!.acquireToken(parameters)

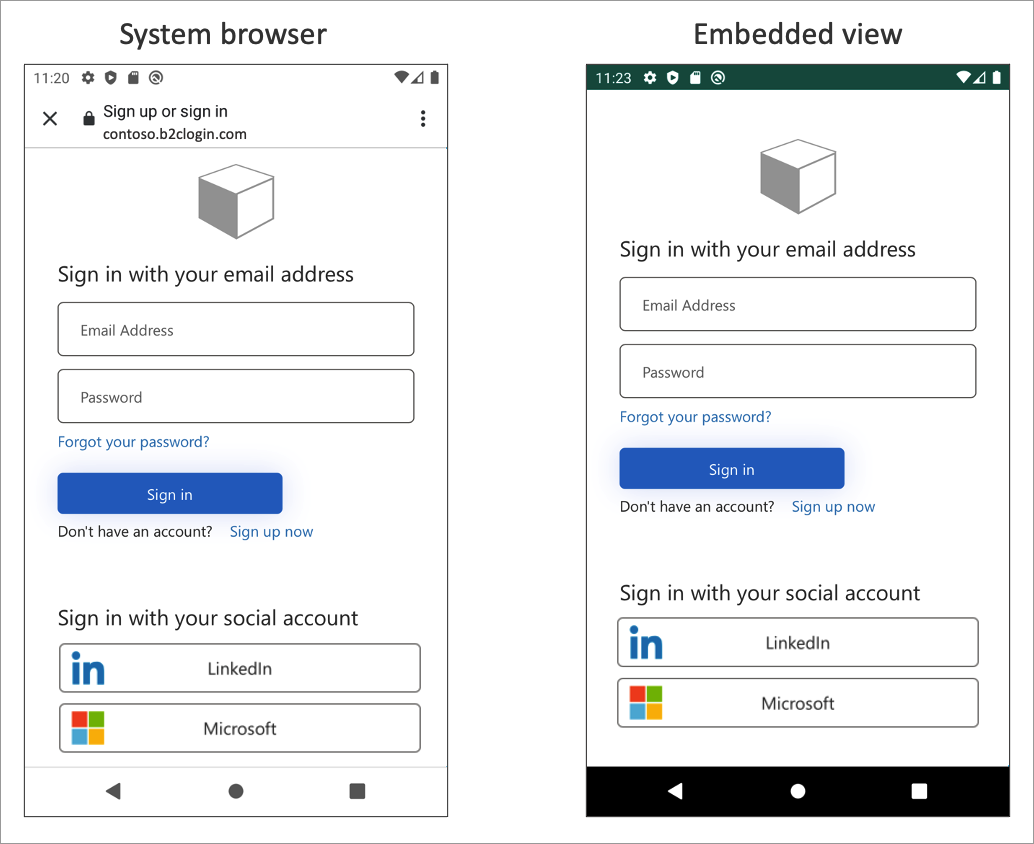

Esperienza visualizzazione Web incorporata

I Web browser sono necessari per l'autenticazione interattiva. Per impostazione predefinita, la libreria MSAL usa la visualizzazione Web di sistema. Durante l'accesso, la libreria MSAL apre la visualizzazione Web del sistema Android con l'interfaccia utente di Azure AD B2C.

Per altre informazioni, vedere l'articolo Abilitare l'accesso Single Sign-On tra app in Android con MSAL .

A seconda dei requisiti, è possibile usare la visualizzazione Web incorporata. Esistono differenze di comportamento per l'accesso Single Sign-On visivo e Single Sign-On tra la visualizzazione Web incorporata e la visualizzazione Web di sistema in MSAL.

Importante

È consigliabile usare l'impostazione predefinita della piattaforma, che è in genere il browser di sistema. Il browser di sistema è migliore nel ricordare gli utenti che hanno eseguito l'accesso in precedenza. Alcuni provider di identità, ad esempio Google, non supportano un'esperienza di visualizzazione incorporata.

Per modificare questo comportamento, aprire il file app/src/main/res/raw/auth_config_b2c.json . Aggiungere quindi l'attributo authorization_user_agent con il WEBVIEW valore . Nell'esempio seguente viene illustrato come modificare il tipo di visualizzazione Web in visualizzazione incorporata:

{

"authorization_user_agent": "WEBVIEW"

}

Passaggi successivi

- Per altre informazioni sulla configurazione di Android, vedere Opzioni di configurazione di MSAL per Android.