Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Importante

A partire dal 1° maggio 2025, Azure AD B2C non sarà più disponibile per l'acquisto per i nuovi clienti. Altre informazioni sono disponibili nelle domande frequenti.

Prima di iniziare, utilizza il selettore Scegli un tipo di criterio nella parte superiore di questa pagina per scegliere il tipo di criterio che si sta configurando. Azure Active Directory B2C offre due metodi per definire il modo in cui gli utenti interagiscono con le applicazioni: tramite flussi utente predefiniti o tramite criteri personalizzati completamente configurabili. I passaggi necessari in questo articolo sono diversi per ogni metodo.

Azure Active Directory B2C (Azure AD B2C) si integra direttamente con l'autenticazione a più fattori Di Microsoft Entra , in modo da poter aggiungere un secondo livello di sicurezza alle esperienze di iscrizione e accesso nelle applicazioni. Se sono già stati creati flussi utente di iscrizione e accesso, è comunque possibile abilitare l'autenticazione a più fattori.

Le applicazioni che usano questa funzionalità possono gestire diversi scenari, come ad esempio:

- Richiedere l'autenticazione a più fattori per accedere a un'applicazione, ma non richiederne l'accesso a un'altra. Ad esempio, un cliente può accedere a un'applicazione di assicurazione auto con un account social o locale, ma deve verificare il numero di telefono prima di accedere all'assicurazione casa registrata nella stessa directory.

- Richiedendo l'autenticazione a più fattori per accedere a un'applicazione in generale, ma non richiedendo l'accesso alle parti sensibili al suo interno. Ad esempio, un cliente può accedere a un'applicazione bancaria con un account sociale o locale e controllare il saldo del conto, ma deve verificare il numero di telefono prima di tentare un bonifico.

Prerequisiti

- Creare un flusso utente in modo tale che gli utenti possano iscriversi e accedere all'applicazione.

- Registrare un'applicazione Web.

- Completare i passaggi descritti in Introduzione ai criteri personalizzati in Active Directory B2C. Questa esercitazione illustra come aggiornare i file di criteri personalizzati per usare la configurazione del tenant di Azure AD B2C.

- Registrare un'applicazione Web.

Metodi di verifica

Con l'accesso condizionale, gli utenti possono essere sottoposti o meno a richieste di autenticazione a più fattori, in base alle decisioni di configurazione che puoi prendere come amministratore. I metodi dell'autenticazione a più fattori sono:

- Email : durante l'accesso, all'utente viene inviato un messaggio di posta elettronica di verifica contenente una password monouso (OTP). L'utente fornisce il codice OTP inviato nel messaggio di posta elettronica all'applicazione.

- SMS o telefonata : durante la prima iscrizione o accesso, all'utente viene chiesto di fornire e verificare un numero di telefono. Durante gli accessi successivi, all'utente viene richiesto di selezionare l'opzione Invia codice o Chiamami . A seconda della scelta dell'utente, viene inviato un SMS o viene effettuata una telefonata al numero di telefono verificato per identificare l'utente. L'utente fornisce il codice OTP inviato tramite SMS o approva la telefonata.

- Solo telefonata : funziona allo stesso modo dell'opzione SMS o telefonata, ma viene effettuata solo una telefonata.

- Solo SMS : funziona nello stesso modo dell'opzione SMS o telefonata, ma viene inviato solo un SMS.

- App Authenticator - TOTP : l'utente deve installare un'app di autenticazione che supporta la verifica della password monouso (TOTP) basata sul tempo, ad esempio l'app Microsoft Authenticator, in un dispositivo di cui è proprietario. Durante la prima iscrizione o accesso, l'utente scansiona un codice QR o immette un codice manualmente usando l'app autenticatore. Durante gli accessi successivi, l'utente digita il codice TOTP visualizzato nell'app di autenticazione. Vedere come configurare l'app Microsoft Authenticator.

Importante

App di autenticazione: TOTP offre una sicurezza più avanzata rispetto a SMS/Telefono e posta elettronica è la meno sicura. L'autenticazione a più fattori basata su SMS/telefono comporta addebiti separati dal normale modello di prezzi di Azure AD B2C MAU.

Impostare l'autenticazione a più fattori

Accedi al portale di Azure.

Se si dispone dell'accesso a più tenant, selezionare l'icona Impostazioni nel menu superiore per passare al tenant di Azure AD B2C dal menu Directory + sottoscrizioni.

Nel menu a sinistra selezionare Azure AD B2C. In alternativa, selezionare Tutti i servizi e cercare e selezionare Azure AD B2C.

Selezionare Flussi utente.

Selezionare il flusso utente per il quale si vuole abilitare l'autenticazione a più fattori. Ad esempio, B2C_1_signinsignup.

Selezionare Proprietà.

Nella sezione Autenticazione a più fattori selezionare il tipo di metodo desiderato. Quindi, in Applicazione MFA selezionare un'opzione:

Disattivata : l'autenticazione a più fattori non viene mai applicata durante l'accesso e agli utenti non viene richiesto di eseguire la registrazione in MFA durante l'iscrizione o l'accesso.

Always On : l'autenticazione a più fattori è sempre necessaria, indipendentemente dalla configurazione dell'accesso condizionale. Durante l'iscrizione, agli utenti viene richiesto di eseguire la registrazione in MFA. Durante l'accesso, se gli utenti non sono già registrati in MFA, viene richiesto di eseguire la registrazione.

Condizionale : durante l'iscrizione e l'accesso, agli utenti viene richiesto di eseguire la registrazione in MFA (sia nuovi utenti che utenti esistenti che non sono registrati in MFA). Durante l'accesso, l'autenticazione a più fattori viene applicata solo quando è richiesta una valutazione dei criteri di accesso condizionale attiva:

- Se il risultato è una sfida di autenticazione a più fattori priva di rischi, viene applicata l'autenticazione a più fattori. Se l'utente non è già registrato in MFA, viene richiesto di eseguire la registrazione.

- Se il risultato è una richiesta di autenticazione a più fattori a causa del rischio e l'utente non è registrato in MFA, l'accesso viene bloccato.

Annotazioni

- Con la disponibilità generale dell'accesso condizionale in Azure AD B2C, agli utenti viene ora richiesto di eseguire la registrazione in un metodo MFA durante l'iscrizione. Tutti i flussi utente di iscrizione creati prima della disponibilità generale non riflettono automaticamente questo nuovo comportamento, ma è possibile includere il comportamento creando nuovi flussi utente.

- Se si seleziona Condizionale, sarà necessario aggiungere anche l'accesso condizionale ai flussi utente e specificare le app a cui applicare i criteri.

- L'autenticazione a più fattori è disabilitata per impostazione predefinita per i flussi utente di iscrizione. È possibile abilitare l'autenticazione a più fattori nei flussi utente con iscrizione telefonica, ma poiché un numero di telefono viene usato come identificatore primario, il passcode monouso tramite posta elettronica è l'unica opzione disponibile per il secondo fattore di autenticazione.

Seleziona Salva. L'autenticazione a più fattori è ora abilitata per questo flusso utente.

È possibile usare Run user flow (Esegui flusso utente ) per verificare l'esperienza. Verificare lo scenario seguente:

Un account cliente viene creato nel tenant prima che si verifichi il passaggio di autenticazione a più fattori. Durante il passaggio, al cliente viene chiesto di specificare un numero di telefono e di verificarlo. Se la verifica ha esito positivo, il numero di telefono viene associato all'account per un uso successivo. Anche se il cliente annulla o esce, al cliente può essere chiesto di verificare di nuovo un numero di telefono durante l'accesso successivo con l'autenticazione a più fattori abilitata.

Per abilitare l'autenticazione a più fattori, ottenere il pacchetto di avvio dei criteri personalizzato da GitHub come indicato di seguito:

-

Scaricare il file .zip o clonare il repository da

https://github.com/Azure-Samples/active-directory-b2c-custom-policy-starterpacke quindi aggiornare i file XML nel pacchetto di avvio SocialAndLocalAccountsWithMFA con il nome del tenant di Azure AD B2C. SocialAndLocalAccountsWithMFA abilita le opzioni di accesso di social network e locali e le opzioni di autenticazione a più fattori, ad eccezione dell'opzione Authenticator app - TOTP. - Per supportare l'opzione Authenticator app - TOTP MFA, scaricare i file di criteri personalizzati da

https://github.com/azure-ad-b2c/samples/tree/master/policies/totpe quindi aggiornare i file XML con il nome del tenant di Azure AD B2C. Assicurati di includere i file XMLTrustFrameworkExtensions.xml,TrustFrameworkLocalization.xmleTrustFrameworkBase.xmldal pack iniziale SocialAndLocalAccounts. - Aggiorna il [layout della pagina] alla versione

2.1.14. Per altre informazioni, vedere Selezionare un layout di pagina.

Registrare un utente in TOTP con un'app di autenticazione (per gli utenti finali)

Quando un'applicazione Azure AD B2C usa l'opzione TOTP per MFA, gli utenti finali devono usare un'app di autenticazione per generare codici TOTP. Gli utenti possono usare l'app Microsoft Authenticator o qualsiasi altra app di autenticazione che supporta la verifica TOTP. Se si usa l'app Microsoft Authenticator un amministratore di sistema di Azure AD B2C deve consigliare agli utenti finali di configurare l'app Microsoft Authenticator seguendo questa procedura:

- Scaricare e installare l'app Microsoft Authenticator nel dispositivo mobile Android o iOS.

- Aprire l'applicazione Azure AD B2C che richiede l'uso di TOTP per MFA, ad esempio App Web Contoso, quindi accedere o iscriversi immettendo le informazioni necessarie.

- Se ti viene chiesto di registrare l'account scansionando un codice QR usando un'app di autenticazione, apri l'app Microsoft Authenticator sul tuo telefono e, nell'angolo in alto a destra, seleziona l'icona del menu con tre punti (per Android) o l'icona del menu (per iOS).

- Selezionare + Aggiungi account.

- Selezionare Altro account (Google, Facebook e così via) e quindi scansionare il codice a matrice visualizzato nell'applicazione Azure AD B2C per registrare il tuo account. Se non puoi scansionare il codice QR, puoi aggiungere l'account manualmente:

- Nell'app Microsoft Authenticator sul telefono selezionare O IMMETTERE MANUALMENTE IL CODICE.

- Nell'applicazione Azure AD B2C selezionare Ancora problemi? Verranno visualizzati il nome dell'account e il segreto.

- Immettere il nome dell'account e il segreto nell'app Microsoft Authenticator e quindi selezionare FINE.

- Nell'applicazione Azure AD B2C selezionare Continua.

- In Immettere il codice immettere il codice visualizzato nell'app Microsoft Authenticator.

- Selezionare Verifica.

- Durante l'accesso successivo all'applicazione, digitare il codice visualizzato nell'app Microsoft Authenticator.

Informazioni sui token software OATH

Eliminare la registrazione dell'autenticatore TOTP di un utente (per gli amministratori di sistema)

In Azure AD B2C è possibile eliminare la registrazione dell'app di autenticazione TOTP di un utente. L'utente verrà quindi costretto a registrare nuovamente il proprio account per usare nuovamente l'autenticazione TOTP. Per eliminare la registrazione TOTP di un utente, è possibile usare il portale di Azure o l'API Microsoft Graph.

Annotazioni

- L'eliminazione della registrazione di un utente nell'app di autenticazione TOTP da Azure AD B2C non rimuove l'account dell'utente nell'app di autenticazione TOTP sul loro dispositivo. L'amministratore di sistema deve indirizzare l'utente a eliminare manualmente il proprio account dall'app di autenticazione TOTP nel dispositivo prima di provare a eseguire di nuovo la registrazione.

- Se l'utente elimina accidentalmente il proprio account dall'app di autenticazione TOTP, deve inviare una notifica a un amministratore di sistema o a un proprietario dell'app che può eliminare la registrazione dell'autenticatore TOTP dell'utente da Azure AD B2C in modo che l'utente possa ripetere la registrazione.

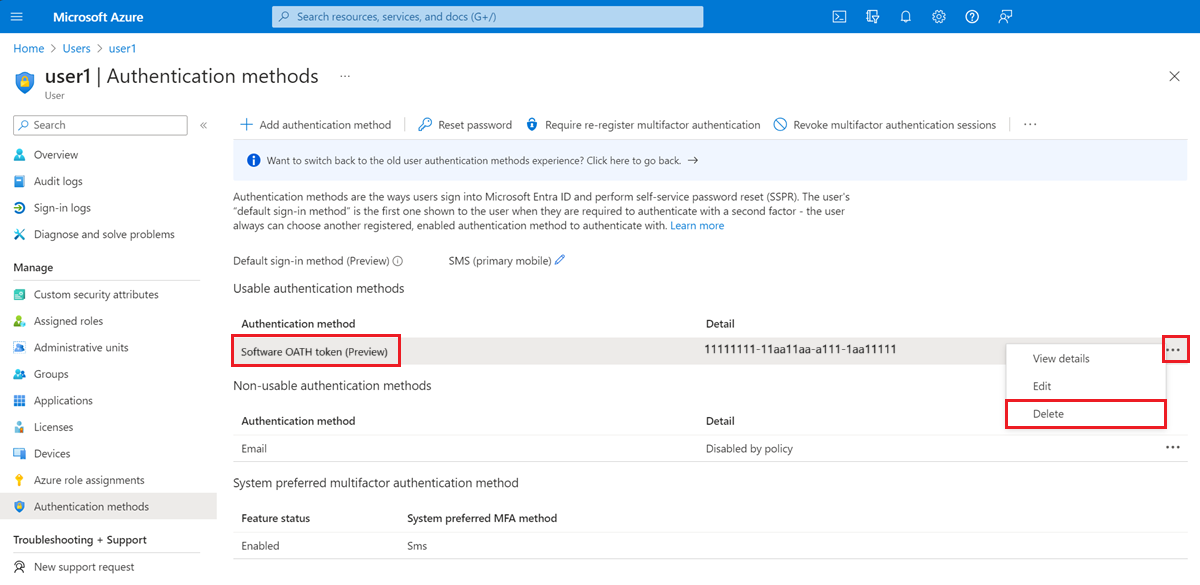

Eliminare la registrazione dell'app di autenticazione TOTP usando il portale di Azure

- Accedi al portale di Azure.

- Se si dispone dell'accesso a più tenant, selezionare l'icona Impostazioni nel menu superiore per passare al tenant di Azure AD B2C dal menu Directory + sottoscrizioni.

- Nel menu a sinistra selezionare Utenti.

- Cercare e selezionare l'utente per cui si vuole eliminare la registrazione dell'app di autenticazione TOTP.

- Nel menu a sinistra selezionare Metodi di autenticazione.

- In Metodi di autenticazione utilizzabili trovare Token OATH software e quindi selezionare il menu con i puntini di sospensione accanto. Se questa interfaccia non viene visualizzata, selezionare l'opzione "Passare alla nuova esperienza dei metodi di autenticazione utente! Fare clic qui per usarlo ora" per passare alla nuova esperienza dei metodi di autenticazione.

- Selezionare Elimina e quindi scegliere Sì per confermare.

Eliminare la registrazione dell'app di autenticazione TOTP usando l'API Microsoft Graph

Informazioni su come eliminare il metodo di autenticazione del token OATH software di un utente usando l'API Microsoft Graph.

Piani tariffari SMS per Paese/area geografica

La tabella seguente fornisce informazioni dettagliate sui diversi piani tariffari per i servizi di autenticazione basati su SMS in diversi Paesi o aree geografiche. Per informazioni dettagliate sui prezzi, vedere Prezzi di Azure AD B2C.

SMS è una funzionalità di componente aggiuntivo e richiede una sottoscrizione collegata. Se la sottoscrizione scade o viene annullata, gli utenti finali non saranno più in grado di eseguire l'autenticazione tramite SMS, il che potrebbe impedire loro l'accesso a seconda della politica di autenticazione a più fattori.

| Livello | Paesi/Aree geografiche |

|---|---|

| Autenticazione telefonica a basso costo | Australia, Brasile, Brunei, Canada, Cile, Cina, Colombia, Cipro, Macedonia del Nord, Polonia, Portogallo, Corea del Sud, Thailandia, Türkiye, Stati Uniti |

| Autenticazione telefonica a costo medio-basso | Groenlandia, Albania, Samoa americane, Austria, Bahamas, Bahrein, Bosnia & Erzegovina, Erzegovina, Slovacchia, Costa Rica, Repubblica Ceca, Danimarca, Estonia, Faroe Islands, Finlandia, Francia, Grecia, Hong Kong SAR, Ungheria, Islanda, Irlanda, Italia, Giappone, Lettonia, Lussemburgo, Macao SAR, Malta, Messico, Micronesia, Moldova, Namibia, Nuova Zelanda, Nicaragua, Norvegia, Romania, São Tomé e Príncipe, Repubblica delle Filippine, Singapore, Slovacchia, Isole Solomon, Spagna, Spagna, Svezia, Svizzera, Taiwan, Regno Unito, Isole Vergini degli Stati Uniti, Uruguay |

| Autenticazione telefonica a costo medio-alto | Andorra, Angola, Anguilla, Antartide, Antigua e Barbuda, Argentina, Armenia, Aruba, Barbados, Belgio, Benin, Bolivia, Bonaire, Curaçao, Saba, Sint Eustatius e Sint Maarten, Isole Vergini Britanniche, Bulgaria, Burkina Faso, Camerun, Isole Cayman, Repubblica Centrafricana, Isole Cook, Côte d’Ivoire, Croazia, Diego Garcia, Gibuti, Repubblica Dominicana, Ecuador, El Salvador, Eritrea, Isole Falkland, Figi, Guyana Francese, Polinesia Francese, Gambia, Georgia, Germania, Gibilterra, Grenada, Guadalupa, Guam, Guinea, Guyana, Honduras, India, Kenya, Kiribati, Laos, Liberia, Malesia, Isole Marshall, Martinica, Mauritius, Monaco, Montenegro, Paesi Bassi, Nuova Caledonia, Niue, Oman, Palau, Panama, Paraguay, Perù, Porto Rico, Réunion, Ruanda, Sant'Elena, Ascensione e Tristan da Cunha, Saint Kitts e Nevis, Saint Lucia, Saint Pierre e Miquelon, Saint Vincent e Grenadine, Saipan, Samoa, San Marino, Arabia Saudita, Sint Maarten, Slovenia, Sudafrica, Sud Sudan, Suriname, Eswatini, Timor Est, Tokelau, Tonga, Turks e Caicos, Tuvalu, Emirati Arabi Uniti, Vanuatu, Venezuela, Vietnam, Wallis e Futuna |

| Costo elevato per l'autenticazione telefonica | Liechtenstein, Bermuda, Cabo Verde, Cambogia, Repubblica Democratica del Congo, Dominica, Egitto, Guinea Equatoriale, Ghana, Guatemala, Guinea-B distribuita, Israele, Giamaica, Giamaica, Kosovo, Kosovo, Lesotho, Maldive, Mali, Armenia, Marocco, Mozambico, Guinea Nuova Guinea, Filippine, Qatar, Sierra Leone, Trinidad & Tobago, Ucraina, Zimbabwe, Afghanistan, Algeria, Azerbaigian, Bangladesh, Bielorussia, Bhutan, Canada, Chad, Comoros, Congo, Etiopia, Repubblica Gabonese, Haiti, Indonesia, Iraq, Giordania, Kuwait, Kirghizistan, Libano, Libia, Madagascar, Mongolia, Myanmar, Nauru, Nepal, Niger, Nigeria, Pakistan, Autorità nazionale palestinese, Russia, Senegal, Serbia, Somalia, Sri Lanka, Sudan, Tagikistan, Tanzania, Repubblica Togolese, Tunisia, Uganda, Uzbekistan, Yemen, Zambia |