Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Importante

A partire dal 1° maggio 2025, Azure AD B2C non sarà più disponibile per l'acquisto per i nuovi clienti. Altre informazioni sono disponibili nelle domande frequenti.

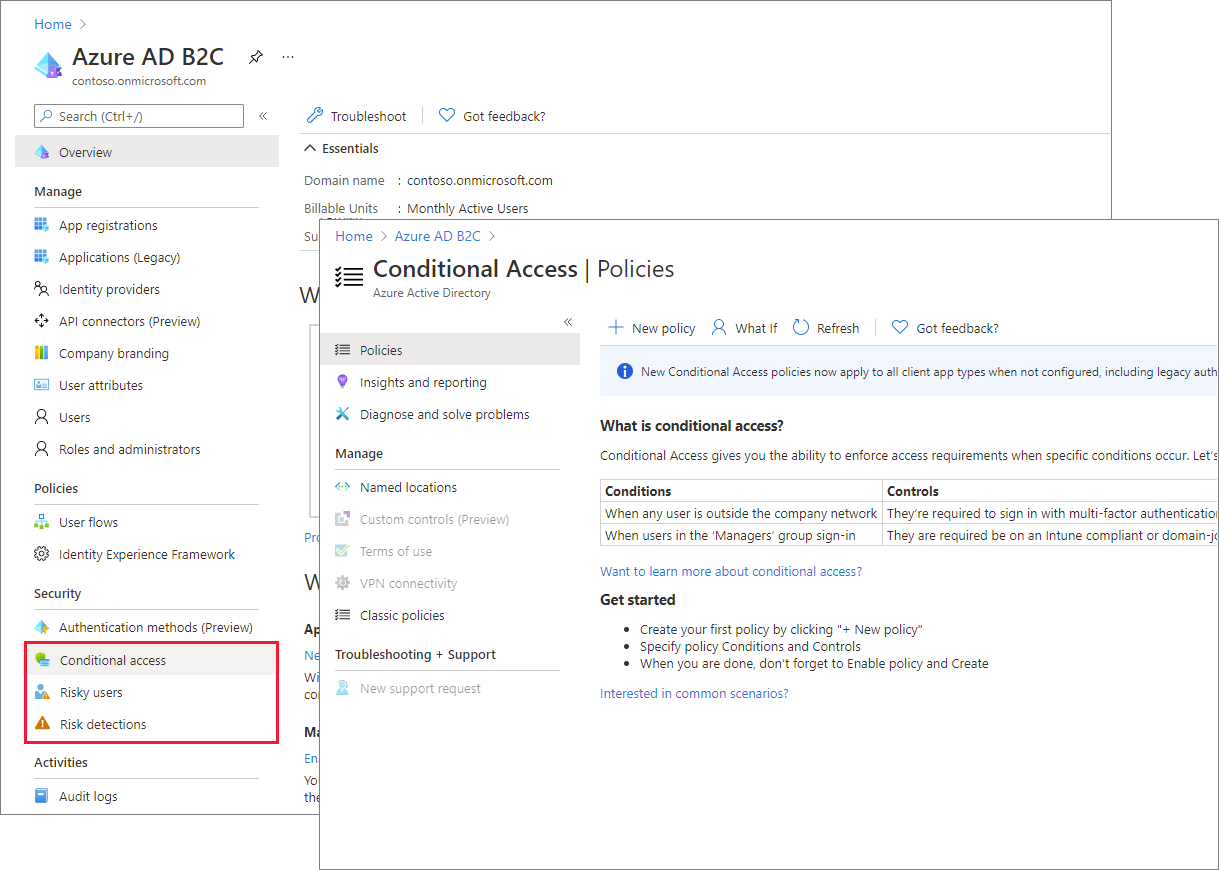

Migliorare la sicurezza di Azure Active Directory B2C (Azure AD B2C) con Microsoft Entra ID Protection e l'accesso condizionale. Le funzionalità di rilevamento dei rischi di Identity Protection, inclusi gli utenti rischiosi e gli accessi a rischio, vengono rilevate e visualizzate automaticamente nel tenant di Azure AD B2C. È possibile creare criteri di accesso condizionale che usano questi rilevamenti dei rischi per determinare le azioni e applicare i criteri dell'organizzazione. Insieme, queste funzionalità offrono ai proprietari di applicazioni Azure AD B2C un maggiore controllo sulle autenticazioni rischiose e sui criteri di accesso.

Se si ha già familiarità con Identity Protection e l'accesso condizionale in Microsoft Entra ID, l'uso di queste funzionalità con Azure AD B2C sarà un'esperienza familiare, con le piccole differenze descritte in questo articolo.

Annotazioni

Azure AD B2C Premium P2 è necessario per creare criteri di accesso rischiosi, ma è stato deprecato a partire dal 1° maggio 2025. I tenant Premium P1 possono creare criteri basati su criteri basati su posizione, applicazione, utente o gruppo.

Vantaggi di Identity Protection e dell'accesso condizionale per Azure AD B2C

Associando i criteri di accesso condizionale al rilevamento dei rischi di Identity Protection, è possibile rispondere alle autenticazioni rischiose con l'azione appropriata dei criteri.

- Ottenere un nuovo livello di visibilità sui rischi di autenticazione per le app e la base clienti. Con segnali provenienti da miliardi di autenticazioni mensili in Microsoft Entra ID e account Microsoft, gli algoritmi di rilevamento dei rischi contrassegnano le autenticazioni come a basso, medio o alto rischio per l'utente locale o le autenticazioni dei cittadini.

- Risolvere automaticamente i rischi configurando la propria autenticazione adattiva. Per le applicazioni specificate, è possibile richiedere un set specifico di utenti per fornire un secondo fattore di autenticazione, come nell'autenticazione a più fattori (MFA). In alternativa, è possibile bloccare l'accesso in base al livello di rischio rilevato. Come per altre esperienze di Azure AD B2C, è possibile personalizzare l'esperienza utente finale risultante con la voce, lo stile e il marchio dell'organizzazione. È anche possibile visualizzare alternative di mitigazione se l'utente non è in grado di ottenere l'accesso.

- Controllare l'accesso in base alla posizione, ai gruppi e alle app. L'accesso condizionale può essere usato anche per controllare situazioni non basate su rischi. Ad esempio, è possibile richiedere l'autenticazione a più fattori per i clienti che accedono a un'app specifica o bloccare l'accesso da aree geografiche specificate.

- Eseguire l'integrazione con i flussi utente di Azure AD B2C e i criteri personalizzati di Identity Experience Framework. Usare le esperienze personalizzate esistenti e aggiungere i controlli necessari per interfacciarsi con l'accesso condizionale. È anche possibile implementare scenari avanzati per concedere l'accesso, ad esempio l'accesso basato sulle informazioni o il proprio provider di autenticazione a più fattori preferito.

Differenze e limitazioni delle funzionalità

Identity Protection e l'accesso condizionale in Azure AD B2C funzionano in genere come in Microsoft Entra ID, con le eccezioni seguenti:

Microsoft Defender for Cloud non è disponibile in Azure AD B2C.

Identity Protection e l'accesso condizionale non sono supportati per i flussi da server a server ROPC nei tenant di Azure AD B2C.

Nei tenant di Azure AD B2C, i rilevamenti dei rischi di Identity Protection sono disponibili per identità locali e social, ad esempio Google o Facebook. Per le identità di social networking, è necessario attivare l'accesso condizionale. Il rilevamento è limitato perché le credenziali dell'account di social networking vengono gestite dal provider di identità esterno.

Nei tenant di Azure AD B2C è disponibile un subset dei rilevamenti dei rischi di Identity Protection. Vedere Analizzare i rischi con Identity Protection e Aggiungere l'accesso condizionale ai flussi utente.

La funzionalità di conformità dei dispositivi di accesso condizionale non è disponibile nei tenant di Azure AD B2C.

Integrare l'accesso condizionale con i flussi utente e i criteri personalizzati

In Azure AD B2C è possibile attivare condizioni di accesso condizionale dai flussi utente predefiniti. È anche possibile incorporare l'accesso condizionale nei criteri personalizzati. Come per altri aspetti del flusso utente B2C, la messaggistica dell'esperienza utente può essere personalizzata in base al tono di voce, al marchio e alle alternative di mitigazione della tua organizzazione. Vedere Aggiungere l'accesso condizionale ai flussi utente.

API di Microsoft Graph

È anche possibile gestire i criteri di accesso condizionale in Azure AD B2C con l'API Microsoft Graph. Per informazioni dettagliate, vedere la documentazione sull'accesso condizionale e le operazioni di Microsoft Graph.