Panoramica dell'autenticazione basata su certificati Di Microsoft Entra

L'autenticazione basata su certificati di Microsoft Entra consente ai clienti di permettere o richiedere agli utenti di eseguire l'autenticazione direttamente con i certificati X.509 in Microsoft Entra ID per accedere ad applicazioni e nel browser. Questa funzionalità consente ai clienti di adottare un'autenticazione resistente al phishing ed eseguire l'autenticazione con un certificato X.509 rispetto all'infrastruttura a chiave pubblica (PKI).

Che cos'è Microsoft Entra CBA?

Prima del supporto gestito dal cloud per CBA in Microsoft Entra ID, i clienti hanno dovuto implementare l'autenticazione basata su certificati federati, che richiede la distribuzione di Active Directory Federation Services (AD FS) per poter eseguire l'autenticazione usando certificati X.509 in Microsoft Entra ID. Con l'autenticazione basata su certificati Microsoft Entra, i clienti possono eseguire l'autenticazione direttamente con Microsoft Entra ID ed eliminare la necessità di AD FS federati, con ambienti dei clienti semplificati e riduzione dei costi.

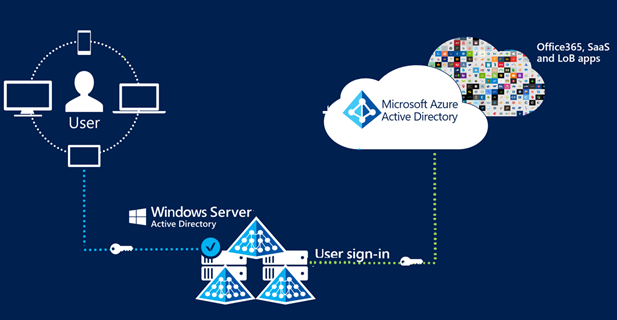

Le immagini seguenti illustrano come Microsoft Entra CBA semplifica l'ambiente del cliente eliminando AD FS federato.

Autenticazione basata su certificati con AD FS federato

Autenticazione basata su certificati Microsoft Entra

Vantaggi principali dell'uso dell'autenticazione basata su certificati di Microsoft Entra

| Vantaggi | Descrizione |

|---|---|

| Esperienza utente eccellente | - Gli utenti che necessitano dell'autenticazione basata su certificati possono ora eseguire l'autenticazione direttamente in Microsoft Entra ID e non devono investire in AD FS federati. - L'interfaccia utente del portale consente agli utenti di configurare facilmente come eseguire il mapping dei campi del certificato a un attributo dell'oggetto utente, per cercare l'utente nel tenant (associazione certificato-nome utente) - Interfaccia utente del portale per configurare i criteri di autenticazione a aiutare a determinare quali certificati sono a fattore singolo, piuttosto che a più fattori. |

| Facile da distribuire e amministrare | - L'autenticazione basata su certificati è una funzionalità gratuita e non serve nessuna delle edizioni a pagamento di Microsoft Entra ID per utilizzarla. - Non è necessario eseguire distribuzioni locali o configurazioni di rete complessi. - Eseguire direttamente l'autenticazione con Microsoft Entra ID. |

| Protetto | - Le password locali non devono in nessun modo essere archiviate nel cloud. - Protegge gli account utente lavorando perfettamente con i criteri di accesso condizionale di Microsoft Entra, tra cui l'autenticazione a più fattori resistente al phishing (l'autenticazione a più fattori richiede l'edizione con licenza) e il blocco dell'autenticazione legacy. - Supporto dell'autenticazione avanzata in cui gli utenti possono definire criteri di autenticazione tramite i campi del certificato, come l'autorità di certificazione o gli identificatori di oggetto dei criteri, per determinare quali certificati sono qualificati come a fattore singolo, piuttosto che a più fattori. - La funzionalità funziona perfettamente con le funzionalità di accesso condizionale e la capacità di autenticazione avanzata, che insieme applicano l'autenticazione a più fattori per proteggere gli utenti. |

Scenari supportati

Sono supportati gli scenari che seguono:

- Accessi utente alle applicazioni basate su Web browser in tutte le piattaforme.

- Accessi utente alle app Office per dispositivi mobili su piattaforme iOS/Android, nonché app native di Office in Windows, tra cui Outlook, OneDrive e così via.

- Accessi utente nei browser nativi per dispositivi mobili.

- Supporto per regole di autenticazione granulari per l'autenticazione a più fattori usando il Soggetto e gli identificatori di oggetto dei criteri dell'autorità di certificazione.

- Configurazione delle associazioni account utente-certificato usando uno dei campi del certificato:

- Nome alternativo soggetto (SAN) PrincipalName e SAN RFC822Name

- Identificatore della chiave del soggetto (SKI) e SHA1PublicKey

- Issuer + Subject, Subject and Issuer + SerialNumber

- Configurazione delle associazioni account utente-certificato tramite uno degli attributi dell'oggetto utente:

- Nome entità utente

- onPremisesUserPrincipalName

- CertificateUserIds

Scenari non supportati

Gli scenari seguenti non sono supportati:

- Gli hint dell'autorità di certificazione non sono supportati, quindi l'elenco dei certificati visualizzati per gli utenti nell'interfaccia utente del controllo selezione certificati non è limitato all'ambito.

- È supportato un solo punto di distribuzione CRL (CDP) per una CA attendibile.

- Cdp può essere solo URL HTTP. Gli URL LDAP (Lightweight Directory Access Protocol) non sono supportati da Online Certificate Status Protocol (OCSP).

- La password come metodo di autenticazione non può essere disabilitata e l'opzione per accedere usando una password viene visualizzata anche con il metodo CBA Microsoft Entra disponibile per l'utente.

Limitazione nota con i certificati di Windows Hello For Business

- Anche se Windows Hello For Business (WHFB) può essere usato per l'autenticazione a più fattori in Microsoft Entra ID, WHFB non è supportato per l'autenticazione a più fattori. I clienti possono scegliere di registrare i certificati per gli utenti usando la coppia di chiavi WHFB. Se configurati correttamente, questi certificati WHFB possono essere usati per l'autenticazione a più fattori in Microsoft Entra ID. I certificati WHFB sono compatibili con l'autenticazione basata su certificati Microsoft Entra (CBA) nei browser Edge e Chrome; Tuttavia, in questo momento i certificati WHFB non sono compatibili con Microsoft Entra CBA in scenari non browser (ad esempio le applicazioni di Office 365). La soluzione alternativa consiste nell'usare l'opzione "Accedi a Windows Hello o chiave di sicurezza" per accedere (se disponibile) perché questa opzione non usa i certificati per l'autenticazione ed evita il problema con Microsoft Entra CBA; Tuttavia, questa opzione potrebbe non essere disponibile in alcune applicazioni meno recenti.

Fuori ambito

Gli scenari seguenti non rientrano nell'ambito di Microsoft Entra CBA:

- Infrastruttura a chiave pubblica per la creazione di certificati client. I clienti devono configurare la propria infrastruttura a chiave pubblica (PKI) e effettuare il provisioning dei certificati ai propri utenti e dispositivi.

Passaggi successivi

- Approfondimento tecnico per Microsoft Entra CBA

- Come configurare Microsoft Entra CBA

- Microsoft Entra CBA nei dispositivi iOS

- Microsoft Entra CBA nei dispositivi Android

- Accesso tramite smart card di Windows con Microsoft Entra CBA

- ID utente certificato

- Come eseguire la migrazione di utenti federati

- Domande frequenti