Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

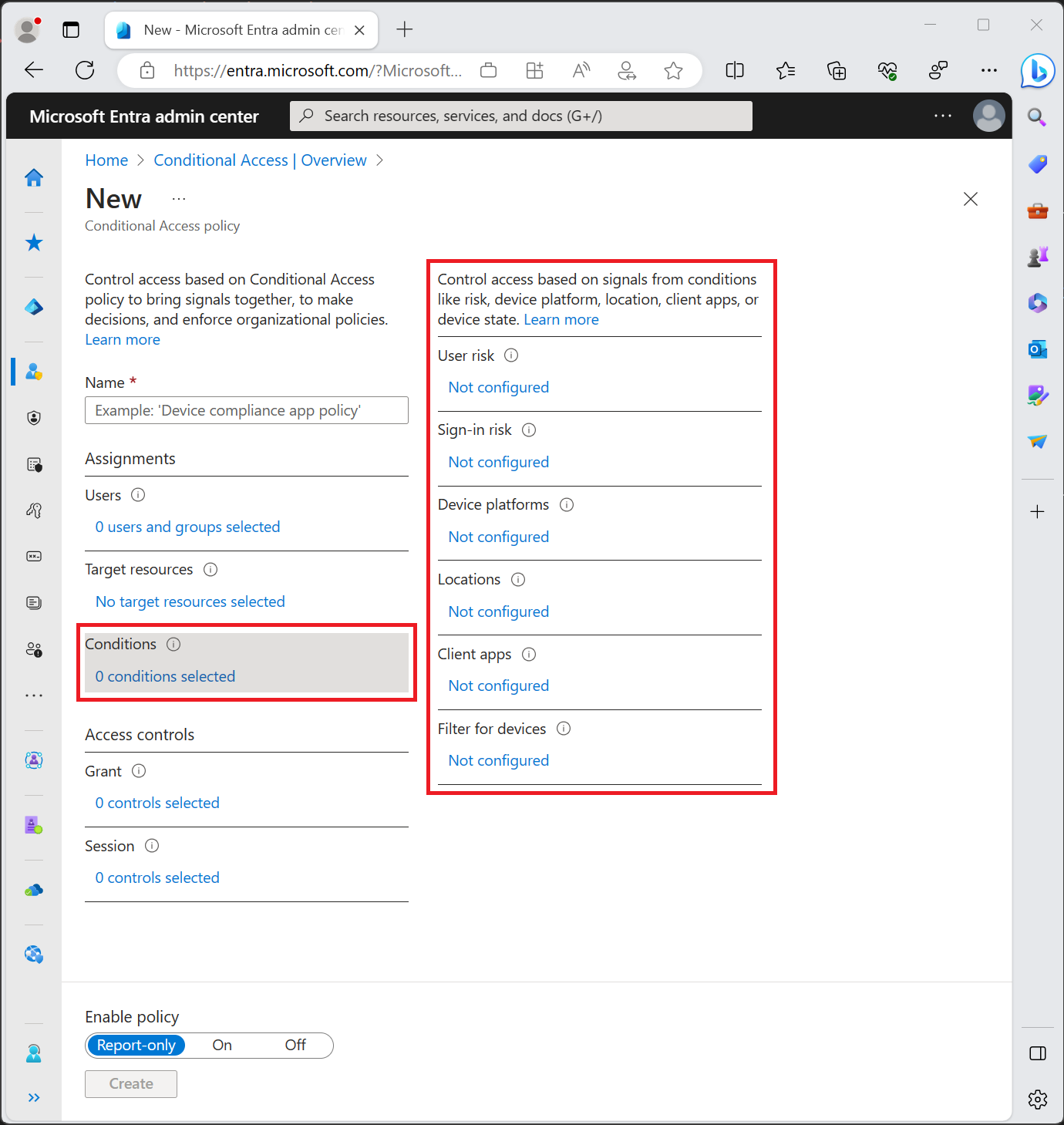

In un criterio di accesso condizionale gli amministratori usano uno o più segnali per migliorare le decisioni relative ai criteri.

Gli amministratori combinano più condizioni per creare criteri di accesso condizionale specifici con granularità fine.

Quando gli utenti accedono a un'applicazione sensibile, gli amministratori possono prendere in considerazione più condizioni nelle decisioni di accesso, ad esempio:

- Informazioni sui rischi di Microsoft Entra ID Protection

- Posizione di rete

- Informazioni sul dispositivo

Rischio agente (anteprima)

Gli amministratori con accesso a Protezione ID possono valutare il rischio dell'agente come parte di un criterio di accesso condizionale. Il rischio agente mostra la probabilità che un agente venga compromesso.

Rischio utente

Gli amministratori con accesso a Protezione ID possono valutare il rischio utente come parte di un criterio di accesso condizionale. Il rischio utente indica la probabilità che un'identità o un account venga compromesso. Altre informazioni sul rischio utente sono disponibili in Che cos'è il rischio e Come configurare e abilitare i criteri di rischio.

Rischio di accesso

Gli amministratori con accesso a Protezione ID possono valutare il rischio di accesso come parte di un criterio di accesso condizionale. Il rischio di accesso indica la probabilità che una richiesta di autenticazione non sia effettuata dal proprietario dell'identità. Altre informazioni sul rischio di accesso sono disponibili negli articoli Che cos'è il rischio e Come configurare e abilitare i criteri di rischio.

Rischio Insider

Gli amministratori con accesso alla protezione adattiva Di Microsoft Purview possono incorporare segnali di rischio da Microsoft Purview nelle decisioni relative ai criteri di accesso condizionale. Il rischio Insider tiene conto della governance dei dati, della sicurezza dei dati e delle configurazioni di rischio e conformità di Microsoft Purview. Questi segnali si basano su fattori contestuali come:

- Comportamento utente

- Modelli cronologici

- Rilevamenti di anomalie

Questa condizione consente agli amministratori di usare i criteri di accesso condizionale per eseguire azioni quali il blocco dell'accesso, la richiesta di metodi di autenticazione più avanzata o la richiesta di accettazione delle condizioni per l'utilizzo.

Questa funzionalità incorpora parametri che affrontano in modo specifico i potenziali rischi derivanti dall'interno di un'organizzazione. La configurazione dell'accesso condizionale per considerare il rischio Insider consente agli amministratori di personalizzare le autorizzazioni di accesso in base a fattori contestuali, ad esempio il comportamento dell'utente, i modelli cronologici e il rilevamento anomalie.

Per ulteriori informazioni, vedere configurare e abilitare una policy sui rischi insider.

Piattaforme dei dispositivi

L'accesso condizionale identifica la piattaforma del dispositivo usando le informazioni fornite dal dispositivo, ad esempio le stringhe dell'agente utente. Poiché è possibile modificare le stringhe dell'agente utente, queste informazioni non vengono verificate. Usare la piattaforma dei dispositivi con i criteri di conformità dei dispositivi di Microsoft Intune o come parte di un'istruzione di blocco. Per impostazione predefinita, si applica a tutte le piattaforme del dispositivo.

L'accesso condizionale supporta queste piattaforme per dispositivi:

- Androide

- Ios

- Finestre

- macOS

- Linux

Se si blocca l'autenticazione legacy con la condizione Altri client, è anche possibile impostare la condizione della piattaforma del dispositivo.

La selezione di piattaforme per dispositivi macOS o Linux non è supportata quando si seleziona Richiedi app client approvata o Richiedi criteri di protezione delle app come unici controlli di concessione oppure quando si seleziona Richiedi tutti i controlli selezionati.

Importante

Microsoft consiglia di creare criteri di accesso condizionale per piattaforme di dispositivi non supportate. Ad esempio, per bloccare l'accesso alle risorse aziendali da Chrome OS o da altri client non supportati, configurare un criterio con una condizione Piattaforme del dispositivo che include qualsiasi dispositivo, esclude le piattaforme del dispositivo supportate e imposta Concedi controllo su Blocca l'accesso.

Posizioni

La condizione delle posizioni è stata spostata.

App client

Per impostazione predefinita, tutti i criteri di accesso condizionale appena creati si applicano a tutti i tipi di app client, anche se la condizione per le app client non è configurata.

Nota

Il comportamento della condizione delle applicazioni client è stato aggiornato nell'agosto 2020. Se sono presenti criteri di accesso condizionale esistenti, rimangono invariati. Tuttavia, se si seleziona un criterio esistente, l'opzione di configurazione viene rimossa e vengono selezionate le app client a cui si applica il criterio.

Importante

Gli accessi dai client di autenticazione legacy non supportano l'autenticazione a più fattori (MFA) e non passano le informazioni sullo stato del dispositivo, quindi vengono bloccati dai controlli delle concessioni di accesso condizionale, ad esempio richiedere l'autenticazione a più fattori o i dispositivi conformi. Se si dispone di account che devono usare l'autenticazione legacy, è necessario escludere tali account dai criteri oppure configurare il criterio per l'applicazione solo ai client di autenticazione moderni.

Quando l'interruttore Configura è impostato su Sì, si applica agli elementi selezionati. Quando è impostato su No, si applica a tutte le app client, inclusi i client di autenticazione moderni e legacy. Questa opzione non viene visualizzata nelle politiche create prima di agosto 2020.

- Client di autenticazione moderna

- Browser

- Questi client includono applicazioni basate sul Web che usano protocolli come SAML, WS-Federation, OpenID Connect o servizi registrati come client riservato OAuth.

- App per dispositivi mobili e client desktop

- Questa opzione include applicazioni come le applicazioni desktop Office e applicazioni per telefono.

- Browser

- Client di autenticazione legacy

- Clienti ActiveSync di Exchange

- Questa selezione include tutti gli usi del protocollo Exchange ActiveSync (EAS). Quando i criteri bloccano l'uso di Exchange ActiveSync, l'utente interessato riceve un singolo messaggio di posta elettronica di quarantena. Questo messaggio di posta elettronica fornisce informazioni sul motivo per cui sono bloccati e include istruzioni di correzione, se possibile.

- Gli amministratori possono applicare i criteri solo alle piattaforme supportate (ad esempio iOS, Android e Windows) tramite l'API Microsoft Graph per l'accesso condizionale.

- Altri clienti

- Questa opzione include i client che usano protocolli di autenticazione di base/legacy che non supportano l'autenticazione moderna.

- SMTP: usato dai client POP e IMAP per inviare messaggi di posta elettronica.

- Individuazione automatica - utilizzata dai client Outlook e EAS per trovare e connettersi alle cassette postali in Exchange Online.

- Exchange Online PowerShell: usato per connettersi a Exchange Online con PowerShell remoto. Se si blocca l'autenticazione di base per Exchange Online PowerShell, è necessario usare il modulo Exchange Online PowerShell per connettersi. Per istruzioni, vedere Connettersi a Exchange Online PowerShell con l'autenticazione a più fattori.

- Exchange Web Services (EWS): interfaccia di programmazione usata da Outlook, Outlook per Mac e app non Microsoft.

- IMAP4: usato dai client di posta elettronica IMAP.

- MAPI su HTTP (MAPI/HTTP): usato da Outlook 2010 e versioni successive.

- Rubrica offline (OAB): una copia delle collezioni di elenchi di indirizzi che vengono scaricate e utilizzate da Outlook.

- Outlook via Internet (RPC su HTTP): usato da Outlook 2016 e versioni precedenti.

- Servizio Outlook: usato dall'app di posta elettronica e di calendario per Windows 10.

- POP3: usato dai client di posta elettronica POP.

- Servizi Web per la creazione di report: funzionalità usata per recuperare i dati dei report in Exchange Online.

- Questa opzione include i client che usano protocolli di autenticazione di base/legacy che non supportano l'autenticazione moderna.

- Clienti ActiveSync di Exchange

Queste condizioni vengono comunemente usate per:

- Richiedere un dispositivo gestito

- Bloccare l'autenticazione legacy

- Bloccare le applicazioni Web ma consentire app per dispositivi mobili o desktop

Browser supportati

Questa impostazione funziona con tutti i browser. Tuttavia, per soddisfare un criterio dei dispositivi, ad esempio un requisito di un dispositivo conforme, sono supportati i sistemi operativi e browser seguenti. I sistemi operativi e i browser fuori dal supporto Mainstream non sono visualizzati in questo elenco:

| Sistemi operativi | Browser |

|---|---|

| finestre 10 + | Microsoft Edge, Chrome, Firefox 91+ |

| Windows Server 2025 | Microsoft Edge, Chrome |

| Windows Server 2022 | Microsoft Edge, Chrome |

| Windows Server 2019 | Microsoft Edge, Chrome |

| Ios | Microsoft Edge, Safari (Vedere le note) |

| Androide | Microsoft Edge, Chrome |

| macOS | Microsoft Edge, Chrome, Firefox 133+, Safari |

| Desktop di Linux | Microsoft Edge |

Questi browser supportano l'autenticazione del dispositivo, consentendo al dispositivo di essere identificato e convalidato rispetto a un criterio. Il controllo del dispositivo ha esito negativo se il browser è in esecuzione in modalità privata o se i cookie sono disattivati.

Nota

Microsoft Edge 85+ richiede che l'utente sia connesso al browser per passare correttamente l'identità del dispositivo. In caso contrario, si comporta come Chrome senza l'estensione Microsoft Single Sign On. Questo accesso potrebbe non verificarsi automaticamente in uno scenario di aggiunta a un dispositivo ibrido.

Safari è supportato per l'accesso condizionale basato su dispositivo in un dispositivo gestito, ma non può far corrispondere le condizioni Richiedi app client approvata o Richiedi i criteri di protezione delle app. Un browser gestito come Microsoft Edge soddisfa i requisiti approvati per le app client e i criteri di protezione delle app. Su iOS con soluzioni MDM "non-Microsoft", solo il browser Microsoft Edge supporta i criteri dei dispositivi.

Firefox 91+ è supportato per l'accesso condizionale basato su dispositivo, ma è necessario abilitare "Consenti l'accesso Single Sign-On di Windows per gli account Microsoft, aziendali e dell'istituto di istruzione".

Chrome 111+ è supportato per l'accesso condizionale basato su dispositivo, ma è necessario abilitare "CloudApAuthEnabled".

I dispositivi macOS che usano il plug-in Enterprise SSO richiedono l'estensione Microsoft Single Sign On per supportare l'accesso condizionale basato su dispositivi e SSO in Google Chrome.

I dispositivi macOS che usano il browser Firefox devono eseguire macOS versione 10.15 o successiva e avere installato plug-in Microsoft Enterprise SSO e configurati in modo appropriato.

Perché viene visualizzata una richiesta dei certificati nel browser

Nei dispositivi Windows 7, iOS, Android e macOS vengono identificati usando un certificato client. Questo certificato viene fornito quando il dispositivo viene registrato. Quando accede per la prima volta tramite il browser, all'utente viene richiesto di selezionare il certificato. Per continuare a usare il browser l'utente deve selezionare il certificato.

Supporto di Chrome

Finestre

Per il supporto di Chrome in Windows 10 Creators Update (versione 1703) o successiva, installare l'estensione Microsoft Single Sign On o abilitare CloudAPAuthEnabled di Chrome. Queste configurazioni sono necessarie quando i criteri di accesso condizionale richiedono dettagli specifici del dispositivo per le piattaforme Windows in particolare.

Per abilitare automaticamente il criterio CloudAPAuthEnabled in Chrome, creare la seguente chiave del Registro di sistema:

- Percorso:

HKEY_LOCAL_MACHINE\Software\Policies\Google\Chrome - Nome:

CloudAPAuthEnabled - Valore:

0x00000001 - TipoProprietà:

DWORD

Per distribuire automaticamente l'estensione Microsoft Single Sign-On nei browser Chrome, creare la chiave del Registro di sistema seguente usando il criterio ExtensionInstallForcelist in Chrome:

- Percorso:

HKEY_LOCAL_MACHINE\Software\Policies\Google\Chrome\ExtensionInstallForcelist - Nome:

1 - Tipo:

REG_SZ (String) - Data:

ppnbnpeolgkicgegkbkbjmhlideopiji;https://clients2.google.com/service/update2/crx

Per il supporto di Chrome in Windows 8.1 e 7, creare la chiave del Registro di sistema seguente:

- Percorso:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Google\Chrome\AutoSelectCertificateForUrls - Nome:

1 - Tipo:

REG_SZ (String) - Data:

{"pattern":"https://device.login.microsoftonline.com","filter":{"ISSUER":{"CN":"MS-Organization-Access"}}}

macOS

I dispositivi macOS che usano il plug-in Enterprise SSO richiedono l'estensione Microsoft Single Sign On per supportare l'accesso condizionale basato su dispositivi e SSO in Google Chrome.

Per le distribuzioni basate su MDM di Google Chrome e la gestione delle estensioni, vedere Configurare il browser Chrome in Mac e ExtensionInstallForcelist.

Applicazioni per dispositivi mobili e client desktop supportati

Gli amministratori possono selezionare App per dispositivi mobili e client desktop come app client.

Questa impostazione interessa i tentativi di accesso eseguiti dalle app per dispositivi mobili e client desktop seguenti:

| App client | Servizio mirato | Piattaforma |

|---|---|---|

| App Dynamics CRM | Dynamics CRM | Windows 10, Windows 8.1, iOS e Android |

| App Posta/Calendario/Contatti, Outlook 2016, Outlook 2013 (con autenticazione moderna) | Scambio Online | Windows 10 |

| MFA e politica sulla posizione per le applicazioni. I criteri basati su dispositivo non sono supportati. | Qualsiasi servizio dell'app My Apps | Android e iOS |

| Microsoft Team Services consente di controllare tutti i servizi che supportano Microsoft Teams e tutte le app client: Windows Desktop, iOS, Android, WP e client Web | Microsoft Teams | Windows 10, Windows 8.1, Windows 7, iOS, Android e macOS |

| App di Office 2016, Office 2013 (con autenticazione moderna), client di sincronizzazione di OneDrive | Valentina | Windows 8.1, Windows 7 |

| App di Office 2016, App di Office universale, Office 2013 (con autenticazione moderna), client di sincronizzazione di OneDrive | SharePoint Online | Windows 10 |

| Office 2016 (solo Word, Excel, PowerPoint e OneNote). | Valentina | macOS |

| Ufficio 2019 | Valentina | finestre 10, macOS |

| App di Office Mobile | Valentina | Androide, iOS |

| App Yammer di Office | Yammer | Windows 10, iOS, Android |

| Prospettive 2019 | Valentina | finestre 10, macOS |

| Outlook 2016 (Office per macOS) | Scambio Online | macOS |

| Outlook 2016, Outlook 2013 (con l'autenticazione moderna), Skype for Business (con l'autenticazione moderna) | Scambio Online | Windows 8.1, Windows 7 |

| App Outlook Mobile | Scambio Online | Androide, iOS |

| App Power BI | Servizio Power BI | Windows 10, Windows 8.1, Windows 7, Android e iOS |

| Skype for Business | Scambio Online | Androide, iOS |

| App Azure DevOps Services (in precedenza Visual Studio Team Services o VSTS) | Azure DevOps Services (in precedenza Visual Studio Team Services o VSTS) | Windows 10, Windows 8.1, Windows 7, iOS e Android |

Clienti Exchange ActiveSync

- Gli amministratori possono selezionare solo i client Exchange ActiveSync quando si assegnano criteri a utenti o gruppi. Se si seleziona Tutti gli utenti, Tutti gli utenti guest ed esterni o i ruoli della directory, tutti gli utenti saranno soggetti ai criteri.

- Quando gli amministratori creano criteri assegnati ai client Exchange ActiveSync, Exchange Online deve essere l'unica applicazione cloud assegnata ai criteri.

- Gli amministratori possono limitare l'ambito di questo criterio a piattaforme specifiche usando la condizione Piattaforme del dispositivo .

Se il controllo di accesso assegnato al criterio usa Richiedi app client approvata, l'utente viene indirizzato all'installazione e all'uso del client Outlook mobile. Nel caso in cui sia necessaria l'autenticazione a più fattori, le condizioni per l'utilizzo o i controlli personalizzati, gli utenti interessati vengono bloccati, perché l'autenticazione di base non supporta questi controlli.

Per altre informazioni, vedere gli articoli seguenti:

- Bloccare l'autenticazione legacy con Accesso Condizionale

- Richiesta di app client approvate con accesso condizionale

Altri clienti

Selezionando Altri client è possibile specificare una condizione che influisce sulle app che usano l'autenticazione di base con protocolli di posta elettronica come IMAP, MAPI, POP, SMTP e le app Office meno recenti che non usano l'autenticazione moderna.

Stato del dispositivo (deprecato)

Questa condizione è deprecata. I clienti devono usare la condizione Filtro per i dispositivi nei criteri di accesso condizionale per soddisfare gli scenari ottenuti in precedenza usando la condizione dello stato del dispositivo.

Importante

Stato e filtri non possono essere usati insieme nei criteri di Accesso Condizionale per i dispositivi. I filtri per i dispositivi offrono una destinazione più granulare, incluso il supporto per le informazioni sullo stato del dispositivo di destinazione tramite la trustType proprietà e isCompliant .

Filtrare per dispositivi

Quando gli amministratori configurano il filtro per i dispositivi come condizione, possono includere o escludere i dispositivi in base a un filtro usando un'espressione di regola nelle proprietà del dispositivo. È possibile creare l'espressione della regola per filtrare i dispositivi usando il generatore di regole o la sintassi delle regole. Questo processo è simile a quello usato per le regole per i gruppi di appartenenza dinamici. Per altre informazioni, vedere Accesso condizionale: Filtro per i dispositivi.

Flusso di autenticazione (anteprima)

I flussi di autenticazione controllano il modo in cui l'organizzazione usa determinati protocolli di autenticazione e autorizzazione e concessioni. Questi flussi possono offrire un'esperienza perfetta per i dispositivi che non dispongono di input locale, ad esempio dispositivi condivisi o segnaletica digitale. Usare questo controllo per configurare metodi di trasferimento come il flusso del codice del dispositivo o il trasferimento dell'autenticazione.